Ange en extern identitetskälla för VMware NSX

I den här artikeln får du lära dig hur du konfigurerar en extern identitetskälla för VMware NSX i en instans av Azure VMware Solution.

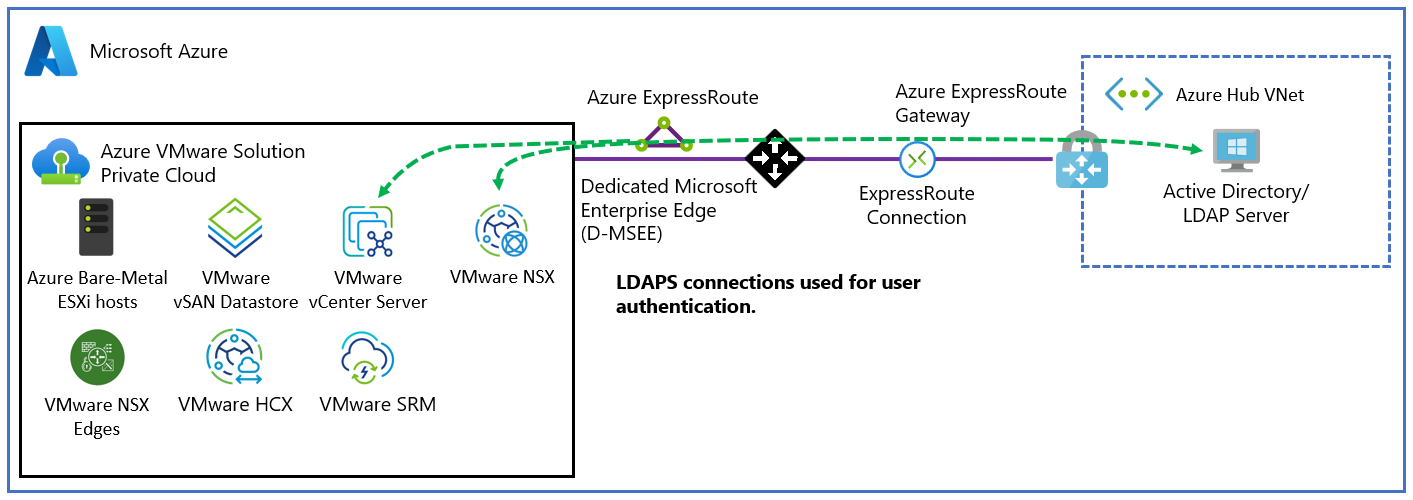

Du kan konfigurera NSX för att använda en extern LDAP-katalogtjänst (Lightweight Directory Access Protocol) för att autentisera användare. En användare kan logga in med sina autentiseringsuppgifter eller autentiseringsuppgifter för Windows Server Active Directory-kontot från en LDAP-server från tredje part. Sedan kan kontot tilldelas en NSX-roll, till exempel i en lokal miljö, för att ge rollbaserad åtkomst för NSX-användare.

Förutsättningar

En fungerande anslutning från ditt Windows Server Active Directory-nätverk till ditt privata Azure VMware Solution-moln.

En nätverkssökväg från Din Windows Server Active Directory-server till hanteringsnätverket för instansen av Azure VMware Solution där NSX distribueras.

En Windows Server Active Directory-domänkontrollant som har ett giltigt certifikat. Certifikatet kan utfärdas av en Certifikatutfärdare för Windows Server Active Directory Certificate Services (CA) eller av en certifikatutfärdare från tredje part.

Vi rekommenderar att du använder två domänkontrollanter som finns i samma Azure-region som det programvarudefinierade datacentret för Azure VMware Solution.

Kommentar

Självsignerade certifikat rekommenderas inte för produktionsmiljöer.

Ett konto som har administratörsbehörighet.

Azure VMware Solution DNS-zoner och DNS-servrar som är korrekt konfigurerade. Mer information finns i Konfigurera NSX DNS för matchning till din Windows Server Active Directory-domän och konfigurera DNS-vidarebefordrare.

Kommentar

Om du vill ha mer information om Säker LDAP (LDAPS) och certifikatutfärdare kontaktar du säkerhetsteamet eller identitetshanteringsteamet.

Använda Windows Server Active Directory som en LDAPS-identitetskälla

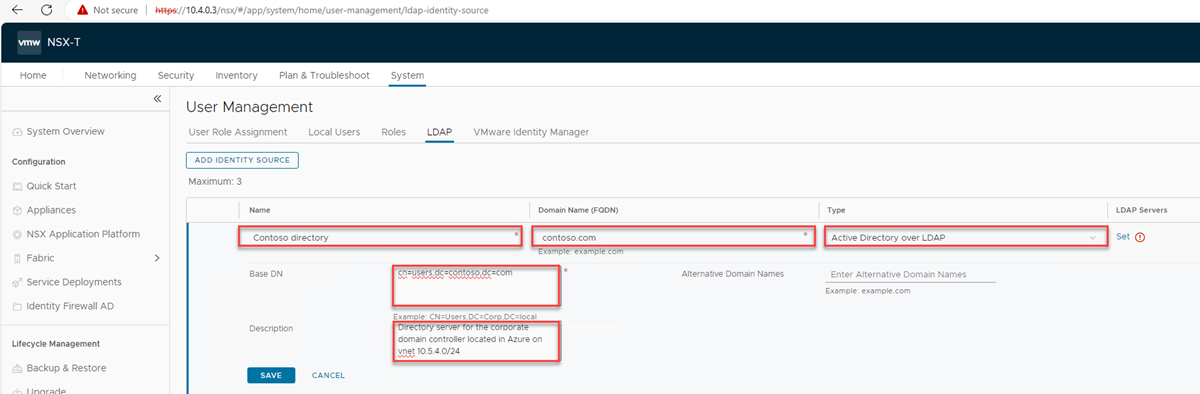

Logga in på NSX Manager och gå sedan till System>User Management>LDAP>Lägg till identitetskälla.

Ange värden för Namn, Domännamn (FQDN), Typ och Bas-DN. Du kan lägga till en beskrivning (valfritt).

Bas-DN är containern där användarkontona lagras. Bas-DN är den startpunkt som en LDAP-server använder när den söker efter användare i en autentiseringsbegäran. Till exempel CN=users,dc=azfta,dc=com.

Kommentar

Du kan använda mer än en katalog som LDAP-provider. Ett exempel är om du har flera Windows Server Azure Directory-domäner och du använder Azure VMware Solution som ett sätt att konsolidera arbetsbelastningar.

Under LDAP-servrar väljer du Sedan Ange enligt föregående skärmbild.

På Ange LDAP-server väljer du Lägg till LDAP-server och anger eller väljer sedan värden för följande objekt:

Name Åtgärd Värdnamn/IP Ange LDAP-serverns FQDN- eller IP-adress. Till exempel azfta-dc01.azfta.com eller 10.5.4.4. LDAP-protokoll Välj LDAPS. Port Lämna standardsäker LDAP-port. Aktiverad Lämna som Ja. Använda Start TLS Krävs endast om du använder standard (oskyddad) LDAP. Bindningsidentitet Använd ditt konto som har domänadministratörsbehörigheter. Exempel: <admin@contoso.com>Lösenord Ange lösenordet för LDAP-servern. Det här lösenordet är det lösenord som du använder med exempelkontot <admin@contoso.com>.Certifikat Lämna tomt (se steg 6).

När sidan har uppdaterats och en anslutningsstatus visas väljer du Lägg till och sedan Använd.

I Användarhantering väljer du Spara för att slutföra ändringarna.

Om du vill lägga till en andra domänkontrollant eller en annan extern identitetsprovider går du tillbaka till steg 1.

Kommentar

En rekommenderad metod är att ha två domänkontrollanter som fungerar som LDAP-servrar. Du kan också placera LDAP-servrarna bakom en lastbalanserare.

Tilldela roller till Windows Server Active Directory-identiteter

När du har lagt till en extern identitet kan du tilldela NSX-roller till Windows Server Active Directory-säkerhetsgrupper baserat på organisationens säkerhetskontroller.

I NSX Manager går du till Lägg till användarrolltilldelning> för systemanvändarhantering.>>

Välj Lägg till>rolltilldelning för LDAP.

Välj den externa identitetsprovider som du valde i steg 3 i föregående avsnitt. Till exempel NSX extern identitetsprovider.

Ange de första tecknen i användarens namn, användarens inloggnings-ID eller ett gruppnamn för att söka i LDAP-katalogen. Välj sedan en användare eller grupp i listan med resultat.

Välj en roll. I det här exemplet tilldelar du FTAdmin-användaren rollen CloudAdmin.

Välj Spara.

Under Tilldelning av användarroll kontrollerar du att behörighetstilldelningen visas.

Dina användare bör nu kunna logga in på NSX Manager med hjälp av sina Windows Server Active Directory-autentiseringsuppgifter.