Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

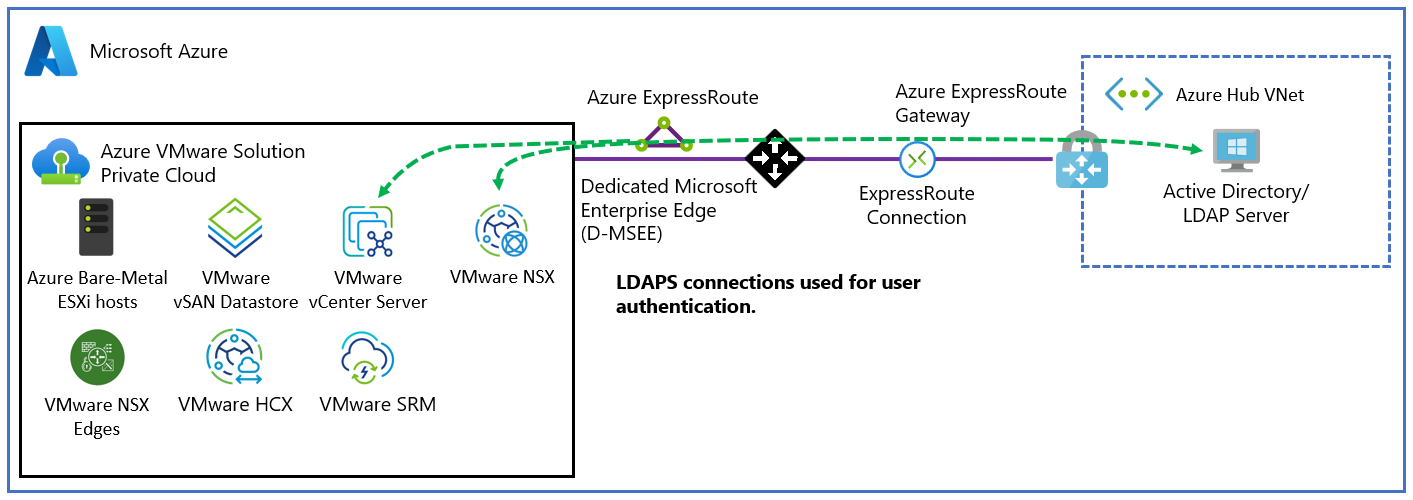

I Azure VMware Solution har VMware vCenter Server ett inbyggt lokalt användarkonto med namnet CloudAdmin som har tilldelats rollen CloudAdmin. Du kan konfigurera användare och grupper i Windows Server Active Directory med rollen CloudAdmin för ditt privata moln. I allmänhet skapar och hanterar CloudAdmin-rollen arbetsbelastningar i ditt privata moln. Men i Azure VMware Solution har CloudAdmin-rollen vCenter Server-privilegier som skiljer sig från andra VMware-molnlösningar och lokala distributioner.

Viktigt!

Det lokala CloudAdmin-användarkontot ska användas som ett konto för nödåtkomst för "break glass"-scenarier i ditt privata moln. Det är inte avsett att användas för dagliga administrativa aktiviteter eller för integrering med andra tjänster.

I en lokal distribution av vCenter Server och ESXi har administratören åtkomst till vCenter Server-kontot administrator@vsphere.local och ESXi-rotkontot. Administratören kan också tilldelas till fler Windows Server Active Directory-användare och -grupper.

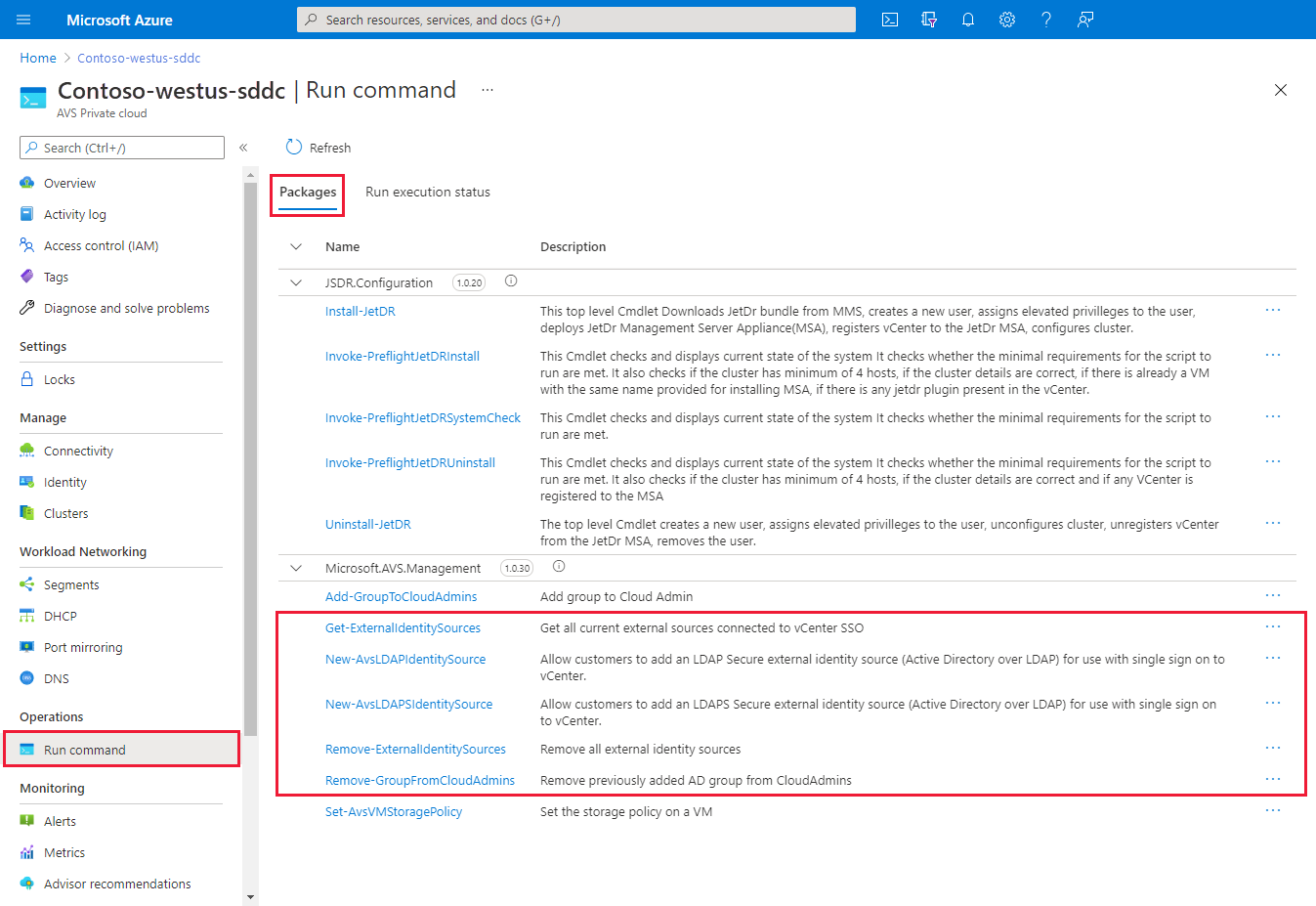

I en Azure VMware Solution-distribution har administratören inte åtkomst till administratörsanvändarkontot eller ESXi-rotkontot. Administratören kan dock tilldela Windows Server Active Directory-användare och gruppera rollen CloudAdmin i vCenter Server. CloudAdmin-rollen har inte behörighet att lägga till en identitetskälla som en lokal LDAP-server (Lightweight Directory Access Protocol) eller en LDAPS-server (Secure LDAP) till vCenter Server. Du kan dock använda Kör-kommandon för att lägga till en identitetskälla och tilldela Rollen CloudAdmin till användare och grupper.

Ett användarkonto i ett privat moln kan inte komma åt eller hantera specifika hanteringskomponenter som Microsoft stöder och hanterar. Exempel är kluster, värdar, datalager och distribuerade virtuella växlar.

Anmärkning

I Azure VMware Solution tillhandahålls domänen vsphere.local enkel inloggning (SSO) som en hanterad resurs för plattformsåtgärder. Du kan inte använda den för att skapa eller hantera lokala grupper och användare förutom de som tillhandahålls som standard med ditt privata moln.

Du kan konfigurera vCenter Server för att använda en extern LDAP-katalogtjänst (Lightweight Directory Access Protocol) för att autentisera användare. En användare kan logga in med sina autentiseringsuppgifter eller autentiseringsuppgifter för Windows Server Active Directory-kontot från en LDAP-server från tredje part. Sedan kan kontot tilldelas en vCenter Server-roll, till exempel i en lokal miljö, för att ge rollbaserad åtkomst för vCenter Server-användare.

I den här artikeln kan du se hur du:

- Exportera ett certifikat för LDAPS-autentisering. (Valfritt)

- Ladda upp LDAPS-certifikatet till bloblagringen och generera en SAS-URL (signatur för delad åtkomst). (Valfritt)

- Konfigurera NSX DNS för matchning till din Windows Server Active Directory-domän.

- Lägg till Windows Server Active Directory med hjälp av LDAPS (säker) eller LDAP (oskyddad).

- Lägg till en befintlig Windows Server Active Directory-grupp i gruppen CloudAdmin.

- Visa en lista över alla befintliga externa identitetskällor som är integrerade med vCenter Server SSO.

- Tilldela ytterligare vCenter Server-roller till Windows Server Active Directory-identiteter.

- Ta bort en Windows Server Active Directory-grupp från rollen CloudAdmin.

- Ta bort alla befintliga externa identitetskällor.

Kommentar

Stegen för att exportera certifikatet för LDAPS-autentisering och ladda upp LDAPS-certifikatet till bloblagring och generera en SAS-URL är valfria. Om parametern

SSLCertificatesSasUrlinte anges hämtas certifikatet automatiskt från domänkontrollanten via parametrarnaPrimaryUrlellerSecondaryUrl. Om du vill exportera och ladda upp certifikatet manuellt kan du ange parameternSSLCertificatesSasUrloch slutföra de valfria stegen.Kör kommandon en i taget i den ordning som beskrivs i artikeln.

Förutsättningar

Kontrollera att ditt Windows Server Active Directory-nätverk är anslutet till ditt privata moln i Azure VMware-lösning.

Windows Server Active Directory-autentisering med LDAPS finns i Konfigurera LDAPS i Azure VMware Solution.

Konfigurera DNS-upplösning för Azure VMware Solution för din lokala Windows Server Active Directory. Konfigurera en DNS-vidarebefordrare i Azure-portalen. Mer information finns i Konfigurera en DNS-vidarebefordrare för Azure VMware-lösning.

Anteckning

För mer information om LDAPS och utfärdande av certifikat, kontakta ditt säkerhetsteam eller teamet för identitetshantering.

Exportera certifikatet för LDAPS-autentisering (valfritt)

Kontrollera först att certifikatet som används för LDAPS är giltigt. Om du inte har något certifikat slutför du stegen för att skapa ett certifikat för LDAPS innan du fortsätter.

Så här kontrollerar du att certifikatet är giltigt:

Logga in på en domänkontrollant där LDAPS är aktivt med hjälp av administratörsbehörigheter.

Öppna verktyget Kör, ange mmc och välj sedan OK.

Välj Arkiv>Lägg till/ta bort snap-in.

I listan över snapin-moduler väljer du Certifikat och sedan Lägg till.

I panelen för Certifikat, väljer du Datorkonto och sedan Nästa.

Behåll Lokal dator markerad, välj Slutför och välj sedan OK.

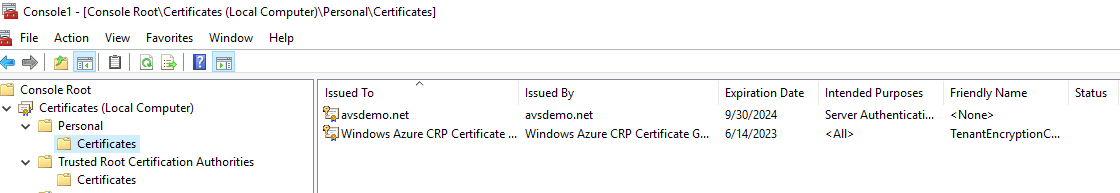

I hanteringskonsolen Certifikat (lokal dator) expanderar du mappen Personlig och väljer mappen Certifikat för att visa de installerade certifikaten.

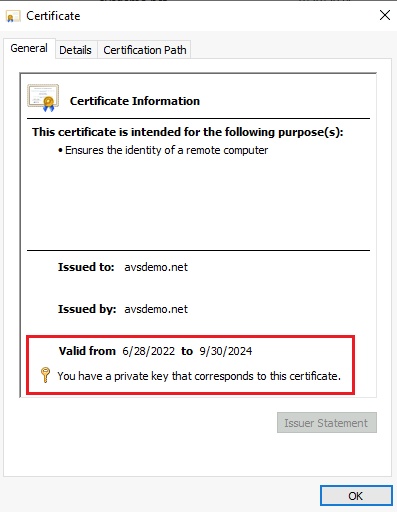

Dubbelklicka på certifikatet för LDAPS. Kontrollera att certifikatdatumet Giltigt från och Giltigt till är aktuellt och att certifikatet har en privat nyckel som motsvarar certifikatet.

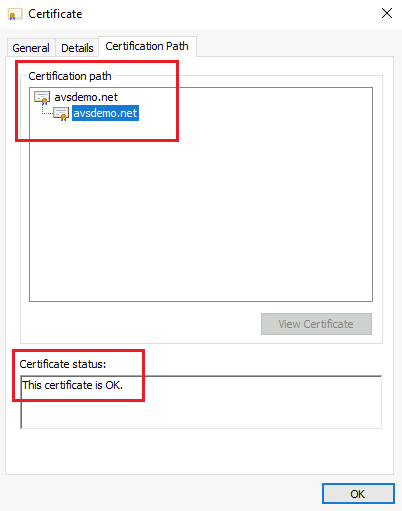

I samma dialogruta väljer du fliken Certifieringssökväg och kontrollerar att värdet för Certifieringssökväg är giltigt. Den bör innehålla certifikatkedjan för rotcertifikatutfärdare och valfria mellanliggande certifikat. Kontrollera att certifikatstatusen är OK.

Välj OK.

Så här exporterar du certifikatet:

- Högerklicka på LDAPS-certifikatet i certifikatkonsolen och välj Exportera alla uppgifter>. Guiden Exportera certifikat öppnas. Välj Nästa.

- I avsnittet Exportera privat nyckel väljer du Nej, exporterar inte den privata nyckeln och väljer sedan Nästa.

- I avsnittet Exportera filformat väljer du Base-64-kodad X.509(. CER) och välj sedan Nästa.

- I avsnittet Fil att exportera väljer du Bläddra. Välj en mappplats för att exportera certifikatet och ange ett namn. Välj sedan Spara.

Kommentar

Om mer än en domänkontrollant är inställd på att använda LDAPS upprepar du exportproceduren för varje ytterligare domänkontrollant för att exportera motsvarande certifikat. Observera att du bara kan referera till två LDAPS-servrar i New-LDAPSIdentitySource verktyget Kör. Om certifikatet är ett jokerteckencertifikat, till exempel .avsdemo.net, exporterar du certifikatet från endast en av domänkontrollanterna.

Ladda upp LDAPS-certifikatet till bloblagringen och generera en SAS-URL (valfritt)

Ladda sedan upp certifikatfilen (i .cer format) som du exporterade till ett Azure Storage-konto som bloblagring. Bevilja sedan åtkomst till Azure Storage-resurser med hjälp av en SAS.

Om du behöver flera certifikat laddar du upp var och en individuellt och genererar en SAS-URL för varje certifikat.

Viktigt!

Kom ihåg att kopiera alla SAS-URL-strängar. Strängarna är inte tillgängliga när du har lämnat sidan.

Tips

En alternativ metod för att konsolidera certifikat är att lagra alla certifikatkedjor i en fil, enligt beskrivningen i en artikel i VMware kunskapsbas. Generera sedan en enda SAS-URL för filen som innehåller alla certifikat.

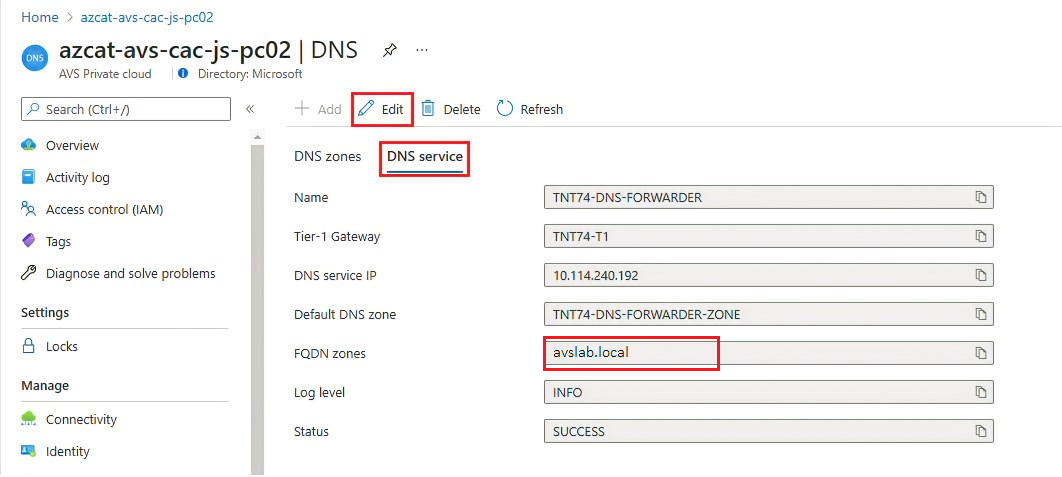

Konfigurera NSX-T DNS för Windows Server Active Directory-domänmatchning

Skapa en DNS-zon och lägg till den i DNS-tjänsten. Slutför stegen i Konfigurera en DNS-vidarebefordrare i Azure Portal.

När du har slutfört de här stegen kontrollerar du att DNS-tjänsten innehåller dns-zonen.

Ditt privata Azure VMware Solution-moln bör nu matcha ditt lokala Windows Server Active Directory-domännamn korrekt.

Lägg till Windows Server Active Directory genom att använda LDAP via SSL

Om du vill lägga till Windows Server Active Directory över LDAP med SSL som en extern identitetskälla som ska användas med SSO till vCenter Server kör du cmdleten New-LDAPSIdentitySource.

Gå till ditt privata Azure VMware Solution-moln och välj >>

Ange de värden som krävs eller ändra standardvärdena och välj sedan Kör.

Namn beskrivning GroupName Gruppen i den externa identitetskällan som ger CloudAdmin åtkomst. Till exempel avs-admins. SSLCertificatesSasUrl Sökvägen till SAS-strängar som innehåller certifikaten för autentisering till Windows Server Active Directory-källan. Avgränsa flera certifikat med kommatecken. Till exempel pathtocert1,pathtocert2. Referens Domänens användarnamn och lösenord för autentisering med Windows Server Active Directory-källan (inte CloudAdmin). Använd <username@avslab.local>-formatet.BaseDNGroups Platsen där du kan söka efter grupper. Till exempel CN=group1, DC=avsldap,DC=local. Bas-DN krävs för LDAP-autentisering. BaseDNUsers Platsen för att söka efter giltiga användare. Till exempel CN=users,DC=avsldap,DC=local. Bas-DN krävs för LDAP-autentisering. PrimaryUrl Den externa identitetskällans primära URL. Exempel: ldaps://yourserver.avslab.local:636SecondaryURL Den sekundära återställnings-URL:en om den primära misslyckas. Exempel: ldaps://yourbackupldapserver.avslab.local:636DomainAlias För identitetskällor i Windows Server Active Directory är NetBIOS-namnet för domänen. Lägg till NetBIOS-namnet på Windows Server Active Directory-domänen som ett alias för identitetskällan, vanligtvis i avsldap\- format. DomainName Domänens fullständigt kvalificerade domännamn (FQDN). Till exempel avslab.local. Namn Ett namn på den externa identitetskällan. Till exempel avslab.local. Behåll upp till Kvarhållningsperioden för cmdlet-utdata. Standardvärdet är 60 dagar. Ange ett namn för utförande Ett alfanumeriskt namn. Du kan till exempel lägga tillExternalIdentity. Tidsgräns Den period efter vilken en cmdlet avslutas om den inte är klar. Om du vill övervaka förloppet och bekräfta slutförandet, kontrollera Meddelanden eller fönstret Körningsstatus.

Viktigt!

Om kommandot New-LDAPSIdentitySource misslyckas, använd kommandot Debug-LDAPSIdentitySources för att felsöka problemet.

Lägg till Windows Server Active Directory genom att använda LDAP

Anteckning

Vi rekommenderar att du använder metoden för att lägga till Windows Server Active Directory över LDAP med hjälp av SSL.

Om du vill lägga till Windows Server Active Directory över LDAP som en extern identitetskälla som ska användas med SSO till vCenter Server kör du cmdleten New-LDAPIdentitySource.

Välj Kör kommandot>Paket>New-LDAPIdentitySource.

Ange de värden som krävs eller ändra standardvärdena och välj sedan Kör.

Namn beskrivning Namn Ett namn på den externa identitetskällan. Till exempel avslab.local. Det här namnet visas i vCenter Server. DomainName Domänens fullständiga domännamn (FQDN). Till exempel avslab.local. DomainAlias För Windows Server Active Directory-identitetskällor är domänens NetBIOS-namn. Lägg till Windows Server Active Directory-domänens NetBIOS-namn som ett alias för identitetskällan, vanligtvis i formatet *avsldap* . PrimaryUrl Den externa identitetskällans primära URL. Exempel: ldap://yourserver.avslab.local:389SecondaryURL Den sekundära reserv-URL:en vid ett primärt fel. BaseDNUsers Platsen för att söka efter giltiga användare. Till exempel CN=users,DC=avslab,DC=local. Bas-DN krävs för LDAP-autentisering. BaseDNGroups Platsen där du kan söka efter grupper. Till exempel CN=group1, DC=avslab,DC=local. Bas-DN krävs för LDAP-autentisering. Referens Domänens användarnamn och lösenord för autentisering med Windows Server Active Directory-källan (inte CloudAdmin). Användaren måste ha formatet <username@avslab.local>.GroupName Gruppen i din externa identitetskälla som ger CloudAdmin åtkomst. Till exempel avs-admins. Behåll upp till Kvarhållningsperioden för cmdlet-utdata. Standardvärdet är 60 dagar. Ange namn för körning Ett alfanumeriskt namn. Du kan till exempel lägga tillExternalIdentity. Tidsgräns Den tidsperiod efter vilken en cmdlet avslutas om den inte är klar med att köras. Om du vill övervaka förloppet, kontrollera Meddelanden eller fönstret Körningsstatus.

Lägg till en befintlig Windows Server Active Directory-grupp i en CloudAdmin-grupp

Viktigt!

Kapslade grupper stöds inte. Om du använder en kapslad grupp kan åtkomsten gå förlorad.

Användare i en CloudAdmin-grupp har användarrättigheter som är lika med rollen CloudAdmin (<cloudadmin@vsphere.local>) som definieras i vCenter Server SSO. Om du vill lägga till en befintlig Windows Server Active Directory-grupp i en CloudAdmin-grupp kör du cmdleten Add-GroupToCloudAdmins.

Välj Kör kommando>Paket>Add-GroupToCloudAdmins.

Ange eller välj de värden som krävs och välj sedan Kör.

Namn beskrivning GroupName Namnet på den grupp som ska läggas till. Till exempel VcAdminGroup. Bibehåll upp till Kvarhållningsperioden för cmdlet-utdata. Standardvärdet är 60 dagar. Ange namn för utförande Ett alfanumeriskt namn. Till exempel addADgroup. Tidsgräns Den tidsperiod efter vilken en cmdlet avslutas om den inte är klar med sin körning. Kontrollera Meddelanden eller fönstret Körningsstatus för att se förloppet.

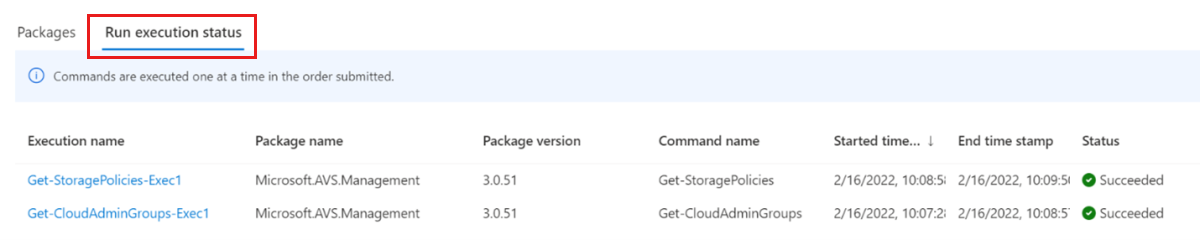

Lista externa identitetskällor

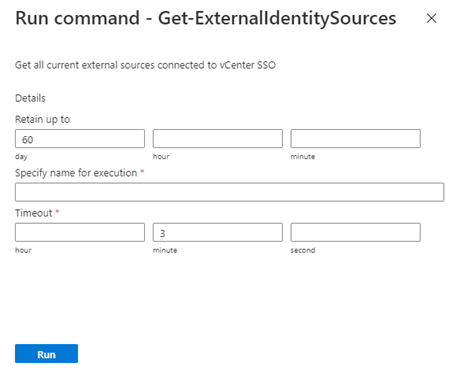

Om du vill visa en lista över alla externa identitetskällor som redan är integrerade med vCenter Server SSO kör du cmdleten Get-ExternalIdentitySources.

Logga in på Azure-portalen.

Kommentar

Om du behöver åtkomst till Azure for US Government-portalen går du till

<https://portal.azure.us/>.Välj Kör kommando>Paket>Get-ExternalIdentitySources.

Ange eller välj de värden som krävs och välj sedan Kör.

Namn beskrivning Behåll upp till Kvarhållningsperioden för cmdlet-utdata. Standardvärdet är 60 dagar. Ange ett namn för genomförande Ett alfanumeriskt namn. Till exempel getExternalIdentity. Tidsgräns Den tidsperiod efter vilken en cmdlet avslutas om den inte är färdig. För att se förloppet, kontrollera Meddelanden eller fönstret Körningsstatus.

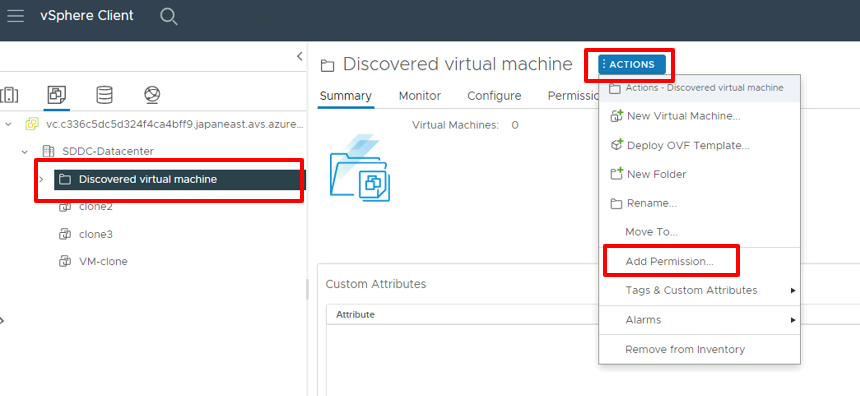

Tilldela fler vCenter Server-roller till Windows Server Active Directory-identiteter

När du har lagt till en extern identitet via LDAP eller LDAPS kan du tilldela vCenter Server-roller till Windows Server Active Directory-säkerhetsgrupper baserat på organisationens säkerhetskontroller.

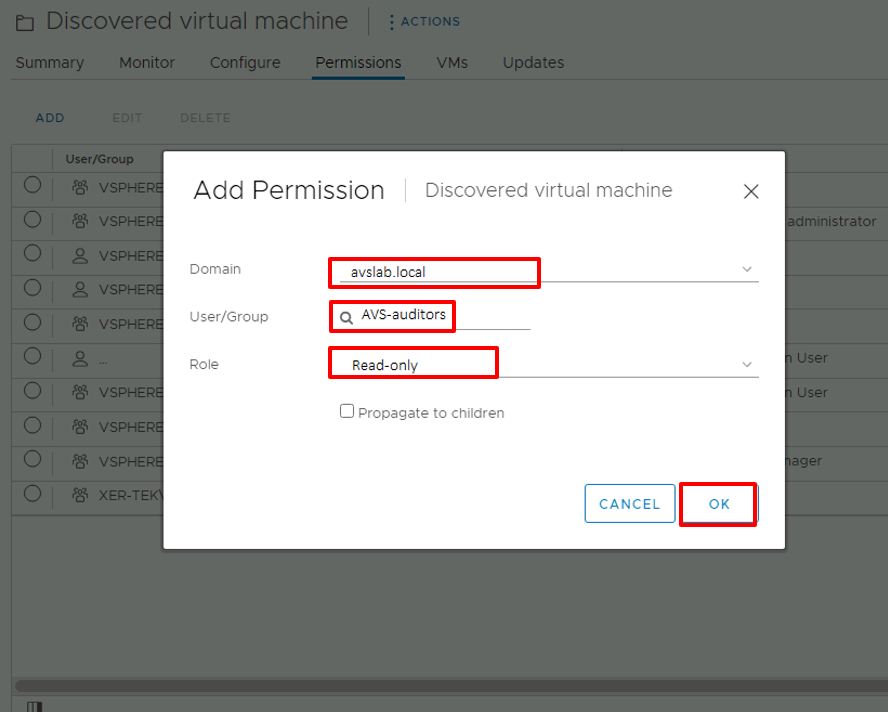

Logga in på vCenter Server som CloudAdmin, välj ett objekt i lagret, välj menyn Åtgärder och välj sedan Lägg till behörighet.

I dialogrutan Lägg till behörighet:

- Domän: Välj den tidigare tillagda instansen av Windows Server Active Directory.

- Användare/grupp: Ange användarens eller gruppens namn, sök efter det och välj det.

- Roll: Välj den roll som ska tilldelas.

- Sprid till barnresurser: Om du vill kan du markera kryssrutan för att tillämpa behörigheter till barnresurser.

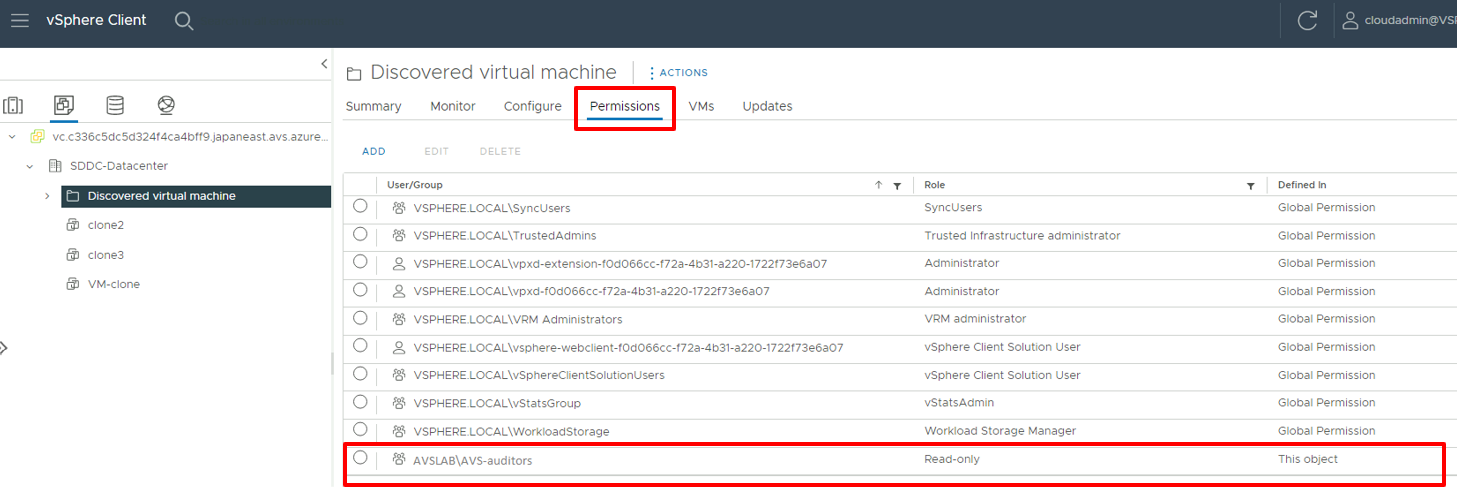

Välj fliken Behörigheter och kontrollera att behörighetstilldelningen har lagts till.

Användare kan nu logga in på vCenter Server med sina autentiseringsuppgifter för Windows Server Active Directory.

Ta bort en Windows Server Active Directory-grupp från CloudAdmin-rollen

Om du vill ta bort en specifik Windows Server Active Directory-grupp från CloudAdmin-rollen kör du cmdleten Remove-GroupFromCloudAdmins.

Välj kör kommandot>Paket>Remove-GroupFromCloudAdmins.

Ange eller välj de värden som krävs och välj sedan Kör.

Namn beskrivning GroupName Namnet på den grupp som ska tas bort. Till exempel VcAdminGroup. Behåll upp till Kvarhållningsperioden för cmdlet-utdata. Standardvärdet är 60 dagar. Ange namn för exekvering Ett alfanumeriskt namn. Till exempel removeADgroup. Tidsgräns Tidsperioden efter vilken en cmdlet avslutas om den inte är klar. För att se förloppet, kontrollera Meddelanden eller fönstret Körningsstatus.

Ta bort alla befintliga externa identitetskällor

Om du vill ta bort alla befintliga externa identitetskällor samtidigt kör du cmdleten Remove-ExternalIdentitySources.

Välj Kör kommando>Paket>Remove-ExternalIdentitySources.

Ange eller välj de nödvändiga värdena och välj sedan Kör:

Namn beskrivning Behåll upp till Kvarhållningsperioden för cmdlet-utdata. Standardvärdet är 60 dagar. Ange namn för utförande Ett alfanumeriskt namn. Till exempel remove_ExternalIdentity. Tidsgräns Den tidsperiod efter vilken en cmdlet avslutas om den inte är färdig. För att se förloppet, kontrollera Meddelanden eller fönstret Körningsstatus.

Rotera användarnamn eller lösenord för ett befintligt konto i en extern identitetskälla

Rotera lösenordet för det konto som används för autentisering med Windows Server Active Directory-källan i domänkontrollanten.

Välj Kör kommandot>Paket>Update-IdentitySourceCredential.

Ange eller välj de värden som krävs och välj sedan Kör.

Namn beskrivning Referens Domänens användarnamn och lösenord som används för autentisering med Windows Server Active Directory-källan (inte CloudAdmin). Användaren måste ha formatet <username@avslab.local>.DomainName Domänens fullständiga domännamn. Till exempel avslab.local. För att se förloppet, kontrollera Meddelanden eller fönstret Körningsstatus.

Varning

Om du inte anger något värde för DomainName tas alla externa identitetskällor bort. Kör cmdleten Update-IdentitySourceCredential först när lösenordet har roterats i domänkontrollanten.

Förnya befintliga certifikat för LDAPS-identitetskälla

Förnya de befintliga certifikaten i dina domänkontrollanter.

Valfritt: Om certifikaten lagras i standarddomänkontrollanter är det här steget valfritt. Lämna parametern SSLCertificatesSasUrl tom och de nya certifikaten laddas ned från standarddomänkontrollanterna och uppdateras automatiskt i vCenter. Om du väljer att inte använda standardsättet exporterar du certifikatet för LDAPS-autentisering och laddar upp LDAPS-certifikatet till bloblagring och genererar en SAS-URL. Spara SAS-URL:en för nästa steg.

Välj Kör kommandot>Paketeringar>Update-IdentitySourceCertificates.

Ange nödvändiga värden och den nya SAS-URL:en (valfritt) och välj sedan Kör.

Fält Värde DomainName* Domänens fullständiga domännamn, till exempel avslab.local. SSLCertificatesSasUrl (valfritt) En kommaavgränsad lista över SAS-sökvägs-URI till certifikat för autentisering. Se till att läsbehörigheter ingår. För att generera placerar du certifikaten i valfri lagringskontoblob och högerklickar sedan på certifikatet och genererar SAS. Om värdet för det här fältet inte tillhandahålls av en användare laddas certifikaten ned från standarddomänkontrollanterna. Kontrollera Meddelanden eller fönstret Körningsstatus för att se förloppet.