Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Den här artikeln beskriver hur du skapar automatiserade uppgifter för att ta emot periodiska rapporter via e-post.

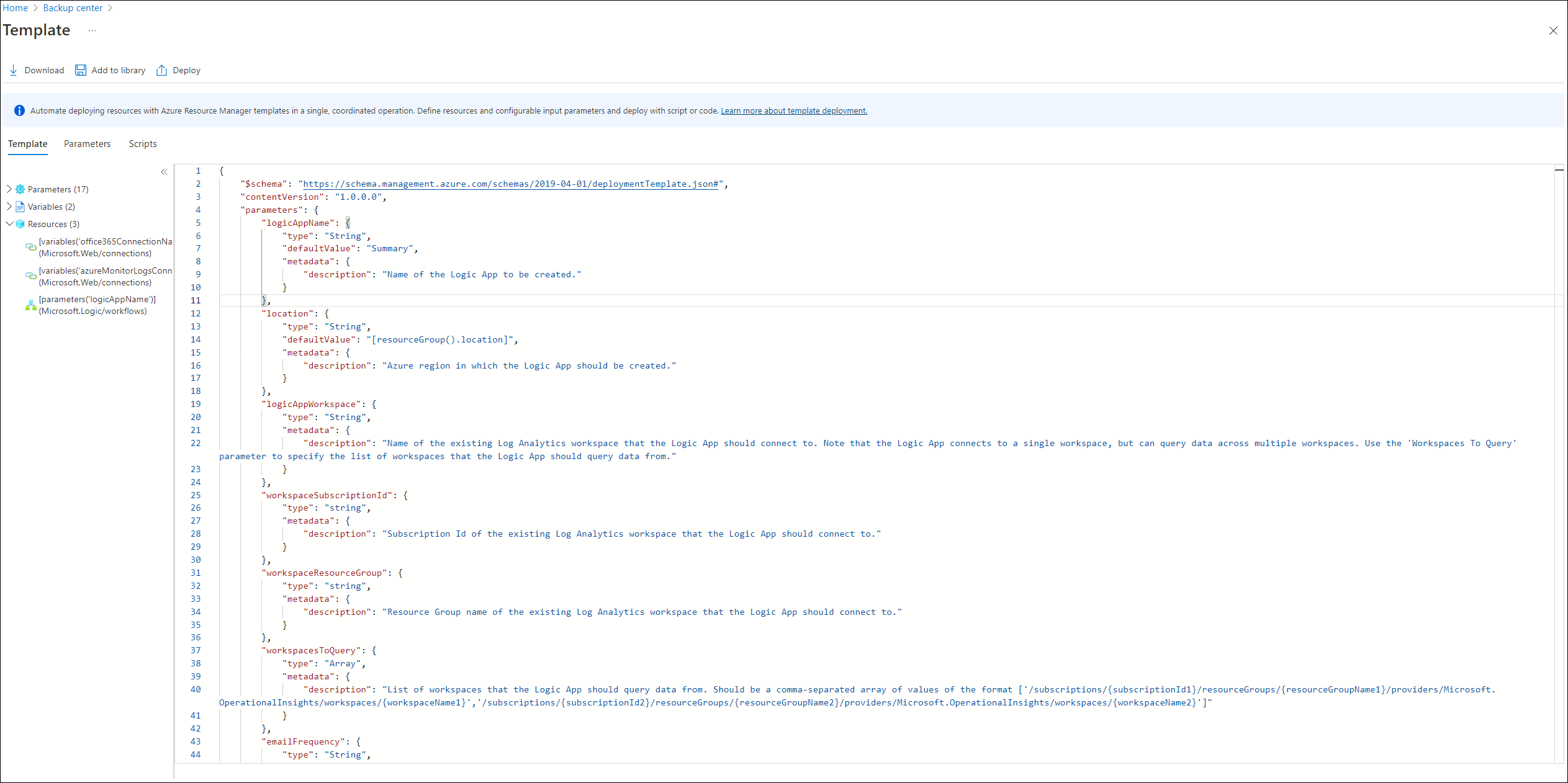

Med funktionen E-postrapport som är tillgänglig i Säkerhetskopieringsrapporter kan du skapa automatiserade uppgifter för att ta emot periodiska rapporter via e-post. Den här funktionen fungerar genom att distribuera en logikapp i din Azure-miljö som frågar efter data från dina valda Log Analytics-arbetsytor (LA), baserat på de indata som du anger. Läs mer om Logikappar och deras priser.

Getting Started

Utför följande steg för att konfigurera e-postuppgifter via Backup Reports:

Gå till Resiliensövervakning>Övervakning + Rapportering>Rapporter.

I fönstret Rapporter väljer du Säkerhetskopieringsrapporter (konsoliderade).

I fönstret Säkerhetskopieringsrapporter (konsoliderade) väljer du fliken E-postrapport .

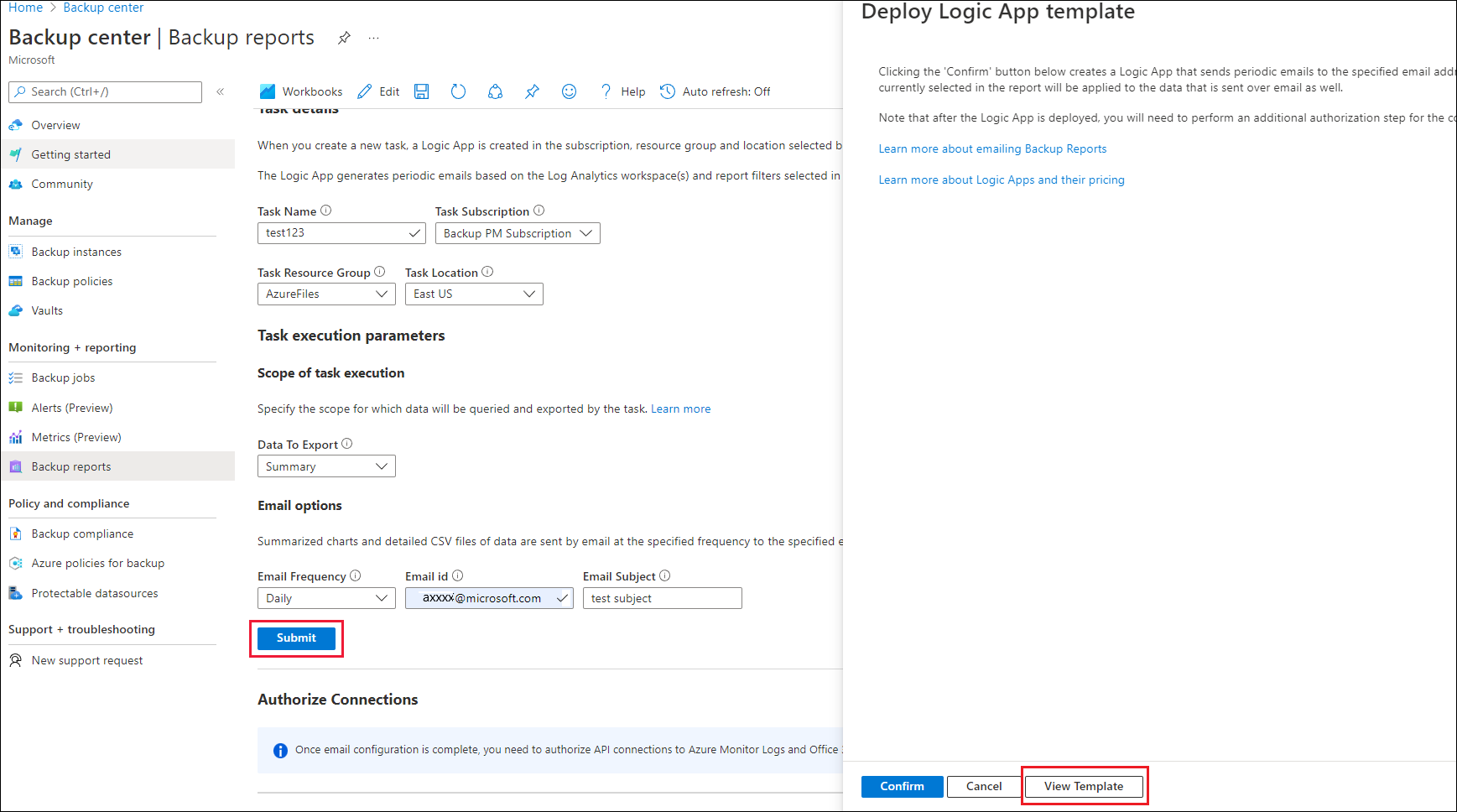

Skapa en uppgift genom att ange följande information:

- Uppgiftsinformation – namnet på logikappen som ska skapas och den prenumeration, resursgrupp och plats där den ska skapas. Observera att logikappen kan köra frågor över data från flera prenumerationer, resursgrupper och platser (som valts i avsnittet Rapportfilter), men skapas inom ramen för en enda prenumeration, resursgrupp och plats.

- Data att exportera – fliken som du vill exportera. Du kan antingen skapa en enskild aktivitetsapp per flik eller skicka alla flikar via e-post med en enda uppgift genom att välja alternativet Alla flikar .

- E-postalternativ: e-postfrekvens, mottagarens e-post-ID och e-postämnet.

När du har valt Skicka och Bekräfta skapas logikappen. Den distribuerade logikappen använder prissättningen för förbrukningsplanen . Logikappen och de associerade API-anslutningarna skapas med taggen UsedByBackupReports: true för enkel identifiering. Du måste utföra ett engångsauktoriseringssteg för att logikappen ska kunna köras korrekt, enligt beskrivningen i avsnittet nedan.

Note

Stöd för arbetsbelastningar i säkerhetskopieringsvalv (Azure Database for PostgreSQL Server, Azure Blobs, Azure Disks) läggs till i mallarna för logikappar i april 2023. Så om du har distribuerat dessa logikappar vid ett tidigare tillfälle måste du omdistribuera dem med hjälp av stegen ovan om du vill se data för Säkerhetskopieringsvalvs arbetsbelastningar i dina e-postrapporter.

Auktorisera anslutningar till Azure Monitor-loggar och Office 365

Logikappen använder anslutningen azuremonitorlogs för att köra frågor mot LA-arbetsytorna och använder anslutningen Office365 Outlook för att skicka e-post. Du måste utföra en engångsauktorisering för dessa två anslutningar.

Följ stegen nedan för att utföra auktoriseringen:

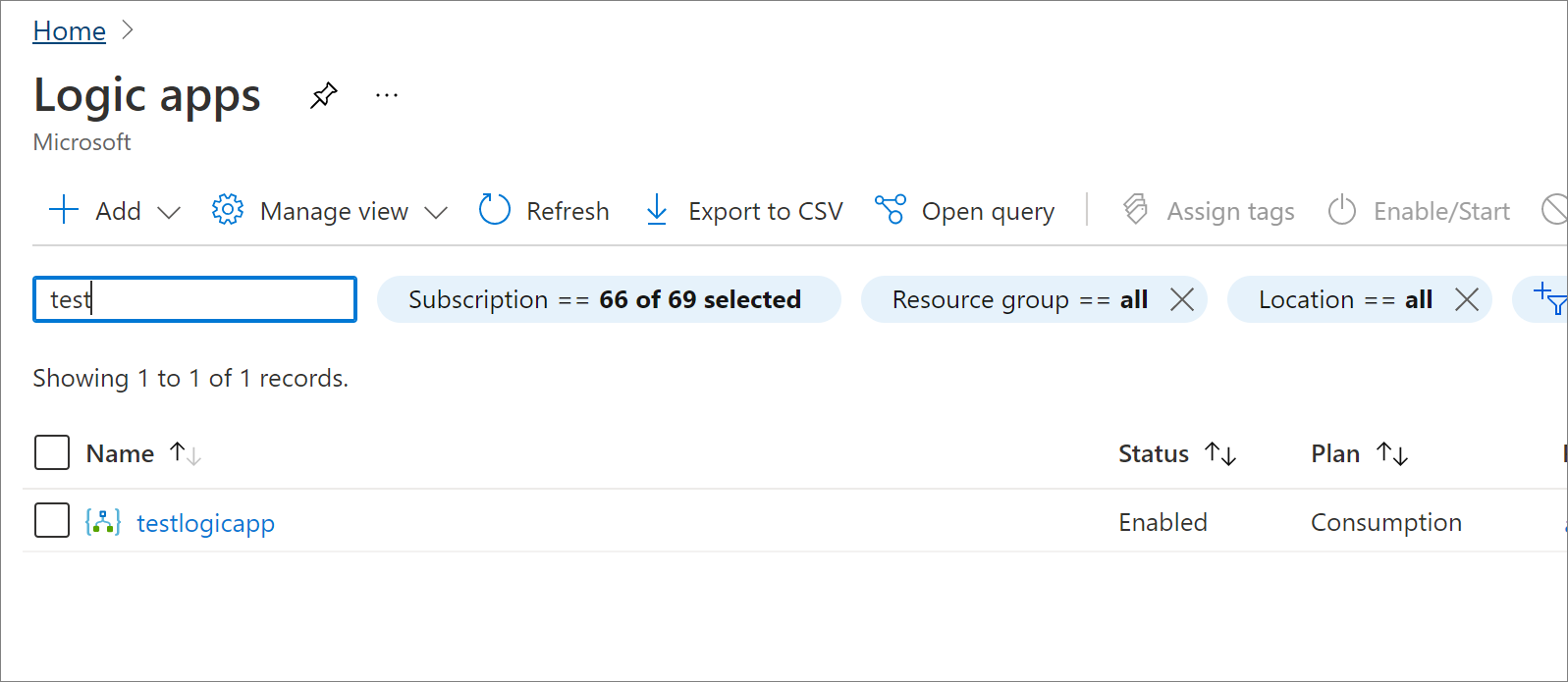

Gå till Logic Apps i Azure-portalen.

Sök efter namnet på logikappen som du har skapat och gå till resursen.

Välj menyalternativet API-anslutningar .

Du ser två anslutningar med formatet

<location>-azuremonitorlogsoch<location>-office365– det vill: eastus-azuremonitorlogs och eastus-office365.Gå till var och en av dessa anslutningar och välj menyalternativet Redigera API-anslutning . På skärmen som visas väljer du Auktorisera och sparar anslutningen när auktoriseringen är klar.

Om du vill testa om logikappen fungerar efter auktorisering kan du gå tillbaka till logikappen, öppna Översikt och välja Kör utlösare i den övre rutan för att testa om ett e-postmeddelande har genererats.

Note

Avsändarkontot som är associerat med e-postmeddelandet är detsamma som det konto som används för att auktorisera Office 365-anslutningen under konfigurationen av e-postrapporten. Om du vill ändra avsändaren måste du använda ett annat konto för att auktorisera anslutningen.

Innehållet i e-postmeddelandet

- Alla diagram och grafer som visas i portalen är tillgängliga som infogat innehåll i e-post. Läs mer om informationen som visas i Säkerhetskopieringsrapporter.

- Rutnäten som visas i portalen är tillgängliga som *.csv-bifogade i e-post.

- De data som visas i e-postmeddelandet använder de filter på rapportnivå som användaren har valt i rapporten när e-postaktiviteten skapas.

- Filter på fliknivå, till exempel Namn på säkerhetskopieringsinstans, Principnamn och så vidare, tillämpas inte. Det enda undantaget är rutnätet Kvarhållningsoptimeringar på fliken Optimera , där filtren för RP-kvarhållning per dag, vecka, månad och år tillämpas.

- Tidsintervall och aggregeringstyp (för diagram) baseras på användarens val av tidsintervall i rapporterna. Om t.ex. tidsintervallvalet är de senaste 60 dagarna (översätter till veckosammansättningstyp) och e-postfrekvensen är dagligen, får mottagaren ett e-postmeddelande varje dag med diagram som sträcker sig över data som tagits under den senaste 60-dagarsperioden, med data aggregerade på veckonivå.

Felsökning av problemen

Om du inte får e-postmeddelanden som förväntat även efter en lyckad distribution av logikappen kan du följa stegen nedan för att felsöka konfigurationen:

Scenario 1: Får varken ett lyckat e-postmeddelande eller ett e-postmeddelande med fel

Det här problemet kan inträffa eftersom Outlook API-anslutningsappen inte har behörighet. Följ auktoriseringsstegen ovan för att auktorisera anslutningen.

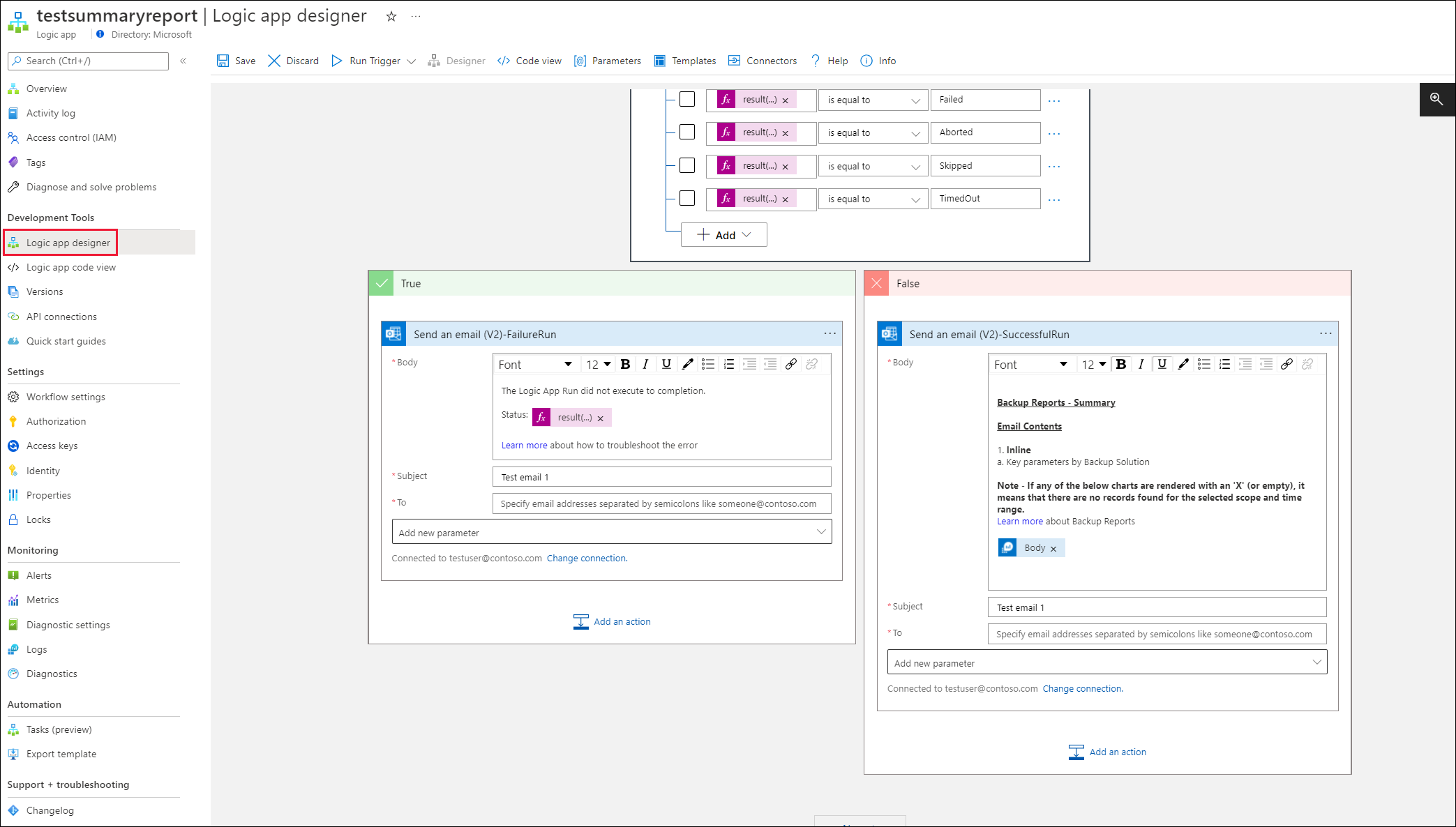

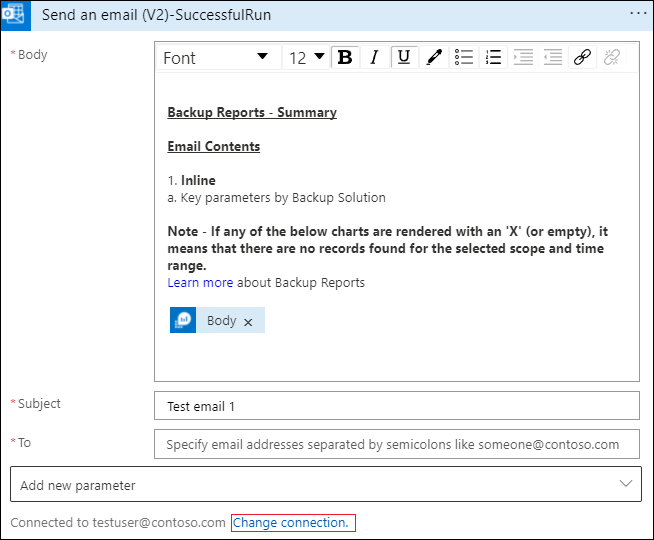

Det här problemet kan också inträffa om du har angett en felaktig e-postmottagare när du skapar logikappen. Om du vill kontrollera att e-postmottagaren har angetts korrekt kan du gå till logikappen i Azure-portalen, öppna Logikappdesignern och välja e-poststeg för att se om rätt e-post-ID används.

Scenario 2: Får ett e-postmeddelande med ett felmeddelande som säger att logikappen inte kunde köras till slutförande

Så här felsöker du problemet:

- Gå till logikappen i Azure-portalen.

- Längst ned på översiktsskärmen visas avsnittet Körningshistorik. Du kan öppna den senaste körningen och visa vilka steg i arbetsflödet som misslyckades. Några möjliga orsaker kan vara:

- Azure Monitor Logs Connector har inte auktoriserats: Följ auktoriseringsstegen ovan om du vill åtgärda problemet.

- Fel i LA-frågan: Om du har anpassat logikappen med dina egna frågor kan ett fel i någon av LA-frågorna orsaka att logikappen misslyckas. Du kan välja det relevanta steget och visa felet som gör att frågan körs felaktigt.

Scenario 3: Fel vid auktorisering av Microsoft 365 API-anslutning

När du försöker auktorisera Microsoft 365 API-anslutningen kan ett fel visas i formuläret Testanslutningen misslyckades. Felet REST API stöds inte ännu för den här postlådan. Det här felet kan inträffa för sandbox-konton (test) eller för konton som finns på en dedikerad (lokal) e-postserver.

Det här felet kan inträffa om postlådan finns på en dedikerad Microsoft Exchange Server och inte är en giltig Office 365-postlåda. Läs mer

Om du vill hämta en giltig Office 365-postlåda skickar du en begäran till Exchange-administratören om att migrera postlådekontot. Användare som inte har administratörsbehörighet kan inte migrera konton. Information om hur du migrerar postlådekontot finns i Migrera postlådedata med hjälp av Administrationscenter för Exchange i Office 365.

Scenario 4: Fel vid auktorisering av Anslutning till Azure Monitor-loggar

När du försöker auktorisera anslutningen till Azure Monitor-loggar kan ett InvalidAuthenticationTokenTenant-fel visas. Detta händer vanligtvis när du är inloggad på en annan klient vid tidpunkten för auktoriseringen av anslutningen till Azure Monitor-loggar. Du måste logga in på samma klientorganisation som klientorganisationen där Log Analytics-arbetsytan finns för att slutföra auktoriseringen.

För att säkerställa att du är inloggad på rätt klientorganisation kan du öppna portal.azure.com/< klient-id för arbetsyta > i webbläsaren och utföra auktorisering. Om du vill hitta klientorganisations-ID:t går du till Azure Activity Directory –>Översikt –>Hantera klientorganisationer.

Kontakta Microsofts support om problemen kvarstår.

Vägledning för GCC High-användare

Om du är en användare i Azure Government-miljön med ett Office365 GCC High-konto kontrollerar du att e-postkonfigurationen är korrekt inställd. Det beror på att en annan slutpunkt används för att auktorisera den här anslutningen för GCC High-användare som måste anges uttryckligen. Utför någon av följande metoder för att verifiera konfigurationen och konfigurera logikappen så att den fungerar i GCC High.

Välj en klient:

Följ dessa steg för att uppdatera autentiseringstypen för Office 365-anslutningen via Azure-portalen:

Distribuera logikappens uppgift för de nödvändiga flikarna. Se stegen i Komma igång.

Lär dig mer om hur du auktoriserar Anslutningen till Azure Monitor-loggar.

När du har distribuerat den går du till logikappen i Azure-portalen och väljer Logikappdesigner på menyn.

Leta upp de platser där Office 365-åtgärden används.

Du hittar två Office 365-åtgärder som används, båda längst ned i flödet.

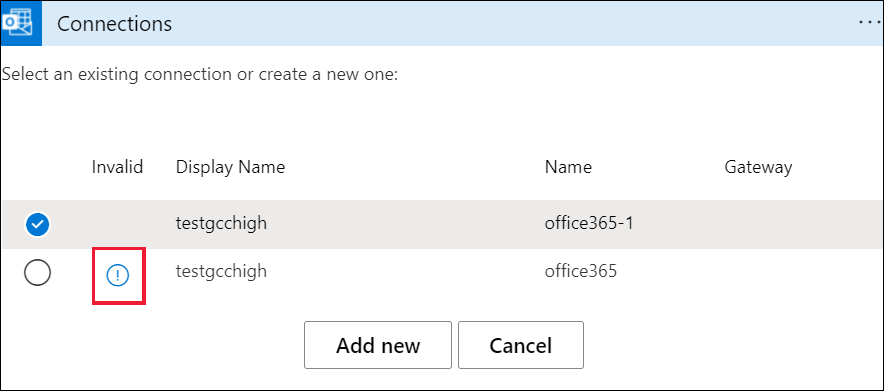

Välj Ändra anslutning och välj informationsikonen.

Ett popup-fönster öppnas där du kan välja autentiseringstyp för GCC High.

När du har valt rätt autentiseringstyp på alla platser där Office 365-anslutningen används bör anslutningen fungera som förväntat.