Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Den här artikeln beskriver hur du konfigurerar MUA (Multi-User Authorization) för Azure Backup för att förbättra säkerheten för kritiska åtgärder i Recovery Services-valv. Det omfattar skapandet av en Resource Guard i en separat klientorganisation för maximalt skydd och visar hur du begär och godkänner åtkomst till kritiska åtgärder med Microsoft Entra Privileged Identity Management i klientorganisationen som är värd för Resource Guard. Du kan också använda andra metoder för att hantera JIT-behörigheter (just-in-time) baserat på organisationens konfiguration.

Kommentar

- Auktorisering för flera användare för Azure Backup är tillgängligt i alla globala Azure-regioner.

- Auktorisering för flera användare med Resource Guard för Backup-valv är nu allmänt tillgängligt. Läs mer.

Förutsättningar

Innan du konfigurerar auktorisering för flera användare för ett Recovery Services-valv kontrollerar du att följande krav uppfylls:

- Resource Guard och Recovery Services-valvet måste finnas i samma Azure-region.

- Säkerhetskopieringsadministratören får inte ha behörighet som deltagare, MUA-administratör för säkerhetskopiering eller MUA-operatör för säkerhetskopiering på Resource Guard. Du kan välja att ha Resource Guard i en annan prenumeration i samma katalog eller i en annan katalog för att säkerställa maximal isolering.

- Prenumerationerna som innehåller Recovery Services-valvet samt Resource Guard (i olika prenumerationer eller klienter) måste registreras för att använda leverantörerna – Microsoft.RecoveryServices och Microsoft.DataProtection . Mer information finns i Azure-resursprovidrar och typer.

Lär dig mer om olika MUA-användningsscenarier.

Skapa en Resource Guard

Säkerhetsadministratören skapar Resource Guard. Vi rekommenderar att du skapar den i en annan prenumeration eller en annan klientorganisation som valvet. Det bör dock finnas i samma region som valvet. Säkerhetskopieringsadministratören får INTE ha åtkomst till deltagare, MUA-administratör för säkerhetskopiering eller MUA-operatör för säkerhetskopiering på Resource Guard eller den prenumeration som innehåller den.

Välj en klient

Följ dessa steg för att skapa Resource Guard i en annan klientorganisation än valvklientorganisationen:

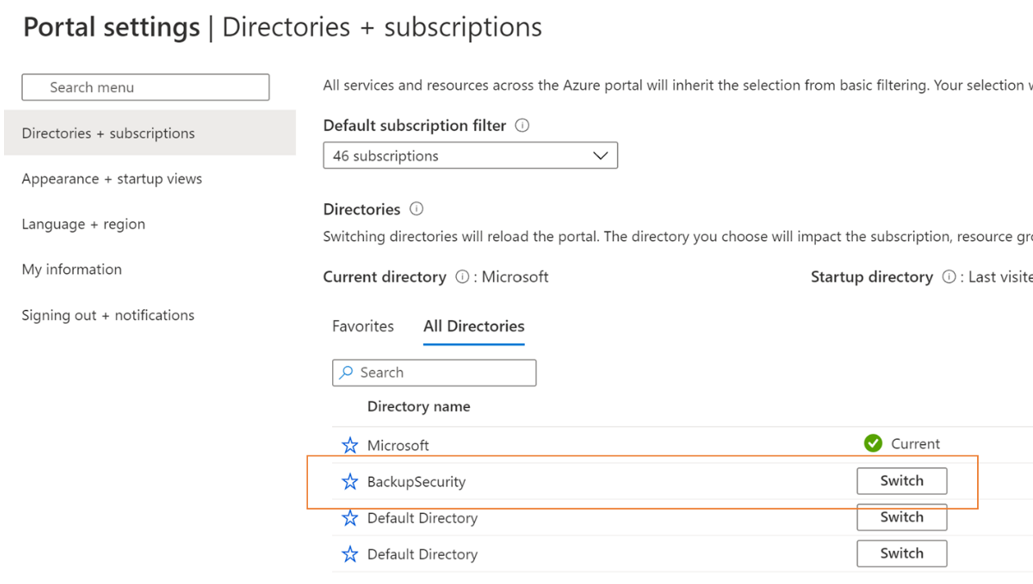

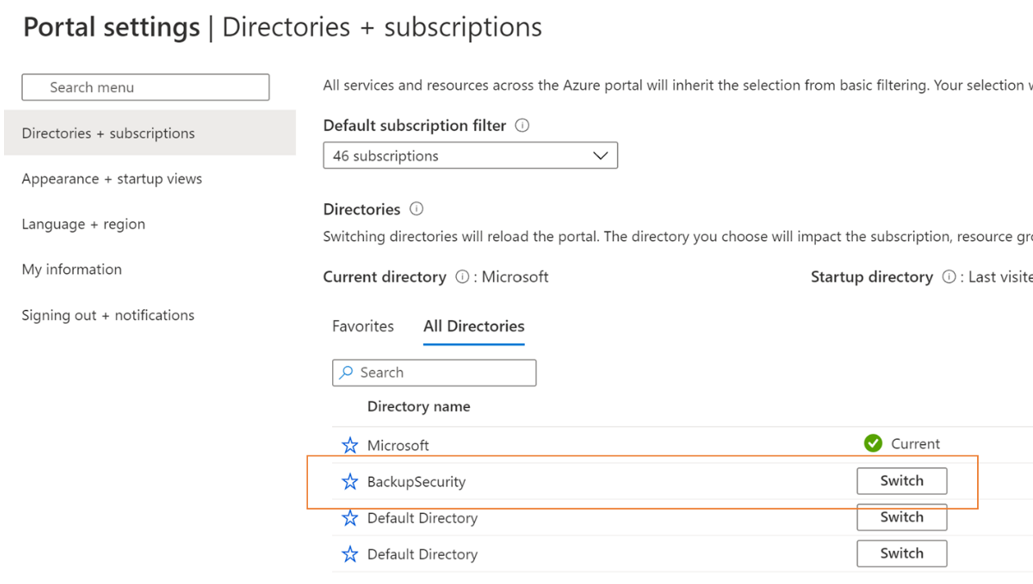

I Azure Portal går du till katalogen där du vill skapa Resource Guard.

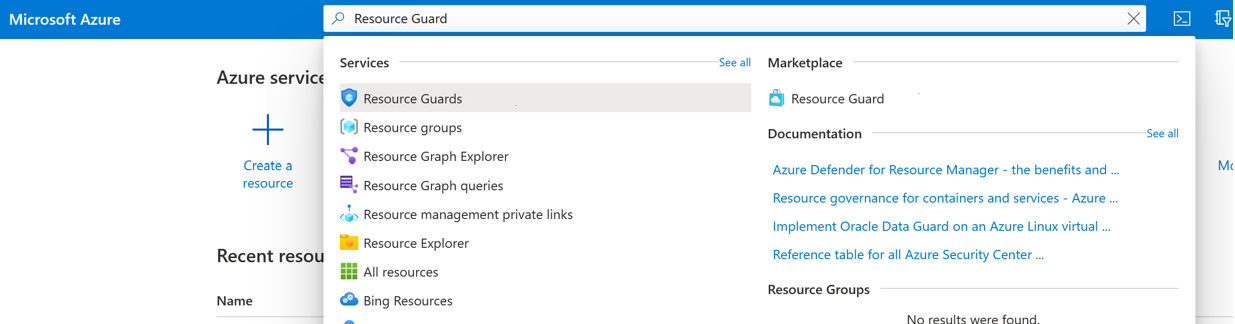

Sök efter Resursskydd i sökfältet och välj sedan motsvarande objekt i listrutan.

- Välj Skapa för att börja skapa en Resource Guard.

- I fönstret Skapa fyller du i nödvändig information för Resource Guard.

- Kontrollera att Resource Guard finns i samma Azure-regioner som Recovery Services-valvet.

- Det är också bra att lägga till en beskrivning av hur du hämtar eller begär åtkomst för att utföra åtgärder på associerade valv när det behövs. Den här beskrivningen visas också i de associerade valv som hjälper säkerhetskopieringsadministratören att få de behörigheter som krävs. Du kan redigera beskrivningen senare om det behövs, men du bör alltid ha en väldefinierad beskrivning.

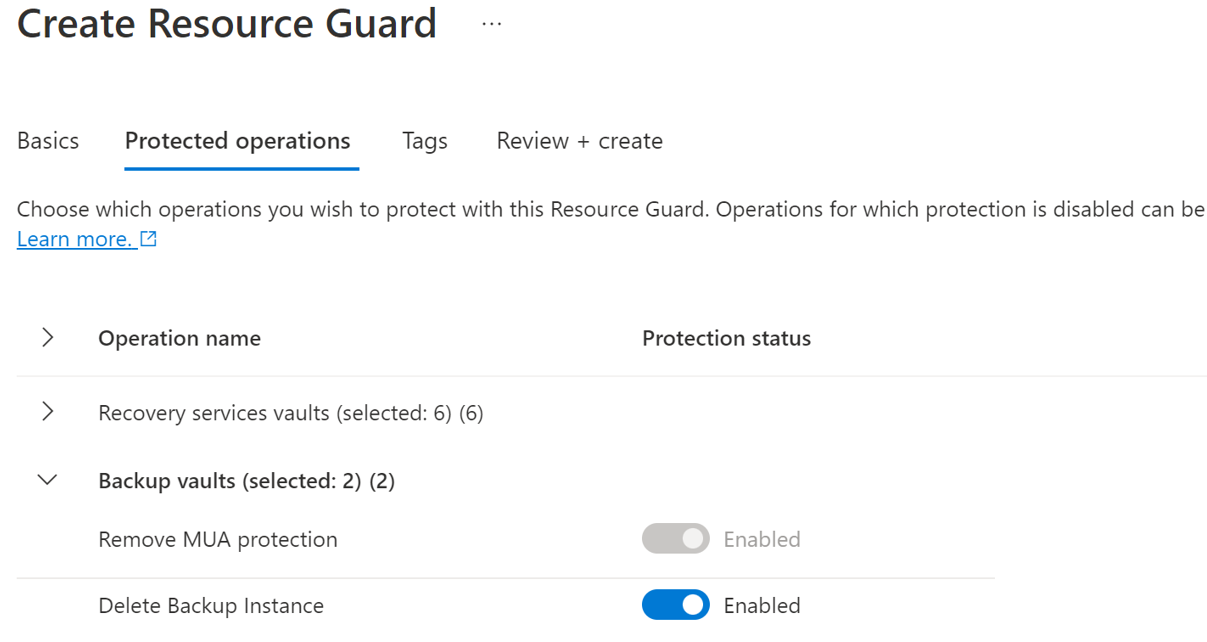

På fliken Skyddade åtgärder väljer du de åtgärder som du behöver skydda med hjälp av den här resursskyddet.

Du kan också välja åtgärder för skydd när du har skapat resursskyddet.

Du kan också lägga till taggar i Resource Guard enligt kraven

Välj Granska + Skapa och följ meddelanden för status och lyckat skapande av Resource Guard.

Välj åtgärder som ska skyddas med Hjälp av Resource Guard

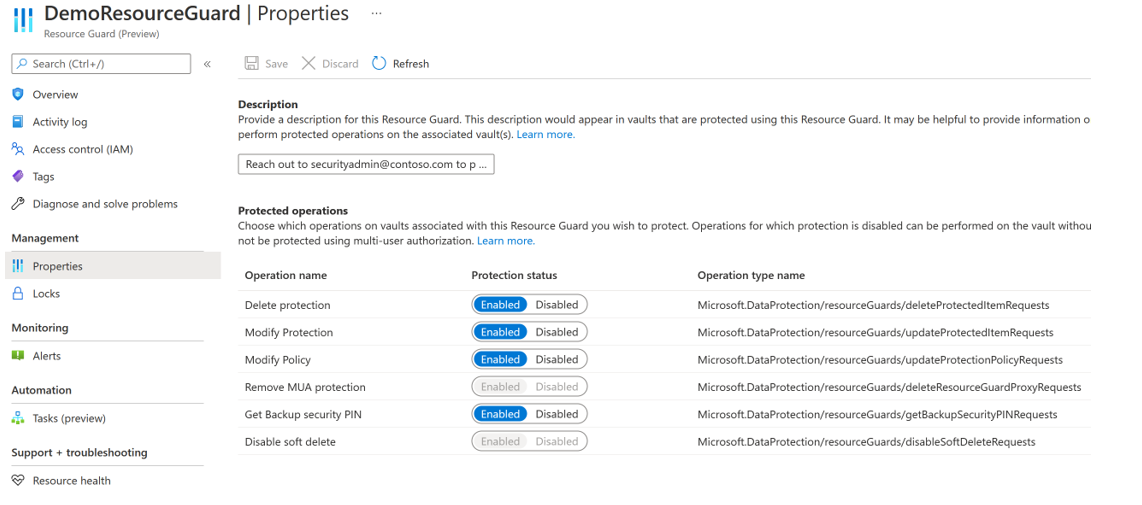

Välj de åtgärder som du vill skydda med Hjälp av Resource Guard av alla kritiska åtgärder som stöds. Som standard är alla kritiska åtgärder som stöds aktiverade. Du (som säkerhetsadministratör) kan dock undanta vissa åtgärder från att omfattas av MUA med hjälp av Resource Guard.

Välj en klient

Följ dessa steg för att undanta åtgärder:

På fliken Resource Guard som skapades ovan går du till fliken Egenskaper>för Recovery Services-valv.

Välj Inaktivera för åtgärder som du vill undanta från att auktoriseras med hjälp av Resource Guard.

Kommentar

Du kan inte inaktivera de skyddade åtgärderna – Inaktivera mjuk borttagning och Ta bort MUA-skydd.

Du kan också uppdatera beskrivningen för Resource Guard med hjälp av det här fönstret.

Välj Spara.

Tilldela behörigheter till säkerhetskopieringsadministratören på Resource Guard för att aktivera MUA

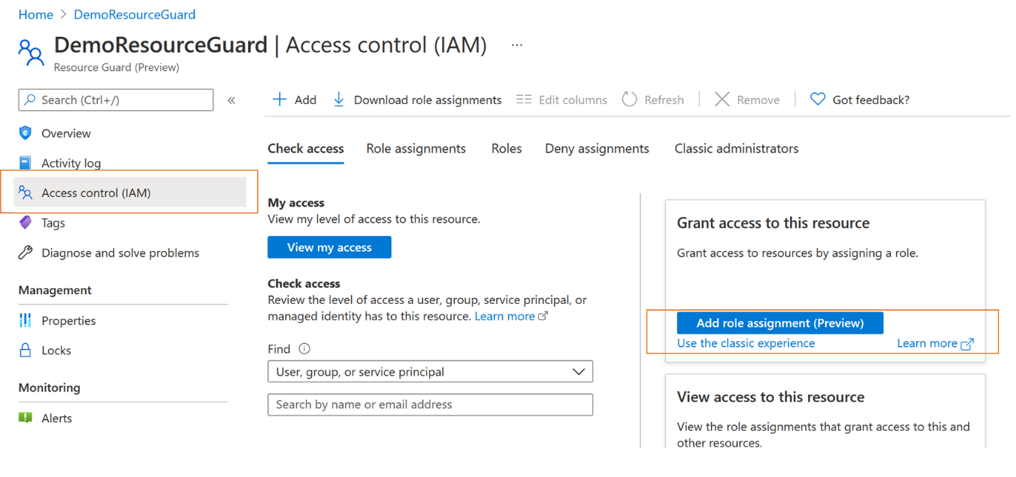

Om du vill aktivera MUA i ett valv måste administratören för valvet ha rollen Läsare i Resource Guard eller prenumerationen som innehåller Resource Guard. Så här tilldelar du rollen Läsare på Resource Guard:

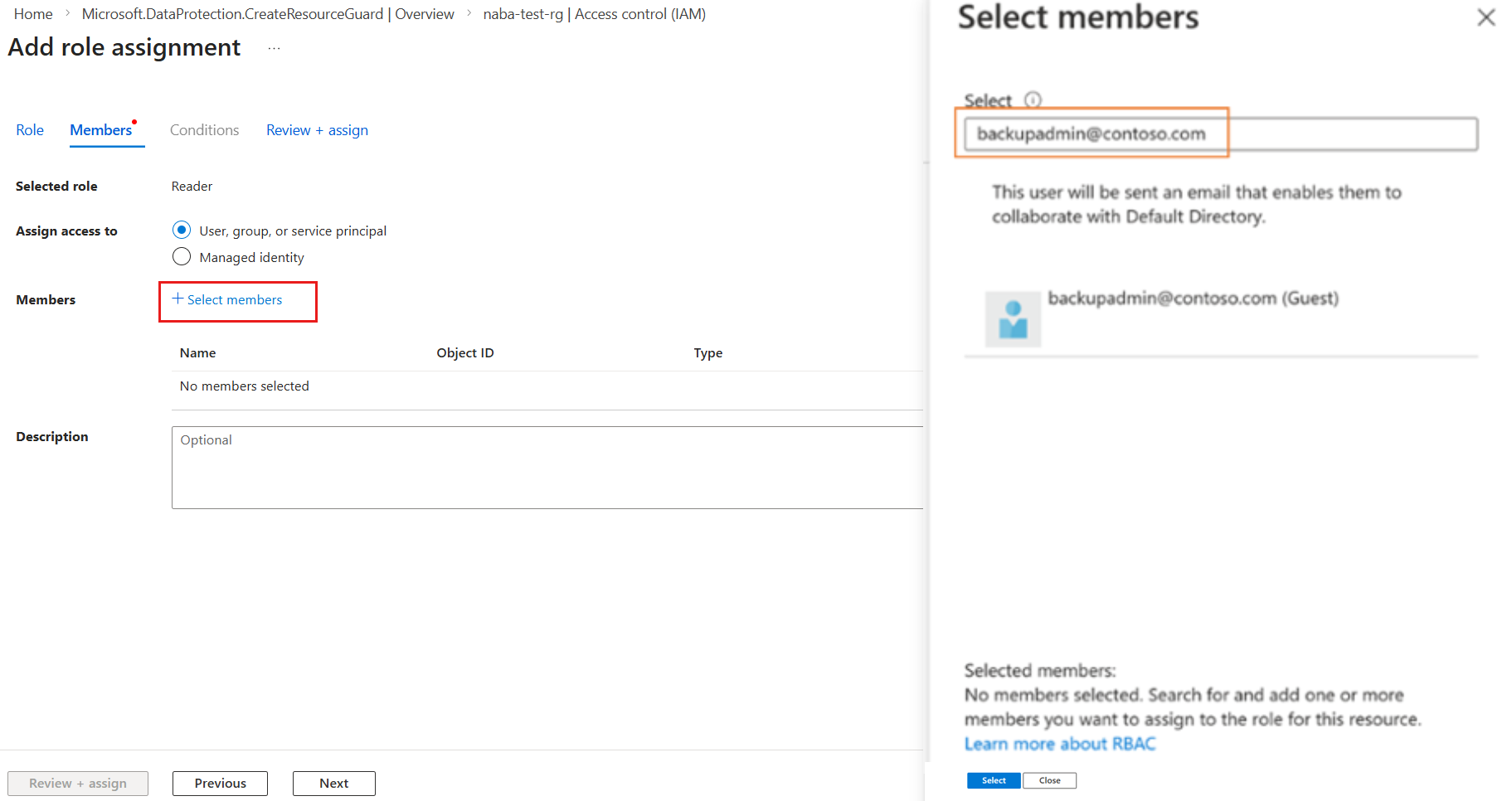

Gå till fönstret Åtkomstkontroll (IAM) i Resource Guard som skapades ovan och gå sedan till Lägg till rolltilldelning.

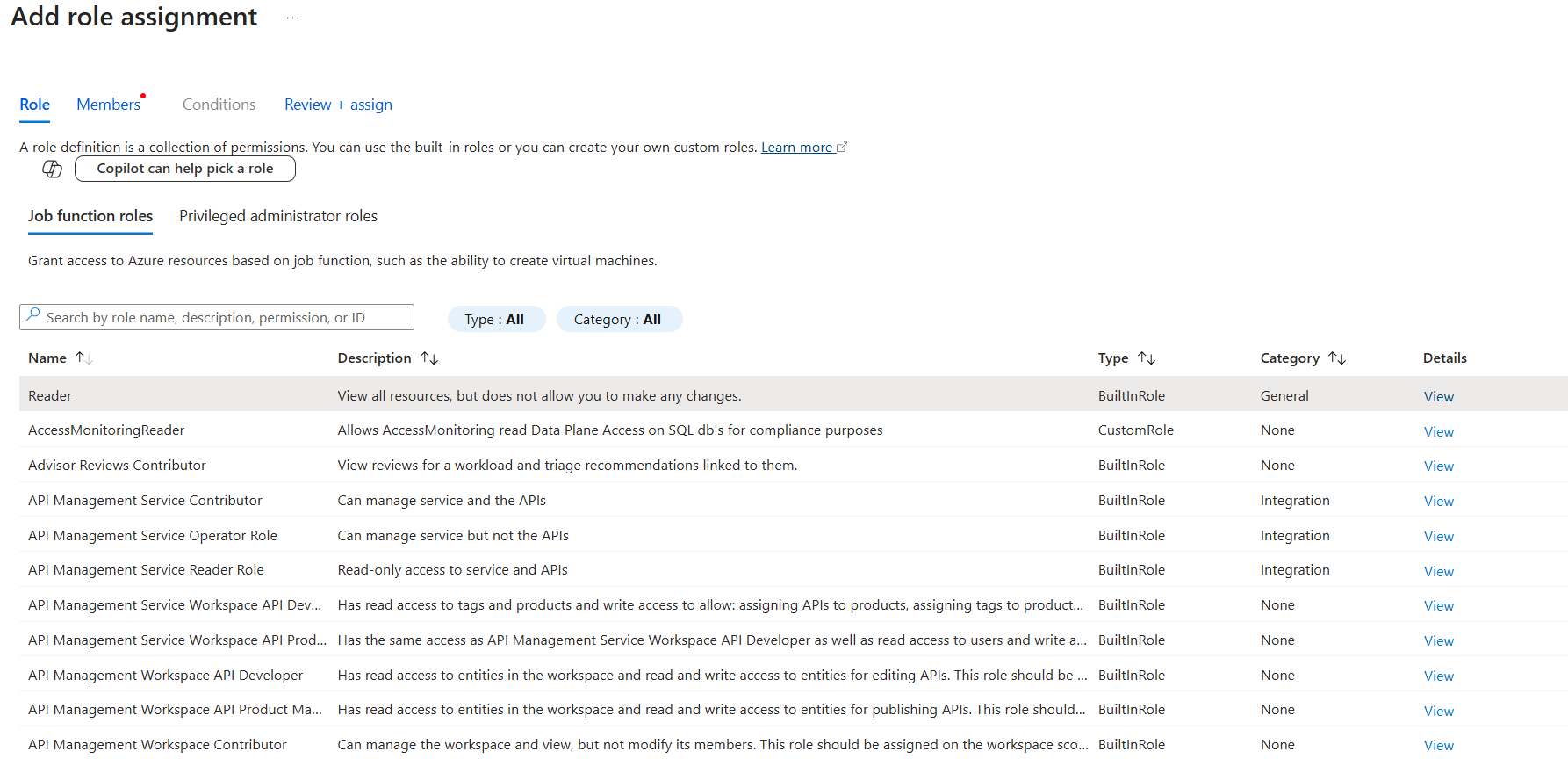

Välj Läsare i listan över inbyggda roller och välj Nästa.

Klicka på Välj medlemmar och lägg till säkerhetskopieringsadministratörens e-post-ID för att lägga till dem som läsare. Eftersom säkerhetskopieringsadministratören finns i en annan klientorganisation i det här fallet läggs de till som gäster i klientorganisationen som innehåller Resource Guard.

Klicka på Välj och fortsätt sedan till Granska + tilldela för att slutföra rolltilldelningen.

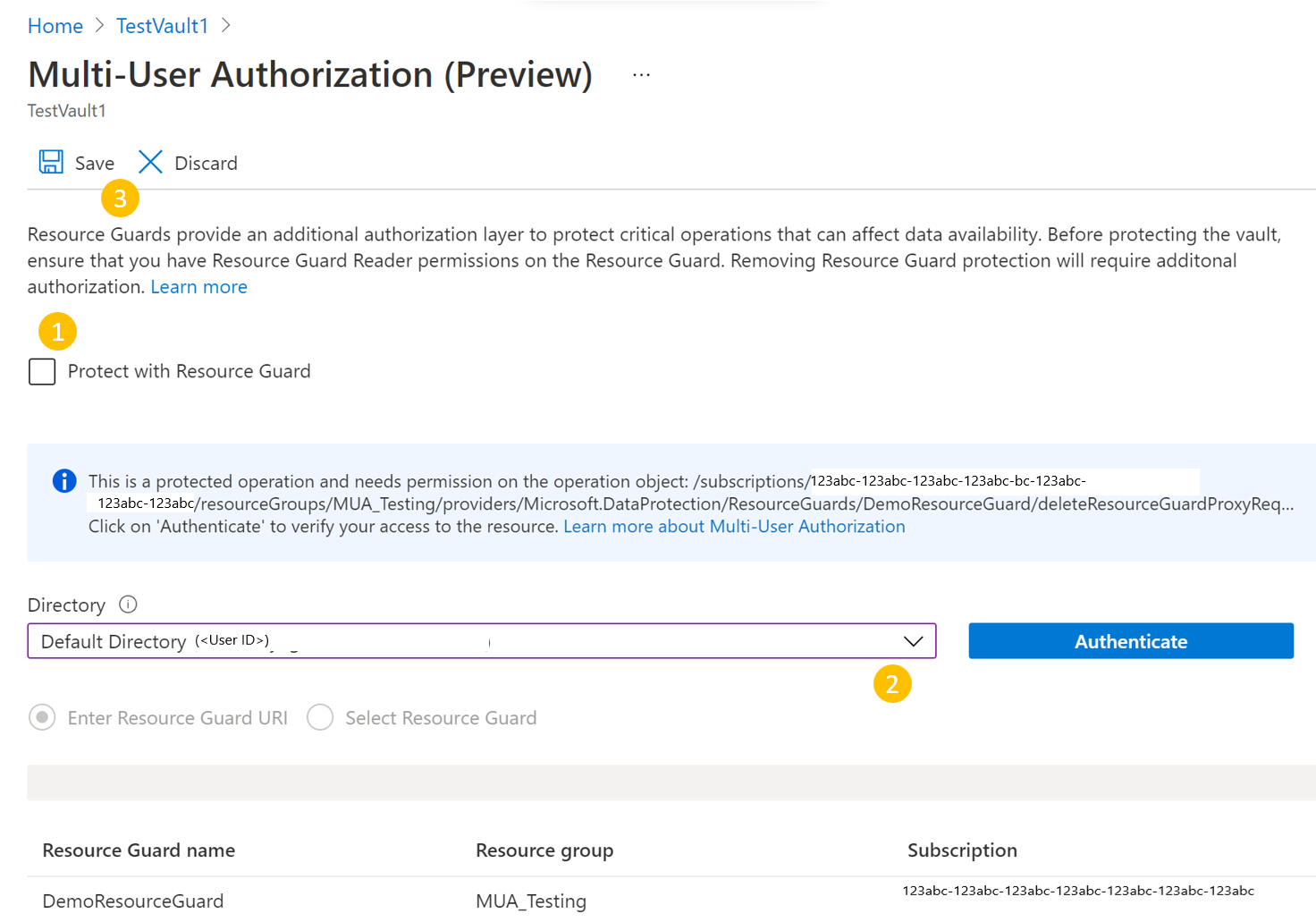

Aktivera MUA i ett Recovery Services-valv

När rolltilldelningen Läsare på Resource Guard har slutförts aktiverar du auktorisering för flera användare i valv (som administratör för säkerhetskopiering) som du hanterar.

Välj en klient

Följ dessa steg för att aktivera MUA i valven.

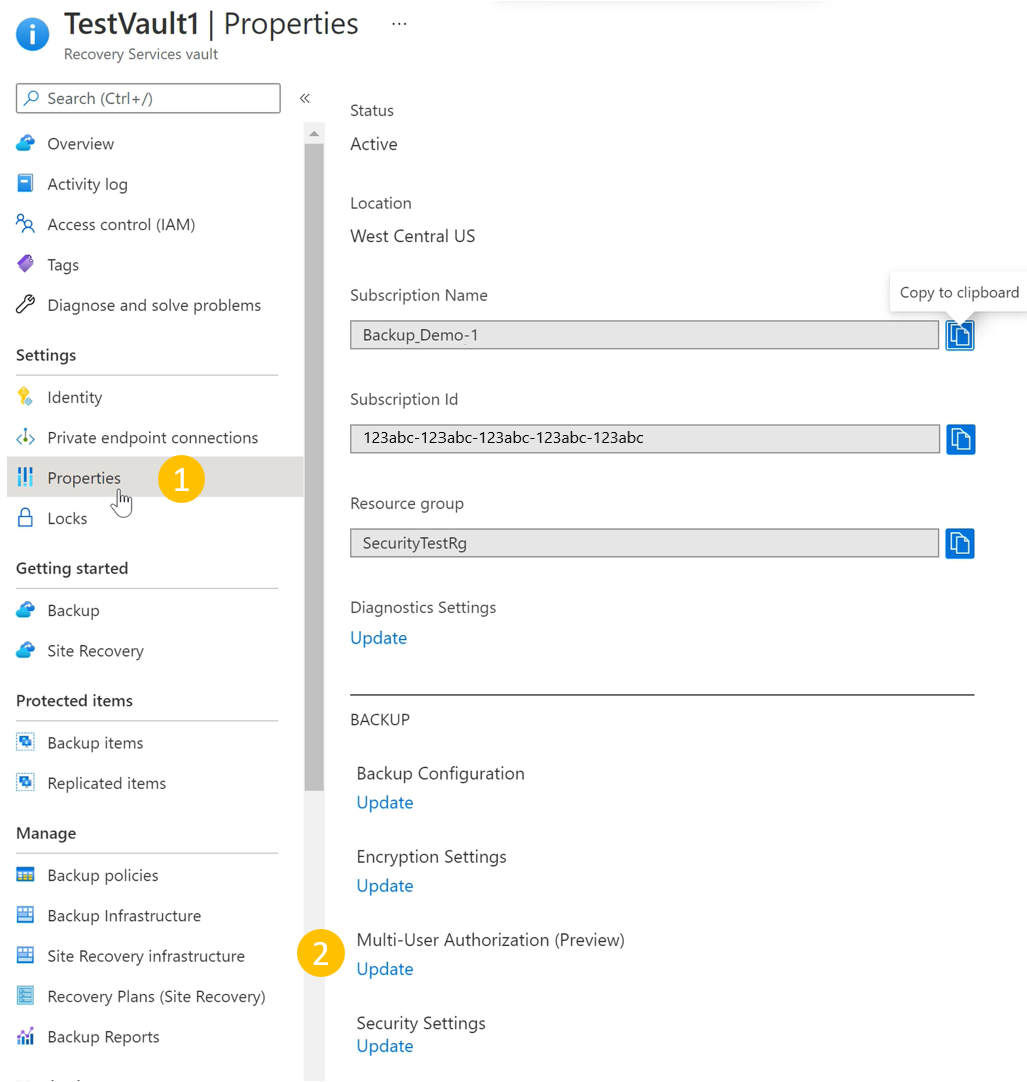

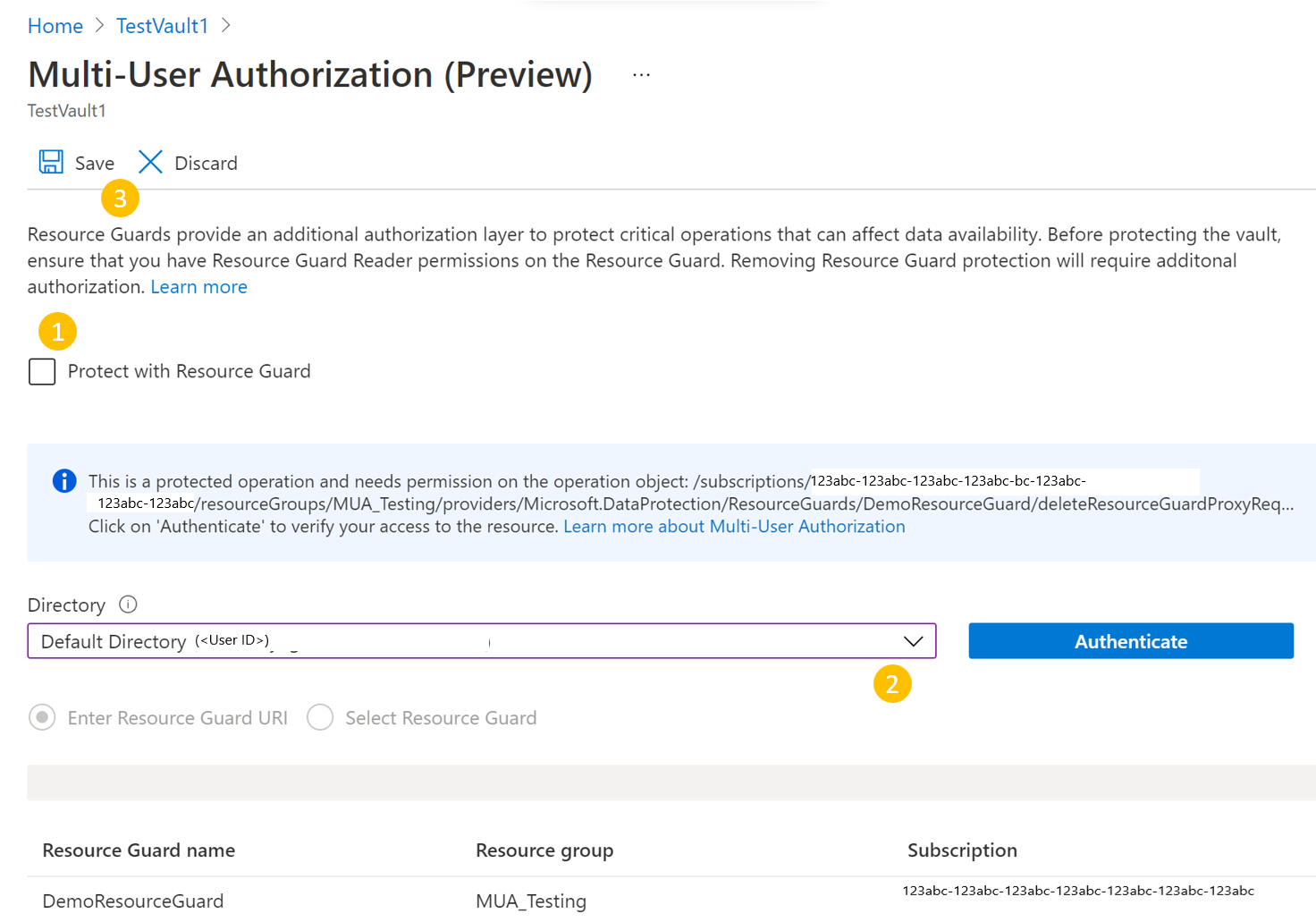

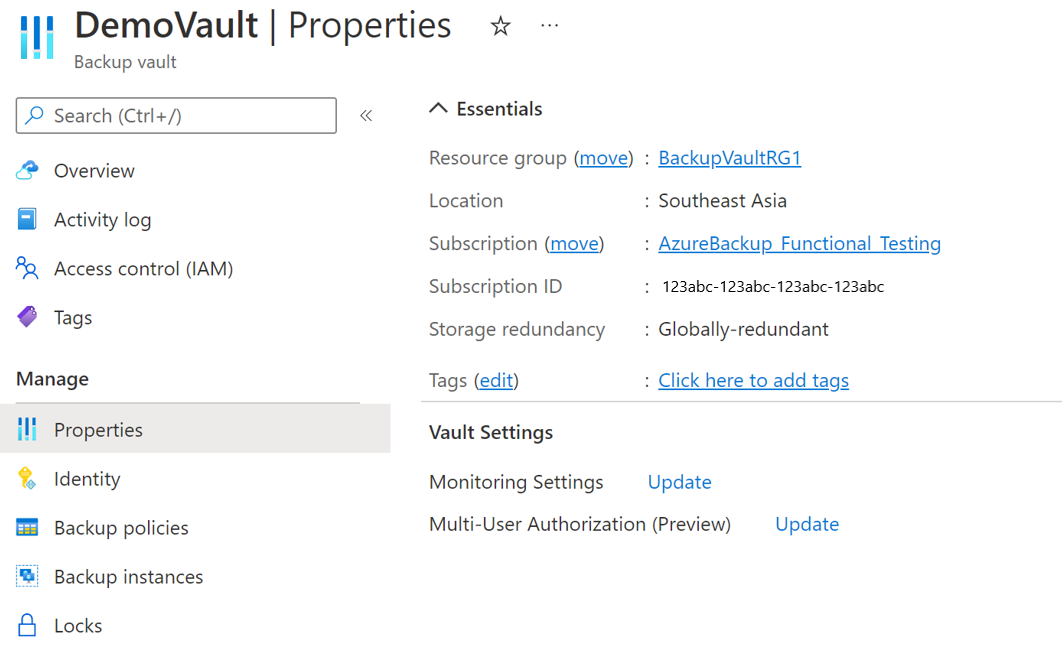

Gå till Recovery Services-valvet. Gå till Egenskaper på den vänstra navigeringspanelen och sedan till Auktorisering för flera användare och välj Uppdatera.

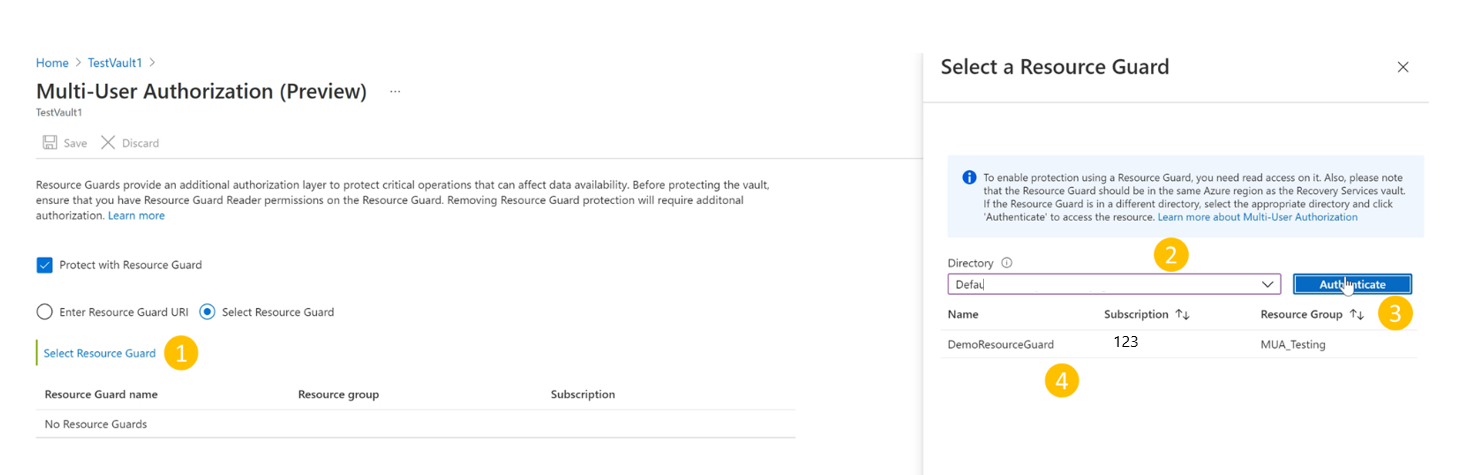

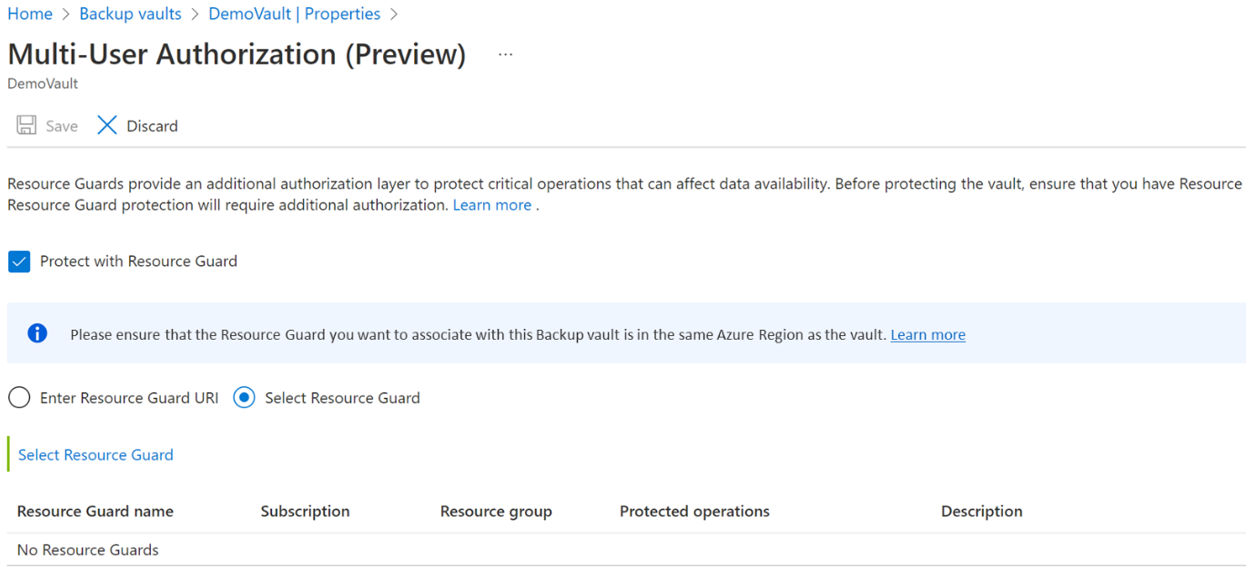

Nu visas alternativet att aktivera MUA och välja en Resource Guard på något av följande sätt:

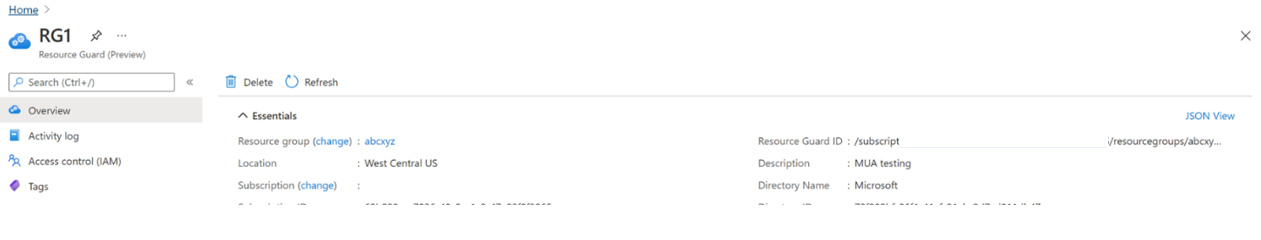

Du kan antingen ange URI:n för Resource Guard, kontrollera att du anger URI:n för en Resource Guard som du har läsåtkomst till och att det är samma regioner som valvet. Du hittar URI:n (Resource Guard-ID) för Resource Guard på skärmen Översikt :

Eller så kan du välja Resource Guard i listan över resursskydd som du har läsbehörighet till och de som är tillgängliga i regionen.

- Klicka på Välj Resource Guard

- Välj listrutan och välj sedan den katalog som Resource Guard finns i.

- Välj Autentisera för att verifiera din identitet och åtkomst.

- Efter autentiseringen väljer du Resource Guard i listan som visas.

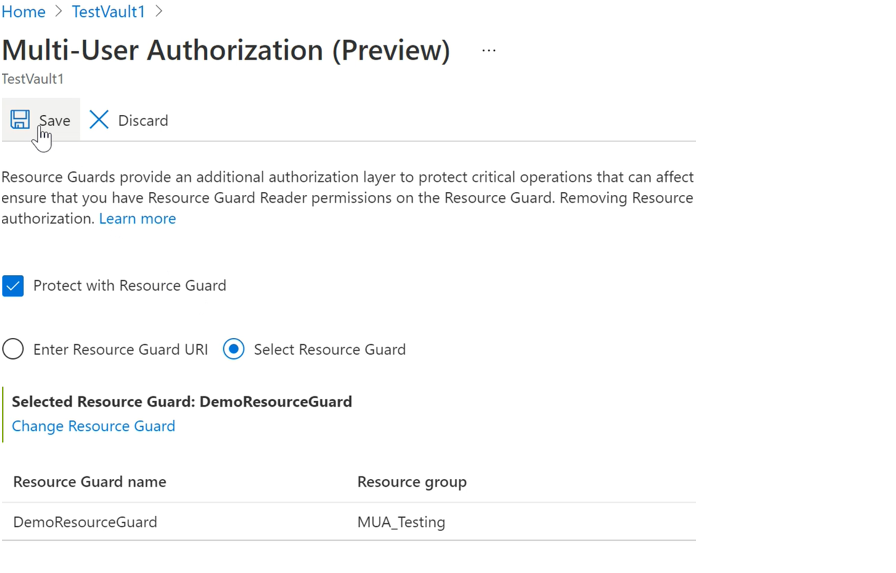

Välj Spara när du är klar för att aktivera MUA.

Skyddade åtgärder med MUA

När du har aktiverat MUA begränsas åtgärderna i omfånget i valvet om säkerhetskopieringsadministratören försöker utföra dem utan att ha den roll som krävs (dvs . mua-operatörsroll för säkerhetskopiering) på Resource Guard.

Kommentar

Vi rekommenderar starkt att du testar konfigurationen när du har aktiverat MUA för att säkerställa att skyddade åtgärder blockeras som förväntat och för att säkerställa att MUA är korrekt konfigurerat.

Nedan visas en bild av vad som händer när säkerhetskopieringsadministratören försöker utföra en sådan skyddad åtgärd (till exempel visas inaktivering av oföränderlighet här. Andra skyddade åtgärder har en liknande upplevelse). Följande steg utförs av en administratör för säkerhetskopiering utan nödvändiga behörigheter.

Så här inaktiverar du oföränderlighet:

Gå till Recovery Services-valv>Egenskaper.

I fönstret Egenskaper går du till Oföränderligt valv och väljer Inställningar.

I fönstret Oföränderligt valv inaktiverar du Oföränderlighet genom att avmarkera kryssrutan Aktivera valvets oföränderlighet .

Du är informerad om att det här är en skyddad åtgärd och att du måste verifiera deras åtkomst till Resource Guard.

Välj katalogen som innehåller Resource Guard och Autentisera dig själv.

Kommentar

Den här åtgärden krävs inte om Resource Guard finns i samma mapp som valvet.

Välj Använd.

Begäran misslyckas med ett fel som du inte har tillräcklig behörighet för Resource Guard för att utföra den här åtgärden.

Auktorisera kritiska (skyddade) åtgärder med Microsoft Entra Privileged Identity Management

I följande avsnitt beskrivs hur du auktoriserar dessa begäranden med hjälp av PIM. Det finns fall där du kan behöva utföra kritiska åtgärder på dina säkerhetskopior och MUA kan hjälpa dig att se till att dessa endast utförs när rätt godkännanden eller behörigheter finns. Som tidigare nämnts måste administratören för säkerhetskopiering ha en MUA-operatörsroll för säkerhetskopiering på Resource Guard för att utföra kritiska åtgärder som finns i Resource Guard-omfånget. Ett sätt att tillåta just-in-time för sådana åtgärder är att använda Microsoft Entra Privileged Identity Management.

Kommentar

Även om användning av Microsoft Entra PIM är den rekommenderade metoden kan du använda manuella eller anpassade metoder för att hantera åtkomst för säkerhetskopieringsadministratören på Resource Guard. Om du vill hantera åtkomsten till Resource Guard manuellt använder du inställningen Åtkomstkontroll (IAM) i det vänstra navigeringsfältet i Resource Guard och beviljar rollen MUA-operatör för säkerhetskopiering till administratören för säkerhetskopiering.

Skapa en berättigad tilldelning för säkerhetskopieringsadministratören (om du använder Microsoft Entra Privileged Identity Management)

Säkerhetsadministratören kan använda PIM för att skapa en berättigad tilldelning för säkerhetskopieringsadministratören och ange rollen MUA-operatör för säkerhetskopiering till Resource Guard. På så sätt kan säkerhetskopieringsadministratören skapa en begäran (för rollen MUA-operatör för säkerhetskopiering) när de behöver utföra en skyddad åtgärd. För att göra det utför säkerhetsadministratören följande:

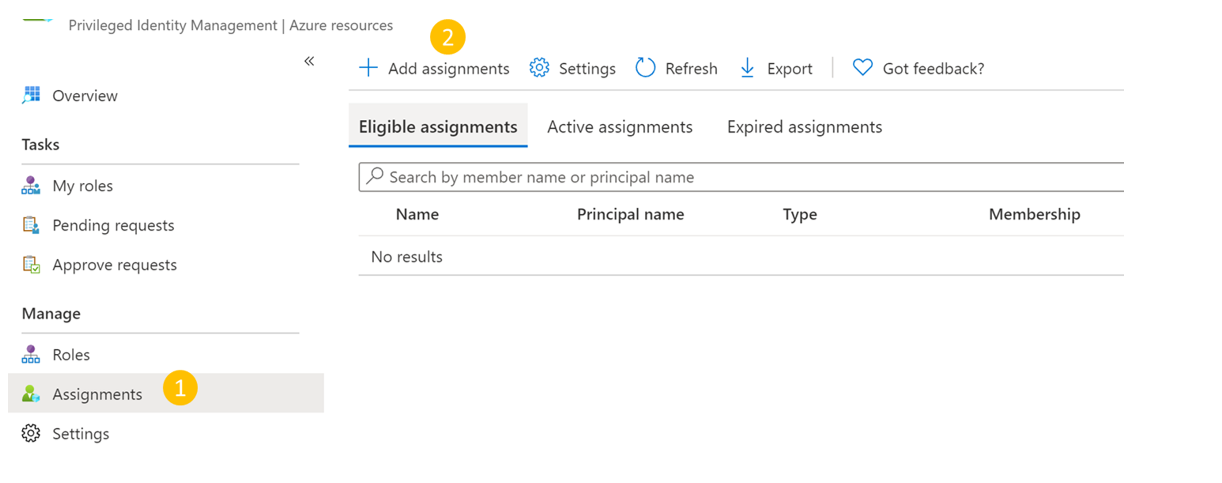

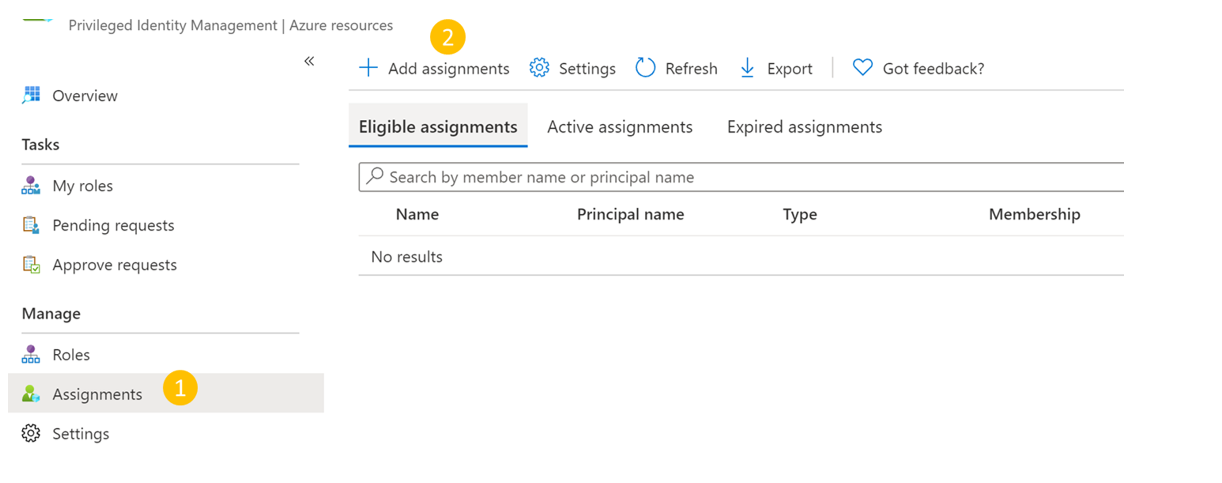

I säkerhetsklientorganisationen (som innehåller Resource Guard) går du till Privileged Identity Management (sök efter detta i sökfältet i Azure Portal) och går sedan till Azure-resurser (under Hantera på den vänstra menyn).

Välj den resurs (Resource Guard eller den innehållande prenumerationen/RG) som du vill tilldela rollen MUA-operatör för säkerhetskopiering.

Om du inte ser motsvarande resurs i listan över resurser måste du lägga till den innehållande prenumerationen som ska hanteras av PIM.

I den valda resursen går du till Tilldelningar (under Hantera på den vänstra menyn) och går till Lägg till tilldelningar.

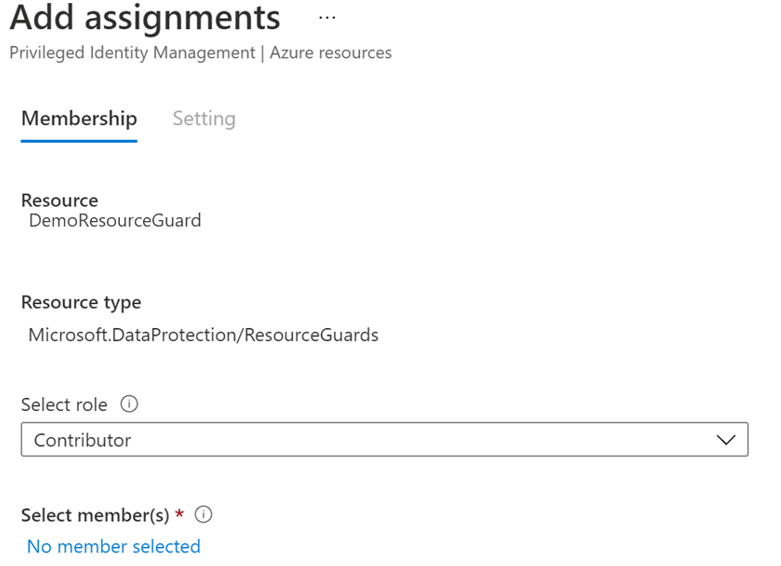

I Lägg till tilldelningar:

- Välj rollen som MUA-operatör för säkerhetskopiering.

- Gå till Välj medlemmar och lägg till användarnamnet (eller e-post-ID:t) för säkerhetskopieringsadministratören.

- Välj Nästa.

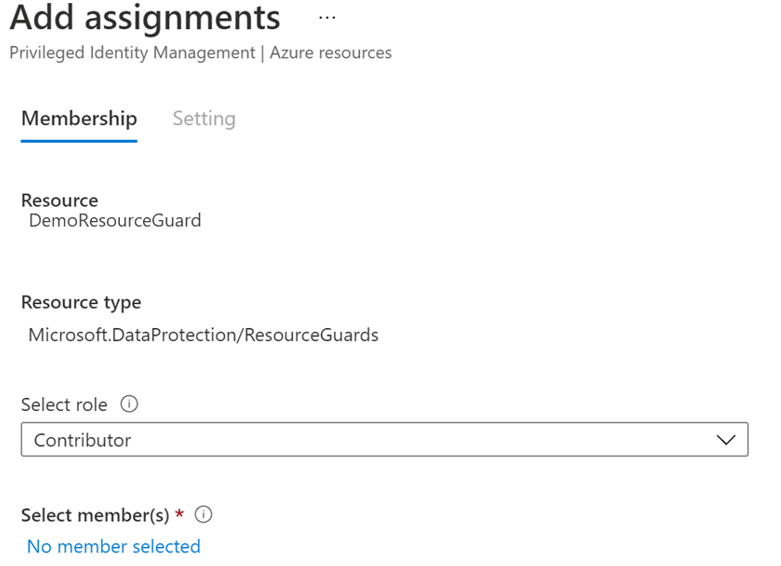

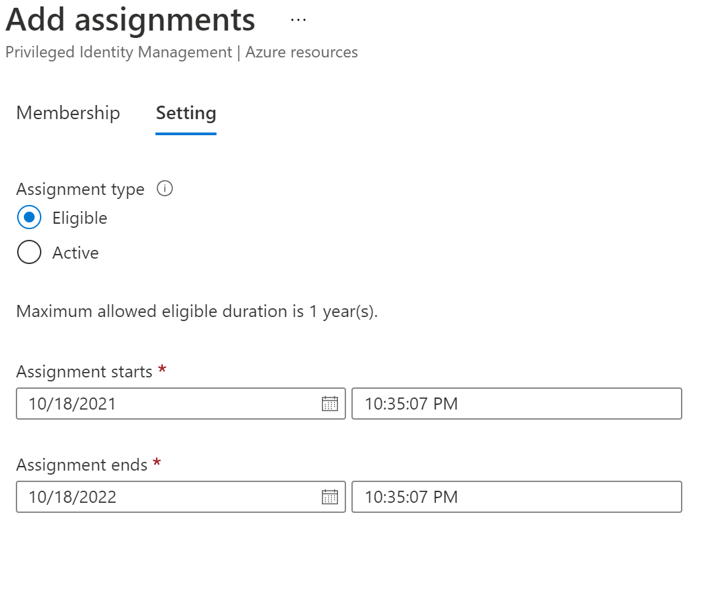

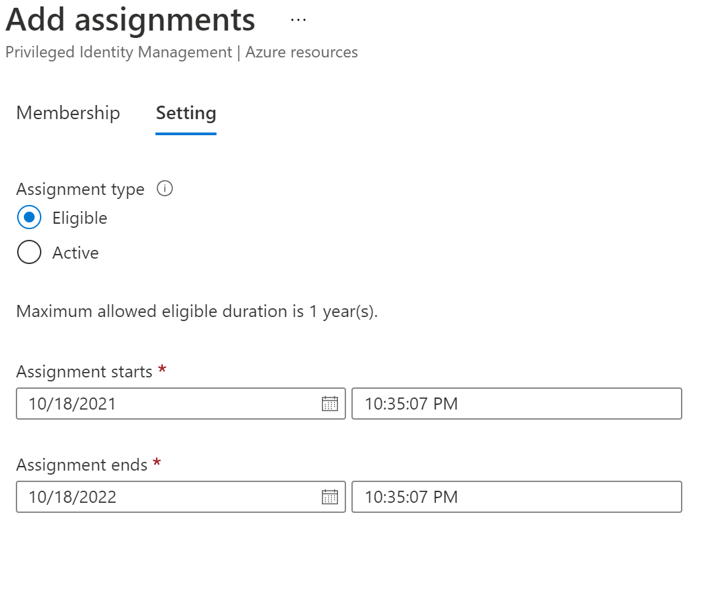

På nästa skärm:

- Under tilldelningstyp väljer du Berättigad.

- Ange den varaktighet för vilken den berättigade behörigheten är giltig.

- Välj Tilldela för att slutföra skapandet av den berättigade tilldelningen.

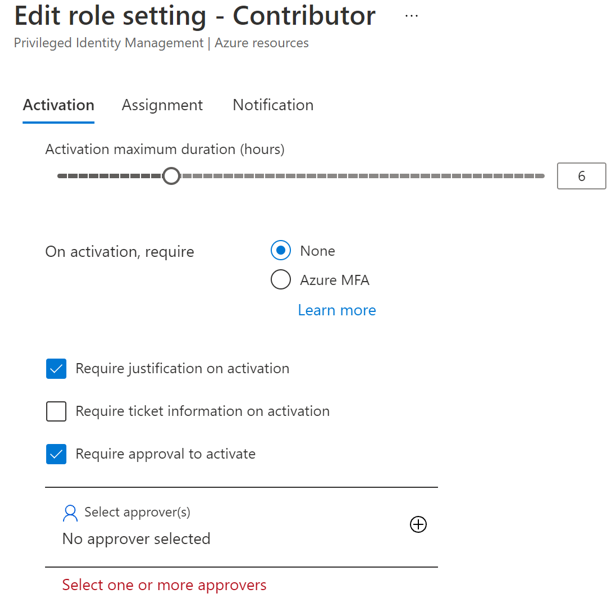

Konfigurera godkännare för aktivering av MUA-operatörsroll för säkerhetskopiering

Som standard kanske inte ovanstående installation har en godkännare (och ett krav för godkännandeflöde) konfigurerat i PIM. Säkerhetsadministratören måste följa dessa steg för att säkerställa att godkännare har rollen MUA-operatör för säkerhetskopiering för godkännande av begäran:

Kommentar

Om detta inte har konfigurerats godkänns alla begäranden automatiskt utan att gå igenom säkerhetsadministratörerna eller en utsedd godkännares granskning. Mer information om detta finns här

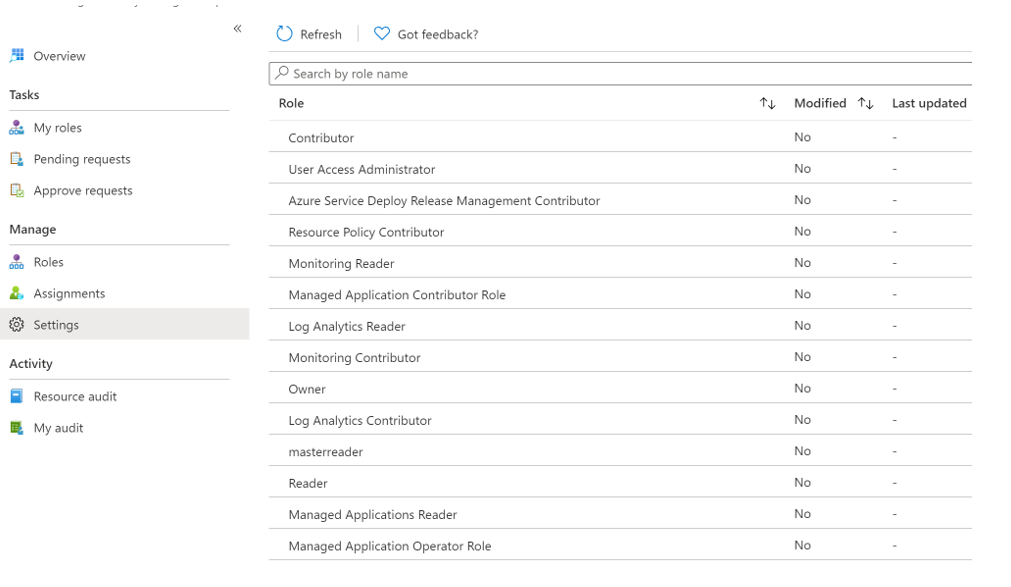

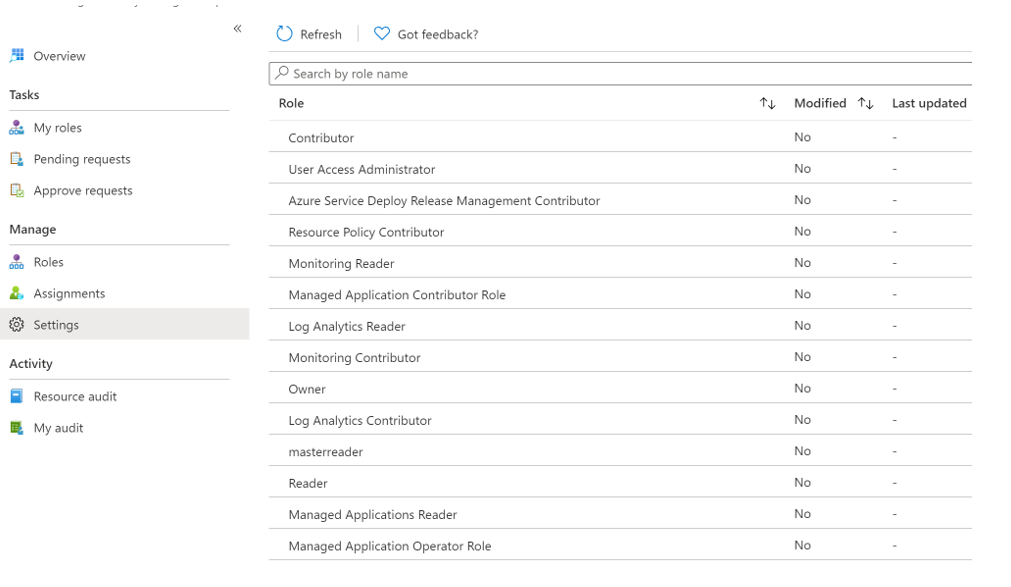

I Microsoft Entra PIM väljer du Azure-resurser i det vänstra navigeringsfältet och väljer din Resource Guard.

Gå till Inställningar och gå sedan till rollen MUA-operatör för säkerhetskopiering.

Välj Redigera för att lägga till granskare som måste granska och godkänna aktiveringsbegäran för mua-operatörsrollen för säkerhetskopiering om du upptäcker att godkännare visar Ingen eller visar felaktiga godkännare.

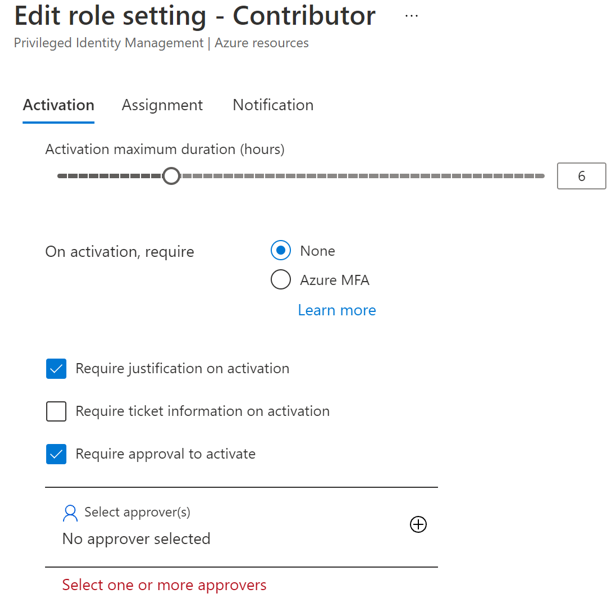

På fliken Aktivering väljer du Kräv godkännande för att aktivera och lägger till godkännare som behöver godkänna varje begäran.

Välj säkerhetsalternativ, till exempel multifaktorautentisering (MFA), mandatbegäran för att aktivera MUA-operatörsrollen för säkerhetskopiering.

Välj lämpliga alternativ på flikarna Tilldelning och Meddelande efter behov.

Välj Uppdatera för att slutföra installationen av godkännare för att aktivera mua-operatörsrollen för säkerhetskopiering.

Begära aktivering av en berättigad tilldelning för att utföra kritiska åtgärder

När säkerhetsadministratören har skapat en berättigad tilldelning måste säkerhetskopieringsadministratören aktivera tilldelningen för rollen MUA-operatör för säkerhetskopiering för att kunna utföra skyddade åtgärder.

Följ dessa steg för att aktivera rolltilldelningen:

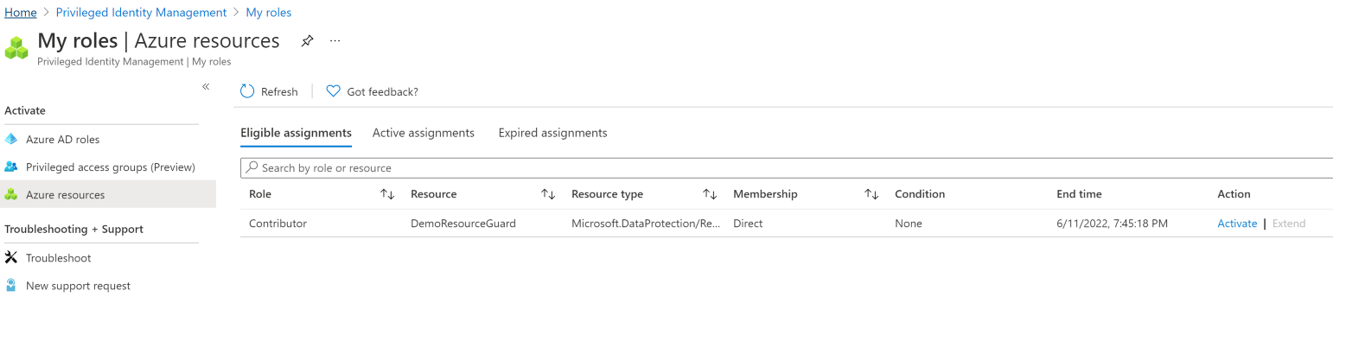

Gå till Microsoft Entra Privileged Identity Management. Om Resource Guard finns i en annan katalog växlar du till den katalogen och går sedan till Microsoft Entra Privileged Identity Management.

Gå till Mina roller>Azure-resurser på den vänstra menyn.

Välj Aktivera för att aktivera den berättigade tilldelningen för mua-operatörsrollen för säkerhetskopiering.

Ett meddelande visas som meddelar att begäran skickas för godkännande.

Godkänna aktivering av begäranden för att utföra kritiska åtgärder

När säkerhetskopieringsadministratören skickar en begäran om att aktivera mua-operatörsrollen för säkerhetskopiering ska begäran granskas och godkännas av säkerhetsadministratören.

- I säkerhetsklientorganisationen går du till Microsoft Entra Privileged Identity Management.

- Gå till Godkänn begäranden.

- Under Azure-resurser kan du se den begäran som genererats av säkerhetskopieringsadministratören som begär aktivering som en MUA-operatör för säkerhetskopiering.

- Granska begäran. Om den är äkta väljer du begäran och väljer Godkänn för att godkänna den.

- Säkerhetskopieringsadministratören informeras via e-post (eller andra mekanismer för organisationsaviseringar) om att deras begäran nu har godkänts.

- När säkerhetskopieringsadministratören har godkänts kan den utföra skyddade åtgärder under den begärda perioden.

Utföra en skyddad åtgärd efter godkännande

När säkerhetskopieringsadministratörens begäran om mua-operatörsrollen för säkerhetskopiering i Resource Guard har godkänts kan de utföra skyddade åtgärder i det associerade valvet. Om Resource Guard finns i en annan katalog måste säkerhetskopieringsadministratören autentisera sig själv.

Kommentar

Om åtkomsten tilldelades med hjälp av en JIT-mekanism återkallas mua-operatörsrollen för säkerhetskopiering i slutet av den godkända perioden. Annars tar säkerhetsadministratören bort mua-operatörsrollen för säkerhetskopiering manuellt som tilldelats administratören för säkerhetskopiering för att utföra den kritiska åtgärden.

Inaktivera MUA i ett Recovery Services-valv

Att inaktivera MUA är en skyddad åtgärd, så valv skyddas med hjälp av MUA. Om du (säkerhetskopieringsadministratören) vill inaktivera MUA måste du ha den nödvändiga mua-operatörsrollen för säkerhetskopiering i Resource Guard.

Välj en klient

Så här inaktiverar du MUA i ett valv:

Administratören för säkerhetskopiering begär rollen Säkerhetsadministratör för MUA-operatör för säkerhetskopiering på Resource Guard. De kan begära detta för att använda de metoder som godkänts av organisationen, till exempel JIT-procedurer, till exempel Microsoft Entra Privileged Identity Management eller andra interna verktyg och procedurer.

Säkerhetsadministratören godkänner begäran (om de anser att den är värd att godkännas) och informerar administratören för säkerhetskopiering. Nu har säkerhetskopieringsadministratören rollen MUA-operatör för säkerhetskopiering på Resource Guard.

Säkerhetskopieringsadministratören går till valvegenskaperna >>

Välj Uppdatera.

- Avmarkera kryssrutan Skydda med Resource Guard .

- Välj den katalog som innehåller Resource Guard och kontrollera åtkomsten med hjälp av knappen Autentisera (om tillämpligt).

- Efter autentisering väljer du Spara. Med rätt åtkomst bör begäran slutföras.

Klientorganisations-ID krävs om resursskyddet finns i en annan klientorganisation.

Exempel:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

Den här artikeln beskriver hur du konfigurerar MUA (Multi-User Authorization) för Azure Backup för att förbättra säkerheten för kritiska åtgärder i Säkerhetskopieringsvalv. Det omfattar skapandet av en Resource Guard i en separat klientorganisation för maximalt skydd och visar hur du begär och godkänner åtkomst till kritiska åtgärder med Microsoft Entra Privileged Identity Management i klientorganisationen som är värd för Resource Guard. Du kan också använda andra metoder för att hantera JIT-behörigheter (just-in-time) baserat på organisationens konfiguration.

Kommentar

- Auktorisering för flera användare med Resource Guard för Backup-valv är nu allmänt tillgängligt.

- Auktorisering för flera användare för Azure Backup är tillgängligt i alla globala Azure-regioner.

Förutsättningar

Innan du konfigurerar auktorisering för flera användare för ett säkerhetskopieringsvalv kontrollerar du att följande krav uppfylls:

- Resource Guard och Backup-valvet måste finnas i samma Azure-region.

- Säkerhetskopieringsadministratören får inte ha behörighet som deltagare, MUA-administratör för säkerhetskopiering eller MUA-operatör för säkerhetskopiering på Resource Guard. Du kan välja att ha Resource Guard i en annan prenumeration i samma katalog eller i en annan katalog för att säkerställa maximal isolering.

- Prenumerationen innehåller både Backup-valvet och Resource Guard (i olika prenumerationer eller klienter) och måste registreras för att använda providern – Microsoft.DataProtection4. Mer information finns i Azure-resursprovidrar och typer.

Lär dig mer om olika MUA-användningsscenarier.

Skapa en Resource Guard

Säkerhetsadministratören skapar Resource Guard. Vi rekommenderar att du skapar den i en annan prenumeration eller en annan klientorganisation som valvet. Det bör dock finnas i samma region som valvet.

Säkerhetskopieringsadministratören får INTE ha åtkomst till deltagare, MUA-administratör för säkerhetskopiering eller MUA-operatör för säkerhetskopiering på Resource Guard eller den prenumeration som innehåller den.

Följ dessa steg för att skapa Resource Guard i en klientorganisation som skiljer sig från valvklientorganisationen som säkerhetsadministratör:

I Azure Portal går du till katalogen där du vill skapa Resource Guard.

Sök efter Resursskydd i sökfältet och välj sedan motsvarande objekt i listrutan.

- Välj Skapa för att skapa en Resource Guard.

- I fönstret Skapa fyller du i nödvändig information för den här Resource Guard.

- Kontrollera att Resource Guard finns i samma Azure-region som Backup-valvet.

- Lägg till en beskrivning av hur du begär åtkomst för att utföra åtgärder på associerade valv när det behövs. Den här beskrivningen visas i de associerade valv som hjälper säkerhetskopieringsadministratören att få de behörigheter som krävs.

På fliken Skyddade åtgärder väljer du de åtgärder som du behöver skydda med hjälp av den här resursskyddet under fliken Säkerhetskopieringsvalv .

För närvarande innehåller fliken Skyddade åtgärder endast alternativet Ta bort säkerhetskopieringsinstans att inaktivera.

Du kan också välja åtgärder för skydd när du har skapat resursskyddet.

Du kan också lägga till taggar i Resource Guard enligt kraven.

Välj Granska + Skapa och följ sedan meddelandena för att övervaka statusen och det lyckade skapandet av Resource Guard.

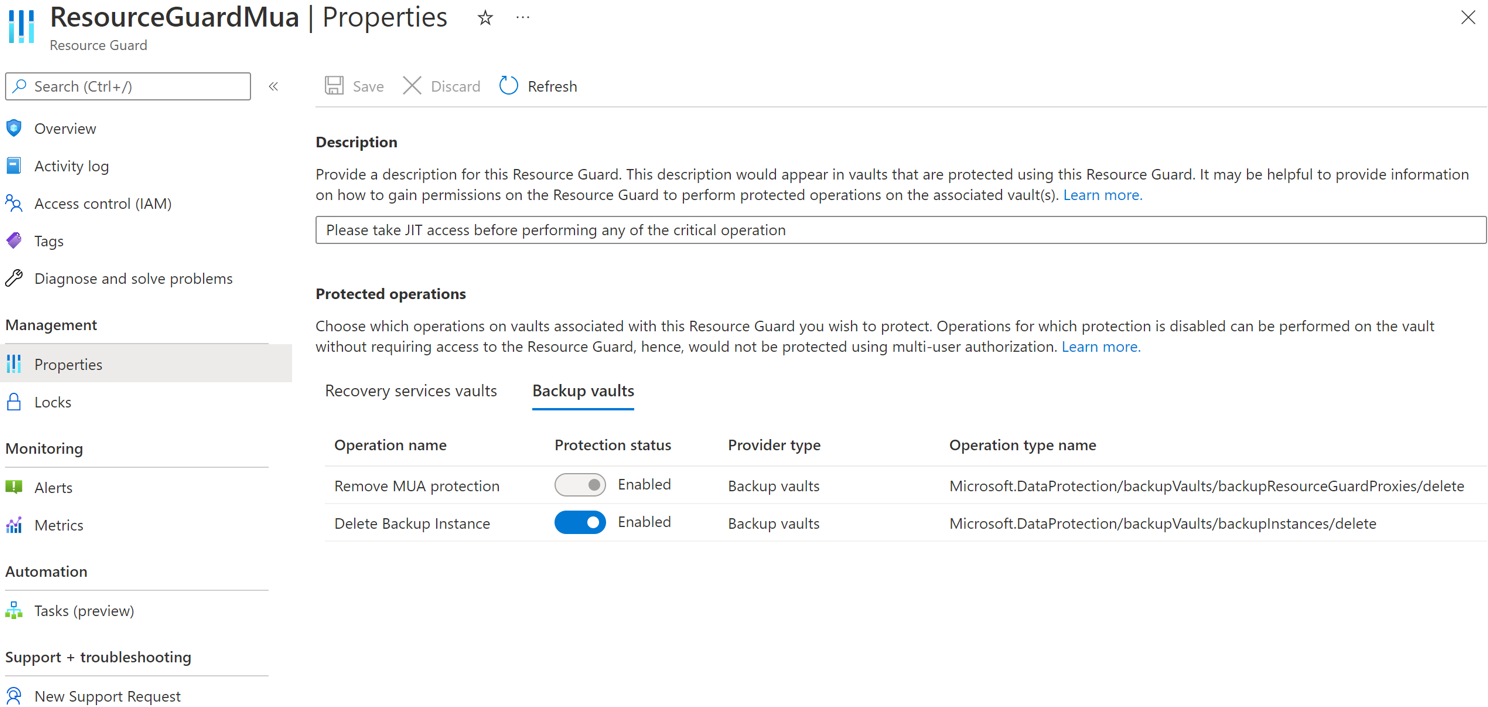

Välj åtgärder som ska skyddas med Hjälp av Resource Guard

När valvet har skapats kan säkerhetsadministratören också välja åtgärder för skydd med hjälp av Resource Guard bland alla kritiska åtgärder som stöds. Som standard är alla kritiska åtgärder som stöds aktiverade. Säkerhetsadministratören kan dock undanta vissa åtgärder från att omfattas av MUA med hjälp av Resource Guard.

Följ dessa steg för att välja åtgärder för skydd:

På den Resource Guard som du har skapat går du till fliken Egenskaper>säkerhetskopieringsvalv .

Välj Inaktivera för de åtgärder som du vill undanta från att auktoriseras.

Du kan inte inaktivera åtgärderna Ta bort MUA-skydd och Inaktivera mjuk borttagning .

Du kan också uppdatera beskrivningen för Resource Guard på fliken Säkerhetskopieringsvalv .

Välj Spara.

Tilldela behörigheter till säkerhetskopieringsadministratören på Resource Guard för att aktivera MUA

Säkerhetskopieringsadministratören måste ha rollen Läsare i Resource Guard eller prenumerationen som innehåller Resource Guard för att aktivera MUA i ett valv. Säkerhetsadministratören måste tilldela den här rollen till säkerhetskopieringsadministratören.

Följ dessa steg för att tilldela rollen Läsare på Resource Guard:

Gå till fönstret Åtkomstkontroll (IAM) i Resource Guard som skapades ovan och gå sedan till Lägg till rolltilldelning.

Välj Läsare i listan över inbyggda roller och välj Nästa.

Klicka på Välj medlemmar och lägg till säkerhetskopieringsadministratörens e-post-ID för att tilldela rollen Läsare .

Eftersom säkerhetskopieringsadministratörerna finns i en annan klientorganisation läggs de till som gäster i klientorganisationen som innehåller Resource Guard.

Klicka på Välj>Granska + tilldela för att slutföra rolltilldelningen.

Aktivera MUA i ett säkerhetskopieringsvalv

När säkerhetskopieringsadministratören har rollen Läsare på Resource Guard kan de aktivera auktorisering för flera användare i valv som hanteras genom att följa dessa steg:

Gå till säkerhetskopieringsvalvet som du vill konfigurera MUA för.

Välj Egenskaper på den vänstra panelen.

Gå till Auktorisering för flera användare och välj Uppdatera.

Om du vill aktivera MUA och välja en Resource Guard utför du någon av följande åtgärder:

Du kan antingen ange URI:n för Resource Guard. Se till att du anger URI:n för en Resource Guard som du har läsbehörighet till och att den finns i samma region som valvet. Du hittar URI:n (Resource Guard-ID) för Resource Guard på sidan Översikt .

Eller så kan du välja Resource Guard i listan över resursskydd som du har läsbehörighet till och de som är tillgängliga i regionen.

- Klicka på Välj Resource Guard.

- Välj listrutan och välj den katalog som Resource Guard finns i.

- Välj Autentisera för att verifiera din identitet och åtkomst.

- Efter autentiseringen väljer du Resource Guard i listan som visas.

Välj Spara för att aktivera MUA.

Skyddade åtgärder med MUA

När säkerhetskopieringsadministratören aktiverar MUA begränsas åtgärderna i omfånget i valvet och åtgärderna misslyckas om säkerhetskopieringsadministratören försöker utföra dem utan att ha rollen MUA-operatör för säkerhetskopiering på Resource Guard.

Kommentar

Vi rekommenderar starkt att du testar konfigurationen när du har aktiverat MUA för att säkerställa att:

- Skyddade åtgärder blockeras som förväntat.

- MUA är korrekt konfigurerat.

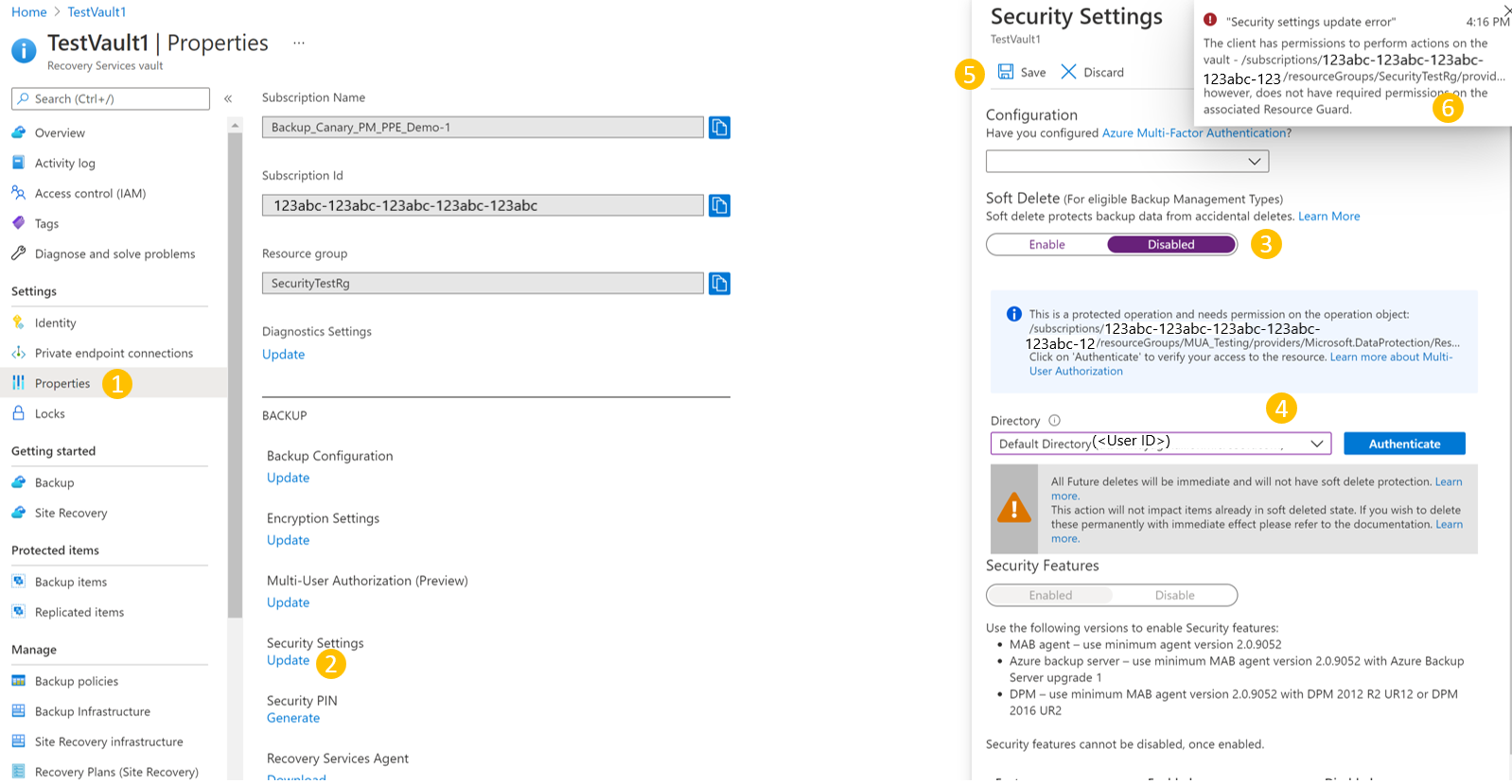

Utför en skyddad åtgärd (inaktivera MUA) genom att följa dessa steg:

Gå till valvegenskaperna > i den vänstra rutan.

Avmarkera kryssrutan för att inaktivera MUA.

Du får ett meddelande om att det är en skyddad åtgärd och att du måste ha åtkomst till Resource Guard.

Välj katalogen som innehåller Resource Guard och autentisera dig själv.

Det här steget kanske inte krävs om Resource Guard finns i samma katalog som valvet.

Välj Spara.

Begäran misslyckas med ett fel om att du inte har tillräcklig behörighet för Resource Guard för att utföra den här åtgärden.

Auktorisera kritiska (skyddade) åtgärder med Microsoft Entra Privileged Identity Management

Det finns scenarier där du kan behöva utföra kritiska åtgärder på dina säkerhetskopior och du kan utföra dem med rätt godkännanden eller behörigheter med MUA. I följande avsnitt beskrivs hur du auktoriserar kritiska åtgärdsbegäranden med hjälp av Privileged Identity Management (PIM).

Säkerhetskopieringsadministratören måste ha rollen MUA-operatör för säkerhetskopiering i Resource Guard för att kunna utföra kritiska åtgärder i Resource Guard-omfånget. Ett sätt att tillåta jit-åtgärder (just-in-time) är att använda Microsoft Entra Privileged Identity Management.

Kommentar

Vi rekommenderar att du använder Microsoft Entra PIM. Du kan dock också använda manuella eller anpassade metoder för att hantera åtkomst för säkerhetskopieringsadministratören på Resource Guard. Om du vill hantera åtkomsten till Resource Guard manuellt använder du inställningen Åtkomstkontroll (IAM) i den vänstra rutan i Resource Guard och beviljar rollen MUA-operatör för säkerhetskopiering till administratören för säkerhetskopiering.

Skapa en berättigad tilldelning för säkerhetskopieringsadministratören med Microsoft Entra Privileged Identity Management

Säkerhetsadministratörenkan använda PIM för att skapa en berättigad tilldelning för säkerhetskopieringsadministratören som en MUA-operatör för säkerhetskopiering till Resource Guard. På så sätt kan säkerhetskopieringsadministratören skapa en begäran (för rollen MUA-operatör för säkerhetskopiering) när de behöver utföra en skyddad åtgärd.

Följ stegen för att skapa en berättigad tilldelning:

Logga in på Azure-portalen.

Gå till säkerhetsklientorganisationen för Resource Guard och ange Privileged Identity Management i sökningen.

I den vänstra rutan väljer du Hantera och går till Azure-resurser.

Välj den resurs (Resource Guard eller den innehållande prenumerationen/RG) som du vill tilldela rollen MUA-operatör för säkerhetskopiering.

Om du inte hittar några motsvarande resurser lägger du till den innehållande prenumeration som hanteras av PIM.

Välj resursen och gå till Hantera>tilldelningar>Lägg till tilldelningar.

I Lägg till tilldelningar:

- Välj rollen som MUA-operatör för säkerhetskopiering.

- Gå till Välj medlemmar och lägg till användarnamnet (eller e-post-ID:t) för säkerhetskopieringsadministratören.

- Välj Nästa.

I Tilldelning väljer du Berättigad och anger giltigheten för varaktigheten för den berättigade behörigheten.

Välj Tilldela för att slutföra skapandet av den berättigade tilldelningen.

Konfigurera godkännare för aktivering av deltagarroll

Som standard kanske inte ovanstående installation har en godkännare (och ett krav för godkännandeflöde) konfigurerat i PIM. För att säkerställa att godkännare har rollen Deltagare för godkännande av begäran måste säkerhetsadministratören följa dessa steg:

Kommentar

Om installationsprogrammet för godkännaren inte har konfigurerats godkänns begäranden automatiskt utan att gå igenom säkerhetsadministratörerna eller en utsedd godkännares granskning. Läs mer.

I Microsoft Entra PIM väljer du Azure-resurser i den vänstra rutan och väljer din Resource Guard.

Gå till Rollen Deltagare i inställningar>.

Välj Redigera för att lägga till granskare som måste granska och godkänna aktiveringsbegäran för deltagarrollenom du upptäcker att Godkännare visar Ingen eller visar felaktiga godkännare.

På fliken Aktivering väljer du Kräv godkännande för att aktivera för att lägga till godkännare som måste godkänna varje begäran.

Välj säkerhetsalternativ, till exempel multifaktorautentisering (MFA), mandatbegäran för att aktivera deltagarrollen .

Välj lämpliga alternativ på flikarna Tilldelning och Meddelande enligt dina behov.

Välj Uppdatera för att slutföra installationen av godkännare för att aktivera deltagarrollen.

Begära aktivering av en berättigad tilldelning för att utföra kritiska åtgärder

När säkerhetsadministratören har skapat en berättigad tilldelning måste säkerhetskopieringsadministratören aktivera rolltilldelningen för rollen Deltagare för att utföra skyddade åtgärder.

Följ stegen för att aktivera rolltilldelningen:

Gå till Microsoft Entra Privileged Identity Management. Om Resource Guard finns i en annan katalog växlar du till den katalogen och går sedan till Microsoft Entra Privileged Identity Management.

Gå till Mina roller>Azure-resurser i det vänstra fönstret.

Välj Aktivera för att aktivera den berättigade tilldelningen för deltagarrollen .

Ett meddelande visas som meddelar att begäran skickas för godkännande.

Godkänna aktiveringsbegäranden för att utföra kritiska åtgärder

När säkerhetskopieringsadministratören skickar en begäran om att aktivera deltagarrollen måste säkerhetsadministratören granska och godkänna begäran.

Följ dessa steg för att granska och godkänna begäran:

I säkerhetsklientorganisationen går du till Microsoft Entra Privileged Identity Management.

Gå till Godkänn begäranden.

Under Azure-resurser kan du se begäran som väntar på godkännande.

Välj Godkänn för att granska och godkänna den äkta begäran.

Efter godkännandet får säkerhetskopieringsadministratören ett meddelande via e-post eller andra interna aviseringsalternativ om att begäran har godkänts. Nu kan säkerhetskopieringsadministratören utföra de skyddade åtgärderna för den begärda perioden.

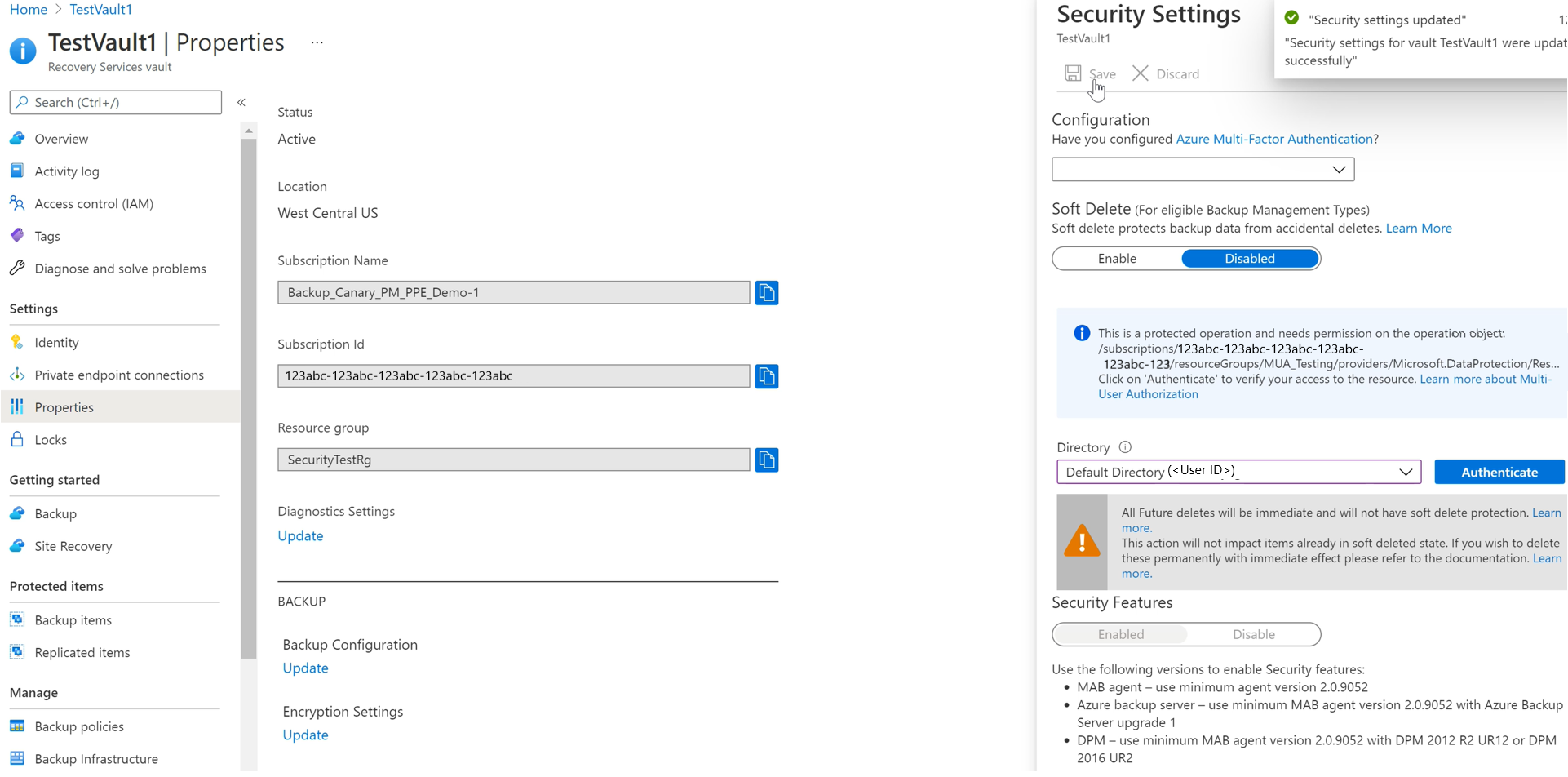

Utföra en skyddad åtgärd efter godkännande

När säkerhetsadministratören godkänner säkerhetskopieringsadministratörens begäran om mua-operatörsrollen för säkerhetskopiering i Resource Guard kan de utföra skyddade åtgärder i det associerade valvet. Om Resource Guard finns i en annan katalog måste säkerhetskopieringsadministratören autentisera sig själv.

Kommentar

Om åtkomsten tilldelades med hjälp av en JIT-mekanism återkallas mua-operatörsrollen för säkerhetskopiering i slutet av den godkända perioden. Annars tar säkerhetsadministratören bort rollen MUA-operatör för säkerhetskopiering manuellt som tilldelats administratören för säkerhetskopiering för att utföra den kritiska åtgärden.

Följande skärmbild visar ett exempel på hur du inaktiverar mjuk borttagning för ett MUA-aktiverat valv.

Inaktivera MUA i ett säkerhetskopieringsvalv

Att inaktivera MUA är en skyddad åtgärd som endast måste utföras av säkerhetskopieringsadministratören. För att kunna göra detta måste administratören för säkerhetskopiering ha den nödvändiga mua-operatörsrollen för säkerhetskopiering i Resource Guard. För att få den här behörigheten måste säkerhetskopieringsadministratören först begära säkerhetsadministratören för rollen MUA-operatör för säkerhetskopiering i Resource Guard med hjälp av jit-proceduren (just-in-time), till exempel Microsoft Entra Privileged Identity Management eller interna verktyg.

Sedan godkänner säkerhetsadministratören begäran om den är äkta och uppdaterar säkerhetskopieringsadministratören som nu har rollen MUA-operatör för säkerhetskopiering på Resource Guard. Läs mer om hur du hämtar den här rollen.

Om du vill inaktivera MUA måste säkerhetskopieringsadministratörerna följa dessa steg:

Gå till Valvegenskaper >> för flera användare.

Välj Uppdatera och avmarkera kryssrutan Skydda med Resource Guard .

Välj Autentisera (om tillämpligt) för att välja den katalog som innehåller Resource Guard och verifiera åtkomsten.

Välj Spara för att slutföra processen med att inaktivera MUA.

Nästa steg

Läs mer om auktorisering för flera användare med Resource Guard.