Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Azure Batch stöder autentisering med Microsoft Entra ID, Microsofts molnbaserade katalog- och identitetshanteringstjänst för flera klientorganisationer. Azure använder Microsoft Entra-ID för att autentisera sina egna kunder, tjänstadministratörer och organisationsanvändare.

I den här artikeln beskrivs två sätt att använda Microsoft Entra-autentisering med Azure Batch:

Integrerad autentisering autentiserar en användare som interagerar med ett program. Programmet samlar in en användares autentiseringsuppgifter och använder dessa autentiseringsuppgifter för att autentisera åtkomsten till Batch-resurser.

Ett huvudnamn för tjänsten autentiserar ett obevakat program. Tjänstens huvudnamn definierar principen och behörigheterna för programmet och representerar programmet för att få åtkomst till Batch-resurser vid körning.

Mer information om Microsoft Entra-ID finns i Microsoft Entra-dokumentationen.

Samla in slutpunkter för autentisering

Om du vill autentisera Batch-program med Microsoft Entra-ID måste du inkludera Microsoft Entra-slutpunkten och Batch-resursslutpunkten i koden.

Microsoft Entra-slutpunkt

Microsoft Entras basslutpunkt är https://login.microsoftonline.com/. Om du vill autentisera med Microsoft Entra-ID använder du den här slutpunkten med det klient-ID som identifierar Microsoft Entra-klientorganisationen som ska användas för autentisering:

https://login.microsoftonline.com/<tenant-id>

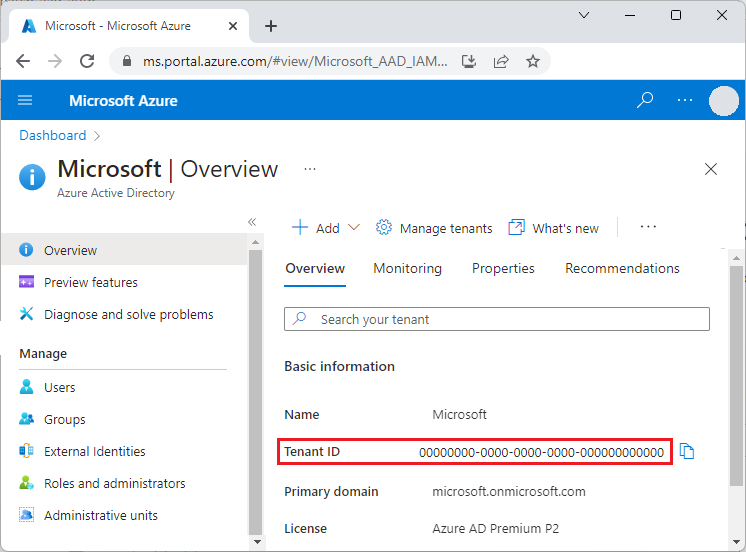

Du kan hämta ditt klient-ID från huvudsidan för Microsoft Entra-ID i Azure Portal. Du kan också välja Egenskaper i det vänstra navigeringsfältet och se klient-ID på sidan Egenskaper.

Viktigt!

Den klientspecifika Microsoft Entra-slutpunkten krävs när du autentiserar med hjälp av ett tjänsthuvudnamn.

När du autentiserar med hjälp av integrerad autentisering rekommenderas den klientspecifika slutpunkten, men det är valfritt. Du kan också använda Microsoft Entra Common Endpoint för att tillhandahålla ett generiskt gränssnitt för insamling av referenser när en specifik klientorganisation inte anges. Den gemensamma slutpunkten är

https://login.microsoftonline.com/common.

Mer information om Microsoft Entra-slutpunkter finns i Autentisering kontra auktorisering.

Batch-resursslutpunkt

Använd Batch-resursslutpunkten https://batch.core.windows.net/ för att hämta en token för autentisering av begäranden till Batch-tjänsten.

Registrera din applikation med en klient

Det första steget i att använda Microsoft Entra-autentisering är att registrera ditt program i en Microsoft Entra-klientorganisation. När du har registrerat ditt program kan du anropa Microsoft Authentication Library (MSAL) från din kod. MSAL tillhandahåller ett API för autentisering med Microsoft Entra-ID från ditt program. Registrering av ditt program krävs oavsett om du använder integrerad autentisering eller ett huvudnamn för tjänsten.

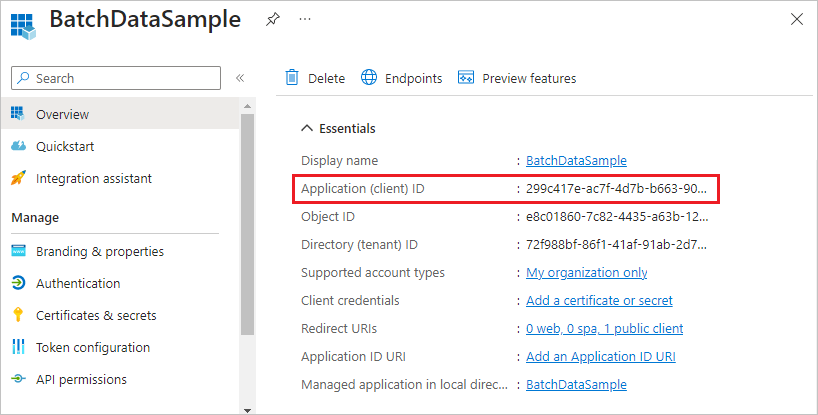

När du registrerar ditt program anger du information om ditt program till Microsoft Entra-ID. Microsoft Entra-ID tillhandahåller sedan ett program-ID, även kallat ett klient-ID, som du använder för att associera ditt program med Microsoft Entra-ID vid körning. Mer information om program-ID finns i Program- och tjänsthuvudnamnsobjekt i Microsoft Entra-ID.

Om du vill registrera ditt Batch-program följer du stegen i Registrera ett program.

När du har registrerat ditt program kan du se program-ID:t (klient) på programmets översiktssida.

Konfigurera integrerad autentisering

Om du vill autentisera med integrerad autentisering måste du ge programmet behörighet att ansluta till Batch-tjänst-API:et. Det här steget gör att ditt program kan använda Microsoft Entra-ID för att autentisera anrop till Batch-tjänst-API:et.

När du har registrerat ditt program följer du dessa steg för att ge programmet åtkomst till Batch-tjänsten:

- I Azure Portal söker du efter och väljer appregistreringar.

- På sidan Appregistreringar väljer du ditt program.

- På programmets sida väljer du API-behörigheter i det vänstra navigeringsfältet.

- På sidan API-behörigheter väljer du Lägg till en behörighet.

- På sidan Api-behörigheter för begäran väljer du Azure Batch.

- På sidan Azure Batch , under Välj behörigheter, markerar du kryssrutan bredvid user_impersonation och väljer sedan Lägg till behörigheter.

Sidan API-behörigheter visar nu att ditt Microsoft Entra-program har åtkomst till både Microsoft Graph och Azure Batch. Behörigheter beviljas automatiskt till Microsoft Graph när du registrerar en app med Microsoft Entra-ID.

Konfigurera ett huvudnamn för tjänsten

Om du vill autentisera ett program som körs obevakat använder du tjänstens huvudnamn. När ditt program autentiseras med hjälp av ett huvudnamn för tjänsten skickar det både program-ID:t och en hemlig nyckel till Microsoft Entra-ID.

När du har registrerat ditt program följer du de här stegen i Azure Portal för att konfigurera ett huvudnamn för tjänsten:

- Begär en hemlighet för ditt program.

- Tilldela rollbaserad åtkomstkontroll i Azure (Azure RBAC) till ditt program.

Begär en hemlighet för ditt program

Följ de här stegen för att skapa och kopiera den hemliga nyckel som ska användas i koden:

- I Azure Portal söker du efter och väljer appregistreringar.

- På sidan Appregistreringar väljer du ditt program.

- På programmets sida väljer du Certifikat och hemligheter i det vänstra navigeringsfältet.

- På sidan Certifikat och hemligheter väljer du Ny klienthemlighet.

- På sidan Lägg till en klienthemlighet anger du en beskrivning och väljer en förfalloperiod för hemligheten.

- Välj Lägg till för att skapa hemligheten och visa den på sidan Certifikat och hemligheter .

- Kopiera det hemliga värdet till en säker plats eftersom du inte kommer åt det igen när du har lämnat den här sidan. Om du förlorar åtkomsten till din nyckel kan du generera en ny.

Tilldela Azure RBAC till ditt program

Följ de här stegen för att tilldela programmet en Azure RBAC-roll. Mer information finns i Rollbaserad åtkomstkontroll för Azure Batch-tjänsten.

- I Azure Portal navigerar du till det Batch-konto som programmet använder.

- Välj Åtkomstkontroll (IAM) i det vänstra navigeringsfältet.

- På sidan Åtkomstkontroll (IAM) väljer du Lägg till rolltilldelning.

- På sidan Lägg till rolltilldelning väljer du fliken Roll och väljer sedan en av de inbyggda RBAC-rollerna i Azure Batch som roll för din app.

- Välj fliken Medlemmar och välj Välj medlemmar under Medlemmar.

- På skärmen Välj medlemmar söker du efter och väljer ditt program och väljer sedan Välj.

- Välj Granska + tilldela på sidan Lägg till rolltilldelning .

Ditt program bör nu visas på fliken Rolltilldelningar på sidan Åtkomstkontroll för Batch-kontot (IAM).

Kodexempel

Kodexemplen i det här avsnittet visar hur du autentiserar med Microsoft Entra-ID med hjälp av integrerad autentisering eller med ett huvudnamn för tjänsten. Kodexemplen använder .NET och Python, men begreppen är liknande för andra språk.

Kommentar

En Microsoft Entra-autentiseringstoken upphör att gälla efter en timme. När du använder ett långlivade BatchClient-objekt är det bäst att hämta en token från MSAL på varje begäran för att säkerställa att du alltid har en giltig token.

Om du vill göra detta i .NET skriver du en metod som hämtar token från Microsoft Entra-ID och skickar metoden till ett BatchTokenCredentials-objekt som ombud. Varje begäran till Batch-tjänsten anropar ombudsmetoden för att säkerställa att en giltig token tillhandahålls. Som standard cachelagrar MSAL token, så en ny token hämtas endast från Microsoft Entra när det behövs. Mer information om token i Microsoft Entra-ID finns i Säkerhetstoken.

Kodexempel: Använd Microsoft Entra-integrerad autentisering med Batch .NET

Så här autentiserar du med integrerad autentisering från Batch .NET:

Installera Azure Batch .NET och MSAL NuGet-paketen.

Deklarera följande

usinginstruktioner i koden:using Microsoft.Azure.Batch; using Microsoft.Azure.Batch.Auth; using Microsoft.Identity.Client;Referera till Microsoft Entra-slutpunkten, inklusive klientorganisations-ID:t. Du kan hämta ditt klient-ID från sidan Översikt över Microsoft Entra-ID i Azure Portal.

private const string AuthorityUri = "https://login.microsoftonline.com/<tenant-id>";Referera till Batch-tjänstens resursslutpunkt:

private const string BatchResourceUri = "https://batch.core.windows.net/";Referera till ditt Batch-konto:

private const string BatchAccountUrl = "https://<myaccount>.<mylocation>.batch.azure.com";Ange programmets (klient)-ID för ditt program. Du kan hämta program-ID:t från programmets översiktssida i Azure Portal.

private const string ClientId = "<application-id>";Ange den omdirigerings-URI som du angav när du registrerade programmet.

private const string RedirectUri = "https://<redirect-uri>";Skriv en motringningsmetod för att hämta autentiseringstoken från Microsoft Entra-ID. I följande exempel anropas MSAL för att autentisera en användare som interagerar med programmet. Metoden MSAL IConfidentialClientApplication.AcquireTokenByAuthorizationCode uppmanar användaren att ange sina autentiseringsuppgifter. Programmet fortsätter när användaren har tillgång till autentiseringsuppgifter.

Parametern authorizationCode är auktoriseringskoden som hämtas från auktoriseringsservern när användaren har autentiserats.

WithRedirectUrianger den omdirigerings-URI som auktoriseringsservern omdirigerar användaren till efter autentiseringen.public static async Task<string> GetTokenUsingAuthorizationCode(string authorizationCode, string redirectUri, string[] scopes) { var app = ConfidentialClientApplicationBuilder.Create(ClientId) .WithAuthority(AuthorityUri) .WithRedirectUri(RedirectUri) .Build(); var authResult = await app.AcquireTokenByAuthorizationCode(scopes, authorizationCode).ExecuteAsync(); return authResult.AccessToken; }Anropa den här metoden med följande kod och ersätt

<authorization-code>med auktoriseringskoden som hämtas från auktoriseringsservern. Omfånget.defaultsäkerställer att användaren har behörighet att komma åt alla omfång för resursen.var token = await GetTokenUsingAuthorizationCode("<authorization-code>", "RedirectUri", new string[] { "BatchResourceUri/.default" });Skapa ett BatchTokenCredentials-objekt som tar delegeringen som en parameter. Använd dessa autentiseringsuppgifter för att öppna ett BatchClient-objekt . Använd sedan BatchClient-objektet för efterföljande åtgärder mot Batch-tjänsten:

public static void PerformBatchOperations() { Func<Task<string>> tokenProvider = () => GetTokenUsingAuthorizationCode(); using (var client = BatchClient.Open(new BatchTokenCredentials(BatchAccountUrl, tokenProvider))) { client.JobOperations.ListJobs(); } }

Kodexempel: Använd ett Microsoft Entra-tjänsthuvudnamn med Batch .NET

Så här autentiserar du med en tjänstprincip från Batch .NET:

Installera Azure Batch .NET och MSAL NuGet-paketen.

Deklarera följande

usinginstruktioner i koden:using Microsoft.Azure.Batch; using Microsoft.Azure.Batch.Auth; using Microsoft.Identity.Client;Hänvisa till Microsoft Entra-slutpunkten, inklusive företags-ID:t. När du använder tjänstens huvudnamn måste du ange en klientspecifik slutpunkt. Du kan hämta ditt klient-ID från sidan Översikt över Microsoft Entra-ID i Azure Portal.

private const string AuthorityUri = "https://login.microsoftonline.com/<tenant-id>";Referera till Batch-tjänstens resursslutpunkt:

private const string BatchResourceUri = "https://batch.core.windows.net/";Referera till ditt Batch-konto:

private const string BatchAccountUrl = "https://<myaccount>.<mylocation>.batch.azure.com";Ange programmets (klient)-ID för ditt program. Du kan hämta program-ID:t från programmets översiktssida i Azure Portal.

private const string ClientId = "<application-id>";Ange den hemliga nyckel som du kopierade från Azure Portal.

private const string ClientKey = "<secret-key>";Skriv en återanropsmetod för att hämta autentiserings-token från Microsoft Entra ID. Följande ConfidentialClientApplicationBuilder.Create-metod anropar MSAL för obevakad autentisering.

public static async Task<string> GetAccessToken(string[] scopes) { var app = ConfidentialClientApplicationBuilder.Create(clientId) .WithClientSecret(ClientKey) .WithAuthority(new Uri(AuthorityUri)) .Build(); var result = await app.AcquireTokenForClient(scopes).ExecuteAsync(); return result.AccessToken; }Anropa den här metoden med hjälp av följande kod. Omfånget

.defaultsäkerställer att programmet har behörighet att komma åt alla omfång för resursen.var token = await GetAccessToken(new string[] { $"{BatchResourceUri}/.default" });Skapa ett BatchTokenCredentials-objekt som tar delegeringen som en parameter. Använd dessa autentiseringsuppgifter för att öppna ett BatchClient-objekt . Använd sedan BatchClient-objektet för efterföljande åtgärder mot Batch-tjänsten:

public static void PerformBatchOperations() { Func<Task<string>> tokenProvider = () => GetAccessToken(); using (var client = BatchClient.Open(new BatchTokenCredentials(BatchAccountUrl, tokenProvider))) { client.JobOperations.ListJobs(); } }

Kodexempel: Använd ett Microsoft Entra-tjänsthuvudnamn med Batch Python

Så här autentiserar du med tjänstens huvudnamn från Batch Python:

Installera azure-batch- och azure-common Python-modulerna.

Referera till modulerna:

from azure.batch import BatchServiceClient from azure.common.credentials import ServicePrincipalCredentialsOm du vill använda tjänstens huvudnamn anger du en klientspecifik slutpunkt. Du kan hämta ditt klientorganisations-ID från Microsoft Entra ID Översikt-sidan eller Egenskaper-sidan i Azure-portalen.

TENANT_ID = "<tenant-id>"Referera till Batch-tjänstens resursslutpunkt:

RESOURCE = "https://batch.core.windows.net/"Referera till ditt Batch-konto:

BATCH_ACCOUNT_URL = "https://<myaccount>.<mylocation>.batch.azure.com"Ange programmets (klient)-ID för ditt program. Du kan hämta program-ID:t från programmets översiktssida i Azure Portal.

CLIENT_ID = "<application-id>"Ange den hemliga nyckel som du kopierade från Azure Portal:

SECRET = "<secret-key>"Skapa ett ServicePrincipalCredentials-objekt :

credentials = ServicePrincipalCredentials( client_id=CLIENT_ID, secret=SECRET, tenant=TENANT_ID, resource=RESOURCE )Använd autentiseringsuppgifterna för tjänstens huvudnamn för att öppna ett BatchServiceClient-objekt . Använd sedan BatchServiceClient-objektet för efterföljande åtgärder mot Batch-tjänsten.

batch_client = BatchServiceClient( credentials, batch_url=BATCH_ACCOUNT_URL )

Ett Python-exempel på hur du skapar en Batch-klient som autentiseras med hjälp av en Microsoft Entra-token finns i Distribuera anpassad Azure Batch-avbildning med ett Python-skriptexempel.

Nästa steg

- Autentisera Batch Management-lösningar med Active Directory

- Autentiseringsflöden för klienter i MSAL.NET

- Använda MSAL.NET för att hämta token genom auktoriseringskod (för webbplatser)

- Översikt över program- och tjänstobjekt i Microsoft Entra ID

- Så här skapar du ett Microsoft Entra-program och ett tjänsthuvudnamn som kan få åtkomst till resurser

- Microsofts identitetsplattform kodexempel