Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

I det här avsnittet beskrivs viktiga rekommendationer för att leverera mycket säker intern nätverkssegmentering inom en landningszon för att genomföra en nätverksimplementering med Zero Trust.

Utformningsbeaktanden

Den Nolltillitmodellen förutsätter ett åstadkommet tillstånd och kontrollerar varje förfrågan som om den härstammar från ett okontrollerat nätverk.

En avancerad Nolltillit-nätverksimplementering använder fullt distribuerade mikroperimetrar för inkommande och utgående moln samt djupare mikrosegmentering.

Nätverkssäkerhetsgrupper (NSG:er) kan använda Azure-tjänsttaggar för att underlätta anslutningar till Azure PaaS-lösningar (Plattform som en tjänst).

Programsäkerhetsgrupper (ASG:er) omfattar inte eller ger skydd genom virtuella nätverk.

Använd virtuella nätverksflödesloggar för att inspektera trafik som flödar genom virtuella nätverk. Flödesloggar för virtuella nätverk ger funktioner som liknar NSG-flödesloggar men täcker ett bredare spektrum av användningsfall. De förenklar även omfattningen för trafikövervakning eftersom du kan aktivera loggning på virtuell nätverksnivå.

Anteckning

Den 30 september 2027 dras nätverkssäkerhetsgruppens flödesloggar tillbaka. Som en del av den här tillbakadragningen kommer du inte längre att kunna skapa nya NSG-flödesloggar från och med den 30 juni 2025. Vi rekommenderar migrering till virtuella nätverksflödesloggar, som övervinner begränsningarna i NSG-flödesloggar. Efter slutdatumet stöds inte längre trafikanalys som är aktiverad med NSG-flödesloggar, och befintliga NSG-flödesloggresurser i dina prenumerationer tas bort. NSG-flödesloggarna kommer dock inte att tas bort och kommer att fortsätta följa sina respektive kvarhållningsprinciper. För mer information, se pensionsmeddelandet .

Designrekommendationer

Delegera skapande av undernät till landningszonens ägare. Detta gör det möjligt för dem att definiera hur arbetsbelastningar ska segmenteras mellan undernät (till exempel ett enda stort undernät, ett program med flera nivåer eller ett nätverksinmatat program). Plattformsteamet kan använda Azure Policy för att säkerställa att en NSG med specifika regler (till exempel neka inkommande SSH eller RDP från Internet eller tillåta/blockera trafik mellan landningszoner) alltid är associerad med undernät som endast har principer för nekande.

Använd NSG:er för att skydda trafik över undernät och trafik mellan öst och väst över plattformen (trafik mellan landningszoner).

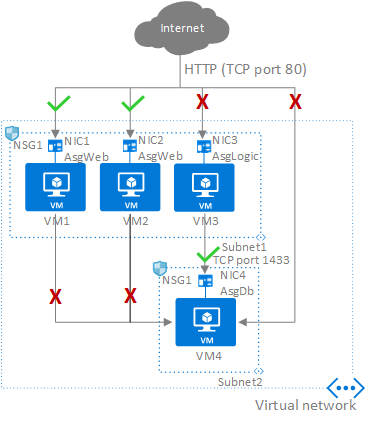

Programteamet bör använda programsäkerhetsgrupper på NSG:er på undernätsnivå för att skydda virtuella datorer på flera nivåer i landningszonen.

Diagram som visar hur en applikationssäkerhetsgrupp fungerar.

Diagram som visar hur en applikationssäkerhetsgrupp fungerar.Använd NSG:er och programsäkerhetsgrupper för att mikrosegmentera trafik inom landningszonen och undvik att använda en central NVA för att filtrera trafikflöden.

Aktivera virtuella nätverksflödesloggar och använd trafikanalys för att få insikter om in- och utgående trafikflöden. Aktivera flödesloggar på alla kritiska virtuella nätverk och undernät i dina prenumerationer, till exempel virtuella nätverk och undernät som innehåller Windows Server Active Directory-domänkontrollanter eller viktiga datalager. Dessutom kan du använda flödesloggar för att identifiera och undersöka potentiella säkerhetsincidenter, efterlevnad och övervakning samt för att optimera användningen.

Planera och migrera din aktuella NSG-flödesloggkonfiguration till virtuella nätverksflödesloggar. Se Migrera NSG-flödesloggar.

Använd NSG:er för att selektivt tillåta anslutning mellan landningszoner.

För Virtual WAN-topologier dirigerar du trafik över landningszoner via Azure Firewall om din organisation kräver filtrerings- och loggningsfunktioner för trafik som flödar över landningszoner.

Om din organisation bestämmer sig för att implementera tvingad tunnling (annonsera standardväg) till lokal infrastruktur rekommenderar vi att du införlivar följande utgående NSG-regler för att neka utgående trafik från Virtuella Nätverk direkt till internet om BGP-sessionen skulle avbrytas.

Anteckning

Regelprioriteringar måste justeras baserat på din befintliga NSG-regeluppsättning.

| Prioritet | Name | Källa | Destination | Tjänst | Åtgärd | Anmärkning |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Tillåt trafik under normal drift. Med tvungen tunneltrafik aktiverad anses 0.0.0.0/0 vara en del av taggen VirtualNetwork så länge BGP annonserar den till ExpressRoute eller VPN Gateway. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Neka trafik direkt till internet om 0.0.0.0/0-rutten återtas från de annonserade rutterna (till exempel på grund av ett avbrott eller felkonfiguration). |

Varning

Azure PaaS-tjänster som kan matas in i ett virtuellt nätverk kanske inte är kompatibla med tvingad tunneltrafik. Kontrollplansåtgärder kan fortfarande kräva direkt anslutning till specifika offentliga IP-adresser för att tjänsten ska fungera korrekt. Vi rekommenderar att du kontrollerar den specifika tjänstdokumentationen för nätverkskrav och eventuellt undantar tjänstens subnät från spridningen av standardrouten. Tjänsttaggar i UDR kan användas för att kringgå standardrutten och endast omdirigera trafik i kontrollplanet, om den specifika tjänsttaggen är tillgänglig.