Styrnings-, säkerhets- och efterlevnadsbaslinje för Azure Arc-aktiverade servrar

Den här artikeln beskriver viktiga designöverväganden och metodtips vid implementering av säkerhet, styrning och efterlevnad för Distributioner av Azure Arc-aktiverade servrar. Dokumentationen för landningszoner i företagsskala omfattar "Styrning" och "Säkerhet" som separata ämnen, men för Azure Arc-aktiverade servrar konsolideras dessa kritiska designområden som ett enda ämne.

Att definiera och tillämpa rätt kontrollmekanismer är nyckeln i alla molnimplementeringar, eftersom det är det grundläggande elementet för att hålla sig säker och kompatibel. I en traditionell miljö omfattar dessa mekanismer vanligtvis granskningsprocesser och manuella kontroller. Molnet har dock infört en ny metod för IT-styrning med automatiserade skyddsräcken och kontroller. Azure Policy och Microsoft Defender för molnet är molnbaserade verktyg som möjliggör implementering av dessa kontroller, rapporter och reparationsuppgifter på ett automatiserat sätt. Genom att kombinera dem med Azure Arc kan du utöka dina styrningsprinciper och säkerhet till alla resurser i offentliga eller privata moln.

I slutet av den här artikeln kommer du att förstå viktiga designområden för säkerhet, styrning och efterlevnad med tydlig Microsoft-vägledning.

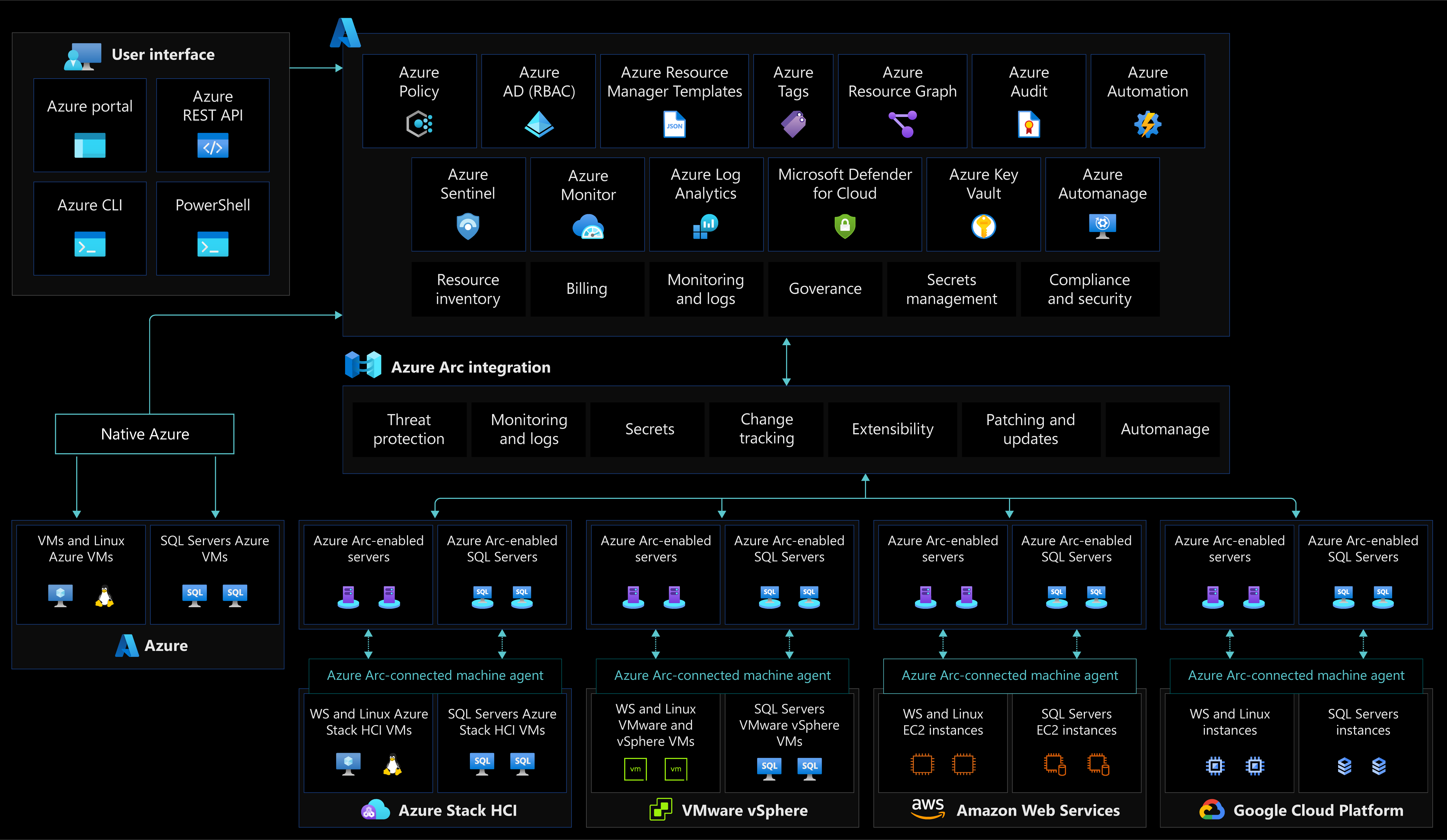

Arkitektur

Följande bild visar konceptuell referensarkitektur som visar designområdena säkerhet, efterlevnad och styrning för Azure Arc-aktiverade servrar:

Utformningsbeaktanden

När dina hybrid- och multimolnresurser blir en del av Azure Resource Manager kan de hanteras och styras med Azure-verktyg, precis som virtuella Azure-datorer.

Identitets- och åtkomsthantering

- Agentsäkerhetsbehörigheter: Skydda åtkomsten till den Azure-anslutna datoragenten genom att granska användare med lokal administratörsbehörighet på servern.

- Hanterad identitet: Använd hanterade identiteter med Azure Arc-aktiverade servrar. Definiera en strategi för att identifiera vilka program som körs på Azure Arc-aktiverade servrar kan använda en Microsoft Entra-token.

- Rollbaserad åtkomstkontroll i Azure (RBAC): Definiera administrativa roller, åtgärder och tekniska roller i organisationen. Detta hjälper dig att allokera dagliga åtgärder i hybridmiljön. Om varje team mappas till åtgärder och ansvarsområden avgörs Azure RBAC-roller och konfiguration. Överväg att använda en RACI-matris för att stödja den här ansträngningen och skapa kontroller i den hierarki för hanteringsomfång som du definierar, samtidigt som du följer riktlinjerna för resurskonsekvens och inventeringshantering. Mer information finns i Identitets- och åtkomsthantering för Azure Arc-aktiverade servrar.

Resursorganisering

- Ändringsspårning och inventering: Spåra ändringar i operativsystemet, programfiler och register för att identifiera drift- och säkerhetsproblem i dina lokala och andra molnmiljöer.

Styrningsområden

- Hantering av hotskydd och molnsäkerhetsstatus: Introducera kontroller för att identifiera felkonfigurationer och spåra efterlevnad. Använd även Azures intelligens för att skydda dina hybridarbetsbelastningar mot hot. Aktivera Microsoft Defender för servrar för alla prenumerationer som innehåller Azure Arc-aktiverade servrar för övervakning av säkerhetsbaslinjer, hantering av säkerhetsstatus och skydd mot hot.

- Hantering av hemligheter och certifikat: Aktivera Azure Key Vault för att skydda autentiseringsuppgifterna för tjänstens huvudnamn. Överväg att använda Azure Key Vault för certifikathantering på dina Azure Arc-aktiverade servrar.

- Principhantering och -rapportering: Definiera en styrningsplan för dina hybridservrar och datorer som översätts till Azure-principer och reparationsuppgifter.

- Datahemvist: Överväg vilken Azure-region du vill att dina Azure Arc-aktiverade servrar ska etableras i och förstå de metadata som samlas in från dessa datorer.

- Säker offentlig nyckel: Skydda azure-ansluten datoragentens offentliga nyckelautentisering för att kommunicera med Azure-tjänsten.

- Affärskontinuitet och haveriberedskap: Granska riktlinjerna för affärskontinuitet och haveriberedskap för landningszoner i företagsskala för att avgöra om företagets krav uppfylls.

- Granska designområdet säkerhet, styrning och efterlevnad i Azure-landningszonen i företagsskala för att utvärdera effekten av Azure Arc-aktiverade servrar på din övergripande säkerhets- och styrningsmodell.

Hanteringsområden

- Agenthantering: Den Azure-anslutna datoragenten spelar en viktig roll i dina hybridåtgärder. Det gör att du kan hantera dina Windows- och Linux-datorer, som finns utanför Azure och tillämpa styrningsprinciper. Det är viktigt att implementera lösningar som håller reda på agenter som inte svarar.

- Strategi för logghantering: Planera för mått och logginsamling av dina hybridresurser till en Log Analytics-arbetsyta för ytterligare analys och granskning.

Plattformsautomatisering

- Agentetablering: Definiera en strategi för att etablera Azure Arc-aktiverade servrar och skydda åtkomsten till autentiseringsuppgifterna för registrering. Överväg nivån och automatiseringsmetoden för massregistrering. Överväg hur du strukturerar pilot- och produktionsdistributioner och upprättar en formell plan. Omfånget och planen för en distribution bör ta hänsyn till mål, urvalskriterier, framgångskriterier, utbildningsplaner, återställning och risker.

- Programuppdateringar:

- Definiera en strategi för att utvärdera statusen för tillgängliga uppdateringar för att upprätthålla säkerhetsefterlevnad, med kritiska och säkerhetsuppdateringar för dina operativsystem.

- Definiera en strategi för att inventera Windows-operativsystemversionerna och övervaka tidsgränser för upphörande av support. För servrar som inte kan migreras till Azure eller uppgraderas planerar du för utökade säkerhetsuppdateringar (ESUs) via Azure Arc.

Designrekommendationer

Agentetablering

Om du använder tjänstens huvudnamn för att etablera Azure Arc-aktiverade servrar bör du överväga hur du på ett säkert sätt lagrar och distribuerar lösenordet för tjänstens huvudnamn.

Agenthantering

Den Azure-anslutna datoragenten är nyckeldelen för Azure Arc-aktiverade servrar. Den innehåller flera logiska komponenter som spelar en roll i säkerhets-, styrnings- och hanteringsåtgärder. Om Den Azure-anslutna datoragenten slutar skicka pulsslag till Azure eller går offline kan du inte utföra operativa uppgifter på den. Därför är det nödvändigt att utveckla en plan för meddelanden och svar.

Azure-aktivitetsloggen kan användas för att konfigurera hälsomeddelanden för resurser. Hålla dig informerad om den aktuella och historiska hälsostatusen för den Azure-anslutna datoragenten genom att implementera en fråga.

Agentsäkerhetsbehörigheter

Kontrollera vem som har åtkomst till den Azure-anslutna datoragenten på Azure Arc-aktiverade servrar. De tjänster som utgör den här agenten styr all kommunikation och interaktion för De Azure Arc-aktiverade servrarna till Azure. Medlemmar i den lokala administratörsgruppen i Windows och användare med rotbehörighet i Linux har behörighet att hantera agenten.

Utvärdera begränsningen av tillägg och datorkonfigurationsfunktioner med lokala agentsäkerhetskontroller för att endast tillåta nödvändiga hanteringsåtgärder, särskilt för låsta eller känsliga datorer.

Hanterad identitet

Vid skapandet kan den systemtilldelade Microsoft Entra-identiteten endast användas för att uppdatera statusen för De Azure Arc-aktiverade servrarna (till exempel pulsslag som visas senast). När du ger den här systemtilldelade identiteten ytterligare åtkomst till Azure-resurser blir det möjligt att tillåta att ett program på servern använder den systemtilldelade identiteten för att få åtkomst till Azure-resurser (till exempel för att begära hemligheter från ett Key Vault). Du bör:

- Överväg vilka legitima användningsfall som finns för serverprogram för att hämta åtkomsttoken och få åtkomst till Azure-resurser, samtidigt som du planerar för åtkomstkontroll av dessa resurser.

- Kontrollera privilegierade användarroller på Azure Arc-aktiverade servrar (medlemmar i den lokala administratören eller gruppen Programprogram för hybridagenttillägg i Windows och medlemmar i gruppen himds i Linux) för att undvika att systemhanterade identiteter missbrukas för att få obehörig åtkomst till Azure-resurser.

- Använd Azure RBAC för att styra och hantera behörigheten för Azure Arc-aktiverade servrars hanterade identiteter och utföra regelbundna åtkomstgranskningar för dessa identiteter.

Hantering av hemligheter och certifikat

Överväg att använda Azure Key Vault för att hantera certifikat på dina Azure Arc-aktiverade servrar. Azure Arc-aktiverade servrar har hanterad identitet, som används av den anslutna datorn och andra Azure-agenter för att autentisera tillbaka till sina respektive tjänster. Med tillägget för den virtuella key vault-datorn kan du hantera certifikatets livscykel på Windows- och Linux-datorer.

Följande bild visar konceptuell referensarkitektur som visar Azure Key Vault-integreringen för Azure Arc-aktiverade servrar:

Dricks

Lär dig hur du använder Key Vault-hanterade certifikat med Azure Arc-aktiverade Linux-servrar i Azure Arc Jumpstart-projektet .

Principhantering och rapportering

Principdriven styrning är en grundläggande princip för molnbaserade åtgärder och Cloud Adoption Framework. Azure Policy tillhandahåller mekanismen för att framtvinga företagsstandarder och utvärdera efterlevnad i stor skala. Du kan implementera styrning för konsekvens i distributioner, efterlevnad, kontrollkostnader och förbättra din säkerhetsstatus. Med instrumentpanelen för efterlevnad får du en aggregerad vy över det övergripande tillståndet och reparationsfunktionerna.

Azure Arc-aktiverade servrar stöder Azure Policy på Azure-resurshanteringslagret och även i datorns operativsystem med hjälp av konfigurationsprinciper för datorer.

Förstå omfattningen för Azure Policy och var den kan tillämpas (hanteringsgrupp, prenumeration, resursgrupp eller enskild resursnivå). Skapa en hanteringsgruppsdesign i enlighet med de rekommenderade metoder som beskrivs i Cloud Adoption Framework i företagsskala

- Fastställa vilka Azure-principer som krävs genom att definiera affärs-, regel- och säkerhetskrav för Azure Arc-aktiverade servrar.

- Framtvinga taggning och implementera reparationsåtgärder.

- Förstå och utvärdera inbyggda Azure Policy-definitioner för Azure Arc-aktiverade servrar.

- Förstå och utvärdera de inbyggda datorkonfigurationsprinciperna och initiativen.

- Utvärdera behovet av att skapa anpassade konfigurationsprinciper för datorer.

- Definiera en övervaknings- och aviseringsprincip som identifierar ej felfria Azure Arc-aktiverade servrar.

- Aktivera Azure Advisor-aviseringar för att identifiera Azure Arc-aktiverade servrar med inaktuella agenter installerade.

- Framtvinga organisationsstandarder och utvärdera efterlevnad i stor skala.

- Använd Azure Policy- och reparationsuppgifter för att registrera hanteringstjänstagenter via funktionen för tilläggshantering.

- Aktivera Azure Monitor för efterlevnad och driftövervakning av Azure Arc-aktiverade servrar.

Följande bild visar konceptuell referensarkitektur som visar designområdena för princip- och efterlevnadsrapportering för Azure Arc-aktiverade servrar:

Strategi för logghantering

Utforma och planera distributionen av Log Analytics-arbetsytan. Det är containern där data samlas in, aggregeras och analyseras senare. En Log Analytics-arbetsyta representerar en geografisk plats för dina data, dataisolering och omfång för konfigurationer som datakvarhållning. Du måste identifiera antalet arbetsytor som behövs och hur det mappar till din organisationsstruktur. Vi rekommenderar att du använder en enda Azure Monitor Log Analytics-arbetsyta för att hantera RBAC centralt, för synlighet och rapportering, enligt beskrivningen i metodtipsen för hantering och övervakning i Cloud Adoption Framework.

Läs metodtipsen för att utforma distributionen av Azure Monitor-loggar.

Hantering av hotskydd och molnsäkerhetsstatus

Microsoft Defender för molnet tillhandahåller en enhetlig säkerhetshanteringsplattform som är segmenterad som en molnsäkerhetsstatushantering (CSPM) och molnplattform för arbetsbelastningsskydd (CWPP). För att öka säkerheten i din hybridlandningszon är det viktigt att skydda de data och tillgångar som finns i Azure och på andra platser. Microsoft Defender för servrar utökar dessa funktioner till Azure Arc-aktiverade servrar och Microsoft Defender za krajnju tačku tillhandahåller otkrivanje i odgovor na krajnjim tačkama (EDR). Tänk på följande för att stärka säkerheten i din hybridlandningszon:

- Använd Azure Arc-aktiverade servrar för att registrera hybridresurser i Microsoft Defender för molnet.

- Implementera en Azure Policy-datorkonfiguration för att se till att alla resurser är kompatibla och att dess säkerhetsdata samlas in på Log Analytics-arbetsytorna.

- Aktivera Microsoft Defender för alla prenumerationer och använd Azure Policy för att säkerställa efterlevnad.

- Använd säkerhetsinformation och händelsehanteringsintegrering med Microsoft Defender för molnet och Microsoft Sentinel.

- Skydda dina slutpunkter med Microsoft Defender för molnets integrering med Microsoft Defender za krajnju tačku.

- Information om hur du skyddar anslutningen mellan Azure Arc-aktiverade servrar och Azure finns i avsnittet Nätverksanslutning för Azure Arc-aktiverade servrar i den här guiden.

Ändringsspårning och inventering

Centralisering av loggar ger rapporter som kan användas som ytterligare säkerhetslager och minskar risken för luckor i observerbarheten. Ändringsspårning och inventering i Azure Automation vidarebefordrar och samlar in data på en Log Analytics-arbetsyta. När du använder Microsoft Defender för servrar får du filintegritetsövervakning (FIM) för att undersöka och spåra programvaruändringar för Windows-tjänster och Linux-daemoner på dina Azure Arc-aktiverade servrar.

Programuppdateringar

Med Azure Arc-aktiverade servrar kan du hantera företagets egendom med centraliserad hantering och övervakning i stor skala. Mer specifikt ger den aviseringar och rekommendationer till IT-team, med fullständig driftssynlighet som omfattar hantering av uppdateringar av dina virtuella Windows- och Linux-datorer.

Att utvärdera och uppdatera dina operativsystem bör vara en del av din övergripande hanteringsstrategi för att upprätthålla säkerhetsefterlevnad med kritiska uppdateringar och säkerhetsuppdateringar när de släpps. Använd Azure Update Manager som en långsiktig korrigeringsmekanism för både Azure- och hybridresurser. Använd Azure Policy för att säkerställa och framtvinga underhållskonfigurationerna för alla virtuella datorer, inklusive dina Azure Arc-aktiverade servrar och utökade säkerhetsuppdateringar (ESUs) distribution till Azure Arc-aktiverade servrar som har Windows-versioner som har nått slutet av supporten. Mer information finns i Översikt över Azure Update Manager.

Rollbaserad åtkomstkontroll (RBAC)

Med minsta möjliga behörighet kan användare, grupper eller program som tilldelats roller som "deltagare" eller "ägare" eller "Azure Connected Machine Resource Administrator" köra åtgärder som att distribuera tillägg, som i princip har rotåtkomst på Azure Arc-aktiverade servrar. Dessa roller bör användas med försiktighet, för att begränsa den möjliga sprängningsradien eller så småningom ersättas av anpassade roller.

För att begränsa behörigheten för en användare och endast tillåta att de registrerar servrar till Azure är azure connected machine Onboarding-rollen lämplig. Den här rollen kan bara användas för att registrera servrar och kan inte registrera eller ta bort serverresursen igen. Se till att granska säkerhetsöversikten för Azure Arc-aktiverade servrar för mer information om åtkomstkontroller.

Läs avsnittet Identitets- och åtkomsthantering för Azure Arc-aktiverade servrar i den här guiden för mer identitets- och åtkomstrelaterat innehåll.

Tänk också på känsliga data som skickas till Azure Monitor Log Analytics-arbetsytan. Samma RBAC-princip bör tillämpas på själva data. Azure Arc-aktiverade servrar ger RBAC-åtkomst till loggdata som samlas in av Log Analytics-agenten, som lagras på Log Analytics-arbetsytan som datorn är registrerad på. Granska hur du implementerar detaljerad Log Analytics-arbetsyteåtkomst i dokumentationen för att utforma distributionsdokumentationen för Azure Monitor-loggar.

Säker offentlig nyckel

Den Azure-anslutna datoragenten använder autentisering med offentlig nyckel för att kommunicera med Azure-tjänsten. När du har registrerat en server i Azure Arc sparas en privat nyckel på disken och används när agenten kommunicerar med Azure.

Om den blir stulen kan den privata nyckeln användas på en annan server för att kommunicera med tjänsten och fungera som om den vore den ursprungliga servern. Detta inkluderar att få åtkomst till den systemtilldelade identiteten och alla resurser som identiteten har åtkomst till.

Den privata nyckelfilen är skyddad för att endast tillåta åtkomst till hybridinstansens metadatatjänstkonto (himds). För att förhindra offlineattacker rekommenderar vi starkt att du använder fullständig diskkryptering (till exempel BitLocker, dm-crypt och så vidare). På serverns operativsystemvolym. Vi rekommenderar att du använder Azure Policy-datorkonfiguration för att granska Windows- eller Linux-datorer som har de angivna programmen installerade, till exempel de som nämns.

Nästa steg

Mer vägledning för din hybridmolnimplementeringsresa finns i följande:

- Granska Scenarier för Azure Arc-snabbstart

- Granska förutsättningarna för Azure Arc-aktiverade servrar

- Planera en skalbar distribution av Azure Arc-aktiverade servrar

- Förstå hur du hanterar hybridmiljöer och miljöer med flera moln

- Läs mer om Azure Arc via utbildningsvägen Azure Arc.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för