Åtkomstkontroll

Åtkomstkontroll är den del av säkerheten som människor upplever först och oftast. De ser det när de loggar in på sina datorer och mobiltelefoner, när de delar en fil eller försöker komma åt ett program och när de använder en ID-kortnyckel för att komma in i en byggnad eller ett rum. Åtkomstkontroll är inte allt i säkerhet, men det är mycket viktigt, och det kräver korrekt uppmärksamhet så att både användarupplevelsen och säkerhetsgarantierna är rätt.

Titta på följande video för att lära dig hur du kan utveckla en strategi för åtkomstkontroll som uppfyller dina specifika behov.

Från säkerhetsperimeter till noll förtroende

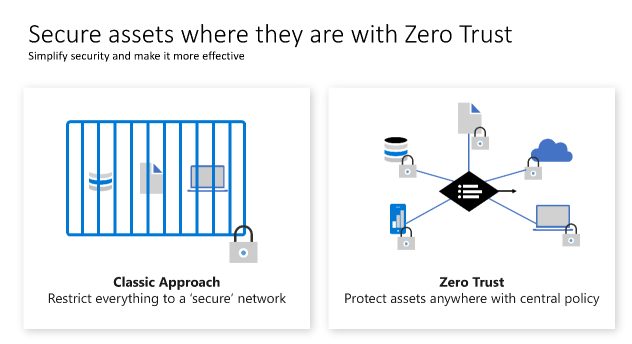

Den traditionella metoden för åtkomstkontroll för IT har baserats på att begränsa åtkomsten till ett företagsnätverk och sedan komplettera den med fler kontroller efter behov. Den här modellen begränsar alla resurser till en företagsägd nätverksanslutning och har blivit för restriktiv för att uppfylla behoven hos ett dynamiskt företag.

Organisationer måste använda en nollförtroendemetod för åtkomstkontroll när de använder distansarbete och använder molnteknik för att digitalt transformera sin affärsmodell, kundengagemangsmodell, medarbetarengagemang och egenmaktsmodell.

Principer för noll förtroende bidrar till att upprätta och kontinuerligt förbättra säkerhetsgarantierna, samtidigt som flexibiliteten bibehålls för att hålla jämna steg med den nya världen. De flesta resor med noll förtroende börjar med åtkomstkontroll och fokuserar på identitet som en prioriterad och primär kontroll medan de fortsätter att använda nätverkssäkerhetsteknik som ett nyckelelement. Nätverksteknik och säkerhetsperimetertaktik finns fortfarande i en modern åtkomstkontrollmodell, men de är inte den dominerande och föredragna metoden i en fullständig strategi för åtkomstkontroll.

Modern åtkomstkontroll

Organisationer bör utveckla en strategi för åtkomstkontroll som:

- Är omfattande och konsekvent.

- Strikt tillämpar säkerhetsprinciper i hela teknikstacken.

- Är tillräckligt flexibel för att uppfylla organisationens behov.

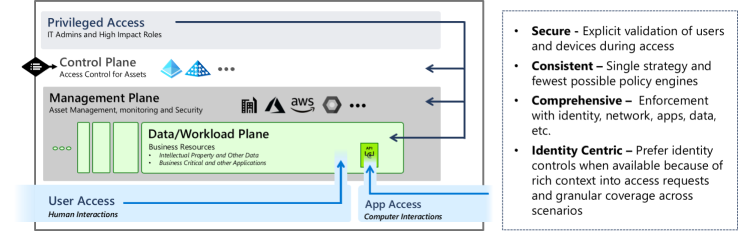

Det här diagrammet visar alla olika element som en organisation måste överväga för en strategi för åtkomstkontroll för flera arbetsbelastningar, flera moln, olika känslighetsnivåer för företag och åtkomst för både personer och enheter.

En bra strategi för åtkomstkontroll går utöver en enda taktik eller teknik. Det kräver ett pragmatiskt tillvägagångssätt som omfattar rätt teknik och taktik för varje scenario.

Modern åtkomstkontroll måste uppfylla organisationens produktivitetsbehov och även vara:

- Säker: Verifiera uttryckligen användarnas och enheternas förtroende under åtkomstbegäranden med hjälp av alla tillgängliga data och telemetri. Den här konfigurationen gör det svårare för angripare att personifiera legitima användare utan att identifieras. Dessutom bör strategin för åtkomstkontroll fokusera på att eliminera obehörig eskalering av privilegier, till exempel att bevilja en behörighet som kan användas för att få högre behörigheter. Mer information om hur du skyddar privilegierad åtkomst finns i Skydda privilegierad åtkomst.

- Konsekvent: Se till att säkerhetsgarantierna tillämpas konsekvent och sömlöst i hela miljön. Den här standarden förbättrar användarupplevelsen och tar bort möjligheter för angripare att smyga sig in genom svagheter i en uppdelad eller mycket komplex implementering av åtkomstkontroll. Du bör ha en enda strategi för åtkomstkontroll som använder det minsta antalet principmotorer för att undvika konfigurationsinkonsekvenser och konfigurationsavvikelser.

- Omfattande: Tillämpningen av åtkomstpolicyn bör ske så nära resurserna och åtkomstvägarna som möjligt. Den här konfigurationen förbättrar säkerhetstäckningen och hjälper säkerheten att smidigt passa in i scenarier och förväntningar hos användare. Dra nytta av säkerhetskontroller för data, program, identitet, nätverk och databaser för att driva policyframtvingandet närmare värdets affärstillgångar.

- Identitetscentrerad: Prioritera användningen av identitet och relaterade kontroller när det är tillgängligt. Identitetskontroller ger omfattande kontext till åtkomstbegäranden och programkontext som inte är tillgänglig från rå nätverkstrafik. Nätverkskontroller är fortfarande viktiga, och ibland är det enda tillgängliga alternativet (till exempel i driftteknikmiljöer), men identitet bör alltid vara det första valet om det är tillgängligt. En feldialogruta under programåtkomsten från identitetsskiktet blir mer exakt och informativ än ett nätverkstrafikblock, vilket gör det mer troligt att användaren kan åtgärda problemet utan ett kostsamt supportsamtal.

Modell för företagsåtkomst

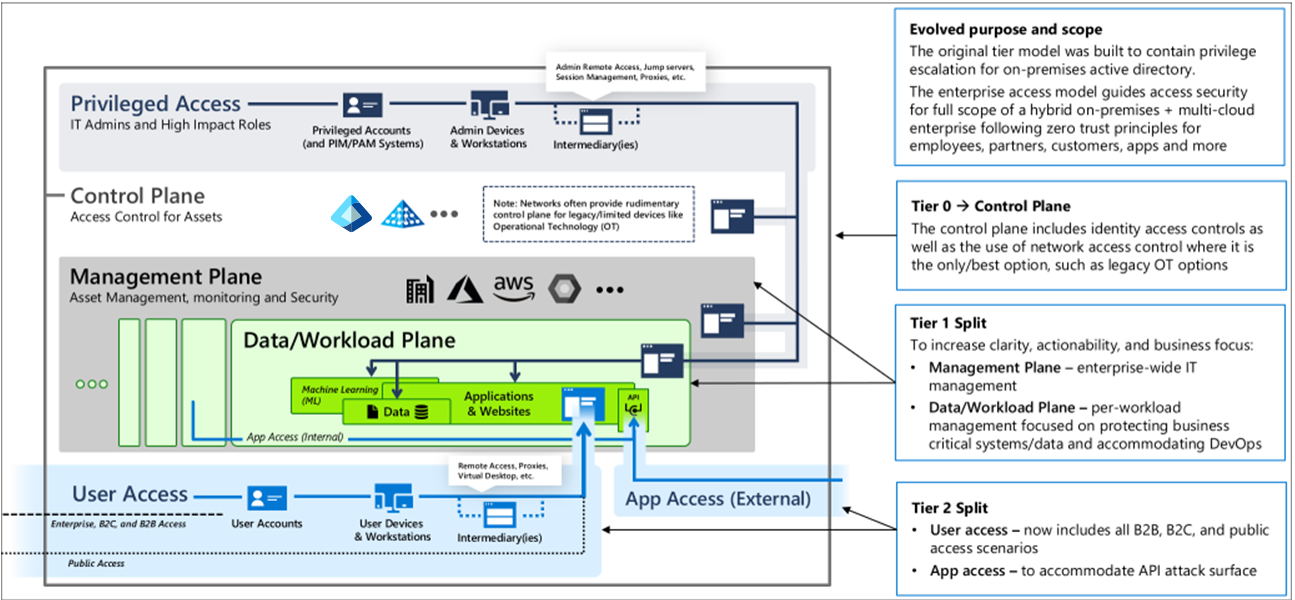

Företagsåtkomstmodellen är en omfattande åtkomstmodell baserad på noll förtroende. Den här modellen hanterar alla typer av åtkomst av interna och externa användare, tjänster, program och privilegierade konton med administrativ åtkomst till system.

Företagsåtkomstmodellen beskrivs i detalj i Företagsåtkomstmodell

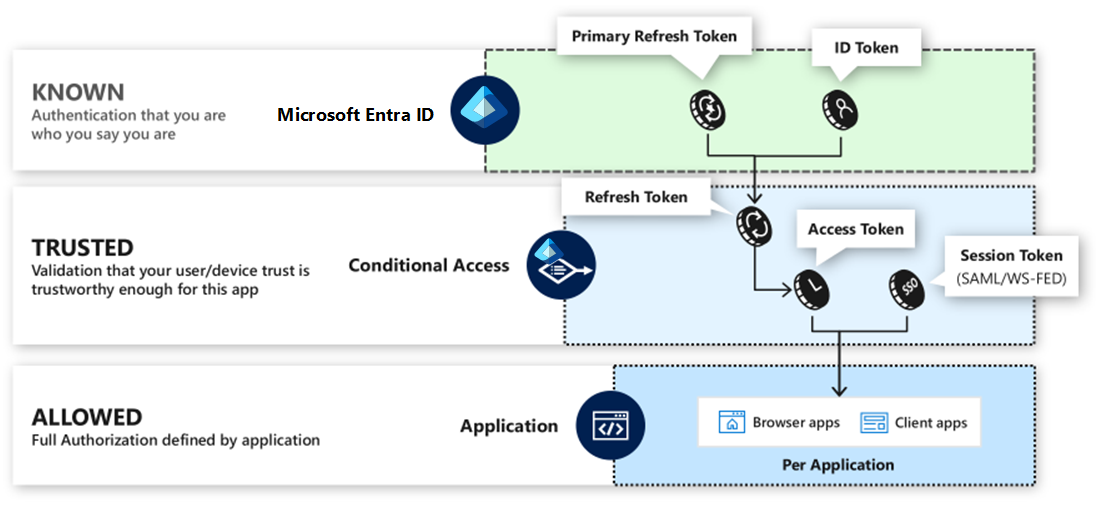

Kända, betrodda, tillåtna

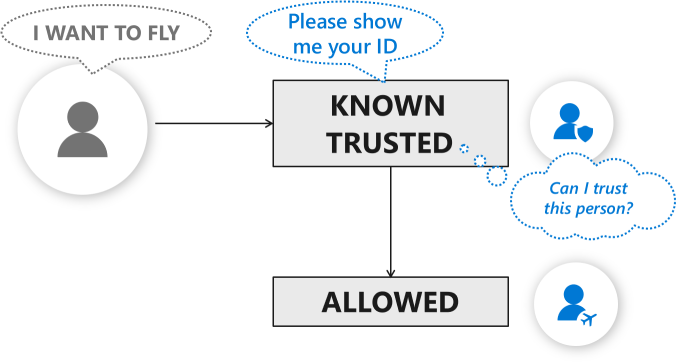

Ett användbart perspektiv på nollförtroendetransformeringen av åtkomstkontroll är att den övergår från en statisk tvåstegsprocess för autentisering och auktorisering till en dynamisk trestegsprocess som kallas känd, betrodd, tillåten:

- Känd: Autentisering som säkerställer att du är den du säger att du är. Den här processen motsvarar den fysiska processen för att kontrollera ett myndighets utfärdat fotoidentifieringsdokument.

- Betrodd: Verifiera att användaren eller enheten är tillräckligt tillförlitlig för att komma åt resursen. Denna process motsvarar säkerheten på en flygplats som skärmar alla passagerare för säkerhetsrisker innan de tillåts komma in på flygplatsen.

- Tillåten: Bevilja specifika rättigheter och behörigheter för programmet, tjänsten eller data. Denna process liknar ett flygbolag som hanterar vart passagerarna är på väg, vilken stuga de sitter i (första klass, affärsklass eller buss) och om de måste betala för bagage.

Viktiga tekniker för åtkomstkontroll

De viktigaste tekniska funktionerna som möjliggör modern åtkomstkontroll är:

- Principmotor: Komponenten där organisationer konfigurerar den tekniska säkerhetsprincipen för att uppfylla organisationens produktivitets- och säkerhetsmål.

- Policyframtvingande punkter: Punkter som framtvingar principmotorns centrala principbeslut i organisationens resurser. Resurserna omfattar data, program, identitet, nätverk och databaser.

Det här diagrammet visar hur Microsoft Entra ID tillhandahåller en principmotor och en principtillämpningspunkt, så att säkerhetsprotokoll kan implementera en känd, betrodd och tillåten metod.

Microsoft Entra-principmotorn kan utökas till andra policytillämpningspunkter, inklusive:

- Moderna program: Program som använder moderna autentiseringsprotokoll.

- Äldre program: Via Microsoft Entra-programproxy.

- VPN- och fjärråtkomstlösningar: Till exempel Cisco Any Anslut, Palo Alto Networks, F5, Fortinet, Citrix och Zscaler.

- Dokument, e-post och andra filer: Via Microsoft Purview Information Protection.

- SaaS-program: Mer information finns i Självstudier för att integrera SaaS-program med Microsoft Entra-ID.

Datadrivna åtkomstbeslut

För att uppfylla principen om noll förtroende för explicit validering är det viktigt att fatta ett välgrundat beslut. Nollförtroendeprincipmotorn bör ha åtkomst till olika data om användare och enheter för att kunna fatta välgrundade säkerhetsbeslut. Den här mångfalden hjälper dig att identifiera dessa aspekter med större tillförsikt:

- Om den faktiska användaren har kontroll över kontot.

- Om enheten har komprometterats av en angripare.

- Om användaren har rätt roller och behörigheter.

Microsoft har skapat ett system för hotinformation som integrerar säkerhetskontexter från många och olika signalkällor. Mer information finns i Sammanfattning av Microsofts hotinformation.

Segmentering: Avgränsa för att skydda

Organisationer väljer ofta att skapa gränser för att dela in den interna miljön i separata segment, som en del av deras åtkomstkontrollmetod. Den här konfigurationen är avsedd att innehålla skadan av en lyckad attack mot det angripna segmentet. Segmentering utförs traditionellt med brandväggar eller annan teknik för nätverksfiltrering, men konceptet kan också tillämpas på identiteter och andra tekniker.

Information om hur du tillämpar segmentering på Azure-miljöer finns i Azure-komponenter och referensmodell

Isolering: Undvik brandvägg och glöm

Isolering är en extrem form av segmentering som ibland krävs för att skydda kritiskt viktiga tillgångar. Isolering används oftast för tillgångar som är både affärskritiska och svåra att ta upp till aktuella principer och standarder. Klasser av tillgångar som kan kräva isolering inkluderar drifttekniksystem (OT) som:

- Övervakningskontroll och datainsamling (SCADA)

- Industriellt kontrollsystem (ICS)

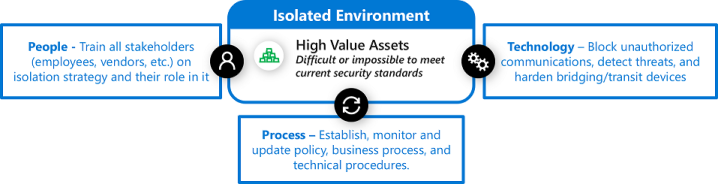

Isolering måste utformas som ett komplett person-/process-/tekniksystem och integreras med affärsprocesser för att vara framgångsrikt och hållbart. Den här metoden misslyckas vanligtvis över tid om den implementeras som en rent teknisk metod utan processer och träning för att validera och upprätthålla försvaret. Det är enkelt att hamna i en brandvägg och glömma fällan genom att definiera problemet som statiskt och tekniskt.

I de flesta fall behövs processer för att implementera isolering, processer som olika team som säkerhet, IT, driftteknik (OT) och ibland verksamhetsåtgärder måste följa. Lyckad isolering består vanligtvis av:

- Personer: Utbilda alla anställda, leverantörer och intressenter om isoleringsstrategi och deras del i den. Ta med varför det är viktigt, till exempel hot, risker och potentiella affärseffekter, vad de förväntas göra och hur man gör det.

- Process: Upprätta tydliga principer och standarder och dokumentprocesser för affärs- och tekniska intressenter för alla scenarier som leverantörsåtkomst, ändringshanteringsprocess, förfaranden för hothantering, inklusive undantagshantering. Övervaka för att säkerställa att konfigurationen inte avdrivs och att andra processer följs korrekt och noggrant.

- Teknik: Implementera tekniska kontroller för att blockera obehörig kommunikation, identifiera avvikelser och potentiella hot samt härda bryggnings- och överföringsenheter som interagerar med den isolerade miljön, till exempel operatörskonsoler för system med driftteknik (OT).

Mer information finns i Tillgångsskydd: nätverksisolering.

Nästa steg

Oavsett dina krav på åtkomstkontroll bör din strategi grundas i rätt grunder. Vägledningen i de här artiklarna och i Cloud Adoption Framework kan hjälpa organisationer att hitta och implementera rätt metod.

Nästa område är att modernisera säkerhetsåtgärder.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för