Tillgångsskydd

Tillgångar omfattar fysiska och virtuella objekt som bärbara datorer, databaser, filer och virtuella lagringskonton. Att skydda affärskritiska tillgångar är ofta beroende av säkerheten för underliggande system, till exempel lagring, data, slutpunktsenheter och programkomponenter. De mest värdefulla tekniska tillgångarna är vanligtvis data och tillgängligheten för program, till exempel företagswebbplatser, produktionslinjer och kommunikation.

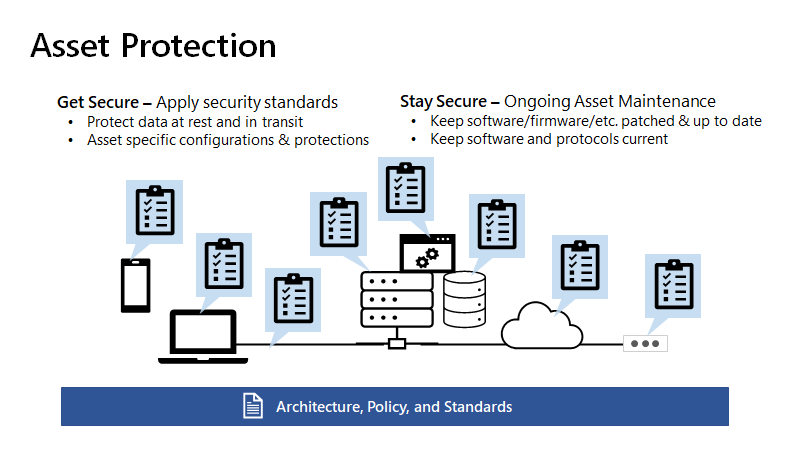

Tillgångsskydd implementerar kontroller för att stödja säkerhetsarkitektur, standarder och principer. Varje tillgångstyp och säkerhetskrav är unika. Säkerhetsstandarderna för alla tillgångstyper bör tillämpas konsekvent på alla instanser.

Tillgångsskydd fokuserar på konsekvent körning för alla kontrolltyper. Förebyggande, detektiv och andra överensstämmer för att uppfylla principer, standarder och arkitektur.

Tillgångsskydd fungerar som teknisk ämnesexpert för tillgångar. Den fungerar med andra områden, till exempel styrning, arkitektur, säkerhetsåtgärder och arbetsbelastningsteam. Tillgångsskydd säkerställer att principer och standarder är genomförbara och möjliggör implementering av kontroller för att stödja policyn och standarderna. Tillgångsskydd ger feedback för kontinuerlig förbättring.

Anteckning

Tillgångsskydd implementeras vanligtvis av IT-driftsteam som underhåller tillgångarna och kompletteras med expertis i säkerhetsteamet. Mer information finns i Designkontroller som ett team.

Hotaktörer är ihärdiga och söker efter sårbarheter som beror på luckor i tillämpningen av standarder och policyer. Angripare kan direkt rikta in sig på affärskritiska data eller program. De kan också rikta in sig på infrastrukturen som ger dem åtkomst till affärskritiska data och program. Åtkomstkontroll fokuserar på att hantera auktoriserad åtkomst till resurser. Tillgångsskydd adresser på alla andra potentiella out of band sätt att få åtkomst eller kontroll över resurser. Dessa två discipliner kompletterar varandra och bör utformas tillsammans för att uppfylla din arkitektur, principer och standarder. Mer information finns i Åtkomstkontroll.

Titta på följande video för att lära dig om historiken för tillgångsskydd och hur du skyddar både gamla och nya tillgångar.

Skydda dig

Få säker fokus på att höja resurserna så att de uppfyller organisationens aktuella säkerhetsstandarder, principer och arkitektur. Det finns två typer av aktiviteter:

- Brownfield: Eftermontera aktuella säkerhetsstandarder och kontroller till befintliga tillgångar. Organisationer kan utforma och använda IT-miljöer med säkerhet som låg prioritet. Den här metoden skapar en "teknisk skuld": svaga säkerhetskonfigurationer, programvara som inte uppgraderas, okrypterad kommunikation eller lagring, äldre programvara och protokoll med mera. Anpassa dina säkerhetskontroller till den aktuella metoden. Den här förbättringen är viktig för att minska risken eftersom angripare kontinuerligt förbättrar sin förmåga att utnyttja dessa möjligheter.

- Greenfield: Se till att nya tillgångar och nya tillgångstyper är konfigurerade enligt standarder. Den här processen är viktig för att undvika att kontinuerligt skapa omedelbart äldre eller brunfält, eller system som inte uppfyller aktuella standarder. Denna tekniska skuld måste åtgärdas senare till en större kostnad, vilket resulterar i ökad riskexponering tills den är klar.

Ekonomiskt kan du få säkra kartor vanligtvis till kapitalutgifter (CAPEX) dynamik för en engångsinvestering. Greenfield-budgeten för säkerhet bör mappas så nära som möjligt till skapandet av tillgången, med en reserverad procentandel av budgeten för säkerhet för varje nytt programvaruprojekt, större programvaruuppgradering eller övergripande initiativ för molnimplementering. Många organisationer reserverar cirka 10 procent av budgeten för säkerhet. Brownfield-budgeten är vanligtvis ett särskilt projekt som finansieras för att få säkerhetskontroller upp till nuvarande standarder och efterlevnad.

Håll dig säker

Allt försämras med tiden. Fysiska föremål slits ut. Miljön ändras kring virtuella objekt som programvara, säkerhetskontroller och säkerhet. De kanske inte längre uppfyller föränderliga krav. Dessa förändringar sker snabbt idag på grund av följande snabba förändringar:

- Affärskrav som drivs av digital omvandling.

- Teknikkrav, som drivs av snabb utveckling av molnplattformen och funktionsversioner.

- Säkerhetskrav som drivs av attackerande innovation och snabb utveckling av inbyggda molnsäkerhetsfunktioner.

Den här dynamiken påverkar alla delar av säkerheten, inklusive säkerhetsåtgärder, åtkomstkontroll och särskilt DevSecOps i Innovation Security.

Att hålla sig säker innehåller många element. Fokusera på dessa två specifika områden för tillgångsskydd:

- Kontinuerlig molnförbättring: Ta del av den kontinuerliga förbättringen av de säkerhetsfunktioner som molnet medför. Till exempel har många tjänster i Azure som Azure Storage och Azure SQL Database lagt till säkerhetsfunktioner för att skydda mot angripare över tid.

- Slut på programvara: All programvara, inklusive operativsystem, når alltid livslängden när säkerhetsuppdateringar inte längre tillhandahålls. Den här situationen kan utsätta affärskritiska data och program för billiga och enkla attacker. Även om programvara som en tjänst (SaaS) och molninfrastruktur och plattformar underhålls av molnleverantören, har företag ofta en betydande mängd programvara som de installerar, skapar och måste underhålla.

Planera att uppgradera eller dra tillbaka programvara från slutet av livscykeln. Om du investerar i din säkerhetsstatus minskar risken för en större säkerhetsincident. Håll dig säker är en del av OPEX-dynamiken (operational expenditures) för en regelbunden löpande investering.

Korrigeringsdilemma

Det är viktigt för företagsledare att stödja sina IT- och säkerhetsledare och team. Att köra komplex programvara i en fientlig miljö har en inneboende risk. Säkerhets- och IT-ledare fattar ständigt svåra beslut om operativa risker och säkerhetsrisker.

- Driftrisk: En ändring av programvaran där systemet körs kan störa affärsprocesserna. Sådana ändringar påverkar de antaganden som gjordes när systemet anpassades för organisationen. Detta faktum skapar ett tryck för att undvika att ändra systemet.

- Säkerhetsrisk: En attack medför affärsrisk för stilleståndstid. Angripare analyserar alla större säkerhetsuppdateringar när de släpps. De kan utveckla en fungerande exploatering inom 24–48 timmar för att attackera organisationer som inte har tillämpat säkerhetsuppdateringen.

Din organisation kan ha det här dilemmat ofta på grund av de fortsatta förändringarna i teknik och utveckling av attackteknik. Företagsledare måste inse risken att driva ett företag med hjälp av komplex programvara. Stöd för uppdatering av affärsprocesser som dessa exempel:

- Integrera programvaruunderhåll i affärsdriftsantaganden, schema, prognostisering och andra affärsprocesser.

- Investera i arkitekturer som gör underhåll enklare och minskar påverkan på verksamheten. Den här metoden kan innebära att uppdatera befintliga arkitekturer eller flytta till nya arkitekturer helt och hållet genom att migrera till molntjänster eller en tjänstorienterad arkitektur.

Utan stöd för företagsledarskap distraheras säkerhet och IT-ledare från att stödja viktiga affärsmål. De måste ständigt hantera politiken i en situation utan vinst.

Nätverksisolering

Nätverksisolering kan vara ett giltigt alternativ för att skydda äldre tillgångar som inte längre kan skyddas, men som inte kan dras tillbaka omedelbart. Det här scenariot kan vanligtvis inträffa för operativsystem och program i slutet av livscykeln. Det är vanligt i ot-miljöer (operational technology) och äldre system.

Själva isoleringen betraktas som åtkomstkontroll, även om de tillgångar som inte kan skyddas identifieras som en del av tillgångsskyddet. Mer information finns i Undvik brandvägg och glöm.

Vissa system i slutet av livet är svåra att koppla från och isolera helt. Vi rekommenderar inte att du lämnar dessa osäkra system helt anslutna till ett produktionsnätverk. Den här konfigurationen kan göra det möjligt för angripare att kompromettera systemet och få åtkomst till tillgångar i organisationen.

Det är aldrig billigt eller lätt att uppgradera eller ersätta datorteknik som har fungerat bra i ett decennium eller mer. Det kan finnas begränsad dokumentation om dess funktioner. Den potentiella affärseffekten av att förlora kontrollen över flera affärskritiska tillgångar överskrider ofta kostnaden för uppgradering eller ersättning. För dessa tillgångar som inte kan isoleras upptäcker organisationer ofta att modernisering av arbetsbelastningen med molnteknik och analys kan skapa ett nytt affärsvärde som kan kompensera eller motivera kostnaden för uppgradering eller ersättning.

Att hålla sig säker är en utmaning i en värld som ständigt förändras. Det är viktigt att hela tiden bestämma vilka tillgångar som ska moderniseras och vad du ska skydda så gott du kan. Använd affärsrisk och affärsprioriteringar för att utvärdera.

Komma igång

För att komma igång med tillgångsskydd rekommenderar vi att organisationer vidtar följande steg.

Fokusera på välkända resurser först: Tänk på virtuella datorer, nätverk och identiteter i molnet som teamet redan är bekant med. Med den här tekniken kan du göra omedelbara framsteg och är ofta enklare att hantera och skydda med interna molnverktyg som Microsoft Defender för molnet.

Börja med leverantörs-/branschbaslinjer: Starta säkerhetskonfigurationen med en välkänd och beprövad lösning, till exempel:

- Säkerhetsbaslinjer i Azure Security Benchmark. Microsoft tillhandahåller vägledning för säkerhetskonfiguration som är skräddarsydd för enskilda Azure-tjänster. Dessa baslinjer tillämpar Azures säkerhetsmått på de unika attributen för varje tjänst. Den här metoden gör det möjligt för säkerhetsteam att skydda varje tjänst och förfina konfigurationer efter behov. Mer information finns i Säkerhetsbaslinjer för Azure.

- Microsofts säkerhetsbaslinjer. Microsoft tillhandahåller vägledning för säkerhetskonfiguration för vanliga tekniker som Windows, Microsoft Office och Microsoft Edge. Mer information finns i Microsofts säkerhetsbaslinjer. Microsoft-security-baselines) för mer information

- CIS-riktmärken. Center for Internet Security (CIS) innehåller specifik konfigurationsvägledning för många produkter och leverantörer. Mer information finns i CIS-riktmärken.

Viktig information

Dessa nyckelelement hjälper dig att vägleda din tillgångsskyddsprocess:

Ansvariga och ansvarsfulla team

Ansvar för säkerhet bör alltid finnas hos den ultimata resursägaren i företaget som äger alla andra risker och fördelar. Säkerhetsteamen och ämnesexperterna är gemensamt ansvariga för att ge råd till den ansvariga ägaren om riskerna, eventuella åtgärder och om att utföra den faktiska implementeringen.

Ansvarsområden för tillgångsskydd kan utföras av IT-åtgärder som hanterar företagsomfattande tillgångar, DevOps- och DevSecOps-team som ansvarar för arbetsbelastningens tillgångar eller säkerhetsteam som arbetar med IT- eller DevOps- och DevSecOps-teamen.

När organisationer flyttar till molnet kan många av dessa ansvarsområden överföras till molnleverantören, till exempel uppdatera den inbyggda programvaran och virtualiseringslösningen, eller göra det enklare, till exempel genomsökning och reparation av säkerhetskonfigurationer.

Mer information om modellen med delat ansvar finns i Delat ansvar i molnet.

Molnelasticitet

Till skillnad från lokala resurser kan molnresurser bara finnas under en kort tid. Vid behov kan arbetsbelastningar skapa fler instanser av servrar, Azure Functions och andra resurser för att utföra ett jobb. Azure tar bort resurserna efteråt. Det här scenariot kan inträffa inom månader, men ibland inom några minuter eller timmar. Ta hänsyn till den här möjligheten för dina processer och mätningar för tillgångsskydd.

Molnelasticitet kräver att många processer justeras. Det förbättrar din synlighet med inventering på begäran i stället för statiska rapporter. Molnelasticitet förbättrar också din möjlighet att åtgärda problem. Till exempel kan det gå snabbt att skapa en ny virtuell dator av säkerhetsskäl.

Hantering av undantag

När du har identifierat bästa praxis för en tillgång tillämpar du den konsekvent på alla instanser av tillgången. Du kan behöva göra tillfälliga undantag, men hantera undantagen med specifika förfallodatum. Se till att tillfälliga undantag inte blir permanenta affärsrisker.

Utmaningar med att mäta värde

Det kan vara svårt att mäta affärsvärdet för tillgångsskydd. Effekten av ett problem är inte uppenbar förrän det finns ett verkligt misslyckande. Risken att inte uppdatera säkerheten för säkerhetsrisker är tyst och osynlig.

Föredra automatiserad princip

Gynna mekanismer för automatiserad tillämpning och reparation, till exempel Azure Policy för tillgångsskydd. Den här metoden hjälper till att undvika kostnads- och moralproblem genom att upprepade gånger utföra manuella uppgifter. Det minskar också risken för mänskliga fel.

Azure Policy gör det möjligt för centrala team att ange konfigurationer som ska användas för tillgångar i moln.

Utforma kontroller som ett team

Alla kontroller bör utformas som ett partnerskap med viktiga intressenter:

- Tillgångsskydd ger ämnesexpertis om tillgångarna, vilka kontroller som är tillgängliga för dem och möjligheten att genomföra kontrollerna.

- Styrningsteamet ger en kontext för hur kontrollerna passar in i säkerhetsarkitekturen, principer och standarder samt krav på regelefterlevnad.

- Säkerhetsoperationer ger råd om detektivkontroller. De integrerar aviseringar och loggar i säkerhetsåtgärdsverktyg, processer och utbildning.

- Leverantörer och molnleverantörer kan tillhandahålla djupgående ämneskunskaper om system och komponenter för att undvika kända problem som ses över deras kundbas.

Nästa steg

Nästa område att granska är säkerhetsstyrning

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för