Säkerhetsintegrering

I din organisation bör säkerhet vara en del av allas jobb, precis som affärskrav, prestanda och tillförlitlighet. Säkerhet på alla nivåer bör känna till övergripande affärsprioriteringar, IT-initiativ och riskaptit för din organisation. Föreställ dig säkerhet som en tråd som väver igenom alla aspekter av din verksamhet. Säkerhet bör kännas som en naturlig del av verksamheten. Företag bör kännas som en naturlig del av säkerheten.

Din organisation måste upprätthålla säkerhetsgarantier samtidigt som friktionen med affärsprocesser minimeras.

Interna friktioner och låga konfliktnivåer mellan team kan uppstå i organisationer. Sådana konflikter är inte hållbara. Det är viktigt att alla team arbetar tillsammans i molnets, det digitala näringslivets och säkerheten med noll förtroende. Team som arbetar med olika mål, kultur och språk gör en organisation ineffektiv och ineffektiv.

Se till att säkerhetsteamen inte arbetar i silor. Teamen bör ha ett nära samarbete för att säkerställa smidig processåtgärder och kunskapsdelning.

Titta på följande video om du vill veta mer om att integrera säkerhet inom alla områden i din verksamhet.

Den här vägledningen beskriver hur du kan förbättra säkerhetsintegrering med affärs- och IT-team och integrering mellan säkerhetsteam.

Normalisera relationer

Att övervinna silometoden som är utbredd i många organisationer kan vara en utmaning, men det kan göras. Huvudelementen är att vara tydliga med sluttillståndet, ge klarhet i processen och ge kontinuerligt ledarskapsstöd för konkreta mål och för förändringar i kultur och beteende. Följande element är viktiga för processen:

- Identifiera delade mål och resultat.

- Identifiera rätt säkerhetsnivå.

Identifiera delade mål och resultat

Se till att det finns en gemensam förståelse för dina mål som involverar alla team. Säkerhetsteam definierar sig ibland som kvalitetskontroll över affärs- och IT-funktioner. Den här metoden skapar en kontradiktorisk dynamik och genererar friktion. Affärsproduktivitet, IT-mål och säkerhetsmål kan drabbas av den här dynamiken.

Se till att säkerhetsteamen är nära integrerade med sina IT- och affärsmotsvarigheter. Säkerhetsteamen ansvarar gemensamt för alla initiativs affärs-, IT- och säkerhetsresultat. Dela utmaningarna med att utforma system för att uppfylla affärs- och IT-mål. Dela säkerhetsperspektiv och expertis vid rätt tidpunkt.

När system utformas, implementeras, drivs och förbättras kontinuerligt är det viktigt att ställa in skyddsräcken så att ingen röst dominerar alla beslut som rör företag, IT eller säkerhet.

Identifiera rätt säkerhetsnivå

Vissa säkerhetskontroller som biometrisk inloggning med Windows Hello för företag har de dubbla fördelarna med att göra användarupplevelsen bättre och säkerheten starkare. Många säkerhetsåtgärder ökar friktionen i affärsprocesserna och kan göra dem långsammare. Vi strävar efter att först hitta säkerhetsåtgärder som är enkla och osynliga för användare och utvecklare. Vi måste acceptera att det ibland måste göras en kompromiss.

Dessa gemensamma team bör alltid sträva efter en sund friktionsnivå i processen som skapar värde genom att driva kritiskt tänkande vid rätt tidpunkt. Du kan till exempel fundera på vad en angripare kan göra med en ny funktion eller hur stor inverkan verksamheten skulle få på att ändra vissa data.

Teams bör sträva efter den bästa balansen mellan två absoluta sanningar:

- Det går inte att hoppas över säkerheten. Att hoppa över säkerheten leder ofta till incidenter som kostar mer i slutändan (produktivitet, intäkter, övergripande affärspåverkan) än vad integrering av säkerhet skulle ha.

- Säkerhetskontroller kan nå en felaktig friktionsnivå där säkerhetsfriktionen hindrar mer värde än det skyddar.

Det är viktigt att hitta en balans eftersom säkerheten är integrerad i processen. Intressenter måste alla samarbeta för att säkerställa att affärsproblem, IT-tillförlitlighet och prestandaproblem samt säkerhetsproblem beaktas och balanseras. Organisationer måste också arbeta med att lösa de 80 procenten och planera för de övriga 20 procenten. Genom att vänta med kontroller, funktioner och funktioner för säkerhet tills det finns en 100-procentig lösning kommer organisationer att utsätta allt de gör för exponering. Iterativa metoder fungerar bra, liksom grunderna i uppdatering och utbildning.

Mer information om felfri säkerhetsfriktion finns i rätt nivå av säkerhetsfriktion i vägledningen för säkerhetsstrategin.

I nästa avsnitt visas hur du integrerar säkerhetsintressenter med IT-, slutanvändare och arbetsbelastningsägare. Den innehåller även exempel för säkerhetsteamet.

Integrera med IT- och affärsverksamhet

De flesta säkerhetsfunktioner fungerar utom synhåll, men vissa säkerhetsöverväganden visas i dagliga affärs- och IT-arbetsflöden. Säkerhetstänkande måste integreras i den normala upplevelsen av att planera och driva ett företag.

Processen för säkerhetsuppdatering

Säkerhetsuppdateringar är en av de vanligaste och synligaste punkterna där affärsprocesser och säkerhetsprocesser interagerar. Det är en vanlig källa till friktion eftersom det handlar om den svåra balansen mellan två olika krafter, som mappar till olika intressenter i organisationen:

- Omedelbar inverkan på verksamheten: Säkerhetsuppdateringar kräver ofta testning och systemomstarter, vilket förbrukar tid och resurser för programägare och IT-team, och kan leda till affärspåverkan från driftstopp.

- Potentiell framtida affärspåverkan som säkerhetsrisk: Om uppdateringar inte tillämpas helt kan angripare utnyttja säkerhetsriskerna och orsaka påverkan på verksamheten.

Om teamen arbetar utan delade mål och ansvar (till exempel IT och företaget fokuserar 100 procent på omedelbar affärspåverkan, säkerhet ansvarig för 100 procent av säkerhetsrisken), kommer de att vara i ständig konflikt om säkerhetsuppdateringar. Den här konflikten distraherar teamen med oändliga argument snarare än att de arbetar tillsammans för att lösa problemet, vilket gör att de kan gå vidare till nästa problem, risker och affärsvärdeskapande möjlighet. Pågående kommunikation i organisationen och skapandet av en kultur där uppdateringar omfamnas kommer att gå långt för att begränsa push-överföring från slutanvändare. Om användarna vet att de kommer att skyddas bättre, kunna vara mer produktiva och kunna bygga verksamheten eftersom säkerheten är sida vid sida med dem, kommer de att vara mer benägna att omfatta uppdateringar och pågående utbildning.

Korrekt placera ansvar för alla fördelar och risker på tillgångsägarna gör det lättare för dem att överväga omedelbara och potentiella framtida effekter. Att identifiera lösningen som ett gemensamt ansvar för alla ämnesexperter inom säkerhet, IT och företag ökar lösningens kvalitet genom att överväga fler och olika perspektiv. Gör alla till en intressent i säkerhetshistorien i hela företaget. Även om alla kanske inte har säkerhet som sin dagliga roll, har de säkerhetskrav för att utföra sin roll.

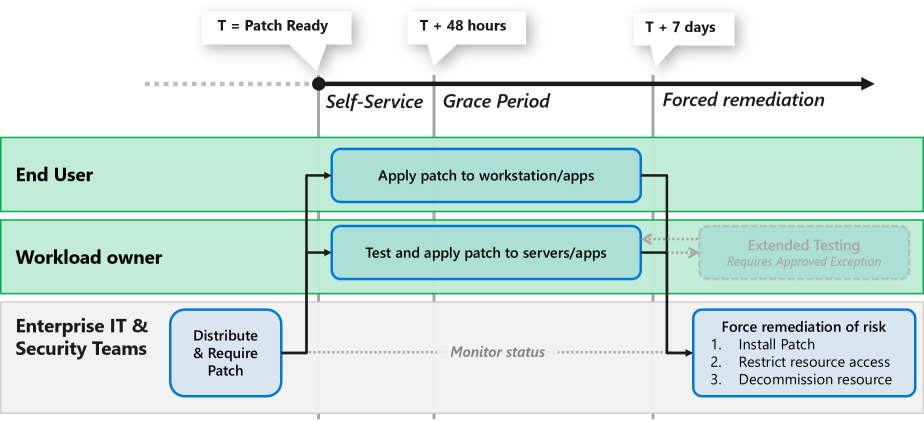

Den här exempelprocessen visar hur organisationer börjar lösa det här problemet med delat ansvar och flexibilitet inom en begränsad tidsram:

Den här processen följs enligt ett regelbundet schema:

- Företagets IT- och säkerhetsteam startar processen genom att identifiera vilka säkerhetsuppdateringar eller korrigeringar som krävs och den största effekten. De gör dessa uppdateringar tillgängliga för slutanvändare eller arbetsbelastningsägare via företagsomfattande distributionskanaler.

- Slutanvändarna har en fast period för att testa uppdateringarna, tillämpa dem och starta om sina enheter. När den perioden har löpt ut tillämpar företagets IT- och säkerhetsteam antingen uppdateringen eller blockerar åtkomsten till företagsresurser. De kan använda en mekanism som villkorsstyrd åtkomst i Microsoft Entra eller en lösning för nätverksåtkomstkontroll från tredje part.

- Arbetsbelastningsägare får en fast tidsperiod för att testa uppdateringarna, tillämpa dem på produktionssystem och starta om efter behov. Efter den självbetjäningsperioden och en respitperiod upphör att gälla tvingar företagets IT- och säkerhetsteam antingen uppdateringen att tillämpa eller isolera dem från andra företagsresurser. Vissa organisationer med stränga krav kan inaktivera tillgångarna genom att ta bort dem från Azure-prenumerationer eller AWS-konton.

- Företagets IT- och säkerhetsteam övervakar statusen för uppdateringen och utför eventuella framtvingade åtgärder som identifieras.

Den här processen är inte statisk och har inte konfigurerats på en dag. Den har byggts iterativt och kontinuerligt förbättrats med tiden. Börja var du än befinner dig och förbättra processen kontinuerligt för att göra inkrementella framsteg mot det här sluttillståndet. Använd följande dimensioner för kontinuerlig förbättringsplanering:

- Täckning: Börja med några programteam som har stor chans att lyckas eller har stor inverkan på verksamheten om de komprometteras. Lägg till mer tills du täcker alla arbetsbelastningar i din miljö.

- Tid: Börja med tidsgränser som du vet att du kan uppnå och ange en tydlig översikt för att kontinuerligt förkorta dem tills du är nära att uppdateras helt om en vecka eller mindre.

- Teknikomfång. Förbättra kontinuerligt de korrigeringar och tekniker som du täcker, inklusive program, mellanprogram och komponenter med öppen källkod som används i programkod. Du bör uppmuntra användningen av komponenter som uppdateras så att du kan minska underhållsbelastningen. Du kan till exempel använda Azure SQL Database i stället för att installera och uppdatera din egen SQL Server.

- Processer: Kontinuerligt förbättra kommunikationskanaler mellan team, prioriteringsvägledning, undantagsprocesser och alla andra aspekter av den här processen.

Integrera säkerhetsteam

Säkerhetsteam bör samarbeta och samarbeta för att undvika ökad affärsrisk till följd av drift i silor. När utbildningar och viktiga insikter inte delas mellan säkerhetsteam kan organisationen uppleva större skador och påverkan från en framtida incident som kunde ha undvikits.

Säkerhet är ett dynamiskt område som alltid måste svara på aktiva hot och alltid lära sig och kontinuerligt förbättra processer, verktyg och tekniker. Säkerheten måste ständigt anpassas till förändringar i attackerande tekniker, teknikplattformar och affärsmodeller i organisationen. Säkerhetsteam bör arbeta tillsammans för att snabbt svara på hot och kontinuerligt integrera insikter och lärdomar i processer som både förbättrar organisationens säkerhetsstatus och förmågan att snabbt reagera på attacker.

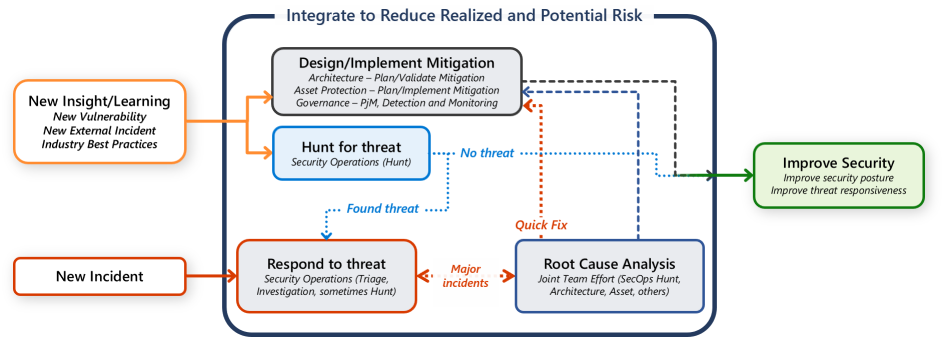

Följande arbetsflödesdiagram visar hur säkerhetsdiscipliner bör samarbeta för att helt integrera utbildningar och insikter för att förbättra säkerheten överlag.

Säkerhetens främsta uppgift är att snabbt svara på följande situationer:

Nya incidenter: Aktiva angripare med åtkomst till organisationsresurser utgör en omedelbar risk för organisationen som snabbt måste åtgärdas som en första prioritet. Efter reparationen är dessa attacker den bästa möjligheten att lära sig hur framtida attacker kommer att se ut. Oavsett om de lyckades eller misslyckades kommer angripare sannolikt att upprepa att de följer samma mål-, teknik- eller intäktsmodell igen.

Nya insikter och lärdomar: Nya insikter och lärdomar kan komma från följande källor:

Externa incidenter. Incidenter hos andra organisationer kan ge insikter om angripare. De kan försöka på samma sätt i din organisation. Den här kunskapen informerar om förbättringsplaner eller validerar att dina investeringar är på rätt spår. Identifiera externa incidenter via ett informationsdelnings- och analyscenter (ISAC), direkta relationer med peer-organisationer eller annan offentlig rapportering och analys av incidenter.

Nya tekniska funktioner. Molnleverantörer och programvaruleverantörer förnyas kontinuerligt. De lägger till funktioner i sina produkter:

- Affärsfunktioner som kräver säkerhetsskydd.

- Säkerhetsfunktioner som förbättrar säkerhetens förmåga att försvara tillgångarna. Dessa funktioner kan vara inbyggda säkerhetsfunktioner som är integrerade i molnplattformar eller annan plattformsteknik. De kan vara traditionella fristående säkerhetsfunktioner.

- Synligheten och telemetrin som är tillgänglig från molnbaserad säkerhet väger mycket tyngre än vad organisationer kan få från sin enda lokala miljö. Alla dessa data samlas in med hjälp av metadata från hela. Data genomgår en rigorös analysprocess, inklusive beteendeanalys, detonationskammare, maskininlärning och AI.

Branschtips: Branschtips från leverantörer och organisationer som National Institute of Standards and Technology (NIST), Center for Internet Security (CIS) och The Open Group. Dessa organisationer har en stadga för att samla in och dela utbildningar och metodtips som säkerhetsteam kan lära sig av.

Säkerhetsrisker är allt som en angripare kan utnyttja för att ta kontroll över en tillgång, till exempel sårbarheter i programvara. Det finns också alternativ för säkerhetskonfiguration, svagheter i kryptografiska algoritmer, osäkra metoder och processer för att använda eller hantera system. När du upptäcker sårbarheter utvärderar du dem för hur de påverkar din säkerhetsstatus och förmåga att identifiera, svara på och återställa från en attack.

Svara på hot: Säkerhetsteam undersöker identifieringar. De svarar på dem genom att avlägsna angripare från sina kontrollpunkter i organisationen. Beroende på storleken på organisationen och komplexiteten i incidenten kan det här svaret omfatta flera säkerhetsteam.

Rotorsaksanalys: Att identifiera de viktigaste bidragande faktorerna som gjorde en större incident högre sannolikhet eller högre påverkan genererar insikter som kan förbättra organisationens säkerhetsstatus och förmåga att svara. Dessa lärdomar kan ske längs många dimensioner, inklusive attackverktyg och infrastruktur, attacktekniker, mål, motivation och intäktsgenereringsmodeller. Rotorsaksanalys kan ligga till grund för förebyggande kontroller, detektivkontroller, säkerhetsåtgärder eller andra delar av säkerhetsprogrammet eller arkitekturen.

Jakt efter hot: Jakt proaktivt efter hot är en pågående aktivitet. Jakt bör alltid överväga nya insikter eller lärdomar i jaktplaneringen och hypotesutvecklingen. Jaktteam kanske vill fokusera på viktiga aspekter:

- Nyligen utbredd eller sårbarhet med hög påverkan.

- En ny angripare.

- En ny attackteknik som demonstrerades på en konferens.

Utforma och implementera åtgärder: Lärdomar måste integreras i den tekniska miljön och i både säkerhets- och affärsprocesser. Teamen bör samarbeta för att integrera lektioner i arkitektur, policy och standarder. Till exempel kan stöld av administrativa autentiseringsuppgifter i en ny intern eller offentlig incident sporra organisationen att anta kontrollerna i Microsofts behörighetsåtkomst. Mer information finns i Säkerhetsplan för snabb modernisering.

Nästa steg

När du planerar molnimplementeringen fokuserar du på att integrera säkerhetsfunktioner tillsammans. Integrera säkerhet med din större organisation. Var uppmärksam på den friktion som säkerhet genererar. Se till att friktionen är felfri. Hälsosam friktion minskar risken för organisationen utan att skapa avmattningar som urholkar mer värde än de skyddar.

Granska definiera en säkerhetsstrategi

Granska molnsäkerhetsfunktioner

Granska affärsresiliens, som är nästa fokusområde för säkerhet.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för