Avbildningshämtning för Azure Container Apps med hanterad identitet

Du kan hämta avbildningar från privata lagringsplatser i Microsoft Azure Container Registry med hanterade identiteter för autentisering för att undvika användning av administrativa autentiseringsuppgifter.

Du kan använda en användartilldelad eller systemtilldelad hanterad identitet för att autentisera med Azure Container Registry.

- Med en användartilldelad hanterad identitet skapar och hanterar du identiteten utanför Azure Container Apps. Den kan tilldelas till flera Azure-resurser, inklusive Azure Container Apps.

- Med en systemtilldelad hanterad identitet skapas och hanteras identiteten av Azure Container Apps. Den är kopplad till din containerapp och tas bort när appen tas bort.

- När det är möjligt bör du använda en användartilldelad hanterad identitet för att hämta bilder.

Container Apps söker efter en ny version av avbildningen när en container startas. I Docker- eller Kubernetes-terminologi anger Container Apps varje containers princip för avbildningshämtning till always.

Den här artikeln beskriver hur du använder Azure-portalen för att konfigurera containerappen att använda användartilldelade och systemtilldelade hanterade identiteter för att hämta avbildningar från privata Azure Container Registry-lagringsplatser.

Användartilldelad hanterad identitet

Följande steg beskriver processen för att konfigurera containerappen att använda en användartilldelad hanterad identitet för att hämta avbildningar från privata Azure Container Registry-lagringsplatser.

- Skapa en containerapp med en offentlig avbildning.

- Lägg till den användartilldelade hanterade identiteten i containerappen.

- Skapa en containerappsrevision med en privat avbildning och den användartilldelade hanterade identiteten.

Förutsättningar

Ett Azure-konto med en aktiv prenumeration.

- Om du inte har någon sådan nu kan du skapa en kostnadsfritt.

Ett privat Azure Container Registry som innehåller en avbildning som du vill hämta.

Azure Container Registry måste tillåta ARM-målgruppstoken för autentisering för att kunna använda hanterad identitet för att hämta avbildningar. Använd följande kommando för att kontrollera om ARM-token får åtkomst till din ACR:

az acr config authentication-as-arm show -r <REGISTRY>Om ARM-token inte tillåts kan du tillåta dem med följande kommando:

az acr config authentication-as-arm update -r <REGISTRY> --status enabledSkapa en användartilldelad hanterad identitet. Mer information finns i Skapa en användartilldelad hanterad identitet.

Skapa en containerapp

Använd följande steg för att skapa en containerapp med standardavbildningen för snabbstart.

Gå till portalens startsida .

Sök efter Container Apps i det övre sökfältet.

Välj Container Apps i sökresultatet.

Markera knappen Skapa.

På fliken Grundläggande utför du följande åtgärder.

Inställning Åtgärd Abonnemang Välj din Azure-prenumerationen. Resursgrupp Välj en befintlig resursgrupp eller skapa en ny. Namn på containerapp Ange ett namn på containerappen. Plats Välj en plats. Skapa containerappmiljö Skapa en ny eller välj en befintlig miljö. Välj knappen Granska + skapa längst ned på sidan Skapa containerapp.

Välj knappen Skapa längst ned i fönstret Skapa containerapp.

Tillåt några minuter för distributionen av containerappen att slutföras. När distributionen är klar väljer du Gå till resurs.

Lägg till den användartilldelade hanterade identiteten

- Välj Identitet på den vänstra menyn.

- Välj fliken Användartilldelade .

- Välj knappen Lägg till användartilldelad hanterad identitet.

- Välj din prenumeration.

- Välj den identitet som du skapade.

- Markera Lägga till.

Skapa en containerappsrevision

Skapa en containerappsrevision med en privat avbildning och den systemtilldelade hanterade identiteten.

Välj Revisionshantering på den vänstra menyn.

Välj Skapa ny revision.

Välj containeravbildningen från tabellen ContainerAvbildning .

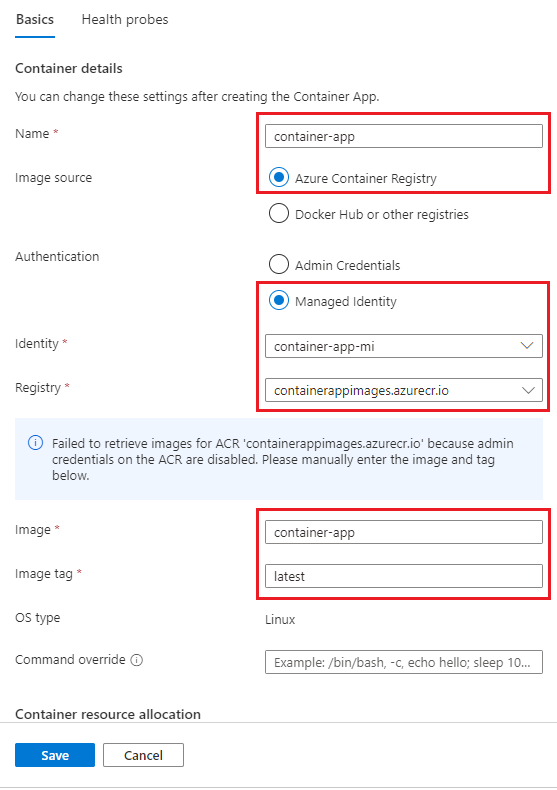

Ange informationen i dialogrutan Redigera en container .

Fält Åtgärd Namn Ange ett namn på containern. Bildkälla Välj Azure Container Registry. Autentisering Välj Hanterad identitet. Identitet Välj den identitet som du skapade i den nedrullningsbara menyn. Register Välj det register som du vill använda i den nedrullningsbara menyn. Bild Ange namnet på den bild som du vill använda. Bildtagg Ange namnet och taggen på den bild som du vill hämta.

Kommentar

Om de administrativa autentiseringsuppgifterna inte är aktiverade i Azure Container Registry-registret visas ett varningsmeddelande och du måste ange avbildningsnamnet och tagginformationen manuellt.

Välj Spara.

Välj Skapa på sidan Skapa och distribuera ny revision .

En ny revision skapas och distribueras. Portalen försöker automatiskt lägga acrpull till rollen i den användartilldelade hanterade identiteten. Om rollen inte läggs till kan du lägga till den manuellt.

Du kan kontrollera att rollen har lagts till genom att kontrollera identiteten från identitetsfönstret på sidan för containerappen.

- Välj Identitet på den vänstra menyn.

- Välj fliken Användartilldelade .

- Välj den användartilldelade hanterade identiteten.

- Välj Azure-rolltilldelningar på menyn på resurssidan för hanterad identitet.

- Kontrollera att

acrpullrollen har tilldelats till den användartilldelade hanterade identiteten.

Skapa en containerapp med en privat avbildning

Om du inte vill börja med att skapa en containerapp med en offentlig avbildning kan du också göra följande.

- Skapa en användartilldelad hanterad identitet.

acrpullLägg till rollen i den användartilldelade hanterade identiteten.- Skapa en containerapp med en privat avbildning och den användartilldelade hanterade identiteten.

Den här metoden är typisk i IaC-scenarier (Infrastruktur som kod).

Rensa resurser

Om du inte kommer att fortsätta att använda det här programmet kan du ta bort Azure Container Apps-instansen och alla associerade tjänster genom att ta bort resursgruppen.

Varning

Om du tar bort resursgruppen tas alla resurser i gruppen bort. Om du har andra resurser i gruppen tas de också bort. Om du vill behålla resurserna kan du ta bort containerappinstansen och containerappmiljön.

- Välj din resursgrupp i avsnittet Översikt .

- Välj knappen Ta bort resursgrupp överst i resursgruppen Översikt.

- Ange resursgruppens namn i bekräftelsedialogrutan.

- Välj Ta bort. Det kan ta några minuter att ta bort resursgruppen.

Systemtilldelad hanterad identitet

Metoden för att konfigurera en systemtilldelad hanterad identitet i Azure-portalen är samma som att konfigurera en användartilldelad hanterad identitet. Den enda skillnaden är att du inte behöver skapa en användartilldelad hanterad identitet. I stället skapas den systemtilldelade hanterade identiteten när du skapar containerappen.

Metoden för att konfigurera en systemtilldelad hanterad identitet i Azure-portalen är:

- Skapa en containerapp med en offentlig avbildning.

- Skapa en containerappsrevision med en privat avbildning och den systemtilldelade hanterade identiteten.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration.

- Om du inte har någon sådan nu kan du skapa en kostnadsfritt.

- Ett privat Azure Container Registry som innehåller en avbildning som du vill hämta. Se Skapa ett privat Azure Container Registry.

Skapa en containerapp

Följ de här stegen för att skapa en containerapp med standardavbildningen för snabbstart.

Gå till portalens startsida .

Sök efter Container Apps i det övre sökfältet.

Välj Container Apps i sökresultatet.

Markera knappen Skapa.

På fliken Grundläggande utför du följande åtgärder.

Inställning Åtgärd Abonnemang Välj din Azure-prenumerationen. Resursgrupp Välj en befintlig resursgrupp eller skapa en ny. Namn på containerapp Ange ett namn på containerappen. Plats Välj en plats. Skapa containerappmiljö Skapa en ny eller välj en befintlig miljö. Välj knappen Granska + skapa längst ned på sidan Skapa containerapp.

Välj knappen Skapa längst ned på sidan Skapa containerapp.

Tillåt några minuter för distributionen av containerappen att slutföras. När distributionen är klar väljer du Gå till resurs.

Redigera och distribuera en revision

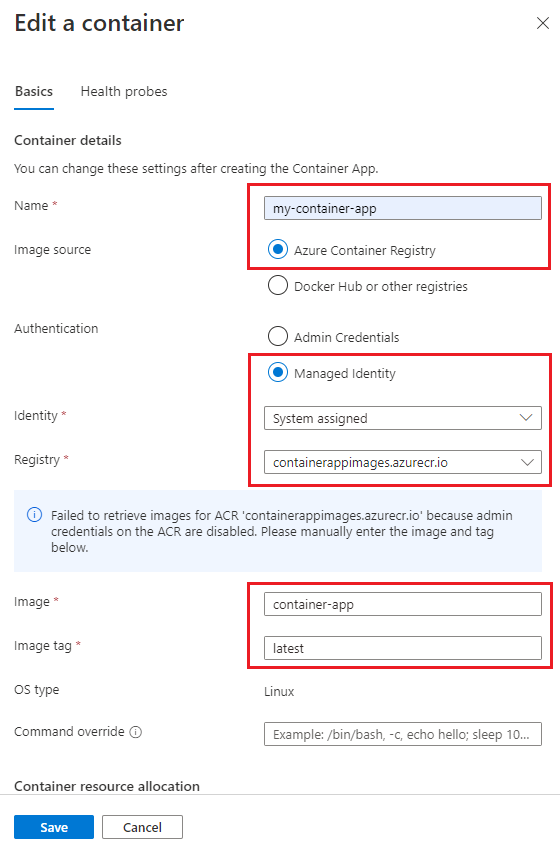

Redigera containern för att använda avbildningen från ditt privata Azure Container Registry och konfigurera autentiseringen så att den använder systemtilldelad identitet.

Containrar från sidomenyn till vänster.

Välj Redigera och distribuera.

Välj containern simple-hello-world-container i listan.

Inställning Åtgärd Namn Ange namnet på containerappen. Bildkälla Välj Azure Container Registry. Autentisering Välj Hanterad identitet. Identitet Välj Systemtilldelade. Register Ange registernamnet. Bild Ange avbildningsnamnet. Bildtagg Ange taggen.

Kommentar

Om de administrativa autentiseringsuppgifterna inte är aktiverade i Azure Container Registry-registret visas ett varningsmeddelande och du måste ange avbildningsnamnet och tagginformationen manuellt.

Välj Spara längst ned på sidan.

Välj Skapa längst ned på sidan Skapa och distribuera ny revision

Efter några minuter väljer du Uppdatera på sidan Revisionshantering för att se den nya revisionen.

En ny revision skapas och distribueras. Portalen försöker automatiskt lägga acrpull till rollen i den systemtilldelade hanterade identiteten. Om rollen inte läggs till kan du lägga till den manuellt.

Du kan kontrollera att rollen har lagts till genom att kontrollera identiteten i identitetsfönstret på sidan för containerappen.

- Välj Identitet på den vänstra menyn.

- Välj fliken Systemtilldelade.

- Välj Azure-rolltilldelningar.

- Kontrollera att

acrpullrollen har tilldelats till den systemtilldelade hanterade identiteten.

Rensa resurser

Om du inte kommer att fortsätta att använda det här programmet kan du ta bort Azure Container Apps-instansen och alla associerade tjänster genom att ta bort resursgruppen.

Varning

Om du tar bort resursgruppen tas alla resurser i gruppen bort. Om du har andra resurser i gruppen tas de också bort. Om du vill behålla resurserna kan du ta bort containerappinstansen och containerappmiljön.

- Välj din resursgrupp i avsnittet Översikt .

- Välj knappen Ta bort resursgrupp överst i resursgruppen Översikt.

- Ange resursgruppens namn i bekräftelsedialogrutan.

- Välj Ta bort. Det kan ta några minuter att ta bort resursgruppen.

Den här artikeln beskriver hur du konfigurerar containerappen så att den använder hanterade identiteter för att hämta avbildningar från en privat Azure Container Registry-lagringsplats med hjälp av Azure CLI och Azure PowerShell.

Förutsättningar

| Förutsättning | beskrivning |

|---|---|

| Azure-konto | Ett Azure-konto med en aktiv prenumeration. Om du inte har någon sådan nu kan du skapa en kostnadsfritt. |

| Azure CLI | Om du använder Azure CLI installerar du Azure CLI på den lokala datorn. |

| Azure PowerShell | Om du använder PowerShell installerar du Azure PowerShell på den lokala datorn. Kontrollera att den senaste versionen av Az.App-modulen har installerats genom att köra kommandot Install-Module -Name Az.App. |

| Azure Container Registry | Ett privat Azure Container Registry som innehåller en avbildning som du vill hämta. Snabbstart: Skapa ett privat containerregister med hjälp av Azure CLI eller snabbstart: Skapa ett privat containerregister med Azure PowerShell |

Ställ in

Om du vill logga in på Azure från CLI kör du följande kommando och följer anvisningarna för att slutföra autentiseringsprocessen.

az login

Kör uppgraderingskommandot för att säkerställa att du kör den senaste versionen av CLI.

az upgrade

Installera eller uppdatera sedan Azure Container Apps-tillägget för CLI.

Om du får fel om saknade parametrar när du kör az containerapp kommandon i Azure CLI eller cmdletar från modulen Az.App i Azure PowerShell kontrollerar du att den senaste versionen av Azure Container Apps-tillägget är installerad.

az extension add --name containerapp --upgrade

Kommentar

Från och med maj 2024 aktiverar Azure CLI-tillägg inte längre förhandsversionsfunktioner som standard. Om du vill komma åt förhandsversionsfunktioner för Container Apps installerar du containerapptillägget med --allow-preview true.

az extension add --name containerapp --upgrade --allow-preview true

Nu när det aktuella tillägget eller modulen har installerats registrerar du Microsoft.App namnrymderna och Microsoft.OperationalInsights .

Kommentar

Azure Container Apps-resurser har migrerats från Microsoft.Web namnområdet till Microsoft.App namnområdet. Mer information finns i Namnområdesmigrering från Microsoft.Web till Microsoft.App i mars 2022.

az provider register --namespace Microsoft.App

az provider register --namespace Microsoft.OperationalInsights

Ange sedan följande miljövariabler. Ersätt platshållarna som omges av <> med dina värden.

RESOURCE_GROUP="<YOUR_RESOURCE_GROUP_NAME>"

LOCATION="<YOUR_LOCATION>"

CONTAINERAPPS_ENVIRONMENT="<YOUR_ENVIRONMENT_NAME>"

REGISTRY_NAME="<YOUR_REGISTRY_NAME>"

CONTAINERAPP_NAME="<YOUR_CONTAINERAPP_NAME>"

IMAGE_NAME="<YOUR_IMAGE_NAME>"

Om du redan har en resursgrupp hoppar du över det här steget. Annars skapar du en resursgrupp.

az group create \

--name $RESOURCE_GROUP \

--location $LOCATION

Skapa en containerappmiljö

Om miljön inte finns kör du följande kommando:

Kör följande kommando för att skapa miljön:

az containerapp env create \

--name $CONTAINERAPPS_ENVIRONMENT \

--resource-group $RESOURCE_GROUP \

--location $LOCATION

Fortsätt till nästa avsnitt för att konfigurera användartilldelad hanterad identitet eller gå vidare till avsnittet Systemtilldelad hanterad identitet .

Användartilldelad hanterad identitet

Följ den här proceduren för att konfigurera användartilldelad hanterad identitet:

- Skapa en användartilldelad hanterad identitet.

- Om du använder PowerShell tilldelar du en

acrpullroll för registret till den hanterade identiteten. Azure CLI gör automatiskt den här tilldelningen. - Skapa en containerapp med avbildningen från det privata registret som autentiseras med den användartilldelade hanterade identiteten.

Skapa en användartilldelad hanterad identitet

Skapa en användartilldelad hanterad identitet. Innan du kör följande kommando ersätter <du PLACEHOLDERS> med namnet på din hanterade identitet.

IDENTITY="<YOUR_IDENTITY_NAME>"

az identity create \

--name $IDENTITY \

--resource-group $RESOURCE_GROUP

Hämta identitetens resurs-ID.

IDENTITY_ID=`az identity show \

--name $IDENTITY \

--resource-group $RESOURCE_GROUP \

--query id`

Skapa en containerapp

Skapa din containerapp med avbildningen från det privata registret autentiserat med identiteten.

Kopiera identitetens resurs-ID för att klistra in i IDENTITY_ID <> platshållare i kommandot nedan. Om avbildningstaggen inte latestär ersätter du "senaste" med taggen.

echo $IDENTITY_ID

az containerapp create \

--name $CONTAINERAPP_NAME \

--resource-group $RESOURCE_GROUP \

--environment $CONTAINERAPPS_ENVIRONMENT \

--user-assigned <IDENTITY_ID> \

--registry-identity <IDENTITY_ID> \

--registry-server "$REGISTRY_NAME.azurecr.io" \

--image "$REGISTRY_NAME.azurecr.io/$IMAGE_NAME:latest"

Rensa

Varning

Följande kommando tar bort den angivna resursgruppen och alla resurser som ingår i den. Om det finns resurser utanför omfånget för den här snabbstarten i den angivna resursgruppen tas de också bort.

az group delete --name $RESOURCE_GROUP

Systemtilldelad hanterad identitet

För att konfigurera en systemtilldelad identitet måste du:

- Skapa en containerapp med en offentlig avbildning.

- Tilldela en systemtilldelad hanterad identitet till containerappen.

- Uppdatera containerappen med den privata avbildningen.

Skapa en containerapp

Skapa en container med en offentlig avbildning.

az containerapp create \

--name $CONTAINERAPP_NAME \

--resource-group $RESOURCE_GROUP \

--environment $CONTAINERAPPS_ENVIRONMENT \

--image mcr.microsoft.com/k8se/quickstart:latest \

--target-port 80 \

--ingress external

Uppdatera containerappen

Uppdatera containerappen med avbildningen från ditt privata containerregister och lägg till en systemtilldelad identitet för att autentisera Azure Container Registry-hämtningen. Du kan också inkludera andra inställningar som krävs för din containerapp, till exempel ingress-, skalnings- och Dapr-inställningar.

Ange registerservern och aktivera systemtilldelad hanterad identitet i containerappen.

az containerapp registry set \

--name $CONTAINERAPP_NAME \

--resource-group $RESOURCE_GROUP \

--identity system \

--server "$REGISTRY_NAME.azurecr.io"

az containerapp update \

--name $CONTAINERAPP_NAME \

--resource-group $RESOURCE_GROUP \

--image "$REGISTRY_NAME.azurecr.io/$IMAGE_NAME:latest"

Rensa

Varning

Följande kommando tar bort den angivna resursgruppen och alla resurser som ingår i den. Om det finns resurser utanför omfånget för den här snabbstarten i den angivna resursgruppen tas de också bort.

az group delete --name $RESOURCE_GROUP

Den här artikeln beskriver hur du använder en Bicep-mall för att konfigurera containerappen så att den använder användartilldelade hanterade identiteter för att hämta avbildningar från privata Azure Container Registry-lagringsplatser.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration.

- Om du inte har någon sådan nu kan du skapa en kostnadsfritt.

- Om du använder Azure CLI installerar du Azure CLI på den lokala datorn.

- Om du använder PowerShell installerar du Azure PowerShell på den lokala datorn. Kontrollera att den senaste versionen av Az.App-modulen har installerats genom att köra kommandot

Install-Module -Name Az.App. - Ett privat Azure Container Registry som innehåller en avbildning som du vill hämta. Information om hur du skapar ett containerregister och skickar en avbildning till det finns i Snabbstart: Skapa ett privat containerregister med Hjälp av Azure CLI eller Snabbstart: Skapa ett privat containerregister med Azure PowerShell

Ställ in

Om du vill logga in på Azure från CLI kör du följande kommando och följer anvisningarna för att slutföra autentiseringsprocessen.

az login

Kör uppgraderingskommandot för att säkerställa att du kör den senaste versionen av CLI.

az upgrade

Installera eller uppdatera sedan Azure Container Apps-tillägget för CLI.

Om du får fel om saknade parametrar när du kör az containerapp kommandon i Azure CLI eller cmdletar från modulen Az.App i Azure PowerShell kontrollerar du att den senaste versionen av Azure Container Apps-tillägget är installerad.

az extension add --name containerapp --upgrade

Kommentar

Från och med maj 2024 aktiverar Azure CLI-tillägg inte längre förhandsversionsfunktioner som standard. Om du vill komma åt förhandsversionsfunktioner för Container Apps installerar du containerapptillägget med --allow-preview true.

az extension add --name containerapp --upgrade --allow-preview true

Nu när det aktuella tillägget eller modulen har installerats registrerar du Microsoft.App namnrymderna och Microsoft.OperationalInsights .

Kommentar

Azure Container Apps-resurser har migrerats från Microsoft.Web namnområdet till Microsoft.App namnområdet. Mer information finns i Namnområdesmigrering från Microsoft.Web till Microsoft.App i mars 2022.

az provider register --namespace Microsoft.App

az provider register --namespace Microsoft.OperationalInsights

Installera Bicep

Om du inte har installerat Bicep kan du installera det på följande sätt.

az bicep install

Om du har Bicep installerat kontrollerar du att du har den senaste versionen.

az bicep upgrade

Mer information finns i Installera Bicep.

Ange miljövariabler

Ange sedan följande miljövariabler. Ersätt platshållare som omges av <> med dina värden.

RESOURCE_GROUP="<RESOURCE_GROUP_NAME>"

LOCATION="<LOCATION>"

REGISTRY_NAME="<REGISTRY_NAME>"

IMAGE_NAME="<IMAGE_NAME>"

IMAGE_TAG="<IMAGE_TAG>"

BICEP_TEMPLATE="<BICEP_TEMPLATE>"

CONTAINERAPPS_ENVIRONMENT="<ENVIRONMENT_NAME>"

CONTAINER_NAME="<CONTAINER_NAME>"

CONTAINERAPP_NAME="<CONTAINERAPP_NAME>"

USER_ASSIGNED_IDENTITY_NAME="<USER_ASSIGNED_IDENTITY_NAME>"

LOG_ANALYTICS_WORKSPACE_NAME="<LOG_ANALYTICS_WORKSPACE_NAME>"

APP_INSIGHTS_NAME="<APP_INSIGHTS_NAME>"

ACR_PULL_DEFINITION_ID="7f951dda-4ed3-4680-a7ca-43fe172d538d"

Rollen AcrPull ger din användartilldelade hanterade identitet behörighet att hämta avbildningen från registret.

Bicep-mall

Kopiera följande Bicep-mall och spara den som en fil med tillägget .bicep.

param environmentName string

param logAnalyticsWorkspaceName string

param appInsightsName string

param containerAppName string

param azureContainerRegistry string

param azureContainerRegistryImage string

param azureContainerRegistryImageTag string

param acrPullDefinitionId string

param userAssignedIdentityName string

param location string = resourceGroup().location

resource identity 'Microsoft.ManagedIdentity/userAssignedIdentities@2022-01-31-preview' = {

name: userAssignedIdentityName

location: location

}

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2022-04-01' = {

name: guid(resourceGroup().id, azureContainerRegistry, 'AcrPullTestUserAssigned')

properties: {

principalId: identity.properties.principalId

principalType: 'ServicePrincipal'

// acrPullDefinitionId has a value of 7f951dda-4ed3-4680-a7ca-43fe172d538d

roleDefinitionId: resourceId('Microsoft.Authorization/roleDefinitions', acrPullDefinitionId)

}

}

resource logAnalyticsWorkspace 'Microsoft.OperationalInsights/workspaces@2022-10-01' = {

name: logAnalyticsWorkspaceName

location: location

properties: any({

retentionInDays: 30

features: {

searchVersion: 1

}

sku: {

name: 'PerGB2018'

}

})

}

resource appInsights 'Microsoft.Insights/components@2020-02-02' = {

name: appInsightsName

location: location

kind: 'web'

properties: {

Application_Type: 'web'

WorkspaceResourceId: logAnalyticsWorkspace.id

}

}

resource appEnvironment 'Microsoft.App/managedEnvironments@2022-06-01-preview' = {

name: environmentName

location: location

properties: {

daprAIInstrumentationKey: appInsights.properties.InstrumentationKey

appLogsConfiguration: {

destination: 'log-analytics'

logAnalyticsConfiguration: {

customerId: logAnalyticsWorkspace.properties.customerId

sharedKey: logAnalyticsWorkspace.listKeys().primarySharedKey

}

}

}

}

resource containerApp 'Microsoft.App/containerApps@2022-06-01-preview' = {

name: containerAppName

location: location

identity: {

type: 'UserAssigned'

userAssignedIdentities: {

'${identity.id}': {}

}

}

properties: {

environmentId: appEnvironment.id

configuration: {

ingress: {

targetPort: 8080

external: true

}

registries: [

{

server: '${azureContainerRegistry}.azurecr.io'

identity: identity.id

}

]

}

template: {

containers: [

{

image: '${azureContainerRegistry}.azurecr.io/${azureContainerRegistryImage}:${azureContainerRegistryImageTag}'

name: '${azureContainerName}'

resources: {

cpu: 1

memory: '2Gi'

}

}

]

scale: {

minReplicas: 1

maxReplicas: 1

}

}

}

}

output location string = location

output environmentId string = appEnvironment.id

Distribuera containerappen

Distribuera containerappen med följande kommando.

az deployment group create \

--resource-group "$RESOURCE_GROUP" \

--template-file "$BICEP_TEMPLATE" \

--parameters environmentName="$CONTAINERAPPS_ENVIRONMENT" \

logAnalyticsWorkspaceName="$LOG_ANALYTICS_WORKSPACE_NAME" \

appInsightsName="$APP_INSIGHTS_NAME" \

containerAppName="$CONTAINERAPP_NAME" \

azureContainerRegistry="$REGISTRY_NAME" \

azureContainerRegistryImage="$IMAGE_NAME" \

azureContainerRegistryImageTag="$IMAGE_TAG" \

azureContainerName="$CONTAINER_NAME" \

acrPullDefinitionId="$ACR_PULL_DEFINITION_ID" \

userAssignedIdentityName="$USER_ASSIGNED_IDENTITY_NAME" \

location="$LOCATION"

Det här kommandot distribuerar följande.

- En Azure-resursgrupp.

- En Container Apps-miljö.

- En Log Analytics-arbetsyta som är associerad med Container Apps-miljön.

- En Application Insights-resurs för distribuerad spårning.

- En användartilldelad hanterad identitet.

- En container för att lagra avbildningen.

- En containerapp baserad på avbildningen.

Om du får felet Failed to parse '<YOUR_BICEP_FILE_NAME>', please check whether it is a valid JSON formatkontrollerar du att Bicep-mallfilen har tillägget .bicep.

Ytterligare resurser

Mer information finns i följande.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för