Metod för expressinmatning av virtuellt nätverk

GÄLLER FÖR:  Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Dricks

Prova Data Factory i Microsoft Fabric, en allt-i-ett-analyslösning för företag. Microsoft Fabric omfattar allt från dataflytt till datavetenskap, realtidsanalys, business intelligence och rapportering. Lär dig hur du startar en ny utvärderingsversion kostnadsfritt!

Kommentar

Funktionen för expressinmatning av virtuella nätverk stöds inte för SSIS-integreringskörning i nedanstående regioner ännu:

- Jio Indien, västra eller Schweiz, västra

- US Gov Texas eller US Gov Arizona

- Kina, norra 2 eller Kina, östra 2

När du använder SQL Server Integration Services (SSIS) i Azure Data Factory (ADF) eller Synapse Pipelines finns det två metoder för dig att ansluta din Azure-SSIS Integration Runtime (IR) till ett virtuellt nätverk: standard och express. Om du använder expressmetoden måste du konfigurera ditt virtuella nätverk för att uppfylla följande krav:

Kontrollera att Microsoft.Batch är en registrerad resursprovider i Azure-prenumerationen som har det virtuella nätverket som din Azure-SSIS IR kan ansluta till. Detaljerade anvisningar finns i avsnittet Registrera Azure Batch som resursprovider .

Kontrollera att det inte finns något resurslås i det virtuella nätverket.

Välj ett lämpligt undernät i det virtuella nätverket som azure-SSIS IR ska ansluta till. Mer information finns i avsnittet Välj ett undernät nedan.

Kontrollera att användaren som skapar Azure-SSIS IR har beviljats nödvändiga behörigheter för rollbaserad åtkomstkontroll (RBAC) för att ansluta till det virtuella nätverket/undernätet. Mer information finns i avsnittet Välj behörigheter för virtuella nätverk nedan.

Beroende på ditt specifika scenario kan du konfigurera följande:

Om du vill använda en statisk offentlig IP-adress för utgående trafik för din Azure-SSIS IR läser du avsnittet Konfigurera en statisk offentlig IP-adress nedan.

Om du vill använda en egen DNS-server (Domain Name System) i det virtuella nätverket kan du läsa avsnittet Konfigurera en anpassad DNS-server nedan.

Om du vill använda en nätverkssäkerhetsgrupp (NSG) för att begränsa utgående trafik i undernätet kan du läsa avsnittet Konfigurera en NSG nedan.

Om du vill använda användardefinierade vägar (UDR) för att granska/inspektera utgående trafik kan du läsa avsnittet Konfigurera UDR nedan .

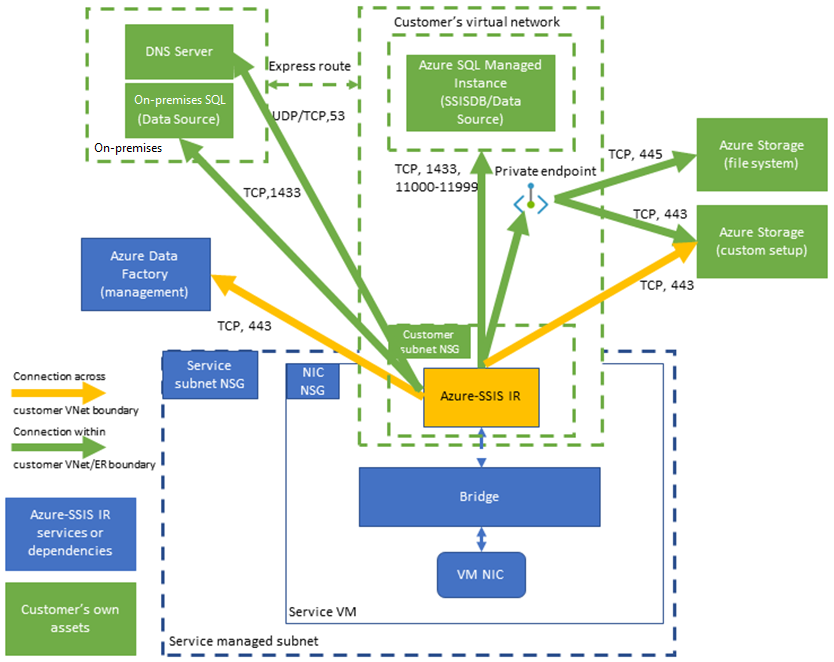

Det här diagrammet visar de anslutningar som krävs för din Azure-SSIS IR:

Välj ett undernät

Om du vill aktivera expressinmatning av virtuellt nätverk måste du välja ett lämpligt undernät för din Azure-SSIS IR för att ansluta:

Välj inte GatewaySubnet eftersom det är dedikerat för virtuella nätverksgatewayer.

Kontrollera att det valda undernätet har tillgängliga IP-adresser för minst två gånger ditt Azure-SSIS IR-nodnummer. Dessa krävs för att vi ska kunna undvika störningar när du distribuerar korrigeringar/uppgraderingar för din Azure-SSIS IR. Azure reserverar även vissa IP-adresser som inte kan användas i varje undernät. De första och sista IP-adresserna är reserverade för protokollefterlevnad, medan ytterligare tre adresser är reserverade för Azure-tjänster. Mer information finns i avsnittet IP-adressbegränsningar för undernätet.

Använd inte ett undernät som uteslutande används av andra Azure-tjänster (till exempel Azure SQL Managed Instance, App Service och så vidare).

Det valda undernätet måste delegeras till tjänsten Microsoft.Batch/batchAccounts . Mer information finns i artikeln översikt över delegering av undernät. Detaljerade anvisningar finns i avsnittet Delegera ett undernät till Azure Batch .

Välj behörigheter för virtuellt nätverk

För att aktivera expressinmatning av virtuellt nätverk måste användaren som skapar Azure-SSIS IR beviljas nödvändiga RBAC-behörigheter för att ansluta till det virtuella nätverket/undernätet. Du har två alternativ:

Använd den inbyggda rollen Nätverksdeltagare . Den här rollen levereras med behörigheten Microsoft.Network/* som har ett mycket större omfång än nödvändigt.

Skapa en anpassad roll som endast innehåller nödvändig behörighet för Microsoft.Network/virtualNetworks/subnets/join/action .

Detaljerade anvisningar finns i avsnittet Bevilja behörigheter för virtuella nätverk.

Konfigurera en statisk offentlig IP-adress

Om du vill använda en statisk offentlig IP-adress för utgående trafik för din Azure-SSIS IR, så att du kan tillåta den i brandväggarna, måste du konfigurera NAT (virtual network network address translation) för att konfigurera den.

Konfigurera en anpassad DNS-server

Om du vill använda din egen DNS-server i det virtuella nätverket för att matcha dina privata värdnamn kontrollerar du att den även kan matcha globala Azure-värdnamn (till exempel Azure Blob Storage med namnet <your storage account>.blob.core.windows.).

Vi rekommenderar att du konfigurerar din egen DNS-server för att vidarebefordra olösta DNS-begäranden till IP-adressen för Rekursiva Matchare i Azure (168.63.129.16).

Mer information finns i avsnittet DNS-servernamnmatchning .

För att Azure-SSIS IR för närvarande ska kunna använda din egen DNS-server måste du konfigurera den med en anpassad standardkonfiguration enligt följande steg:

Ladda ned ett anpassat installationsskript main.cmd + dess associerade fil setupdnsserver.ps1.

Ersätt "your-dns-server-ip" i main.cmd med IP-adressen för din egen DNS-server.

Ladda upp main.cmd + setupdnsserver.ps1 till din egen Azure Storage-blobcontainer för anpassad standardkonfiguration och ange dess SAS-URI när du etablerar Azure-SSIS IR, se artikeln Anpassa Azure-SSIS IR .

Kommentar

Använd ett fullständigt domännamn (FQDN) för ditt privata värdnamn (till exempel i <your_private_server>.contoso.com stället för <your_private_server>). Du kan också använda en anpassad standardkonfiguration på din Azure-SSIS IR för att automatiskt lägga till ditt eget DNS-suffix (till exempel contoso.com) till ett okvalificerat domännamn med en enskild etikett och omvandla det till ett FQDN innan du använder det i DNS-frågor, se avsnittet Anpassade standardkonfigurationsexempel .

Konfigurera en NSG

Om du vill använda en NSG i det undernät som är kopplat till din Azure-SSIS IR tillåter du följande utgående trafik:

| Transportprotokoll | Källa | Källportar | Mål | Målportar | Kommentarer |

|---|---|---|---|---|---|

| TCP | VirtualNetwork | * | DataFactoryManagement | 443 | Krävs för att din Azure-SSIS IR ska få åtkomst till ADF-tjänster. Den utgående trafiken använder bara den offentliga ADF-slutpunkten för tillfället. |

| TCP | VirtualNetwork | * | Sql/VirtualNetwork | 1433, 11000-11999 | (Valfritt) Krävs endast om du använder Azure SQL Database-server/hanterad instans som värd för SSIS-katalogen (SSISDB). Om din Azure SQL Database-server/hanterad instans har konfigurerats med en tjänstslutpunkt för offentlig slutpunkt/virtuellt nätverk använder du Sql-tjänsttaggen som mål. Om din Azure SQL Database-server/hanterade instans har konfigurerats med en privat slutpunkt använder du VirtualNetwork-tjänsttaggen som mål. Om serveranslutningsprincipen är inställd på Proxy i stället för Omdirigering krävs endast port 1433 . |

| TCP | VirtualNetwork | * | Lagring/VirtualNetwork | 443 | (Valfritt) Krävs endast om du använder Azure Storage-blobcontainern för att lagra ditt anpassade standardkonfigurationsskript/-filer. Om Azure Storage har konfigurerats med en tjänstslutpunkt för offentlig slutpunkt/virtuellt nätverk använder du lagringstjänsttaggen som mål. Om din Azure Storage har konfigurerats med en privat slutpunkt använder du VirtualNetwork-tjänsttaggen som mål. |

| TCP | VirtualNetwork | * | Lagring/VirtualNetwork | 445 | (Valfritt) Krävs endast om du behöver komma åt Azure Files. Om Azure Storage har konfigurerats med en tjänstslutpunkt för offentlig slutpunkt/virtuellt nätverk använder du lagringstjänsttaggen som mål. Om din Azure Storage har konfigurerats med en privat slutpunkt använder du VirtualNetwork-tjänsttaggen som mål. |

Konfigurera UDR

Om du vill granska/inspektera utgående trafik från din Azure-SSIS IR kan du använda användardefinierade vägar (UDR) för att omdirigera den till en lokal brandväggsenhet via Azure ExpressRoute-tvingad tunneltrafik som annonserar en BGP-väg (Border Gateway Protocol) 0.0.0.0/0 till det virtuella nätverket, till en virtuell nätverksinstallation (NVA) som konfigurerats som brandvägg eller till Azure Firewall-tjänsten .

Enligt vår vägledning i avsnittet Konfigurera en NSG ovan måste du implementera liknande regler på brandväggsinstallationen/-tjänsten för att tillåta utgående trafik från din Azure-SSIS IR:

Om du använder Azure Firewall:

Du måste öppna port 443 för utgående TCP-trafik med tjänsttaggen DataFactoryManagement som mål.

Om du använder Azure SQL Database Server/Managed Instance som värd för SSISDB måste du öppna portarna 1433, 11000-11999 för utgående TCP-trafik med Sql/VirtualNetwork-tjänsttaggen som mål.

Om du använder Azure Storage-blobcontainer för att lagra ditt anpassade standardkonfigurationsskript/-filer måste du öppna port 443 för utgående TCP-trafik med lagrings-/VirtualNetwork-tjänsttaggen som mål.

Om du behöver komma åt Azure Files måste du öppna port 445 för utgående TCP-trafik med lagrings-/VirtualNetwork-tjänsttagg som mål.

Om du använder en annan brandväggsinstallation/-tjänst:

Du måste öppna port 443 för utgående TCP-trafik med 0.0.0.0/0 eller följande Azure-miljöspecifika FQDN som mål:

Azure-miljö FQDN Azure Public *.frontend.clouddatahub.net Azure Government *.frontend.datamovement.azure.us Microsoft Azure drivs av 21Vianet *.frontend.datamovement.azure.cn Om du använder Azure SQL Database Server/Managed Instance som värd för SSISDB måste du öppna portarna 1433, 11000-11999 för utgående TCP-trafik med 0.0.0.0/0 eller din Azure SQL Database-server/FQDN för hanterad instans som mål.

Om du använder Azure Storage-blobcontainern för att lagra ditt anpassade standardkonfigurationsskript/-filer måste du öppna port 443 för utgående TCP-trafik med 0.0.0.0/0 eller ditt FQDN för Azure Blob Storage som mål.

Om du behöver komma åt Azure Files måste du öppna port 445 för utgående TCP-trafik med 0.0.0.0/0 eller ditt Azure Files FQDN som mål.

Relaterat innehåll

- Ansluta Azure-SSIS IR till ett virtuellt nätverk via ADF-användargränssnittet

- Ansluta Azure-SSIS IR till ett virtuellt nätverk via Azure PowerShell

Mer information om Azure-SSIS IR finns i följande artiklar:

- Azure-SSIS IR. Den här artikeln innehåller allmän konceptuell information om IR:er, inklusive Azure-SSIS IR.

- Självstudie: Distribuera SSIS-paket till Azure. Den här självstudien innehåller stegvisa instruktioner för att skapa din Azure-SSIS IR. Den använder Azure SQL Database-servern som värd för SSISDB.

- Skapa en Azure-SSIS IR. Den här artikeln går vidare med självstudien. Den innehåller instruktioner om hur du använder Azure SQL Database-servern som konfigurerats med en tjänstslutpunkt/IP-brandväggsregel för virtuellt nätverk/privat slutpunkt eller Azure SQL Managed Instance som ansluter ett virtuellt nätverk till värd för SSISDB. Den visar hur du ansluter din Azure-SSIS IR till ett virtuellt nätverk.

- Övervaka en Azure-SSIS IR. Den här artikeln visar hur du hämtar och förstår information om din Azure-SSIS IR.

- Hantera en Azure-SSIS IR. Den här artikeln visar hur du stoppar, startar eller tar bort din Azure-SSIS IR. Den visar också hur du skalar ut Azure-SSIS IR genom att lägga till fler noder.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för