Synkronisera användare och grupper från Microsoft Entra ID

Den här artikeln beskriver hur du konfigurerar din identitetsprovider (IdP) och Azure Databricks för att etablera användare och grupper till Azure Databricks med SCIM eller System for Cross-domain Identity Management, en öppen standard som gör att du kan automatisera användaretablering.

Om SCIM-etablering i Azure Databricks

MED SCIM kan du använda en identitetsprovider (IdP) för att skapa användare i Azure Databricks, ge dem rätt åtkomstnivå och ta bort åtkomst (avetablera dem) när de lämnar din organisation eller inte längre behöver åtkomst till Azure Databricks.

Du kan använda en SCIM-etableringsanslutning i din IdP eller anropa SCIM-grupp-API:et för att hantera etablering. Du kan också använda dessa API:er för att hantera identiteter i Azure Databricks direkt, utan IdP.

SCIM-etablering på kontonivå och arbetsytenivå

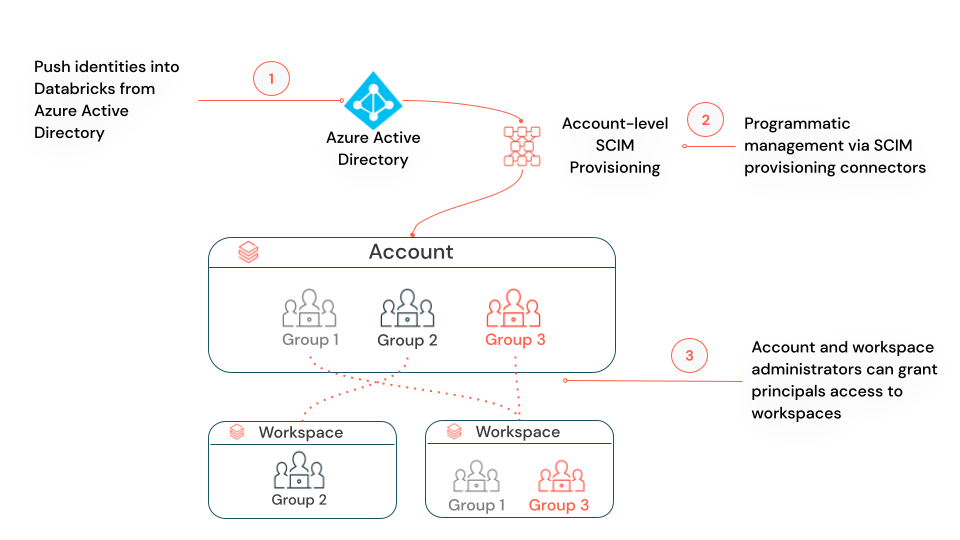

Du kan antingen konfigurera en SCIM-etableringsanslutning från Microsoft Entra-ID till ditt Azure Databricks-konto med scim-etablering på kontonivå eller konfigurera separata SCIM-etableringsanslutningar till varje arbetsyta med scim-etablering på arbetsytenivå.

- SCIM-etablering på kontonivå: Databricks rekommenderar att du använder SCIM-etablering på kontonivå för att skapa, uppdatera och ta bort alla användare från kontot. Du hanterar tilldelningen av användare och grupper till arbetsytor i Azure Databricks. Dina arbetsytor måste vara aktiverade för identitetsfederation för att hantera användarnas arbetsytetilldelningar.

SCIM-etablering på arbetsytenivå (äldre och offentlig förhandsversion): För arbetsytor som inte är aktiverade för identitetsfederation måste du hantera SCIM-etablering på kontonivå och arbetsytenivå parallellt. Du behöver inte SCIM-etablering på arbetsytenivå för arbetsytor som är aktiverade för identitetsfederation.

Om du redan har konfigurerat SCIM-etablering på arbetsytenivå för en arbetsyta rekommenderar Databricks att du aktiverar arbetsytan för identitetsfederation, konfigurerar SCIM-etablering på kontonivå och inaktiverar SCIM-etablering på arbetsytenivå. Se Migrera SCIM-etablering på arbetsytenivå till kontonivå.

Krav

Så här etablerar du användare och grupper till Azure Databricks med SCIM:

- Ditt Azure Databricks-konto måste ha Premium-planen.

- Om du vill etablera användare till ditt Azure Databricks-konto med SCIM (inklusive SCIM REST API:er) måste du vara administratör för Azure Databricks-kontot.

- Om du vill etablera användare till en Azure Databricks-arbetsyta med SCIM (inklusive SCIM REST API:er) måste du vara administratör för Azure Databricks-arbetsytan.

Mer information om administratörsbehörigheter finns i Hantera användare, tjänstens huvudnamn och grupper.

Du kan ha högst 10 000 kombinerade användare och tjänstens huvudnamn och 5 000 grupper i ett konto. Varje arbetsyta kan ha högst 10 000 kombinerade användare och tjänstens huvudnamn och 5 000 grupper.

Etablera identiteter till ditt Azure Databricks-konto

Du kan använda SCIM för att etablera användare och grupper från Microsoft Entra-ID till ditt Azure Databricks-konto med hjälp av en SCIM-etableringsanslutning eller direkt med SCIM-API:erna.

Lägga till användare och grupper i ditt Azure Databricks-konto med hjälp av Microsoft Entra-ID (tidigare Azure Active Directory)

Du kan synkronisera identiteter på kontonivå från din Microsoft Entra ID-klientorganisation till Azure Databricks med hjälp av en SCIM-etableringsanslutning.

Viktigt!

Om du redan har SCIM-anslutningsappar som synkroniserar identiteter direkt till dina arbetsytor måste du inaktivera dessa SCIM-anslutningsappar när SCIM-anslutningsappen på kontonivå är aktiverad. Se Migrera SCIM-etablering på arbetsytenivå till kontonivå.

Fullständiga instruktioner finns i Etablera identiteter till ditt Azure Databricks-konto med hjälp av Microsoft Entra-ID.

Kommentar

När du tar bort en användare från SCIM-anslutningsappen på kontonivå inaktiveras användaren från kontot och alla deras arbetsytor, oavsett om identitetsfederation har aktiverats eller inte. När du tar bort en grupp från SCIM-anslutningsappen på kontonivå inaktiveras alla användare i den gruppen från kontot och från alla arbetsytor som de hade åtkomst till (om de inte är medlemmar i en annan grupp eller har beviljats direkt åtkomst till SCIM-anslutningsappen på kontonivå).

Lägga till användare, tjänstens huvudnamn och grupper till ditt konto med hjälp av SCIM-API:et

Kontoadministratörer kan lägga till användare, tjänstens huvudnamn och grupper till Azure Databricks-kontot med hjälp av KONTOTS SCIM-API. Kontoadministratörer anropar API:et på accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) och kan använda antingen en SCIM-token eller en Microsoft Entra-ID-token för att autentisera.

Kommentar

SCIM-token är begränsad till KONTOTS SCIM-API /api/2.0/accounts/{account_id}/scim/v2/ och kan inte användas för att autentisera till andra Databricks REST-API:er.

Gör följande för att hämta SCIM-token:

Klicka på Inställningar i sidopanelen.

Klicka på Användaretablering.

Om etableringen inte är aktiverad klickar du på Konfigurera användaretablering och kopierar token.

Om etablering redan är aktiverat klickar du på Återskapa token och kopierar token.

Information om hur du använder en Microsoft Entra-ID-token för att autentisera finns i Microsoft Entra ID-tjänstens huvudnamnsautentisering.

Arbetsyteadministratörer kan lägga till användare och tjänstens huvudnamn med samma API. Arbetsyteadministratörer anropar API:et på arbetsytedomänen {workspace-domain}/api/2.0/account/scim/v2/.

Rotera SCIM-token på kontonivå

Om SCIM-token på kontonivå komprometteras eller om du har affärskrav för att rotera autentiseringstoken med jämna mellanrum kan du rotera SCIM-token.

- Logga in på kontokonsolen som Azure Databricks-kontoadministratör.

- Klicka på Inställningar i sidopanelen.

- Klicka på Användaretablering.

- Klicka på Återskapa token. Anteckna den nya token. Den tidigare token fortsätter att fungera i 24 timmar.

- Inom 24 timmar uppdaterar du SCIM-programmet så att det använder den nya SCIM-token.

Migrera SCIM-etablering på arbetsytenivå till kontonivå

Om du aktiverar SCIM-etablering på kontonivå och du redan har konfigurerat SCIM-etablering på arbetsytenivå för vissa arbetsytor rekommenderar Databricks att du inaktiverar SCIM-etableringen på arbetsytenivå och i stället synkroniserar användare och grupper till kontonivån.

Skapa en grupp i Microsoft Entra-ID som innehåller alla användare och grupper som du för närvarande etablerar till Azure Databricks med dina SCIM-anslutningsappar på arbetsytenivå.

Databricks rekommenderar att den här gruppen inkluderar alla användare i alla arbetsytor i ditt konto.

Konfigurera en ny SCIM-etableringsanslutning för att etablera användare och grupper till ditt konto med hjälp av anvisningarna i Etablera identiteter till ditt Azure Databricks-konto.

Använd den grupp eller de grupper som du skapade i steg 1. Om du lägger till en användare som delar ett användarnamn (e-postadress) med en befintlig kontoanvändare slås dessa användare samman. Befintliga grupper i kontot påverkas inte.

Bekräfta att den nya SCIM-etableringsanslutningsappen etablerar användare och grupper till ditt konto.

Stäng av de gamla SCIM-anslutningsapparna på arbetsytenivå som etablerade användare och grupper till dina arbetsytor.

Ta inte bort användare och grupper från SCIM-anslutningsapparna på arbetsytenivå innan du stänger av dem. Om du återkallar åtkomst från en SCIM-anslutningsapp inaktiveras användaren på Azure Databricks-arbetsytan. Mer information finns i Inaktivera en användare på din Azure Databricks-arbetsyta.

Migrera lokala arbetsytegrupper till kontogrupper.

Om du har äldre grupper på dina arbetsytor kallas de för arbetsytelokala grupper. Du kan inte hantera lokala arbetsytegrupper med hjälp av gränssnitt på kontonivå. Databricks rekommenderar att du konverterar dem till kontogrupper. Se Migrera lokala arbetsytegrupper till kontogrupper

Etablera identiteter till en Azure Databricks-arbetsyta (äldre)

Viktigt!

Den här funktionen finns som allmänt tillgänglig förhandsversion.

Om du vill använda en IdP-anslutningsapp för att etablera användare och grupper och du har en arbetsyta som inte är identitetsansluten, måste du konfigurera SCIM-etablering på arbetsytenivå.

Kommentar

SCIM på arbetsytenivå känner inte igen kontogrupper som har tilldelats till din identitets federerade arbetsyta och SCIM API-anrop på arbetsytenivå misslyckas om de involverar kontogrupper. Om din arbetsyta är aktiverad för identitetsfederation rekommenderar Databricks att du använder SCIM-API:et på kontonivå i stället för SCIM-API:et på arbetsytan och att du konfigurerar SCIM-etablering på kontonivå och inaktiverar SCIM-etablering på arbetsytenivå. Detaljerade anvisningar finns i Migrera SCIM-etablering på arbetsytenivå till kontonivå.

Lägga till användare och grupper på din arbetsyta med hjälp av en IdP-etableringsanslutning

Följ anvisningarna i lämplig IdP-specifik artikel:

Lägga till användare, grupper och tjänstens huvudnamn på din arbetsyta med hjälp av SCIM-API:et

Arbetsyteadministratörer kan lägga till användare, grupper och tjänstens huvudnamn i Azure Databricks-kontot med hjälp av SCIM-API:er på arbetsytenivå. Se API för arbetsyteanvändare, API för arbetsytegrupper och API för tjänstens huvudnamn för arbetsytor

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för