Hantera användare, tjänstens huvudnamn och grupper

Den här artikeln introducerar identitetshanteringsmodellen för Azure Databricks och ger en översikt över hur du hanterar användare, grupper och tjänstens huvudnamn i Azure Databricks.

Ett åsiktsperspektiv om hur du bäst konfigurerar identiteter i Azure Databricks finns i Metodtips för identiteter.

Information om hur du hanterar åtkomst för användare, tjänstens huvudnamn och grupper finns i Autentisering och åtkomstkontroll.

Azure Databricks-identiteter

Det finns tre typer av Azure Databricks-identitet:

- Användare: Användaridentiteter som identifieras av Azure Databricks och representeras av e-postadresser.

- Tjänstens huvudnamn: Identiteter för användning med jobb, automatiserade verktyg och system som skript, appar och CI/CD-plattformar.

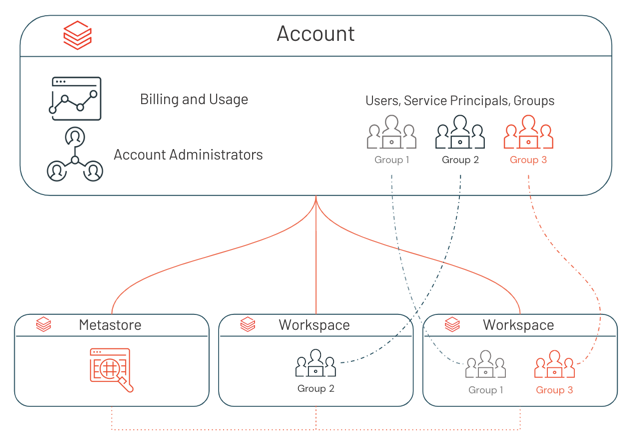

- Grupper: En samling identiteter som används av administratörer för att hantera gruppåtkomst till arbetsytor, data och andra skyddsbara objekt. Alla Databricks-identiteter kan tilldelas som medlemmar i grupper. Det finns två typer av grupper i Azure Databricks: kontogrupper och arbetsytelokala grupper. Mer information finns i Skillnaden mellan kontogrupper och arbetsytelokala grupper.

Du kan ha högst 10 000 kombinerade användare och tjänsthuvudnamn och 5 000 grupper i ett konto. Varje arbetsyta kan ha högst 10 000 kombinerade användare och tjänsthuvudnamn och 5 000 grupper.

Detaljerade instruktioner finns i:

- Hantera användare

- Hantera tjänstens huvudnamn

- Hantera grupper

- Synkronisera användare och grupper från Microsoft Entra ID

Vem kan hantera identiteter i Azure Databricks?

Om du vill hantera identiteter i Azure Databricks måste du ha något av följande: kontoadministratörsrollen, arbetsytans administratörsroll eller chefsrollen för ett huvudnamn eller en grupp för tjänsten.

Kontoadministratörer kan lägga till användare, tjänstens huvudnamn och grupper till kontot och tilldela dem administratörsroller. Kontoadministratörer kan uppdatera och ta bort användare, tjänstens huvudnamn och grupper i kontot. De kan ge användarna åtkomst till arbetsytor, så länge dessa arbetsytor använder identitetsfederation.

Information om hur du etablerar din första kontoadministratör finns i Etablera din första kontoadministratör

Arbetsyteadministratörer kan lägga till användare och tjänstens huvudnamn i Azure Databricks-kontot. De kan också lägga till grupper i Azure Databricks-kontot om deras arbetsytor är aktiverade för identitetsfederation. Arbetsyteadministratörer kan ge användare, tjänstens huvudnamn och grupper åtkomst till sina arbetsytor. De kan inte ta bort användare och tjänstens huvudnamn från kontot.

Arbetsyteadministratörer kan också hantera arbetsytelokala grupper. Mer information finns i Hantera arbetsytelokala grupper (äldre).

Gruppchefer kan hantera gruppmedlemskap och ta bort gruppen. De kan också tilldela andra användare rollen gruppchef. Kontoadministratörer har rollen gruppchef för alla grupper i kontot. Arbetsyteadministratörer har rollen gruppchef för kontogrupper som de skapar. Se Vem kan hantera kontogrupper?.

Cheferna för tjänstens huvudnamn kan hantera roller på ett huvudnamn för tjänsten. Kontoadministratörer har rollen som ansvarig för tjänstens huvudnamn för alla tjänsthuvudnamn i kontot. Arbetsyteadministratörer har rollen som ansvarig för tjänstens huvudnamn för tjänstens huvudnamn som de skapar. Mer information finns i Roller för att hantera tjänstens huvudnamn.

Hur tilldelar administratörer användare till kontot?

Databricks rekommenderar att du använder SCIM-etablering för att synkronisera alla användare och grupper automatiskt från Microsoft Entra ID till ditt Azure Databricks-konto. Användare i ett Azure Databricks-konto har ingen standardåtkomst till en arbetsyta, data eller beräkningsresurser. Kontoadministratörer och arbetsyteadministratörer kan tilldela kontoanvändare till arbetsytor. Arbetsyteadministratörer kan också lägga till en ny användare direkt till en arbetsyta, som båda automatiskt lägger till användaren i kontot och tilldelar dem till arbetsytan.

Användare kan dela publicerade instrumentpaneler med andra användare i Azure Databricks-kontot, även om dessa användare inte är medlemmar i sin arbetsyta. Användare i Azure Databricks-kontot som inte är medlemmar i någon arbetsyta motsvarar endast visningsanvändare i andra verktyg. De kan visa objekt som har delats med dem, men de kan inte ändra objekt. Mer information finns i Användar- och grupphantering för instrumentpanelsdelning.

Detaljerade anvisningar om hur du lägger till användare i kontot finns i:

- Synkronisera användare och grupper från Microsoft Entra ID

- Lägga till användare i ditt konto

- Lägga till tjänstens huvudnamn i ditt konto

- Lägga till grupper i ditt konto

Hur tilldelar administratörer användare till arbetsytor?

För att en användare, tjänstens huvudnamn eller grupp ska kunna arbeta på en Azure Databricks-arbetsyta måste en kontoadministratör eller arbetsyteadministratör tilldela dem till en arbetsyta. Du kan tilldela åtkomst till arbetsytan till användare, tjänstens huvudnamn och grupper som finns i kontot så länge arbetsytan är aktiverad för identitetsfederation.

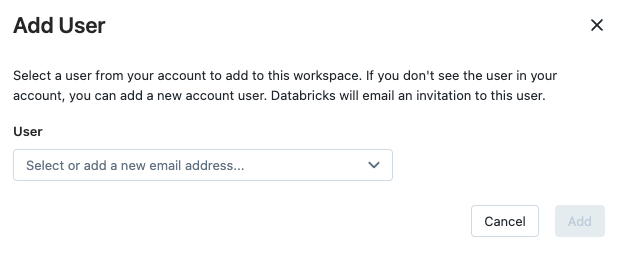

Arbetsyteadministratörer kan också lägga till en ny användare, tjänstens huvudnamn eller kontogrupp direkt till en arbetsyta. Den här åtgärden lägger automatiskt till den valda användaren, tjänstens huvudnamn eller kontogrupp till kontot och tilldelar dem till den specifika arbetsytan.

Kommentar

Arbetsyteadministratörer kan också skapa äldre arbetsytelokala grupper på arbetsytor med hjälp av API:et För arbetsytegrupper. Arbetsytelokala grupper läggs inte automatiskt till i kontot. Arbetsytelokala grupper kan inte tilldelas till ytterligare arbetsytor eller beviljas åtkomst till data i ett Unity Catalog-metaarkiv .

För de arbetsytor som inte är aktiverade för identitetsfederation hanterar arbetsyteadministratörer sina arbetsyteanvändare, tjänsthuvudnamn och grupper helt inom arbetsytans omfång. Användare och tjänstens huvudnamn som läggs till i externa arbetsytor som inte är identiteter läggs automatiskt till i kontot. Grupper som läggs till i externa arbetsytor som inte är identiteter är äldre arbetsytelokala grupper som inte läggs till i kontot.

Detaljerade instruktioner finns i:

- Lägga till användare i en arbetsyta

- Lägga till tjänstens huvudnamn i en arbetsyta

- Lägga till grupper i en arbetsyta

Hur aktiverar administratörer identitetsfederation på en arbetsyta?

Om ditt konto skapades efter den 9 november 2023 aktiveras identitetsfederation på alla nya arbetsytor som standard och kan inte inaktiveras.

För att aktivera identitetsfederation på en arbetsyta måste en kontoadministratör aktivera arbetsytan för Unity Catalog genom att tilldela ett Unity Catalog-metaarkiv. Se Aktivera en arbetsyta för Unity Catalog.

När tilldelningen är klar markeras identitetsfederationen som Aktiverad på arbetsytans konfigurationsflik i kontokonsolen.

Arbetsyteadministratörer kan se om en arbetsyta har identitetsfederation aktiverad från sidan administratörsinställningar för arbetsytan. När du väljer att lägga till en användare, tjänstens huvudnamn eller grupp i administratörsinställningarna för arbetsytan i en identitetsansluten arbetsyta kan du välja en användare, tjänstens huvudnamn eller grupp från ditt konto som ska läggas till på arbetsytan.

I en icke-identitetsansluten arbetsyta har du inte möjlighet att lägga till användare, tjänstens huvudnamn eller grupper från ditt konto.

Tilldela administratörsroller

Kontoadministratörer kan tilldela andra användare som kontoadministratörer. De kan också bli administratörer för Unity Catalog-metaarkivet genom att skapa ett metaarkiv, och de kan överföra administratörsrollen för metaarkivet till en annan användare eller grupp.

Både kontoadministratörer och arbetsyteadministratörer kan tilldela andra användare som arbetsyteadministratörer. Administratörsrollen för arbetsytan bestäms av medlemskap i gruppen arbetsyteadministratörer, som är en standardgrupp i Azure Databricks och inte kan tas bort.

Kontoadministratörer kan också tilldela andra användare som Marketplace-administratörer.

Se:

- Tilldela kontoadministratörsroller till en användare

- Tilldela administratörsrollen för arbetsytan till en användare med hjälp av sidan administratörsinställningar för arbetsytan

- Tilldela en metaarkivadministratör

- Tilldela administratörsrollen för Marketplace

Konfigurera enkel inloggning (SSO)

Enkel inloggning (SSO) i form av Microsoft Entra ID-backad inloggning är tillgänglig i Azure Databricks för alla kunder. Du kan använda enkel inloggning med Microsoft Entra-ID för både kontokonsolen och arbetsytor.

Se Enkel inloggning.