Använda tjänstens huvudnamn för att autentisera med Azure Databricks

Den här artikeln beskriver hur du skapar ett huvudnamn för Azure Databricks-tjänsten och använder det, eller ett Microsoft Entra-ID (tidigare Azure Active Directory) för att autentisera till en målentitet.

Kommentar

Du måste vara azure databricks-kontoadministratör för att hantera autentiseringsuppgifter för Azure Databricks OAuth för tjänstens huvudnamn.

Steg 1: Skapa ett Microsoft Entra ID-tjänsthuvudnamn i ditt Azure-konto

Slutför det här steget om du vill länka ett Microsoft Entra ID-tjänsthuvudnamn till ditt Azure Databricks-konto, din arbetsyta eller både och. Annars går du vidare till steg 2.

Logga in på Azure-portalen.

Kommentar

Portalen som ska användas skiljer sig beroende på om ditt Microsoft Entra-ID (tidigare Azure Active Directory) körs i det offentliga Azure-molnet eller i ett nationellt eller nationellt moln. Mer information finns i Nationella moln.

Om du har åtkomst till flera klienter, prenumerationer eller kataloger klickar du på ikonen Kataloger + prenumerationer (katalog med filter) på den översta menyn för att växla till den katalog där du vill etablera tjänstens huvudnamn.

I Sök efter resurser, tjänster och dokument söker du efter och väljer Microsoft Entra-ID.

Klicka på + Lägg till och välj Appregistrering.

Som Namn anger du ett namn för programmet.

I avsnittet Kontotyper som stöds väljer du Endast konton i den här organisationskatalogen (enskild klient).

Klicka på Registrera.

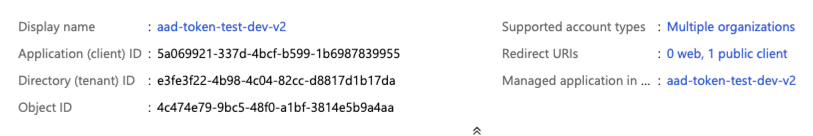

På programsidans översiktssida i avsnittet Essentials kopierar du följande värden:

- Program-ID (klient)-ID

- Katalog-ID (klientorganisation)

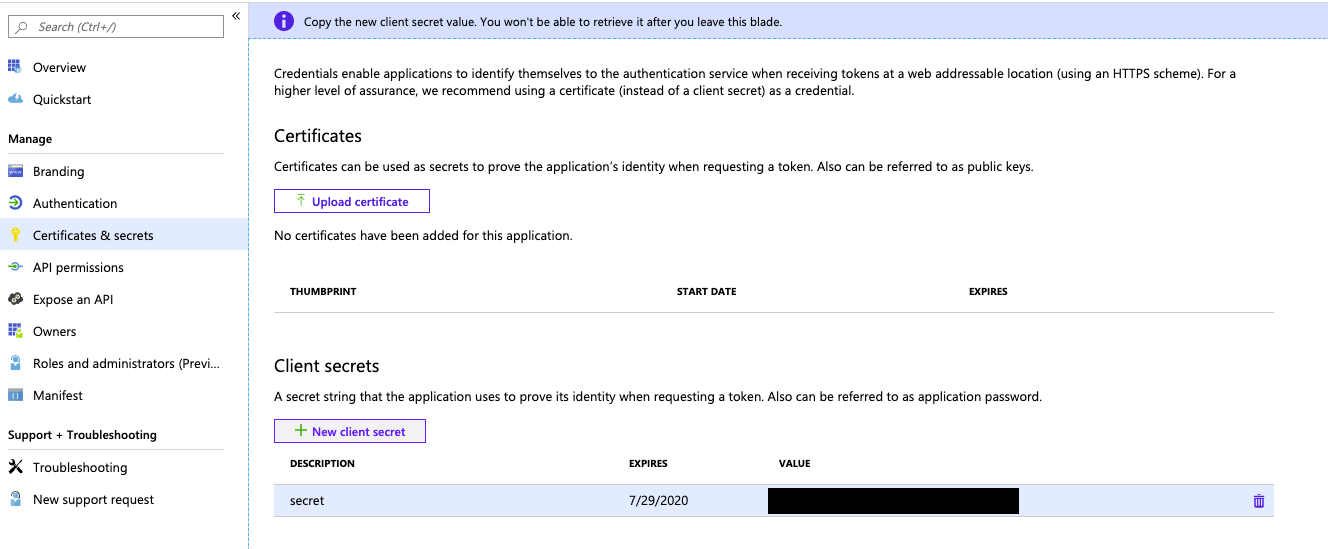

Om du vill generera en klienthemlighet klickar du på Certifikat och hemligheter i Hantera.

Kommentar

Du använder den här klienthemligheten för att generera Microsoft Entra-ID-token för autentisering av Tjänstens huvudnamn för Microsoft Entra med Azure Databricks. Information om huruvida ett Azure Databricks-verktyg eller SDK kan använda Microsoft Entra-ID-token finns i verktygets eller SDK:s dokumentation.

På fliken Klienthemligheter klickar du på Ny klienthemlighet.

I fönstret Lägg till en klienthemlighet för Beskrivning anger du en beskrivning för klienthemligheten.

För Upphör att gälla väljer du en giltighetstid för klienthemligheten och klickar sedan på Lägg till.

Kopiera och lagra klienthemlighetens värde på en säker plats, eftersom den här klienthemligheten är lösenordet för ditt program.

Steg 2: Lägga till ett huvudnamn för tjänsten i ditt Azure Databricks-konto

Det här steget fungerar bara om din Azure Databricks-målarbetsyta är aktiverad för identitetsfederation. Om din arbetsyta inte är aktiverad för identitetsfederation går du vidare till steg 3.

På din Azure Databricks-arbetsyta klickar du på ditt användarnamn i det övre fältet och klickar på Hantera konto.

Du kan också gå direkt till Azure Databricks-kontokonsolen på https://accounts.azuredatabricks.net.

Logga in på ditt Azure Databricks-konto om du uppmanas att göra det.

Klicka på Användarhantering i sidofältet.

Klicka på fliken Tjänstens huvudnamn.

Klicka på Lägg till tjänstens huvudnamn.

Under Hantering väljer du Hanterat Databricks eller Microsoft Entra-ID som hanteras.

Om du väljer Microsoft Entra-ID som hanteras klistrar du in programmets (klient)-ID-värdet från steg 1 under Microsoft Entra-program-ID.

Ange ett namn för tjänstens huvudnamn.

Klicka på Lägg till.

(Valfritt) Tilldela behörigheter på kontonivå till tjänstens huvudnamn:

- På fliken Tjänsthuvudnamn klickar du på namnet på tjänstens huvudnamn.

- På fliken Roller växlar du till att aktivera eller inaktivera varje målroll som du vill att tjänstens huvudnamn ska ha.

- På fliken Behörigheter beviljar du åtkomst till alla Azure Databricks-användare, tjänsthuvudnamn och kontogrupproller som du vill hantera och använda tjänstens huvudnamn. Se Hantera roller på ett huvudnamn för tjänsten.

Steg 3: Lägg till tjänstens huvudnamn på din Azure Databricks-arbetsyta

Om din arbetsyta är aktiverad för identitetsfederation:

- På din Azure Databricks-arbetsyta klickar du på ditt användarnamn i det övre fältet och klickar på Inställningar.

- Klicka på fliken Identitet och åtkomst .

- Bredvid Tjänstens huvudnamn klickar du på Hantera.

- Klicka på Lägg till tjänstens huvudnamn.

- Välj tjänstens huvudnamn från steg 2 och klicka på Lägg till.

Gå vidare till steg 4.

Om din arbetsyta inte är aktiverad för identitetsfederation:

- På din Azure Databricks-arbetsyta klickar du på ditt användarnamn i det övre fältet och klickar på Inställningar.

- Klicka på fliken Identitet och åtkomst .

- Bredvid Tjänstens huvudnamn klickar du på Hantera.

- Klicka på Lägg till tjänstens huvudnamn.

- Klicka på lägg till ny.

- Under Hantering väljer du Hanterat Databricks eller Microsoft Entra-ID som hanteras.

- Om du väljer Microsoft Entra-ID som hanteras klistrar du in programmets (klient)-ID-värdet från steg 1 under Microsoft Entra-program-ID.

- Ange ett visningsnamn för det nya tjänstens huvudnamn och klicka på Lägg till.

Steg 4: Tilldela behörigheter på arbetsytenivå till tjänstens huvudnamn

- Om administratörskonsolen för arbetsytan inte redan har öppnats klickar du på ditt användarnamn i det övre fältet och klickar på Inställningar.

- Klicka på fliken Identitet och åtkomst .

- Bredvid Tjänstens huvudnamn klickar du på Hantera.

- Klicka på namnet på tjänstens huvudnamn för att öppna sidan inställningar.

- På fliken Konfigurationer markerar du kryssrutan bredvid varje berättigande som du vill att tjänstens huvudnamn ska ha för den här arbetsytan och klickar sedan på Uppdatera.

- På fliken Behörigheter beviljar du åtkomst till alla Azure Databricks-användare, tjänsthuvudnamn och grupper som du vill hantera och använda tjänstens huvudnamn. Se Hantera roller på ett huvudnamn för tjänsten.

Steg 5: Skapa en Azure Databricks OAuth-hemlighet för tjänstens huvudnamn

Innan du kan använda OAuth för att autentisera till Azure Databricks måste du först skapa en OAuth-hemlighet som kan användas för att generera OAuth-åtkomsttoken. Ett huvudnamn för tjänsten kan ha upp till fem OAuth-hemligheter.

Så här skapar du en OAuth-hemlighet för ett huvudnamn för tjänsten från kontokonsolen:

- Logga in på Azure Databricks-kontokonsolen på https://accounts.azuredatabricks.net.

- Logga in på ditt Azure Databricks-konto om du uppmanas att göra det.

- Klicka på Användarhantering i sidofältet.

- Klicka på fliken Tjänstens huvudnamn.

- Klicka på namnet på tjänstens huvudnamn.

- I avsnittet OAuth-hemligheter på fliken Huvudnamnsinformation klickar du på Generera hemlighet.

- I dialogrutan Generera hemlighet kopierar och lagrar du värdet Hemlighet på en säker plats, eftersom den här OAuth-hemligheten är lösenordet för tjänstens huvudnamn.

- Klicka på Klart.

Så här skapar du en OAuth-hemlighet för ett huvudnamn för tjänsten från arbetsytan:

Som administratör för arbetsytan klickar du på ditt användarnamn i det övre fältet och klickar på Inställningar.

Klicka på fliken Identitet och åtkomst .

Bredvid Tjänstens huvudnamn klickar du på Hantera.

Klicka på namnet på tjänstens huvudnamn för att öppna sidan inställningar.

Klicka på fliken Hemligheter .

Under OAuth-hemligheter klickar du på Generera hemlighet.

Kopiera det visade hemlighets- och klient-ID:t och klicka sedan på Klar.

Hemligheten avslöjas bara en gång under skapandet. Klient-ID:t är samma som tjänstens huvudnamns program-ID.

Kommentar

För att tjänstens huvudnamn ska kunna använda kluster eller SQL-lager måste du ge tjänstens huvudnamn åtkomst till dem. Se Beräkningsbehörigheter eller Hantera ett SQL-lager.

Slutför konfigurationen av OAuth M2M-autentisering

För att slutföra konfigurationen av OAuth M2M-autentisering måste du ange följande associerade miljövariabler, .databrickscfg fält, Terraform-fält eller Config fält:

- Azure Databricks-värden, som anges som

https://accounts.azuredatabricks.netför kontoåtgärder eller mål-URL per arbetsyta, till exempelhttps://adb-1234567890123456.7.azuredatabricks.netför arbetsyteåtgärder. - Azure Databricks-konto-ID för Azure Databricks-kontoåtgärder.

- Klient-ID för tjänstens huvudnamn.

- Tjänstens huvudhemlighet.

Om du vill utföra OAuth M2M-autentisering integrerar du följande i koden baserat på det deltagande verktyget eller SDK:n:

Environment

Information om hur du använder miljövariabler för en specifik Azure Databricks-autentiseringstyp med ett verktyg eller SDK finns i autentiseringstyper som stöds av Azure Databricks-verktyget eller SDK eller verktygets eller SDK:s dokumentation. Se även Miljövariabler och fält för klient enhetlig autentisering och Standardordning för utvärdering för klient enhetliga autentiseringsmetoder och autentiseringsuppgifter.

För åtgärder på kontonivå anger du följande miljövariabler:

DATABRICKS_HOST, ange till Azure Databricks-kontokonsolens URL,https://accounts.azuredatabricks.net.DATABRICKS_ACCOUNT_IDDATABRICKS_CLIENT_IDDATABRICKS_CLIENT_SECRET

För åtgärder på arbetsytans nivå anger du följande miljövariabler:

DATABRICKS_HOSTanger du till URL:en för Azure Databricks per arbetsyta, till exempelhttps://adb-1234567890123456.7.azuredatabricks.net.DATABRICKS_CLIENT_IDDATABRICKS_CLIENT_SECRET

Profil

Skapa eller identifiera en Azure Databricks-konfigurationsprofil med följande fält i .databrickscfg filen. Om du skapar profilen ersätter du platshållarna med lämpliga värden. Information om hur du använder profilen med ett verktyg eller SDK finns i autentiseringstyper som stöds av Azure Databricks-verktyget eller SDK eller verktygets eller SDK:s dokumentation. Se även Miljövariabler och fält för klient enhetlig autentisering och Standardordning för utvärdering för klient enhetliga autentiseringsmetoder och autentiseringsuppgifter.

För åtgärder på kontonivå anger du följande värden i .databrickscfg filen. I det här fallet är https://accounts.azuredatabricks.netAzure Databricks-kontokonsolens URL:

[<some-unique-configuration-profile-name>]

host = <account-console-url>

account_id = <account-id>

client_id = <service-principal-client-id>

client_secret = <service-principal-secret>

För åtgärder på arbetsytenivå anger du följande värden i .databrickscfg filen. I det här fallet är värden URL:en för Azure Databricks per arbetsyta, till exempel https://adb-1234567890123456.7.azuredatabricks.net:

[<some-unique-configuration-profile-name>]

host = <workspace-url>

client_id = <service-principal-client-id>

client_secret = <service-principal-secret>

CLI

Gör något av följande för Databricks CLI:

- Ange miljövariablerna enligt beskrivningen i avsnittet "Miljö".

- Ange värdena i

.databrickscfgfilen enligt beskrivningen i avsnittet Profil i den här artikeln.

Miljövariabler har alltid företräde framför värden i filen .databrickscfg .

Se även OAuth-autentisering från dator till dator (M2M).

Anslut

Kommentar

OAuth M2M-autentisering stöds i följande Databricks Connect-versioner:

- För Python, Databricks Connect för Databricks Runtime 14.0 och senare.

- För Scala, Databricks Connect för Databricks Runtime 13.3 LTS och senare. Databricks SDK för Java som ingår i Databricks Connect för Databricks Runtime 13.3 LTS och senare måste uppgraderas till Databricks SDK för Java 0.17.0 eller senare.

För Databricks Connect kan du göra något av följande:

- Ange värdena i

.databrickscfgfilen för åtgärder på Azure Databricks-arbetsytenivå enligt beskrivningen i den här artikelns avsnitt "Profil". Angecluster_idäven miljövariabeln i din profil till url:en per arbetsyta, till exempelhttps://adb-1234567890123456.7.azuredatabricks.net. - Ange miljövariablerna för åtgärder på Azure Databricks-arbetsytenivå enligt beskrivningen i den här artikelns "Miljö"-avsnitt. Ange

DATABRICKS_CLUSTER_IDäven miljövariabeln till url:en per arbetsyta, till exempelhttps://adb-1234567890123456.7.azuredatabricks.net.

Värden i .databrickscfg filen har alltid företräde framför miljövariabler.

Information om hur du initierar Databricks Connect-klienten med dessa miljövariabler eller värden i filen finns i .databrickscfg något av följande:

- Information om Python finns i Konfigurera anslutningsegenskaper för Python.

- Information om Scala finns i Konfigurera anslutningsegenskaper för Scala.

VS Code

Gör följande för Databricks-tillägget för Visual Studio Code:

- Ange värdena i

.databrickscfgfilen för åtgärder på Azure Databricks-arbetsytenivå enligt beskrivningen i den här artikelns avsnitt "Profil". - I fönstret Konfiguration i Databricks-tillägget för Visual Studio Code klickar du på Konfigurera Databricks.

- I kommandopaletten för Databricks Host anger du url:en per arbetsyta, till exempel

https://adb-1234567890123456.7.azuredatabricks.netoch trycker sedan påEnter. - I kommandopaletten väljer du målprofilens namn i listan för din URL.

Mer information finns i Autentiseringskonfiguration för Databricks-tillägget för VS Code.

Terraform

För åtgärder på kontonivå för standardautentisering:

provider "databricks" {

alias = "accounts"

}

För direkt konfiguration (ersätt retrieve platshållarna med din egen implementering för att hämta värdena från konsolen eller något annat konfigurationsarkiv, till exempel HashiCorp Vault. Se även Valvprovider). I det här fallet är https://accounts.azuredatabricks.netAzure Databricks-kontokonsolens URL:

provider "databricks" {

alias = "accounts"

host = <retrieve-account-console-url>

account_id = <retrieve-account-id>

client_id = <retrieve-client-id>

client_secret = <retrieve-client-secret>

}

För åtgärder på arbetsytenivå för standardautentisering:

provider "databricks" {

alias = "workspace"

}

För direkt konfiguration (ersätt retrieve platshållarna med din egen implementering för att hämta värdena från konsolen eller något annat konfigurationsarkiv, till exempel HashiCorp Vault. Se även Valvprovider). I det här fallet är värden URL:en för Azure Databricks per arbetsyta, till exempel https://adb-1234567890123456.7.azuredatabricks.net:

provider "databricks" {

alias = "workspace"

host = <retrieve-workspace-url>

client_id = <retrieve-client-id>

client_secret = <retrieve-client-secret>

}

Mer information om autentisering med Databricks Terraform-providern finns i Autentisering.

Python

För åtgärder på kontonivå använder du följande för standardautentisering:

from databricks.sdk import AccountClient

a = AccountClient()

# ...

För direkt konfiguration använder du följande och ersätter retrieve platshållarna med din egen implementering för att hämta värdena från konsolen eller något annat konfigurationsarkiv, till exempel Azure KeyVault. I det här fallet är https://accounts.azuredatabricks.netAzure Databricks-kontokonsolens URL:

from databricks.sdk import AccountClient

a = AccountClient(

host = retrieve_account_console_url(),

account_id = retrieve_account_id(),

client_id = retrieve_client_id(),

client_secret = retrieve_client_secret()

)

# ...

För åtgärder på arbetsytenivå, särskilt standardautentisering:

from databricks.sdk import WorkspaceClient

w = WorkspaceClient()

# ...

För direkt konfiguration ersätter du retrieve platshållarna med din egen implementering för att hämta värdena från konsolen eller något annat konfigurationsarkiv, till exempel Azure KeyVault. I det här fallet är värden URL:en för Azure Databricks per arbetsyta, till exempel https://adb-1234567890123456.7.azuredatabricks.net:

from databricks.sdk import WorkspaceClient

w = WorkspaceClient(

host = retrieve_workspace_url(),

client_id = retrieve_client_id(),

client_secret = retrieve_client_secret()

)

# ...

Mer information om autentisering med Databricks-verktyg och SDK:er som använder Python och implementerar enhetlig autentisering med Databricks-klienten finns i:

- Konfigurera Databricks Connect-klienten för Python

- Autentisera Databricks SDK för Python med ditt Azure Databricks-konto eller din arbetsyta

Kommentar

Databricks-tillägget för Visual Studio Code använder Python men har ännu inte implementerat OAuth M2M-autentisering.

Java

För åtgärder på arbetsytenivå för standardautentisering:

import com.databricks.sdk.WorkspaceClient;

// ...

WorkspaceClient w = new WorkspaceClient();

// ...

För direkt konfiguration (ersätt retrieve platshållarna med din egen implementering för att hämta värdena från konsolen eller något annat konfigurationsarkiv, till exempel Azure KeyVault). I det här fallet är värden URL:en för Azure Databricks per arbetsyta, till exempel https://adb-1234567890123456.7.azuredatabricks.net:

import com.databricks.sdk.WorkspaceClient;

import com.databricks.sdk.core.DatabricksConfig;

// ...

DatabricksConfig cfg = new DatabricksConfig()

.setHost(retrieveWorkspaceUrl())

.setClientId(retrieveClientId())

.setClientSecret(retrieveClientSecret());

WorkspaceClient w = new WorkspaceClient(cfg);

// ...

Mer information om autentisering med Databricks-verktyg och SDK:er som använder Java och implementerar enhetlig autentisering för Databricks-klienten finns i:

- Konfigurera Databricks Connect-klienten för Scala (Databricks Connect-klienten för Scala använder det inkluderade Databricks SDK för Java för autentisering)

- Autentisera Databricks SDK för Java med ditt Azure Databricks-konto eller din arbetsyta

Go

För åtgärder på kontonivå för standardautentisering:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

w := databricks.Must(databricks.NewWorkspaceClient())

// ...

För direkt konfiguration (ersätt retrieve platshållarna med din egen implementering för att hämta värdena från konsolen eller något annat konfigurationsarkiv, till exempel Azure KeyVault). I det här fallet är https://accounts.azuredatabricks.netAzure Databricks-kontokonsolens URL:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

w := databricks.Must(databricks.NewWorkspaceClient(&databricks.Config{

Host: retrieveAccountConsoleUrl(),

AccountId: retrieveAccountId(),

ClientId: retrieveClientId(),

ClientSecret: retrieveClientSecret(),

}))

// ...

För åtgärder på arbetsytenivå för standardautentisering:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

a := databricks.Must(databricks.NewAccountClient())

// ...

För direkt konfiguration (ersätt retrieve platshållarna med din egen implementering för att hämta värdena från konsolen eller något annat konfigurationsarkiv, till exempel Azure KeyVault). I det här fallet är värden URL:en för Azure Databricks per arbetsyta, till exempel https://adb-1234567890123456.7.azuredatabricks.net:

import (

"github.com/databricks/databricks-sdk-go"

)

// ...

a := databricks.Must(databricks.NewAccountClient(&databricks.Config{

Host: retrieveWorkspaceUrl(),

ClientId: retrieveClientId(),

ClientSecret: retrieveClientSecret(),

}))

// ...

Mer information om autentisering med Databricks-verktyg och SDK:er som använder Go och som implementerar enhetlig autentisering för Databricks-klienten finns i Autentisera Databricks SDK för Go med ditt Azure Databricks-konto eller din arbetsyta.

Generera och använda åtkomsttoken manuellt för OAuth M2M-autentisering

Azure Databricks-verktyg och SDK:er som implementerar Databricks-klientens enhetliga autentiseringsstandard genererar, uppdaterar och använder azure Databricks OAuth-åtkomsttoken åt dig efter behov för OAuth M2M-autentisering.

Om du måste generera, uppdatera eller använda Azure Databricks OAuth-åtkomsttoken manuellt för OAuth M2M-autentisering följer du anvisningarna i det här avsnittet.

Steg 1: Skapa ett huvudnamn för tjänsten och en OAuth-hemlighet

Om du inte redan har ett azure Databricks-hanterat huvudnamn för tjänsten eller Microsoft Entra ID managed service principal och dess motsvarande Azure Databricks OAuth-hemlighet skapar du dem genom att slutföra steg 1–5 i början av den här artikeln.

Steg 2: Generera en åtkomsttoken manuellt

Använd azure Databricks managed service principals eller Microsoft Entra ID Managed Service Principals klient-ID och Azure Databricks OAuth-hemligheten för att begära en Azure Databricks OAuth-åtkomsttoken för att autentisera till både REST-API:er på kontonivå och REST-API:er på arbetsytenivå . Token upphör att gälla om en timme. Du måste begära en ny Azure Databricks OAuth-åtkomsttoken efter förfallodatumet. Omfånget för OAuth-åtkomsttoken beror på vilken nivå du skapar token från. Du kan skapa en token på antingen kontonivå eller arbetsytenivå enligt följande:

- Om du vill anropa REST-API:er på kontonivå och arbetsytenivå inom konton och arbetsytor som Azure Databricks hanterade tjänstens huvudnamn eller Microsoft Entra ID managed service principal har åtkomst till manuellt genererar du en åtkomsttoken på kontonivå.

- Om du bara vill anropa REST-API:er på en arbetsyta som tjänstens huvudnamn för Azure Databricks eller Microsoft Entra ID managed service principal har åtkomst till, kan du manuellt generera en åtkomsttoken på arbetsytans nivå för endast den arbetsytan.

Generera en åtkomsttoken på kontonivå manuellt

En Azure Databricks OAuth-åtkomsttoken som skapats från kontonivån kan användas mot Databricks REST-API:er i kontot och på alla arbetsytor som tjänstens huvudnamn för Azure Databricks eller Microsoft Entra ID managed service principal har tilldelats.

Klicka på nedåtpilen bredvid ditt användarnamn i det övre högra hörnet.

Kopiera ditt konto-ID.

Konstruera tokenslutpunkts-URL:en genom att

<my-account-id>ersätta i följande URL med det konto-ID som du kopierade.https://accounts.azuredatabricks.net/oidc/accounts/<my-account-id>/v1/tokenAnvänd en klient, till exempel

curlför att begära en Azure Databricks OAuth-åtkomsttoken med url:en för tokenslutpunkten, klient-ID:t (som även kallas program-ID) för azure Databricks-tjänstens huvudnamn eller Microsoft Entra-ID:ts hanterade tjänsthuvudnamn och den Azure Databricks OAuth-hemlighet som du skapade för den hanterade Tjänstens huvudnamn för Azure Databricks eller tjänstens huvudnamn för Microsoft Entra-ID. Omfångetall-apisbegär en Azure Databricks OAuth-åtkomsttoken som kan användas för att komma åt alla Databricks REST-API:er som Azure Databricks hanterade tjänstens huvudnamn eller Microsoft Entra ID managed service principal har beviljats åtkomst till.- Ersätt

<token-endpoint-URL>med url:en för tokenslutpunkten ovan. - Ersätt

<client-id>med azure Databricks-hanterade tjänstens huvudnamn eller Microsoft Entra ID:s klient-ID, som även kallas för ett program-ID. - Ersätt

<client-secret>med den Azure Databricks OAuth-hemlighet som du skapade för tjänstens huvudnamn för Azure Databricks eller tjänstens huvudnamn för Microsoft Entra ID.

export CLIENT_ID=<client-id> export CLIENT_SECRET=<client-secret> curl --request POST \ --url <token-endpoint-URL> \ --user "$CLIENT_ID:$CLIENT_SECRET" \ --data 'grant_type=client_credentials&scope=all-apis'Detta genererar ett svar som liknar:

{ "access_token": "eyJraWQiOiJkYTA4ZTVjZ…", "scope": "all-apis", "token_type": "Bearer", "expires_in": 3600 }access_tokenKopiera från svaret.Azure Databricks OAuth-åtkomsttoken upphör att gälla om en timme. Du måste generera en ny Azure Databricks OAuth-åtkomsttoken manuellt efter förfallodatumet.

- Ersätt

Gå vidare till steg 3: Anropa ett Databricks REST API.

Generera en åtkomsttoken på arbetsytans nivå manuellt

En Azure Databricks OAuth-åtkomsttoken som skapats från arbetsytenivån kan bara komma åt REST-API:er på den arbetsytan, även om azure Databricks-tjänstens huvudnamn eller Microsoft Entra ID managed service principal är kontoadministratör eller är medlem i andra arbetsytor.

Skapa tokenslutpunkts-URL:en genom att

https://<databricks-instance>ersätta med arbetsytans URL för din Azure Databricks-distribution:https://<databricks-instance>/oidc/v1/tokenAnvänd en klient, till exempel

curlför att begära en Azure Databricks OAuth-åtkomsttoken med url:en för tokenslutpunkten, klient-ID:t (även kallat program-ID) för tjänstens huvudnamn för Azure Databricks eller Tjänstens huvudnamn för Microsoft Entra-ID och den Azure Databricks OAuth-hemlighet som du skapade för tjänstens huvudnamn för Azure Databricks eller Tjänstens huvudnamn för Microsoft Entra-ID. Omfångetall-apisbegär en Azure Databricks OAuth-åtkomsttoken som kan användas för att komma åt alla Databricks REST-API:er som Azure Databricks hanterade tjänstens huvudnamn eller Microsoft Entra ID managed service principal har beviljats åtkomst till inom arbetsytan som du begär token från.Ersätt

<token-endpoint-URL>med url:en för tokenslutpunkten ovan.Ersätt

<client-id>med azure Databricks-hanterade tjänstens huvudnamn eller Microsoft Entra ID:s klient-ID, som även kallas för ett program-ID.Ersätt

<client-secret>med den Azure Databricks OAuth-hemlighet som du skapade för tjänstens huvudnamn för Azure Databricks eller tjänstens huvudnamn för Microsoft Entra ID.export CLIENT_ID=<client-id> export CLIENT_SECRET=<client-secret> curl --request POST \ --url <token-endpoint-URL> \ --user "$CLIENT_ID:$CLIENT_SECRET" \ --data 'grant_type=client_credentials&scope=all-apis'Detta genererar ett svar som liknar:

{ "access_token": "eyJraWQiOiJkYTA4ZTVjZ…", "scope": "all-apis", "token_type": "Bearer", "expires_in": 3600 }access_tokenKopiera från svaret.

Steg 3: Anropa ett Databricks REST API

Nu kan du använda en Azure Databricks OAuth-åtkomsttoken för att autentisera till REST-API:er på Azure Databricks-kontonivå och REST-API:er på arbetsytenivå. Azure Databricks-tjänstens huvudnamn eller Microsoft Entra ID managed service principal måste vara kontoadministratör för att anropa REST-API:er på kontonivå.

Du kan inkludera token i huvudet med hjälp av Bearer autentisering. Du kan använda den här metoden med curl eller någon klient som du skapar.

Exempel på REST API-begäran på kontonivå

I det här exemplet används Bearer autentisering för att hämta en lista över alla arbetsytor som är associerade med ett konto.

- Ersätt

<oauth-access-token>med Azure Databricks OAuth-åtkomsttoken för tjänstens huvudnamn för Azure Databricks eller tjänstens huvudnamn för Microsoft Entra ID. - Ersätt

<account-id>med ditt konto-ID.

export OAUTH_TOKEN=<oauth-access-token>

curl --request GET --header "Authorization: Bearer $OAUTH_TOKEN" \

'https://accounts.azuredatabricks.net/api/2.0/accounts/<account-id>/workspaces'

Exempel på REST API-begäran på arbetsytenivå

I det här exemplet används Bearer autentisering för att lista alla tillgängliga kluster på den angivna arbetsytan.

Ersätt

<oauth-access-token>med Azure Databricks OAuth-åtkomsttoken för tjänstens huvudnamn för Azure Databricks eller tjänstens huvudnamn för Microsoft Entra ID.Ersätt

<workspace-URL>med din grundläggande arbetsyte-URL, som har formuläret som liknaradb-1111111111111111.1.azuredatabricks.net.export OAUTH_TOKEN=<oauth-access-token> curl --request GET --header "Authorization: Bearer $OAUTH_TOKEN" \ 'https://<workspace-URL>/api/2.0/clusters/list'

Ytterligare resurser

- Tjänstens huvudnamn

- Översikt över Databricks-identitetsmodellen

- Ytterligare information om autentisering och åtkomstkontroll

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för