Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

Den här artikeln beskriver hur du konfigurerar auktorisering och autentisering mellan Databricks-tillägget för Visual Studio Code och din Azure Databricks-arbetsyta om du inte redan har konfigurerat tillägget via projektkonfigurationen. Se Vad är Databricks-tillägget för Visual Studio Code?.

Databricks-tillägget för Visual Studio Code implementerar delar av databricks enhetlig autentiseringsstandard , vilket gör att du kan konfigurera Azure Databricks OAuth 2.0-baserad auktorisering en gång och sedan använda den konfigurationen över flera Azure Databricks-verktyg och SDK:er utan ytterligare ändringar i auktoriserings- och autentiseringskonfigurationen. Det ger också automatiska uppdateringar av aktiva åtkomsttoken, vilket minskar processkomplexiteten när du utvecklar.

Databricks rekommenderar interaktiv OAuth-användarauktorisering, vilket är enkelt att konfigurera med hjälp av Databricks-tillägget för Visual Studio Code. Se Konfigurera OAuth-auktorisering och autentisering.

Om du använder Autentisera med Azure Databricks personliga åtkomsttoken (legacy), Auktorisera tjänstens huvudnamn för åtkomst till Azure Databricks med OAuth, eller Autentisera med Microsoft Entra-tjänstens huvudnamn, se Konfigurera autentisering med en konfigurationsprofil. För Autentisera med Azure CLI, se Konfigurera Azure CLI-autentisering.

Anteckning

Databricks-tillägget för Visual Studio Code stöder inte autentisering med azure-hanterade identiteter (tidigare Azure Managed Service Identities (MSI)), men Databricks Connect används utan Databricks-tillägget för Visual Studio Code. Information om hur du installerar Databricks Connect finns i Installera Databricks Connect för Python.

Konfigurera OAuth-auktorisering och autentisering

Azure Databricks stöder OAuth 2.0-baserad auktorisering och autentisering, och förenklar åtkomsttokenhantering med enhetlig autentisering med Databricks. Mer information om auktorisering av användar- och tjänsthuvudnamn med Azure Databricks finns i Auktorisera åtkomst till Azure Databricks-resurser.

Slutför installationen för OAuth-auktorisering genom att öppna DITT VSCode-projekt med Databricks-tillägget för Visual Studio Code aktiverat:

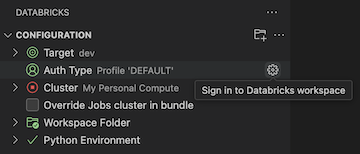

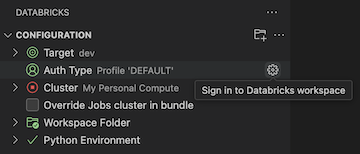

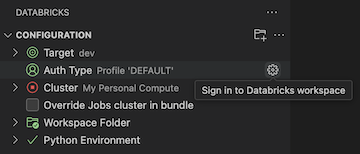

I vyn Konfiguration klickar du på Autentiseringstyp och sedan på kugghjulsikonen (Logga in på Databricks-arbetsytan).

Om du redan har en autentiseringskonfigurationsprofil i den här listan som har etiketten Autentisera med OAuth (användare till maskin) och som du vet motsvarar värddatorn för Databricks, välj den i listan och gör sedan följande:

- Om du uppmanas att göra det fyller du i alla instruktioner på skärmen i webbläsaren för att slutföra autentiseringen med Azure Databricks.

- Om du också uppmanas att göra det, tillåt då åtkomst till all-apis.

- Gå vidare till Välj beräkning för att köra kod och jobb.

I kommandopaletten för Välj autentiseringsmetod klickar du på OAuth (användare till dator).

För Välj autentiseringsmetod väljer du OAuth (användare till dator).

Ange ett namn för den associerade Azure Databricks-autentiseringsprofilen.

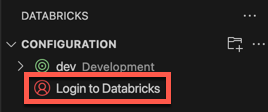

I konfigurationsvyn klickar du på Logga in på Databricks.

I kommandopaletten för Välj autentiseringsmetod väljer du namnet på den autentiseringskonfigurationsprofil som du nyss skapade.

Om du uppmanas att göra det fyller du i alla instruktioner på skärmen i webbläsaren för att slutföra autentiseringen med Azure Databricks. Om du också uppmanas att göra det, tillåt då åtkomst till all-apis.

När du har loggat in återgår du till Visual Studio Code.

Konfigurera autentisering med en konfigurationsprofil

Följande instruktioner förutsätter att du redan har konfigurerat en Azure Databricks-konfigurationsprofil med de obligatoriska fälten för din Azure Databricks-autentiseringstyp. Information om hur du skapar en profil finns i Konfigurationsprofiler för Azure Databricks. Information om hur du konfigurerar inställningar för profilen finns på fliken Profil eller avsnittet för din autentiseringstyp i Auktorisera åtkomst till Azure Databricks-resurser.

Gör följande för att välja den konfigurationsprofil som du vill att tillägget ska använda med projektet och tillägget öppet:

I vyn Konfiguration klickar du på Autentiseringstyp och sedan på kugghjulsikonen (Logga in på Databricks-arbetsytan).

I kommandopaletten väljer du din Azure Databricks-målkonfigurationsprofil i listan.

Tips

Målarbetsytans värd kan ändras senare genom att ändra målinställningen

workspacedatabricks.ymli konfigurationsfilen som är associerad med projektet. Se mål.

Om du inte har någon konfigurationsprofil kan du skapa en som autentiserar med hjälp av en personlig Åtkomsttoken för Azure Databricks till exempel enligt följande:

När projektet och tillägget är öppna klickar du på Autentiseringstyp eller Logga in på Databricks i konfigurationsvyn och klickar sedan på kugghjulsikonen (Logga in på Databricks-arbetsytan).

I kommandopaletten väljer du Personlig åtkomsttoken.

Slutför anvisningarna på skärmen för att göra följande:

- Ange ett namn för den associerade Azure Databricks-autentiseringsprofilen.

- Generera den personliga åtkomsttoken på din Azure Databricks-arbetsyta och kopiera sedan tokenvärdet.

- Gå tillbaka till tillägget och ange värdet för den kopierade token.

Tillägget skapar en mapp i projektet med namnet .databricks med en fil med namnet databricks.env, om den inte redan finns. Den här filen innehåller den arbetsytevärd som du angav, tillsammans med annan Azure Databricks-konfigurationsinformation som används av Databricks-tillägget för Visual Studio Code.

Tillägget lägger också till en dold .gitignore fil i projektet om filen inte finns eller om det inte går att hitta en befintlig .gitignore fil i överordnade mappar. Om en ny .gitignore fil skapas lägger tillägget till en .databricks/ post i den nya filen. Om tillägget hittar en befintlig .gitignore fil, så läggs en .databricks/ post till i den befintliga filen.

Konfigurera Azure CLI-autentisering

Azure Databricks stöder autentisering med Azure CLI installerat lokalt. På så sätt kan du generera kortlivade (en timme) Microsoft Entra ID-token, vilket eliminerar risken för att oavsiktligt exponera token med längre livslängd, till exempel personliga åtkomsttoken för Azure Databricks via versionskontroll eller på annat sätt.

När projektet och tillägget har öppnats och Azure CLI har installerats lokalt gör du följande:

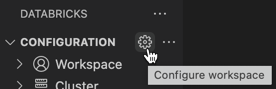

I konfigurationsvyn klickar du på Konfigurera Databricks.

Anteckning

Om Konfigurera Databricks inte visas klickar du på kugghjulsikonen (Konfigurera arbetsyta) bredvid Konfiguration i stället.

I kommandopaletten för Databricks Host anger du url:en per arbetsyta, till exempel

https://adb-1234567890123456.7.azuredatabricks.net. Tryck sedan på Enter.Välj Azure CLI.