Aktivera Azure Private Link som en förenklad distribution

Den här artikeln beskriver hur du använder Azure Private Link för att aktivera privat anslutning mellan användare och deras Databricks-arbetsytor, och även mellan kluster på det klassiska beräkningsplanet och kärntjänsterna på kontrollplanet i Databricks-arbetsyteinfrastrukturen.

Kommentar

- Krav och en översikt över Private Link finns i Aktivera Azure Private Link-backend- och klientdelsanslutningar.

- Det finns två distributionstyper: standard och förenklad. Den här artikeln beskriver den förenklade distributionen. Om du vill jämföra dessa distributionstyper läser du Välj standard eller förenklad distribution.

Introduktion till klientdelsanslutningar i en standarddistribution

För att stödja privata klientdelsanslutningar till Azure Databricks-webbprogrammet för klienter utan offentlig Internetanslutning måste du lägga till en privat slutpunkt för webbläsarautentisering för att stödja återanrop för enkel inloggning (SSO) till Azure Databricks-webbprogrammet. Vanligtvis skulle dessa användaranslutningar komma via ett virtuellt nätverk som hanterar anslutningar till lokala nätverk och VPN, som kallas för ett virtuellt transitnätverk. För den förenklade distributionsstilen för Azure Private Link-integrering till Databricks använder du dock ett transitundernät i stället för ett virtuellt transitnätverk.

En privat slutpunkt för webbläsarautentisering är en privat anslutning med underresurstypen browser_authentication. Den är värd för en privat anslutning från ett transitundernät som gör att Microsoft Entra-ID kan omdirigera användare efter inloggning till rätt Azure Databricks-kontrollplansinstans.

- Om du planerar att tillåta anslutningar från användarklientens överföringsnätverk till det offentliga Internet rekommenderar vi att du lägger till en privat slutpunkt för webbläsarautentisering, men det krävs inte.

- Om du planerar att inte tillåta anslutningar från klientöverföringsnätverket till det offentliga Internet måste du lägga till en privat slutpunkt för webbläsarautentisering.

Den privata slutpunkten för webbläsarautentisering delas mellan alla arbetsytor i regionen som delar samma privata DNS-zon. Observera också att vissa dns-lösningar för företag effektivt begränsar dig till en regional privat slutpunkt för webbläsarautentisering.

Viktigt!

Databricks rekommenderar starkt att du skapar en arbetsyta som kallas en privat webbautentiseringsarbetsyta för varje region för att vara värd för inställningarna för privat webbautentisering. Detta löser problemet med att ta bort en arbetsyta som kan påverka andra arbetsytor i den regionen. Mer kontext och information finns i Steg 4: Skapa en privat slutpunkt för att stödja enkel inloggning för webbläsaråtkomst.

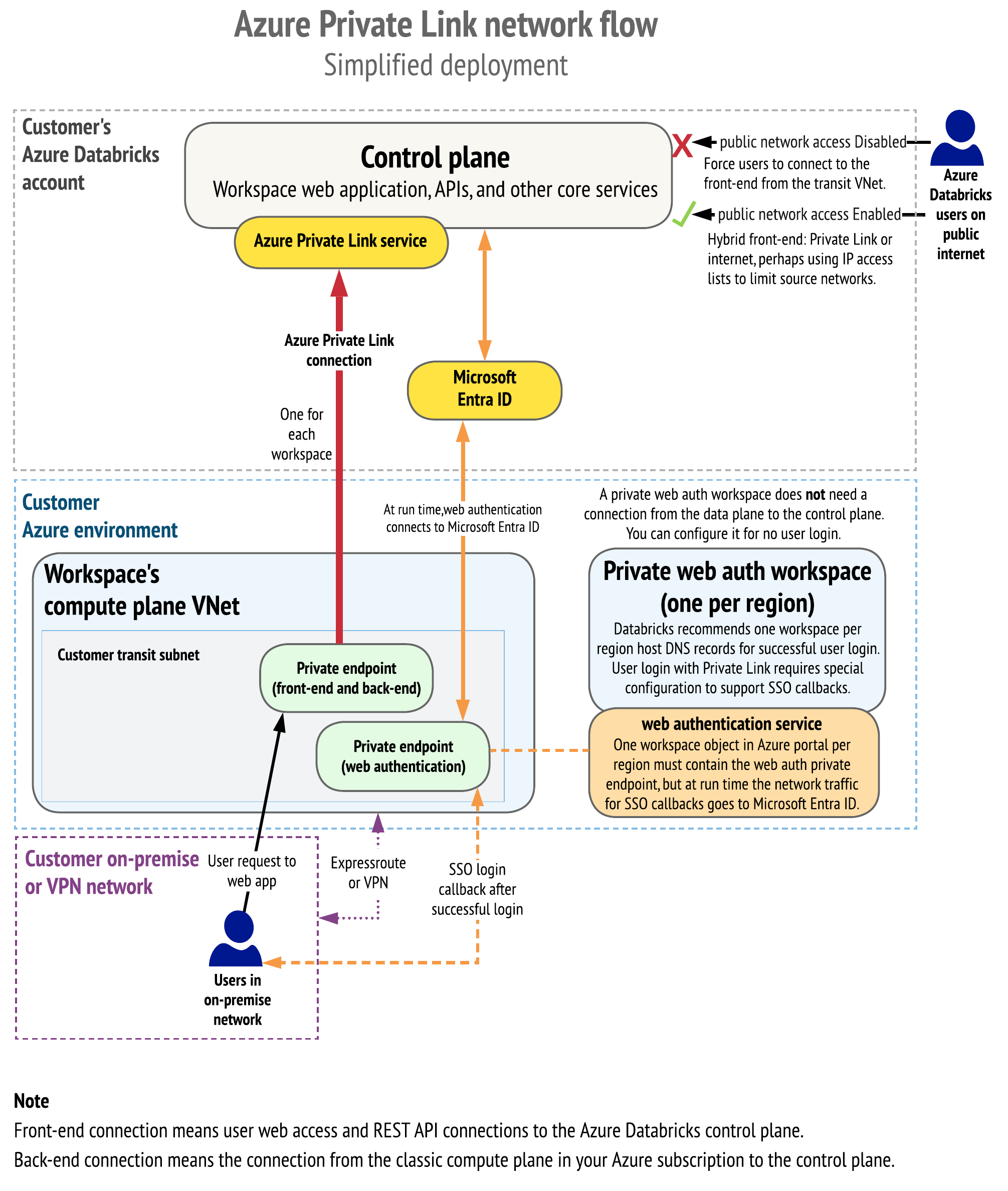

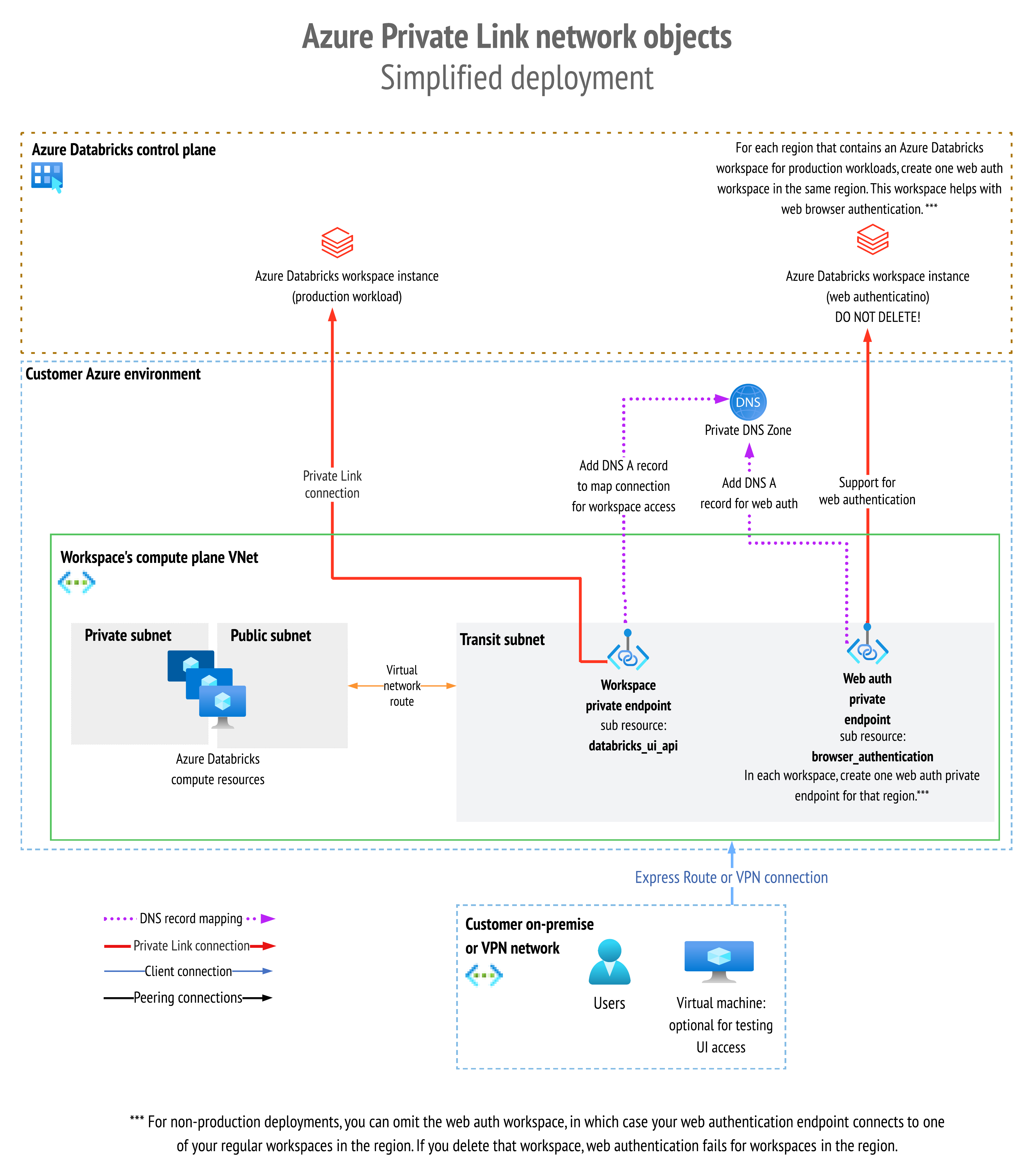

Diagram över nätverksflöden och nätverksobjekt

Följande diagram visar nätverksflödet i en typisk implementering av den förenklade distributionen Private Link:

Följande diagram visar nätverksobjektarkitekturen:

Om du vill jämföra detta med Private Link-standarddistributionen läser du Diagram över nätverksflöde och nätverksobjekt

Steg 1: Skapa resursgrupper

- I Azure-portalen går du till bladet resursgrupper .

- Klicka på Skapa resursgrupp för att skapa en resursgrupp för din arbetsyta. Ange Azure-prenumerationen, regionen och namnet på resursgruppen. Klicka på Granska och skapa och sedan på Skapa.

Steg 2: Skapa eller förbereda arbetsytans virtuella nätverk

Du kanske redan har ett virtuellt nätverk som du kommer att använda, eller så kan du skapa ett nytt virtuellt nätverk specifikt för Azure Databricks.

Kraven för IP-intervall för det virtuella nätverket och de två nödvändiga undernäten för arbetsytan finns i artikeln Distribuera Azure Databricks i ditt virtuella Azure-nätverk (VNet-inmatning).

IP-intervallen för virtuella nätverk och undernät som du använder för Azure Databricks definierar det maximala antalet klusternoder som du kan använda samtidigt. Välj dessa värden noggrant för att matcha din egen organisations nätverkskrav och maximala klusternoder som du förväntar dig att använda samtidigt med Azure Databricks. Se Adressutrymme och maximalt antal klusternoder.

Du kan till exempel skapa ett virtuellt nätverk med följande värden:

- IP-intervall: Ta först bort standard-IP-intervallet och lägg sedan till IP-intervallet

10.28.0.0/23. - Skapa undernät

public-subnetmed intervallet10.28.0.0/25. - Skapa undernät

private-subnetmed intervallet10.28.0.128/25. - Skapa undernät

private-linkmed intervallet10.28.1.0/27. I den förenklade distributionen är det här ditt transitundernät.

Steg 3: Etablera en Azure Databricks-arbetsyta och privata slutpunkter

Distribuera en ny Azure Databricks-arbetsyta med följande inställningar:

- Distribuera din Azure Databricks-arbetsyta i ditt eget virtuella nätverk för nätverket för beräkningsresurser. Den här funktionen kallas Distribuera Azure Databricks i ditt virtuella Azure-nätverk (VNet-inmatning).

- Säker klusteranslutning (kallas även No-Public-IP/NPIP).

- Private Link-stöd.

Om du vill distribuera en arbetsyta med de här inställningarna har du flera alternativ, bland annat ett användargränssnitt i Azure-portalen, en anpassad mall (som du kan använda i användargränssnittet, med Azure CLI eller PowerShell) eller Terraform. Använd den här mallen om du vill använda en anpassad mall för att skapa en Private Link-aktiverad arbetsyta.

Oavsett vilken metod du väljer anger du noggrant dessa tre värden när du skapar din nya arbetsyta:

- Åtkomst till offentligt nätverk (för private link i klientdelen) (i mallen som

publicNetworkAccess): Styr inställningarna för klientdelens användningsfall för Private Link.- Om du anger detta till

Enabled(standard) kan användare och REST API-klienter på det offentliga Internet komma åt Azure Databricks, även om du kan begränsa åtkomsten till specifika IP-intervall från godkända källnätverk med hjälp av Konfigurera IP-åtkomstlistor för arbetsytor. - Om du anger detta till

Disabledfinns det flera konsekvenser. Ingen användaråtkomst tillåts från det offentliga Internet. Klientdelsanslutningen kan endast nås via Private Link-anslutningen och inte från det offentliga Internet. IP-åtkomstlistor gäller inte för Private Link-anslutningar. Med den här inställningen måste du också aktivera Private Link för serverdelen. - Om du bara vill använda private link i serverdelen (ingen privat klientdelslänk) måste du ange åtkomst till offentligt nätverk till

Enabled.

- Om du anger detta till

- Obligatoriska NSG-regler (för private link i serverdelen) (i mallen som

requiredNsgRules): Möjliga värden:- Alla regler (standard): Det här värdet finns i mallen som

AllRules. Detta indikerar att arbetsytans beräkningsplan behöver en nätverkssäkerhetsgrupp som innehåller Azure Databricks-regler som tillåter anslutningar på det offentliga Internet från beräkningsplanet till kontrollplanet. Om du inte använder private link för serverdelen använder du den här inställningen. - Inga Azure Databricks-regler: Det här värdet finns i mallen som

NoAzureDatabricksRules: Använd det här värdet om du använder Private Link för serverdelen, vilket innebär att arbetsytans beräkningsplan inte behöver regler för nätverkssäkerhetsgrupp för att ansluta till Azure Databricks-kontrollplanet. Om du använder private link för serverdelen använder du den här inställningen.

- Alla regler (standard): Det här värdet finns i mallen som

- Aktivera säker klusteranslutning (No-Public-IP/NPIP) (i mallen som

enableNoPublicIp): Ställ alltid in på Ja (true), vilket möjliggör säker klusteranslutning.

Kombinationen av inställningarna Åtkomst till offentligt nätverk (i mallen, publicNetworkAccess) och Obligatoriska NSG-regler (i mallen) requiredNsgRulesdefinierar vilka typer av Private Link som stöds.

I följande tabell visas scenarier som stöds för de två huvudsakliga Användningsfallen för Private Link, som är klientdels- och serverdelsfall. Den här tabellen gäller endast för den förenklade distributionen av Private Link. Vissa ytterligare scenarier är tillgängliga med Private Link-standarddistributionen.

| Scenario | Ange åtkomst till det offentliga nätverket till det här värdet | Ange obligatoriska NSG-regler till det här värdet | Skapa dessa slutpunkter |

|---|---|---|---|

| Ingen privat länk för klientdel eller serverdel | Aktiverat | Alla regler | saknas |

| Rekommenderad konfiguration: Både klientdels- och backend Private Link. Klientdelsanslutningen är låst för att kräva Private Link. | Inaktiverad | NoAzureDatabricksRules | En privat slutpunkt som används för både serverdels- och klientdelsanslutningar. Dessutom en privat slutpunkt för webbläsarautentisering per region. |

| Både klientdelen och serverdelen Private Link. Hybrid-klientdelsanslutning tillåter Private Link eller offentligt Internet, vanligtvis med hjälp av Konfigurera IP-åtkomstlistor för arbetsytor. Använd den här hybridmetoden om du använder Private Link för lokal användaråtkomst men behöver tillåta specifika CIDR-intervall på Internet. De ytterligare intervallen kan användas för Azure-tjänster som SCIM eller Azure Mašinsko učenje eller för att tillhandahålla extern åtkomst för JDBC, molnautomatisering eller administratörsverktyg. | Aktiverat | NoAzureDatabricksRules | En privat slutpunkt för både serverdels- och klientdelsanslutning. Dessutom en privat slutpunkt för webbläsarautentisering per region. |

| Klientdelen endast Private Link. Klientdelsanslutningen är låst för att kräva Private Link (åtkomst till offentligt nätverk är inaktiverad). Ingen privat länk för serverdelen. | Det här är ett scenario som inte stöds. | Det här är ett scenario som inte stöds. | Det här är ett scenario som inte stöds. |

| Klientdelen endast Private Link. Hybrid-klientdelsanslutning tillåter Private Link eller offentligt Internet, kanske med hjälp av Konfigurera IP-åtkomstlistor för arbetsytor. Ingen privat länk för serverdelen. | Aktiverat | Alla regler | En slutpunkt för klientdelen (valfritt). Dessutom en privat slutpunkt för webbläsarautentisering per region. |

I samtliga fall måste du ange följande konfigurationsinställningar för arbetsytan:

- Ange Prisnivå till Premium (i en mall är

premiumdet här värdet ) - Ange Inaktivera offentlig IP (säker klusteranslutning) till Ja (i en mall är

truedet här värdet ). - Ange Nätverksdistribution > av Azure Databricks-arbetsyta i ditt eget virtuella nätverk (VNet) till Ja (i en mall är

truedet här värdet )

Kommentar

I allmänhet måste du aktivera Private Link när du skapar en arbetsyta. Men om du har en befintlig arbetsyta som aldrig har åtkomst till Private Link-klientdelen eller serverdelen, eller om du använde standardvärdena för åtkomst till offentligt nätverk (aktiverad) och obligatoriska NSG-regler (alla regler ), kan du välja att lägga till Private Link i klientdelen senare. Offentlig nätverksåtkomst är dock fortfarande aktiverad, så endast några av konfigurationsalternativen är tillgängliga för dig.

Det finns två sätt att skapa arbetsytan:

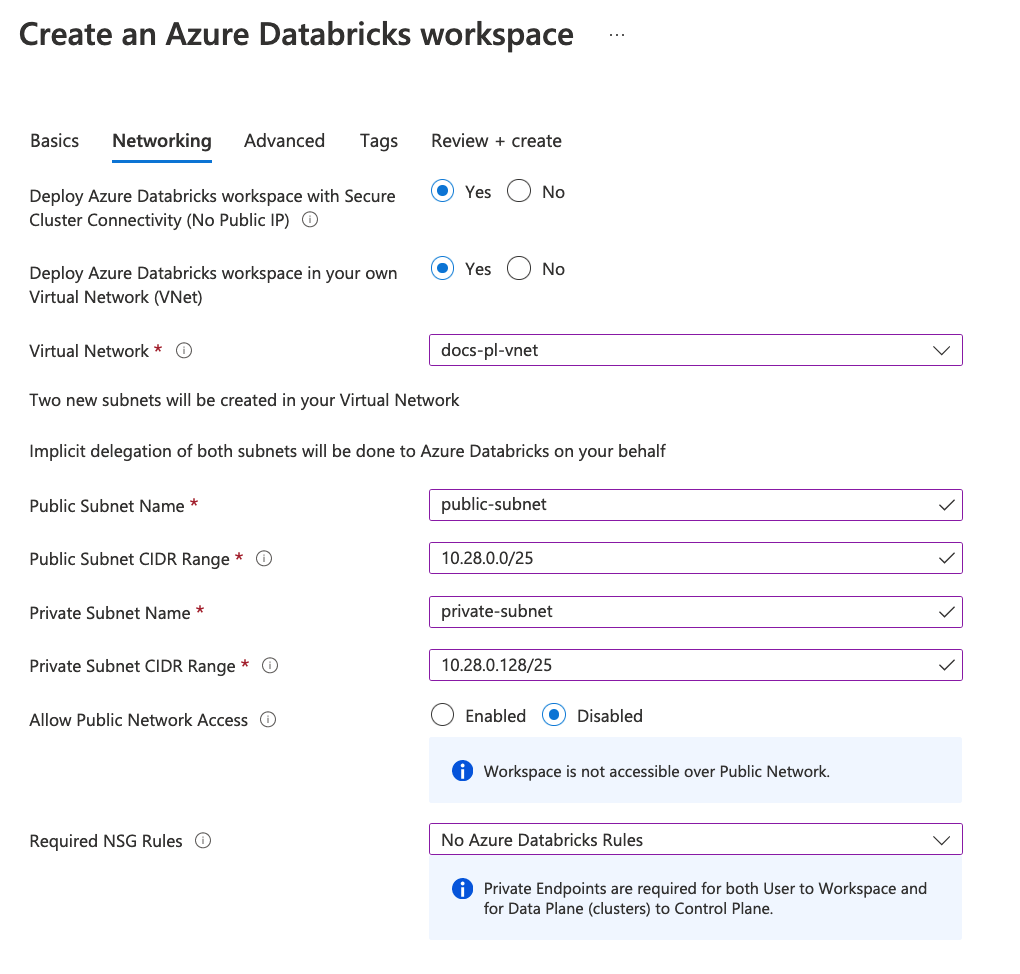

Skapa arbetsytan och privata slutpunkter i Användargränssnittet för Azure-portalen

Azure-portalen innehåller automatiskt de två Private Link-fälten (offentlig nätverksåtkomst och obligatoriska NSG-regler) när du skapar en ny Azure Databricks-arbetsyta.

Skapa arbetsytan med ditt eget VNet (VNet-inmatning). Om du vill konfigurera och ändra storlek på dina undernät följer du arbetsyteproceduren i Distribuera Azure Databricks i ditt virtuella Azure-nätverk (VNet-inmatning) men trycker ännu inte på Skapa.

Ange följande fält.

- Ange Prisnivå till

premiumannars visas inte fälten Private Link i användargränssnittet. - Ange Nätverksdistribution > av Azure Databricks-arbetsyta med säker klusteranslutning (ingen offentlig IP-adress) (i mallen som

Disable Public Ip) till Ja. - Ställ in Nätverksdistribution > av Azure Databricks-arbetsyta i ditt eget virtuella nätverk (VNet) till Ja.

- Ange undernäten enligt det virtuella nätverk som du skapade i ett tidigare steg. Mer information finns i artikeln om VNet-inmatning.

- Ange private link-arbetsytefälten Offentlig nätverksåtkomst och Obligatoriska Nsg-regler enligt scenarier i steg 3: Etablera en Azure Databricks-arbetsyta och privata slutpunkter.

Följande skärmbild visar de fyra viktigaste fälten för Private Link-anslutning.

- Ange Prisnivå till

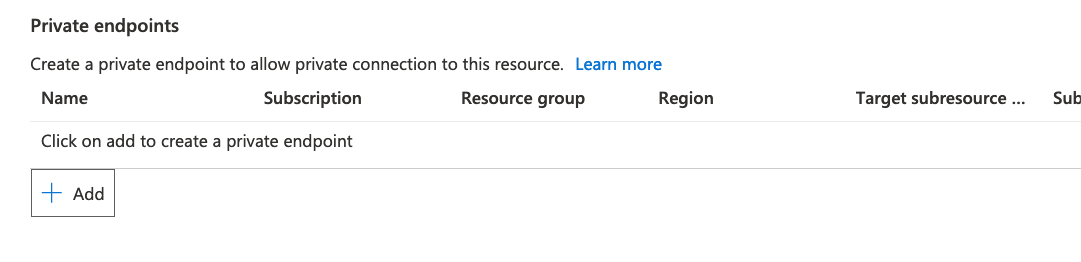

Skapa en privat slutpunkt som ska användas för både serverdels- och klientdelsanslutning:

Leta efter avsnittet Privata slutpunkter under fälten som visas i föregående skärmbild. Om du inte ser dem har du förmodligen inte angett prisnivån till Premium.

Klicka på + Lägg till.

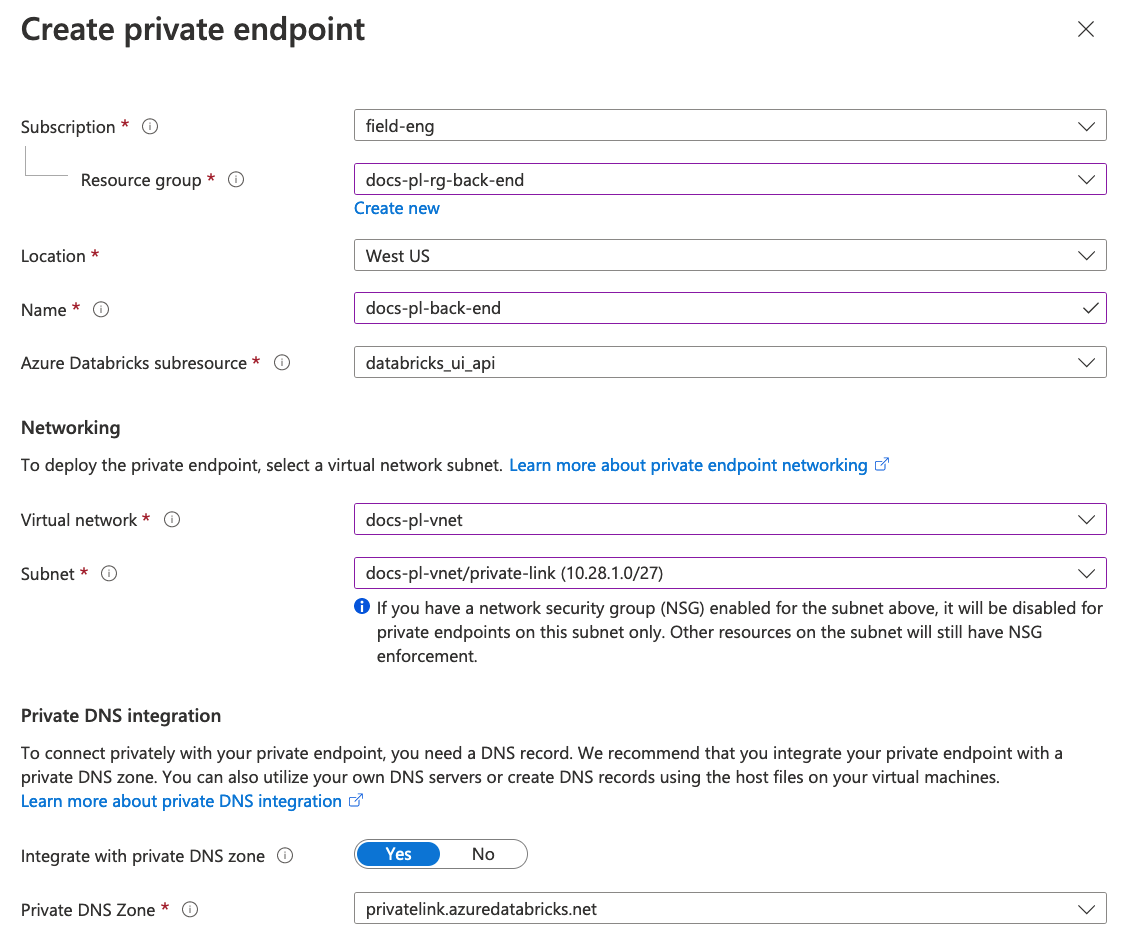

Azure-portalen visar bladet Skapa privat slutpunkt i arbetsytan Skapa.

När du skapar den privata slutpunkten från arbetsytan visas inte vissa Azure-fält för den här objekttypen eftersom de är automatiskt ifyllda och inte redigerbara. Vissa fält visas men behöver inte redigeras:

Underresursfältet i Azure Databricks visas och fylls automatiskt i med värdet databricks_ui_api. Det underresursvärdet representerar det aktuella Azure Databricks-kontrollplanet för din arbetsyta. Det här underresursnamnet används för privata slutpunkter för både serverdels- och klientdelsanslutningar.

När du har angett resursgruppen, det virtuella nätverket och undernätet fylls den privata DNS-zonen automatiskt i med ett värde om du använder den inbyggda DNS som skapats av Azure i stället för en anpassad DNS.

Viktigt!

Azure kanske inte automatiskt väljer den privata DNS-zon som du vill använda. Granska värdet för fältet Privat DNS-zon och ändra det efter behov.

Ange plats så att den matchar din arbetsyteregion. Observera att för serverdelens privata slutpunktsregion och arbetsyteregion måste matcha, även om regionerna inte behöver matcha för privata slutpunktsanslutningar i klientdelen.

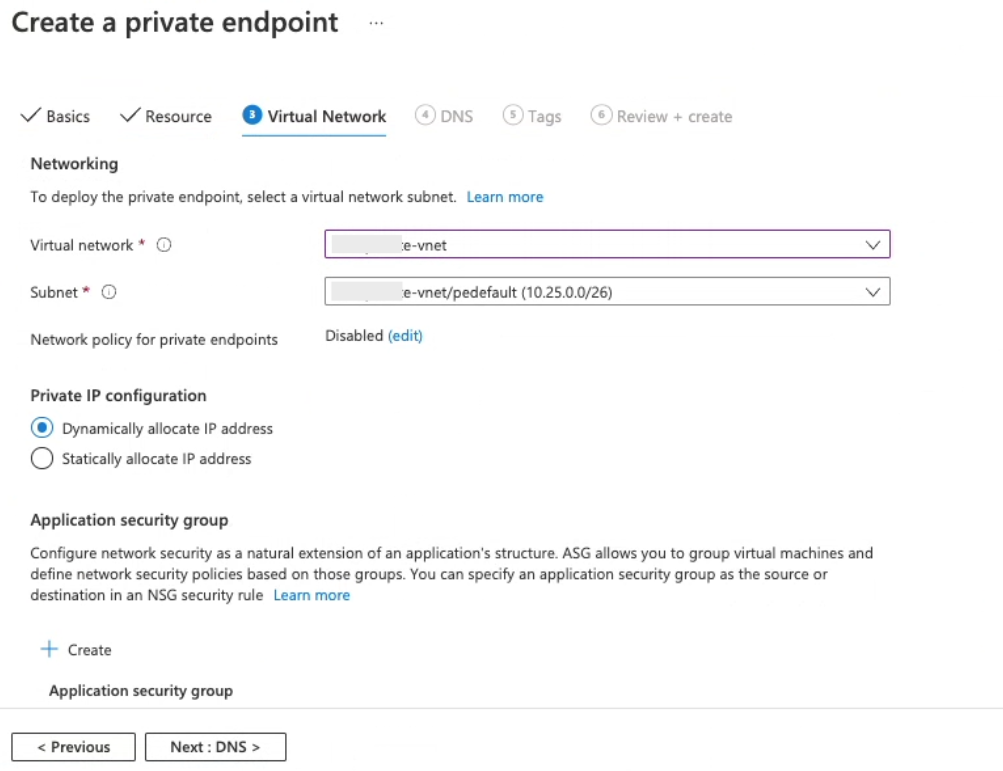

Ange det virtuella nätverket till det virtuella arbetsytans virtuella nätverk.

Ställ in undernätet på Private Link-specifikt undernät på din arbetsyta. Det här undernätet får inte vara något av de standardundernät som används för VNet-inmatning. Relaterad information finns i nätverkskrav.

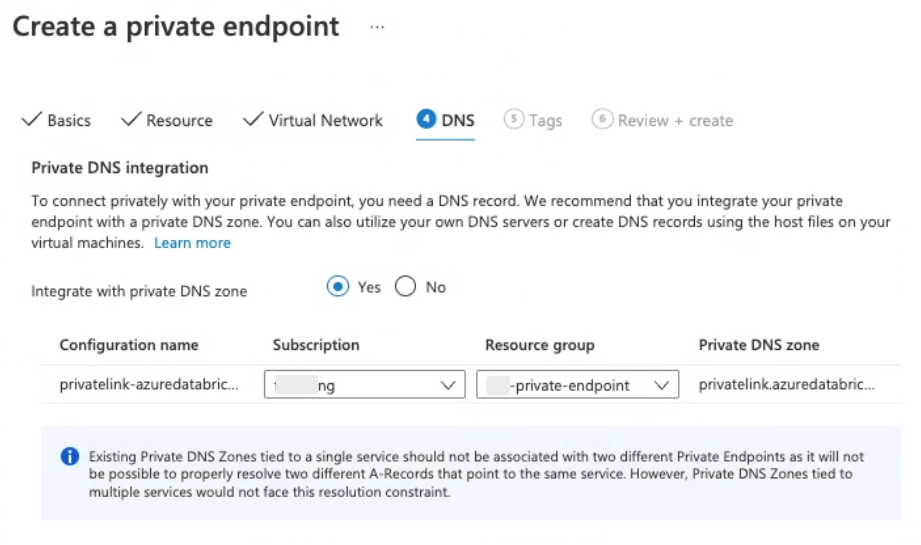

För vanlig användning med den inbyggda Azure DNS anger du Integrera med privat DNS-zon till Ja. Resten av dessa instruktioner förutsätter att du valde Ja.

Om din organisation har en egen anpassad DNS kanske du vill ange Nej, men granska den här Microsoft-artikeln om DNS-konfiguration innan du fortsätter. Kontakta ditt Azure Databricks-kontoteam om du har frågor.

Klicka på OK för att skapa den privata slutpunkten och återgå till bladet för att skapa arbetsytan.

Om du vill slutföra skapandet av arbetsytan klickar du på Granska + skapa och sedan på Skapa.

Vänta tills arbetsytan har distribuerats och klicka sedan på Gå till resurs. Det här är Azure-portalobjektet för din Azure Databricks-arbetsyta.

Skapa arbetsytan med hjälp av en anpassad mall

Om du inte vill använda standardgränssnittet för Azure-portalen för att skapa arbetsytan kan du använda en mall för att distribuera din arbetsyta. Du kan använda mallen med:

ARM-mallen för all-in-one-distribution för Private Link skapar följande resurser:

- Nätverkssäkerhetsgrupper

- Resursgrupper

- VNet inklusive undernät för arbetsytan (de två standardundernäten) och Private Link (ytterligare ett undernät)

- Azure Databricks-arbetsyta

- Private Link-slutpunkten med privat DNS-zon

Du kan distribuera mallen direkt från huvudsidan för mallen.

Om du vill distribuera det direkt klickar du på Distribuera på Azure. Om du vill visa källan klickar du på Bläddra på GitHub.

I båda fallen anger du följande parametervärden för mallen:

- Ställ in

pricingTierpåpremium. Om du lämnar detta somstandarddöljer Azure-portalen de konfigurationsfält som är specifika för Private Link. - Ställ in

enableNoPublicIppåtrue - Ange

publicNetworkAccessochrequiredNsgRulesenligt tabellen i Steg 3: Etablera en Azure Databricks-arbetsyta och privata slutpunkter networkSecurityGroupAnge ID:t för arbetsytans NSG.

- Ställ in

Vänta tills arbetsytan har distribuerats.

Gå till den nya Azure Databricks Service-resursen som representerar din arbetsyta. Det här är Azure-portalobjektet för din Azure Databricks-arbetsyta.

Steg 4: Skapa en privat slutpunkt för att stödja enkel inloggning för webbläsaråtkomst

Viktigt!

Hoppa över det här steget om du inte implementerar Private Link i klientdelen. Om alla dina arbetsytor i regionen har stöd för Private Link-klientdelsanslutningar och klientnätverket (transitundernätet) tillåter offentlig Internetåtkomst, rekommenderas den konfiguration som beskrivs i det här steget, men valfritt.

Användarautentisering till Azure Databricks-webbprogrammet använder OAuth som en del av Microsoft Entra ID SSO-implementeringen. Under autentiseringen ansluter användarens webbläsare till Azure Databricks-kontrollplanet. Dessutom kräver OAuth-flödet en omdirigering av återanrop från Microsoft Entra-ID. Om du har konfigurerat Private Link i klientdelen misslyckas omdirigeringen av SSO-nätverket utan ytterligare konfiguration. Det innebär att användarna inte kan autentisera till Azure Databricks. Observera att det här problemet gäller för användarinloggning till webbprogrammets användargränssnitt via en klientdelsanslutning men gäller inte för REST API-anslutningar eftersom REST API-autentisering inte använder återanrop för enkel inloggning.

Om klientnätverket (undernätet för överföring) inte tillåter åtkomst till det offentliga Internet måste du skapa en privat slutpunkt för webbläsarautentisering för att stödja återanrop för enkel inloggning (SSO) från Microsoft Entra-ID för att stödja webbläsarautentisering. En privat slutpunkt för webbläsarautentisering är en privat slutpunkt med underresursen som heter browser_authentication. Om du skapar en privat slutpunkt för webbläsarautentisering konfigurerar Azure Databricks automatiskt DNS-posterna för återanropet från Microsoft Entra-ID under inloggning med enkel inloggning. DNS-ändringarna görs som standard i den privata DNS-zon som är associerad med arbetsytans virtuella nätverk.

För en organisation med flera arbetsytor är det viktigt att förstå att en korrekt konfigurerad nätverkskonfiguration är exakt en privat slutpunkt för webbläsarautentisering för varje Azure Databricks-region för varje privat DNS-zon. Den privata slutpunkten för webbläsarautentisering konfigurerar privat webbautentisering för alla Private Link-arbetsytor i regionen som delar samma privata DNS-zon.

Om du till exempel har 10 produktionsarbetsytor i regionen USA, västra som delar samma privata DNS-zon, har du en privat slutpunkt för webbläsarautentisering som stöder dessa arbetsytor.

Viktigt!

- Om någon tar bort arbetsytan som är värd för den privata slutpunkten för webbläsarautentisering för den regionen störs användarens webbautentisering för andra arbetsytor i den regionen som förlitade sig på den privata slutpunkten för webbläsarautentisering och relaterad DNS-konfiguration för återanrop till enkel inloggning.

- För att minska riskerna med borttagning av arbetsytor och uppmuntra standardkonfiguration av arbetsytor för dina produktionsarbetsytor rekommenderar Databricks starkt att du skapar en privat webbautentiseringsarbetsyta för varje region.

- För icke-produktionsdistributioner kan du förenkla implementeringen genom att utelämna den ytterligare privata webbautentiseringsarbetsytan. I så fall skulle webbautentiseringsslutpunkten ansluta till en av dina andra arbetsytor i den regionen.

En privat webbautentiseringsarbetsyta är en arbetsyta som du skapar i samma region som dina Azure Databricks-arbetsytor, och dess enda syfte är att vara värd för den privata slutpunktsanslutningen för webbläsarautentisering för din faktiska produktion av Azure Databricks-arbetsytor i den regionen. På alla andra sätt används inte den privata webbautentiseringsarbetsytan för någonting, till exempel använd den inte för att köra jobb eller andra arbetsbelastningar. Den behöver inte några faktiska användardata eller inkommande nätverksanslutningar förutom den privata slutpunkten för webbläsarautentisering. Du kan konfigurera den så att den inte har någon användaråtkomst. Genom att ange inställningen Offentlig nätverksåtkomst till Inaktiverad och inte skapa några privata slutpunkter i klientdelen till arbetsytan, har användarna inte åtkomst till användarinloggning till arbetsytan.

Information om hur den privata webbautentiseringsarbetsytan fungerar med andra objekt för Private Link-anslutning finns i diagrammet tidigare i den här artikeln.

Den privata webbautentiseringsarbetsytan fungerar som en återanropstjänst för alla arbetsytor i regionen för användarens enkel inloggning under inloggningen. När inloggningen till dina vanliga arbetsytor har slutförts används inte den privata webbautentiseringsarbetsytan förrän nästa inloggning.

Oavsett om du väljer att skapa en privat webbautentiseringsarbetsyta eller inte måste du välja en arbetsyta i den region som ska vara värd för det privata slutpunktsmålet för webbläsarautentisering. I Azure-portalen väljer du ett Azure Databricks-arbetsyteobjekt som innehåller webbläsarens privata slutpunkt för autentisering. Vid körning sker den faktiska nätverksåtkomsten från ditt överföringsundernät till Microsoft Entra-ID. Efter lyckad inloggning med Microsoft Entra-ID omdirigeras användarens webbläsare till rätt kontrollplansinstans.

Dricks

Databricks rekommenderar starkt konfigurationen av den privata webbautentiseringsarbetsytan om du har flera arbetsytor som delar en privat DNS-konfiguration. Du kan välja att utelämna den privata webbautentiseringsarbetsytan för något av följande villkor:

- Du har bara en arbetsyta i regionen och du är säker på att du inte kommer att lägga till fler senare.

- Du är säker på att du inte behöver ta bort någon arbetsyta.

- Distributioner som inte är produktionsbaserade.

I något av dessa fall utelämnar du den privata webbautentiseringsarbetsytan och väljer i stället en av dina produktionsarbetsytor som värd för den privata slutpunkten för webbläsarautentisering. Tänk dock på riskerna med att eventuell borttagning av arbetsytan omedelbart förhindrar användarautentisering för andra arbetsytor i regionen med stöd för Private Link i klientdelen.

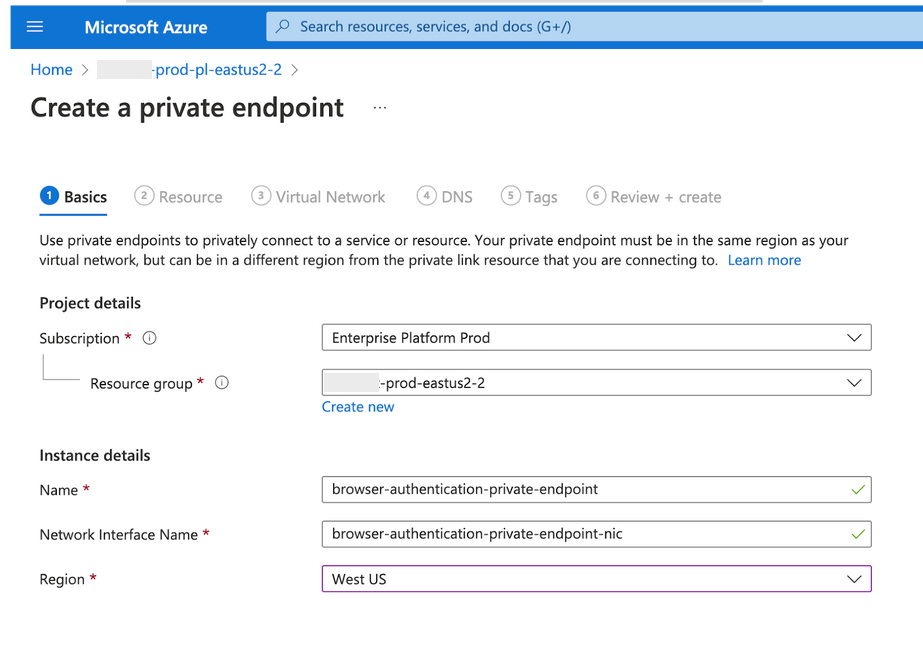

Så här skapar du en privat slutpunkt som stöder enkel inloggning:

Rekommenderat men valfritt steg: Skapa en privat webbautentiseringsarbetsyta som värd för webbautentiseringstjänsten.

Skapa en resursgrupp som värd för den privata webbautentiseringsarbetsytan. Skapa en för varje region där du har distribuerat Azure Databricks-arbetsytor.

Skapa en privat webbautentiseringsarbetsyta för varje region där du har distribuerat Azure Databricks-arbetsytor.

- Du kan använda Azure-portalen, Azure CLI, Powershell eller Terraform för att skapa en ny Azure Databricks-arbetsyta.

- Ange nivån till Premium.

- Ange arbetsytans namn så

WEB_AUTH_DO_NOT_DELETE_<region>att det inte tas bort. - Ange obligatoriska NSG-regler (

requiredNsgRules) till värdetNoAzureDatabricksRules. - Ange Säker klusteranslutning (NPIP) (

enableNoPublicIp) tillEnabled. - Ange regionen till samma region som dina andra produktionsarbetsytor.

- Använd VNet-inmatning. Skapa eller använd ett VNet separat från det virtuella nätverk som du använder för ditt huvudsakliga virtuella arbetsytenätverk.

- Ange Åtkomst till offentligt nätverk (

publicNetworkAccess) till Inaktiverad. - Placera inte någon Azure Databricks-arbetsbelastning på den här arbetsytan.

- Lägg inte till några andra privata slutpunkter än den privata slutpunkten för webbläsarautentisering. Skapa till exempel inte någon privat slutpunkt med underresursen

databricks_ui_api, vilket skulle aktivera klientdels- eller serverdelsanslutningar till arbetsytan, vilket inte är nödvändigt.

Mer information om hur du distribuerar en arbetsyta med VNet-inmatning finns i Distribuera Azure Databricks i ditt virtuella Azure-nätverk (VNet-inmatning).

Om du vill skapa arbetsytan kan du använda ARM-standardmallen allt-i-ett och följa kraven som anges ovan för konfigurationen av arbetsytan.

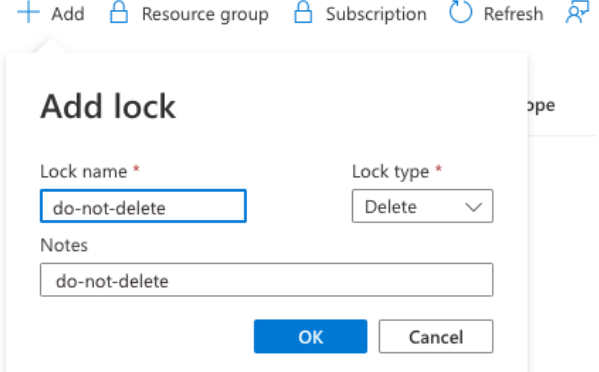

När du har skapat den privata webbautentiseringsarbetsytan anger du ett lås för att förhindra att arbetsytan tas bort. Gå till Azure Databricks-tjänstinstansen i Azure-portalen. I det vänstra navigeringsfältet klickar du på Lås. Klicka på +Lägg till. Ange Låstyp till Ta bort. Ge låset ett namn. Klicka på OK.

Gå till Azure Databricks Service-instansen som representerar din arbetsyta i Azure-portalen.

- Om du använder en privat webbautentiseringsarbetsyta går du till Azure Databricks Service-instansobjektet för den privata webbautentiseringsarbetsytan.

- Om du inte använder en privat webbautentiseringsarbetsyta väljer du en arbetsyta som ska vara värd för den privata slutpunkten för webbautentisering. Kom ihåg att borttagningen av arbetsytan tar bort DNS-poster som krävs för alla dina andra arbetsytor i den regionen som använder Private Link-klientdelsanslutningar. Öppna den här arbetsytans Azure Databricks Service-instansblad i Azure-portalen.

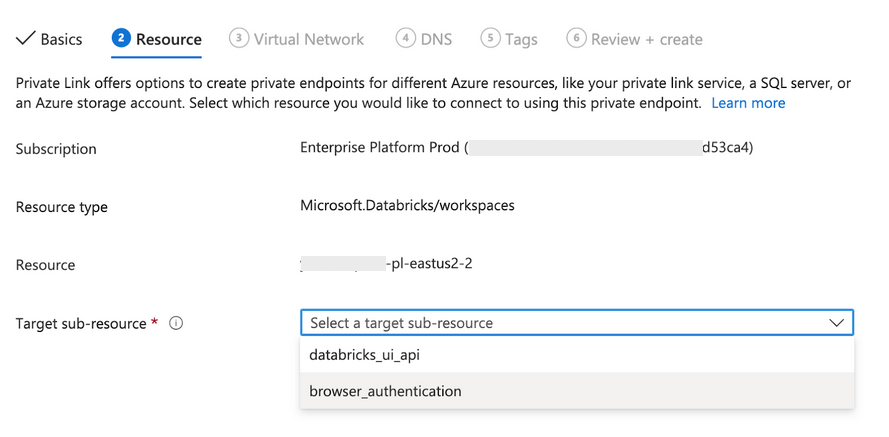

Gå till Inställningar>Privata slutpunktsanslutningar för>nätverk.

Klicka på knappen + Lägg till för att skapa en privat slutpunkt för den här arbetsytan.

Azure-portalen visar bladet Skapa privat slutpunkt i flödet skapa arbetsyta.

I resurssteget anger du fältet Målunderresurs till browser_authentication.

Observera att fälten Resurstyp och Resurs automatiskt refererar till den Azure Databricks Service-arbetsyteinstans som du redigerar.

I steget Virtuellt nätverk :

- Ange det virtuella nätverket till det virtuella nätverk som innehåller ditt transitundernät. Efter rekommendationerna i den här artikeln är det här ditt virtuella arbetsytenätverk.

- Ange undernätet till undernätet för överföring.

I DNS-steget:

För vanlig användning med den inbyggda Azure DNS anger du Integrera med privat DNS-zon till Ja.

Om din organisation har en egen anpassad DNS kan du ställa in Integrera med privat DNS-zon på Nej, men läsa den här Microsoft-artikeln om DNS-konfiguration innan du fortsätter. Kontakta ditt Azure Databricks-kontoteam om du har frågor.

Resten av instruktionerna i den här artikeln förutsätter att du har valt Ja.

Kontrollera att fältet Resursgrupp är inställt på rätt resursgrupp. Den kan ha fyllts i i förväg till rätt resursgrupp, men det är inte garanterat att den gör det. Ställ in det på samma virtuella nätverk som den privata klientdelsslutpunkten.

Viktigt!

Det här är ett vanligt steg för felkonfiguration, så gör det här steget noggrant.

Klicka på OK för att skapa den privata slutpunkten.

Om du integrerar med inbyggd Azure DNS kan du nu bekräfta att din DNS konfigurerades automatiskt av den privata slutpunkten för webbläsarautentisering som du skapade. Om du till exempel tittar i din privata DNS-zon ser du en eller flera nya

Aposter med namn som slutar i.pl-auth. Det här är poster som representerar återanrop för enkel inloggning för varje kontrollplansinstans i regionen. Om det finns fler än en Azure Databricks-kontrollplansinstans i den regionen kommer det att finnas fler än enApost.

Anpassad DNS

Om du använder anpassad DNS måste du se till att rätt DNS-konfiguration har konfigurerats för att stödja återanrop för SSO-autentisering. Om du vill ha vägledning kontaktar du ditt Azure Databricks-kontoteam.

Om du använder en privat klientdelsslutpunkt och användarna får åtkomst till Azure Databricks-arbetsytan från ett transitundernät som du har aktiverat anpassad DNS för, måste du aktivera IP-adressen för den privata slutpunkten för arbetsytan så att den är tillgänglig med hjälp av arbetsytans URL.

Du kan behöva konfigurera villkorlig vidarebefordran till Azure eller skapa en DNS-post A för arbetsytans URL i anpassad DNS (lokal eller intern DNS). Detaljerade anvisningar om hur du aktiverar åtkomst till Private Link-aktiverade tjänster finns i DNS-konfigurationen för Azure Private Endpoint.

Om du till exempel mappar resurs-URL:erna direkt till ip-adresserna för klientdelens privata slutpunkt i din interna DNS behöver du två poster:

En DNS-post

Amappar URL:en per arbetsyta (adb-1111111111111.15.azuredatabricks.net) till ip-adressen för den privata slutpunkten i klientdelen.En eller flera DNS-poster

Amappar svars-URL:en för Microsoft Entra ID OAuth-flödet till ip-adressen för den privata slutpunkten i klientdelen, till exempelwestus.pl-auth.azuredatabricks.net. Eftersom en region kan ha fler än en kontrollplansinstans kan du behöva lägga till fleraAposter, en för varje kontrollplansinstans.Kommentar

Om du använder anpassad DNS kontaktar du ditt Azure Databricks-kontoteam för att hämta den uppsättning kontrollplansinstansdomäner som du måste använda för den region du vill använda. Vissa regioner har fler än en kontrollplansinstans.

Förutom enskilda A poster som behövs för åtkomst till en privat slutpunkt för arbetsytan måste du konfigurera minst en uppsättning OAuth-DNS-poster perbrowser_authentication region. Detta ger åtkomst till privata klienter mellan OAuth-åtkomst till alla arbetsytor i regionen eftersom den browser_authentication privata slutpunkten till kontrollplanet delas mellan arbetsytor i den regionen.

Du kan också tillåta att OAuth-trafik går ut över det offentliga nätverket om åtkomst till offentligt Internet tillåts och delning av en privat ip-adress för en enskild användare till arbetsyta för alla affärsenheter skulle vara ett problem på grund av vanlig DNS.

När de här konfigurationerna har förberetts bör du kunna komma åt Azure Databricks-arbetsytan och starta kluster för dina arbetsbelastningar.

Steg 5: Testa användarens SSO-autentisering till din arbetsyta

Du måste testa autentiseringen till den nya arbetsytan. Starta arbetsytan från Azure-portalen för det första autentiseringsförsöket. I arbetsyteobjektet finns det en knapp för att starta arbetsyta, vilket är viktigt. När du klickar på den försöker Azure Databricks logga in på arbetsytan och etablera ditt första administratörsanvändarkonto för arbetsytan. Det är viktigt att testa autentiseringen för att säkerställa att arbetsytan fungerar korrekt.

Klicka på knappen Starta arbetsyta.

Testa nätverksåtkomst från ditt transitundernät eller en nätverksplats som är peer-kopplade till det. Om ditt lokala nätverk till exempel har åtkomst till överföringsundernätet kan du kontrollera användarens enkel inloggning från ditt lokala nätverk. Bekräfta nätverksåtkomsten från testnätverket till ditt transitundernät.

Om du inte befinner dig på en nätverksplats som kan komma åt ditt transitundernät kan du testa anslutningen genom att skapa en virtuell dator i ditt transitundernät eller en nätverksplats som kan nå den. Använd till exempel en virtuell Windows 10-dator:

- Gå till bladet Virtuell dator i Azure-portalen.

- Skapa en virtuell Windows 10-dator i test-VNet och undernätet.

- Anslut till den med en RDP-klient, till exempel Microsoft udaljena radna površina.

Från den virtuella datorn eller någon annan testdator använder du en webbläsare för att ansluta till Azure-portalen och starta arbetsytan.

- Leta reda på Azure Databricks-arbetsyteobjektet i Azure-portalen.

- Klicka på Starta arbetsyta för att starta en fönsterflik som loggar in dig på Azure Databricks med ditt användar-ID som du använde för att logga in på Azure-portalen.

- Bekräfta att inloggningen har slutförts.

Felsökning av autentisering

Fel: Om du ser meddelandet "Konfigurerade sekretessinställningar tillåter inte åtkomst för arbetsyta <your-workspace-id> i det aktuella nätverket. Kontakta administratören om du vill ha mer information."

Det här felet innebär förmodligen:

- Du ansluter till arbetsytan via det offentliga Internet (inte från en Private Link-anslutning).

- Du har konfigurerat arbetsytan så att den inte stöder åtkomst till offentliga nätverk.

Granska de tidigare stegen i det här avsnittet.

Fel: "Webbläsarfel med felkod DNS_PROBE_FINISHED_NXDOMAIN

Det här felet innebär att en användares inloggning till Azure Databricks-webbprogrammet misslyckades eftersom den inte kunde hitta rätt DNS-konfiguration för Azure Databricks-kontrollplansinstansen i målregionen. Det gick inte att hitta DNS-posten som pekar på <control-plane-instance-short-name>.pl-auth namnet. Du kan ha konfigurerat den privata slutpunkten för webbläsarautentisering felaktigt. Granska avsnittet noggrant igen i steg 4: Skapa en privat slutpunkt för att stödja enkel inloggning för webbläsaråtkomst. Om du har frågor kontaktar du ditt Azure Databricks-kontoteam.

Steg 6: Testa private link-anslutningen för serverdelen (krävs för en serverdelsanslutning)

Om du har lagt till en Private Link-anslutning för serverdelen är det viktigt att testa att den fungerar korrekt. Att bara logga in på Azure Databricks-webbprogrammet testar inte serverdelsanslutningen.

Om du inte redan är inloggad på din Azure Databricks-arbetsyta loggar du in igen med hjälp av din arbetsyte-URL eller från knappen Starta arbetsyta i Azure Databricks Service-instansen i Azure-portalen.

I det vänstra navigeringsfältet klickar du på Beräkning

Klicka på Skapa kluster, skriv ett klusternamn och klicka på Skapa kluster. Mer information om hur du skapar kluster finns i Referens för beräkningskonfiguration.

Vänta tills klustret verkar vara igång. Det kan ta flera minuter. Uppdatera sidan så att du får den senaste tillståndet.

Om det inte går att starta klickar du på Händelselogg på klustersidan och granskar de senaste posterna. Händelseloggen innehåller ett fel som liknar följande efter en 10–15 minuters väntan för vanliga felkonfigurationer i Private Link:

Cluster terminated. Reason: Control Plane Request FailureOm du får det här felet bör du noggrant granska anvisningarna i den här artikeln igen. Om du har frågor kontaktar du ditt Azure Databricks-kontoteam.

Ta bort en Azure Databricks-arbetsyta som har privata slutpunkter

Viktigt!

Om du använder det rekommenderade men valfria distributionsformatet som använder en privat webbautentiseringsarbetsyta är det viktigt att du aldrig tar bort arbetsytan eller webbläsarens privata slutpunkt för autentisering som är associerad med arbetsytan. Se Steg 4: Skapa en privat slutpunkt för att stödja enkel inloggning för webbläsaråtkomst.

Azure blockerar borttagningen av en Azure Databricks-arbetsyta om den har några privata slutpunkter.

Viktigt!

Du måste ta bort de privata slutpunkterna innan du försöker ta bort Azure Databricks-arbetsytan.

- Öppna Azure Databricks Service-instansen som representerar din arbetsyta i Azure-portalen.

- I det vänstra navigeringsfältet klickar du på Inställningar > Nätverk.

- Klicka på fliken Privata slutpunktsanslutningar .

- Om du inte använder en privat webbautentiseringsarbetsyta kontrollerar du om din organisation använder den här arbetsytan som en OAuth CNAME-länk och den kan delas med andra arbetsytor som använder samma kontrollplansinstans. Om så är fallet, innan du tar bort privata slutpunkter som kan förlita sig på CNAME från den här arbetsytan, konfigurerar du den andra arbetsytans nätverksobjekt så att CNAME fortfarande pekar på en giltig zonpost

Afrån en annan arbetsyta. Se Steg 4: Skapa en privat slutpunkt för att stödja enkel inloggning för webbläsaråtkomst. - För varje privat slutpunkt väljer du raden och klickar på ikonen Ta bort . Bekräfta borttagningen genom att klicka på Ja.

När du är klar kan du ta bort arbetsytan från Azure-portalen.

Sök efter väntande godkännande eller godkänn väntande privata slutpunkter

Om Den Azure-användare som skapade den privata slutpunkten för överföringsundernätet inte har behörighet som ägare/deltagare för arbetsytan, måste en separat användare med behörighet som ägare/deltagare för arbetsytan manuellt godkänna begäran om att skapa den privata slutpunkten innan den aktiveras.

Bland anslutningstillstånden finns:

- Godkänd: Slutpunkten godkänns och ingen ytterligare åtgärd krävs.

- Väntar: Slutpunkten kräver godkännande från en användare med ägar-/deltagarbehörighet för arbetsytan.

- Frånkopplad: Slutpunkten eftersom ett relaterat objekt för den här anslutningen har tagits bort.

- Avvisad: Slutpunkten avvisades.

Så här kontrollerar du anslutningstillståndet:

I Azure-portalen går du till din arbetsyta som innehåller en eller flera privata slutpunkter som du nyligen har skapat.

Klicka på Nätverk.

Klicka på fliken Privata slutpunktsanslutningar .

I listan över slutpunkter tittar du på kolumnen Anslutningstillstånd .

- Om alla har värdet för värdeanslutningstillståndet Godkänd krävs ingen åtgärd för att godkänna den privata slutpunkten.

- Om värdet för någon är Väntande kräver de godkännande från någon med ägar-/deltagarbehörighet för arbetsytan.

Om du har ägar-/deltagarbehörigheter för arbetsytan:

Välj en eller flera slutpunktsrader som väntar.

Om du godkänner anslutningen klickar du på knappen Godkänn .

Om du inte godkänner anslutningen klickar du på knappen Avvisa .

Om du inte har behörighet som ägare/deltagare för arbetsytan kontaktar du arbetsyteadministratören för att godkänna anslutningen.