Omfattningar för hemligheter

Att hantera hemligheter börjar med att skapa ett hemligt omfång. Ett hemligt omfång är en samling hemligheter som identifieras med ett namn.

En arbetsyta är begränsad till högst 1 000 hemliga omfång. Kontakta azure Databricks-supportteamet om du behöver mer.

Kommentar

Databricks rekommenderar att du justerar hemliga omfång till roller eller program i stället för enskilda användare.

Översikt

Det finns två typer av hemlighetsomfång: Hemlighetsomfång som stöds av Azure Key Vault eller Hemlighetsomfång som stöds av Databricks.

Azure Key Vault-backade omfång

Om du vill referera till hemligheter som lagras i ett Azure Key Vault kan du skapa ett hemligt omfång som backas upp av Azure Key Vault. Du kan sedan utnyttja alla hemligheter i motsvarande Key Vault-instans från det hemliga omfånget. Eftersom det Azure Key Vault-säkerhetskopierade hemlighetsomfånget är ett skrivskyddat gränssnitt till Key Vault, PutSecret tillåts inte åtgärderna och DeleteSecret Secrets API . Om du vill hantera hemligheter i Azure Key Vault måste du använda AZURE Set Secret REST API eller Azure-portalens användargränssnitt.

Databricks-backade omfång

Ett hemlighetsomfång som stöds av Databricks lagras i (backas upp av) en krypterad databas som ägs och hanteras av Azure Databricks. Namnet på det hemliga omfånget:

- Måste vara unikt i en arbetsyta.

- Måste bestå av alfanumeriska tecken, bindestreck, understreck,

@och punkter och får inte överstiga 128 tecken.

Namnen anses vara icke-känsliga och kan läsas av alla användare på arbetsytan.

Du skapar ett Databricks-säkerhetskopierat hemlighetsomfång med databricks CLI (version 0.205 och senare). Du kan också använda API:et Hemligheter.

Omfångsbehörigheter

Omfång skapas med behörigheter som styrs av hemliga ACL:er. Som standard skapas omfång med MANAGE-behörighet för den användare som skapade omfånget ("skaparen"), vilket gör att skaparen kan läsa hemligheter i omfånget, skriva hemligheter till omfånget och ändra ACL:er för omfånget. Om ditt konto har Premium-planen kan du tilldela detaljerade behörigheter när som helst när du har skapat omfånget. Mer information finns i Hemliga ACL:er.

Du kan också åsidosätta standardinställningen och uttryckligen bevilja MANAGE-behörighet till alla användare när du skapar omfånget. Du måste faktiskt göra detta om ditt konto inte har Premium-planen.

Kommentar

Hemliga ACL:er finns på omfångsnivå. Om du använder Azure Key Vault-stödda omfång har användare som beviljas åtkomst till omfånget åtkomst till alla hemligheter i Azure Key Vault. Om du vill begränsa åtkomsten använder du separata Azure Key Vault-instanser.

Skapa ett Azure Key Vault-säkerhetskopierat hemlighetsomfång

I det här avsnittet beskrivs hur du skapar ett Azure Key Vault-säkerhetskopierat hemlighetsomfång med hjälp av Azure-portalen och Azure Databricks-arbetsytans användargränssnitt. Du kan också skapa ett Azure Key Vault-säkerhetskopierat hemlighetsomfång med hjälp av Databricks CLI.

Krav

Du måste ha rollen Key Vault-deltagare, deltagare eller ägare på den Azure Key Vault-instans som du vill använda för att stödja det hemliga omfånget.

Om du inte har någon key vault-instans följer du anvisningarna i Skapa ett nyckelvalv med azure-portalen.

Kommentar

För att skapa ett Azure Key Vault-säkerhetskopierat hemligt omfång krävs rollen Deltagare eller Ägare på Azure Key Vault-instansen även om Azure Databricks-tjänsten tidigare har beviljats åtkomst till nyckelvalvet.

Om nyckelvalvet finns i en annan klientorganisation än Azure Databricks-arbetsytan måste Den Azure AD-användare som skapar det hemliga omfånget ha behörighet att skapa tjänstens huvudnamn i nyckelvalvets klientorganisation. Annars uppstår följande fel:

Unable to grant read/list permission to Databricks service principal to KeyVault 'https://xxxxx.vault.azure.net/': Status code 403, {"odata.error":{"code":"Authorization_RequestDenied","message":{"lang":"en","value":"Insufficient privileges to complete the operation."},"requestId":"XXXXX","date":"YYYY-MM-DDTHH:MM:SS"}}

Konfigurera din Azure Key Vault-instans för Azure Databricks

Logga in på Azure-portalen, leta upp och välj Azure Key Vault-instansen.

Välj fliken Åtkomstkonfiguration under Inställningar.

Ange Behörighetsmodell till Åtkomstprincip för valv.

Kommentar

Om du skapar en Azure Key Vault-stödd hemlig omfångsroll ger du behörigheten Hämta och lista till program-ID:t för Azure Databricks-tjänsten med hjälp av åtkomstprinciper för nyckelvalv. Den rollbaserade behörighetsmodellen för Azure-åtkomstkontroll stöds för närvarande inte med Azure Databricks.

Välj fliken Nätverk under Inställningar.

I Brandväggar och virtuella nätverk anger du Tillåt åtkomst från: till Tillåt offentlig åtkomst från specifika virtuella nätverk och IP-adresser.

Under Undantag markerar du Tillåt betrodda Microsoft usluge att kringgå den här brandväggen.

Kommentar

Du kan också ange Tillåt åtkomst från: till Tillåt offentlig åtkomst från alla nätverk.

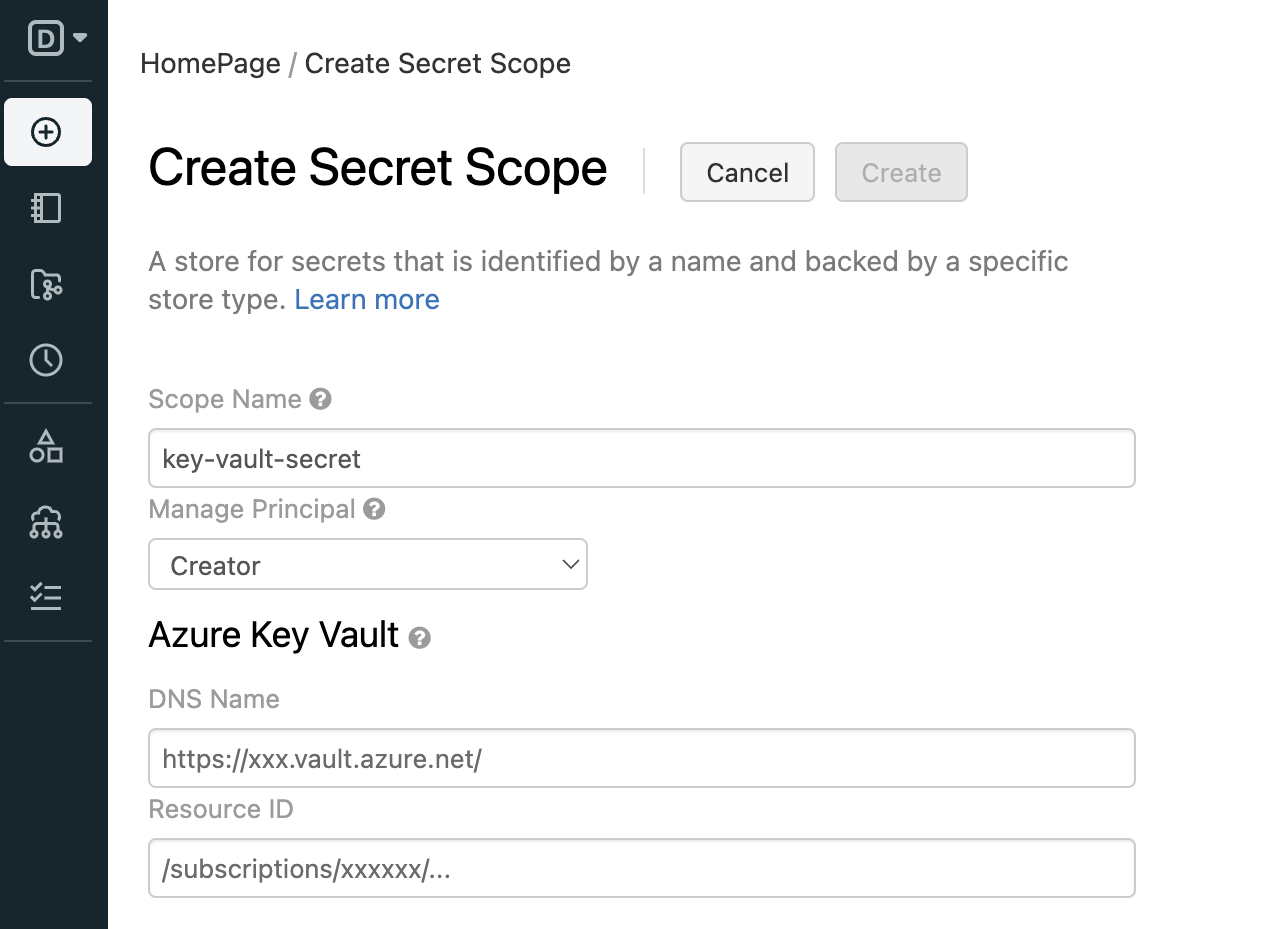

Skapa ett hemligt omfång som stöds av Azure Key Vault

Gå till

https://<databricks-instance>#secrets/createScope. Ersätt<databricks-instance>med arbetsytans URL för din Azure Databricks-distribution. Den här URL:en är skiftlägeskänslig (omfånget icreateScopemåste vara versalt).

Ange namnet på det hemliga omfånget. Namn på omfattningar för hemligheter är skiftlägesokänsliga.

Använd listrutan Hantera huvudnamn för att ange om Alla användare har HANTERA-behörighet för det här hemliga omfånget eller endast skaparen av det hemliga omfånget (det vill säga du).

MED HANTERA-behörighet kan användare läsa och skriva till det här hemliga omfånget och, när det gäller konton i Premium-planen, ändra behörigheter för omfånget.

Ditt konto måste ha Premium-planen för att du ska kunna välja Skapare. Det här är den rekommenderade metoden: bevilja MANAGE-behörighet till Skaparen när du skapar det hemliga omfånget och tilldela sedan mer detaljerade åtkomstbehörigheter när du har testat omfånget. Ett exempel på ett arbetsflöde finns i Exempel på hemligt arbetsflöde.

Om ditt konto har standardplanen måste du ange behörigheten HANTERA till gruppen Alla användare. Om du väljer Skapare här visas ett felmeddelande när du försöker spara omfånget.

Mer information om behörigheten HANTERA finns i Hemliga ACL:er.

Ange DNS-namnet (till exempel

https://databrickskv.vault.azure.net/) och resurs-ID:/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/resourcegroups/databricks-rg/providers/Microsoft.KeyVault/vaults/databricksKVDe här egenskaperna är tillgängliga på fliken Egenskaper för inställningar > i ett Azure Key Vault i Azure-portalen.

Klicka på knappen Skapa.

Använd Databricks CLI-kommandot

databricks secrets list-scopesför att kontrollera att omfånget har skapats.

Skapa ett Databricks-säkerhetskopierat hemlighetsomfång

Namn på omfattningar för hemligheter är skiftlägesokänsliga.

Så här skapar du ett omfång med Databricks CLI:

databricks secrets create-scope <scope-name>

Som standard skapas omfång med HANTERA-behörighet för den användare som skapade omfånget. Om ditt konto inte har Premium-planen måste du åsidosätta den standardinställningen och uttryckligen ge MANAGE-behörigheten till "användare" (alla användare) när du skapar omfånget:

databricks secrets create-scope <scope-name> --initial-manage-principal users

Du kan också skapa ett Databricks-säkerhetskopierat hemlighetsomfång med hjälp av API:et Hemligheter.

Om ditt konto har Premium-planen kan du ändra behörigheter när som helst när du har skapat omfånget. Mer information finns i Hemliga ACL:er.

När du har skapat ett Databricks-säkerhetskopierat hemlighetsomfång kan du lägga till hemligheter.

Visa en lista över hemliga omfång

Så här listar du de befintliga omfången på en arbetsyta med hjälp av CLI:

databricks secrets list-scopes

Du kan också visa en lista över befintliga omfång med hjälp av API:et Hemligheter.

Ta bort en omfattning för en hemlighet

Om du tar bort ett hemligt omfång tas alla hemligheter och ACL:er som tillämpas på omfånget bort. Om du vill ta bort ett omfång med hjälp av CLI kör du följande:

databricks secrets delete-scope <scope-name>

Du kan också ta bort ett hemligt omfång med hjälp av API:et Hemligheter.