Självstudie: Konfigurera diagnostikloggningsaviseringar för Azure DDoS Protection

I den här självstudien lär du dig att:

- Konfigurera aviseringar för diagnostikloggning via Azure Monitor och Logic App.

DDoS Protection diagnostikloggningsaviseringar ger insyn i DDoS-attacker och åtgärdsåtgärder. Du kan konfigurera aviseringar för alla DDoS-skyddade offentliga IP-adresser som du har aktiverat diagnostikloggning på.

Förutsättningar

- Om du inte har någon Azure-prenumeration skapar du ett kostnadsfritt konto innan du börjar.

- DDoS Network Protection måste vara aktiverat i ett virtuellt nätverk eller så måste DDoS IP Protection vara aktiverat på en offentlig IP-adress.

- För att kunna använda diagnostikloggning måste du först skapa en Log Analytics-arbetsyta med diagnostikinställningar aktiverade.

- DDoS Protection övervakar offentliga IP-adresser som tilldelats resurser i ett virtuellt nätverk. Om du inte har några resurser med offentliga IP-adresser i det virtuella nätverket måste du först skapa en resurs med en offentlig IP-adress.

Konfigurera aviseringar för diagnostikloggning via Azure Monitor

Med dessa mallar kan du konfigurera aviseringar för alla offentliga IP-adresser som du har aktiverat diagnostikloggning på.

Skapa Azure Monitor-aviseringsregel

Azure Monitor-aviseringsregelmallen kör en fråga mot diagnostikloggarna för att identifiera när en aktiv DDoS-åtgärd inträffar. Aviseringen indikerar en potentiell attack. Åtgärdsgrupper kan användas för att anropa åtgärder som ett resultat av aviseringen.

Distribuera mallen

Välj Distribuera till Azure för att logga in på Azure och öppna mallen.

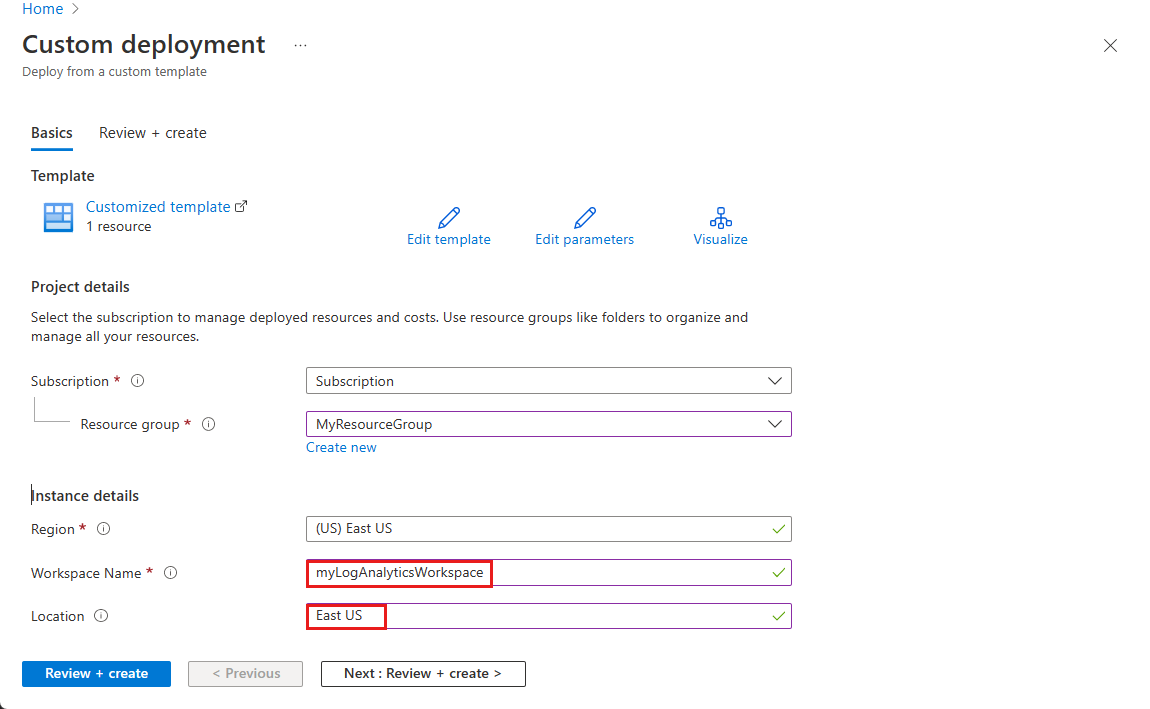

På sidan Anpassad distribution går du till Projektinformation och anger följande information.

Inställning Värde Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj din resursgrupp. Region Välj din Region. Namn på arbetsyta Ange namnet på arbetsytan. I det här exemplet är arbetsytans namn myLogAnalyticsWorkspace. Plats Ange USA, östra. Kommentar

Platsen måste matcha arbetsytans plats.

Välj Granska + skapa och välj sedan Skapa när valideringen har godkänts.

Skapa en aviseringsregel för diagnostikloggning i Azure Monitor med Logic App

Den här mallen DDoS Mitigation Alert Enrichment distribuerar nödvändiga komponenter i en utökad DDoS-åtgärdsavisering: Azure Monitor-aviseringsregel, åtgärdsgrupp och logikapp. Resultatet av processen är en e-postavisering med information om IP-adressen under attack, inklusive information om resursen som är associerad med IP-adressen. Resursens ägare läggs till som mottagare av e-postmeddelandet tillsammans med säkerhetsteamet. Ett grundläggande programtillgänglighetstest utförs också och resultaten ingår i e-postaviseringen.

Distribuera mallen

Välj Distribuera till Azure för att logga in på Azure och öppna mallen.

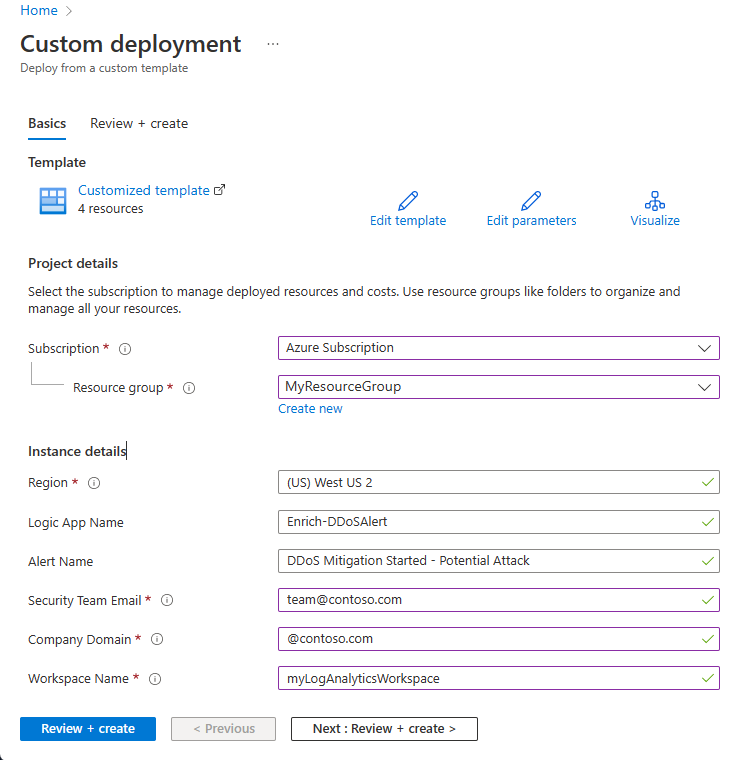

På sidan Anpassad distribution går du till Projektinformation och anger följande information.

Inställning Värde Prenumeration Välj din Azure-prenumerationen. Resursgrupp Välj din resursgrupp. Region Välj din Region. Aviseringsnamn Lämna som standard. E-post för säkerhetsteamet Ange den e-postadress som krävs. Företagsdomän Ange den domän som krävs. Namn på arbetsyta Ange namnet på arbetsytan. I det här exemplet är arbetsytans namn myLogAnalyticsWorkspace. Välj Granska + skapa och välj sedan Skapa när valideringen har godkänts.

Rensa resurser

Du kan behålla dina resurser för nästa guide. Ta bort aviseringarna om de inte längre behövs.

I sökrutan överst i portalen anger du Aviseringar. Välj Aviseringar i sökresultatet.

Välj Aviseringsregler och välj sedan din prenumeration på sidan Aviseringsregler.

Välj de aviseringar som skapas i den här guiden och välj sedan Ta bort.

Nästa steg

I den här självstudien har du lärt dig hur du konfigurerar diagnostikaviseringar via Azure-portalen.

Om du vill testa DDoS Protection via simuleringar fortsätter du till nästa guide.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för