Förstå VM-åtkomst med just-in-time (JIT)

På den här sidan förklaras principerna bakom microsoft Defender för molnets just-in-time-åtkomstfunktion (JIT) för virtuella datorer och logiken bakom rekommendationen.

Information om hur du använder JIT på dina virtuella datorer med hjälp av Azure-portalen (antingen Defender för molnet eller Virtuella Azure-datorer) eller programmatiskt finns i Skydda dina hanteringsportar med JIT.

Risken för öppna hanteringsportar på en virtuell dator

Hotaktörer jagar aktivt tillgängliga datorer med öppna hanteringsportar, till exempel RDP eller SSH. Alla dina virtuella datorer är potentiella mål för en attack. När en virtuell dator har komprometterats används den som startpunkt för att attackera ytterligare resurser i din miljö.

Varför JIT VM-åtkomst är lösningen

Precis som med alla tekniker för cybersäkerhetsskydd bör målet vara att minska attackytan. I det här fallet innebär det att ha färre öppna portar, särskilt hanteringsportar.

Dina legitima användare använder också dessa portar, så det är inte praktiskt att hålla dem stängda.

För att lösa det här dilemmat erbjuder Microsoft Defender för molnet JIT. Med JIT kan du låsa den inkommande trafiken till dina virtuella datorer, minska exponeringen för attacker samtidigt som du enkelt kan ansluta till virtuella datorer när det behövs.

Så här fungerar JIT med nätverksresurser i Azure och AWS

I Azure kan du blockera inkommande trafik på specifika portar genom att aktivera just-in-time-åtkomst till virtuella datorer. Defender for Cloud ser till att det finns regler för att neka all inkommande trafik för dina valda portar i nätverkssäkerhetsgruppen (NSG) och Azure Firewall-reglerna. Dessa regler begränsar åtkomsten till dina virtuella Azure-datorers hanteringsportar och skyddar dem mot angrepp.

Om det redan finns andra regler för de valda portarna prioriteras de befintliga reglerna framför de nya reglerna "neka all inkommande trafik". Om det inte finns några befintliga regler på de valda portarna har de nya reglerna högsta prioritet i NSG och Azure Firewall.

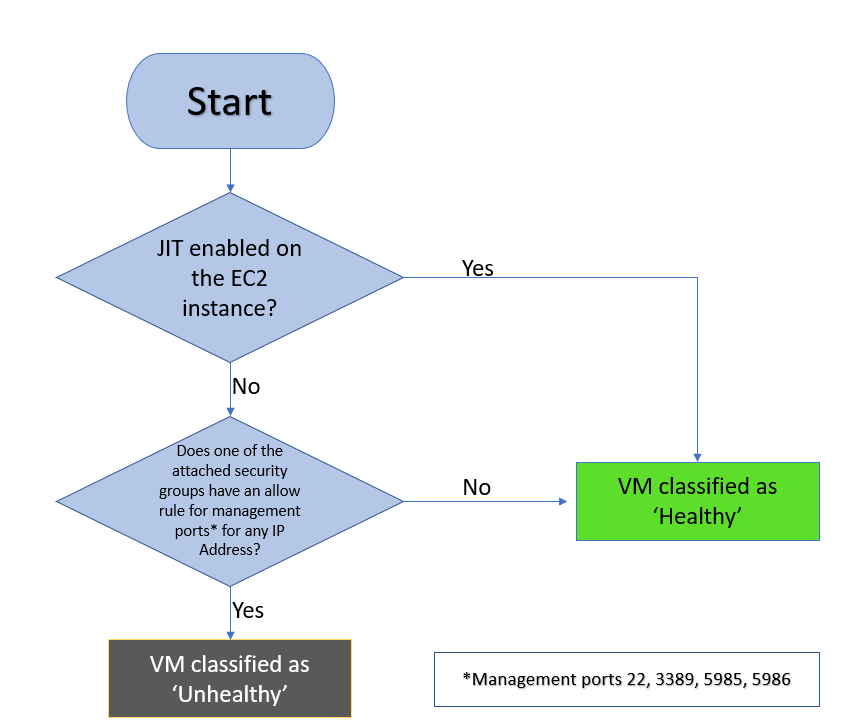

Genom att aktivera JIT-åtkomst i AWS återkallas relevanta regler i de anslutna EC2-säkerhetsgrupperna för de valda portarna, vilket blockerar inkommande trafik på dessa specifika portar.

När en användare begär åtkomst till en virtuell dator kontrollerar Defender for Cloud att användaren har behörighet för rollbaserad åtkomstkontroll i Azure (Azure RBAC) för den virtuella datorn. Om begäran godkänns konfigurerar Defender för molnet NSG:erna och Azure Firewall för att tillåta inkommande trafik till de valda portarna från relevant IP-adress (eller intervall) under den tid som angavs. I AWS skapar Defender för molnet en ny EC2-säkerhetsgrupp som tillåter inkommande trafik till de angivna portarna. När tiden har gått ut återställer Defender för molnet NSG:erna till sina tidigare tillstånd. Anslutningar som redan har upprättats avbryts inte.

Kommentar

JIT stöder inte virtuella datorer som skyddas av Azure Firewalls som styrs av Azure Firewall Manager. Azure Firewall måste konfigureras med regler (klassisk) och kan inte använda brandväggsprinciper.

Så här identifierar Defender för molnet vilka virtuella datorer som ska ha JIT tillämpat

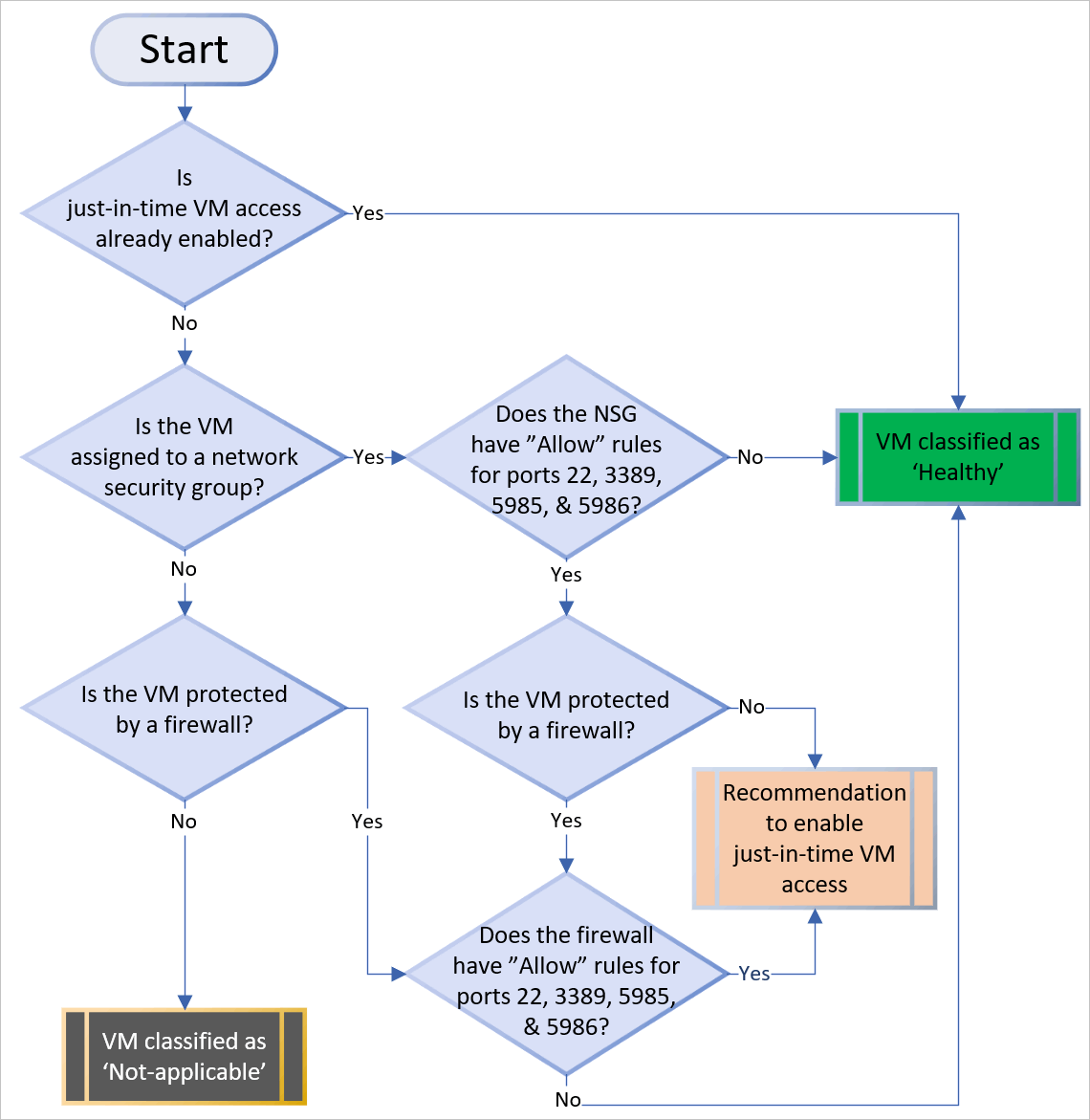

Följande diagram visar logiken som Defender for Cloud använder när du bestämmer hur du ska kategorisera dina virtuella datorer som stöds:

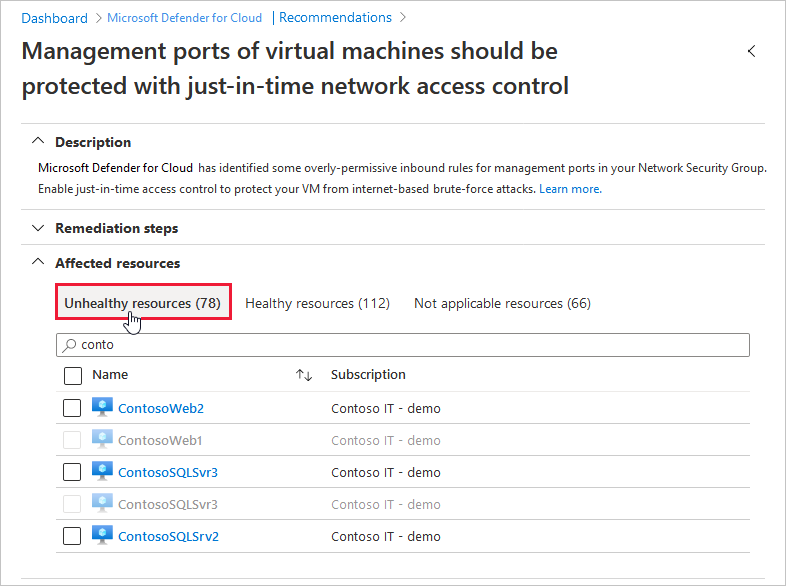

När Defender för molnet hittar en dator som kan dra nytta av JIT läggs den datorn till på rekommendationens fliken Ej felfria resurser .

Gå vidare

På den här sidan förklaras varför just-in-time-åtkomst (JIT) för virtuella datorer (VM) ska användas. Lär dig hur du aktiverar JIT och begär åtkomst till dina JIT-aktiverade virtuella datorer:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för