Ansluta ditt GCP-projekt till Microsoft Defender för molnet

Arbetsbelastningar omfattar ofta flera molnplattformar. Molnsäkerhetstjänster måste göra detsamma. Microsoft Defender för molnet hjälper till att skydda arbetsbelastningar i Google Cloud Platform (GCP), men du måste konfigurera anslutningen mellan dem och Defender för molnet.

Den här skärmbilden visar GCP-konton som visas på instrumentpanelen Defender för molnet översikt.

GCP-auktoriseringsdesign

Autentiseringsprocessen mellan Microsoft Defender för molnet och GCP är en federerad autentiseringsprocess.

När du registrerar dig för att Defender för molnet används GCloud-mallen för att skapa följande resurser som en del av autentiseringsprocessen:

Identitetspool och providrar för arbetsbelastning

Tjänstkonton och principbindningar

Autentiseringsprocessen fungerar på följande sätt:

Microsoft Defender för molnet CSPM-tjänsten hämtar en Microsoft Entra-token. Token signeras av Microsoft Entra ID med RS256-algoritmen och är giltig i 1 timme.

Microsoft Entra-token byts ut med Googles STS-token.

Google STS verifierar token med arbetsbelastningsidentitetsprovidern. Microsoft Entra-token skickas till Googles STS som verifierar token med arbetsbelastningsidentitetsprovidern. Målgruppsvalidering sker sedan och token signeras. En Google STS-token returneras sedan till Defender för molnet CSPM-tjänsten.

Defender för molnet CSPM-tjänsten använder Google STS-token för att personifiera tjänstkontot. Defender för molnet CSPM tar emot autentiseringsuppgifter för tjänstkontot som används för att genomsöka projektet.

Förutsättningar

För att slutföra procedurerna i den här artikeln behöver du:

En Microsoft Azure-prenumeration. Om du inte har en Azure-prenumeration kan du registrera dig för en kostnadsfri prenumeration.

Microsoft Defender för molnet konfigureras för din Azure-prenumeration.

Åtkomst till ett GCP-projekt.

Deltagarbehörighet för relevant Azure-prenumeration och ägarbehörighet för GCP-organisationen eller projektet.

Du kan läsa mer om Defender för molnet prissättning på prissidan.

När du ansluter GCP-projekt till specifika Azure-prenumerationer bör du överväga resurshierarkin för Google Cloud och dessa riktlinjer:

- Du kan ansluta dina GCP-projekt till Microsoft Defender för molnet på projektnivå.

- Du kan ansluta flera projekt till en Azure-prenumeration.

- Du kan ansluta flera projekt till flera Azure-prenumerationer.

Anslut ditt GCP-projekt

Det finns fyra delar i registreringsprocessen som äger rum när du skapar säkerhetsanslutningen mellan ditt GCP-projekt och Microsoft Defender för molnet.

Projektinformation

I det första avsnittet måste du lägga till de grundläggande egenskaperna för anslutningen mellan ditt GCP-projekt och Defender för molnet.

Här namnger du anslutningsappen, väljer en prenumeration och resursgrupp som används för att skapa en ARM-mallresurs som kallas för säkerhetsanslutning. Säkerhetsanslutningsappen representerar en konfigurationsresurs som innehåller projektinställningarna.

Välj planer för projektet

När du har angett organisationens information kan du sedan välja vilka planer som ska aktiveras.

Härifrån kan du bestämma vilka resurser du vill skydda baserat på det säkerhetsvärde som du vill ta emot.

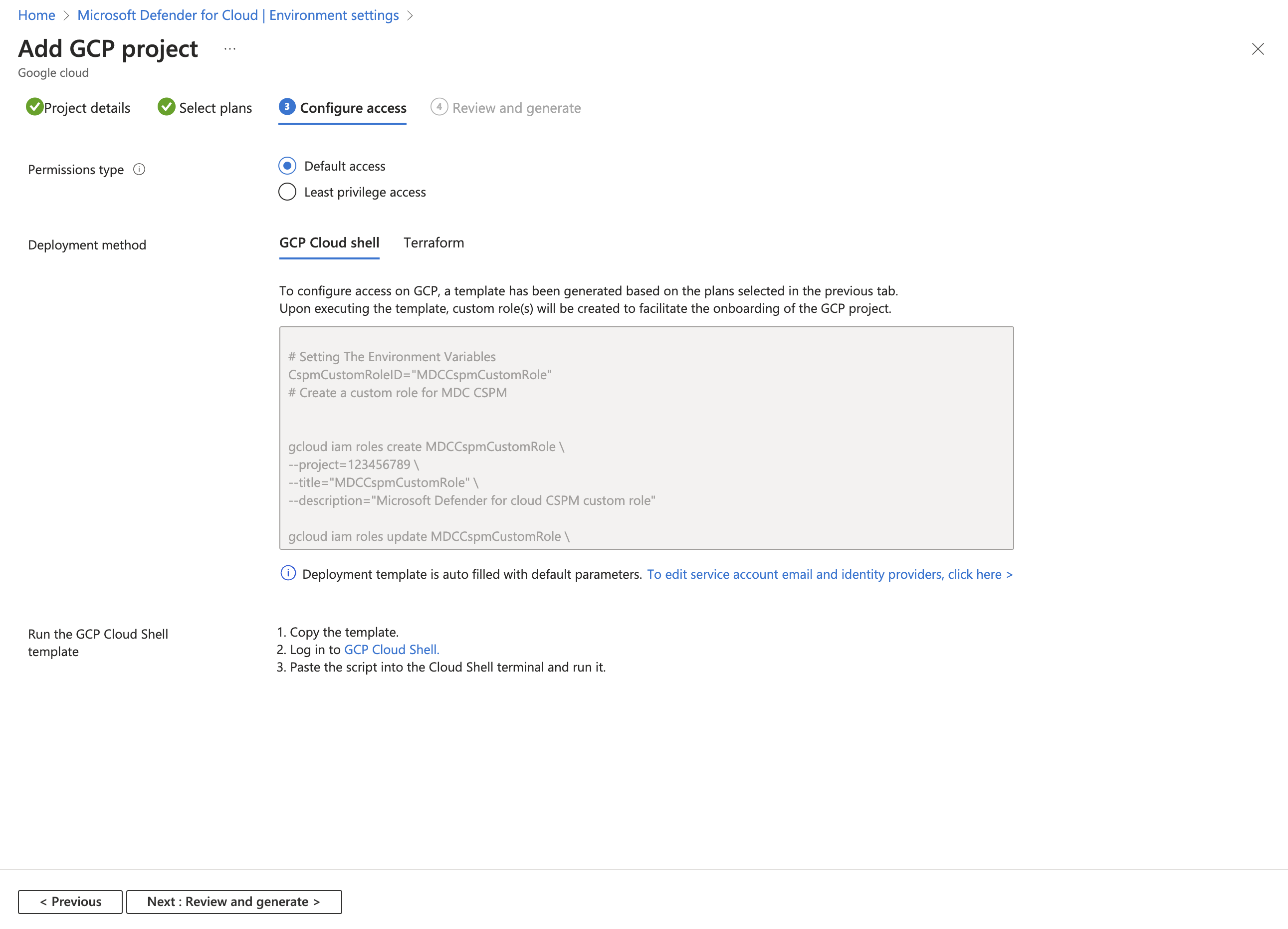

Konfigurera åtkomst för projektet

När du har valt planerna vill du aktivera och de resurser som du vill skydda måste du konfigurera åtkomst mellan Defender för molnet och ditt GCP-projekt.

I det här steget hittar du det GCloud-skript som måste köras i GCP-projektet som ska registreras. GCloud-skriptet genereras baserat på de planer som du valde att registrera.

GCloud-skriptet skapar alla nödvändiga resurser i GCP-miljön så att Defender för molnet kan använda och ange följande säkerhetsvärden:

- Identitetspool för arbetsbelastning

- Arbetsbelastningsidentitetsprovider (per plan)

- Tjänstkonton

- Principbindningar på projektnivå (tjänstkontot har endast åtkomst till det specifika projektet)

Granska och generera anslutningsappen för projektet

Det sista steget för registrering är att granska alla dina val och skapa anslutningsappen.

Kommentar

Följande API:er måste vara aktiverade för att identifiera dina GCP-resurser och tillåta att autentiseringsprocessen sker:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comOm du inte aktiverar dessa API:er just nu kan du aktivera dem under registreringsprocessen genom att köra GCloud-skriptet.

När du har skapat anslutningsappen startar en genomsökning i GCP-miljön. Nya rekommendationer visas i Defender för molnet efter upp till 6 timmar. Om du har aktiverat automatisk avetablering installeras Azure Arc och eventuella aktiverade tillägg automatiskt för varje nyligen identifierad resurs.

Anslut din GCP-organisation

På samma sätt som när du registrerar ett enskilt projekt skapar Defender för molnet en säkerhetsanslutning för varje projekt under organisationen när du registrerar en GCP-organisation (såvida inte specifika projekt exkluderades).

Organisationsinformation

I det första avsnittet måste du lägga till de grundläggande egenskaperna för anslutningen mellan din GCP-organisation och Defender för molnet.

Här namnger du anslutningsappen, väljer en prenumeration och resursgrupp som används för att skapa en ARM-mallresurs som kallas för säkerhetsanslutning. Säkerhetsanslutningsappen representerar en konfigurationsresurs som innehåller projektinställningarna.

Du väljer också en plats och lägger till organisations-ID:t för projektet.

När du registrerar en organisation kan du också välja att exkludera projektnummer och mapp-ID:t.

Välj planer för din organisation

När du har angett organisationens information kan du sedan välja vilka planer som ska aktiveras.

Härifrån kan du bestämma vilka resurser du vill skydda baserat på det säkerhetsvärde som du vill ta emot.

Konfigurera åtkomst för din organisation

När du har valt planerna vill du aktivera och de resurser som du vill skydda måste du konfigurera åtkomst mellan Defender för molnet och din GCP-organisation.

När du registrerar en organisation finns det ett avsnitt som innehåller information om hanteringsprojekt. På samma sätt som andra GCP-projekt betraktas organisationen också som ett projekt och används av Defender för molnet för att skapa alla nödvändiga resurser som krävs för att ansluta organisationen till Defender för molnet.

I avsnittet information om hanteringsprojekt kan du välja mellan:

- Ange ett hanteringsprojekt för Defender för molnet som ska ingå i GCloud-skriptet.

- Ange information om ett redan befintligt projekt som ska användas som hanteringsprojekt med Defender för molnet.

Du måste bestämma vad som är det bästa alternativet för din organisations arkitektur. Vi rekommenderar att du skapar ett dedikerat projekt för Defender för molnet.

GCloud-skriptet genereras baserat på de planer som du valde att registrera. Skriptet skapar alla nödvändiga resurser i GCP-miljön så att Defender för molnet kan fungera och ge följande säkerhetsfördelar:

- Identitetspool för arbetsbelastning

- Arbetsbelastningsidentitetsprovider för varje plan

- Anpassad roll för att ge Defender för molnet åtkomst för att identifiera och hämta projektet under den registrerade organisationen

- Ett tjänstkonto för varje plan

- Ett tjänstkonto för autoetableringstjänsten

- Principbindningar på organisationsnivå för varje tjänstkonto

- API-aktiveringar på projektnivå för hantering

Vissa API:er används inte direkt med hanteringsprojektet. I stället autentiseras API:erna via det här projektet och använder ett av API:erna från ett annat projekt. API:et måste vara aktiverat i hanteringsprojektet.

Granska och generera anslutningsappen för din organisation

Det sista steget för registrering är att granska alla dina val och skapa anslutningsappen.

Kommentar

Följande API:er måste vara aktiverade för att identifiera dina GCP-resurser och tillåta att autentiseringsprocessen sker:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comOm du inte aktiverar dessa API:er just nu kan du aktivera dem under registreringsprocessen genom att köra GCloud-skriptet.

När du har skapat anslutningsappen startar en genomsökning i GCP-miljön. Nya rekommendationer visas i Defender för molnet efter upp till 6 timmar. Om du har aktiverat automatisk avetablering installeras Azure Arc och eventuella aktiverade tillägg automatiskt för varje nyligen identifierad resurs.

Valfritt: Konfigurera valda planer

Som standard är alla planer på. Du kan inaktivera planer som du inte behöver.

Konfigurera Defender för servrar-planen

Microsoft Defender för servrar ger hotidentifiering och avancerat skydd till dina virtuella GCP-instanser (VM). Om du vill ha fullständig insyn i säkerhetsinnehållet i Microsoft Defender för servrar ansluter du dina virtuella GCP-instanser till Azure Arc. Om du väljer microsoft Defender för servrar-planen behöver du:

Microsoft Defender för servrar aktiverat i din prenumeration. Lär dig hur du aktiverar planer i Aktivera förbättrade säkerhetsfunktioner.

Azure Arc för servrar som är installerade på dina vm-instanser.

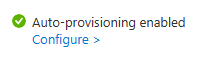

Vi rekommenderar att du använder automatisk konfiguration för att installera Azure Arc på dina VM-instanser. Automatisk avetablering är aktiverat som standard i registreringsprocessen och kräver ägarbehörigheter för prenumerationen. Azure Arc autoprovisioning-processen använder OS Config-agenten i GCP-änden. Läs mer om tillgängligheten för OS Config-agenten på GCP-datorer.

Azure Arc-processen för automatisk etablering använder VM-hanteraren på GCP för att framtvinga principer på dina virtuella datorer via OS-konfigurationsagenten. En virtuell dator som har en aktiv OS-konfigurationsagent medför en kostnad enligt GCP. Information om hur den här kostnaden kan påverka ditt konto finns i den tekniska dokumentationen för GCP.

Microsoft Defender för servrar installerar inte OS Config-agenten på en virtuell dator som inte har den installerad. Microsoft Defender för servrar möjliggör dock kommunikation mellan OS Config-agenten och OS Config-tjänsten om agenten redan är installerad men inte kommunicerar med tjänsten. Den här kommunikationen kan ändra OS Config-agenten från inactive till active och leda till fler kostnader.

Du kan också ansluta dina virtuella datorinstanser manuellt till Azure Arc för servrar. Instanser i projekt med Defender for Servers-planen aktiverad som inte är ansluten till Azure Arc visas av rekommendationen att GCP VM-instanser ska anslutas till Azure Arc. Välj alternativet Åtgärda i rekommendationen för att installera Azure Arc på de valda datorerna.

Respektive Azure Arc-servrar för virtuella GCP-datorer som inte längre finns (och respektive Azure Arc-servrar med statusen Frånkopplad eller Förfallen) tas bort efter sju dagar. Den här processen tar bort irrelevanta Azure Arc-entiteter för att säkerställa att endast Azure Arc-servrar som är relaterade till befintliga instanser visas.

Se till att du uppfyller nätverkskraven för Azure Arc.

Aktivera dessa andra tillägg på Azure Arc-anslutna datorer:

- Microsoft Defender för slutpunkter

- En lösning för sårbarhetsbedömning (Microsoft Defender – hantering av säkerhetsrisker eller Qualys)

Defender for Servers tilldelar taggar till dina Azure Arc GCP-resurser för att hantera automatisk avetableringsprocess. Du måste ha dessa taggar korrekt tilldelade till dina resurser så att Defender för servrar kan hantera dina resurser: Cloud, InstanceName, MDFCSecurityConnector, MachineId, ProjectIdoch ProjectNumber.

Så här konfigurerar du Defender for Servers-planen:

Följ stegen för att ansluta ditt GCP-projekt.

På fliken Välj planer väljer du Konfigurera.

I konfigurationsfönstret Automatisk etablering aktiverar du reglagen till På eller Av, beroende på dina behov.

Om Azure Arc-agenten är Av måste du följa den manuella installationsprocessen som nämndes tidigare.

Välj Spara.

Fortsätt från steg 8 i Anslut dina GCP-projektinstruktioner.

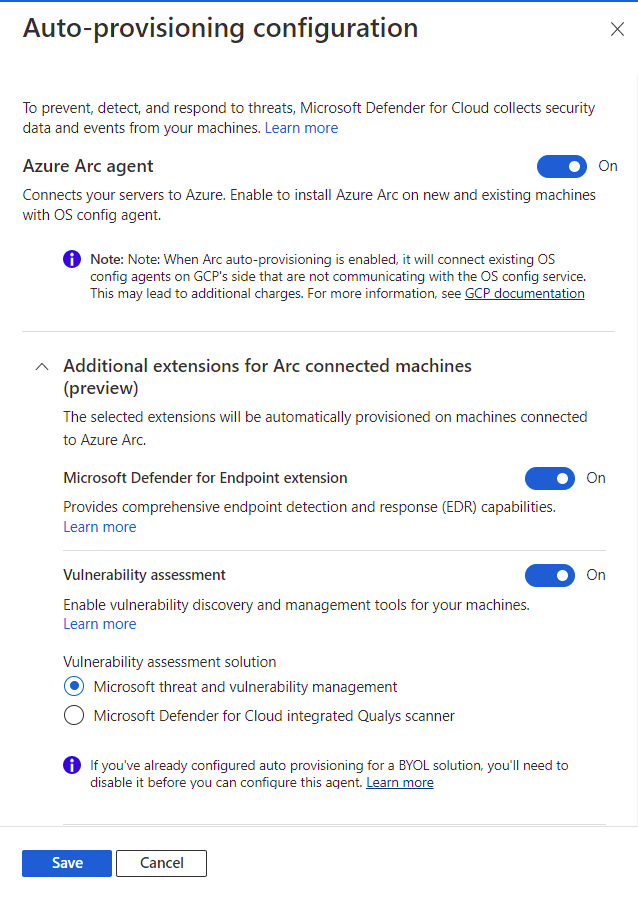

Konfigurera Defender for Databases-planen

Om du vill ha fullständig insyn i säkerhetsinnehållet i Microsoft Defender for Databases ansluter du dina virtuella GCP-instanser till Azure Arc.

Så här konfigurerar du Defender for Databases-planen:

Följ stegen för att ansluta ditt GCP-projekt.

På fliken Välj planer går du till Databaser och väljer Inställningar.

I fönstret Planera konfiguration aktiverar du reglagen till På eller Av, beroende på dina behov.

Om växlingsknappen för Azure Arc är Av måste du följa den manuella installationsprocessen som nämndes tidigare.

Välj Spara.

Fortsätt från steg 8 i Anslut dina GCP-projektinstruktioner.

Konfigurera Defender for Containers-planen

Microsoft Defender för containrar ger hotidentifiering och avancerat skydd till dina GKE-standardkluster (GCP Google Kubernetes Engine). Se till att du uppfyller följande krav för att få ut det fullständiga säkerhetsvärdet från Defender for Containers och för att skydda GCP-kluster fullt ut.

Kommentar

- Om du väljer att inaktivera de tillgängliga konfigurationsalternativen distribueras inga agenter eller komponenter till dina kluster. Läs mer om funktionstillgänglighet.

- Defender for Containers när det distribueras på GCP kan medföra externa kostnader som loggningskostnader, pub-/underkostnader och utgående kostnader.

Kubernetes-granskningsloggar till Defender för molnet: Aktiverad som standard. Den här konfigurationen är endast tillgänglig på GCP-projektnivå. Den tillhandahåller agentlös insamling av granskningsloggdata via GCP Cloud Logging till Microsoft Defender för molnet serverdel för ytterligare analys. Defender för containrar kräver kontrollplansgranskningsloggar för att tillhandahålla skydd mot körningshot. Om du vill skicka Kubernetes-granskningsloggar till Microsoft Defender ändrar du inställningen till På.

Kommentar

Om du inaktiverar den här konfigurationen

Threat detection (control plane)inaktiveras funktionen. Läs mer om tillgänglighet för funktioner.Automatisk etablering av Defender-sensorn för Azure Arc och automatisk etablering av Azure Policy-tillägg för Azure Arc: Aktiverad som standard. Du kan installera Azure Arc-aktiverade Kubernetes och dess tillägg på dina GKE-kluster på tre sätt:

- Aktivera automatisk etablering av Defender för containrar på projektnivå, enligt anvisningarna i det här avsnittet. Vi rekommenderar den här metoden.

- Använd Defender för molnet rekommendationer för installation per kluster. De visas på sidan Microsoft Defender för molnet rekommendationer. Lär dig hur du distribuerar lösningen till specifika kluster.

- Installera Arc-aktiverade Kubernetes och tillägg manuellt.

Agentlös identifiering för Kubernetes ger API-baserad identifiering av dina Kubernetes-kluster. Om du vill aktivera funktionen Agentlös identifiering för Kubernetes ändrar du inställningen till På.

Sårbarhetsbedömningen för agentlösa containrar ger hantering av säkerhetsrisker för avbildningar som lagras i Google Container Registry (GCR) och Google Artifact Registry (GAR) och som kör avbildningar i dina GKE-kluster. Om du vill aktivera funktionen Sårbarhetsbedömning för agentlös container ändrar du inställningen till På.

Så här konfigurerar du Defender for Containers-planen:

Följ stegen för att ansluta ditt GCP-projekt.

På fliken Välj planer väljer du Konfigurera. I konfigurationsfönstret Defender för containrar aktiverar du sedan reglagen till På.

Välj Spara.

Fortsätt från steg 8 i Anslut dina GCP-projektinstruktioner.

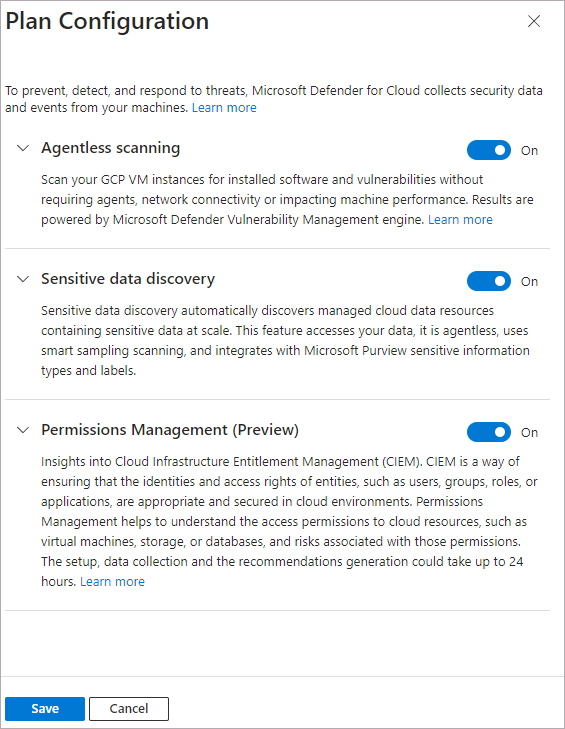

Konfigurera Defender CSPM-planen

Om du väljer Microsoft Defender CSPM-planen behöver du:

- En Microsoft Azure-prenumeration. Om du inte har en Azure-prenumeration kan du registrera dig för en kostnadsfri prenumeration.

- Du måste aktivera Microsoft Defender för molnet i din Azure-prenumeration.

- För att få åtkomst till alla funktioner som är tillgängliga från CSPM-planen måste planen aktiveras av prenumerationsägaren.

Läs mer om hur du aktiverar Defender CSPM.

Så här konfigurerar du Defender CSPM-planen:

Följ stegen för att ansluta ditt GCP-projekt.

På fliken Välj planer väljer du Konfigurera.

I fönstret Plankonfiguration aktiverar du reglagen till På eller Av. För att få det fullständiga värdet för Defender CSPM rekommenderar vi att du aktiverar alla reglage till På.

Välj Spara.

Fortsätt från steg 8 i Anslut dina GCP-projektinstruktioner.

Övervaka dina GCP-resurser

Sidan med säkerhetsrekommendationer i Defender för molnet visar dina GCP-resurser tillsammans med dina Azure- och AWS-resurser för en sann multimolnvy.

Om du vill visa alla aktiva rekommendationer för dina resurser efter resurstyp använder du sidan tillgångsinventering i Defender för molnet och filtrerar efter den GCP-resurstyp som du är intresserad av.

Kommentar

Eftersom Log Analytics-agenten (även kallad MMA) är inställd på att tas ur bruk i augusti 2024 kommer alla Defender för servrar-funktioner och säkerhetsfunktioner som för närvarande är beroende av den, inklusive de som beskrivs på den här sidan, att vara tillgängliga via antingen Microsoft Defender för Endpoint-integrering eller agentlös genomsökning före slutdatumet. Mer information om översikten för var och en av de funktioner som för närvarande är beroende av Log Analytics-agenten finns i det här meddelandet.

Integrera med Microsoft Defender XDR

När du aktiverar Defender för molnet integreras Defender för molnet-aviseringar automatiskt i Microsoft Defender-portalen. Inga ytterligare steg behövs.

Integreringen mellan Microsoft Defender för molnet och Microsoft Defender XDR för dina molnmiljöer till Microsoft Defender XDR. Med Defender för molnet aviseringar och molnkorrelationer integrerade i Microsoft Defender XDR kan SOC-team nu komma åt all säkerhetsinformation från ett enda gränssnitt.

Läs mer om Defender för molnet aviseringar i Microsoft Defender XDR.

Nästa steg

Anslut ing ditt GCP-projekt är en del av den multimolnupplevelse som finns i Microsoft Defender för molnet:

- Skydda alla dina resurser med Defender för molnet.

- Konfigurera dina lokala datorer och AWS-konto.

- Felsöka dina anslutningsprogram för flera moln.

- Få svar på vanliga frågor om hur du ansluter ditt GCP-projekt.