Säker poäng i Defender för molnet

Säkerhetspoängen i Microsoft Defender för molnet kan hjälpa dig att förbättra din molnsäkerhetsstatus. Säkerhetspoängen aggregerar säkerhetsresultat i en enda poäng så att du snabbt kan bedöma din aktuella säkerhetssituation. Desto högre poäng, desto lägre är den identifierade risknivån.

När du aktiverar Defender för molnet i en prenumeration tillämpas Standard för Microsoft Cloud Security Benchmark (MCSB) som standard i prenumerationen. Utvärderingen av resurser i omfånget mot MCSB-standarden börjar.

MCSB utfärdar rekommendationer baserat på utvärderingsresultat. Endast inbyggda rekommendationer från MCSB påverkar säkerhetspoängen. För närvarande påverkar inte riskprioriteringen säkerhetspoängen.

Kommentar

Rekommendationer som flaggas som förhandsversion ingår inte i beräkningar för säker poäng. Du bör fortfarande åtgärda dessa rekommendationer när det är möjligt, så att de bidrar till din poäng när förhandsgranskningsperioden är slut. Förhandsgranskningsrekommendationer markeras med en ikon: ![]() .

.

Visa säkerhetspoängen

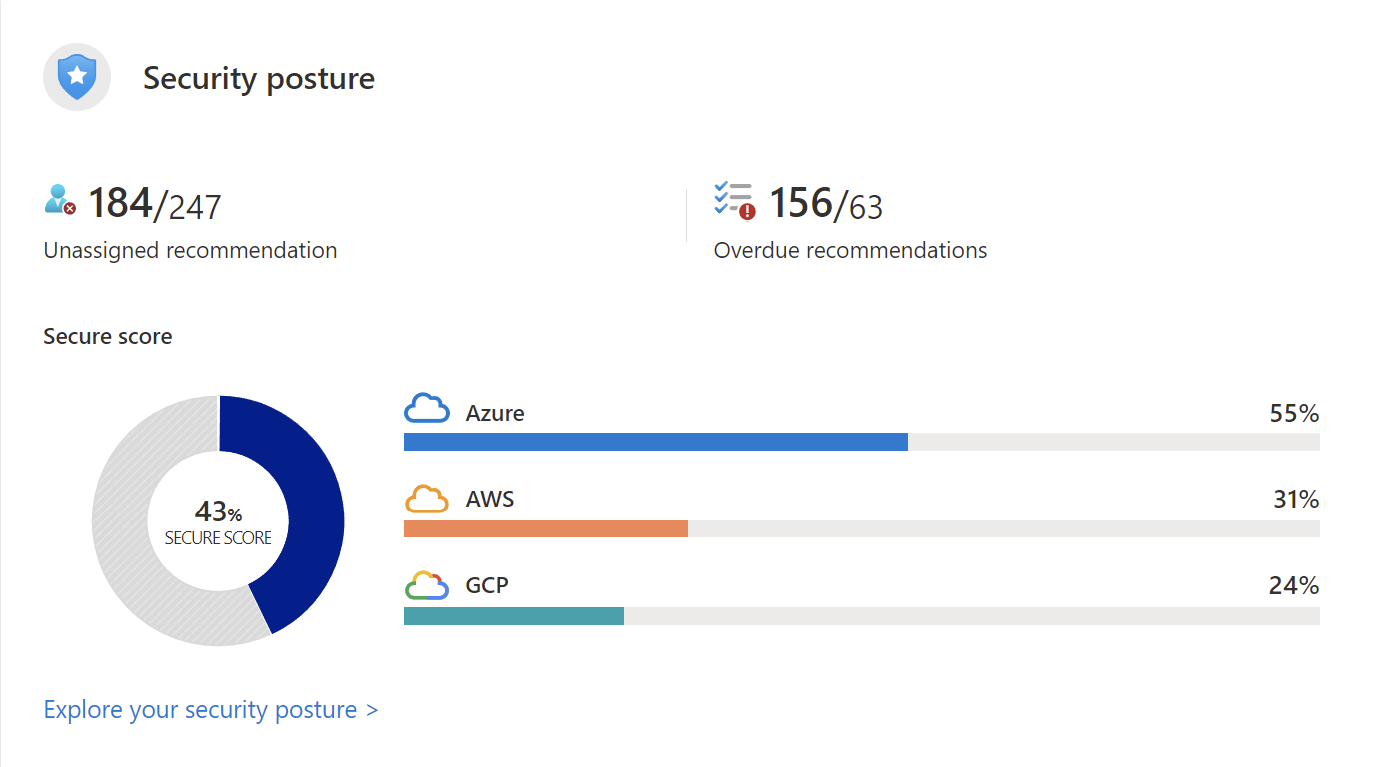

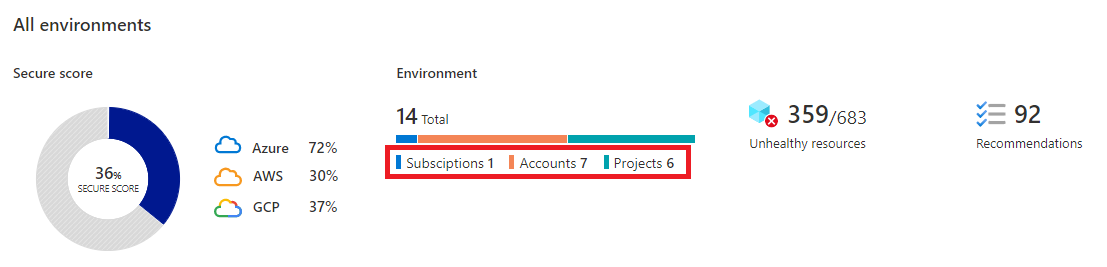

När du visar instrumentpanelen Översikt över Defender för molnet kan du visa säkerhetspoängen för alla dina miljöer. Instrumentpanelen visar säkerhetspoängen som ett procentvärde och innehåller de underliggande värdena.

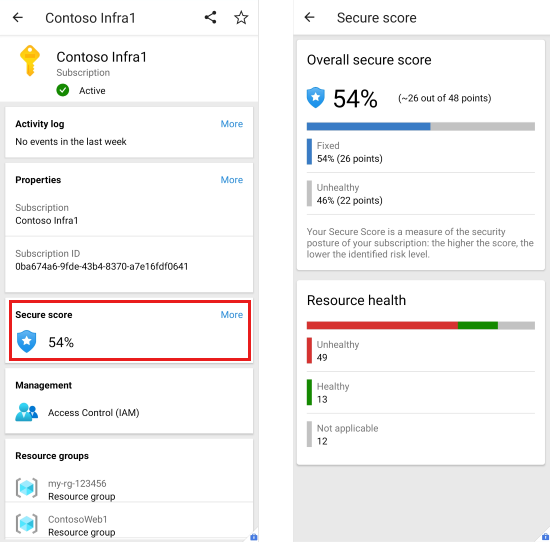

Azure-mobilappen visar säkerhetspoängen som ett procentvärde. Tryck på den för att se information som förklarar poängen.

Utforska din säkerhetsstatus

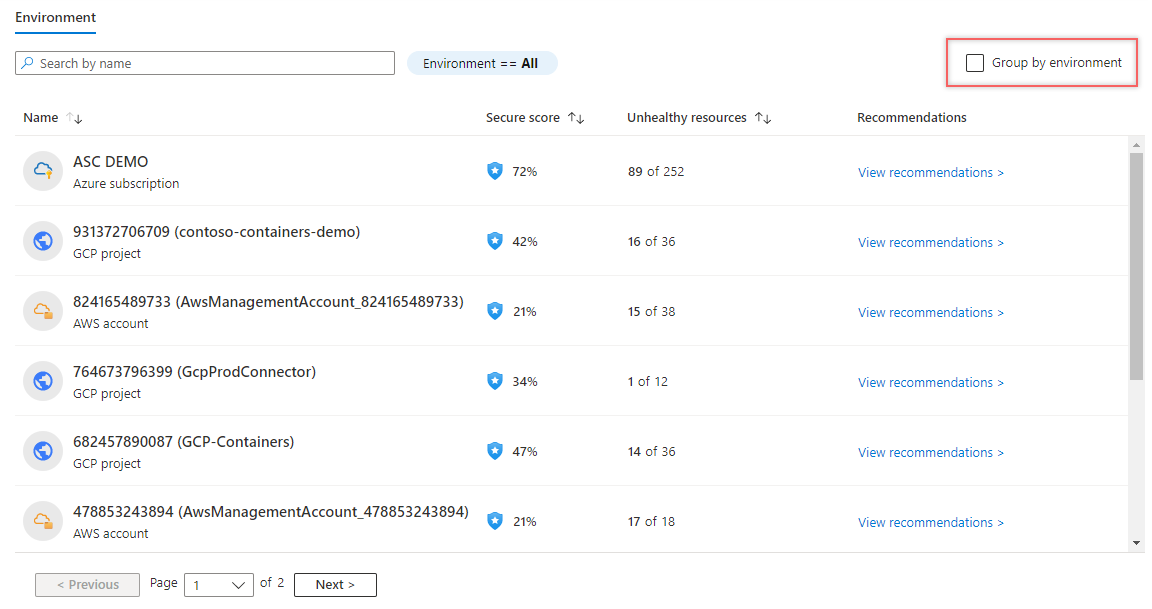

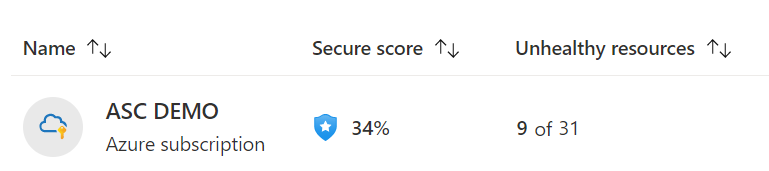

Sidan Säkerhetsstatus i Defender för molnet visar säkerhetspoängen för dina miljöer överlag och för varje miljö separat.

På den här sidan kan du se de prenumerationer, konton och projekt som påverkar din övergripande poäng, information om resurser som inte är felfria och relevanta rekommendationer. Du kan filtrera efter miljö, till exempel Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) och Azure DevOps. Du kan sedan öka detaljnivån för varje Azure-prenumeration, AWS-konto och GCP-projekt.

Beräkning av säkerhetspoängen

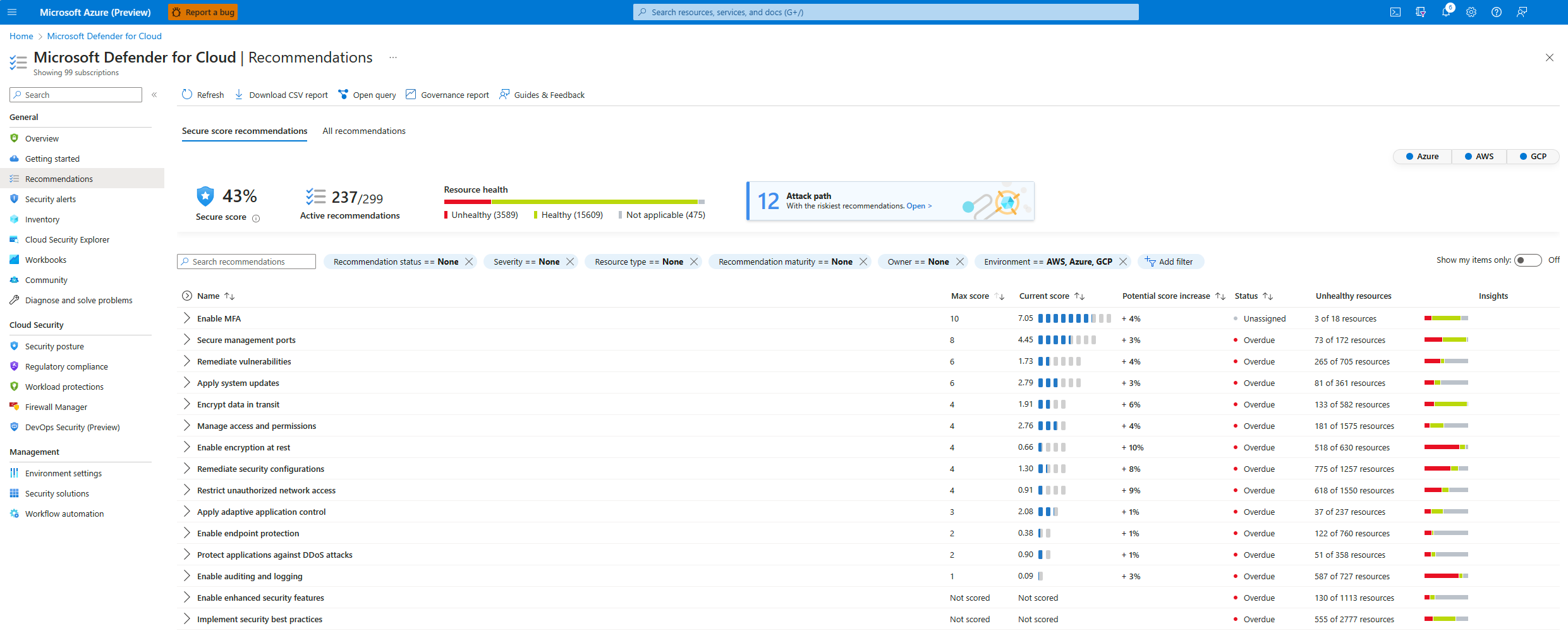

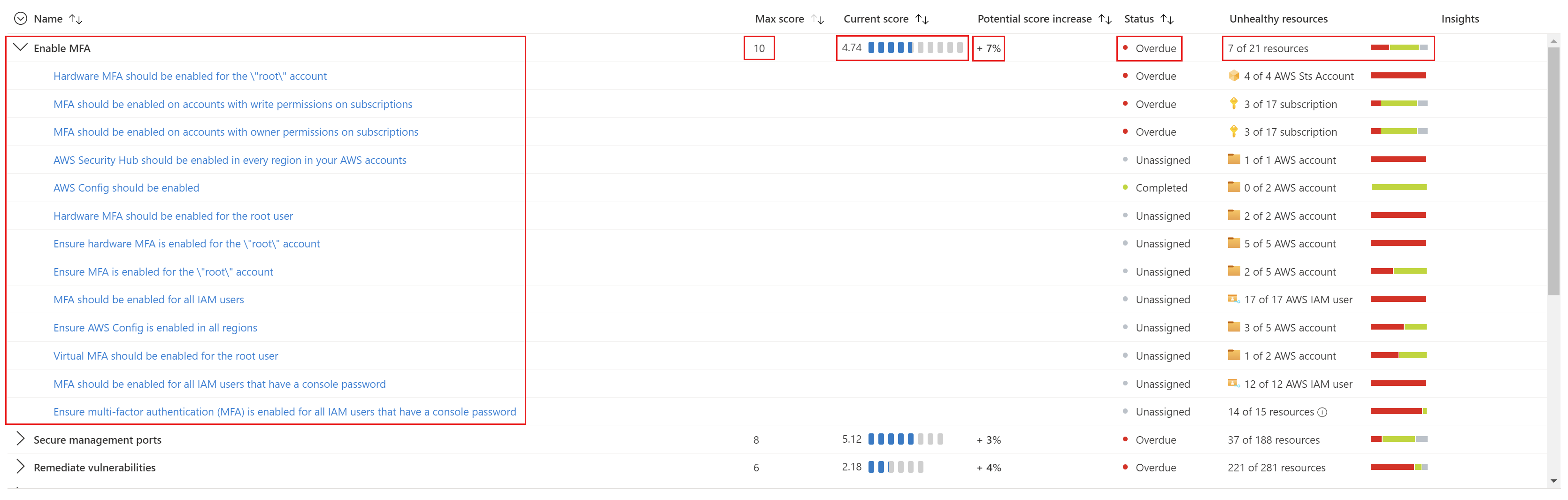

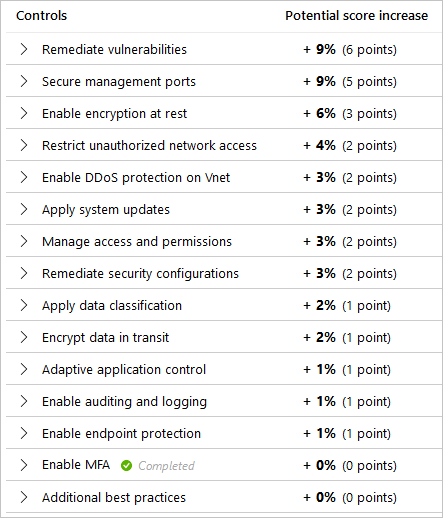

På sidan Rekommendationer i Defender för molnet visar fliken Säkerhetspoängrekommendationer hur efterlevnadskontroller i MCSB bidrar till den övergripande säkerhetspoängen.

Defender for Cloud beräknar varje kontroll var åttonde timme för varje Azure-prenumeration eller för varje AWS- eller GCP-molnanslutning.

Viktigt!

Rekommendationer i en kontroll uppdateras oftare än själva kontrollen. Du kan hitta avvikelser mellan resursantalet för rekommendationerna och resursantalet för kontrollen.

Exempelresultat för en kontroll

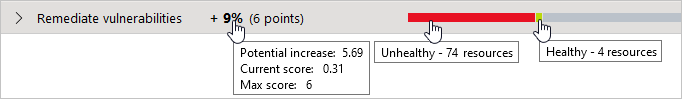

I följande exempel fokuserar vi på rekommendationer för säker poäng för Att åtgärda säkerhetsrisker.

Det här exemplet illustrerar följande fält i rekommendationerna.

| Fält | Detaljer |

|---|---|

| Åtgärda sårbarheter | En gruppering av rekommendationer för att identifiera och lösa kända sårbarheter. |

| Maxpoäng | Det maximala antalet poäng som du kan få genom att slutföra alla rekommendationer inom en kontroll. Den maximala poängen för en kontroll anger den relativa betydelsen av kontrollen och är fast för varje miljö. Använd värdena i den här kolumnen för att avgöra vilka problem som ska fungera först. |

| Aktuell poäng | Den aktuella poängen för den här kontrollen. Aktuell poäng = [Poäng per resurs] * [Antal felfria resurser] Varje kontroll bidrar till totalpoängen. I det här exemplet bidrar kontrollen med 3,33 poäng till den aktuella totala poängen. |

| Potentiell poängökning | De återstående punkterna som är tillgängliga för dig i kontrollen. Om du åtgärdar alla rekommendationer i den här kontrollen ökar poängen med 4 %. Potentiell poängökning = [Poäng per resurs] * [Antal resurser som inte är felfria] |

| Insikter | Extra information för varje rekommendation, till exempel: - - - - |

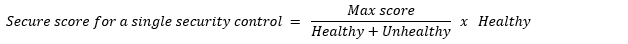

Poängberäkningsekvationer

Så här beräknas poängen.

Säkerhetskontroll

Ekvationen för att fastställa poängen för en säkerhetskontroll är:

Den aktuella poängen för varje kontroll är ett mått på statusen för resurserna i kontrollen. Varje enskild säkerhetskontroll bidrar till säkerhetspoängen. Varje resurs som påverkas av en rekommendation i kontrollen bidrar till kontrollens aktuella poäng. Säkerhetspoängen innehåller inte resurser som finns i förhandsversionsrekommendationerna.

I följande exempel delas maxpoängen på 6 med 78 eftersom det är summan av de felfria och felfria resurserna. Så, 6 / 78 = 0,0769. Om du multiplicerar det med antalet felfria resurser (4) resulterar det i den aktuella poängen: 0,0769 * 4 = 0,31.

Enskild prenumeration eller anslutningsapp

Ekvationen för att fastställa säkerhetspoängen för en enskild prenumeration eller anslutningsapp är:

I följande exempel finns det en enda prenumeration eller anslutningsapp med alla tillgängliga säkerhetskontroller (en potentiell maxpoäng på 60 poäng). Poängen visar 29 poäng av 60 möjliga. De återstående 31 poängen återspeglas i de potentiella poängökningssiffrorna för säkerhetskontrollerna.

Den här ekvationen är samma ekvation för en anslutningsapp, med bara ordet prenumeration ersatt av ordet connector.

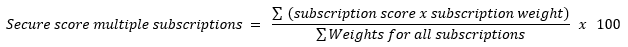

Flera prenumerationer och anslutningsappar

Ekvationen för att fastställa säkerhetspoängen för flera prenumerationer och anslutningsappar är:

Den kombinerade poängen för flera prenumerationer och anslutningsappar innehåller en vikt för varje prenumeration och anslutningsapp. Defender for Cloud avgör de relativa vikterna för dina prenumerationer och anslutningsappar baserat på faktorer som antalet resurser. Den aktuella poängen för varje prenumeration och anslutningsapp beräknas på samma sätt som för en enskild prenumeration eller anslutningsapp, men sedan tillämpas vikten enligt ekvationen.

När du visar flera prenumerationer och anslutningsappar utvärderar säkerhetspoängen alla resurser inom alla aktiverade principer och grupperar dem. Gruppering av dem visar hur de tillsammans påverkar varje säkerhetskontrolls maximala poäng.

Den kombinerade poängen är inte ett genomsnitt. I stället är det den utvärderade statusen för alla resurser i alla prenumerationer och anslutningsappar. Om du går till sidan Rekommendationer och lägger till tillgängliga potentiella poäng ser du att det är skillnaden mellan aktuell poäng (22) och den maximala poäng som är tillgänglig (58).

Förbättra en säker poäng

MCSB består av en serie efterlevnadskontroller. Varje kontroll är en logisk grupp med relaterade säkerhetsrekommendationer och återspeglar dina sårbara attackytor.

Om du vill se hur väl din organisation skyddar varje enskild attackyta läser du poängen för varje säkerhetskontroll. Poängen förbättras bara när du åtgärdar alla rekommendationer.

För att få alla möjliga punkter för en säkerhetskontroll måste alla dina resurser följa alla säkerhetsrekommendationer i säkerhetskontrollen. Defender för Molnet har till exempel flera rekommendationer för hur du skyddar dina hanteringsportar. Du måste åtgärda dem alla för att göra skillnad i din säkerhetspoäng.

Du kan förbättra din säkerhetspoäng med någon av följande metoder:

- Åtgärda säkerhetsrekommendationer från listan med rekommendationer. Du kan åtgärda varje rekommendation manuellt för varje resurs eller använda alternativet Åtgärda (när det är tillgängligt) för att snabbt lösa ett problem med flera resurser.

- Framtvinga eller neka rekommendationer för att förbättra poängen och se till att användarna inte skapar resurser som påverkar poängen negativt.

Kontroller för säker poäng

I följande tabell visas säkerhetskontrollerna i Microsoft Defender för molnet. För varje kontroll kan du se det maximala antalet punkter som du kan lägga till i din säkerhetspoäng om du åtgärdar alla rekommendationer som anges i kontrollen för alla dina resurser.

| Säkerhetspoäng | Säkerhetskontroll |

|---|---|

| 10 | Aktivera MFA: Defender för molnet placerar ett högt värde på MFA. Använd de här rekommendationerna för att skydda användarna av dina prenumerationer. Det finns tre sätt att aktivera MFA och vara kompatibel med rekommendationerna: standardinställningar för säkerhet, tilldelning per användare och princip för villkorlig åtkomst. Läs mer. |

| 8 | Säkra hanteringsportar: Råstyrkeattacker riktar sig ofta mot hanteringsportar. Använd dessa rekommendationer för att minska exponeringen med verktyg som just-in-time-åtkomst till virtuella datorer och nätverkssäkerhetsgrupper. |

| 6 | Tillämpa systemuppdateringar: Att inte tillämpa uppdateringar lämnar okopplade säkerhetsrisker och resulterar i miljöer som är känsliga för attacker. Använd dessa rekommendationer för att upprätthålla driftseffektivitet, minska säkerhetsrisker och tillhandahålla en stabilare miljö för dina användare. Om du vill distribuera systemuppdateringar kan du använda lösningen Uppdateringshantering för att hantera korrigeringar och uppdateringar för dina datorer. |

| 6 | Åtgärda sårbarheter: När verktyget för sårbarhetsbedömning rapporterar sårbarheter till Defender för molnet presenterar Defender för molnet resultaten och relaterad information som rekommendationer. Använd de här rekommendationerna för att åtgärda identifierade säkerhetsrisker. |

| 4 | Åtgärda säkerhetskonfigurationer: Felkonfigurerade IT-tillgångar har en högre risk att attackeras. Använd dessa rekommendationer för att förstärka de identifierade felkonfigurationerna i infrastrukturen. |

| 4 | Hantera åtkomst och behörigheter: En viktig del av ett säkerhetsprogram är att se till att användarna bara har den åtkomst som krävs för att utföra sina jobb: modellen för åtkomst med minst behörighet. Använd dessa rekommendationer för att hantera dina identitets- och åtkomstkrav. |

| 4 | Aktivera kryptering i vila: Använd dessa rekommendationer för att säkerställa att du minimerar felkonfigurationer kring skyddet av dina lagrade data. |

| 4 | Kryptera data under överföring: Använd dessa rekommendationer för att skydda data som flyttas mellan komponenter, platser eller program. Sådana data är känsliga för man-in-the-middle-attacker, avlyssning och sessionskapning. |

| 4 | Begränsa obehörig nätverksåtkomst: Azure erbjuder en uppsättning verktyg som hjälper dig att tillhandahålla höga säkerhetsstandarder för åtkomst i hela nätverket. Använd dessa rekommendationer för att hantera anpassningsbar nätverkshärdning i Defender för molnet, se till att du har konfigurerat Azure Private Link för alla relevanta PaaS-tjänster (plattform som en tjänst), aktivera Azure Firewall i virtuella nätverk med mera. |

| 3 | Tillämpa anpassningsbar programkontroll: Anpassningsbar programkontroll är en intelligent, automatiserad lösning från slutpunkt till slutpunkt för att styra vilka program som kan köras på dina datorer. Det hjälper också till att härda dina datorer mot skadlig kod. |

| 2 | Skydda program mot DDoS-attacker: Avancerade nätverkssäkerhetslösningar i Azure inkluderar Azure DDoS Protection, Azure Web Application Firewall och Azure Policy-tillägget för Kubernetes. Använd de här rekommendationerna för att skydda dina program med dessa verktyg och andra. |

| 2 | Aktivera slutpunktsskydd: Defender för molnet kontrollerar organisationens slutpunkter efter aktiva lösningar för hotidentifiering och svar, till exempel Microsoft Defender za krajnju tačku eller någon av de viktigaste lösningarna som visas i den här listan. Om ingen otkrivanje i odgovor na krajnjim tačkama lösning (EDR) är aktiverad använder du dessa rekommendationer för att distribuera Microsoft Defender za krajnju tačku. Defender för Endpoint ingår i Defender for Servers-planen. Andra rekommendationer i den här kontrollen hjälper dig att distribuera agenter och konfigurera övervakning av filintegritet. |

| 1 | Aktivera granskning och loggning: Detaljerade loggar är en viktig del av incidentutredningar och många andra felsökningsåtgärder. Rekommendationerna i den här kontrollen fokuserar på att se till att du har aktiverat diagnostikloggar oavsett var de är relevanta. |

| 0 | Aktivera förbättrade säkerhetsfunktioner: Använd dessa rekommendationer för att aktivera alla Defender for Cloud-planer. |

| 0 | Implementera metodtips för säkerhet: Den här samlingen med rekommendationer är viktig för din organisations säkerhet men påverkar inte din säkerhetspoäng. |

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för