Översikt över rollbaserad åtkomstkontroll i Azure för Analys av inbyggd programvara i Defender för IoT

Som användare av Defender for IoT Firmware Analysis kanske du vill hantera åtkomsten till dina resultat för bildanalys av inbyggd programvara. Rollbaserad åtkomstkontroll i Azure (RBAC) är ett auktoriseringssystem som gör att du kan styra vem som har åtkomst till dina analysresultat, vilka behörigheter de har och på vilken nivå av resurshierarkin. Den här artikeln beskriver hur du lagrar resultat för analys av inbyggd programvara i Azure, hanterar åtkomstbehörigheter och använder RBAC för att dela dessa resultat inom din organisation och med tredje part. Mer information om Azure RBAC finns i Vad är rollbaserad åtkomstkontroll i Azure (Azure RBAC)?.

Roller

Roller är en samling behörigheter som paketeras tillsammans. Det finns två typer av roller:

- Jobbfunktionsroller ger användarna behörighet att utföra specifika jobbfunktioner eller uppgifter, till exempel Key Vault-deltagare eller Azure Kubernetes Service Cluster Monitoring User.

- Privilegierade administratörsroller ger utökade åtkomstbehörigheter, till exempel ägare, deltagare eller administratör för användaråtkomst. Mer information om roller finns i Inbyggda Roller i Azure.

I Defender för IoT Firmware Analysis är de vanligaste rollerna ägare, deltagare, säkerhetsadministratör och analysadministratör för inbyggd programvara. Läs mer om vilka roller du behöver för olika behörigheter, till exempel att ladda upp avbildningar av inbyggd programvara eller dela resultat av analys av inbyggd programvara.

Förstå representationen av avbildningar av inbyggd programvara i Azure-resurshierarkin

Azure organiserar resurser i resurshierarkier, som finns i en uppifrån och ned-struktur, och du kan tilldela roller på varje nivå i hierarkin. Nivån där du tilldelar en roll är "omfånget" och lägre omfång kan ärva roller som tilldelats till högre omfång. Läs mer om hierarkinivåerna och hur du organiserar dina resurser i hierarkin.

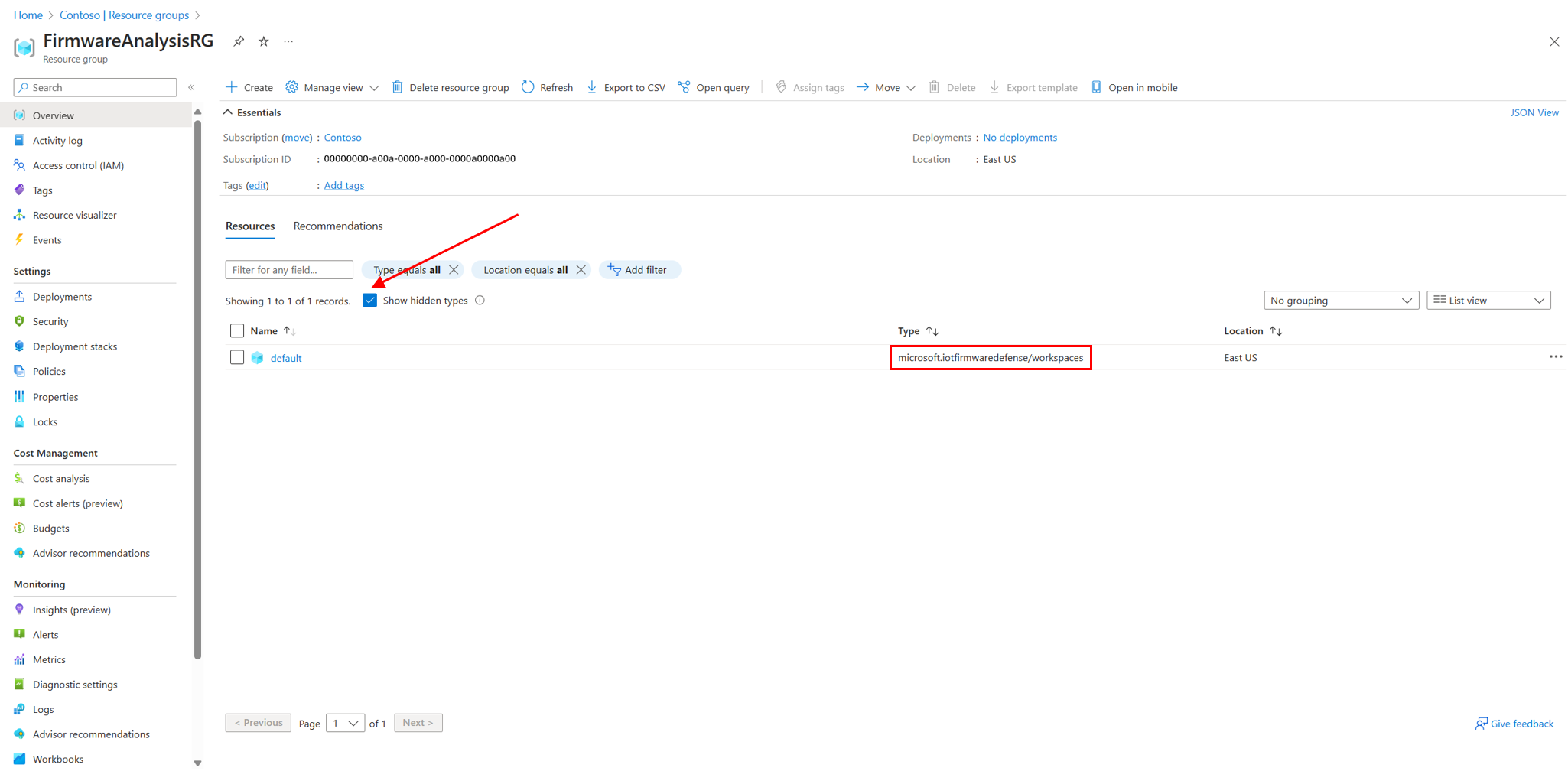

När du registrerar din prenumeration på Defender for IoT Firmware Analysis och väljer din resursgrupp skapar åtgärden automatiskt standardresursen i resursgruppen.

Gå till resursgruppen och välj Visa dolda typer för att visa standardresursen. Standardresursen har typen Microsoft.IoTFirmwareDefense.workspaces.

Även om standardresursen för arbetsytan inte är något som du regelbundet interagerar med, visas varje avbildning av inbyggd programvara som du laddar upp som en resurs och lagras här.

Du kan använda RBAC på varje nivå i hierarkin, inklusive på den dolda standardresursnivån För analys av inbyggd programvara.

Här är resurshierarkin för Defender for IoT Firmware Analysis:

Tillämpa Azure RBAC

Kommentar

Om du vill börja använda Defender for IoT Firmware Analysis måste användaren som registrerar prenumerationen på Defender for IoT Firmware Analysis vara ägare, deltagare, analysadministratör för inbyggd programvara eller säkerhetsadministratör på prenumerationsnivå. Följ självstudien i Analysera en avbildning av inbyggd programvara med Microsoft Defender för IoT för att publicera din prenumeration. När du har registrerat din prenumeration behöver en användare bara vara administratör för analys av inbyggd programvara för att använda Defender för analys av inbyggd IoT-programvara.

Som användare av Defender for IoT Firmware Analysis kan du behöva utföra vissa åtgärder för din organisation, till exempel att ladda upp bilder av inbyggd programvara eller dela analysresultat.

Åtgärder som dessa omfattar rollbaserad åtkomstkontroll (RBAC). Om du vill använda RBAC för Defender for IoT Firmware Analysis på ett effektivt sätt måste du veta vad rolltilldelningen är och i vilket omfång. Om du känner till den här informationen får du information om vilka behörigheter du har och därmed om du kan utföra vissa åtgärder. Om du vill kontrollera rolltilldelningen läser du Kontrollera åtkomst för en användare till en enda Azure-resurs – Azure RBAC. Se sedan följande tabell för att kontrollera vilka roller och omfång som krävs för vissa åtgärder.

Vanliga roller i Defender för analys av inbyggd IoT-programvara

Den här tabellen kategoriserar varje roll och innehåller en kort beskrivning av deras behörigheter:

| Roll | Kategori | Beskrivning |

|---|---|---|

| Ägare | Privilegierad administratörsroll | Ger fullständig åtkomst för att hantera alla resurser, inklusive möjligheten att tilldela roller i Azure RBAC. |

| Deltagare | Privilegierad administratörsroll | Ger fullständig åtkomst för att hantera alla resurser, men tillåter inte att du tilldelar roller i Azure RBAC, hanterar tilldelningar i Azure Blueprints eller delar bildgallerier. |

| Säkerhetsadministratör | Jobbfunktionsroll | Tillåter att användaren laddar upp och analyserar bilder av inbyggd programvara i Defender för IoT, lägger till/tilldelar säkerhetsinitiativ och redigerar säkerhetsprincipen. Läs mer. |

| Administratör för analys av inbyggd programvara | Jobbfunktionsroll | Tillåter att användaren laddar upp och analyserar bilder av inbyggd programvara i Defender för IoT. Användaren har ingen åtkomst utöver analys av inbyggd programvara (kan inte komma åt andra resurser i prenumerationen, skapa eller ta bort resurser eller bjuda in andra användare). |

Defender for IoT Firmware Analysis Roles, Scopes och Capabilities

I följande tabell sammanfattas vilka roller du behöver för att utföra vissa åtgärder. Dessa roller och behörigheter gäller på prenumerations- och resursgruppsnivå, om inget annat anges.

| Åtgärd | Roll krävs |

|---|---|

| Analysera inbyggd programvara | Ägare, deltagare, säkerhetsadministratör eller administratör för analys av inbyggd programvara |

| Bjud in användare från tredje part att se resultat för analys av inbyggd programvara | Ägare |

| Bjud in användare till prenumerationen | Ägare på prenumerationsnivå (ägare på resursgruppsnivå kan inte bjuda in användare till prenumerationen) |

Ladda upp avbildningar av inbyggd programvara

Så här laddar du upp avbildningar av inbyggd programvara:

- Bekräfta att du har tillräcklig behörighet i Defender för IoT Firmware Analysis Roles, Scopes och Capabilities.

- Ladda upp en avbildning av inbyggd programvara för analys.

Bjud in tredje part att interagera med dina resultat för analys av inbyggd programvara

Du kanske vill bjuda in någon att interagera enbart med dina resultat för analys av inbyggd programvara, utan att ge åtkomst till andra delar av organisationen (till exempel andra resursgrupper i din prenumeration). Om du vill tillåta den här typen av åtkomst bjuder du in användaren som administratör för analys av inbyggd programvara på resursgruppsnivå.

Om du vill bjuda in en tredje part följer du självstudiekursen Tilldela Azure-roller till externa gästanvändare med hjälp av Azure-portalen .

- I steg 3 går du till resursgruppen.

- I steg 7 väljer du rollen Administratör för analys av inbyggd programvara.

Kommentar

Om du har fått ett e-postmeddelande om att gå med i en organisation kontrollerar du skräppostmappen för e-postmeddelandet om du inte ser det i inkorgen.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för