Analys av inbyggd programvara för enhetsbyggare

Precis som datorer har operativsystem har IoT-enheter inbyggd programvara, och det är den inbyggda programvaran som kör och styr IoT-enheter. För IoT-enhetsbyggare är säkerhet ett nästan universellt problem eftersom IoT-enheter traditionellt har saknat grundläggande säkerhetsåtgärder.

Till exempel använder IoT-attackvektorer vanligtvis lätt exploaterbara – men lätt att korrigera – svagheter som hårdkodade användarkonton, inaktuella och sårbara paket med öppen källkod eller en tillverkares privata krypteringssigneringsnyckel.

Använd Microsoft Defender för IoT:s analys av inbyggd programvara för att identifiera inbäddade säkerhetshot, sårbarheter och vanliga svagheter som annars kan vara oidentifierbara.

Kommentar

Analyssidan för Defender för IoT Firmware finns i FÖRHANDSVERSION. Tilläggsvillkoren för Azure Preview innehåller andra juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Så här är du säker på att din inbyggda programvara är säker

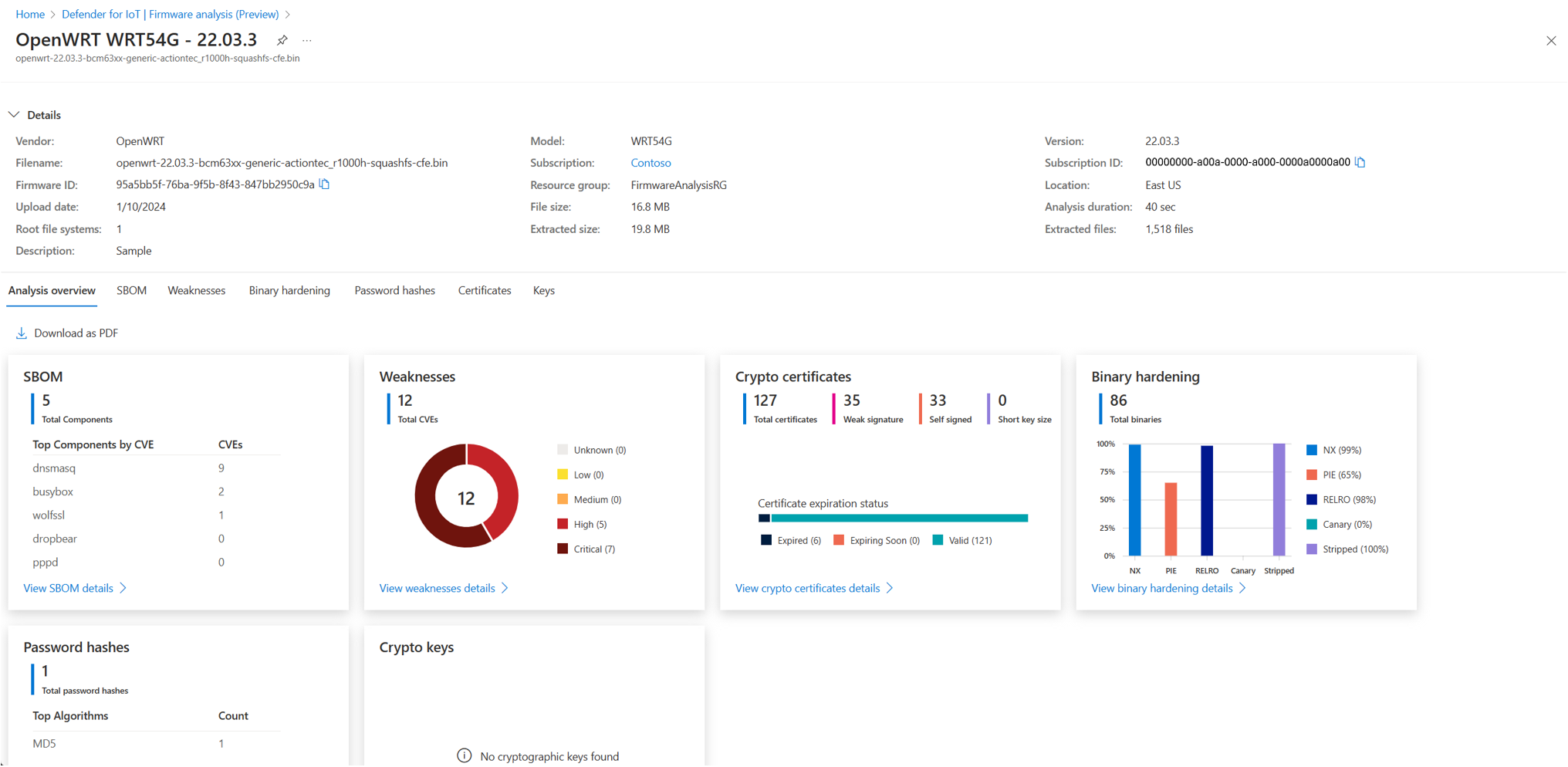

Defender för IoT kan analysera din inbyggda programvara för vanliga svagheter och sårbarheter och ge insikt i säkerheten för din inbyggda programvara. Den här analysen är användbar oavsett om du skapar inbyggd programvara internt eller tar emot inbyggd programvara från leveranskedjan.

Programvarufaktura (SBOM): Få en detaljerad lista över paket med öppen källkod som används under den inbyggda programvarans byggprocess. Se paketversionen och vilken licens som styr användningen av paketet med öppen källkod.

CVE-analys: Se vilka komponenter för inbyggd programvara som har offentligt kända säkerhetsrisker och exponeringar.

Binär härdningsanalys: Identifiera binärfiler som inte har aktiverat specifika säkerhetsflaggor under kompilering som skydd mot buffertspill, positionsoberoende körbara filer och vanligare härdningstekniker.

SSL-certifikatanalys: Visa utgångna och återkallade TLS/SSL-certifikat.

Offentlig och privat nyckelanalys: Kontrollera att de offentliga och privata kryptografiska nycklar som identifieras i den inbyggda programvaran är nödvändiga och inte oavsiktliga.

Extrahering av lösenordshash: Se till att lösenordshasharna för användarkonton använder säkra kryptografiska algoritmer.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för