Planera ditt OT-övervakningssystem med Defender for IoT

Den här artikeln är en i en serie artiklar som beskriver distributionssökvägen för OT-övervakning med Microsoft Defender för IoT.

Använd innehållet nedan för att lära dig hur du planerar din övergripande OT-övervakning med Microsoft Defender för IoT, inklusive de webbplatser som du ska övervaka, dina användargrupper och typer med mera.

Förutsättningar

Innan du börjar planera distributionen av OT-övervakning kontrollerar du att du har en Azure-prenumeration och en OT-plan som registrerats för Defender för IoT. Mer information finns i Starta en utvärderingsversion av Microsoft Defender för IoT.

Det här steget utförs av dina arkitekturteam.

Planera OT-webbplatser och zoner

När du arbetar med OT-nätverk rekommenderar vi att du listar alla platser där din organisation har resurser anslutna till ett nätverk och sedan delar upp dessa platser i platser och zoner.

Varje fysisk plats kan ha en egen plats, som är ytterligare segmenterad i zoner. Du associerar varje OT-nätverkssensor med en specifik plats och zon, så att varje sensor endast täcker ett visst område i nätverket.

Användning av platser och zoner stöder principerna för Nolltillit och ger extra övervakning och rapporteringskornighet.

Om ditt växande företag till exempel har fabriker och kontor i Paris, Lagos, Dubai och Tianjin kan du segmentera nätverket på följande sätt:

| Webbplats | Zoner |

|---|---|

| Paris kontor | - Bottenvåningen (gäster) - Våning 1 (försäljning) - Våning 2 (chef) |

| Lagos kontor | - Bottenvåningen (kontor) - Golv 1-2 (Fabrik) |

| Kontor i Dubai | - Bottenvåningen (Kongresscenter) - Våning 1 (försäljning) - Våning 2 (kontor) |

| Tianjin kontor | - Bottenvåningen (kontor) - Golv 1-2 (Fabrik) |

Om du inte planerar några detaljerade platser och zoner använder Defender för IoT fortfarande en standardplats och zon för att tilldela till alla OT-sensorer.

Mer information finns i Nolltillit och dina OT-nätverk.

Avgränsa zoner för återkommande IP-intervall

Varje zon kan ha stöd för flera sensorer, och om du distribuerar Defender för IoT i stor skala kan varje sensor identifiera olika aspekter av samma enhet. Defender för IoT konsoliderar automatiskt enheter som identifieras i samma zon, med samma logiska kombination av enhetsegenskaper, till exempel samma IP- och MAC-adress.

Om du arbetar med flera nätverk och har unika enheter med liknande egenskaper, till exempel återkommande IP-adressintervall, tilldelar du varje sensor till en separat zon så att Defender för IoT vet att skilja mellan enheterna och identifierar varje enhet unikt.

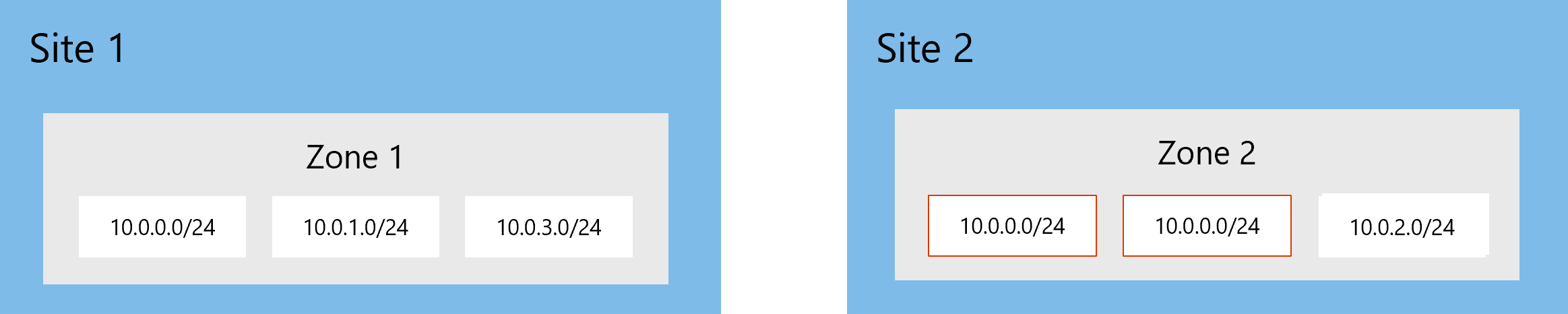

Ditt nätverk kan till exempel se ut som följande bild, med sex nätverkssegment logiskt allokerade över två Defender för IoT-platser och zoner. Observera att den här avbildningen visar två nätverkssegment med samma IP-adresser från olika produktionslinjer.

I det här fallet rekommenderar vi att du separerar plats 2 i två separata zoner, så att enheter i segmenten med återkommande IP-adresser inte konsolideras felaktigt och identifieras som separata och unika enheter i enhetsinventeringen.

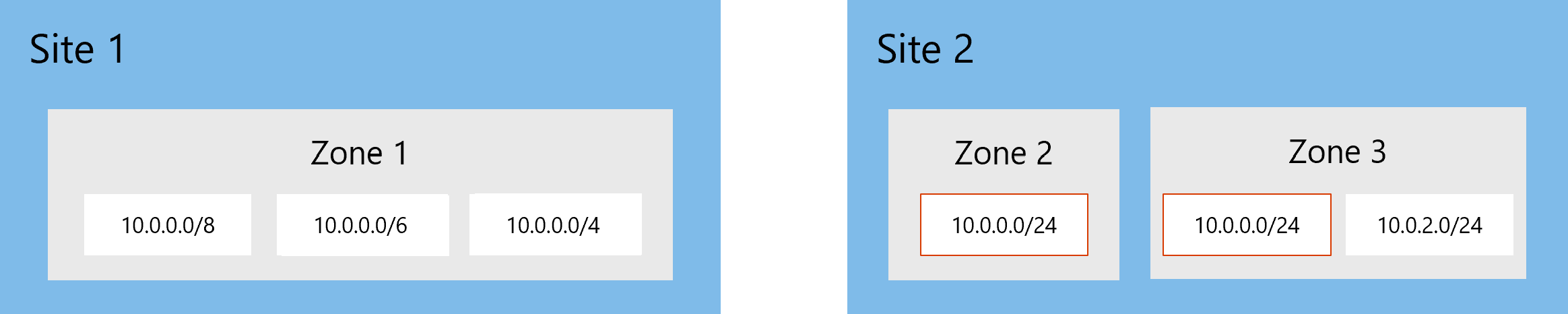

Till exempel:

Planera dina användare

Förstå vem i din organisation som ska använda Defender för IoT och vilka deras användningsfall är. Även om ditt säkerhetscenter (SOC) och IT-personal är de vanligaste användarna, kan du ha andra i din organisation som behöver läsåtkomst till resurser i Azure eller lokala resurser.

I Azure baseras användartilldelningar på deras Microsoft Entra-ID- och RBAC-roller. Om du segmenterar nätverket till flera platser bestämmer du vilka behörigheter du vill använda per webbplats.

OT-nätverkssensorer stöder både lokala användare och Active Directory-synkroniseringar. Om du ska använda Active Directory kontrollerar du att du har åtkomstinformationen för Active Directory-servern.

Mer information finns i:

- Användarhantering för Microsoft Defender för IoT

- Azure-användarroller och behörigheter för Defender för IoT

- Lokala användare och roller för OT-övervakning med Defender för IoT

Planera OT-sensor- och hanteringsanslutningar

För molnanslutna sensorer avgör du hur du ansluter varje OT-sensor till Defender för IoT i Azure-molnet, till exempel vilken typ av proxy du kan behöva. Mer information finns i Metoder för att ansluta sensorer till Azure.

Om du arbetar i en luftgapad miljö eller hybridmiljö och har flera lokalt hanterade OT-nätverkssensorer kanske du vill planera att distribuera en lokal hanteringskonsol för att konfigurera dina inställningar och visa data från en central plats. Mer information finns i distributionssökvägen för air-gapped OT-sensorhantering.

Planera lokala SSL/TLS-certifieringar

Vi rekommenderar att du använder ett CA-signerat SSL/TLS-certifikat med ditt produktionssystem för att säkerställa dina apparaters kontinuerliga säkerhet.

Planera vilka certifikat och vilken certifikatutfärdare du ska använda för varje OT-sensor, vilka verktyg du ska använda för att generera certifikaten och vilka attribut du ska inkludera i varje certifikat.

Mer information finns i SSL/TLS-certifikatkrav för lokala resurser.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för