Distribuera Defender för IoT för OT-övervakning

Den här artikeln beskriver de övergripande steg som krävs för att distribuera Defender för IoT för OT-övervakning. Läs mer om varje distributionssteg i avsnitten nedan, inklusive relevanta korsreferenser för mer information.

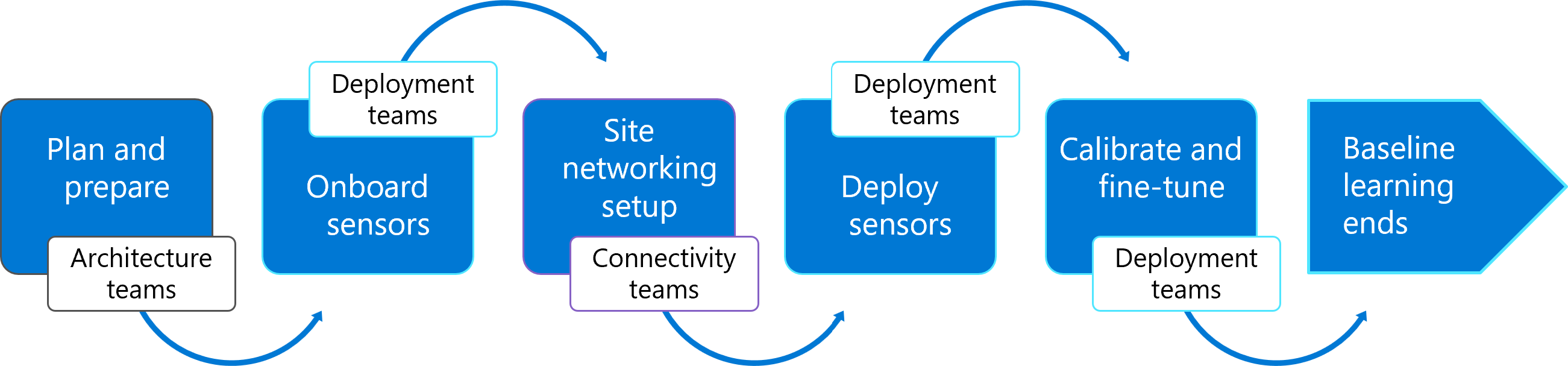

Följande bild visar faserna i en distributionssökväg för slutpunkt till slutpunkt för OT-övervakning, tillsammans med teamet som ansvarar för varje fas.

Team och jobbtitlar skiljer sig åt mellan olika organisationer, men alla Defender for IoT-distributioner kräver kommunikation mellan de personer som ansvarar för de olika områdena i nätverket och infrastrukturen.

Tips

Varje steg i processen kan ta olika lång tid. Det kan till exempel ta fem minuter att ladda ned en aktiveringsfil för OT-sensorn, medan det kan ta dagar eller till och med veckor att konfigurera trafikövervakning, beroende på organisationens processer.

Vi rekommenderar att du startar processen för varje steg utan att vänta på att den ska slutföras innan du går vidare till nästa steg. Se till att fortsätta följa upp eventuella steg som fortfarande pågår för att säkerställa att de slutförs.

Förutsättningar

Innan du börjar planera distributionen av OT-övervakning kontrollerar du att du har en Azure-prenumeration och en OT-plan registrerad Defender för IoT.

Mer information finns i Starta en Microsoft Defender för IoT-utvärderingsversion.

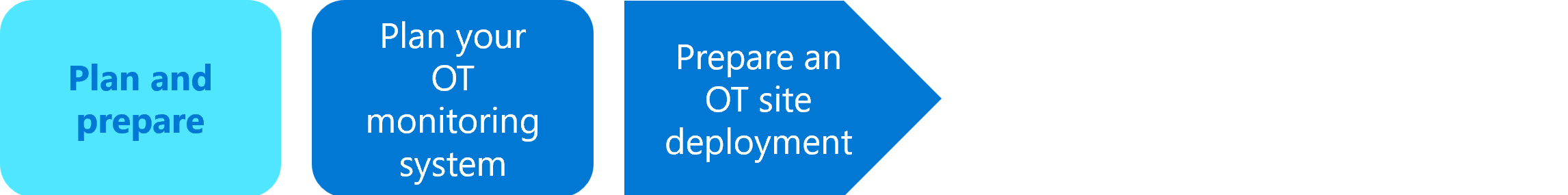

Planera och förbereda

Följande bild visar stegen som ingår i planerings- och förberedelsefasen. Planerings- och förberedelsesteg hanteras av dina arkitekturteam.

Planera ditt OT-övervakningssystem

Planera grundläggande information om ditt övervakningssystem, till exempel:

Webbplatser och zoner: Bestäm hur du ska segmentera det nätverk som du vill övervaka med hjälp av platser och zoner som kan representera platser över hela världen.

Sensorhantering: Bestäm om du ska använda molnanslutna eller luftgapade, lokalt hanterade OT-sensorer eller ett hybridsystem för båda. Om du använder molnanslutna sensorer väljer du en anslutningsmetod, till exempel att ansluta direkt eller via en proxy.

Användare och roller: Lista över de typer av användare som du behöver för varje sensor och de roller som de behöver för varje aktivitet.

Mer information finns i Planera ditt OT-övervakningssystem med Defender för IoT.

Tips

Om du använder flera lokalt hanterade sensorer kanske du också vill distribuera en lokal hanteringskonsol för central synlighet och hantering.

Förbereda för distribution av ot-plats

Definiera ytterligare information för varje plats som planeras i systemet, inklusive:

Ett nätverksdiagram. Identifiera alla enheter som du vill övervaka och skapa en väldefinierad lista över undernät. När du har distribuerat dina sensorer använder du den här listan för att kontrollera att alla undernät som du vill övervaka omfattas av Defender för IoT.

En lista över sensorer: Använd listan över trafik, undernät och enheter som du vill övervaka för att skapa en lista över de OT-sensorer som du behöver och var de placeras i nätverket.

Trafikspeglingsmetoder: Välj en trafikspeglingsmetod för varje OT-sensor, till exempel en SPAN-port eller TAP.

Apparater: Förbereda en distributionsarbetsstation och alla maskinvaru- eller VM-installationer som du kommer att använda för var och en av de OT-sensorer som du har planerat. Om du använder förkonfigurerade enheter måste du beställa dem.

Mer information finns i Förbereda distribution av en OT-plats.

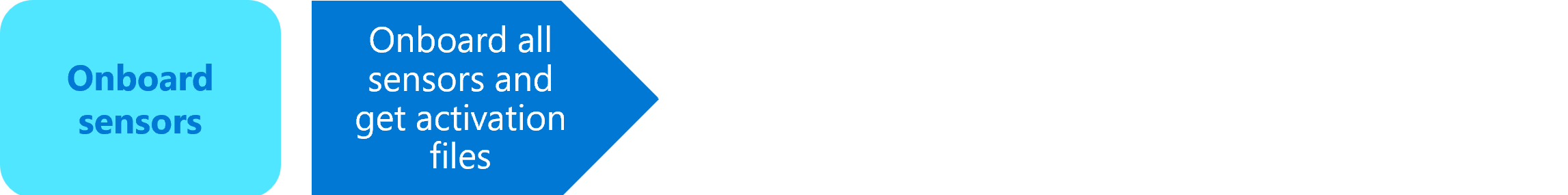

Registrera sensorer till Azure

Följande bild visar steget som ingår i fasen registrering av sensorer. Sensorer registreras i Azure av dina distributionsteam.

Registrera OT-sensorer på Azure Portal

Registrera så många OT-sensorer i Defender för IoT som du har planerat. Se till att ladda ned aktiveringsfilerna för varje OT-sensor och spara dem på en plats som kommer att vara tillgänglig från sensordatorerna.

Mer information finns i Registrera OT-sensorer till Defender för IoT.

Installation av platsnätverk

Följande bild visar stegen som ingår i installationsfrasen för platsnätverk. Stegen för platsnätverk hanteras av dina anslutningsteam.

Konfigurera trafikspegling i nätverket

Använd de planer som du skapade tidigare för att konfigurera trafikspegling på de platser i nätverket där du ska distribuera OT-sensorer och spegla trafik till Defender för IoT.

Mer information finns i:

- Konfigurera spegling med en SPAN-växelport

- Konfigurera trafikspegling med en RSPAN-port (Remote SPAN)

- Konfigurera aktiv eller passiv aggregering (TAP)

- Uppdatera en sensors övervakningsgränssnitt (konfigurera ERSPAN)

- Konfigurera trafikspegling med en ESXi vSwitch

- Konfigurera trafikspegling med en Hyper-V vSwitch

Etablera för molnhantering

Konfigurera brandväggsregler för att säkerställa att dina OT-sensorinstallationer kommer att kunna komma åt Defender för IoT i Azure-molnet. Om du planerar att ansluta via en proxyserver konfigurerar du inställningarna först när du har installerat sensorn.

Hoppa över det här steget för alla OT-sensorer som planeras att luftgapas och hanteras lokalt, antingen direkt i sensorkonsolen eller via en lokal hanteringskonsol.

Mer information finns i Etablera OT-sensorer för molnhantering.

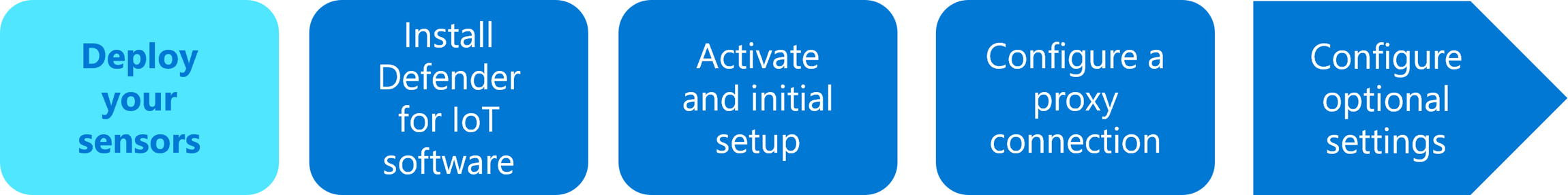

Distribuera dina OT-sensorer

Följande bild visar stegen som ingår i sensordistributionsfasen. OT-sensorer distribueras och aktiveras av distributionsteamet.

Installera dina OT-sensorer

Om du installerar Defender för IoT-programvara på dina egna apparater laddar du ned installationsprogram från Azure Portal och installerar det på din OT-sensorinstallation.

När du har installerat ot-sensorprogramvaran kör du flera kontroller för att verifiera installationen och konfigurationen.

Mer information finns i:

- Installera OT-övervakningsprogramvara på OT-sensorer

- Verifiera en installation av OT-sensorprogramvara

Hoppa över de här stegen om du köper förkonfigurerade enheter.

Aktivera dina OT-sensorer och inledande konfiguration

Använd en inledande installationsguide för att bekräfta nätverksinställningar, aktivera sensorn och tillämpa SSH/TLS-certifikat.

Mer information finns i Konfigurera och aktivera din OT-sensor.

Konfigurera proxyanslutningar

Om du har valt att använda en proxy för att ansluta dina sensorer till molnet konfigurerar du proxyn och konfigurerar inställningarna på sensorn. Mer information finns i Konfigurera proxyinställningar på en OT-sensor.

Hoppa över det här steget i följande situationer:

- För alla OT-sensorer där du ansluter direkt till Azure utan proxy

- För alla sensorer som planeras att luftgaperas och hanteras lokalt, antingen direkt i sensorkonsolen eller via en lokal hanteringskonsol.

Konfigurera valfria inställningar

Vi rekommenderar att du konfigurerar en Active Directory-anslutning för att hantera lokala användare på din OT-sensor och även konfigurera övervakning av sensorhälsa via SNMP.

Om du inte konfigurerar de här inställningarna under distributionen kan du också returnera och konfigurera dem senare.

Mer information finns i:

Kalibrera och finjustera OT-övervakning

Följande bild visar de steg som krävs för att kalibrera och finjustera OT-övervakning med din nyligen distribuerade sensor. Kalibrerings- och finjusteringsaktiviteter utförs av distributionsteamet.

Kontrollera OT-övervakning på sensorn

Som standard kanske ot-sensorn inte identifierar de exakta nätverk som du vill övervaka eller identifierar dem på exakt det sätt som du vill att de ska visas. Använd de listor som du skapade tidigare för att verifiera och manuellt konfigurera undernäten, anpassa port- och VLAN-namn och konfigurera DHCP-adressintervall efter behov.

Mer information finns i Kontrollera OT-trafiken som övervakas av Microsoft Defender för IoT.

Verifiera och uppdatera din identifierade enhetsinventering

När enheterna har identifierats fullständigt granskar du enhetsinventeringen och ändrar enhetsinformationen efter behov. Du kan till exempel identifiera dubbletter av enhetsposter som kan sammanfogas, enhetstyper eller andra egenskaper att ändra med mera.

Mer information finns i Verifiera och uppdatera din identifierade enhetsinventering.

Lär dig OT-aviseringar för att skapa en nätverksbaslinje

Aviseringarna som utlöses av ot-sensorn kan innehålla flera aviseringar som du regelbundet vill ignorera, eller Learn, som auktoriserad trafik.

Granska alla aviseringar i systemet som en första sortering. Det här steget skapar en baslinje för nätverkstrafik för Defender för IoT för att arbeta med att gå vidare.

Mer information finns i Skapa en inlärd baslinje för OT-aviseringar.

Baslinjeinlärning avslutas

Dina OT-sensorer förblir i inlärningsläge så länge ny trafik identifieras och du har ohanterade aviseringar.

När baslinjeinlärningen är slut är distributionsprocessen för OT-övervakning klar och du fortsätter i driftläge för löpande övervakning. I driftläge utlöser alla aktiviteter som skiljer sig från dina baslinjedata en avisering.

Tips

Inaktivera inlärningsläget manuellt om du anser att de aktuella aviseringarna i Defender för IoT återspeglar nätverkstrafiken korrekt och inlärningsläget inte redan har avslutats automatiskt.

Ansluta Defender för IoT-data till SIEM

När Defender för IoT har distribuerats skickar du säkerhetsaviseringar och hanterar OT/IoT-incidenter genom att integrera Defender för IoT med din SIEM-plattform (säkerhetsinformation och händelsehantering) och befintliga SOC-arbetsflöden och verktyg. Integrera Defender för IoT-aviseringar med organisationens SIEM genom att integrera med Microsoft Sentinel och utnyttja den färdiga Microsoft Defender för IoT-lösningen, eller genom att skapa vidarebefordransregler till andra SIEM-system. Defender för IoT integrerar out-of-the-box med Microsoft Sentinel, samt ett brett utbud av SIEM-system, till exempel Splunk, IBM QRadar, LogRhythm, Fortinet med mera.

Mer information finns i:

- Övervakning av OT-hot i företags-SOC:er

- Självstudie: Ansluta Microsoft Defender för IoT med Microsoft Sentinel

- Ansluta lokala OT-nätverkssensorer till Microsoft Sentinel

- Integreringar med Microsoft och partnertjänster

- Stream Defender för IoT-molnaviseringar till en partner-SIEM

När du har integrerat Defender för IoT-aviseringar med en SIEM rekommenderar vi följande steg för att operationalisera OT/IoT-aviseringar och integrera dem fullständigt med dina befintliga SOC-arbetsflöden och -verktyg:

Identifiera och definiera relevanta IoT/OT-säkerhetshot och SOC-incidenter som du vill övervaka baserat på dina specifika OT-behov och din miljö.

Skapa identifieringsregler och allvarlighetsgradsnivåer i SIEM. Endast relevanta incidenter utlöses, vilket minskar onödigt brus. Du kan till exempel definiera PLC-kodändringar som utförs från obehöriga enheter eller utanför arbetstid som en incident med hög allvarlighetsgrad på grund av den här specifika aviseringens höga återgivning.

I Microsoft Sentinel innehåller Microsoft Defender för IoT-lösningen en uppsättning färdiga identifieringsregler som har skapats specifikt för Defender for IoT-data och hjälper dig att finjustera incidenterna som skapats i Sentinel.

Definiera lämpligt arbetsflöde för att åtgärda problemet och skapa automatiserade undersökningsspelböcker för varje användningsfall. I Microsoft Sentinel innehåller Microsoft Defender för IoT-lösningen färdiga spelböcker för automatiserat svar på Defender for IoT-aviseringar.

Nästa steg

Nu när du förstår distributionsstegen för OT-övervakningssystemet är du redo att komma igång!