Övervakning av OT-hot i företags-SOC:er

I takt med att fler affärskritiska branscher omvandlar sina OT-system till digitala IT-infrastrukturer blir SOC-team (Security Operation Center) och CISO:er alltmer ansvariga för hot från OT-nätverk.

Tillsammans med de nya ansvarsområdena hanterar SOC-teamen nya utmaningar, bland annat:

Brist på OT-expertis och kunskap inom nuvarande SOC-team om OT-aviseringar, industriell utrustning, protokoll och nätverksbeteende. Detta leder ofta till vag eller minimerad förståelse av OT-incidenter och deras affärspåverkan.

Siloed eller ineffektiv kommunikation och processer mellan OT- och SOC-organisationer.

Begränsad teknik och verktyg, till exempel bristande synlighet eller automatiserad säkerhetsreparation för OT-nätverk. Du måste utvärdera och länka information mellan datakällor för OT-nätverk, och integreringar med befintliga SOC-lösningar kan bli kostsamma.

Men utan OT-data, kontext och integrering med befintliga SOC-verktyg och arbetsflöden kan OT-säkerhet och drifthot hanteras felaktigt eller till och med gå obemärkt förbi.

Integrera Defender för IoT och Microsoft Sentinel

Microsoft Sentinel är en skalbar molntjänst för SIEM (Security Information Event Management) med automatiserat svar (SOAR). SOC-team kan använda integreringen mellan Microsoft Defender för IoT och Microsoft Sentinel för att samla in data över nätverk, identifiera och undersöka hot och svara på incidenter.

I Microsoft Sentinel hämtar Defender for IoT-dataanslutningsappen och lösningen det färdiga säkerhetsinnehållet till SOC-teamen, hjälper dem att visa, analysera och svara på OT-säkerhetsaviseringar och förstå de genererade incidenterna i det bredare innehållet i organisationens hot.

Installera Defender for IoT-dataanslutningsappen ensam för att strömma dina OT-nätverksaviseringar till Microsoft Sentinel. Installera sedan även Microsoft Defender for IoT-lösningen för det extra värdet av IoT/OT-specifika analysregler, arbetsböcker och SOAR-spelböcker, samt incidentmappningar till MITRE ATT&CK för ICS-tekniker.

Genom att integrera Defender för IoT med Microsoft Sentinel kan du också mata in mer data från Microsoft Sentinels andra partnerintegreringar. Mer information finns i Integreringar med Microsoft och partnertjänster.

Kommentar

Vissa funktioner i Microsoft Sentinel kan medföra en avgift. Mer information finns i Planera kostnader och förstå priser och fakturering för Microsoft Sentinel.

Integrerad identifiering och svar

Följande tabell visar hur både OT-teamet på Defender för IoT-sidan och SOC-teamet på Microsoft Sentinel-sidan kan identifiera och svara på hot snabbt över hela tidslinjen för attacker.

| Microsoft Sentinel | Steg | Defender för IoT |

|---|---|---|

| OT-avisering utlöses | Ot-aviseringar med hög säkerhet, som drivs av Defender för IoT:s säkerhetsforskningsgrupp section 52 , utlöses baserat på data som matas in till Defender for IoT. | |

| Analysregler öppnar endast incidenter automatiskt för relevanta användningsfall, vilket undviker OT-aviseringströtthet | OT-incident har skapats | |

| SOC-team mappar affärspåverkan, inklusive data om webbplatsen, rad, komprometterade tillgångar och OT-ägare | Mappning av påverkan på OT-incidenter | |

| SOC-team flyttar incidenten till Aktiv och börjar undersöka med hjälp av nätverksanslutningar och händelser, arbetsböcker och entitetssidan för OT-enheten | OT-incidentutredning | Aviseringar flyttas till Aktiva och OT-team undersöker med hjälp av PCAP-data, detaljerade rapporter och annan enhetsinformation |

| SOC-team svarar med OT-spelböcker och notebook-filer | OT-incidenthantering | OT-teamen undertrycker antingen aviseringen eller lär sig den för nästa gång, efter behov |

| När hotet har åtgärdats stänger SOC-team incidenten | Stängning av OT-incident | När hotet har åtgärdats stänger OT-team aviseringen |

Synkronisering av aviseringsstatus

Aviseringsstatusändringar synkroniseras endast från Microsoft Sentinel till Defender för IoT och inte från Defender för IoT till Microsoft Sentinel.

Om du integrerar Defender för IoT med Microsoft Sentinel rekommenderar vi att du hanterar dina aviseringsstatusar tillsammans med relaterade incidenter i Microsoft Sentinel.

Microsoft Sentinel-incidenter för Defender för IoT

När du har konfigurerat Defender for IoT-dataanslutningen och har strömmat IoT/OT-aviseringsdata till Microsoft Sentinel använder du någon av följande metoder för att skapa incidenter baserat på dessa aviseringar:

| Metod | beskrivning |

|---|---|

| Använd standardregeln för dataanslutning | Använd standardinställningen Skapa incidenter baserat på alla aviseringar som genereras i Microsoft Defender för IOT-analysregeln som tillhandahålls med dataanslutningen. Den här regeln skapar en separat incident i Microsoft Sentinel för varje avisering som strömmas från Defender för IoT. |

| Använda färdiga lösningsregler | Aktivera vissa eller alla färdiga analysregler som tillhandahålls med Microsoft Defender för IoT-lösningen . Dessa analysregler bidrar till att minska aviseringströttheten genom att endast skapa incidenter i specifika situationer. Du kan till exempel välja att skapa incidenter för överdrivna inloggningsförsök, men för flera genomsökningar som identifierats i nätverket. |

| Skapa anpassade regler | Skapa anpassade analysregler för att skapa incidenter baserat endast på dina specifika behov. Du kan använda de färdiga analysreglerna som utgångspunkt eller skapa regler från grunden. Lägg till följande filter för att förhindra duplicerade incidenter för samma aviserings-ID: | where TimeGenerated <= ProcessingEndTime + 60m |

Oavsett vilken metod du väljer att skapa aviseringar ska endast en incident skapas för varje Defender för IoT-aviserings-ID.

Microsoft Sentinel-arbetsböcker för Defender för IoT

Om du vill visualisera och övervaka Dina Defender för IoT-data använder du arbetsböckerna som distribuerats till din Microsoft Sentinel-arbetsyta som en del av Microsoft Defender för IoT-lösningen .

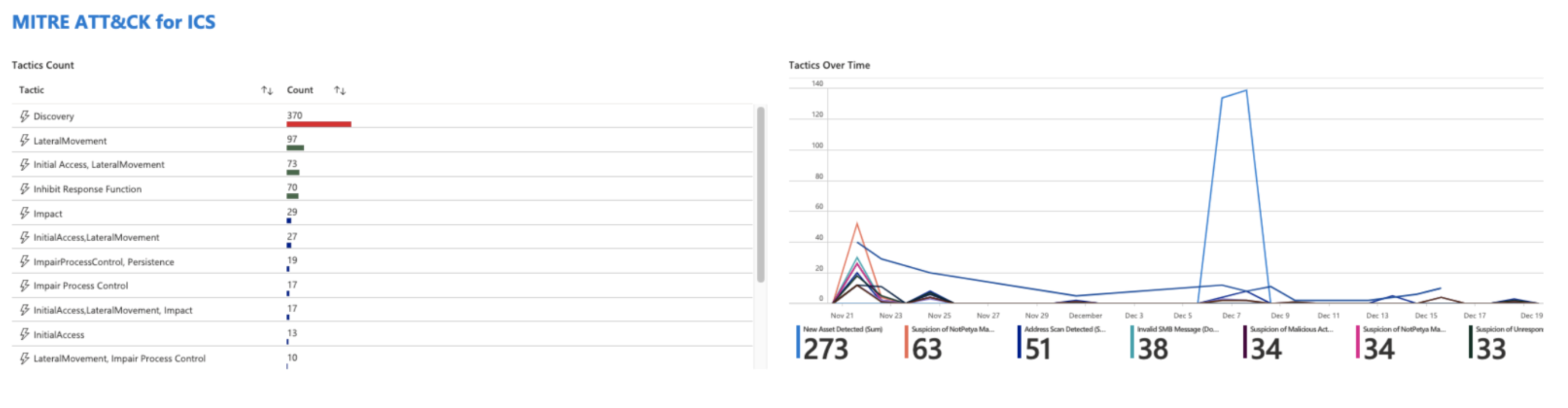

Defender for IoT-arbetsböcker tillhandahåller guidade undersökningar för OT-entiteter baserat på öppna incidenter, aviseringsmeddelanden och aktiviteter för OT-tillgångar. De ger också en jaktupplevelse i MITRE ATT&CK-ramverket® för ICS och är utformade för att göra det möjligt för analytiker, säkerhetstekniker och MSSP:er att få situationsmedvetenhet om OT-säkerhetsstatus.

Arbetsböcker kan visa aviseringar efter typ, allvarlighetsgrad, OT-enhetstyp eller leverantör eller aviseringar över tid. Arbetsböcker visar också resultatet av att mappa aviseringar till MITRE ATT&CK för ICS-taktiker, plus fördelningen av taktik efter antal och tidsperiod. Till exempel:

SOAR-spelböcker för Defender för IoT

Spelböcker är samlingar av automatiserade reparationsåtgärder som kan köras från Microsoft Sentinel som en rutin. En spelbok kan hjälpa dig att automatisera och samordna ditt hotsvar. Den kan köras manuellt eller ställas in för att köras automatiskt som svar på specifika aviseringar eller incidenter, när den utlöses av en analysregel eller en automatiseringsregel.

Använd till exempel SOAR-spelböcker för att:

Öppna en tillgångsbiljett i ServiceNow när en ny tillgång identifieras, till exempel en ny teknisk arbetsstation. Den här aviseringen kan vara en obehörig enhet som kan användas av angripare för att omprogrammera PLC:er.

Skicka ett e-postmeddelande till relevanta intressenter när misstänkt aktivitet identifieras, till exempel oplanerad PLC-omprogrammering. E-postmeddelandet kan skickas till OT-personal, till exempel en kontrolltekniker som ansvarar för den relaterade produktionslinjen.

Jämföra Defender för IoT-händelser, aviseringar och incidenter

Det här avsnittet beskriver skillnaderna mellan Defender för IoT-händelser, aviseringar och incidenter i Microsoft Sentinel. Använd de listade frågorna för att visa en fullständig lista över aktuella händelser, aviseringar och incidenter för dina OT-nätverk.

Du ser vanligtvis fler Defender for IoT-händelser i Microsoft Sentinel än aviseringar och fler Defender för IoT-aviseringarän incidenter.

Defender för IoT-händelser i Microsoft Sentinel

Varje aviseringslogg som strömmar till Microsoft Sentinel från Defender för IoT är en händelse. Om aviseringsloggen visar en ny eller uppdaterad avisering i Defender för IoT läggs en ny post till i tabellen SecurityAlert .

Om du vill visa alla Defender for IoT-händelser i Microsoft Sentinel kör du följande fråga i tabellen SecurityAlert :

SecurityAlert

| where ProviderName == 'IoTSecurity' or ProviderName == 'CustomAlertRule'

Instead

Defender för IoT-aviseringar i Microsoft Sentinel

Microsoft Sentinel skapar aviseringar baserat på dina aktuella analysregler och aviseringsloggarna som anges i tabellen SecurityAlert . Om du inte har några aktiva analysregler för Defender för IoT betraktar Microsoft Sentinel varje aviseringslogg som en händelse.

Om du vill visa aviseringar i Microsoft Sentinel kör du följande fråga itabellen SecurityAlert :

SecurityAlert

| where ProviderName == 'ASI Scheduled Alerts' or ProviderName =='CustomAlertRule'

När du har installerat Microsoft Defender för IoT-lösningen och distribuerat spelboken AD4IoT-AutoAlertStatusSync synkroniseras ändringar av aviseringsstatus från Microsoft Sentinel till Defender för IoT. Aviseringsstatusändringar synkroniseras inte från Defender för IoT till Microsoft Sentinel.

Viktigt!

Vi rekommenderar att du hanterar dina aviseringsstatusar tillsammans med relaterade incidenter i Microsoft Sentinel. Mer information finns i Arbeta med incidentaktiviteter i Microsoft Sentinel.

Defender för IoT-incidenter i Microsoft Sentinel

Microsoft Sentinel skapar incidenter baserat på dina analysregler. Du kan ha flera aviseringar grupperade i samma incident, eller så kan du ha analysregler konfigurerade för att inte skapa incidenter för specifika aviseringstyper.

Om du vill visa incidenter i Microsoft Sentinel kör du följande fråga:

SecurityIncident

Nästa steg

Mer information finns i:

- Integreringar med Microsoft och partnertjänster

- Självstudie: Anslut Microsoft Defender för IoT med Microsoft Sentinel

- Identifiera hot out-of-the-box med Defender för IoT-data

- Skapa anpassade analysregler för att identifiera hot

- Självstudie: Använda spelböcker med automatiseringsregler i Microsoft Sentinel

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för