Självstudie: Undersöka och identifiera hot för IoT-enheter

Integreringen mellan Microsoft Defender för IoT och Microsoft Sentinel gör det möjligt för SOC-team att effektivt identifiera och reagera på säkerhetshot i nätverket. Förbättra dina säkerhetsfunktioner med Microsoft Defender för IoT-lösningen, en uppsättning paketerat innehåll som konfigurerats specifikt för Defender för IoT-data som innehåller analysregler, arbetsböcker och spelböcker.

I den här kursen får du:

- Installera Microsoft Defender för IoT-lösningen på din Microsoft Sentinel-arbetsyta

- Lär dig hur du undersöker Defender för IoT-aviseringar i Microsoft Sentinel-incidenter

- Lär dig mer om analysregler, arbetsböcker och spelböcker som distribueras till din Microsoft Sentinel-arbetsyta med Microsoft Defender för IoT-lösningen

Viktigt!

Microsoft Sentinel-innehållshubben finns för närvarande i förhandsversion, liksom Microsoft Defender för IoT-lösningen . Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Förutsättningar

Innan du börjar kontrollerar du att du har:

Läs - och skrivbehörigheter på din Microsoft Sentinel-arbetsyta. Mer information finns i Behörigheter i Microsoft Sentinel.

Slutförd självstudie: Anslut Microsoft Defender för IoT med Microsoft Sentinel.

Installera Defender for IoT-lösningen

Microsoft Sentinel-lösningar kan hjälpa dig att registrera Microsoft Sentinel-säkerhetsinnehåll för en specifik dataanslutning med hjälp av en enda process.

Microsoft Defender för IoT-lösningen integrerar Defender for IoT-data med Microsoft Sentinels funktioner för säkerhetsorkestrering, automatisering och svar (SOAR) genom att tillhandahålla färdiga och optimerade spelböcker för automatiserade svars- och förebyggande funktioner.

Så här installerar du lösningen:

Under Innehållshantering i Microsoft Sentinel väljer du Innehållshubb och letar sedan upp Lösningen Microsoft Defender för IoT.

Längst ned till höger väljer du Visa information och sedan Skapa. Välj den prenumeration, resursgrupp och arbetsyta där du vill installera lösningen och granska sedan det relaterade säkerhetsinnehåll som ska distribueras.

När du är klar väljer du Granska + Skapa för att installera lösningen.

Mer information finns i Om Microsoft Sentinel-innehåll och -lösningar och Identifiera och distribuera innehåll och lösningar centralt.

Identifiera hot out-of-the-box med Defender för IoT-data

Microsoft Defender för IoT-dataanslutningsappen innehåller en standardregel för Microsoft-säkerhet med namnet Skapa incidenter baserat på Azure Defender för IOT-aviseringar, som automatiskt skapar nya incidenter för alla nya Defender for IoT-aviseringar som har identifierats.

Microsoft Defender för IoT-lösningen innehåller en mer detaljerad uppsättning färdiga analysregler som är byggda specifikt för Defender för IoT-data och finjustera de incidenter som skapats i Microsoft Sentinel för relevanta aviseringar.

Så här använder du färdiga Defender for IoT-aviseringar:

På sidan Microsoft Sentinel Analytics söker du efter och inaktiverar regeln Skapa incidenter baserat på Azure Defender för IOT-aviseringar . Det här steget förhindrar att dubbletter av incidenter skapas i Microsoft Sentinel för samma aviseringar.

Sök efter och aktivera någon av följande färdiga analysregler som är installerade med Microsoft Defender för IoT-lösningen :

Regelnamn beskrivning Ogiltiga funktionskoder för ICS/SCADA-trafik Ogiltiga funktionskoder i SCADA-utrustning (övervakningskontroll och datainsamling) kan tyda på något av följande:

– Felaktig programkonfiguration, till exempel på grund av en uppdatering av inbyggd programvara eller ominstallation.

- Skadlig aktivitet. Till exempel ett cyberhot som försöker använda olagliga värden i ett protokoll för att utnyttja en sårbarhet i den programmerbara logikstyrenheten (PLC), till exempel ett buffertspill.Uppdatering av inbyggd programvara Obehöriga uppdateringar av inbyggd programvara kan tyda på skadlig aktivitet i nätverket, till exempel ett cyberhot som försöker manipulera PLC-inbyggd programvara för att kompromettera PLC-funktionen. Otillåtna PLC-ändringar Otillåtna ändringar i PLC-steglogikkoden kan vara något av följande:

- En indikation på nya funktioner i PLC.

– Felaktig konfiguration av ett program, till exempel på grund av en uppdatering av inbyggd programvara eller ominstallation.

- Skadlig aktivitet i nätverket, till exempel ett cyberhot som försöker manipulera PLC-programmering för att kompromettera PLC-funktionen.Oskyddat nyckeltillstånd för PLC Det nya läget kan tyda på att PLC:n inte är säker. Om du lämnar PLC i ett osäkert driftsläge kan angripare utföra skadliga aktiviteter på den, till exempel en programnedladdning.

Om PLC komprometteras kan enheter och processer som interagerar med den påverkas. som kan påverka systemets allmänna säkerhet och säkerhet.PLC-stopp PLC-stoppkommandot kan tyda på en felaktig konfiguration av ett program som har fått PLC att sluta fungera eller skadlig aktivitet i nätverket. Till exempel ett cyberhot som försöker manipulera PLC-programmering för att påverka nätverkets funktioner. Misstänkt skadlig kod hittades i nätverket Misstänkt skadlig kod som hittades i nätverket indikerar att misstänkt skadlig kod försöker kompromettera produktionen. Flera genomsökningar i nätverket Flera genomsökningar i nätverket kan vara en indikation på något av följande:

– En ny enhet i nätverket

– Nya funktioner för en befintlig enhet

– Felkonfiguration av ett program, till exempel på grund av en uppdatering av inbyggd programvara eller ominstallation

- Skadlig aktivitet i nätverket för rekognoseringInternetanslutning En OT-enhet som kommunicerar med Internetadresser kan tyda på en felaktig programkonfiguration, till exempel antivirusprogram som försöker ladda ned uppdateringar från en extern server eller skadlig aktivitet i nätverket. Obehörig enhet i SCADA-nätverket En obehörig enhet i nätverket kan vara en legitim, ny enhet som nyligen har installerats i nätverket eller en indikation på obehörig eller till och med skadlig aktivitet i nätverket, till exempel ett cyberhot som försöker manipulera SCADA-nätverket. Obehörig DHCP-konfiguration i SCADA-nätverket En obehörig DHCP-konfiguration i nätverket kan tyda på en ny, obehörig enhet som arbetar i nätverket.

Detta kan vara en legitim, ny enhet som nyligen distribuerats i nätverket eller en indikation på obehörig eller till och med skadlig aktivitet i nätverket, till exempel ett cyberhot som försöker manipulera SCADA-nätverket.Överdrivet många inloggningsförsök Överdrivet inloggningsförsök kan tyda på felaktig tjänstkonfiguration, mänsklig fel eller skadlig aktivitet i nätverket, till exempel ett cyberhot som försöker manipulera SCADA-nätverket. Hög bandbredd i nätverket En ovanligt hög bandbredd kan vara en indikation på en ny tjänst/process i nätverket, till exempel säkerhetskopiering eller en indikation på skadlig aktivitet i nätverket, till exempel ett cyberhot som försöker manipulera SCADA-nätverket. Denial of Service Den här aviseringen identifierar attacker som förhindrar användning eller korrekt drift av DCS-systemet. Obehörig fjärråtkomst till nätverket Obehörig fjärråtkomst till nätverket kan äventyra målenheten.

Det innebär att om en annan enhet i nätverket komprometteras kan målenheterna nås via fjärranslutning, vilket ökar attackytan.Ingen trafik på sensorn har identifierats En sensor som inte längre identifierar nätverkstrafik indikerar att systemet kan vara osäkert.

Undersöka Defender för IoT-incidenter

När du har konfigurerat dina Defender for IoT-data för att utlösa nya incidenter i Microsoft Sentinel börjar du undersöka dessa incidenter i Microsoft Sentinel på samma sätt som andra incidenter.

Så här undersöker du Microsoft Defender för IoT-incidenter:

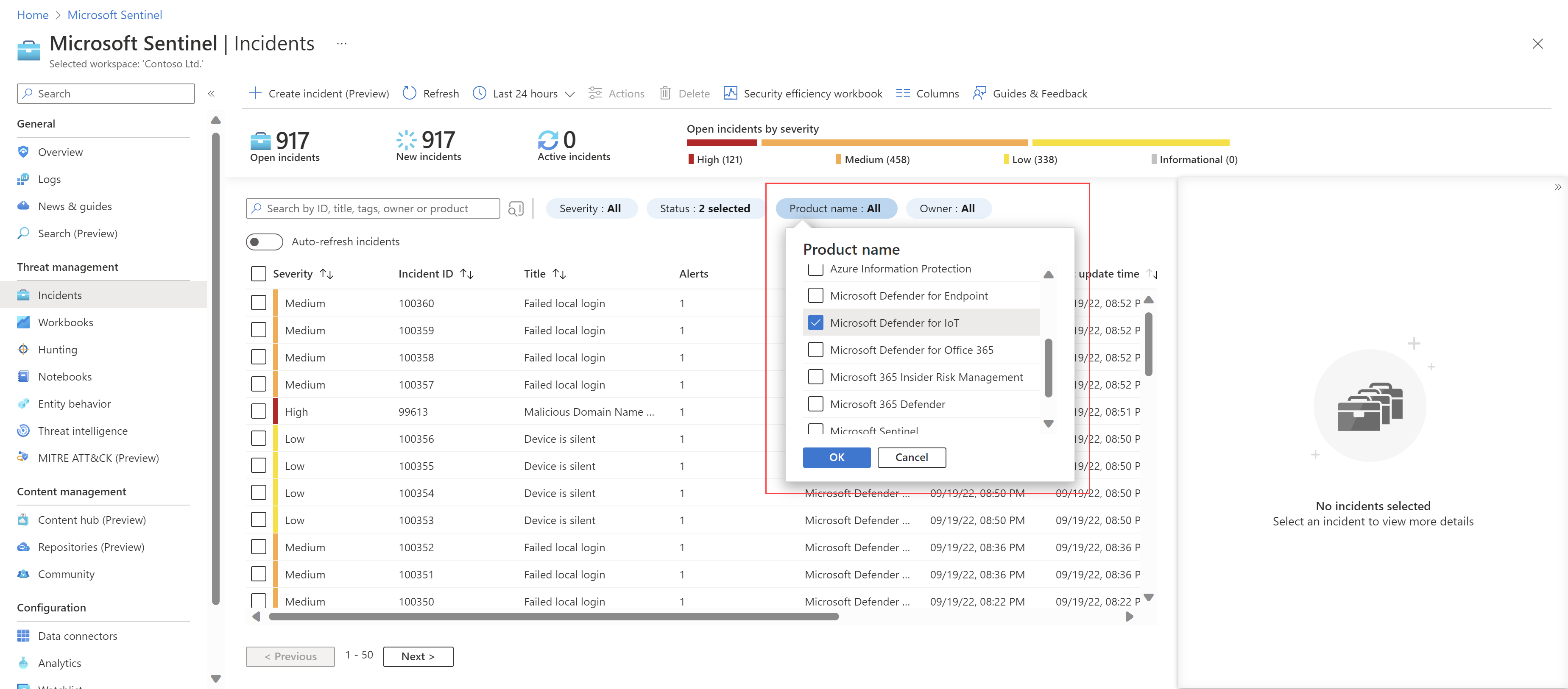

Gå till sidan Incidenter i Microsoft Sentinel.

Ovanför incidentrutnätet väljer du filtret Produktnamn och avmarkerar alternativet Välj alla . Välj sedan Microsoft Defender för IoT för att endast visa incidenter som utlöses av Defender för IoT-aviseringar. Till exempel:

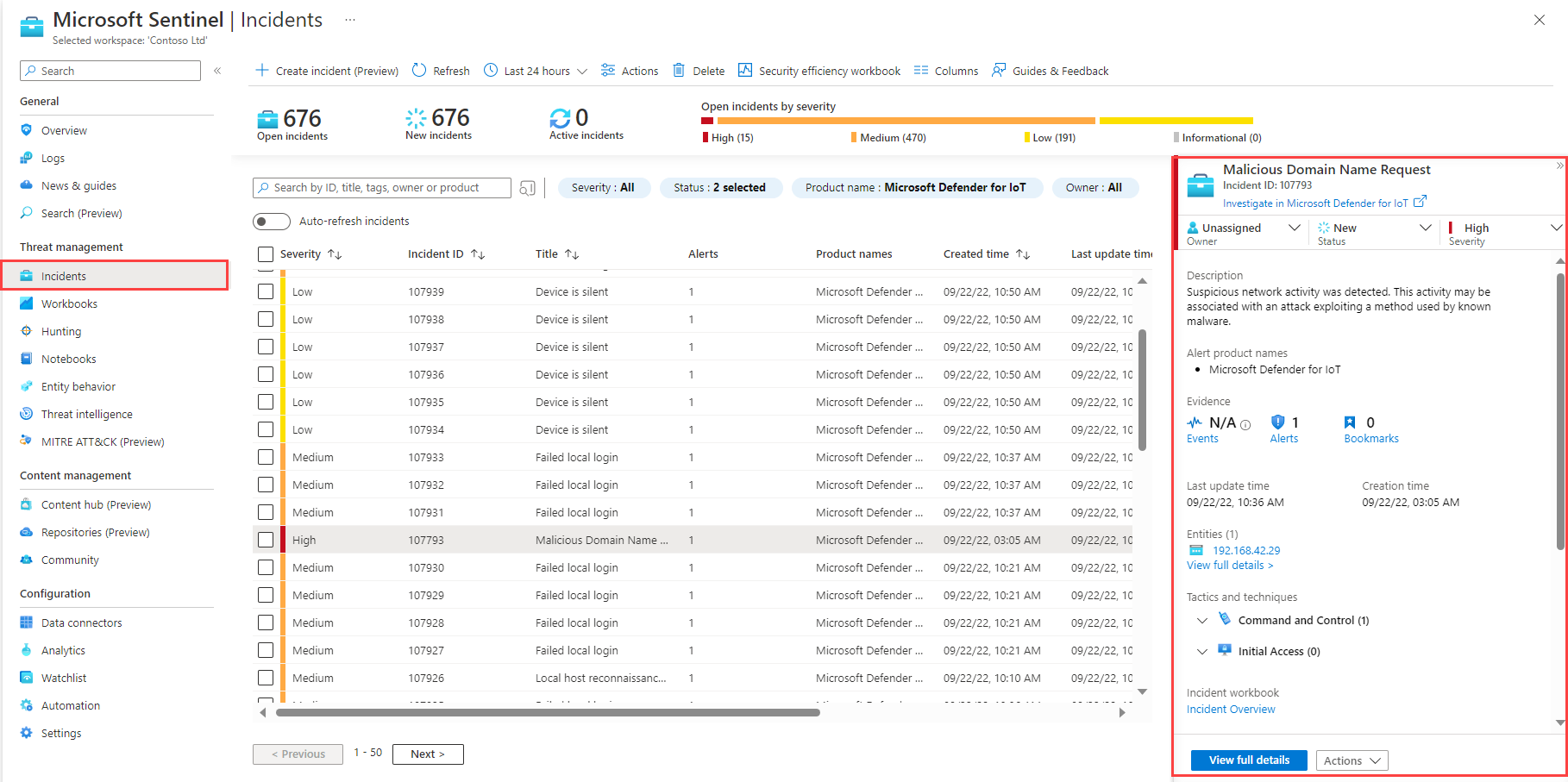

Välj en specifik incident för att påbörja undersökningen.

I fönstret incidentinformation till höger visar du information som allvarlighetsgrad för incidenter, en sammanfattning av de inblandade entiteterna, eventuella mappade MITRE ATT&CK-taktiker eller tekniker med mera. Till exempel:

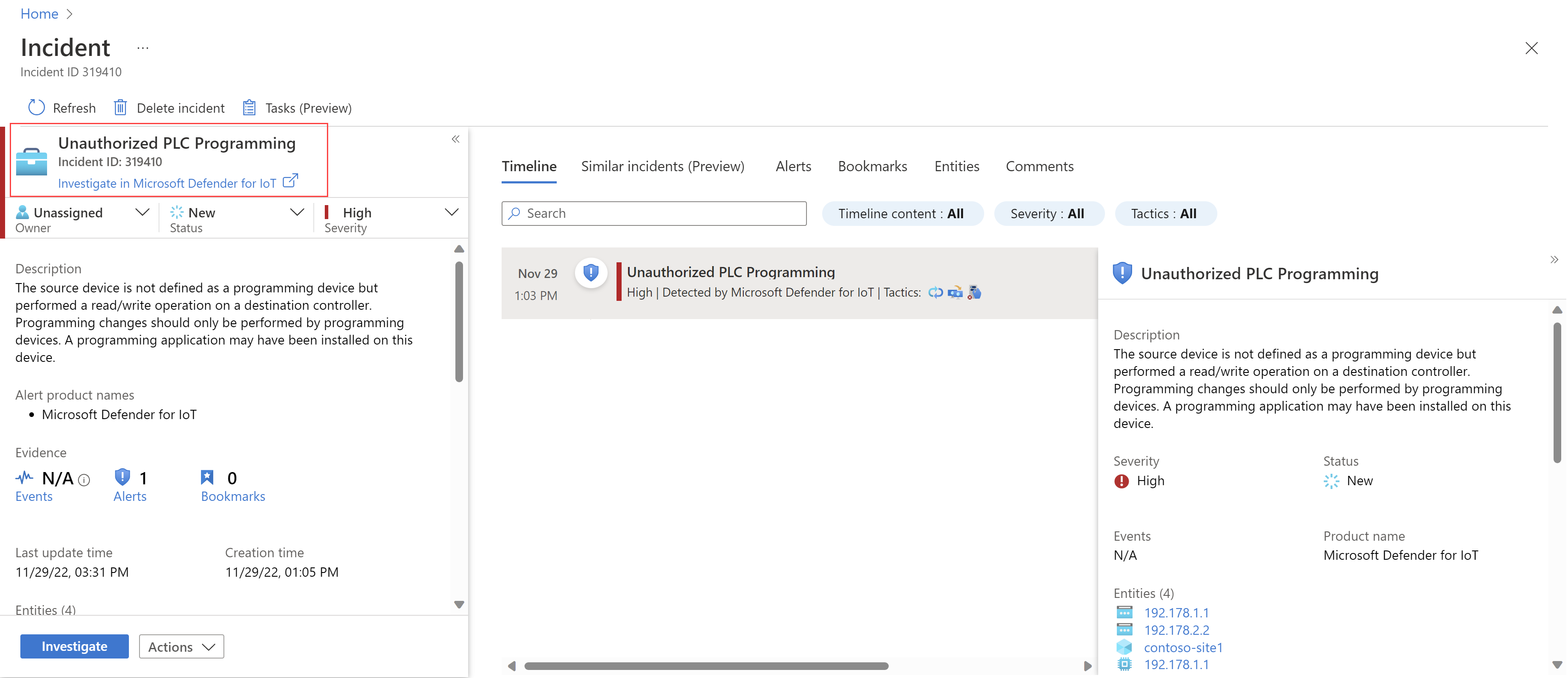

Välj Visa fullständig information för att öppna sidan med incidentinformation, där du kan öka detaljnivån ännu mer. Till exempel:

Förstå incidentens inverkan på verksamheten och den fysiska platsen med hjälp av information, till exempel en IoT-enhets plats, zon, sensornamn och enhetens betydelse.

Lär dig mer om rekommenderade reparationssteg genom att välja en avisering i incidenttidslinjen och visa området Reparationssteg .

Välj en IoT-enhetsentitet i listan Entiteter för att öppna enhetens entitetssida. Mer information finns i Undersöka ytterligare med IoT-enhetsentiteter.

Mer information finns i Undersöka incidenter med Microsoft Sentinel.

Dricks

Om du vill undersöka incidenten i Defender för IoT väljer du länken Undersök i Microsoft Defender för IoT överst i fönstret incidentinformation på sidan Incidenter .

Undersöka vidare med IoT-enhetsentiteter

När du undersöker en incident i Microsoft Sentinel och har fönstret incidentinformation öppet till höger väljer du en IoT-enhetsentitet i listan Entiteter för att visa mer information om den valda entiteten. Identifiera en IoT-enhet med IoT-enhetsikonen: ![]()

Om du inte ser din IoT-enhetsentitet direkt väljer du Visa fullständig information för att öppna den fullständiga incidentsidan och markerar sedan fliken Entiteter . Välj en IoT-enhetsentitet om du vill visa fler entitetsdata, till exempel grundläggande enhetsinformation, kontaktuppgifter för ägare och en tidslinje för händelser som inträffade på enheten.

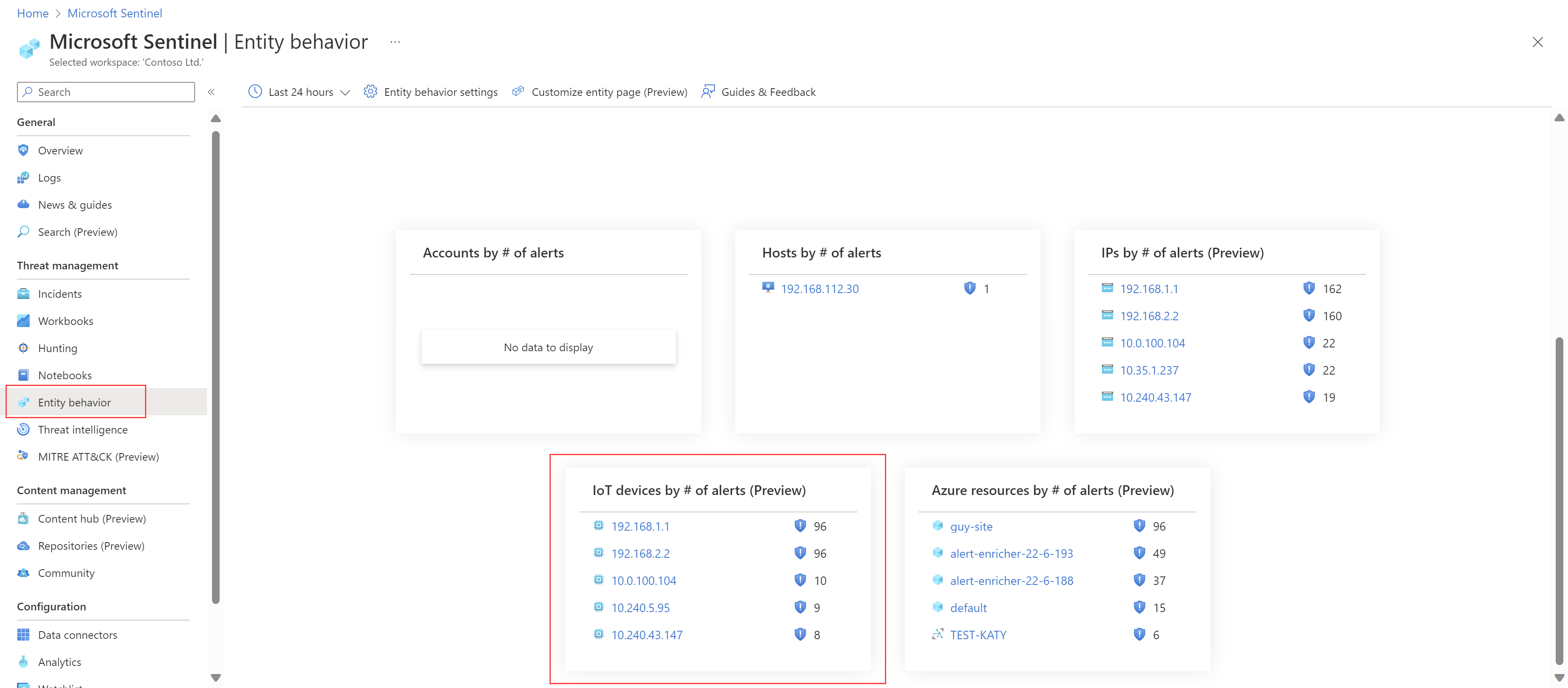

Om du vill öka detaljnivån ytterligare väljer du länken för entitetslänken för IoT-enheter och öppnar sidan enhetsinformation eller söker efter sårbara enheter på beteendesidan för Microsoft Sentinel-entitet. Du kan till exempel visa de fem främsta IoT-enheterna med det högsta antalet aviseringar eller söka efter en enhet efter IP-adress eller enhetsnamn:

Mer information finns i Undersöka entiteter med entitetssidor i Microsoft Sentinel och Undersöka incidenter med Microsoft Sentinel.

Undersöka aviseringen i Defender för IoT

Om du vill öppna en avisering i Defender för IoT för ytterligare undersökning, inklusive möjligheten att komma åt PCAP-aviseringsdata, går du till sidan med incidentinformation och väljer Undersök i Microsoft Defender för IoT. Till exempel:

Sidan Defender för IoT-aviseringsinformation öppnas för den relaterade aviseringen. Mer information finns i Undersöka och svara på en ot-nätverksavisering.

Visualisera och övervaka Defender för IoT-data

Om du vill visualisera och övervaka Dina Defender för IoT-data använder du arbetsböckerna som distribuerats till din Microsoft Sentinel-arbetsyta som en del av Microsoft Defender för IoT-lösningen .

Defenders for IoT-arbetsböckerna tillhandahåller guidade undersökningar för OT-entiteter baserat på öppna incidenter, aviseringsmeddelanden och aktiviteter för OT-tillgångar. De ger också en jaktupplevelse i MITRE ATT&CK-ramverket® för ICS och är utformade för att göra det möjligt för analytiker, säkerhetstekniker och MSSP:er att få situationsmedvetenhet om OT-säkerhetsstatus.

Visa arbetsböcker i Microsoft Sentinel på fliken Arbetsböcker > för hothantering > Mina arbetsböcker. Mer information finns i Visualisera insamlade data.

I följande tabell beskrivs arbetsböckerna som ingår i Microsoft Defender för IoT-lösningen :

| Arbetsbok | beskrivning | Loggar |

|---|---|---|

| Översikt | Instrumentpanel som visar en sammanfattning av viktiga mått för enhetsinventering, hotidentifiering och sårbarheter. | Använder data från Azure Resource Graph (ARG) |

| Enhetsinventering | Visar data som: OT-enhetsnamn, typ, IP-adress, Mac-adress, modell, operativsystem, serienummer, leverantör, protokoll, öppna aviseringar och CVE:er och rekommendationer per enhet. Kan filtreras efter plats, zon och sensor. | Använder data från Azure Resource Graph (ARG) |

| Incidenter | Visar data som: – Incidentmått, den översta incidenten, incident över tid, incident efter protokoll, incident efter enhetstyp, incident efter leverantör och incident efter IP-adress. - Incident efter allvarlighetsgrad, incident genomsnittlig tid att svara, incident genomsnittlig tid för att lösa och incident nära orsaker. |

Använder data från följande logg: SecurityAlert |

| Aviseringar | Visar data som: Aviseringsmått, Högsta aviseringar, Avisering över tid, Avisering efter allvarlighetsgrad, Avisering efter motor, Avisering efter enhetstyp, avisering efter leverantör och avisering efter IP-adress. | Använder data från Azure Resource Graph (ARG) |

| MITRE ATT&CK® för ICS | Visar data som: Antal taktiker, taktikinformation, taktik över tid, antal tekniker. | Använder data från följande logg: SecurityAlert |

| Sårbarheter | Visar sårbarheter och CVE:er för sårbara enheter. Kan filtreras efter enhetens webbplats och CVE-allvarlighetsgrad. | Använder data från Azure Resource Graph (ARG) |

Automatisera svar på Defender for IoT-aviseringar

Spelböcker är samlingar av automatiserade reparationsåtgärder som kan köras från Microsoft Sentinel som en rutin. En spelbok kan hjälpa dig att automatisera och orkestrera ditt hotsvar. Den kan köras manuellt eller ställas in för att köras automatiskt som svar på specifika aviseringar eller incidenter, när den utlöses av en analysregel eller en automatiseringsregel.

Microsoft Defender för IoT-lösningen innehåller färdiga spelböcker som tillhandahåller följande funktioner:

- Stäng incidenter automatiskt

- Skicka e-postaviseringar per produktionslinje

- Skapa en ny ServiceNow-biljett

- Uppdatera aviseringsstatusar i Defender för IoT

- Automatisera arbetsflöden för incidenter med aktiva CVE:er

- Skicka e-post till IoT/OT-enhetens ägare

- Sorteringsincidenter med mycket viktiga enheter

Innan du använder de färdiga spelböckerna måste du utföra de nödvändiga stegen enligt nedan.

Mer information finns i:

- Självstudie: Använda spelböcker med automatiseringsregler i Microsoft Sentinel

- Automatisera hotsvar med spelböcker i Microsoft Sentinel

Förutsättningar för spelbok

Innan du använder de färdiga spelböckerna kontrollerar du att du uppfyller följande krav efter behov för varje spelbok:

- Kontrollera giltiga spelboksanslutningar

- Lägga till en obligatorisk roll i din prenumeration

- Anslut dina incidenter, relevanta analysregler och spelboken

Kontrollera giltiga spelboksanslutningar

Den här proceduren hjälper till att säkerställa att varje anslutningssteg i spelboken har giltiga anslutningar och krävs för alla spelböcker för lösningen.

Så här kontrollerar du dina giltiga anslutningar:

Öppna spelboken från Automation>Active-spelböcker i Microsoft Sentinel.

Välj en spelbok för att öppna den som en logikapp.

När spelboken har öppnats som en logikapp väljer du Logikappdesigner. Expandera varje steg i logikappen för att söka efter ogiltiga anslutningar, vilket indikeras av en orange varningstriangel. Till exempel:

Viktigt!

Se till att expandera varje steg i logikappen. Ogiltiga anslutningar kan döljas i andra steg.

Välj Spara.

Lägga till en obligatorisk roll i din prenumeration

Den här proceduren beskriver hur du lägger till en obligatorisk roll i Den Azure-prenumeration där spelboken är installerad och krävs endast för följande spelböcker:

- AD4IoT-AutoAlertStatusSync

- AD4IoT-CVEAutoWorkflow

- AD4IoT-SendEmailtoIoTOwner

- AD4IoT-AutoTriageIncident

De roller som krävs skiljer sig åt per spelbok, men stegen förblir desamma.

Så här lägger du till en obligatorisk roll i din prenumeration:

Öppna spelboken från Automation>Active-spelböcker i Microsoft Sentinel.

Välj en spelbok för att öppna den som en logikapp.

När spelboken har öppnats som en logikapp väljer du Identity > System assigned (Identitetssystem tilldelad) och i området Behörigheter väljer du knappen Azure-rolltilldelningar.

På sidan Azure-rolltilldelningar väljer du Lägg till rolltilldelning.

I fönstret Lägg till rolltilldelning :

Definiera omfånget som prenumeration.

I listrutan väljer du prenumerationen där spelboken är installerad.

I listrutan Roll väljer du någon av följande roller, beroende på vilken spelbok du arbetar med:

Spelboksnamn Role AD4IoT-AutoAlertStatusSync Säkerhetsadministratör AD4IoT-CVEAutoWorkflow Läsare AD4IoT-SendEmailtoIoTOwner Läsare AD4IoT-AutoTriageIncident Läsare

När du är klar väljer du Spara.

Anslut dina incidenter, relevanta analysregler och spelboken

Den här proceduren beskriver hur du konfigurerar en Microsoft Sentinel-analysregel för att automatiskt köra dina spelböcker baserat på en incidentutlösare och som krävs för alla spelböcker för lösningen.

Så här lägger du till din analysregel:

I Microsoft Sentinel går du till Automation>Automation-regler.

Om du vill skapa en ny automatiseringsregel väljer du Skapa>Automation-regel.

I fältet Utlösare väljer du någon av följande utlösare, beroende på vilken spelbok du arbetar med:

- SPELBOKEN AD4IoT-AutoAlertStatusSync: Välj utlösaren När en incident uppdateras

- Alla andra spelböcker för lösningen: Välj utlösaren När en incident skapas

I området Villkor väljer du If Analytic rule name Contains (Om > analysregelnamn > innehåller) och väljer sedan de specifika analysregler som är relevanta för Defender för IoT i din organisation.

Till exempel:

Du kanske använder färdiga analysregler, eller så kanske du har ändrat det färdiga innehållet eller skapat ditt eget. Mer information finns i Identifiera hot out-of-the-box med Defender för IoT-data.

I området Åtgärder väljer du Kör spelboksspelboksnamn>.

Markera Kör.

Dricks

Du kan också köra en spelbok manuellt på begäran. Detta kan vara användbart i situationer där du vill ha mer kontroll över orkestrerings- och svarsprocesser. Mer information finns i Köra en spelbok på begäran.

Stäng incidenter automatiskt

Spelboksnamn: AD4IoT-AutoCloseIncidents

I vissa fall genererar underhållsaktiviteter aviseringar i Microsoft Sentinel som kan distrahera ett SOC-team från att hantera de verkliga problemen. Den här spelboken stänger automatiskt incidenter som skapats från sådana aviseringar under en angiven underhållsperiod och parsar uttryckligen IoT-enhetsentitetsfälten.

Så här använder du den här spelboken:

- Ange den relevanta tidsperiod då underhållet förväntas ske och IP-adresserna för alla relevanta tillgångar, till exempel i en Excel-fil.

- Skapa en visningslista som innehåller alla tillgångs-IP-adresser som aviseringar ska hanteras automatiskt på.

Skicka e-postaviseringar per produktionslinje

Spelboksnamn: AD4IoT-MailByProductionLine

Den här spelboken skickar e-post för att meddela specifika intressenter om aviseringar och händelser som inträffar i din miljö.

När du till exempel har specifika säkerhetsteam tilldelade specifika produktlinjer eller geografiska platser vill du att teamet ska meddelas om aviseringar som är relevanta för deras ansvarsområden.

Om du vill använda den här spelboken skapar du en visningslista som mappar mellan sensornamnen och adresserna för var och en av de intressenter som du vill avisera.

Skapa en ny ServiceNow-biljett

Spelboksnamn: AD4IoT-NewAssetServiceNowTicket

Vanligtvis är entiteten som har behörighet att programmera en PLC den tekniska arbetsstationen. Därför kan angripare skapa nya tekniska arbetsstationer för att skapa skadlig PLC-programmering.

Den här spelboken öppnar en biljett i ServiceNow varje gång en ny teknisk arbetsstation identifieras, vilket uttryckligen parsar IoT-enhetsentitetsfälten.

Uppdatera aviseringsstatusar i Defender för IoT

Spelboksnamn: AD4IoT-AutoAlertStatusSync

Den här spelboken uppdaterar aviseringsstatusar i Defender för IoT när en relaterad avisering i Microsoft Sentinel har en statusuppdatering .

Den här synkroniseringen åsidosätter alla statusar som definierats i Defender för IoT, i Azure-portalen eller sensorkonsolen, så att aviseringsstatusarna matchar den relaterade incidentens status.

Automatisera arbetsflöden för incidenter med aktiva CVE:er

Spelboksnamn: AD4IoT-CVEAutoWorkflow

Den här spelboken lägger till aktiva CVE:er i incidentkommentarna för berörda enheter. En automatisk sortering utförs om CVE är kritisk och ett e-postmeddelande skickas till enhetens ägare enligt definitionen på webbplatsnivå i Defender för IoT.

Om du vill lägga till en enhetsägare redigerar du webbplatsägaren på sidan Webbplatser och sensorer i Defender för IoT. Mer information finns i Alternativ för webbplatshantering från Azure-portalen.

Skicka e-post till IoT/OT-enhetens ägare

Spelboksnamn: AD4IoT-SendEmailtoIoTOwner

Den här spelboken skickar ett e-postmeddelande med incidentinformationen till enhetens ägare enligt definitionen på webbplatsnivå i Defender för IoT, så att de kan börja undersöka, till och med svara direkt från det automatiserade e-postmeddelandet. Bland svarsalternativen finns:

Ja, det här är förväntat. Välj det här alternativet för att stänga incidenten.

Nej detta är INTE förväntat. Välj det här alternativet om du vill hålla incidenten aktiv, öka allvarlighetsgraden och lägga till en bekräftelsetagg i incidenten.

Incidenten uppdateras automatiskt baserat på det svar som valts av enhetens ägare.

Om du vill lägga till en enhetsägare redigerar du webbplatsägaren på sidan Webbplatser och sensorer i Defender för IoT. Mer information finns i Alternativ för webbplatshantering från Azure-portalen.

Sorteringsincidenter med mycket viktiga enheter

Spelboksnamn: AD4IoT-AutoTriageIncident

Den här spelboken uppdaterar incidentens allvarlighetsgrad enligt prioritetsnivån för de berörda enheterna.

Nästa steg

Mer information finns i vår blogg: Försvara kritisk infrastruktur med Microsoft Sentinel: IT/OT Threat Monitoring Solution

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för