Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

I den här artikeln får du lära dig hur du konfigurerar kundhanterad nyckel (CMK) för datakryptering i vila i Azure DocumentDB. Stegen i den här guiden konfigurerar ett nytt Azure DocumentDB-kluster, ett replikkluster eller ett återställt kluster. CMK-konfigurationen använder kundhanterad nyckel som lagras i ett Azure Key Vault och en användartilldelad hanterad identitet.

Förutsättningar

En prenumeration på Azure

- Om du inte har någon Azure-prenumeration kan du skapa ett kostnadsfritt konto

Använd Bash-miljön i Azure Cloud Shell. Mer information finns i Kom igång med Azure Cloud Shell.

Om du föredrar att köra CLI-referenskommandon lokalt installerar du Azure CLI. Om du kör på Windows eller macOS, överväg att köra Azure CLI i en Docker-container. För mer information, se Hur man kör Azure CLI i en Docker-container.

Om du använder en lokal installation loggar du in på Azure CLI med hjälp av kommandot az login. För att avsluta autentiseringsprocessen, följ stegen som visas i din terminal. Andra inloggningsalternativ finns i Autentisera till Azure med Azure CLI.

När du blir uppmanad, installera Azure CLI-tillägget vid första användning. Mer information om tillägg finns i Använda och hantera tillägg med Azure CLI.

Kör az version för att ta reda på versionen och de beroende bibliotek som är installerade. Om du vill uppgradera till den senaste versionen kör du az upgrade.

Förbereda användartilldelad hanterad identitet och Azure Key Vault

För att konfigurera kundhanterad nyckelkryptering i ditt Azure DocumentDB för MonogDB-kluster behöver du en användartilldelad hanterad identitet, en Azure Key Vault-instans och behörigheter som är korrekt konfigurerade.

Viktigt!

Användartilldelad hanterad identitet och Azure Key Vault-instans som används för att konfigurera CMK ska finnas i samma Azure-region där Azure DocumentDB-klustret finns och alla tillhör samma Microsoft-klientorganisation.

Använda Azure-portalen:

Skapa en användartilldelad hanterad identitet i klusterregionen om du inte har någon ännu.

Skapa ett Azure Key Vault i klusterregionen om du inte har skapat något nyckelarkiv ännu. Se till att du uppfyller kraven. Följ också rekommendationerna innan du konfigurerar nyckelarkivet och innan du skapar nyckeln och tilldelar nödvändiga behörigheter till den användartilldelade hanterade identiteten.

Bevilja användartilldelade hanterade identitetsbehörigheter till Azure Key Vault-instansen enligt vad som beskrivs i kraven.

Konfigurera datakryptering med kundhanterad nyckel under klusteretablering

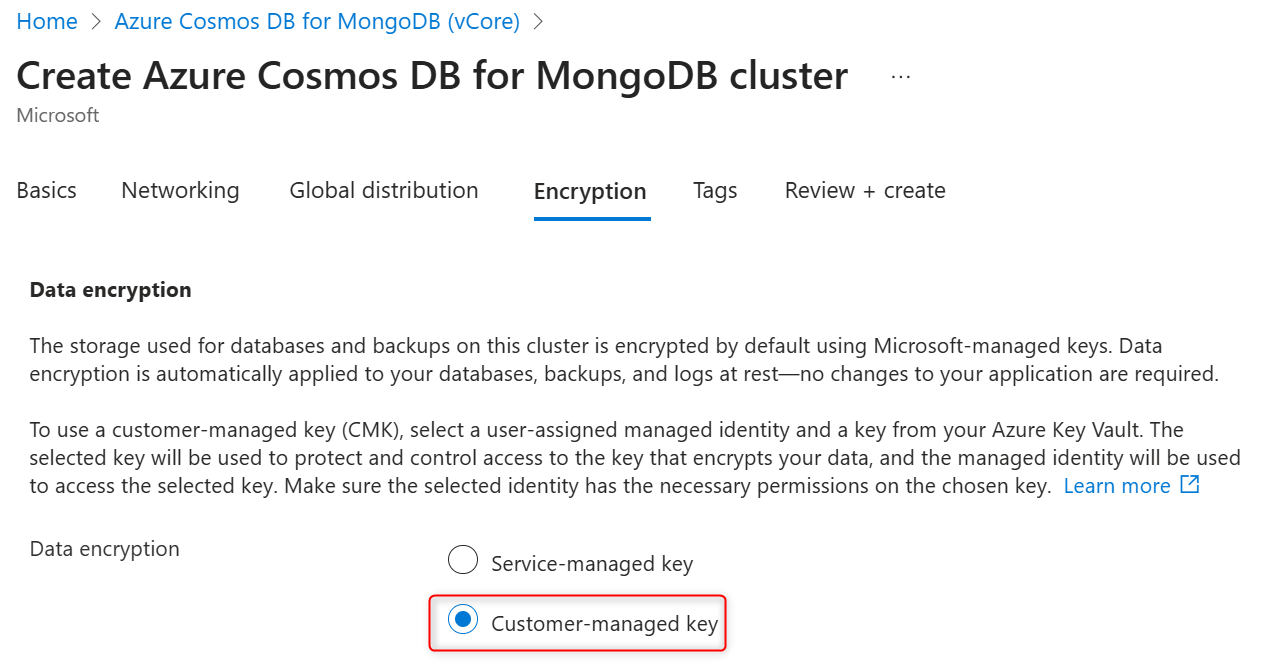

Under etableringen av ett nytt Azure DocumentDB-kluster konfigureras tjänsthanterade eller kundhanterade nycklar för klusterdatakryptering på fliken Kryptering . Välj den kundhanterade nyckeln för datakryptering.

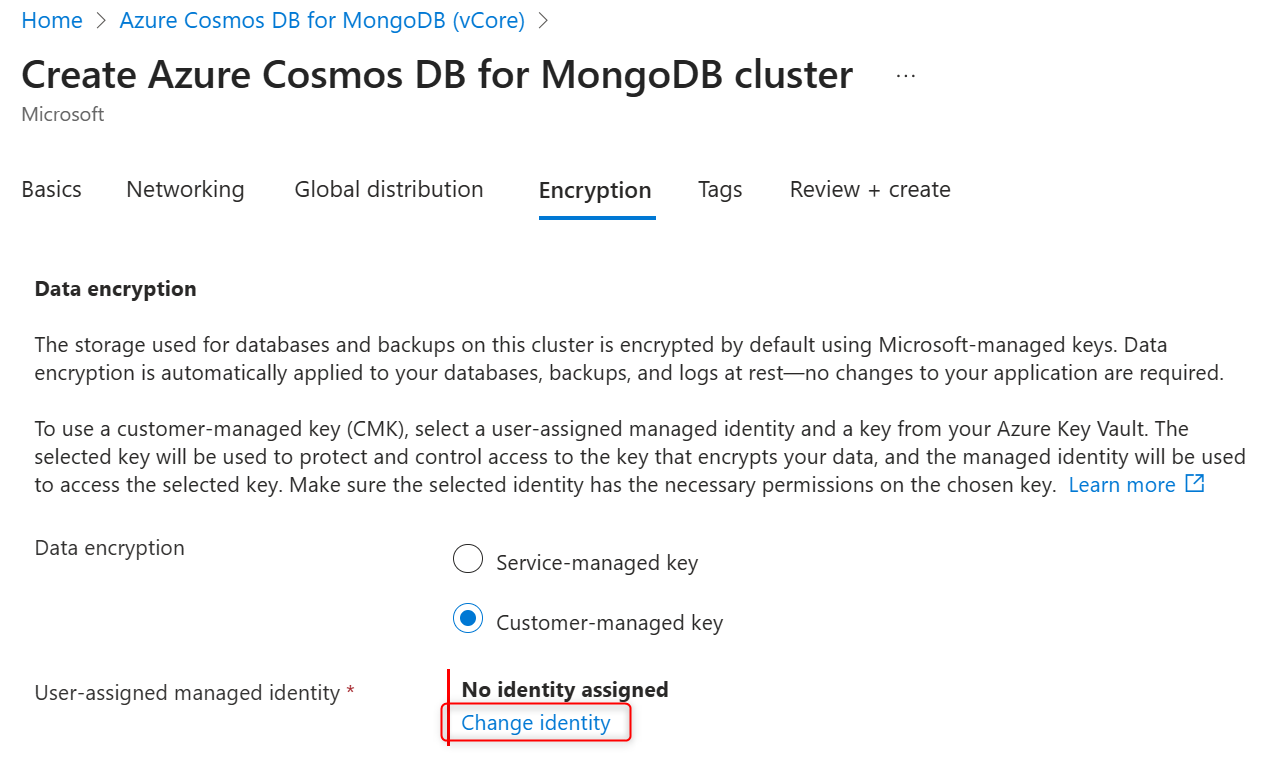

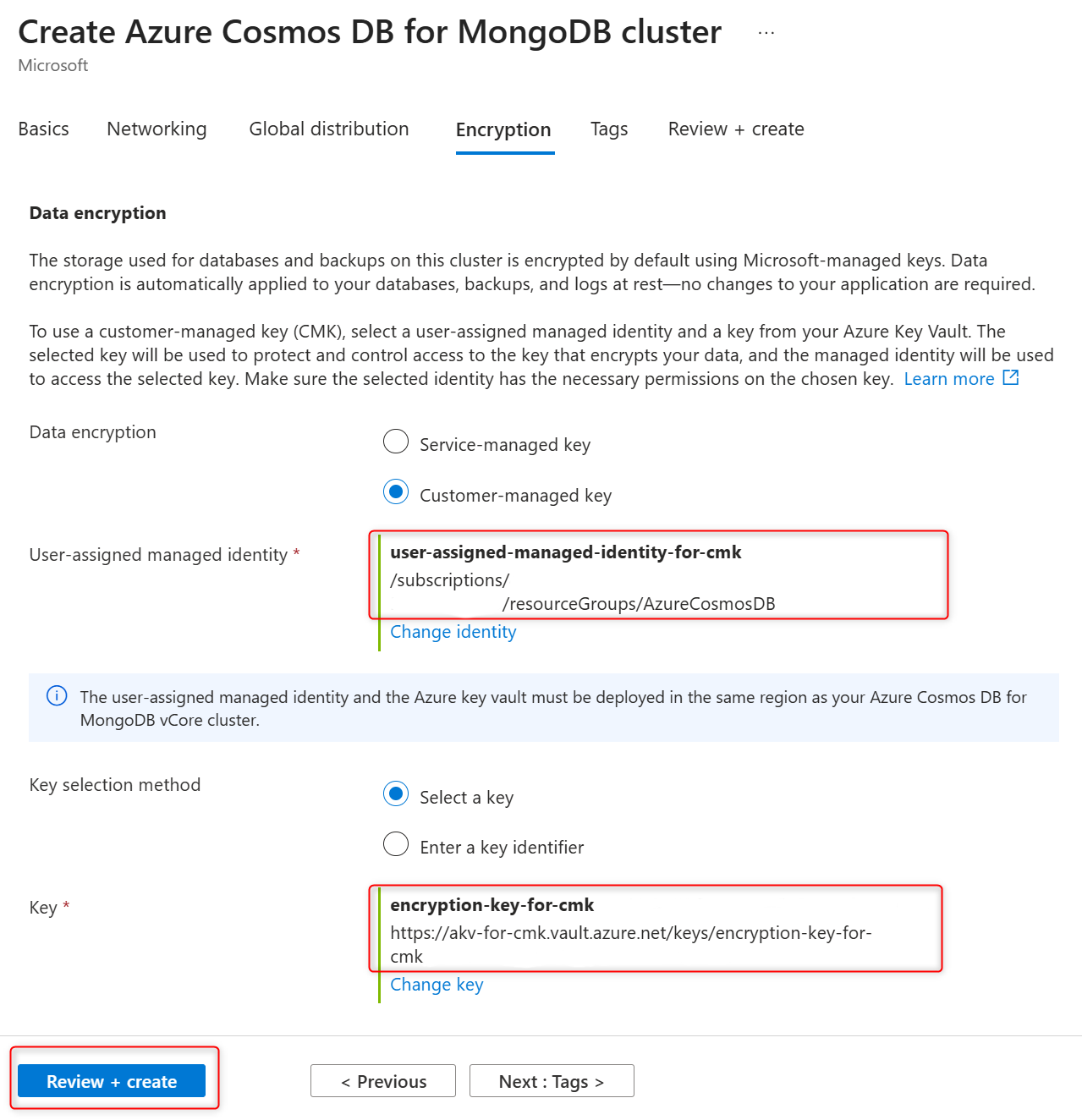

I avsnittet Användartilldelad hanterad identitet väljer du Ändra identitet.

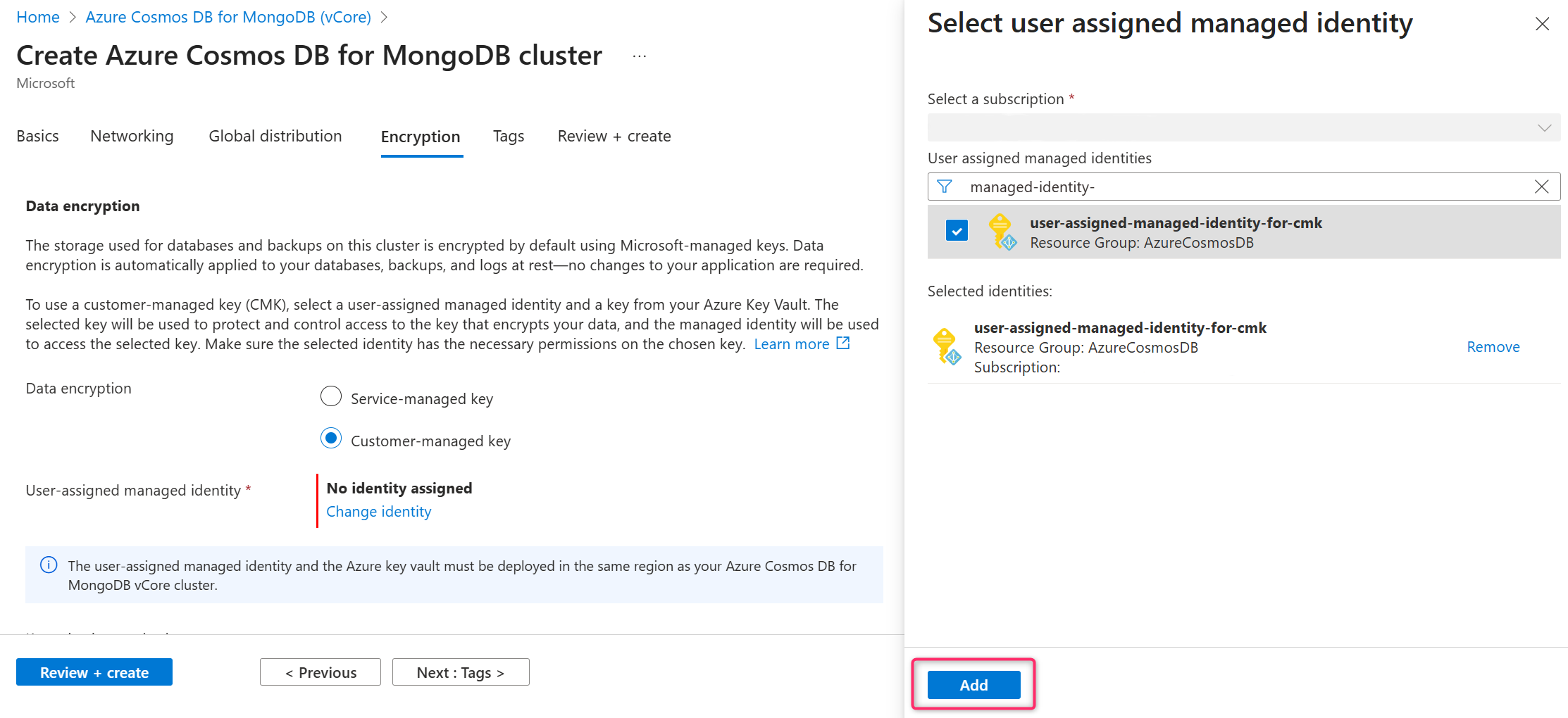

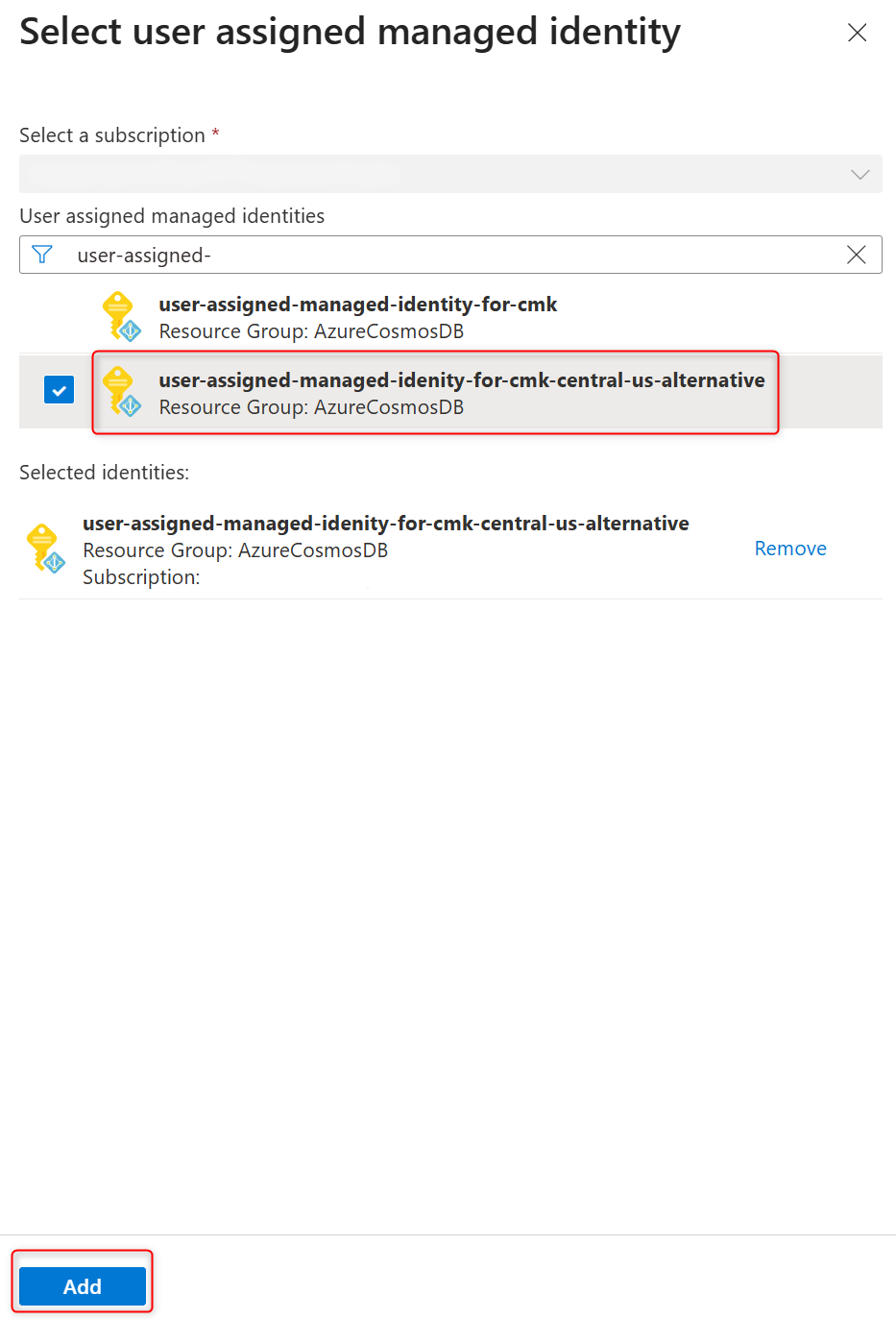

I listan över användartilldelade hanterade identiteter väljer du den som du vill att klustret ska använda för att komma åt datakrypteringsnyckeln som lagras i ett Azure Key Vault.

Välj Lägg till.

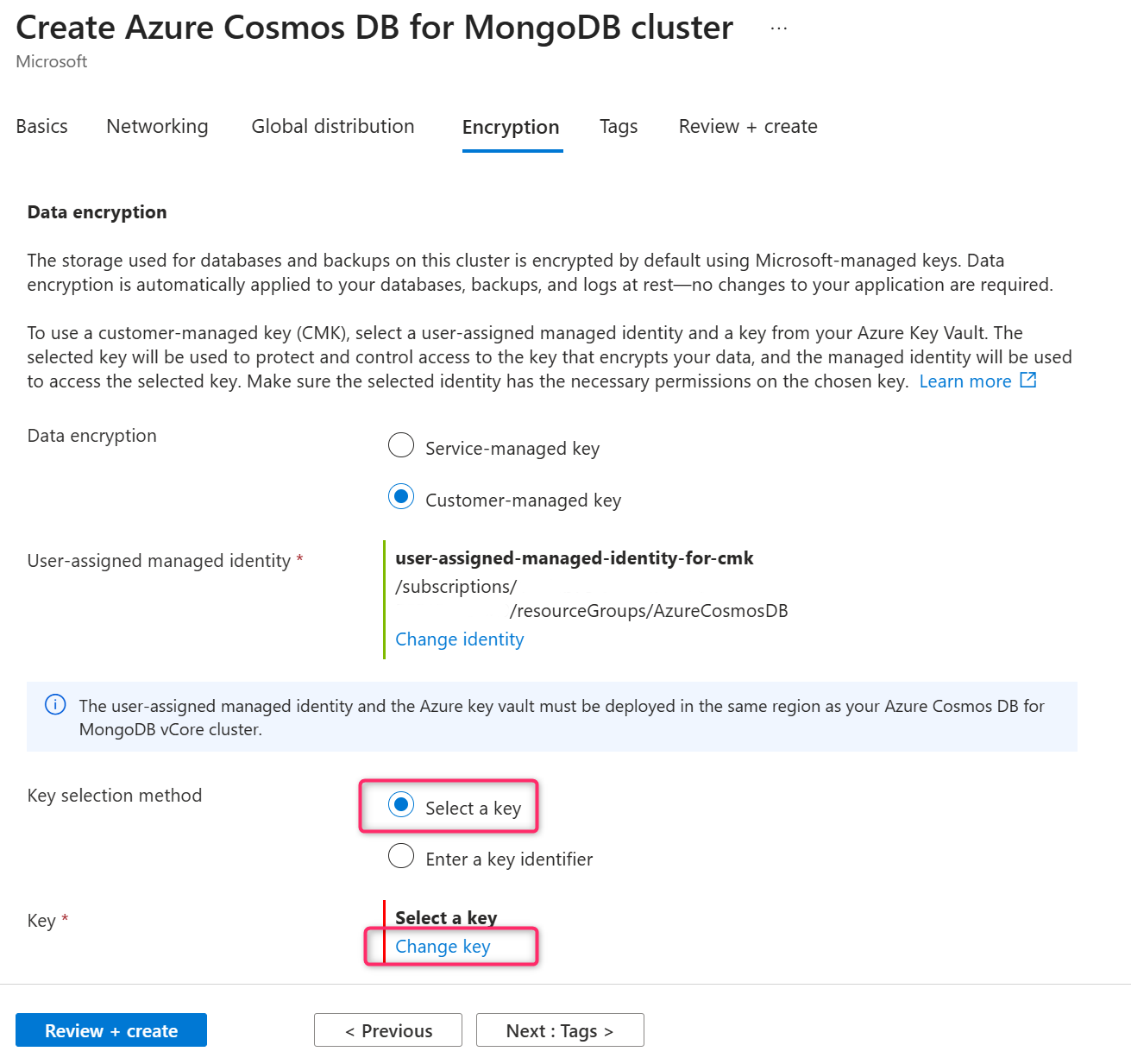

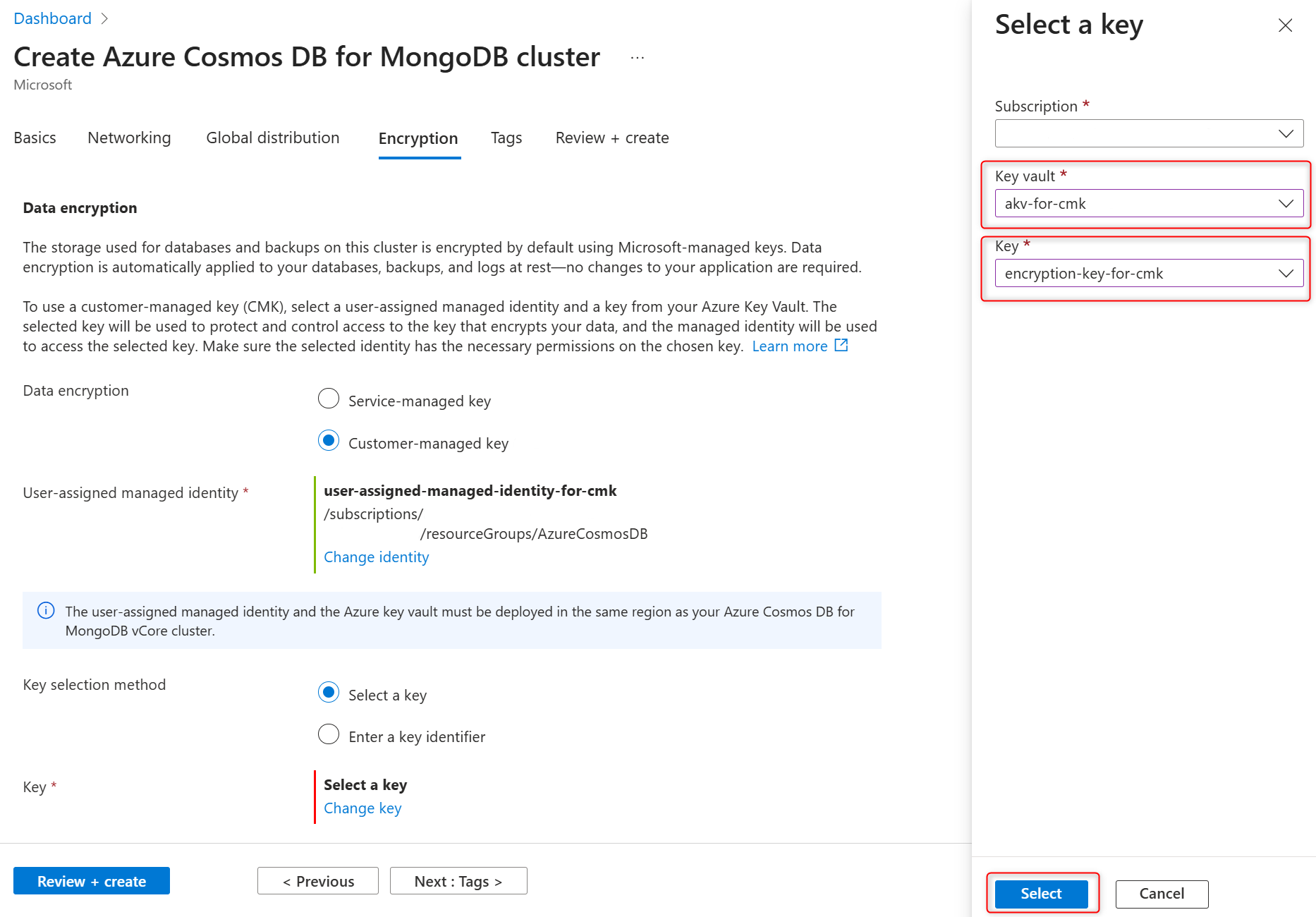

I metoden Nyckelval väljer du Välj en nyckel .

I avsnittet Nyckel väljer du Ändra nyckel .

I fönstret Välj en nyckel väljer du Azure Key Vault i nyckelvalvet och krypteringsnyckeln i nyckeln och bekräftar dina val genom att välja Välj.

Viktigt!

Den valda Azure Key Vault-instansen ska finnas i samma Azure-region där Azure DocumentDB-klustret ska finnas.

Bekräfta vald användartilldelad hanterad identitet och krypteringsnyckel på fliken Kryptering och välj Granska + skapa för att skapa kluster.

Uppdatera inställningar för datakryptering i kluster med CMK aktiverat

För befintliga kluster som har distribuerats med datakryptering med hjälp av en kundhanterad nyckel kan du göra flera konfigurationsändringar. Du kan ändra nyckelvalvet där krypteringsnyckeln lagras och krypteringsnyckeln som används som kundhanterad nyckel. Du kan också ändra den användartilldelade hanterade identiteten som används av tjänsten för att få åtkomst till krypteringsnyckeln som lagras i nyckelarkivet.

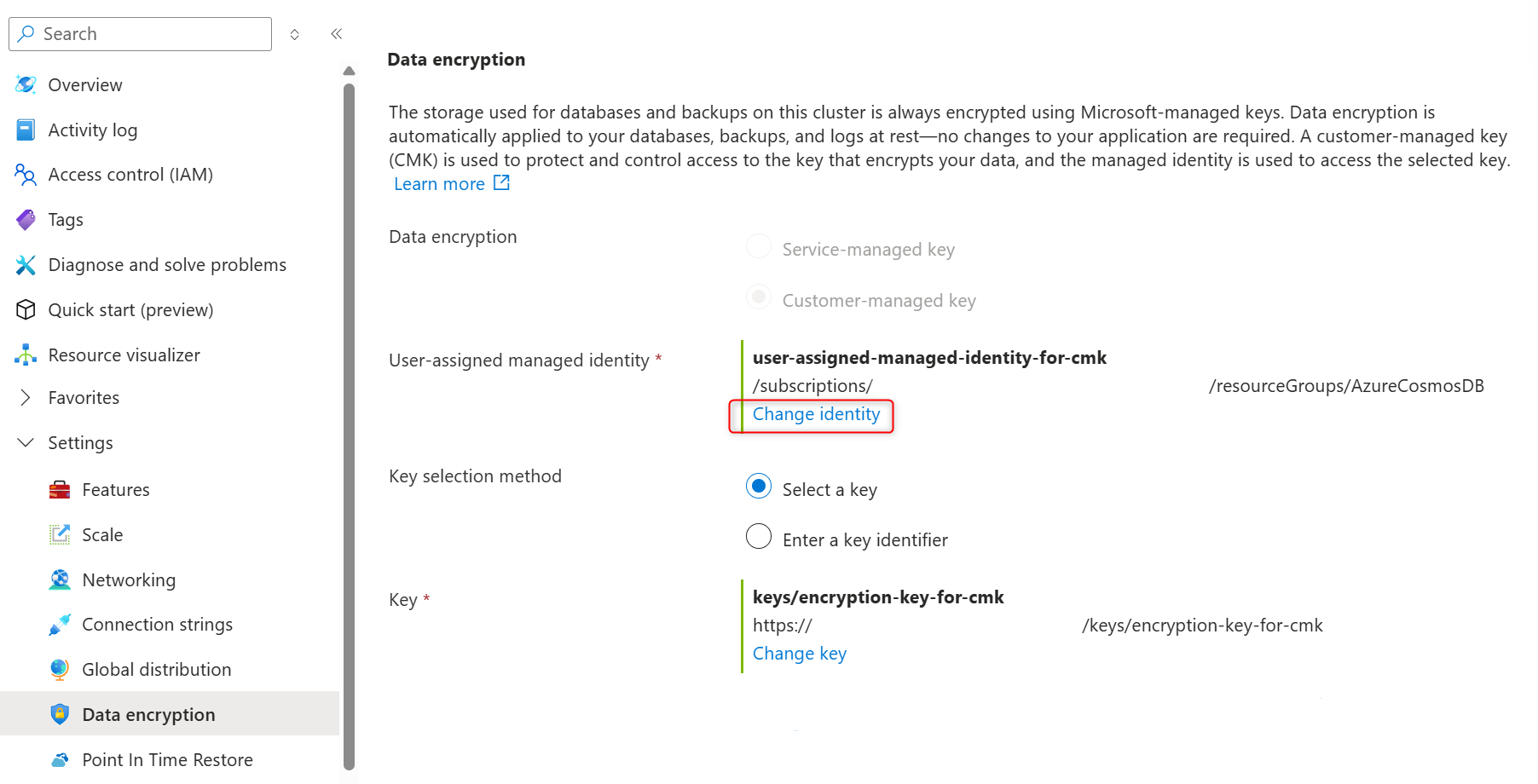

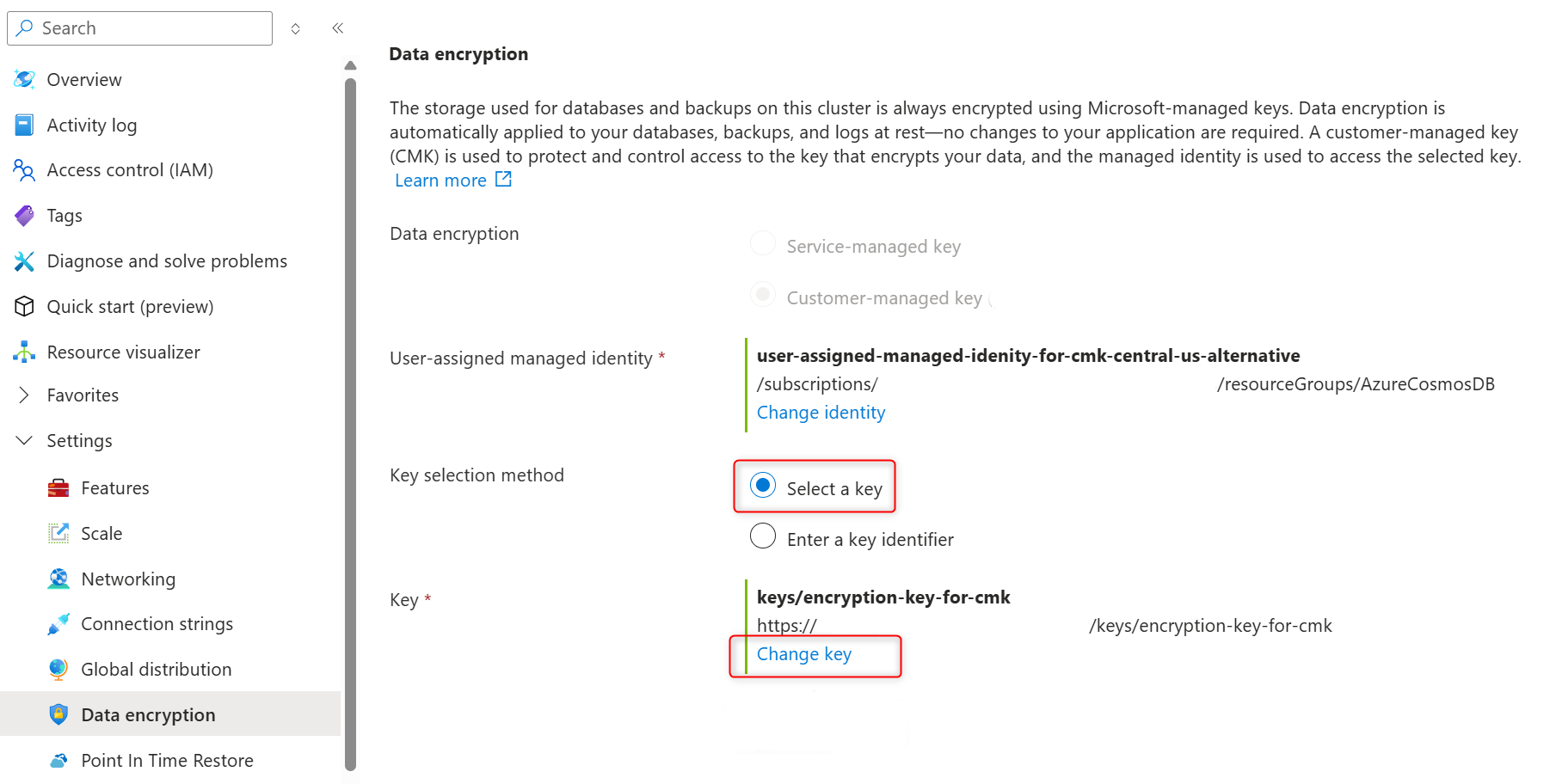

I klustrets sidofält går du till Inställningar och väljer Datakryptering.

I avsnittet Användartilldelad hanterad identitet väljer du Ändra identitet.

I listan över användartilldelade hanterade identiteter väljer du den som du vill att klustret ska använda för att komma åt datakrypteringsnyckeln som lagras i ett Azure Key Vault.

Välj Lägg till.

I metoden Nyckelval väljer du Välj en nyckel .

I nyckeln väljer du Ändra nyckel.

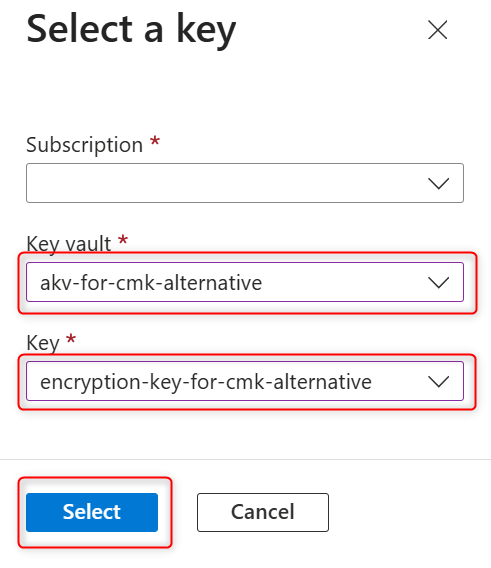

I fönstret Välj en nyckel väljer du Azure Key Vault i nyckelvalvet och krypteringsnyckeln i nyckeln och bekräftar dina val genom att välja Välj.

Viktigt!

Den valda Azure Key Vault-instansen ska finnas i samma Azure-region där Azure DocumentDB-klustret finns.

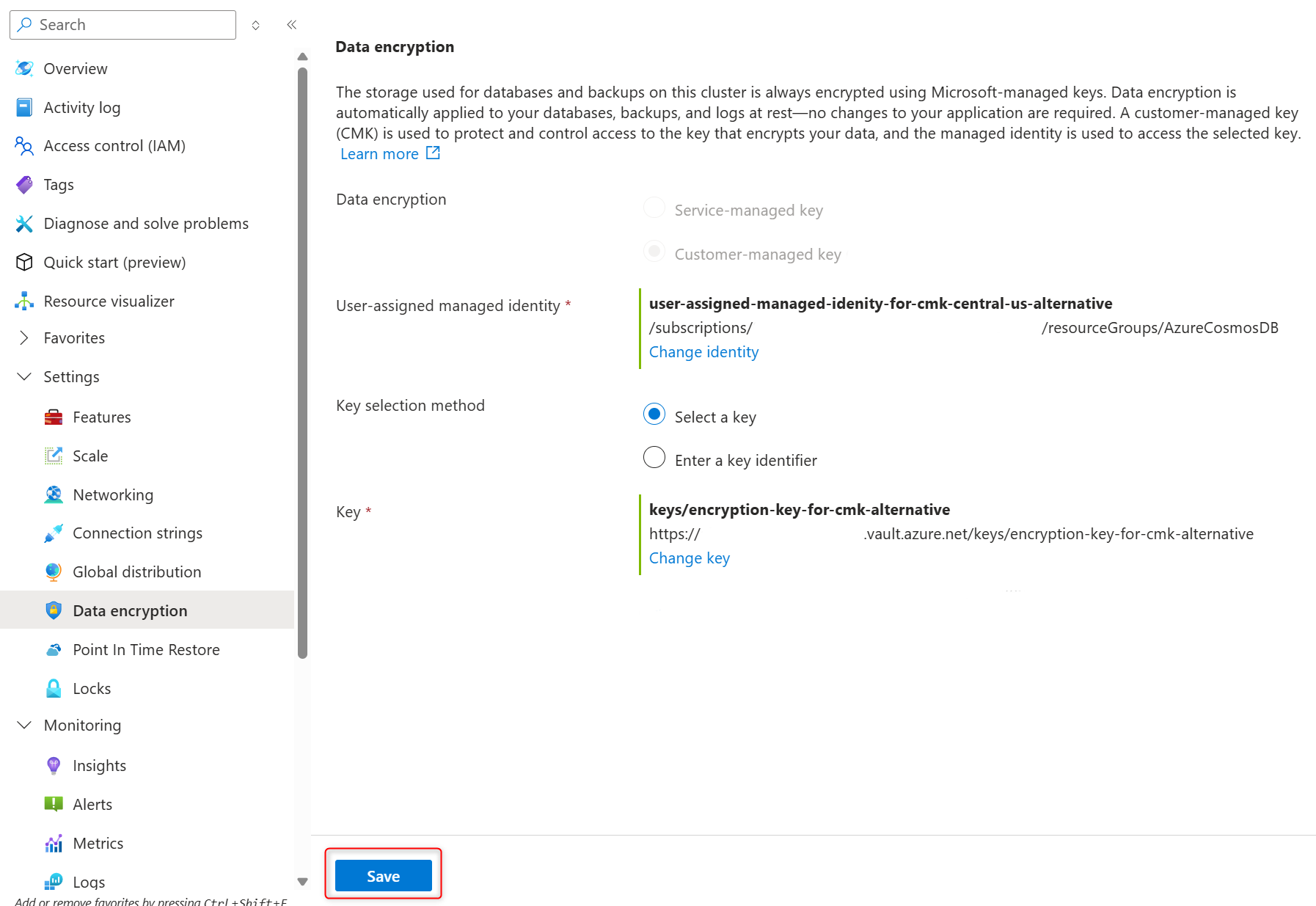

Bekräfta vald användartilldelad hanterad identitet och krypteringsnyckel på sidan Datakryptering och välj Spara för att bekräfta dina val och skapa replikkluster.

Oavsett om du bara vill ändra den användartilldelade hanterade identiteten som används för åtkomst till nyckeln, eller om du bara vill ändra nyckeln som används för datakryptering, eller om du vill ändra båda samtidigt, måste du ange alla parametrar som anges i JSON-filen.

Om nyckeln eller den angivna användartilldelade hanterade identiteten inte finns får du felet.

Identiteter som skickas som parametrar, om de finns och är giltiga, läggs automatiskt till i listan över användartilldelade hanterade identiteter som är associerade med ditt Azure DocumentDB-kluster. Detta gäller även om kommandot senare misslyckas med något annat fel.

Ändra datakrypteringsläge i befintliga kluster

Den enda punkt där du kan bestämma om du vill använda en tjänsthanterad nyckel eller en kundhanterad nyckel (CMK) för datakryptering är när klustret skapas. När du har fattat det beslutet och skapat klustret kan du inte växla mellan de två alternativen. Om du vill skapa en kopia av ditt Azure DocumentDB-kluster med ett annat krypteringsalternativ kan du antingen skapa ett replikkluster eller utföra en klusteråterställning och välja det nya krypteringsläget när replikklustret eller det återställde klustret skapas.

Aktivera eller inaktivera kundhanterad nyckelkryptering (CMK) när replikkluster skapas

Följ dessa steg för att skapa ett replikkluster med CMK- eller SMK-datakryptering för att aktivera eller inaktivera CMK i ett replikkluster.

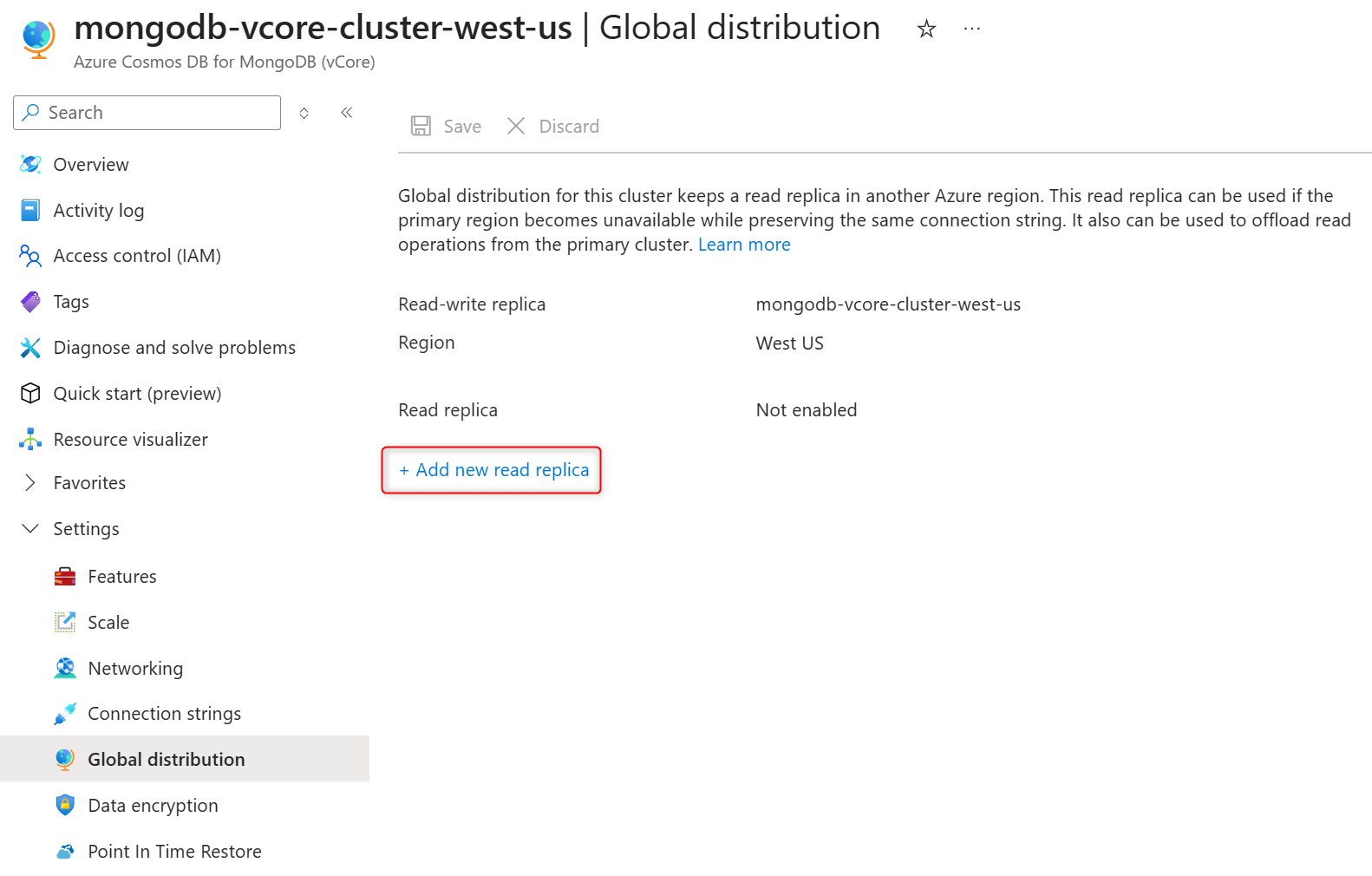

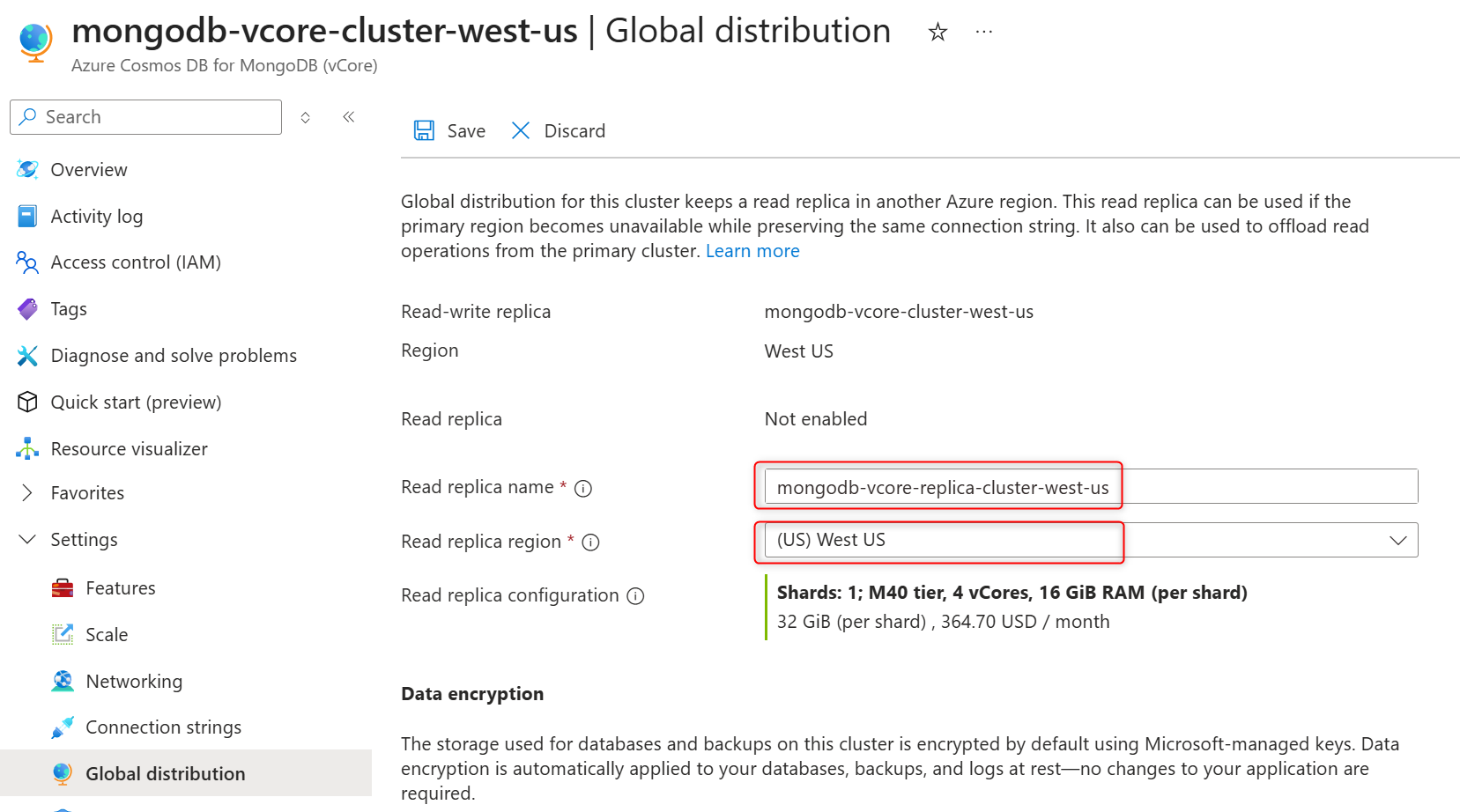

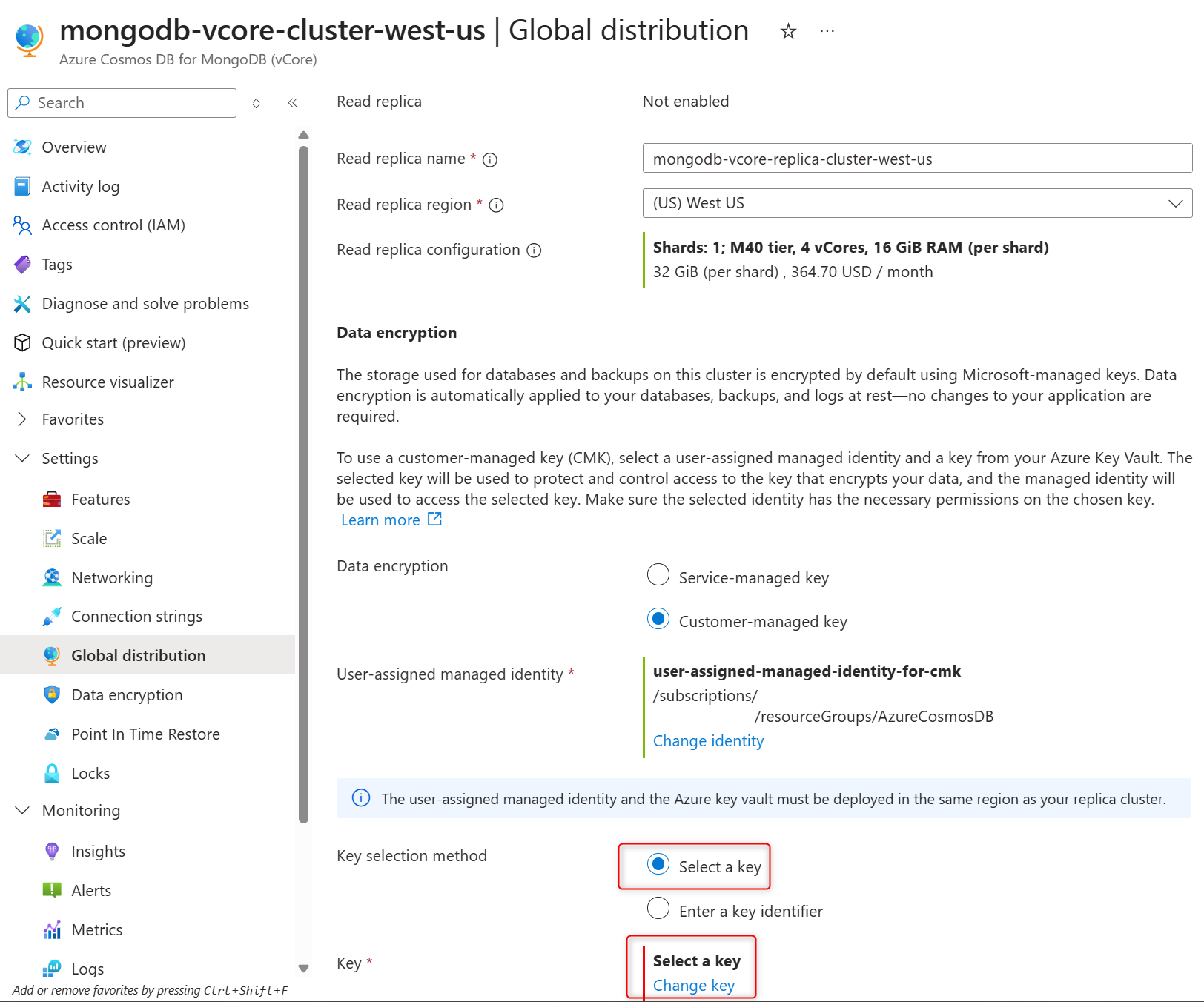

Välj Global distribution under Inställningar i sidopanelen för klustret.

Välj Lägg till ny läsreplik.

Ange ett replikklusternamn i fältet Skrivskyddat repliknamn .

Välj en region i läsreplikregionen. Replikklustret finns i den valda Azure-regionen.

Anmärkning

Replikkluster skapas alltid i samma Azure-prenumeration och resursgrupp som dess primära (skrivskyddade) kluster.

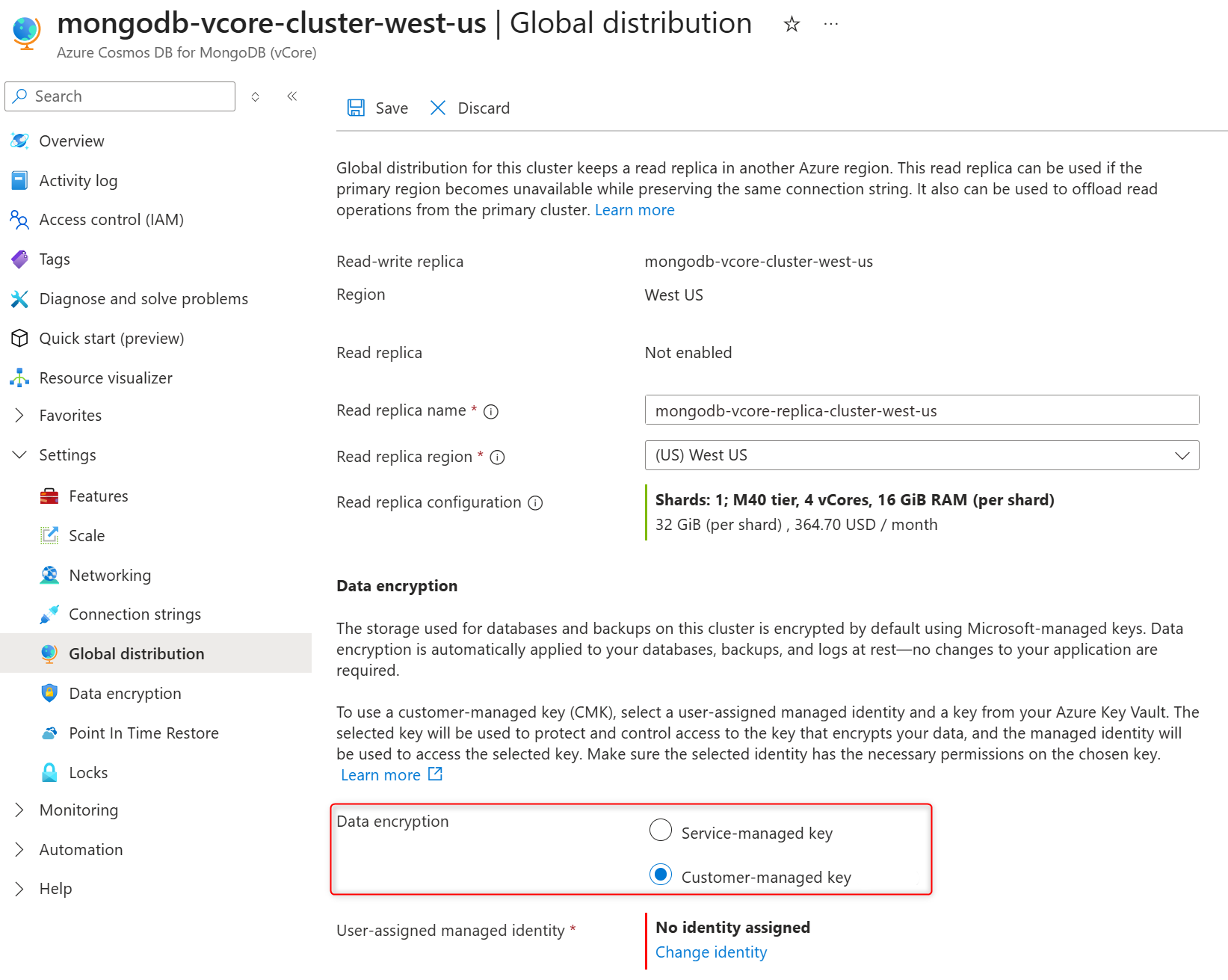

I avsnittet Datakryptering väljer du den kundhanterade nyckeln för att aktivera CMK eller tjänsthanterad nyckel för att inaktivera CMK i replikklustret.

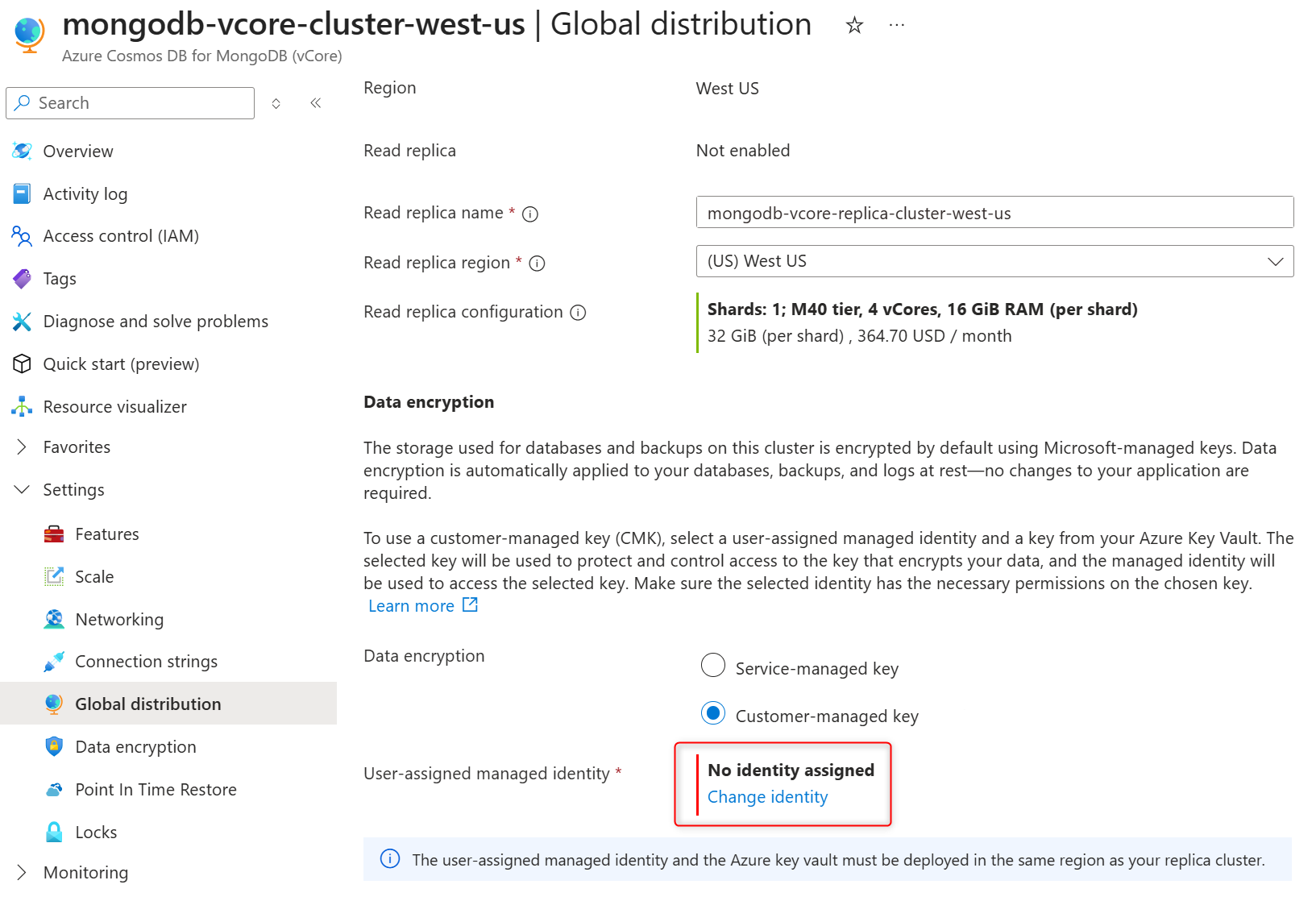

I avsnittet Användartilldelad hanterad identitet väljer du Ändra identitet.

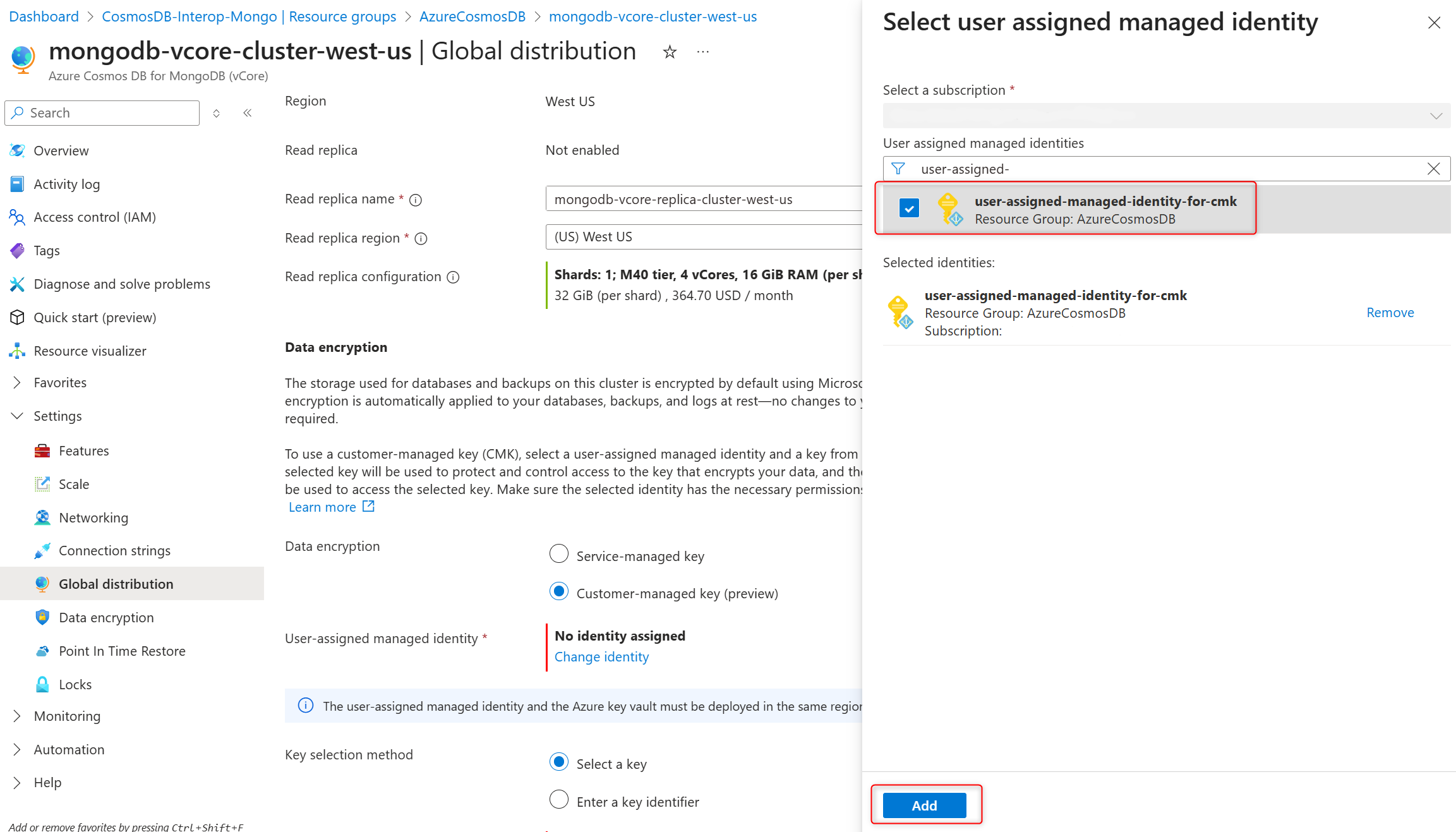

I listan över användartilldelade hanterade identiteter väljer du den som du vill att klustret ska använda för att komma åt datakrypteringsnyckeln som lagras i ett Azure Key Vault.

Välj Lägg till.

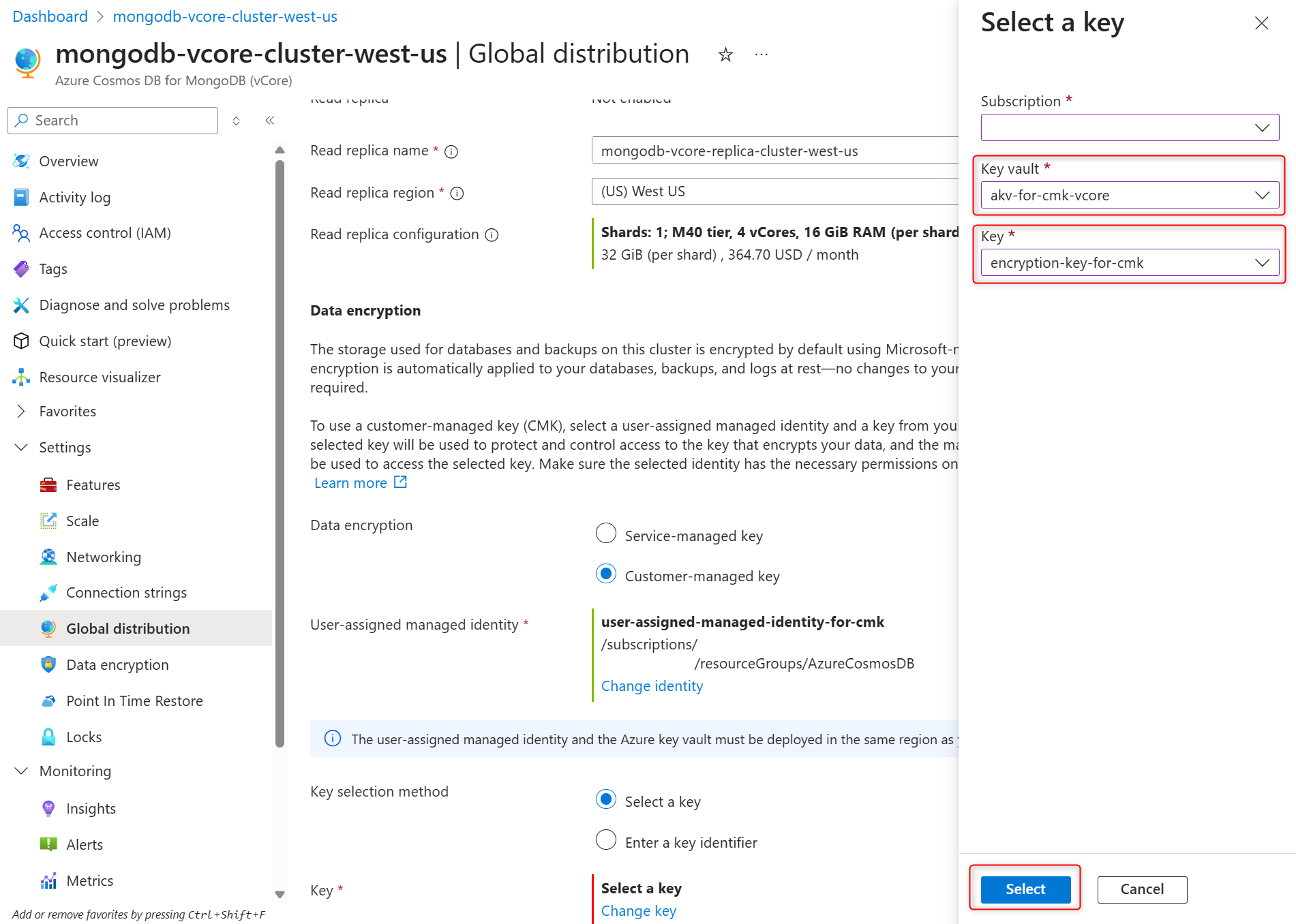

I metoden Nyckelval väljer du Välj en nyckel .

I nyckeln väljer du Ändra nyckel.

I fönstret Välj en nyckel väljer du Azure Key Vault i nyckelvalvet och krypteringsnyckeln i nyckeln och bekräftar dina val genom att välja Välj.

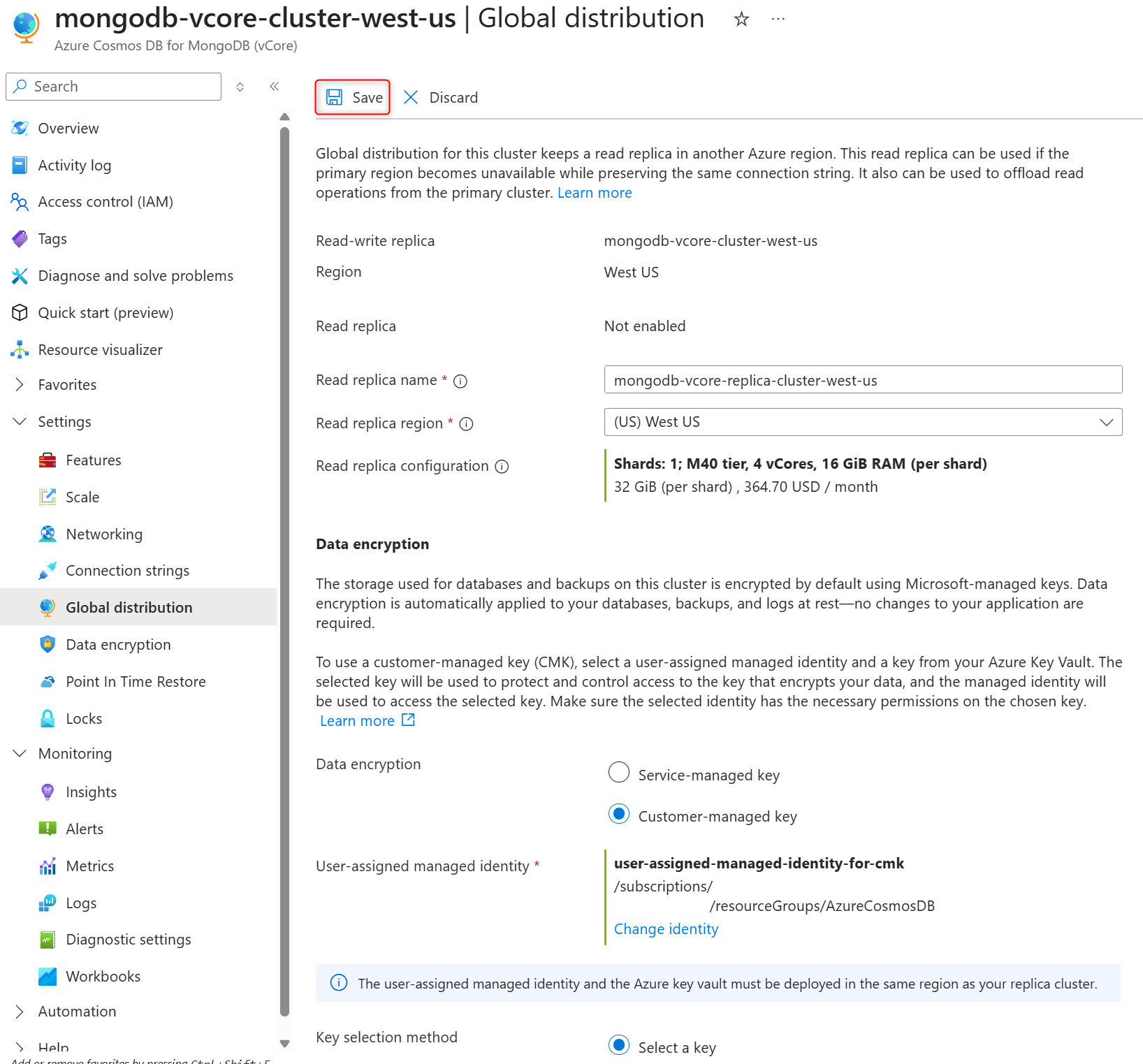

Bekräfta vald användartilldelad hanterad identitet och krypteringsnyckel på sidan Global distribution och välj Spara för att bekräfta dina val och skapa replikkluster.

Aktivera eller inaktivera kundhanterad nyckelkryptering (CMK) under klusteråterställning

Återställningsprocessen skapar ett nytt kluster med samma konfiguration i samma Azure-region, prenumeration och resursgrupp som originalet. Följ de här stegen för att skapa ett återställt kluster med CMK eller SMK aktiverat.

Välj ett befintligt Azure DocumentDB-kluster.

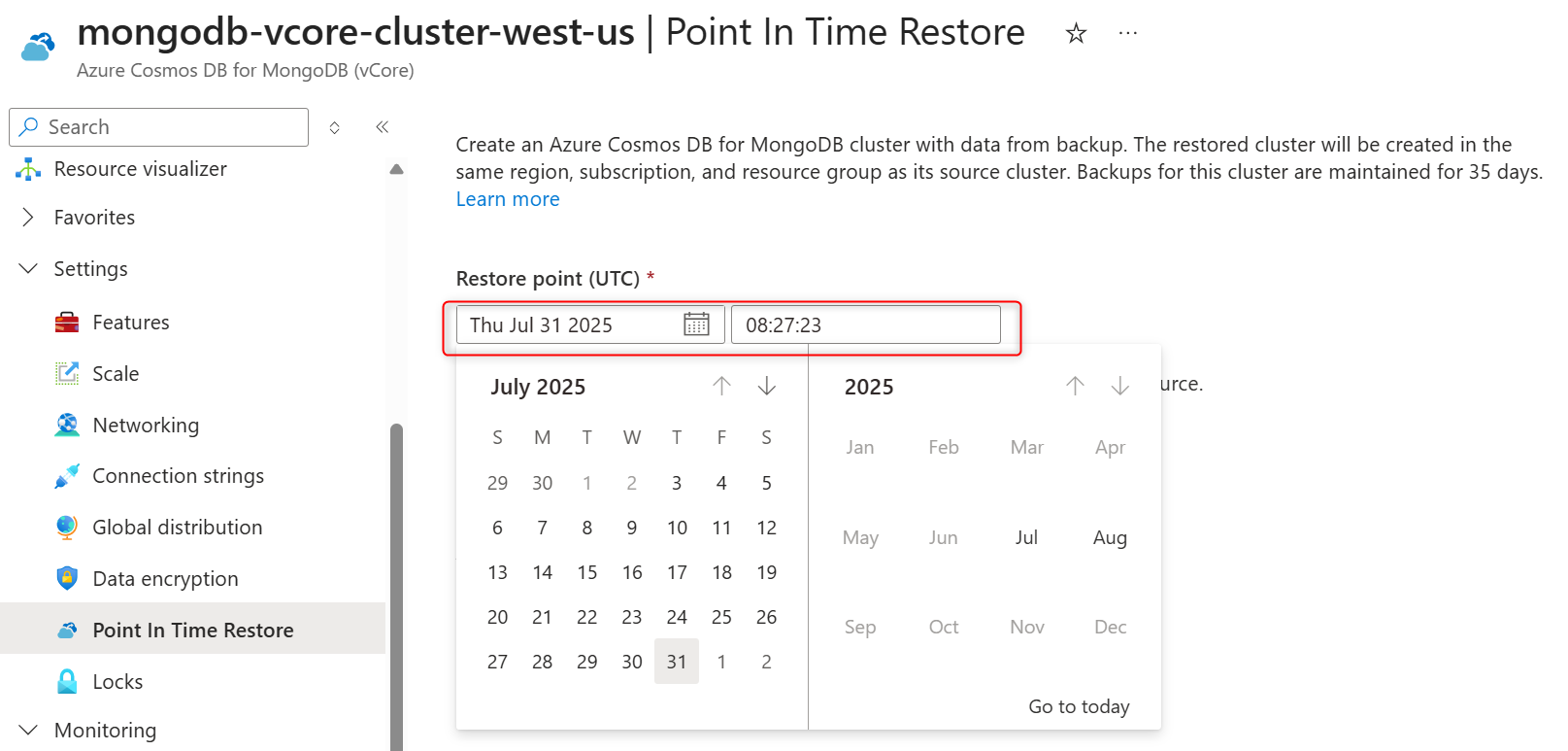

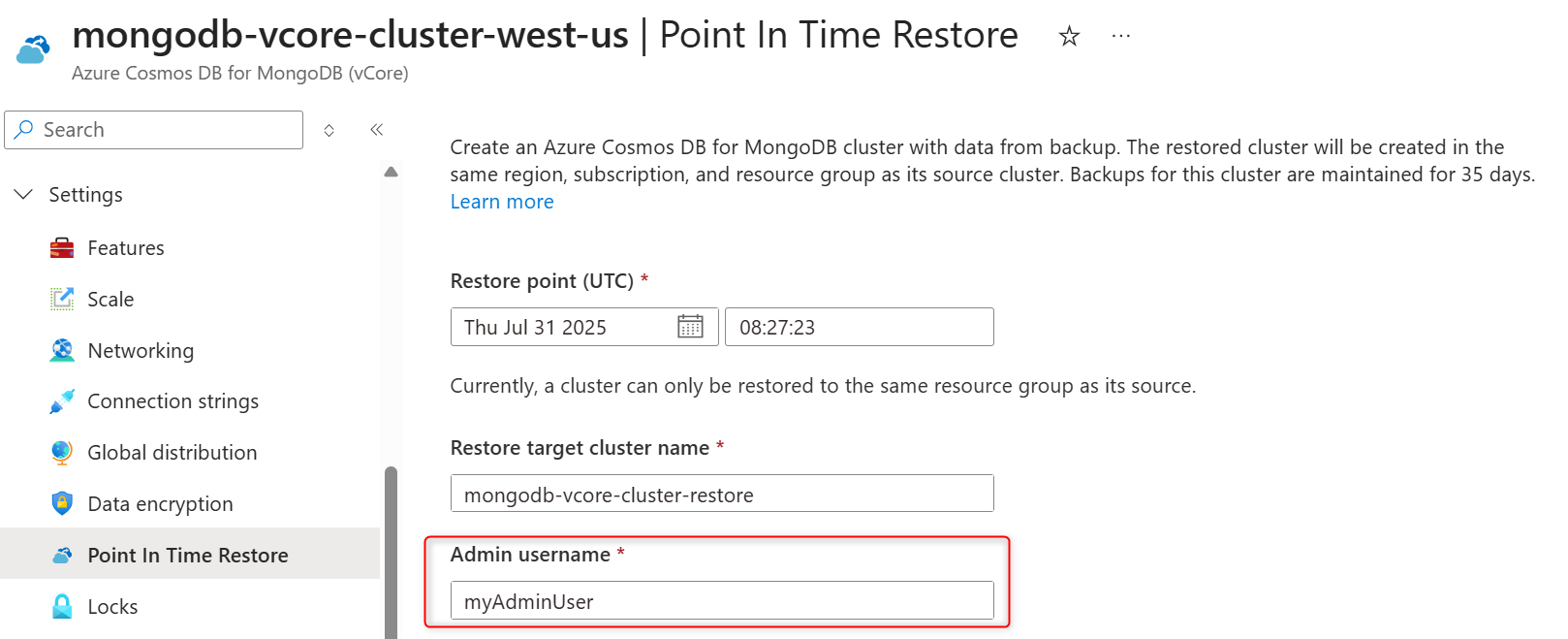

I klustrets sidofält går du till Inställningar och väljer Återställning till tidpunkt.

Välj ett datum och ange en tid (i UTC-tidszonen) i datum- och tidsfälten.

Ange ett klusternamn i fältet Återställ målklusternamn .

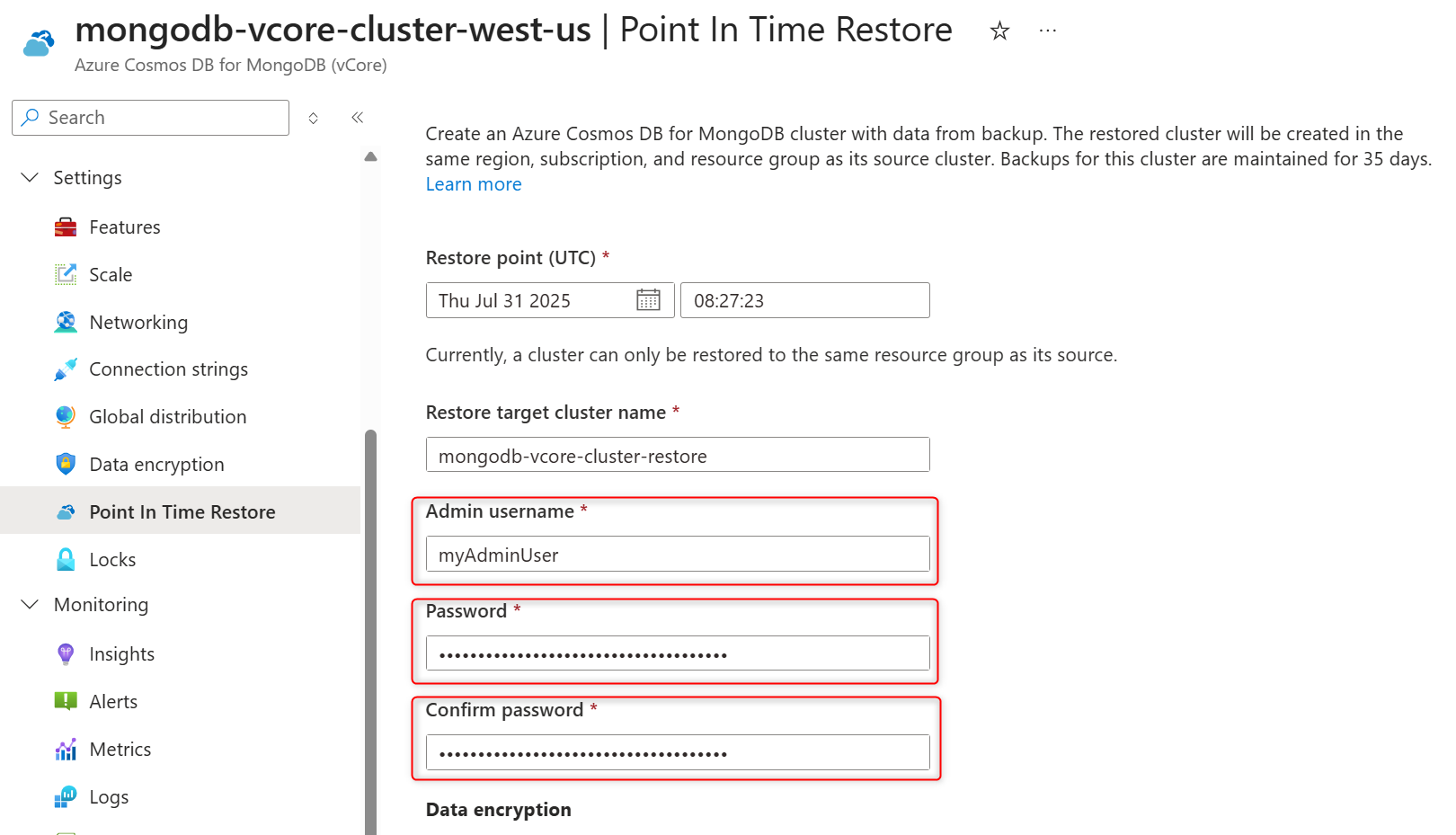

Ange ett klusteradministratörsnamn för det återställde klustret i fältet Administratörsanvändarnamn .

Ange ett lösenord för administratörsrollen i fälten Lösenord och Bekräfta lösenord .

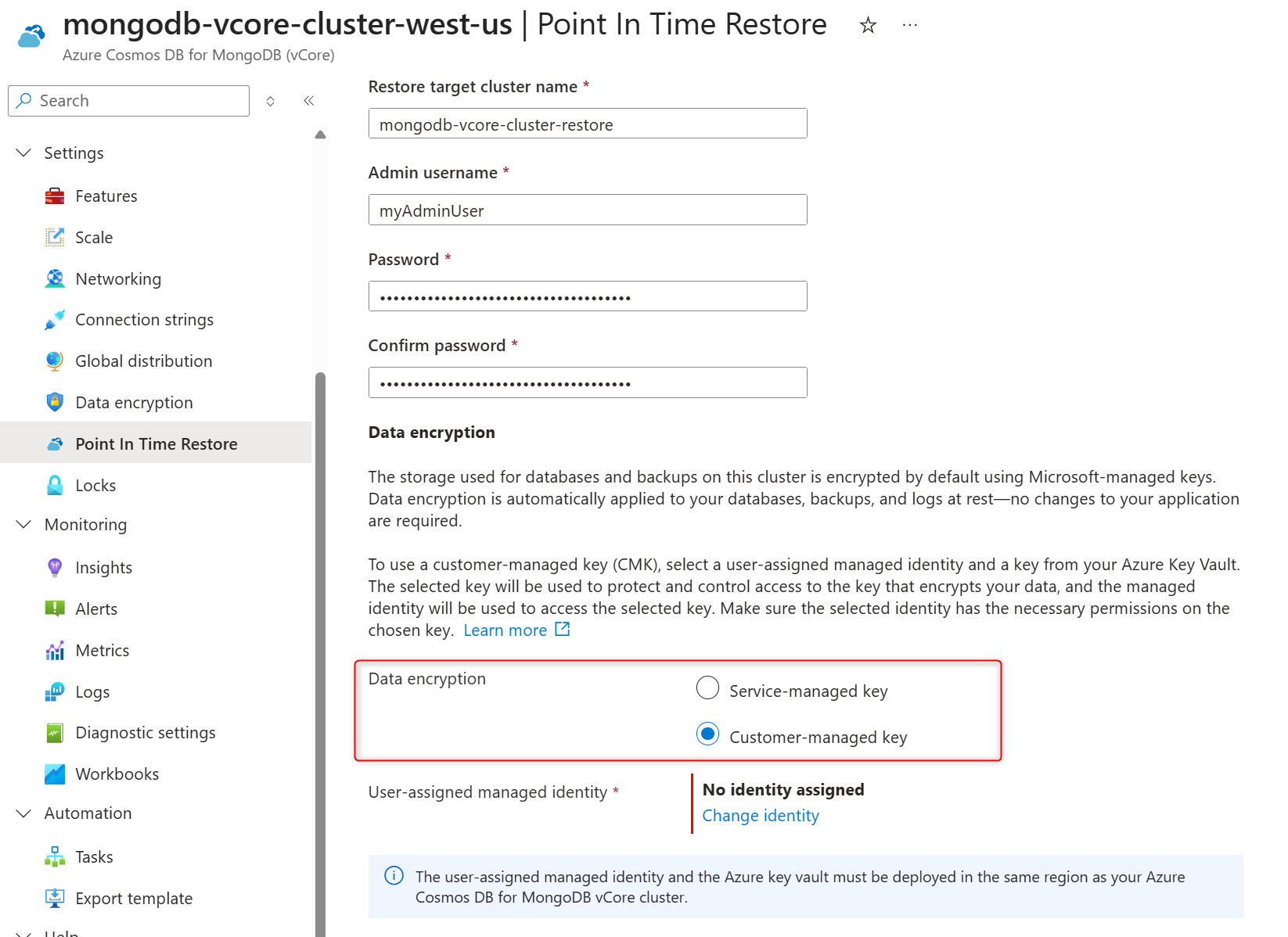

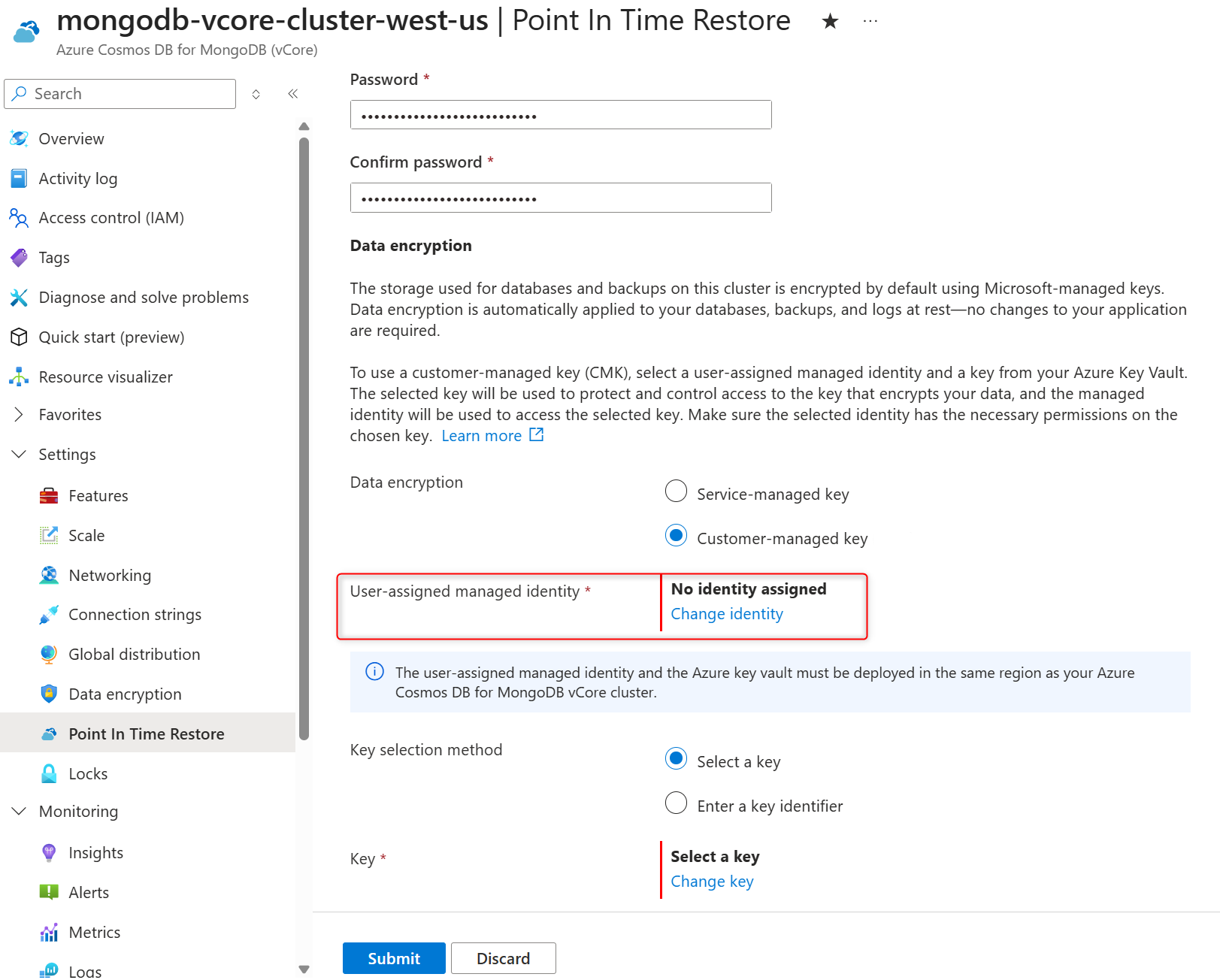

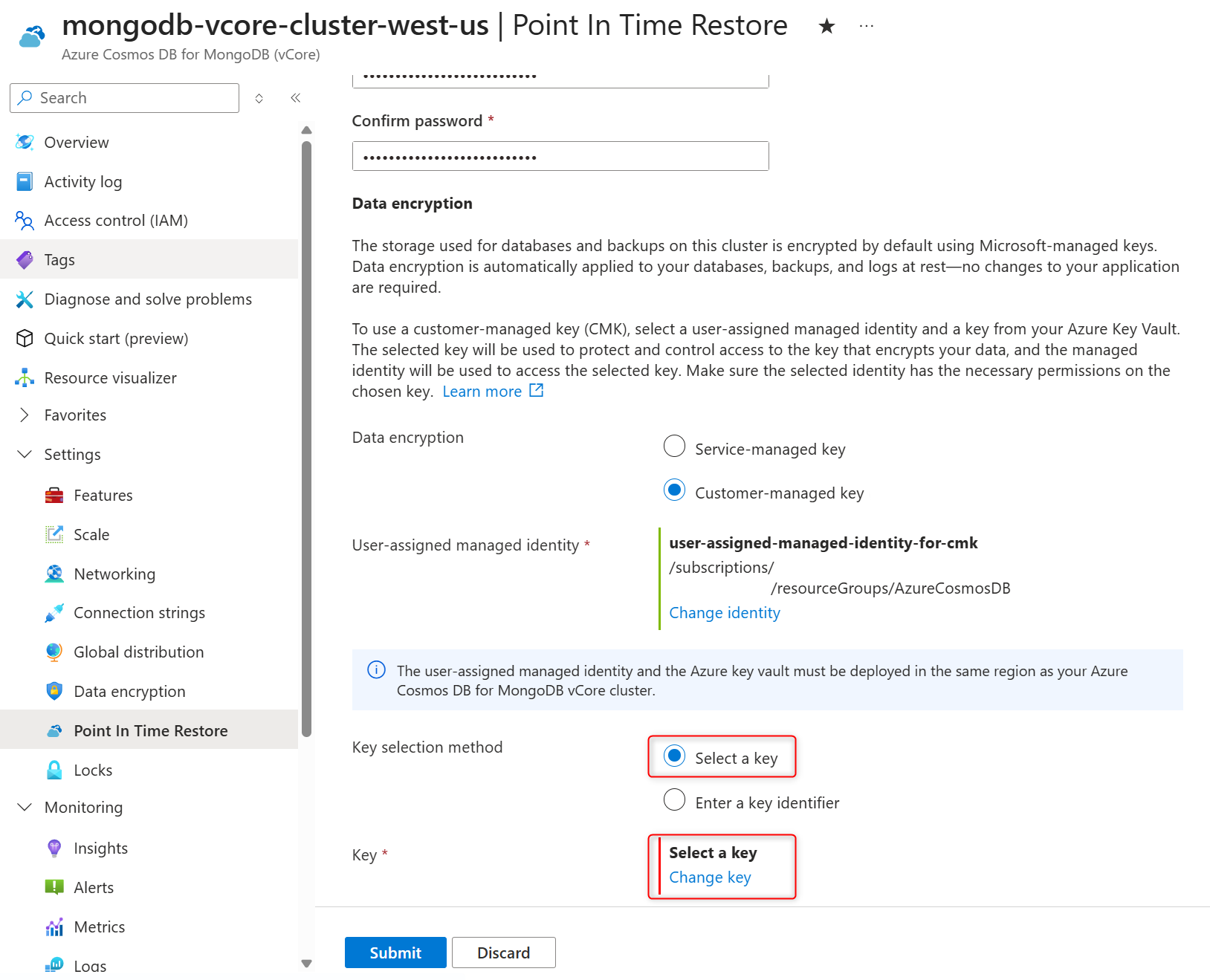

I avsnittet Datakryptering väljer du den kundhanterade nyckeln för att aktivera CMK. Om du behöver ha CMK inaktiverat i det återställde klustret väljer du Tjänsthanterad nyckel.

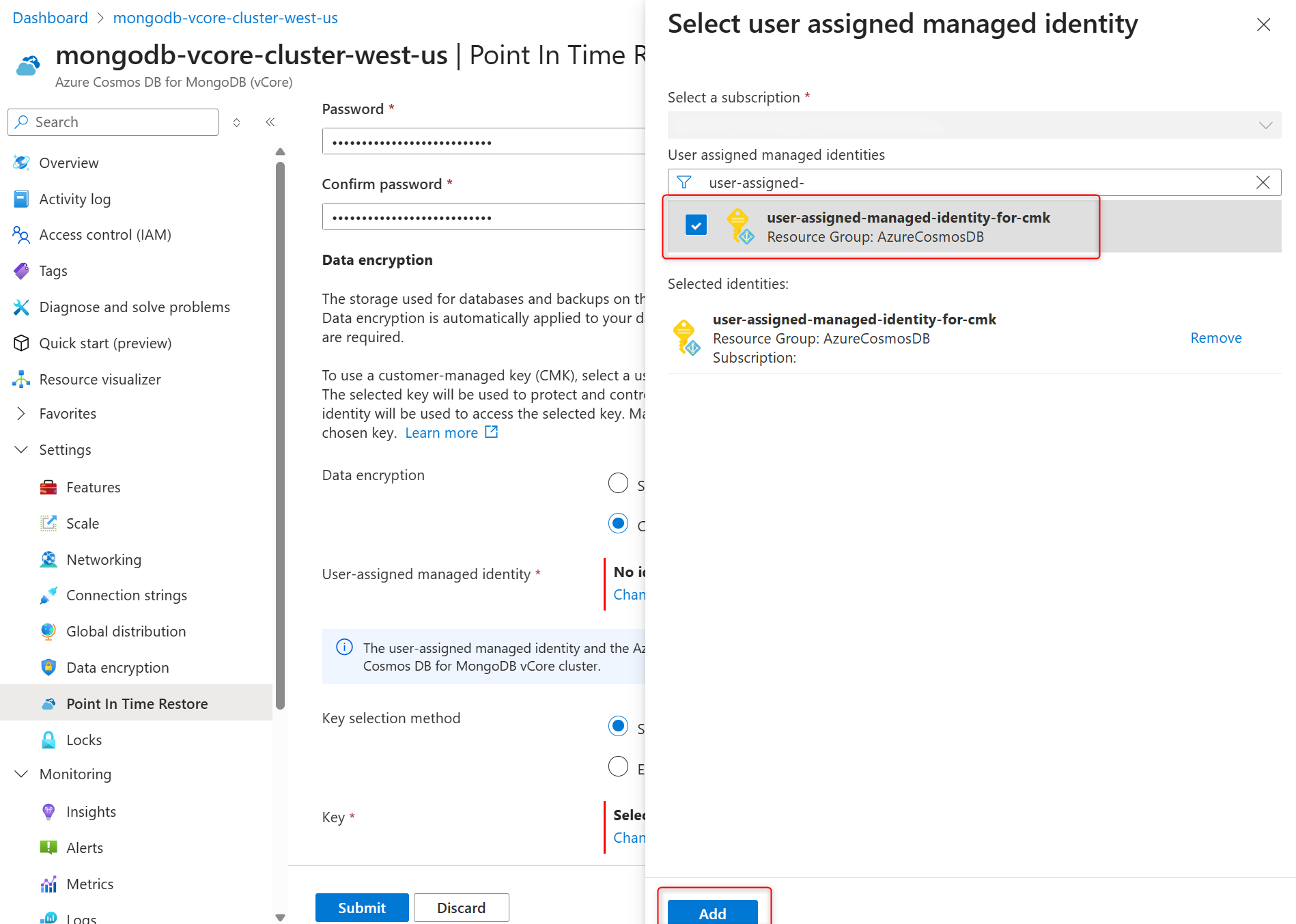

I avsnittet Användartilldelad hanterad identitet väljer du Ändra identitet.

I listan över användartilldelade hanterade identiteter väljer du den som du vill att klustret ska använda för att komma åt datakrypteringsnyckeln som lagras i ett Azure Key Vault.

Välj Lägg till.

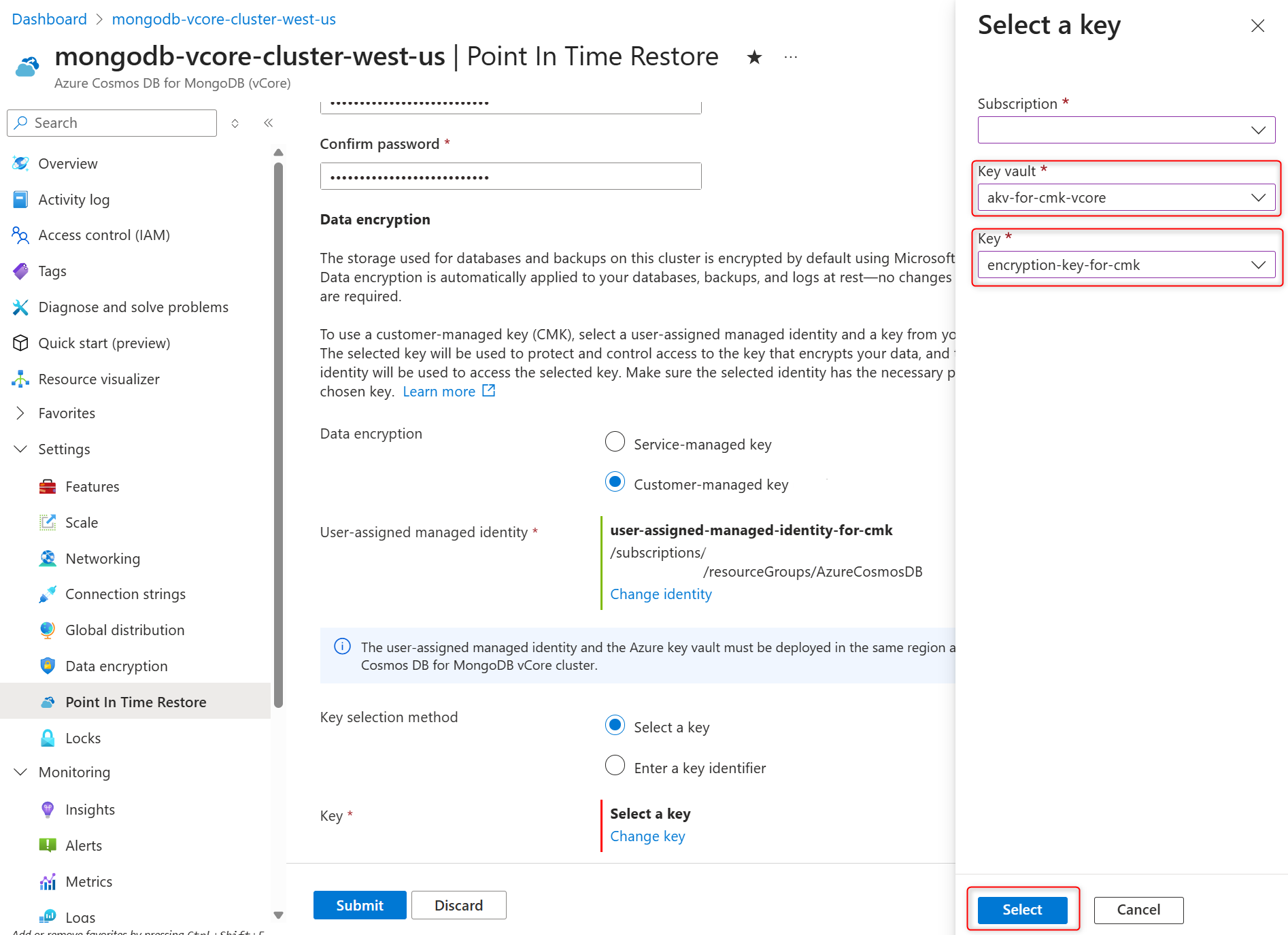

I metoden Nyckelval väljer du Välj en nyckel .

I nyckeln väljer du Ändra nyckel.

I fönstret Välj en nyckel väljer du Azure Key Vault i nyckelvalvet och krypteringsnyckeln i nyckeln och bekräftar dina val genom att välja Välj.

Välj Skicka för att initiera klusteråterställning.

När det återställde klustret har skapats granskar du listan över uppgifter efter återställningen.