Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Microsoft Defender – hantering av extern attackyta (Defender EASM) erbjuder en serie med fyra instrumentpaneler som hjälper användarna att snabbt visa värdefulla insikter som härletts från deras godkända inventering. Dessa instrumentpaneler hjälper organisationer att prioritera de sårbarheter, risker och efterlevnadsproblem som utgör det största hotet mot attackytan, vilket gör det enkelt att snabbt åtgärda viktiga problem.

Defender EASM innehåller åtta instrumentpaneler:

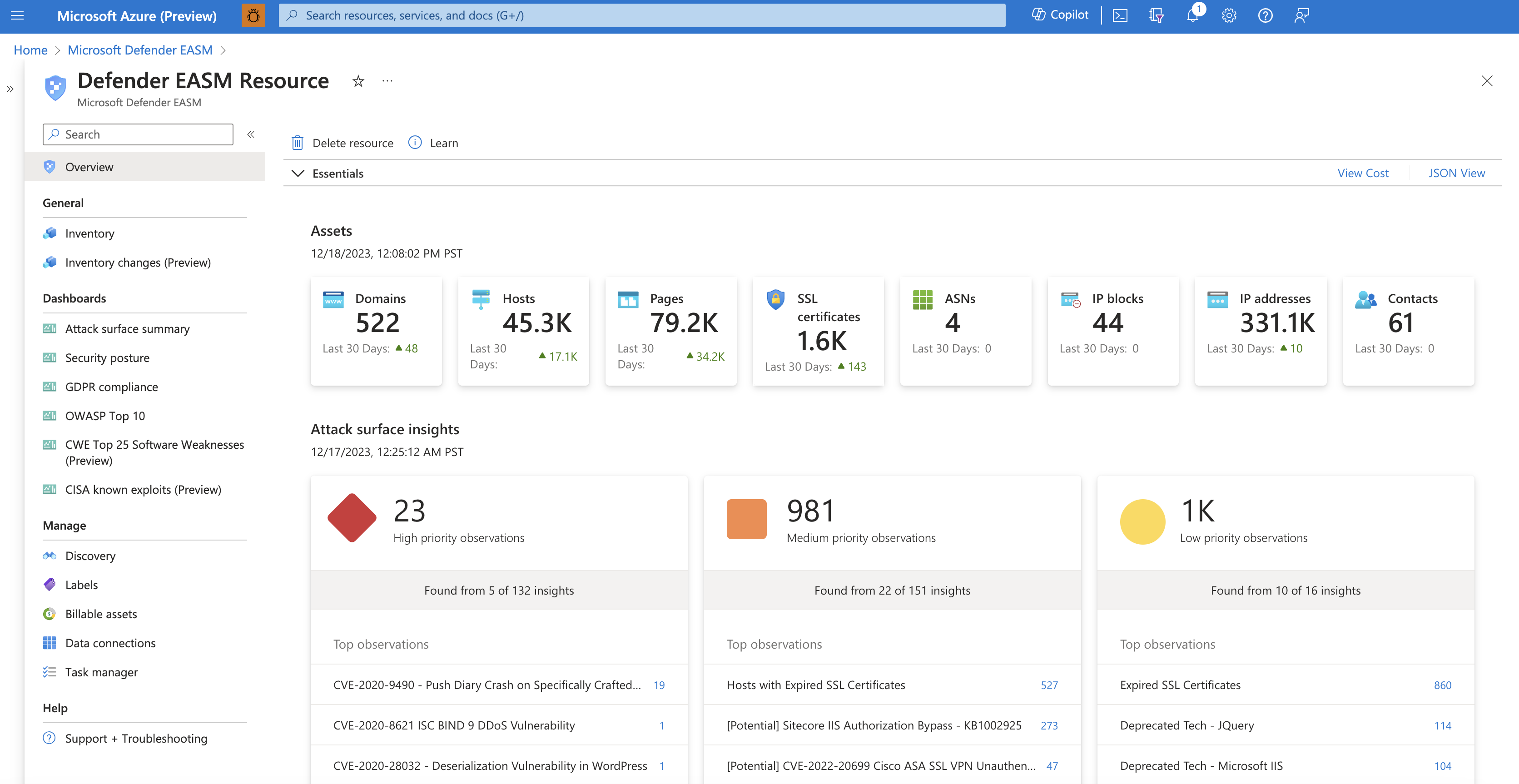

- Översikt: den här instrumentpanelen är standardlandningssidan när du kommer åt Defender EASM. Det ger den viktigaste kontexten som kan hjälpa dig att bekanta dig med din attackyta.

- Inventeringsändringar: På den här instrumentpanelen visas eventuella ändringar i antalet tillgångar, som separat visar tillägg och borttagningar från ditt lager. Den här instrumentpanelen visar också tillgångar som har tagits bort automatiskt från lagret eftersom systemet har fastställt att tillgången inte längre är live eller ägs av din organisation.

- Sammanfattning av attackytan: Den här instrumentpanelen sammanfattar viktiga observationer som härletts från ditt lager. Den ger en översikt på hög nivå över din attackyta och de tillgångstyper som utgör den och visar potentiella sårbarheter efter allvarlighetsgrad (hög, medel, låg). Den här instrumentpanelen innehåller även nyckelkontext för infrastrukturen som utgör din attackyta. Den här kontexten innehåller insikter om molnvärdtjänster, känsliga tjänster, SSL-certifikat och domänens förfallodatum samt IP-rykte.

- Säkerhetsstatus: Den här instrumentpanelen hjälper organisationer att förstå mognaden och komplexiteten i sitt säkerhetsprogram baserat på metadata som härleds från tillgångar i din godkända inventering. Den består av tekniska och icke-tekniska principer, processer och kontroller som minskar risken för externa hot. Den här instrumentpanelen ger insikter om CVE-exponering, domänadministration och konfiguration, värdhantering och nätverk, öppna portar och SSL-certifikatkonfiguration.

- GDPR-efterlevnad: Den här instrumentpanelen visar viktiga områden för efterlevnadsrisker baserat på gdpr-kraven (General Data Protection Regulation) för onlineinfrastruktur som är tillgänglig för europeiska nationer. Den här instrumentpanelen ger insikter om status för dina webbplatser, problem med SSL-certifikat, exponerad personlig identifierbar information (PII), inloggningsprotokoll och cookieefterlevnad.

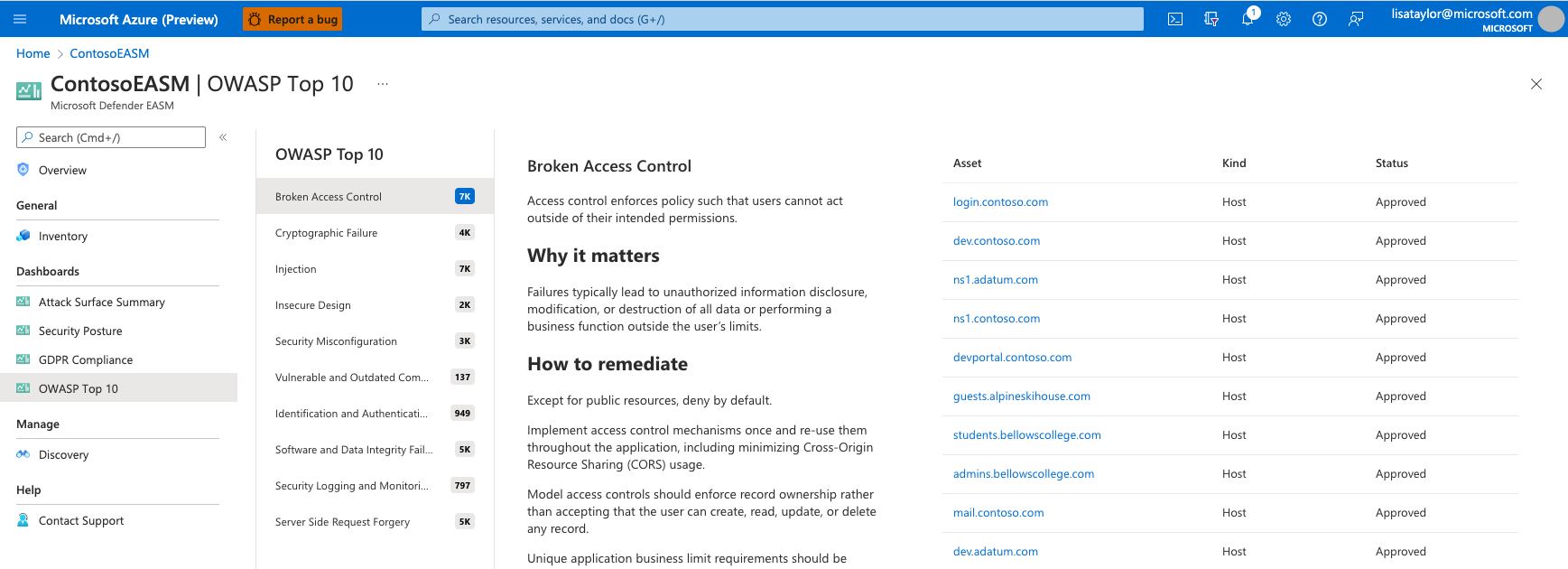

- OWASP Top 10: Den här instrumentpanelen visar alla tillgångar som är sårbara enligt OWASP:s lista över de mest kritiska säkerhetsriskerna för webbprogram. På den här instrumentpanelen kan organisationer snabbt identifiera tillgångar med bruten åtkomstkontroll, kryptografiska fel, inmatningar, osäkra design, säkerhetsfelkonfigurationer och andra kritiska risker som definieras av OWASP.

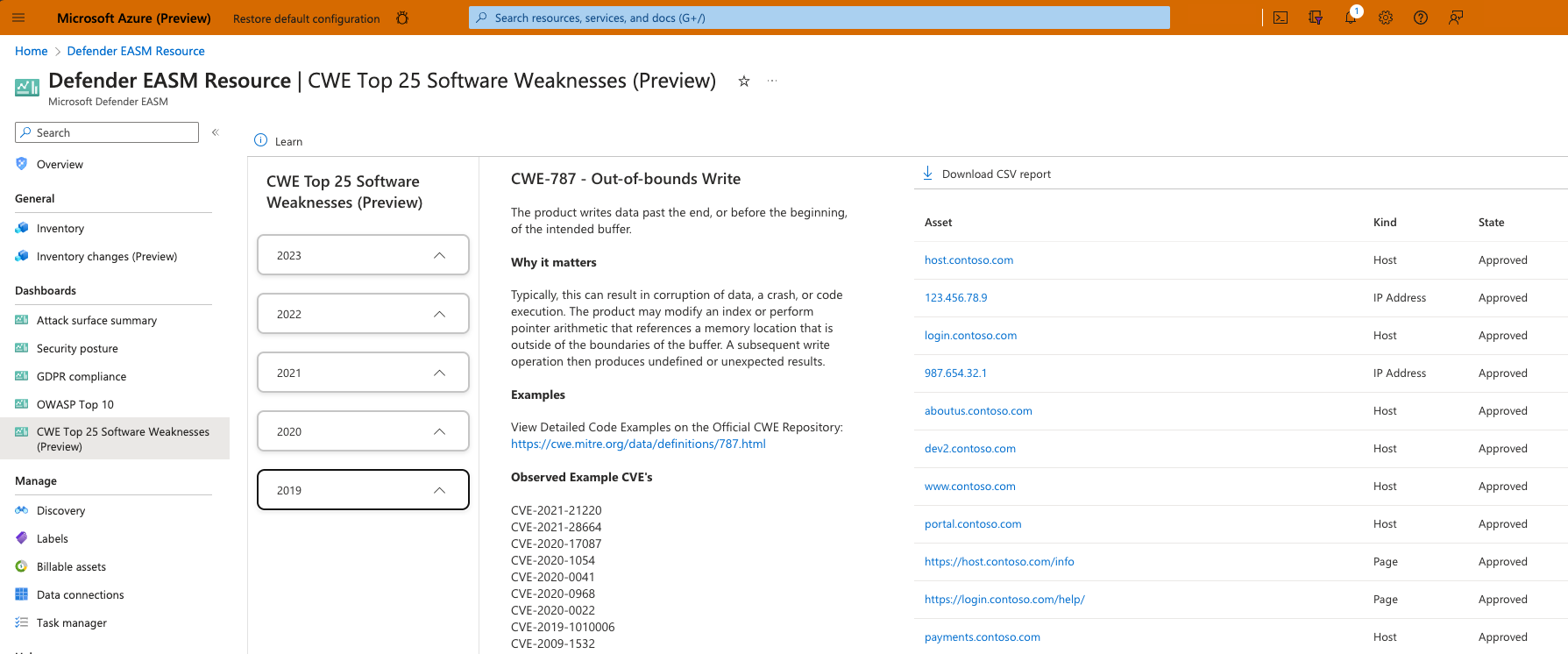

- CWE topp 25 programvarusvagheter: den här instrumentpanelen baseras på CWE-listan (Common Weakness Enumeration) som tillhandahålls årligen av MITRE. Dessa CWEs representerar de vanligaste och mest effektfulla svagheterna i programvaran som är lätta att hitta och utnyttja.

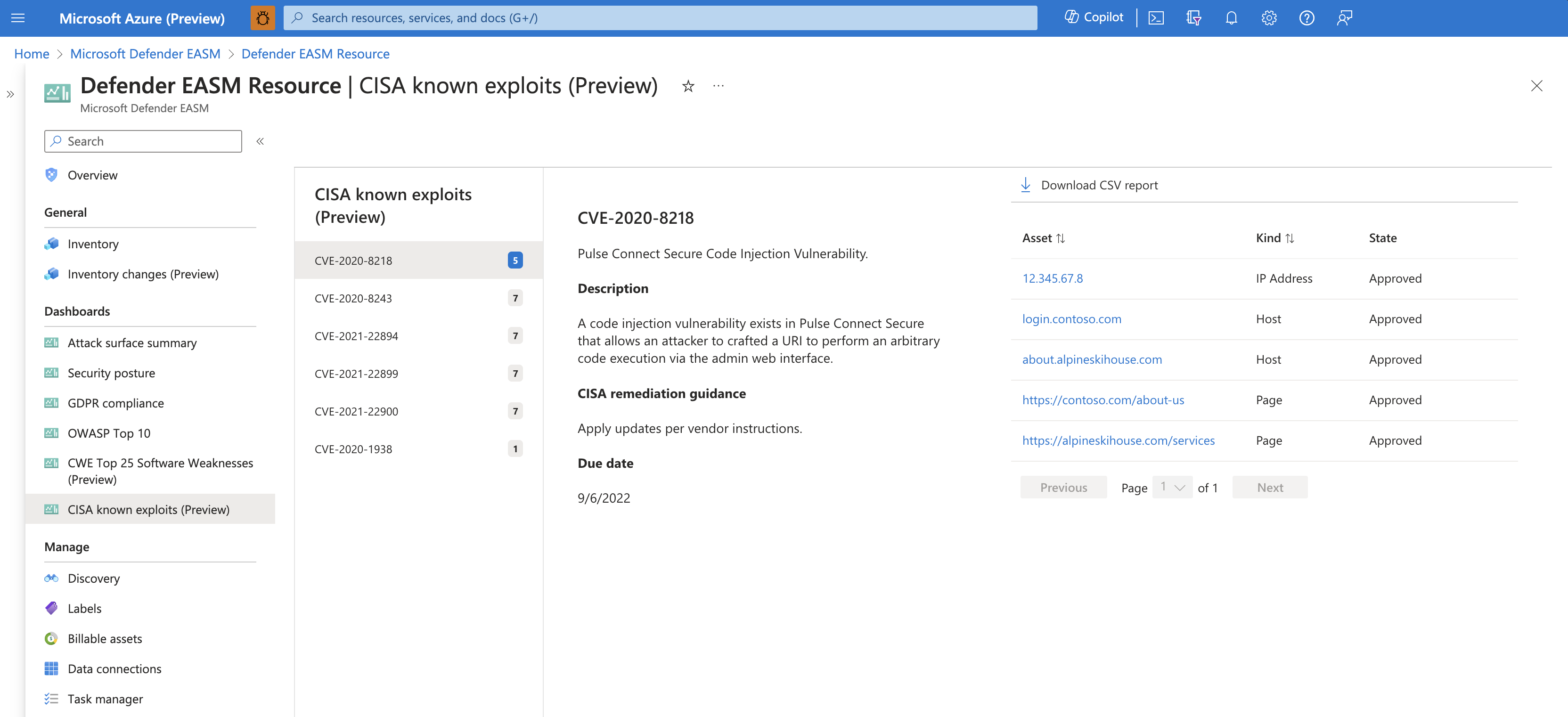

- KÄNDA CISA-sårbarheter: Den här instrumentpanelen visar alla tillgångar som kan påverkas av sårbarheter som ledde till kända sårbarheter enligt cisa-definitionen. Den här instrumentpanelen hjälper dig att prioritera reparationsinsatser baserat på sårbarheter som tidigare har utnyttjats, vilket indikerar en högre risknivå för din organisation.

Åtkomst till instrumentpaneler

Om du vill komma åt dina Defender EASM-instrumentpaneler går du först till Defender EASM-instansen. I den vänstra navigeringskolumnen väljer du den instrumentpanel som du vill visa. Du kan komma åt dessa instrumentpaneler från många sidor i din Defender EASM-instans från det här navigeringsfönstret.

Ladda ned diagramdata

Data som ligger till grund för ett instrumentpanelsdiagram kan exporteras till en CSV-fil. Den här exporten är användbar för användare som vill importera Defender EASM-data till verktyg från tredje part eller arbeta bort en CSV-fil när du åtgärdar eventuella problem. Om du vill ladda ned diagramdata väljer du först det specifika diagramsegmentet som innehåller de data som du vill ladda ned. Diagramexporter stöder för närvarande enskilda diagramsegment. om du vill ladda ned flera segment från samma diagram måste du exportera varje enskilt segment.

Om du väljer ett enskilt diagramsegment öppnas en visning av data med detaljerad information och alla tillgångar som utgör antalet segment visas. Längst upp på den här sidan väljer du Ladda ned CSV-rapport för att påbörja exporten. Den här åtgärden skapar ett meddelande från Aktivitetshanteraren där du kan spåra statusen för exporten.

Microsoft Excel tillämpar en teckengräns på 32 767 tecken per cell. Vissa fält, till exempel kolumnen "Sista banderollen", kan visas felaktigt på grund av den här begränsningen. Om du stöter på ett problem kan du försöka öppna filen i ett annat program som stöder CSV-filer.

Markera CVE:er som icke-tillämpliga

Många Defender EASM-instrumentpaneler har CVE-data, vilket gör att du uppmärksammas på potentiella sårbarheter baserat på den webbkomponentinfrastruktur som driver din attackyta. CVE:er visas till exempel på instrumentpanelen för sammanfattning av attackytan, kategoriserade efter deras potentiella allvarlighetsgrad. När du undersöker dessa CVE:er kan du fastställa att vissa inte är relevanta för din organisation. Det kan bero på att du kör en obehindrat version av webbkomponenten eller att din organisation har olika tekniska lösningar för att skydda dig mot den specifika säkerhetsrisken.

Från visningsvyn för alla CVE-relaterade diagram, bredvid knappen Ladda ned CSV-rapport, har du nu möjlighet att ange en observation som icke-tillämplig. Om du klickar på det här värdet dirigeras du till en inventeringslista över alla tillgångar som är kopplade till den observationen, och du kan sedan välja att markera alla observationer som icke-tillämpliga från den här sidan. Mer information om hur du markerar observationer som icke-tillämpliga finns i Ändra lagertillgångar.

Inventeringsändringar

Din attackyta förändras ständigt, vilket är anledningen till att Defender EASM kontinuerligt analyserar och uppdaterar ditt lager för att säkerställa noggrannhet. Tillgångar läggs ofta till och tas bort från lagret, så det är viktigt att spåra dessa ändringar för att förstå din attackyta och identifiera viktiga trender. Instrumentpanelen för inventeringsändringar ger en översikt över dessa ändringar och visar antalet "tillagda" och "borttagna" för varje tillgångstyp. Du kan filtrera instrumentpanelen efter två datumintervall: antingen de senaste 7 eller 30 dagarna.

Avsnittet "Ändringar efter datum" innehåller mer detaljerad kontext om hur din attackyta har ändrats dagligen. I det här avsnittet kategoriseras borttagningar som "borttagna av användare" eller "borttagna av systemet". Användarborttagningar omfattar alla manuella borttagningar, inklusive enskilda ändringar, massändringar eller sammanhängande ändringar av tillgångstillstånd, samt borttagningar som utlöses av användarkonfigurerade tillgångsprinciper. Systemborttagning sker automatiskt. Systemet tar bort tillgångar som inte längre är relevanta för din attackyta eftersom de senaste genomsökningarna inte längre observerade deras anslutning till din inventering. Tillgångar är berättigade till beskärning om de inte har observerats i en genomsökning på 30–60 dagar, beroende på tillgångstyp. Tillgångar som läggs till manuellt i lagret är inte berättigade till borttagning. I avsnittet "Ändringar efter datum" kan du klicka på valfritt angivet värde för att se en fullständig lista över de tillgångar som har lagts till eller tagits bort.

Sammanfattning av attackytan

Instrumentpanelen för sammanfattning av attackytan är utformad för att ge en övergripande sammanfattning av sammansättningen av din attackyta, som visar de viktigaste observationer som bör åtgärdas för att förbättra din säkerhetsstatus. Den här instrumentpanelen identifierar och prioriterar risker i en organisations tillgångar efter hög, medel och låg allvarlighetsgrad och gör det möjligt för användare att öka detaljnivån i varje avsnitt och komma åt listan över påverkade tillgångar. Dessutom visar instrumentpanelen viktig information om din Attack Surface-sammansättning, molninfrastruktur, känsliga tjänster, tidslinjer för SSL och domänens förfallodatum samt IP-rykte.

Microsoft identifierar organisationers attackytor genom proprietär teknik som identifierar Internetuppkopplade tillgångar som tillhör en organisation baserat på infrastrukturanslutningar till någon uppsättning initialt kända tillgångar. Data på instrumentpanelen uppdateras dagligen baserat på nya observationer.

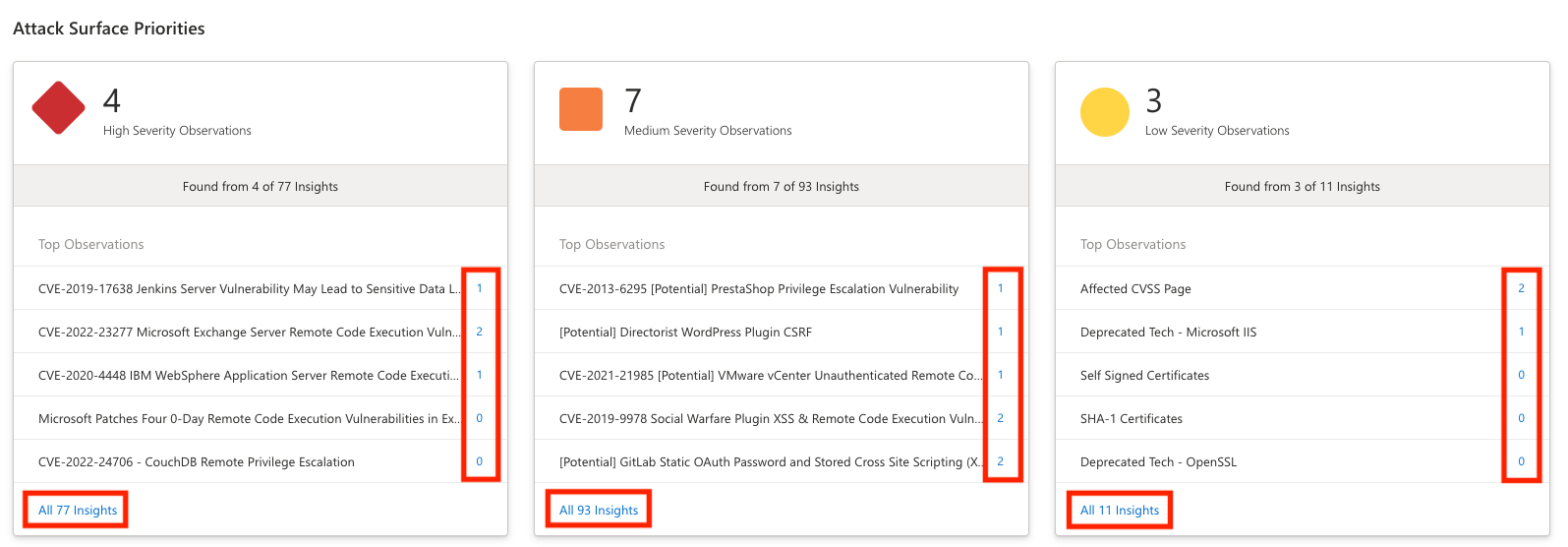

Prioriteringar för attackytan

Överst på den här instrumentpanelen innehåller Defender EASM en lista över säkerhetsprioriteringar ordnade efter allvarlighetsgrad (hög, medel, låg). Stora organisationers attackytor kan vara otroligt breda, så att prioritera de viktigaste resultaten från våra expansiva data hjälper användarna att snabbt och effektivt hantera de viktigaste exponerade delarna av attackytan. Dessa prioriteringar kan omfatta kritiska CVE:er, kända associationer till komprometterad infrastruktur, användning av föråldrad teknik, överträdelser av bästa praxis för infrastruktur eller efterlevnadsproblem.

Insiktsprioriteringar bestäms av Microsofts utvärdering av den potentiella effekten av varje insikt. Insikter med hög allvarlighetsgrad kan till exempel omfatta sårbarheter som är nya, utnyttjas ofta, särskilt skadliga eller lätt utnyttjas av hackare med lägre kompetensnivå. Insikter med låg allvarlighetsgrad kan omfatta användning av inaktuell teknik som inte längre stöds, infrastruktur som snart upphör att gälla eller efterlevnadsproblem som inte överensstämmer med bästa praxis för säkerhet. Varje insikt innehåller föreslagna åtgärder för att skydda mot potentiella kryphål.

Insikter som nyligen har lagts till i Defender EASM-plattformen flaggas med etiketten "NY" på den här instrumentpanelen. När vi lägger till nya insikter som påverkar tillgångar i din bekräftade inventering levererar systemet också ett push-meddelande som dirigerar dig till en detaljerad vy över den här nya insikten med en lista över de påverkade tillgångarna.

Vissa insikter flaggas med "Potential" i rubriken. En "potentiell" insikt uppstår när Defender EASM inte kan bekräfta att en tillgång påverkas av en säkerhetsrisk. Potentiella insikter uppstår när vårt genomsökningssystem identifierar förekomsten av en specifik tjänst men inte kan identifiera versionsnumret. Vissa tjänster gör det till exempel möjligt för administratörer att dölja versionsinformation. Sårbarheter är ofta kopplade till specifika versioner av programvaran, så manuell undersökning krävs för att avgöra om tillgången påverkas. Andra säkerhetsrisker kan åtgärdas genom steg som Defender EASM inte kan identifiera. Användare kan till exempel göra rekommenderade ändringar i tjänstkonfigurationer eller köra bakåtporterade korrigeringar. Om en insikt föregås av "Potential" har systemet anledning att tro att tillgången påverkas av sårbarheten men inte kan bekräfta den av någon av ovanstående orsaker. Om du vill undersöka manuellt klickar du på insiktsnamnet för att granska vägledningen för reparation som kan hjälpa dig att avgöra om dina tillgångar påverkas.

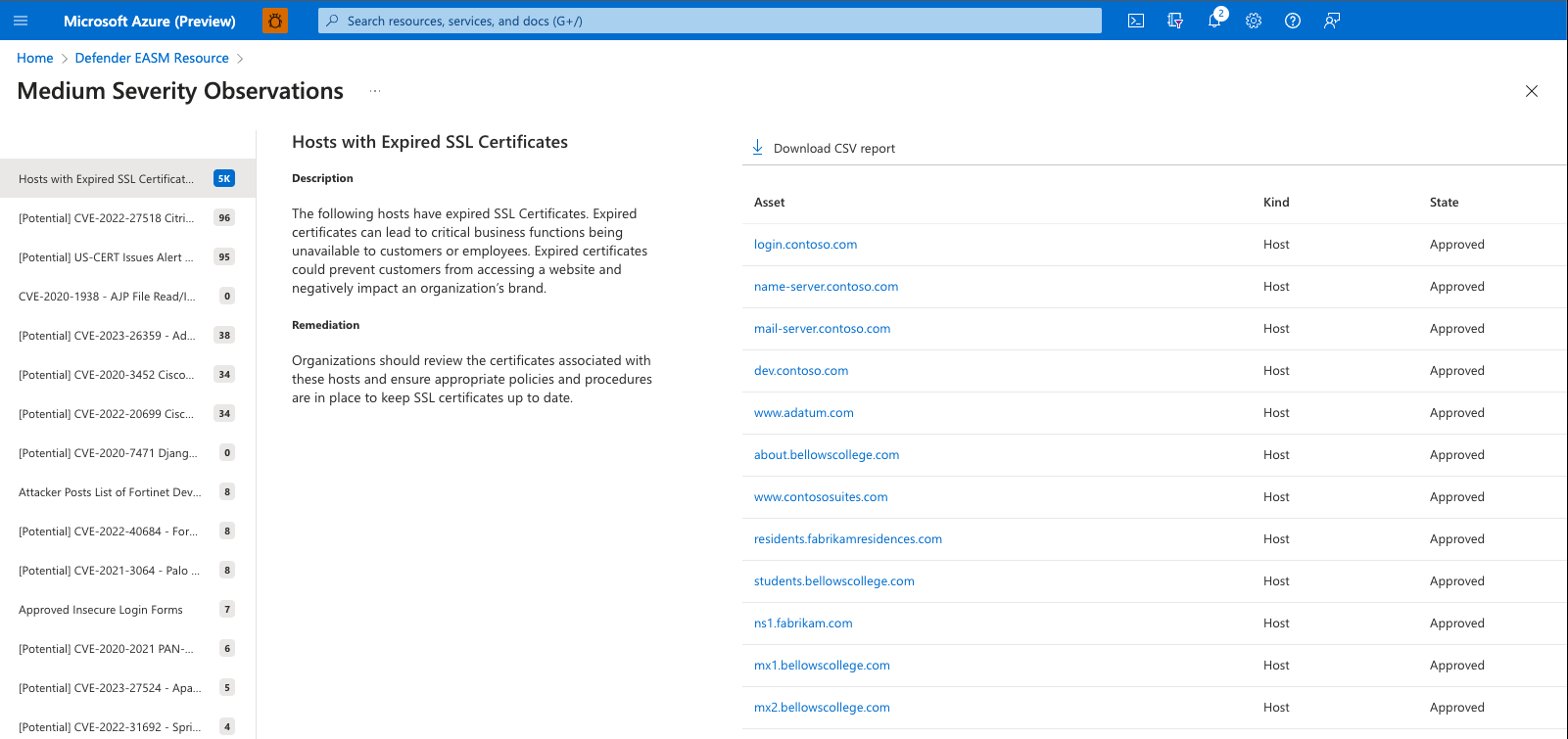

En användare bestämmer sig vanligtvis för att först undersöka observationer med hög allvarlighetsgrad. Du kan klicka på den översta observationen för att dirigeras direkt till en lista över påverkade tillgångar, eller i stället välja "Visa alla __ insikter" för att se en omfattande, utbyggbar lista över alla potentiella observationer i allvarlighetsgradsgruppen.

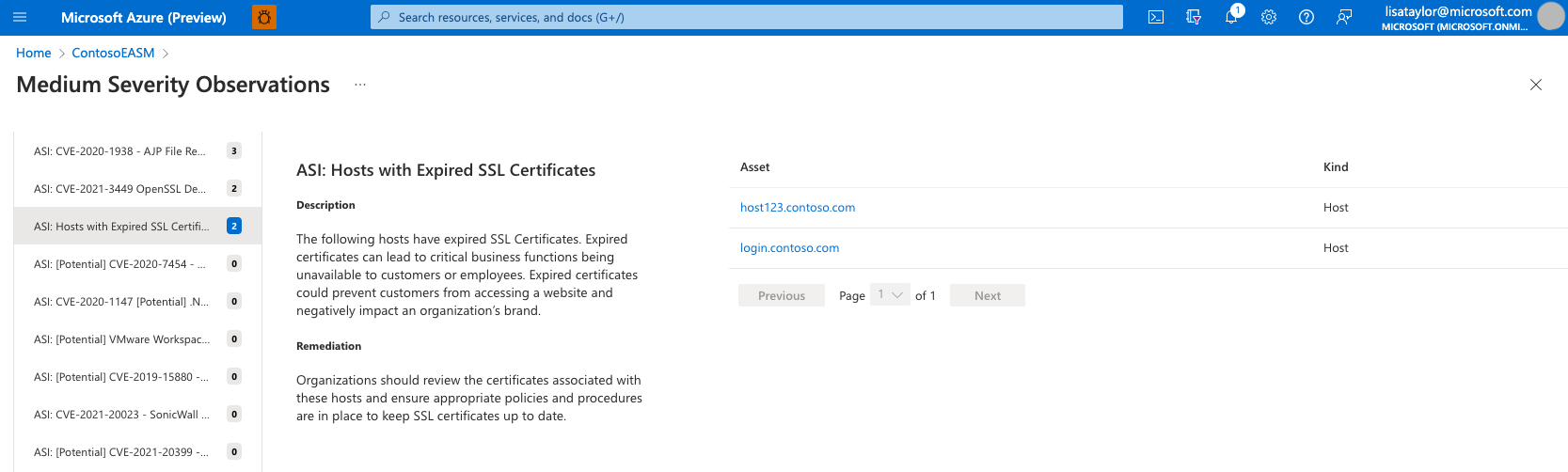

Sidan Observationer innehåller en lista över alla potentiella insikter i den vänstra kolumnen. Den här listan sorteras efter antalet tillgångar som påverkas av varje säkerhetsrisk, vilket visar de problem som påverkar det största antalet tillgångar först. Om du vill visa information om eventuella säkerhetsrisker klickar du bara på den från den här listan.

Den här detaljerade vyn för eventuella observationer innehåller rubriken på problemet, en beskrivning och reparationsvägledning från Defender EASM-teamet. I det här exemplet förklarar beskrivningen hur utgångna SSL-certifikat kan leda till att viktiga affärsfunktioner blir otillgängliga, vilket hindrar kunder eller anställda från att komma åt webbinnehåll och därmed skada organisationens varumärke. Avsnittet Reparation innehåller råd om hur du snabbt kan åtgärda problemet. I det här exemplet rekommenderar Microsoft att du granskar de certifikat som är associerade med de berörda värdtillgångarna, uppdaterar de sammanfallande SSL-certifikaten och uppdaterar dina interna procedurer för att säkerställa att SSL-certifikat uppdateras i tid.

Slutligen listar avsnittet Tillgång alla entiteter som har påverkats av detta specifika säkerhetsproblem. I det här exemplet vill en användare undersöka de påverkade tillgångarna för att lära sig mer om det utgångna SSL-certifikatet. Du kan klicka på valfritt tillgångsnamn i den här listan för att visa sidan Tillgångsinformation.

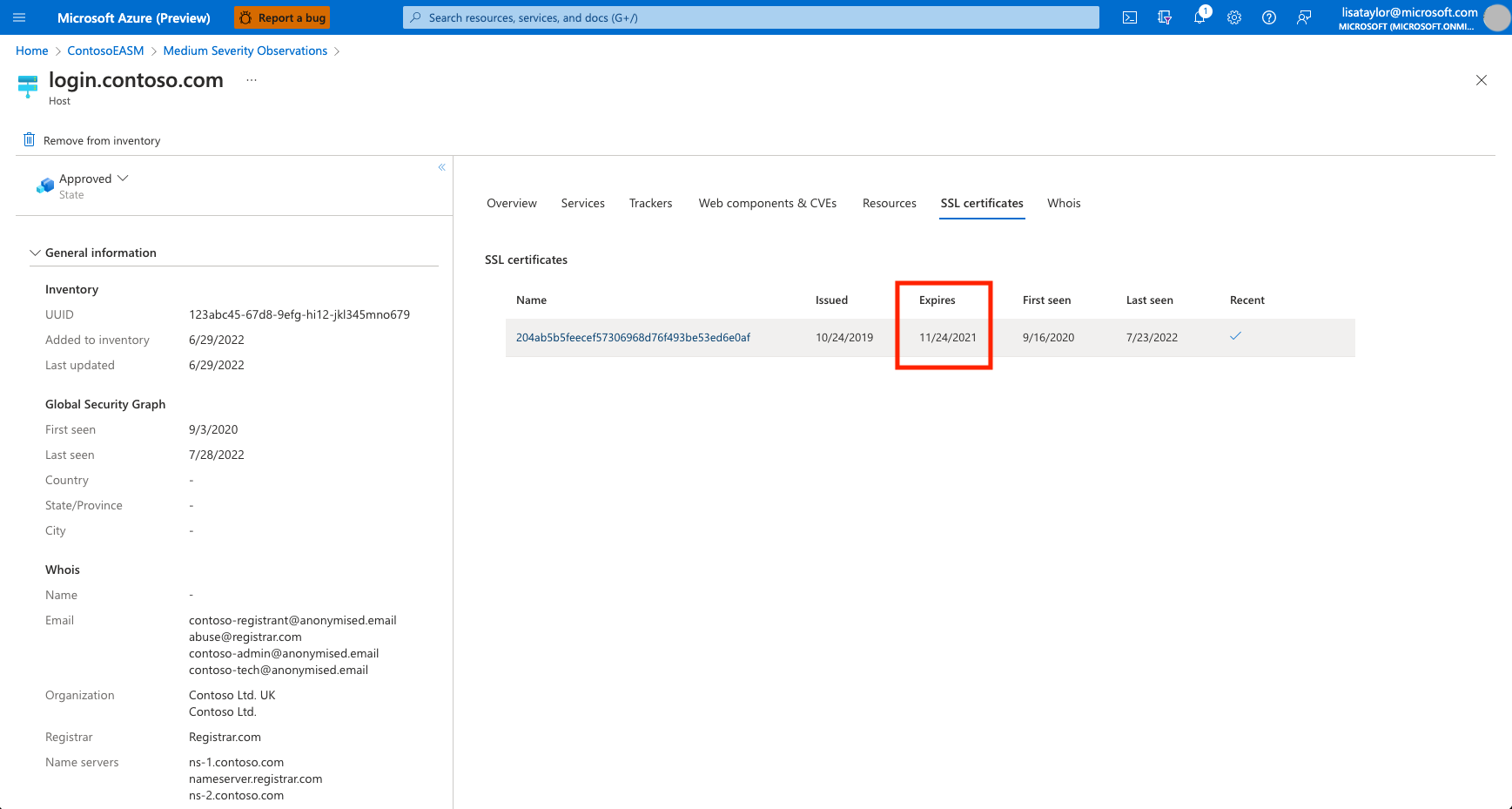

På sidan Tillgångsinformation klickar vi sedan på fliken "SSL-certifikat" för att visa mer information om det utgångna certifikatet. I det här exemplet visar det angivna certifikatet ett "Förfallodatum" tidigare, vilket indikerar att certifikatet för närvarande har upphört att gälla och därför sannolikt är inaktivt. Det här avsnittet innehåller också namnet på det SSL-certifikat som du sedan kan skicka till rätt team i din organisation för snabb reparation.

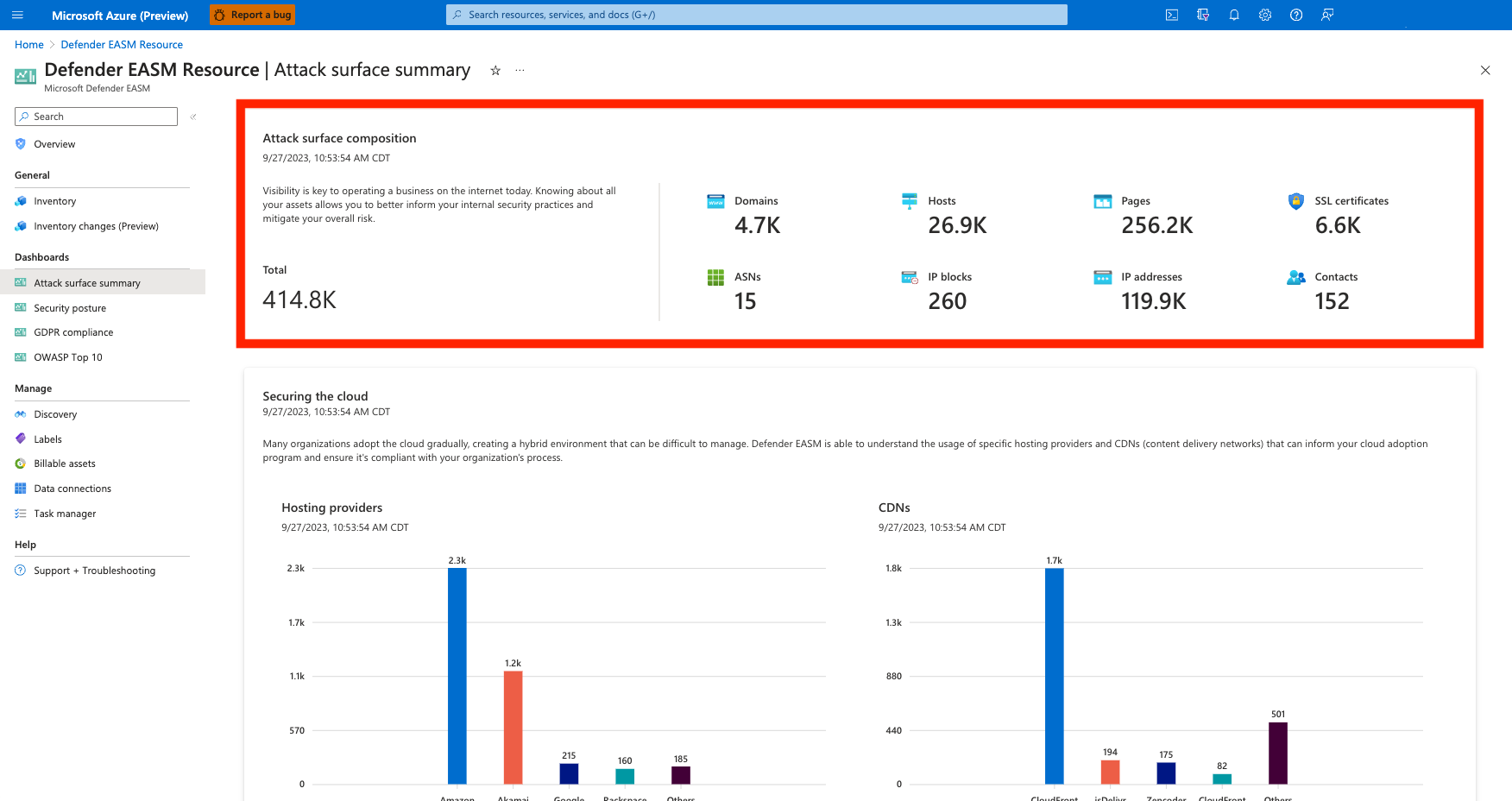

Komposition för attackytan

Följande avsnitt innehåller en översikt över sammansättningen av attackytan. Det här diagrammet innehåller antal av varje tillgångstyp som hjälper användarna att förstå hur deras infrastruktur sprids över domäner, värdar, sidor, SSL-certifikat, ASN,IP-block, IP-adresser och e-postkontakter.

Varje värde är klickbart och dirigerar användare till deras inventeringslista filtrerade för att endast visa tillgångar av den avsedda typen. På den här sidan kan du klicka på en tillgång för att visa mer information, eller så kan du lägga till fler filter för att begränsa listan efter dina behov.

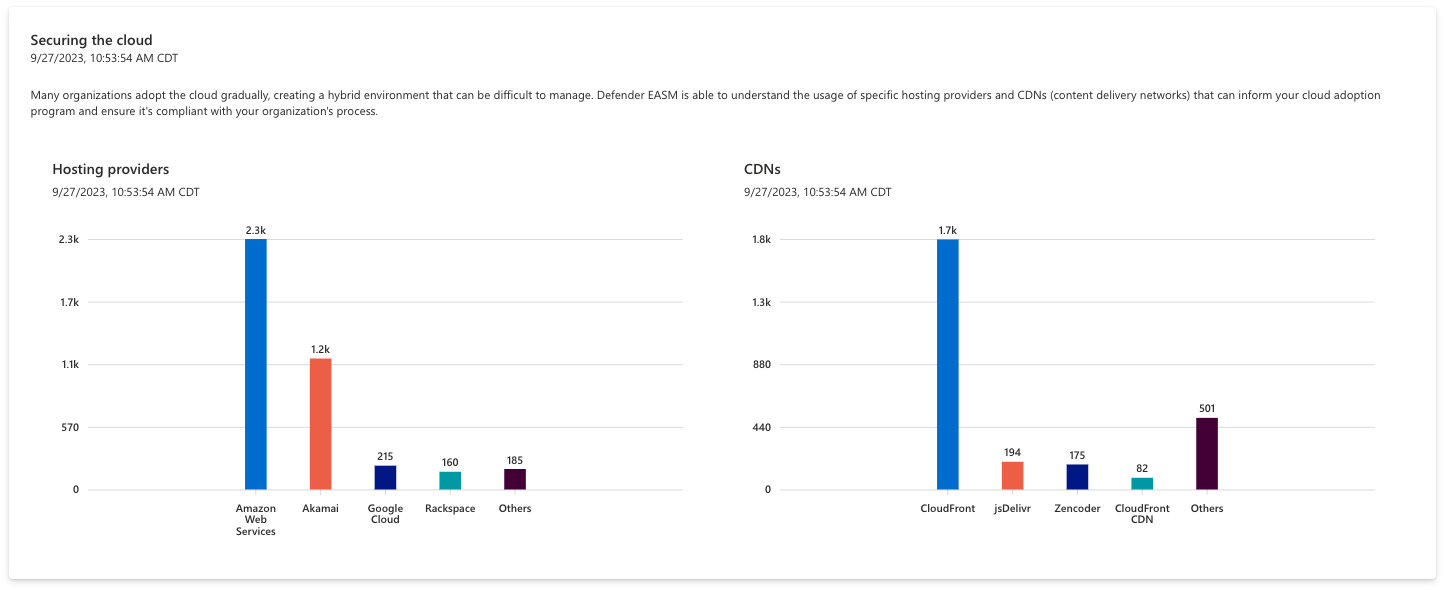

Skydda molnet

Det här avsnittet av instrumentpanelen sammanfattning av attackytan ger insikter om de molntekniker som används i infrastrukturen. Eftersom de flesta organisationer anpassar sig till molnet gradvis kan det vara svårt att övervaka och hantera hybridinfrastrukturen i din onlineinfrastruktur. Defender EASM hjälper organisationer att förstå användningen av specifika molntekniker i din Attack Surface, mappa molnvärdleverantörer till dina bekräftade tillgångar för att informera ditt molnimplementeringsprogram och säkerställa efterlevnad av din organisations process.

Din organisation kan till exempel besluta att migrera all molninfrastruktur till en enda leverantör för att förenkla och konsolidera attackytan. Det här diagrammet kan hjälpa dig att identifiera tillgångar som fortfarande behöver migreras. Varje stapel i diagrammet är klickbar och dirigerar användare till en filtrerad lista som visar de tillgångar som utgör diagramvärdet.

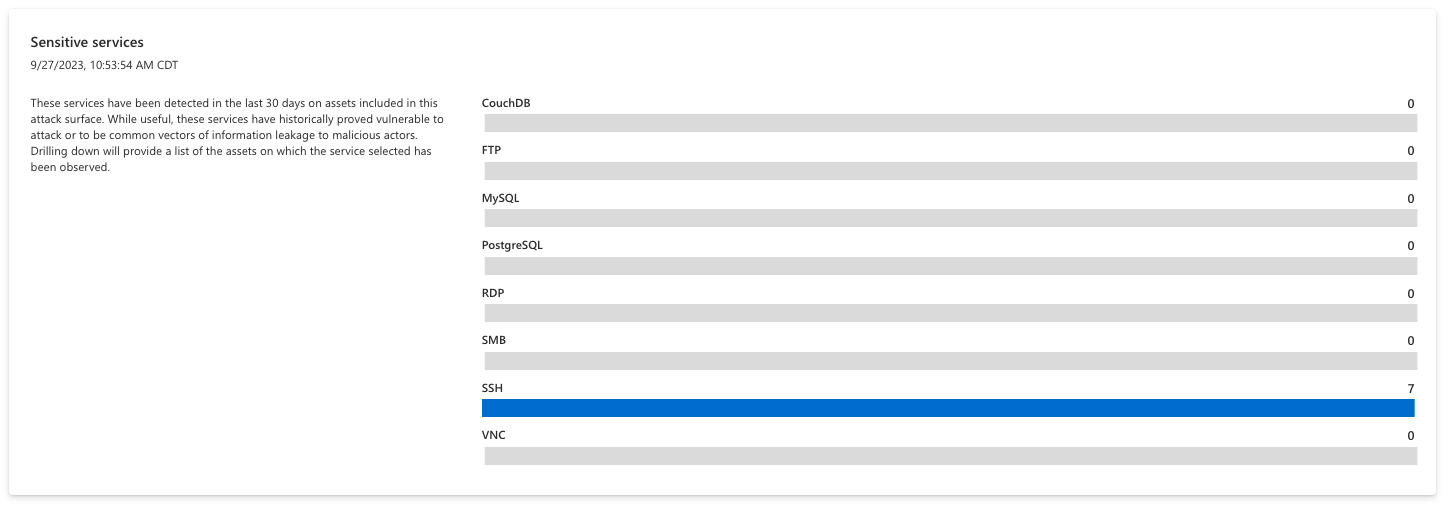

Känsliga tjänster

Det här avsnittet visar känsliga tjänster som identifierats på din attackyta som bör utvärderas och eventuellt justeras för att säkerställa säkerheten i din organisation. Det här diagrammet visar alla tjänster som tidigare är sårbara för angrepp eller som är vanliga vektorer för informationsläckage till skadliga aktörer. Alla tillgångar i det här avsnittet bör undersökas och Microsoft rekommenderar att organisationer överväger alternativa tjänster med en bättre säkerhetsstatus för att minska risken.

Diagrammet ordnas efter namnet på varje tjänst. om du klickar på ett enskilt fält returneras en lista över tillgångar som kör den specifika tjänsten. Diagrammet nedan är tomt, vilket indikerar att organisationen för närvarande inte kör några tjänster som är särskilt känsliga för angrepp.

Förfallodatum för SSL och domän

Dessa två förfallodiagram visar kommande SSL-certifikat och domänförfallodatum, vilket säkerställer att en organisation har stor insyn i kommande förnyelser av nyckelinfrastrukturen. En domän som har upphört att gälla kan plötsligt göra nyckelinnehållet otillgängligt, och domänen kan till och med snabbt köpas av en illvillig aktör som har för avsikt att rikta in sig på din organisation. Ett utgånget SSL-certifikat lämnar motsvarande tillgångar känsliga för angrepp.

Båda diagrammen organiseras efter förfallotiden, från "större än 90 dagar" till redan förfallna. Microsoft rekommenderar att organisationer omedelbart förnyar utgångna SSL-certifikat eller domäner och proaktivt ordnar förnyelsen av tillgångar som löper ut om 30–60 dagar.

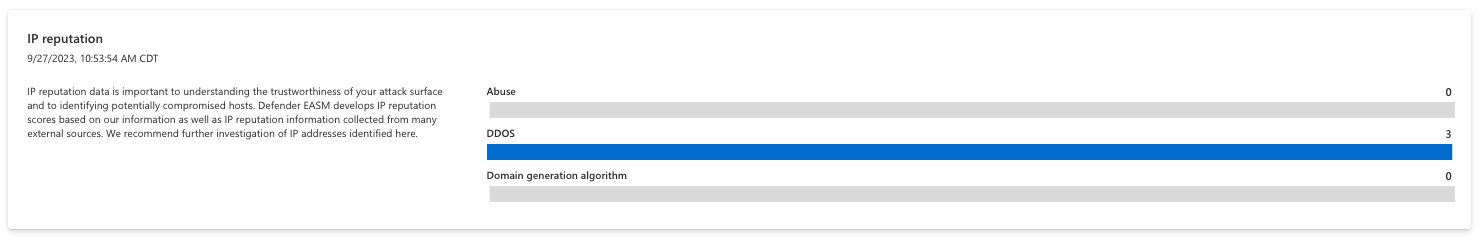

IP-rykte

IP-ryktesdata hjälper användarna att förstå tillförlitligheten hos din attackyta och identifiera potentiellt komprometterade värdar. Microsoft utvecklar IP-ryktespoäng baserat på våra egna data samt IP-information som samlas in från externa källor. Vi rekommenderar ytterligare undersökning av ip-adresser som identifieras här, eftersom en misstänkt eller skadlig poäng som är associerad med en ägd tillgång indikerar att tillgången är känslig för angrepp eller redan har utnyttjats av skadliga aktörer.

Det här diagrammet organiseras av identifieringsprincipen som utlöste en negativ ryktespoäng. DDOS-värdet anger till exempel att IP-adressen har varit inblandad i en Distributed Denial-Of-Service-attack. Användare kan klicka på valfritt stapelvärde för att få åtkomst till en lista över tillgångar som utgör den. I exemplet nedan är diagrammet tomt, vilket anger att alla IP-adresser i lagret har tillfredsställande ryktespoäng.

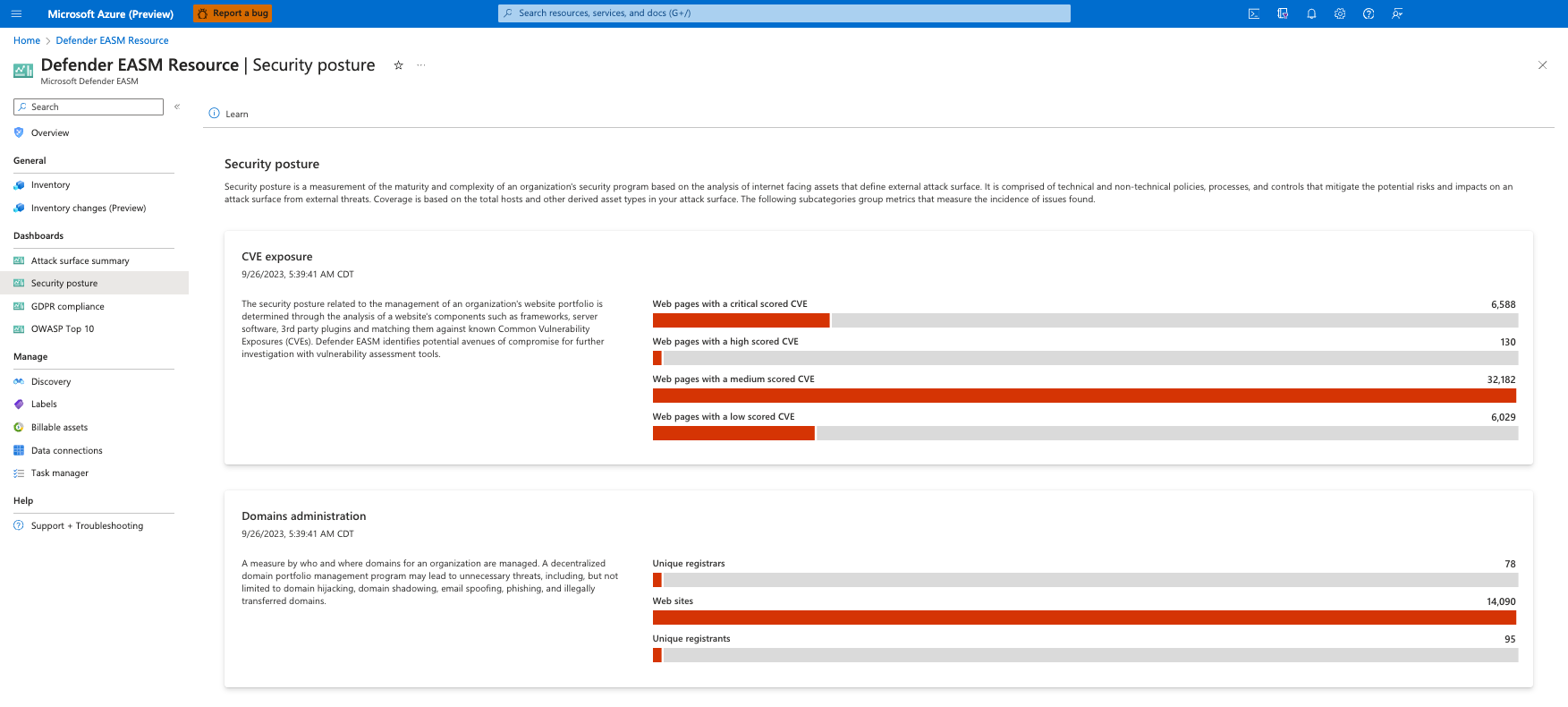

Instrumentpanel för säkerhetsstatus

Instrumentpanelen säkerhetsstatus hjälper organisationer att mäta mognaden för sitt säkerhetsprogram baserat på statusen för tillgångar i din bekräftade inventering. Den består av tekniska och icke-tekniska principer, processer och kontroller som minskar risken för externa hot. Den här instrumentpanelen ger insikter om CVE-exponering, domänadministration och konfiguration, värdhantering och nätverk, öppna portar och SSL-certifikatkonfiguration.

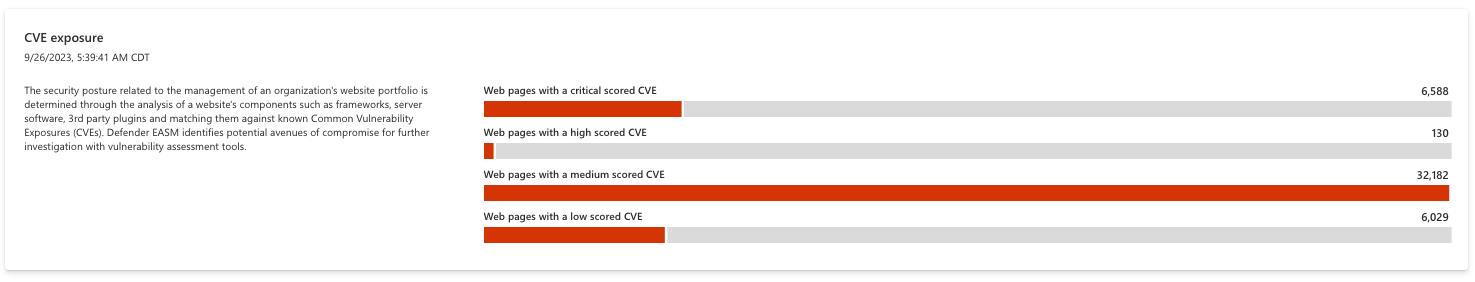

CVE-exponering

Det första diagrammet på instrumentpanelen säkerhetsstatus gäller hanteringen av en organisations webbplatsportfölj. Microsoft analyserar webbplatskomponenter som ramverk, serverprogramvara och plugin-program från tredje part och matchar dem sedan med en aktuell lista över vanliga sårbarhetsexponeringar (CVE) för att identifiera sårbarhetsrisker för din organisation. Webbkomponenterna som utgör varje webbplats inspekteras dagligen för att säkerställa korrekthet och noggrannhet.

Vi rekommenderar att användarna omedelbart tar itu med eventuella CVE-relaterade säkerhetsrisker, minskar risken genom att uppdatera dina webbkomponenter eller följa reparationsvägledningen för varje CVE. Varje stapel i diagrammet är klickbar och visar en lista över eventuella påverkade tillgångar.

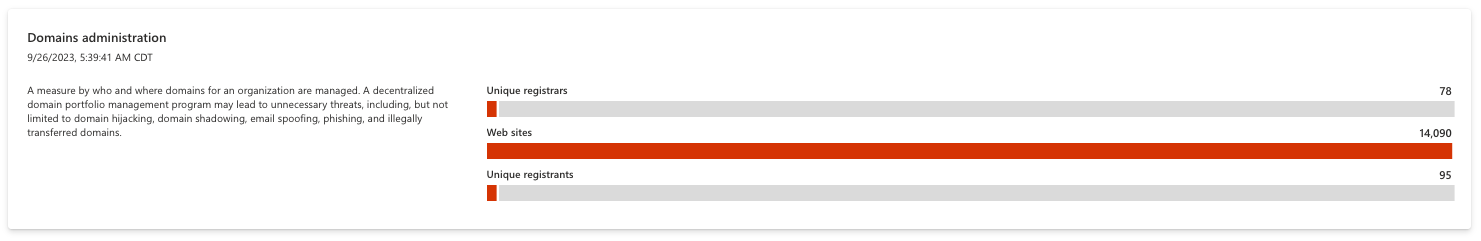

Domänadministration

Det här diagrammet ger insikter om hur en organisation hanterar sina domäner. Företag med ett decentraliserat program för portföljhantering av domäner är mottagliga för onödiga hot, inklusive domänkapning, domänskugga, förfalskning av e-post, nätfiske och olagliga domänöverföringar. En sammanhängande domänregistreringsprocess minskar den här risken. Organisationer bör till exempel använda samma registratorer och registrantkontaktinformation för sina domäner för att säkerställa att alla domäner kan mappas till samma entiteter. Detta hjälper till att se till att domäner inte glider igenom sprickorna när du uppdaterar och underhåller dem.

Varje stapel i diagrammet kan klickas och dirigeras till en lista över alla tillgångar som utgör värdet.

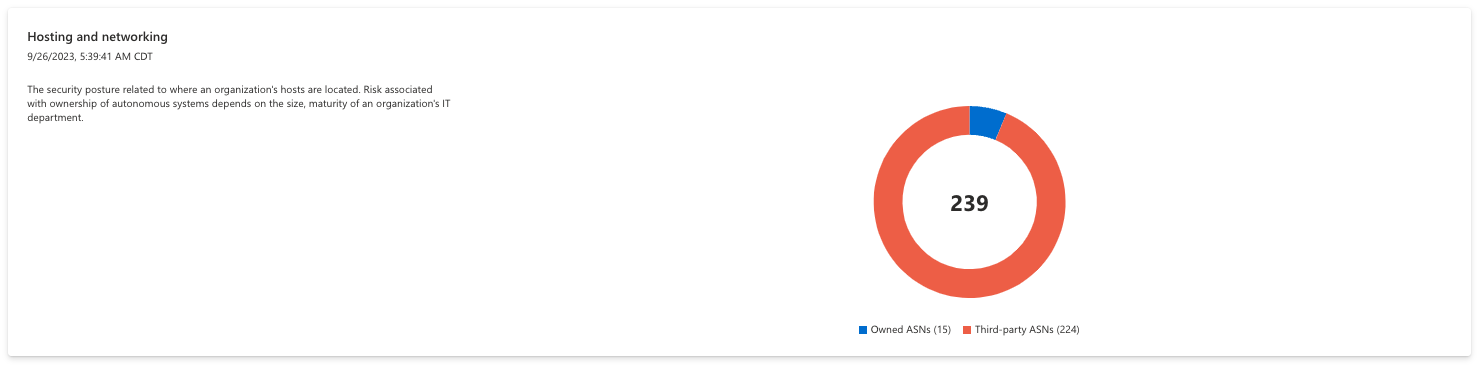

Värd och nätverk

Det här diagrammet ger insikter om säkerhetsstatusen för var en organisations värdar finns. Risken som är kopplad till ägandet av autonoma system beror på storleken, mognaden för en organisations IT-avdelning.

Varje stapel i diagrammet kan klickas och dirigeras till en lista över alla tillgångar som utgör värdet.

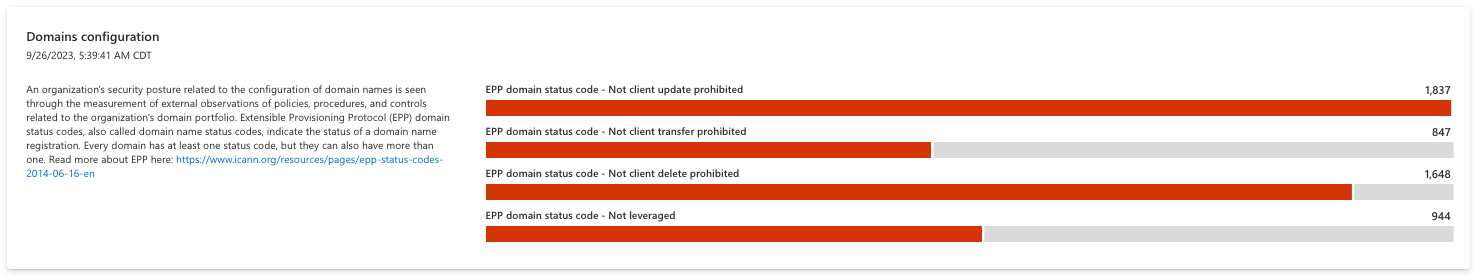

Domänkonfiguration

Det här avsnittet hjälper organisationer att förstå konfigurationen av sina domännamn och visar alla domäner som kan vara mottagliga för onödiga risker. Koder för utökningsbar etableringsprotokolldomän (EPP) anger status för en domännamnsregistrering. Alla domäner har minst en kod, även om flera koder kan tillämpas på en enda domän. Det här avsnittet är användbart för att förstå de principer som finns för att hantera dina domäner eller saknade principer som gör domäner sårbara.

Statuskoden "clientUpdateProhibited" förhindrar till exempel obehöriga uppdateringar av domännamnet. en organisation måste kontakta sin registrator för att lyfta koden och göra eventuella uppdateringar. Diagrammet nedan söker efter domäntillgångar som inte har den här statuskoden, vilket indikerar att domänen för närvarande är öppen för uppdateringar som potentiellt kan leda till bedrägeri. Användare bör klicka på alla staplar i det här diagrammet för att visa en lista över tillgångar som inte har rätt statuskoder för dem så att de kan uppdatera sina domänkonfigurationer i enlighet med detta.

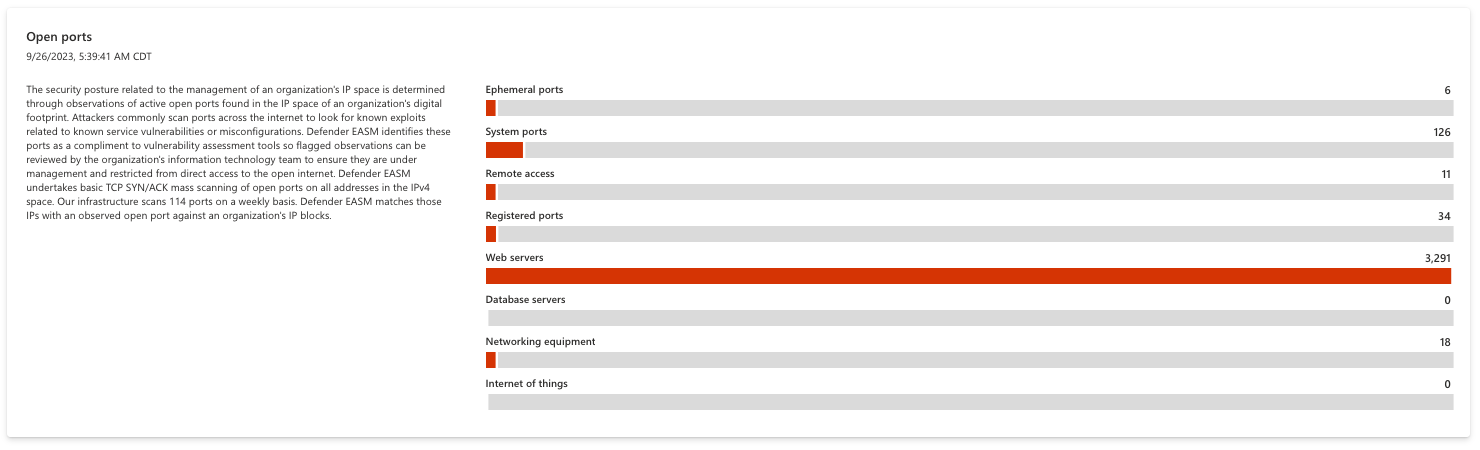

Öppna portar

Det här avsnittet hjälper användarna att förstå hur deras IP-utrymme hanteras och identifierar tjänster som exponeras på det öppna Internet. Angripare genomsöker ofta portar över internet för att leta efter kända sårbarheter relaterade till sårbarheter i tjänsten eller felkonfigurationer. Microsoft identifierar dessa öppna portar för att komplettera verktyg för sårbarhetsbedömning och flaggar observationer för granskning för att säkerställa att de hanteras korrekt av ditt it-team.

Genom att utföra grundläggande TCP SYN/ACK-genomsökningar över alla öppna portar på adresserna i ett IP-utrymme identifierar Microsoft portar som kan behöva begränsas från direkt åtkomst till det öppna Internet. Exempel är databaser, DNS-servrar, IoT-enheter, routrar och växlar. Dessa data kan också användas för att identifiera skugg-IT-tillgångar eller osäkra fjärråtkomsttjänster. Alla staplar i det här diagrammet kan klickas, vilket öppnar en lista över tillgångar som utgör värdet så att din organisation kan undersöka den öppna porten i fråga och åtgärda eventuella risker.

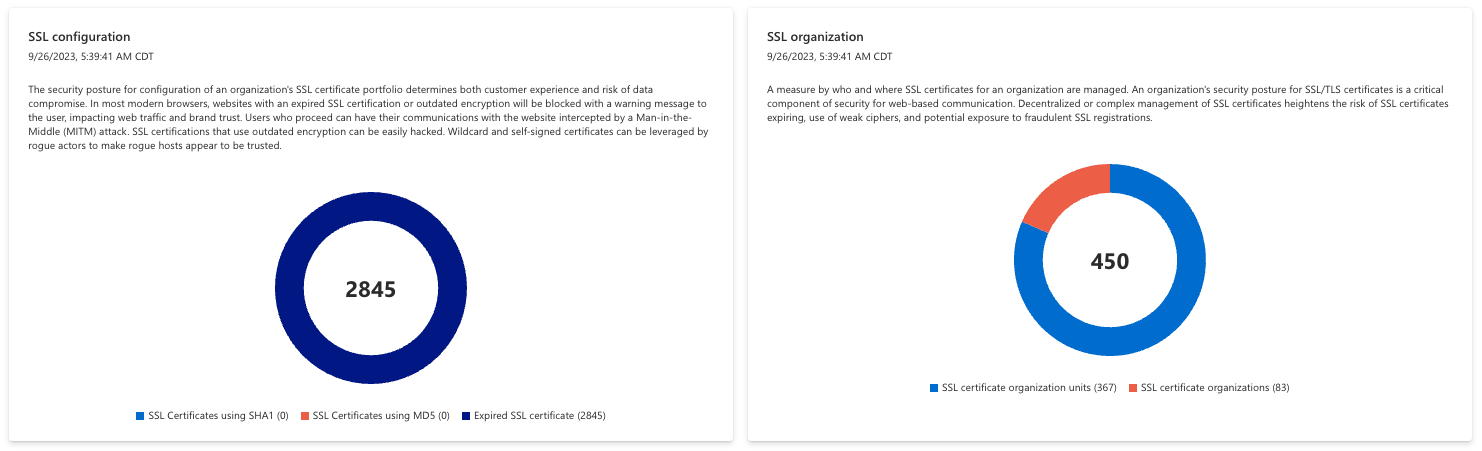

SSL-konfiguration och organisation

SSL-konfigurations- och organisationsdiagrammen visar vanliga SSL-relaterade problem som kan påverka funktionerna i din onlineinfrastruktur.

Till exempel visar SSL-konfigurationsdiagrammet alla identifierade konfigurationsproblem som kan störa din onlinetjänster. Detta inkluderar utgångna SSL-certifikat och certifikat med inaktuella signaturalgoritmer som SHA1 och MD5, vilket resulterar i onödiga säkerhetsrisker för din organisation.

SSL-organisationsschemat ger insikter om registreringen av dina SSL-certifikat, som anger organisationen och affärsenheterna som är associerade med varje certifikat. Detta kan hjälpa användarna att förstå det avsedda ägarskapet för dessa certifikat. Det rekommenderas att företag konsoliderar sin organisations- och enhetslista när det är möjligt för att säkerställa korrekt hantering framöver.

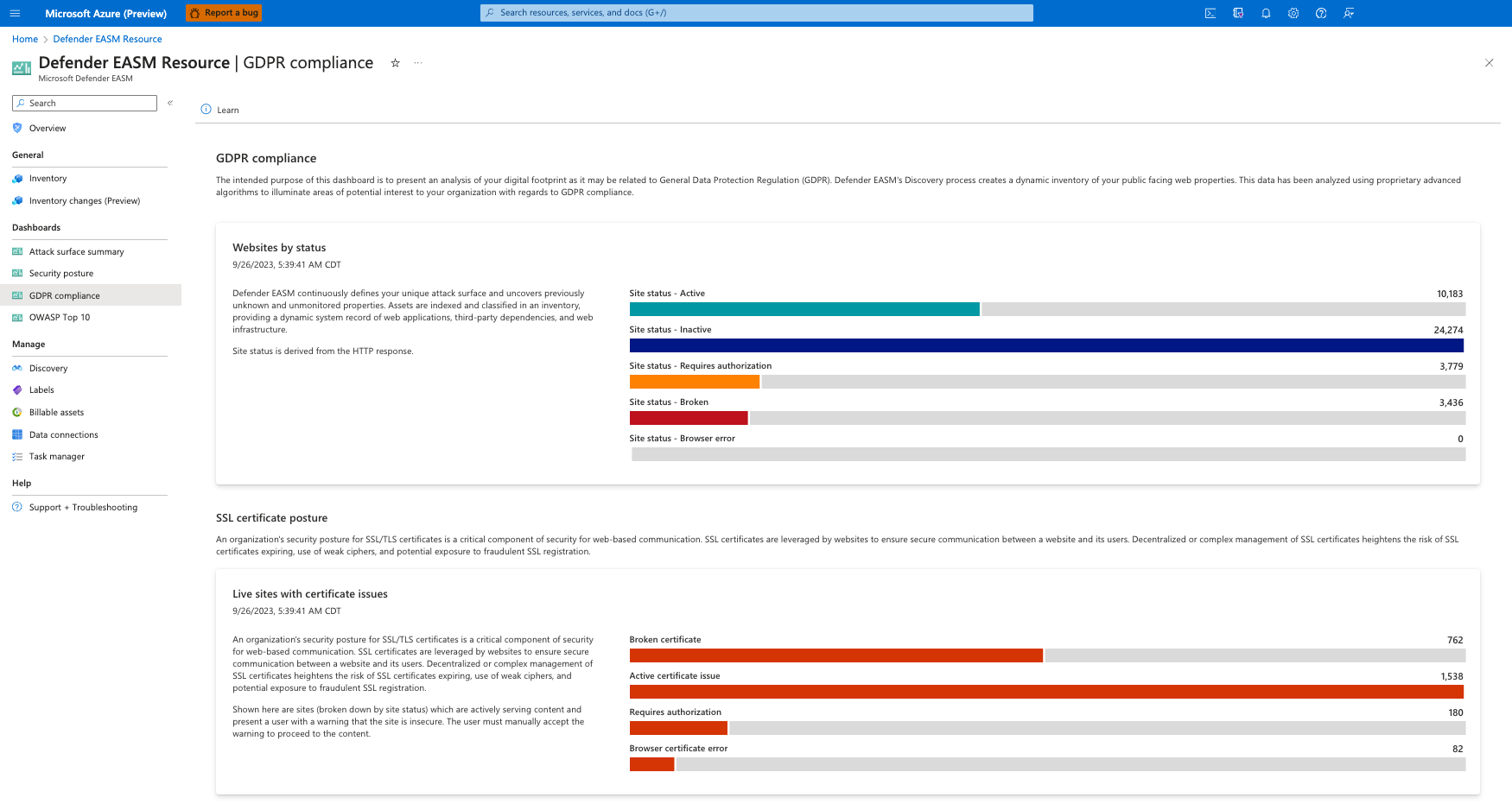

Instrumentpanel för GDPR-efterlevnad

Instrumentpanelen för GDPR-efterlevnad visar en analys av tillgångar i din bekräftade inventering eftersom de relaterar till de krav som beskrivs i allmänna dataskyddsförordningen (GDPR). GDPR är en förordning i EU-lagstiftningen som tillämpar dataskydds- och sekretesstandarder för alla onlineenheter som är tillgängliga för EU. Dessa föreskrifter har blivit en modell för liknande lagar utanför EU, så de fungerar som en utmärkt guide för hur datasekretess ska hanteras över hela världen.

Den här instrumentpanelen analyserar en organisations offentliga webbegenskaper för att visa alla tillgångar som eventuellt inte är kompatibla med GDPR.

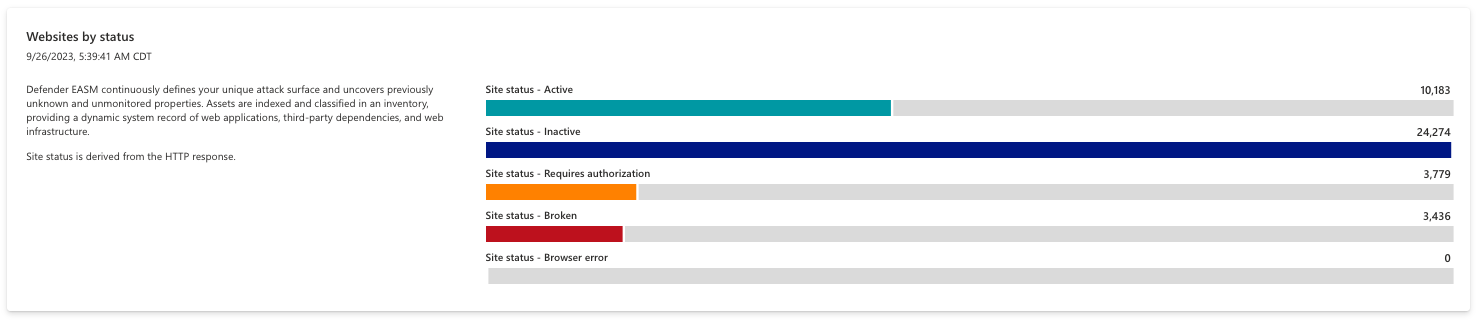

Webbplatser efter status

Det här diagrammet organiserar dina webbplatstillgångar efter HTTP-svarsstatuskod. Dessa koder anger om en specifik HTTP-begäran har slutförts eller ger sammanhang om varför webbplatsen inte är tillgänglig. HTTP-koder kan också varna dig om omdirigeringar, serverfelsvar och klientfel. HTTP-svaret "451" anger att en webbplats inte är tillgänglig av juridiska skäl. Detta kan tyda på att en webbplats har blockerats för personer i EU eftersom den inte uppfyller GDPR.

Det här diagrammet organiserar dina webbplatser efter statuskod. Alternativen är Aktiv, Inaktiv, Kräver auktorisering, Bruten och Webbläsarfel; användare kan klicka på valfri komponent i stapeldiagrammet för att visa en omfattande lista över tillgångar som utgör värdet.

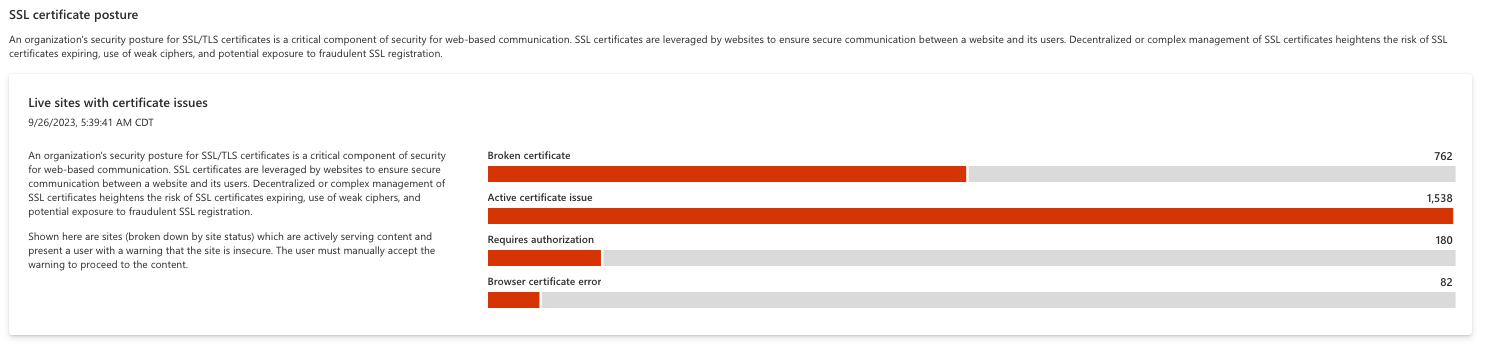

Livewebbplatser med certifikatproblem

Det här diagrammet visar sidor som aktivt betjänar innehåll och som visar användare en varning om att webbplatsen är osäker. Användaren måste acceptera varningen manuellt för att visa innehållet på dessa sidor. Detta kan inträffa av olika orsaker. Det här diagrammet organiserar resultaten efter den specifika orsaken till att det är enkelt att åtgärda problemet. Alternativen omfattar brutna certifikat, aktiva certifikatproblem, kräver auktoriserings- och webbläsarcertifikatfel.

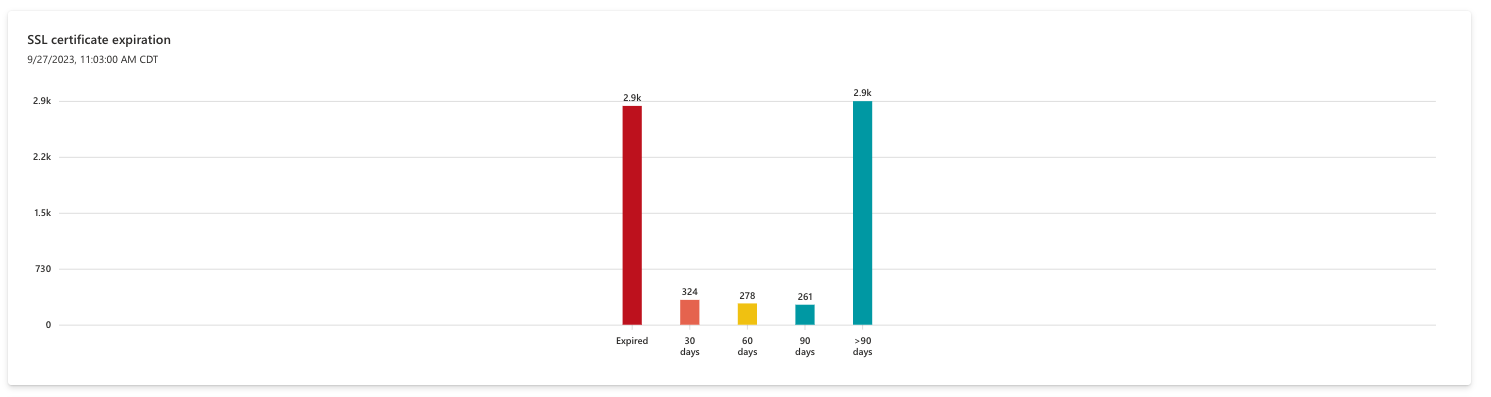

Förfallodatum för SSL-certifikat

Det här diagrammet visar kommande förfallodatum för SSL-certifikat, vilket säkerställer att en organisation har gott om insyn i kommande förnyelser. Ett utgånget SSL-certifikat gör motsvarande tillgångar känsliga för angrepp och kan göra innehållet på en sida otillgängligt för Internet.

Det här diagrammet organiseras av det identifierade förfallofönstret, allt från redan utgånget till upphört att gälla om över 90 dagar. Användare kan klicka på valfri komponent i stapeldiagrammet för att få åtkomst till en lista över tillämpliga tillgångar, vilket gör det enkelt att skicka en lista med certifikatnamn till IT-avdelningen för reparation.

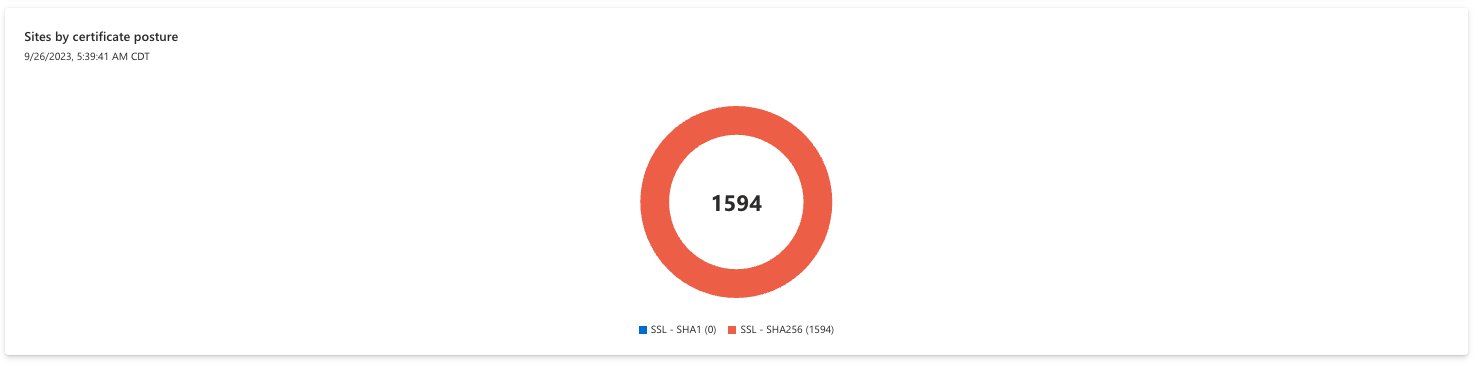

Platser efter certifikatstatus

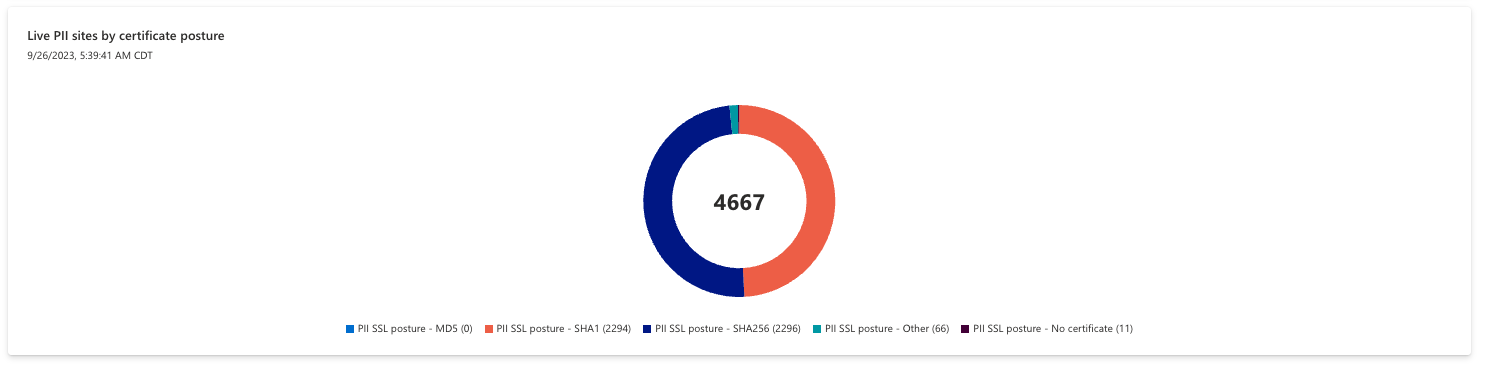

Det här avsnittet analyserar signaturalgoritmerna som driver ett SSL-certifikat. SSL-certifikat kan skyddas med olika kryptografiska algoritmer. vissa nyare algoritmer anses vara mer välrenommerade och säkra än äldre algoritmer, så företag rekommenderas att dra tillbaka äldre algoritmer som SHA-1.

Användare kan klicka på valfritt segment i cirkeldiagrammet för att visa en lista över tillgångar som utgör det valda värdet. SHA256 anses vara säkert, medan organisationer bör uppdatera alla certifikat med sha1-algoritmen.

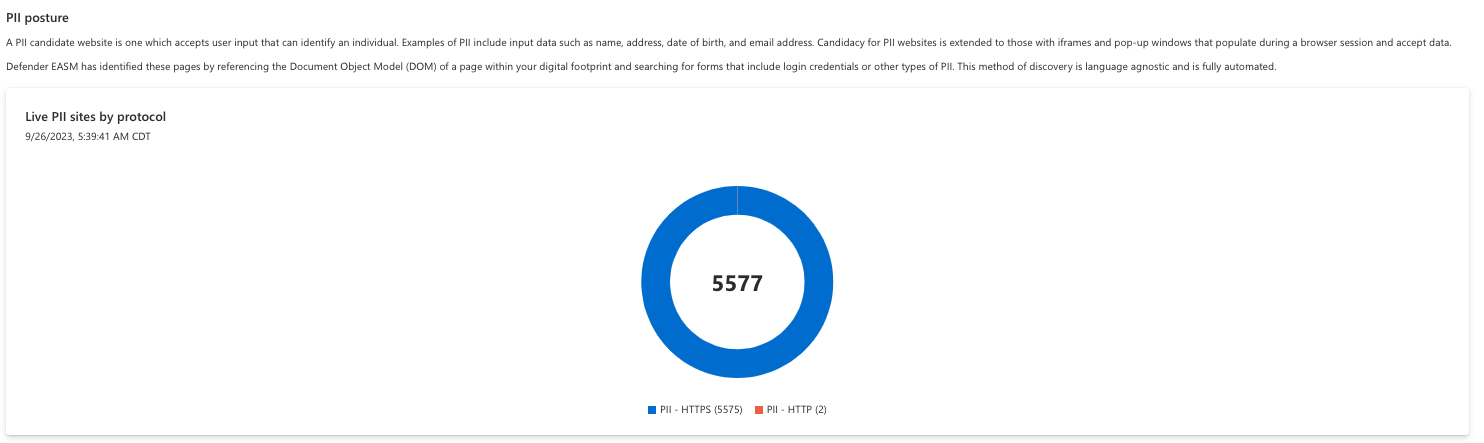

Live-PII-platser efter protokoll

Skyddet av personlig identifierbar information (PII) är en viktig komponent i den allmänna dataskyddsförordningen. PII definieras som alla data som kan identifiera en individ, inklusive namn, adresser, födelsedagar eller e-postadresser. Alla webbplatser som accepterar dessa data via ett formulär måste skyddas noggrant enligt GDPR-riktlinjerna. Genom att analysera dokumentobjektmodellen (DOM) på dina sidor identifierar Microsoft formulär och inloggningssidor som kan acceptera PII och bör därför utvärderas enligt EU-lagstiftningen. Det första diagrammet i det här avsnittet visar livewebbplatser efter protokoll och identifierar platser som använder HTTP jämfört med HTTPS-protokoll.

Live-PII-webbplatser efter certifikatstatus

Det här diagrammet visar aktiva PII-webbplatser genom deras användning av SSL-certifikat. Genom att referera till det här diagrammet kan du snabbt förstå de hashalgoritmer som används på dina webbplatser som innehåller personlig identifierbar information.

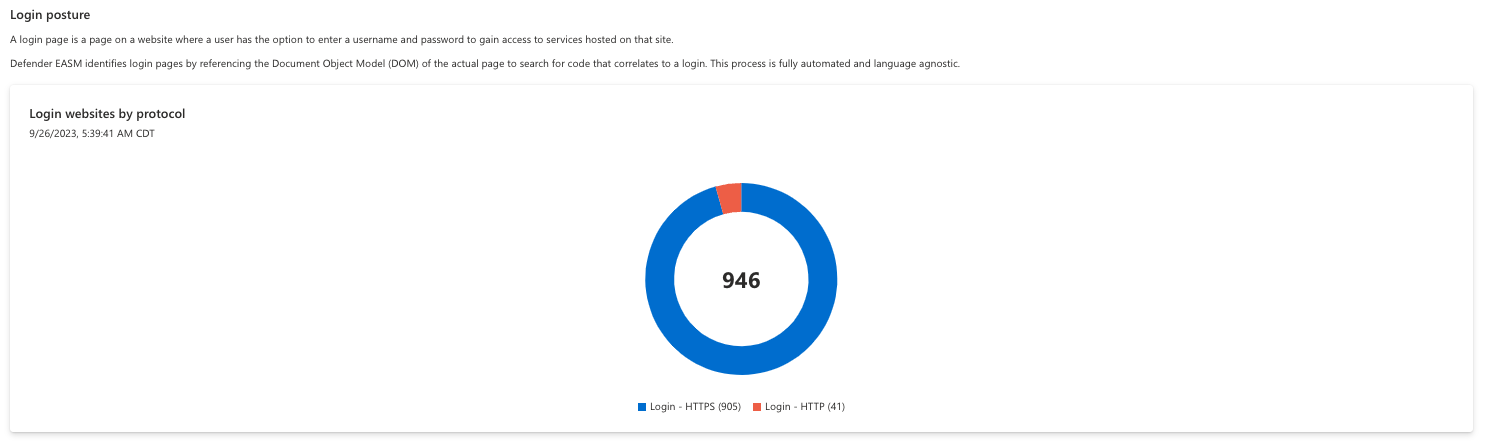

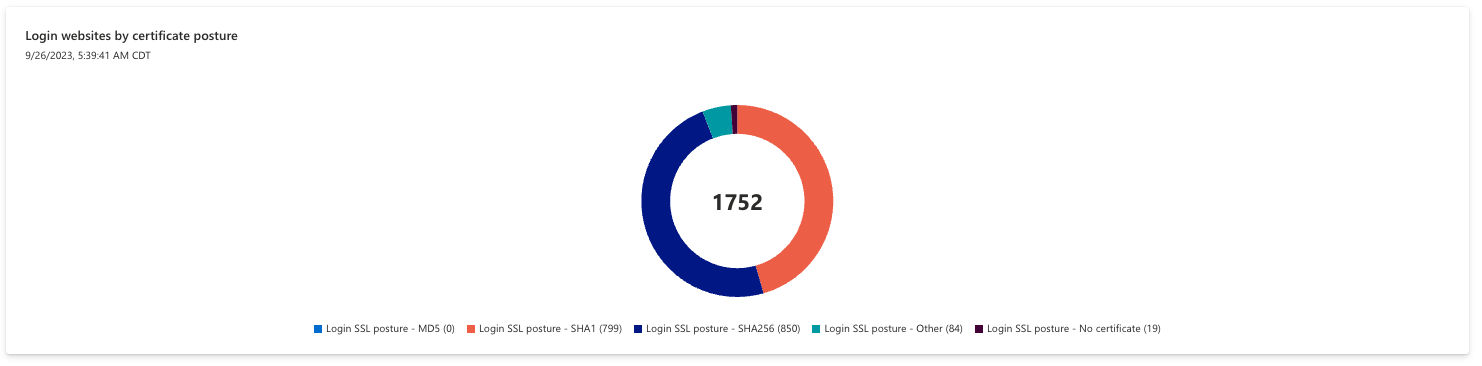

Logga in webbplatser efter protokoll

En inloggningssida är en sida på en webbplats där en användare har möjlighet att ange ett användarnamn och lösenord för att få åtkomst till tjänster som finns på webbplatsen. Inloggningssidor har specifika krav under GDPR, så Defender EASM refererar till DOM för alla skannade sidor för att söka efter kod som korrelerar med en inloggning. Till exempel måste inloggningssidor vara säkra för att vara kompatibla. Det första diagrammet visar Inloggningswebbplatser efter protokoll (HTTP eller HTTPS) och det andra efter certifikatstatus.

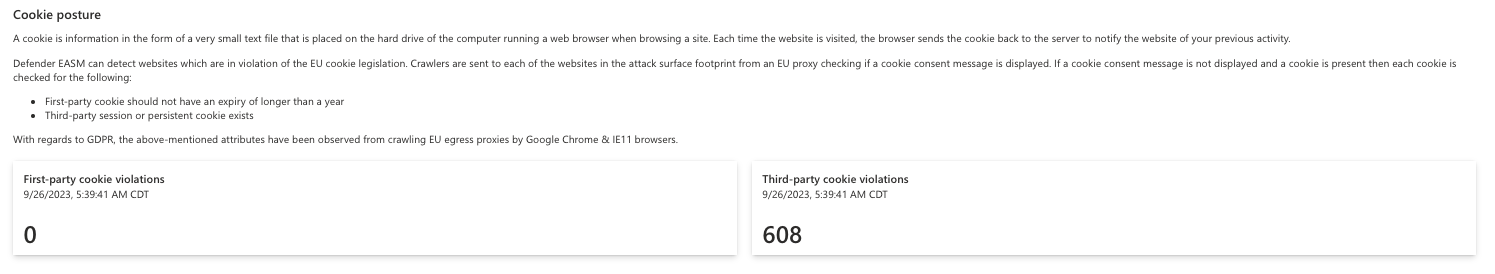

Cookie-hållning

En cookie är information i form av en liten textfil som placeras på hårddisken på den dator som kör en webbläsare när du surfar på en webbplats. Varje gång en webbplats besöks skickar webbläsaren tillbaka cookien till servern för att meddela webbplatsen om din tidigare aktivitet. GDPR har specifika krav för att få medgivande att utfärda en cookie och olika lagringsregler för cookies från första till tredje part.

OWASP:s översta 10 instrumentpanel

OWASP Top 10-instrumentpanelen är utformad för att ge insikter om de mest kritiska säkerhetsrekommendationerna enligt OWASP, en välrenommerad grund med öppen källkod för webbprogramsäkerhet. Den här listan identifieras globalt som en viktig resurs för utvecklare som vill se till att koden är säker. OWASP innehåller viktig information om de tio främsta säkerhetsriskerna, samt vägledning om hur du undviker eller åtgärdar problemet. Den här Defender EASM-instrumentpanelen letar efter bevis på dessa säkerhetsrisker i din attackyta och visar dem, och listar eventuella tillämpliga tillgångar och hur du åtgärdar risken.

Den nuvarande OWASP Top 10 Critical Securities-listan innehåller:

- Bruten åtkomstkontroll: fel i infrastrukturen för åtkomstkontroll som tillämpar principer som gör att användarna inte kan agera utanför sina avsedda behörigheter.

- Kryptografiskt fel: fel relaterade till kryptografi (eller brist på sådan) som ofta leder till exponering av känsliga data.

- Inmatning: program som är sårbara för inmatningsattacker på grund av felaktig hantering av data och andra efterlevnadsrelaterade problem.

- Osäker design: saknade eller ineffektiva säkerhetsåtgärder som resulterar i svagheter i ditt program.

- Felkonfiguration av säkerhet: saknade eller felaktiga säkerhetskonfigurationer som ofta beror på otillräckligt definierad konfigurationsprocess.

- Sårbara och inaktuella komponenter: inaktuella komponenter som riskerar att utsättas för extra exponeringar jämfört med uppdaterad programvara.

- Identifierings- och autentiseringsfel: Det gick inte att korrekt bekräfta en användares identitet, autentisering eller sessionshantering för att skydda mot autentiseringsrelaterade attacker.

- Programvaru- och dataintegritetsfel: kod och infrastruktur som inte skyddar mot integritetsöverträdelser, till exempel plugin-program från ej betrodda källor.

- Säkerhetsloggning och övervakning: brist på korrekt säkerhetsloggning och aviseringar, eller relaterade felkonfigurationer, som kan påverka organisationens synlighet och efterföljande ansvar över deras säkerhetsstatus.

- Förfalskning av begäran på serversidan: webbprogram som hämtar en fjärrresurs utan att verifiera url:en från användaren.

Den här instrumentpanelen innehåller en beskrivning av varje kritisk risk, information om varför det är viktigt och reparationsvägledning tillsammans med en lista över eventuella tillgångar som kan påverkas. Mer information finns på OWASP-webbplatsen.

CWE Top 25 Software Weaknesses-instrumentpanelen

Den här instrumentpanelen baseras på CWE-listan (Top 25 Common Weakness Enumeration) som tillhandahålls årligen av MITRE. Dessa CWEs representerar de vanligaste och mest effektfulla svagheterna i programvaran som är lätta att hitta och utnyttja. Den här instrumentpanelen visar alla CWE:er som ingår i listan under de senaste fem åren och visar en lista över alla dina lagertillgångar som kan påverkas av varje CWE. För varje CWE innehåller instrumentpanelen en beskrivning och exempel på säkerhetsrisken och visar en lista över relaterade CVE:er. CWEs ordnas efter år och varje avsnitt kan expanderas eller komprimeras. Genom att referera till den här instrumentpanelen kan du hjälpa dig att hantera sårbarhetsmedling genom att hjälpa dig att identifiera de största riskerna för din organisation baserat på andra observerade kryphål.

KÄNDA CISA-kryphål

Även om det finns hundratusentals identifierade CVE-sårbarheter har endast en liten delmängd identifierats av Cybersecurity & Infrastructure Security Agency (CISA) som nyligen utnyttjats av hotaktörer. Den här listan innehåller mindre än 5 % av alla identifierade CVE:er. Därför är det avgörande för att hjälpa säkerhetspersonal att prioritera reparationen av de största riskerna för organisationen. De som åtgärdar hot baserat på den här listan fungerar med största effektivitet eftersom de prioriterar de sårbarheter som har resulterat i verkliga säkerhetsincidenter.