Vad är en säkerhetspartnerprovider?

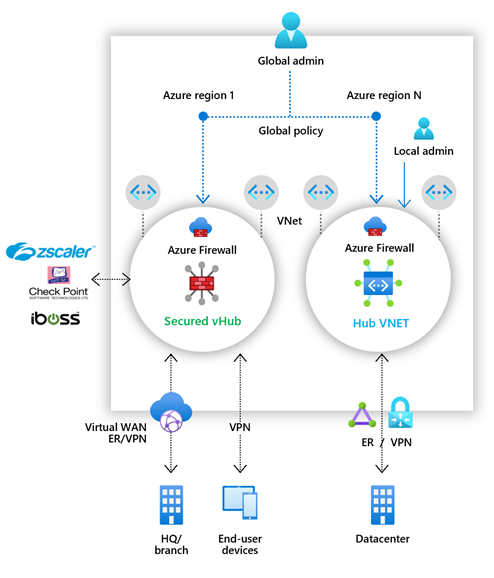

Med leverantörer av säkerhetspartner i Azure Firewall Manager kan du använda dina välbekanta, bästa säkerhets-som-tjänst-erbjudanden från tredje part (SECaaS) för att skydda Internetåtkomst för dina användare.

Med en snabb konfiguration kan du skydda en hubb med en säkerhetspartner som stöds och dirigera och filtrera Internettrafik från dina virtuella nätverk (VNet) eller grenplatser i en region. Du kan göra detta med automatiserad väghantering utan att konfigurera och hantera användardefinierade vägar (UDR).

Du kan distribuera skyddade hubbar som konfigurerats med valfri säkerhetspartner i flera Azure-regioner för att få anslutning och säkerhet för dina användare var som helst i världen i dessa regioner. Med möjligheten att använda säkerhetspartnerns erbjudande för Internet-/SaaS-programtrafik och Azure Firewall för privat trafik i de skyddade hubbarna kan du nu börja skapa din säkerhetsfördel i Azure som ligger nära dina globalt distribuerade användare och program.

Säkerhetspartner som stöds är Zscaler, Check Point och iboss.

Se följande video av Jack Tracey för en Zscaler-översikt:

Viktiga scenarier

Du kan använda säkerhetspartnerna för att filtrera Internettrafik i följande scenarier:

Virtual Network (VNet)-till-Internet

Använd avancerat användarmedvetent Internetskydd för dina molnarbetsbelastningar som körs i Azure.

Gren-till-Internet

Använd din Azure-anslutning och globala distribution för att enkelt lägga till NSaaS-filtrering från tredje part för branch-till-Internet-scenarier. Du kan skapa ditt globala transitnätverk och din säkerhetsgräns med hjälp av Azure Virtual WAN.

Följande scenarier stöds:

Två säkerhetsprovidrar i hubben

VNet/Branch-to-Internet via en säkerhetspartnerleverantör och annan trafik (spoke-to-spoke, spoke-to-branch, branch-to-spoke) via Azure Firewall.

Enskild provider i hubben

- All trafik (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) som skyddas av Azure Firewall

eller - VNet/Branch-to-Internet via säkerhetspartnerleverantör

- All trafik (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) som skyddas av Azure Firewall

Metodtips för filtrering av Internettrafik i skyddade virtuella hubbar

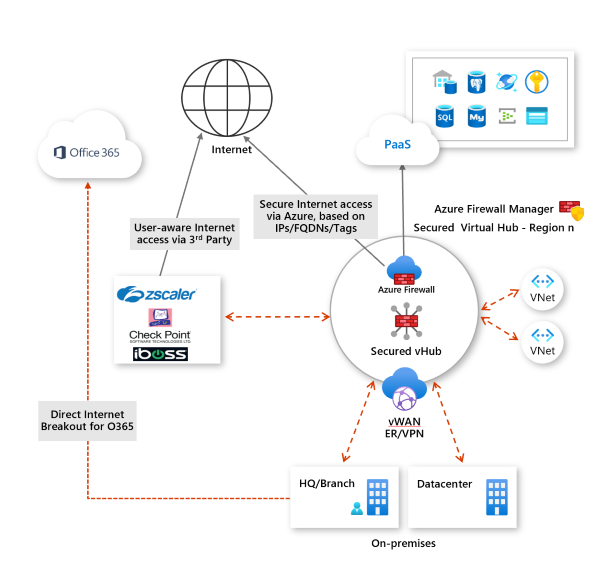

Internettrafik omfattar vanligtvis webbtrafik. Men den omfattar även trafik till SaaS-program som Microsoft 365 och azures offentliga PaaS-tjänster som Azure Storage, Azure Sql och så vidare. Följande är bästa praxis-rekommendationer för hantering av trafik till dessa tjänster:

Hantera Azure PaaS-trafik

Använd Azure Firewall för skydd om trafiken huvudsakligen består av Azure PaaS, och resursåtkomsten för dina program kan filtreras med hjälp av IP-adresser, FQDN, tjänsttaggar eller FQDN-taggar.

Använd en partnerlösning från tredje part i dina hubbar om din trafik består av SaaS-programåtkomst eller om du behöver användarmedveten filtrering (till exempel för dina VDI-arbetsbelastningar (Virtual Desktop Infrastructure) eller om du behöver avancerade filtreringsfunktioner på Internet.

Hantera Microsoft 365-trafik

I globalt distribuerade scenarier för grenplatser bör du omdirigera Microsoft 365-trafik direkt vid grenen innan du skickar den återstående Internettrafiken som din Azure-skyddade hubb.

För Microsoft 365 är nätverksfördröjning och prestanda viktiga för en lyckad användarupplevelse. För att uppnå dessa mål kring optimal prestanda och användarupplevelse måste kunderna implementera Microsoft 365 direct and local escape innan de överväger att dirigera resten av Internettrafiken via Azure.

Microsoft 365-nätverksanslutningsprinciper kräver att viktiga Microsoft 365-nätverksanslutningar dirigeras lokalt från användargrenen eller den mobila enheten och direkt via Internet till närmaste Microsoft-nätverksplats.

Dessutom krypteras Microsoft 365-anslutningar för sekretess och använder effektiva, patentskyddade protokoll av prestandaskäl. Detta gör det opraktiskt och effektfullt att utsätta dessa anslutningar för traditionella säkerhetslösningar på nätverksnivå. Därför rekommenderar vi starkt att kunder skickar Microsoft 365-trafik direkt från grenar innan de skickar resten av trafiken via Azure. Microsoft har samarbetat med flera SD-WAN-lösningsleverantörer som integrerar med Azure och Microsoft 365 och gör det enkelt för kunder att aktivera direkt och lokal Internet-utbrytning från Microsoft 365. Mer information finns i Vad är Azure Virtual WAN?