Distribuera en säkerhetspartnerprovider

Med säkerhetspartnerprovidrar i Azure Firewall Manager kan du använda dina välbekanta, bäst in-breed-erbjudanden från tredje part med säkerhet som en tjänst (SECaaS) för att skydda Internetåtkomsten för dina användare.

Mer information om scenarier som stöds och riktlinjer för bästa praxis finns i Vad är leverantörer av säkerhetspartner?

Integrerade PARTNER för säkerhet som en tjänst från tredje part (SECaaS) är nu tillgängliga:

- Zscaler

- Kontrollpunkt

- iboss

Distribuera en tredjepartssäkerhetsprovider i en ny hubb

Hoppa över det här avsnittet om du distribuerar en tredjepartsleverantör till en befintlig hubb.

- Logga in på Azure-portalen.

- I Sök skriver du Firewall Manager och väljer den under Tjänster.

- Gå till Översikt. Välj Visa skyddade virtuella hubbar.

- Välj Skapa ny skyddad virtuell hubb.

- Ange din prenumeration och resursgrupp, välj en region som stöds och lägg till hubb- och virtual WAN-information.

- Välj Inkludera VPN-gateway för att aktivera Security Partner Providers.

- Välj de gatewayskalningsenheter som är lämpliga för dina behov.

- Välj Nästa: Azure Firewall

Kommentar

Säkerhetspartnerleverantörer ansluter till din hubb med hjälp av VPN Gateway-tunnlar. Om du tar bort VPN Gateway går anslutningarna till dina säkerhetspartnerleverantörer förlorade.

- Om du vill distribuera Azure Firewall för att filtrera privat trafik tillsammans med en tredjepartstjänstleverantör för att filtrera Internettrafik väljer du en princip för Azure Firewall. Se scenarier som stöds.

- Om du bara vill distribuera en tredjepartssäkerhetsprovider i hubben väljer du Azure Firewall: Aktiverad/Inaktiverad för att ange den till Inaktiverad.

- Välj Nästa: Säkerhetspartnerprovider.

- Ange Security Partner Provider till Aktiverad.

- Välj en partner.

- Välj Nästa: Granska + skapa.

- Granska innehållet och välj sedan Skapa.

Distributionen av VPN-gatewayen kan ta mer än 30 minuter.

Om du vill kontrollera att hubben har skapats går du till Azure Firewall Manager-Overview-View-skyddade>> virtuella hubbar. Du ser namnet på säkerhetspartnerprovidern och säkerhetspartnerns status som Väntar på säkerhet Anslut ion.

När hubben har skapats och säkerhetspartnern har konfigurerats fortsätter du att ansluta säkerhetsprovidern till hubben.

Distribuera en tredjepartssäkerhetsprovider i en befintlig hubb

Du kan också välja en befintlig hubb i ett virtuellt WAN och konvertera den till en säker virtuell hubb.

- I Komma igång, Översikt väljer du Visa skyddade virtuella hubbar.

- Välj Konvertera befintliga hubbar.

- Välj en prenumeration och en befintlig hubb. Följ resten av stegen för att distribuera en tredjepartsleverantör i en ny hubb.

Kom ihåg att en VPN-gateway måste distribueras för att konvertera en befintlig hubb till en säker hubb med tredjepartsleverantörer.

Konfigurera tredjepartssäkerhetsleverantörer för att ansluta till en säker hubb

För att konfigurera tunnlar till den virtuella hubbens VPN-gateway behöver tredjepartsleverantörer åtkomstbehörighet till din hubb. Det gör du genom att associera ett huvudnamn för tjänsten med din prenumeration eller resursgrupp och bevilja åtkomsträttigheter. Du måste sedan ge dessa autentiseringsuppgifter till tredje part med hjälp av deras portal.

Kommentar

Säkerhetsleverantörer från tredje part skapar en VPN-webbplats åt dig. Den här VPN-webbplatsen visas inte i Azure-portalen.

Skapa och auktorisera ett huvudnamn för tjänsten

Skapa Tjänstens huvudnamn för Microsoft Entra: Du kan hoppa över omdirigerings-URL:en.

Lägg till åtkomsträttigheter och omfång för tjänstens huvudnamn. Anvisningar: Använd portalen för att skapa ett Microsoft Entra-program och huvudnamn för tjänsten som kan komma åt resurser

Kommentar

Du kan begränsa åtkomsten till endast resursgruppen för mer detaljerad kontroll.

Besök partnerportalen

Följ dina partnerinstruktioner för att slutföra installationen. Detta inkluderar att skicka Microsoft Entra-information för att identifiera och ansluta till hubben, uppdatera utgående principer och kontrollera anslutningsstatus och loggar.

Du kan titta på statusen för tunnelskapande på Azure Virtual WAN-portalen i Azure. När tunnlarna visas anslutna på både Azure och partnerportalen fortsätter du med nästa steg för att konfigurera vägar för att välja vilka grenar och virtuella nätverk som ska skicka Internettrafik till partnern.

Konfigurera säkerhet med Firewall Manager

Bläddra till Azure Firewall Manager –> Skyddade hubbar.

Välj en hubb. Hubbstatusen bör nu visa Etablerad i stället för Väntande säkerhets- Anslut ion.

Se till att tredjepartsleverantören kan ansluta till hubben. Tunnlarna på VPN-gatewayen ska vara i ett Anslut tillstånd. Det här tillståndet återspeglar mer anslutningshälsan mellan hubben och tredjepartspartnern, jämfört med tidigare status.

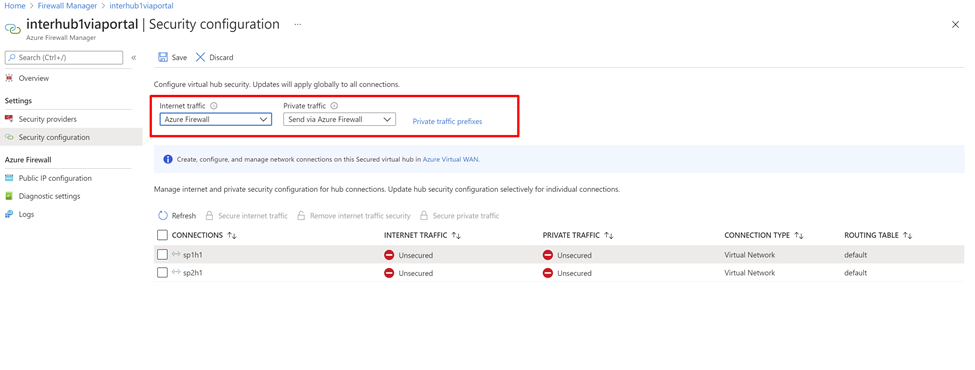

Välj hubben och gå till Säkerhetskonfigurationer.

När du distribuerar en tredjepartsleverantör till hubben konverteras hubben till en säker virtuell hubb. Detta säkerställer att tredjepartsleverantören annonserar en 0.0.0.0/0-väg (standard) till hubben. Virtuella nätverksanslutningar och platser som är anslutna till hubben får dock inte den här vägen om du inte väljer vilka anslutningar som ska få den här standardvägen.

Kommentar

Skapa inte en 0.0.0.0/0/0-väg manuellt över BGP för grenannonser. Detta görs automatiskt för säkra distributioner av virtuella hubbar med tredjepartssäkerhetsleverantörer. Om du gör det kan distributionsprocessen brytas.

Konfigurera virtuell WAN-säkerhet genom att ange Internettrafik via Azure Firewall och privat trafik via en betrodd säkerhetspartner. Detta skyddar automatiskt enskilda anslutningar i Virtual WAN.

Om din organisation dessutom använder offentliga IP-intervall i virtuella nätverk och avdelningskontor måste du ange dessa IP-prefix explicit med hjälp av privata trafikprefix. De offentliga IP-adressprefixen kan anges individuellt eller som aggregeringar.

Om du använder icke-RFC1918 adresser för dina privata trafikprefix kan du behöva konfigurera SNAT-principer för brandväggen för att inaktivera SNAT för icke-RFC1918 privat trafik. Som standard använder Azure Firewall SNAT all icke-RFC1918 trafik.

Internettrafik för filialer eller virtuella nätverk via en tjänst från tredje part

Därefter kan du kontrollera om virtuella nätverksdatorer eller grenwebbplatsen kan komma åt Internet och verifiera att trafiken flödar till tjänsten från tredje part.

När du har slutfört väginställningsstegen skickas de virtuella nätverksdatorerna och grenplatserna en 0/0 till tjänstvägen från tredje part. Du kan inte använda RDP eller SSH på dessa virtuella datorer. Om du vill logga in kan du distribuera Azure Bastion-tjänsten i ett peer-kopplat virtuellt nätverk.

Regelkonfiguration

Använd partnerportalen för att konfigurera brandväggsregler. Azure Firewall skickar trafik via.

Du kan till exempel observera tillåten trafik via Azure Firewall, även om det inte finns någon explicit regel för att tillåta trafiken. Det beror på att Azure Firewall skickar trafiken till nästa partnerleverantör för hoppsäkerhet (ZScalar, CheckPoint eller iBoss). Azure Firewall har fortfarande regler för att tillåta utgående trafik, men regelnamnet loggas inte.

Mer information finns i partnerdokumentationen.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för