Aktivera toppflöden och flödesspårningsloggar i Azure Firewall

Azure Firewall har två nya diagnostikloggar som du kan använda för att övervaka brandväggen:

- De översta flödena

- Flödesspårning

De översta flödena

Loggen Top flows (känd i branschen som Fat Flows) visar de vanligaste anslutningarna som bidrar till det högsta dataflödet genom brandväggen.

Dricks

Aktivera loggar för toppflöden endast när du felsöker ett specifikt problem för att undvika överdriven CPU-användning av Azure Firewall.

Flödeshastigheten definieras som dataöverföringshastigheten (i Megabit per sekund enheter). Med andra ord är det ett mått på mängden digitala data som kan överföras över ett nätverk under en viss tidsperiod genom brandväggen. Top Flows-protokollet körs med jämna mellanrum var tredje minut. Det minsta tröskelvärdet som ska betraktas som ett toppflöde är 1 Mbit/s.

Förutsättningar

- Aktivera strukturerade loggar

- Använd azure-resursspecifikt tabellformat i Diagnostik Inställningar.

Aktivera loggen

Aktivera loggen med följande Azure PowerShell-kommandon:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Inaktivera loggen

Om du vill inaktivera loggarna använder du samma tidigare Azure PowerShell-kommando och anger värdet till Falskt.

Till exempel:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

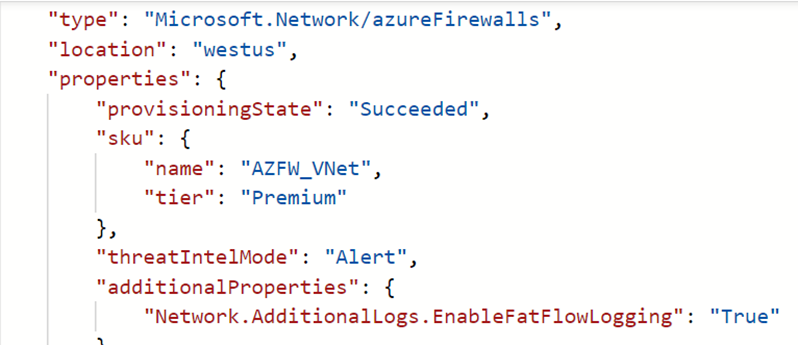

Verifiera uppdateringen

Det finns några sätt att kontrollera att uppdateringen lyckades, men du kan navigera till brandväggsöversikten och välja JSON-vy i det övre högra hörnet. Här är ett exempel:

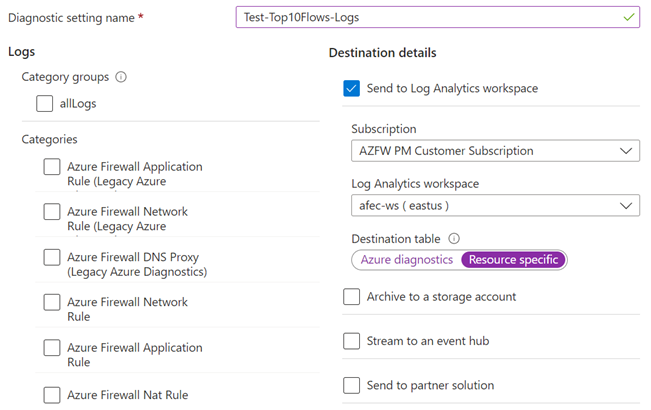

Skapa en diagnostikinställning och aktivera resursspecifik tabell

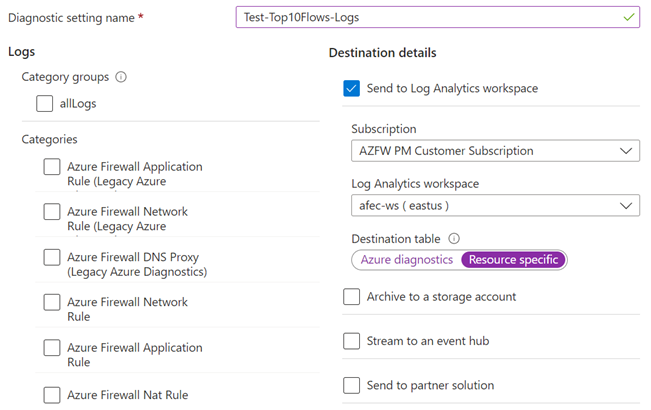

- På fliken Diagnostikinställningar väljer du Lägg till diagnostikinställning.

- Ange ett namn på diagnostikinställningen.

- Välj Azure Firewall Fat Flow Log under Kategorier och andra loggar som du vill ska stödjas i brandväggen.

- I Målinformation väljer du Skicka till Log Analytics-arbetsyta .

- Välj önskad prenumeration och förkonfigurerad Log Analytics-arbetsyta.

- Aktivera resursspecifik.

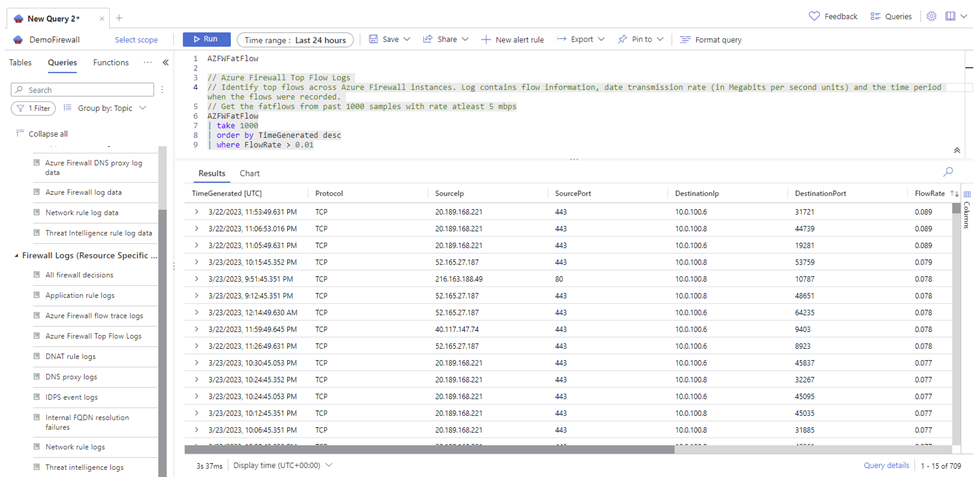

Visa och analysera Azure Firewall-loggar

Gå till Loggar på fliken Övervakning på en brandväggsresurs.

Välj Frågor och läs sedan in De översta flödesloggarna i Azure Firewall genom att hovra över alternativet och välja Läs in till redigeraren.

När frågan läses in väljer du Kör.

Flödesspårning

För närvarande visar brandväggsloggarna trafik via brandväggen i det första försöket av en TCP-anslutning, som kallas SYN-paketet . Detta visar dock inte hela resan för paketet i TCP-handskakningen. Därför är det svårt att felsöka om ett paket tas bort eller om asymmetrisk routning har inträffat.

Dricks

För att undvika överdriven diskanvändning som orsakas av Flödesspårningsloggar i Azure Firewall med många kortvariga anslutningar aktiverar du loggarna endast när du felsöker ett specifikt problem för diagnostikändamål.

Följande ytterligare egenskaper kan läggas till:

SYN-ACK

ACK-flagga som anger bekräftelse av SYN-paket.

FIN

Slutförd flagga för det ursprungliga paketflödet. Inga fler data överförs i TCP-flödet.

FIN-ACK

ACK-flagga som anger bekräftelse av FIN-paket.

RST

Flaggan Återställ anger att den ursprungliga avsändaren inte tar emot mer data.

OGILTIG (flöden)

Anger att paketet inte kan identifieras eller inte har något tillstånd.

Till exempel:

- Ett TCP-paket hamnar på en vm-skalningsuppsättningsinstans som inte har någon tidigare historik för det här paketet

- Felaktiga CheckSum-paket

- Anslut ionsspårningstabellposten är full och nya anslutningar kan inte accepteras

- Alltför försenade ACK-paket

Flödesspårningsloggar, till exempel SYN-ACK och ACK, loggas exklusivt för nätverkstrafik. Syn-paket loggas inte som standard. Du kan dock komma åt de första SYN-paketen i nätverksregelloggarna.

Förutsättningar

- Aktivera strukturerade loggar.

- Använd azure-resursspecifikt tabellformat i Diagnostik Inställningar.

Aktivera loggen

Aktivera loggen med följande Azure PowerShell-kommandon eller navigera i portalen och sök efter Aktivera TCP-Anslut ionsloggning:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Det kan ta flera minuter innan detta börjar gälla. När funktionen har registrerats kan du överväga att utföra en uppdatering i Azure Firewall för att ändringen ska börja gälla omedelbart.

Om du vill kontrollera statusen för AzResourceProvider-registreringen kan du köra Azure PowerShell-kommandot:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Inaktivera loggen

Om du vill inaktivera loggen kan du avregistrera den med hjälp av följande kommando eller välja avregistrera i föregående portalexempel.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Skapa en diagnostikinställning och aktivera resursspecifik tabell

- På fliken Diagnostikinställningar väljer du Lägg till diagnostikinställning.

- Ange ett namn på diagnostikinställningen.

- Välj Azure Firewall Flow Trace Log under Kategorier och andra loggar som du vill ska stödjas i brandväggen.

- I Målinformation väljer du Skicka till Log Analytics-arbetsyta .

- Välj önskad prenumeration och förkonfigurerad Log Analytics-arbetsyta.

- Aktivera resursspecifik.

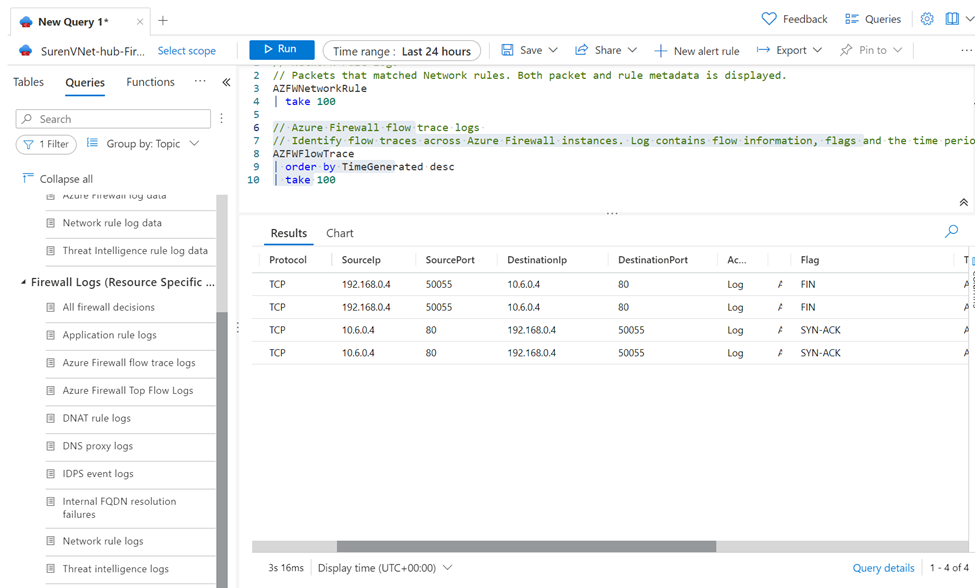

Visa och analysera Spårningsloggar för Azure Firewall Flow

Gå till Loggar på fliken Övervakning på en brandväggsresurs.

Välj Frågor och läs sedan in spårningsloggar för Azure Firewall-flöde genom att hovra över alternativet och välja Läs in till redigeraren.

När frågan läses in väljer du Kör.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för