Integrera Azure Firewall med Azure Standard Load Balancer

Du kan integrera en Azure Firewall i ett virtuellt nätverk med en Azure-Standard Load Balancer (antingen offentlig eller intern).

Den rekommenderade designen är att integrera en intern lastbalanserare med Azure Firewall eftersom det är en mycket enklare design. Du kan använda en offentlig lastbalanserare om du redan har en sådan distribuerad och vill behålla den. Du måste dock vara medveten om ett problem med asymmetrisk routning som kan få scenariot med den offentliga lastbalanseraren att sluta fungera.

Mer information om Azure Load Balancer finns i Vad är Azure Load Balancer?

Offentlig lastbalanserare

Med en offentlig lastbalanserare distribueras lastbalanseraren med en offentlig IP-adress för klientdelen.

Asymmetrisk routning

Asymmetrisk routning är där ett paket tar en sökväg till målet och tar en annan sökväg när du återvänder till källan. Det här problemet uppstår när ett undernät har en standardväg som går till brandväggens privata IP-adress och du använder en offentlig lastbalanserare. I det här fallet tas den inkommande lastbalanserarens trafik emot via dess offentliga IP-adress, men retursökvägen går genom brandväggens privata IP-adress. Eftersom brandväggen är tillståndskänslig släpper den det returnerade paketet eftersom brandväggen inte känner till en sådan etablerad session.

Åtgärda routningsproblemet

När du distribuerar en Azure Firewall till ett undernät är ett steg att skapa en standardväg för undernätet som dirigerar paket via brandväggens privata IP-adress i AzureFirewallSubnet. Mer information finns i Självstudie: Distribuera och konfigurera Azure Firewall med hjälp av Azure Portal.

När du introducerar brandväggen i scenariot med lastbalanseraren vill du att internettrafiken ska komma in via brandväggens offentliga IP-adress. Därifrån tillämpar brandväggen sina brandväggsregler och NATs paketen på lastbalanserarens offentliga IP-adress. Det är här problemet uppstår. Paket tas emot på brandväggens offentliga IP-adress, men återgår till brandväggen via den privata IP-adressen (med standardvägen). Undvik det här problemet genom att skapa ytterligare en värdväg för brandväggens offentliga IP-adress. Paket som går till brandväggens offentliga IP-adress dirigeras via Internet. På så sätt undviker du att ta standardvägen till brandväggens privata IP-adress.

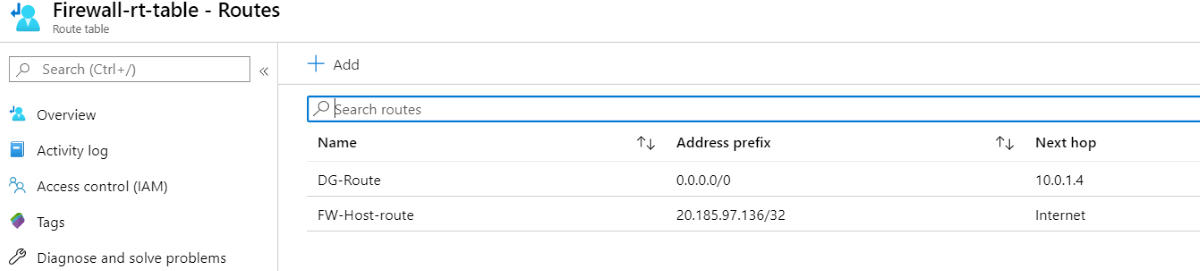

Routningstabellexempel

Följande vägar är till exempel för en brandvägg på den offentliga IP-adressen 20.185.97.136 och den privata IP-adressen 10.0.1.4.

NAT-regelexempel

I följande exempel översätter en NAT-regel RDP-trafik till brandväggen på 20.185.97.136 över till lastbalanseraren på 20.42.98.220:

Hälsotillståndsavsökningar

Kom ihåg att du måste ha en webbtjänst som körs på värdarna i lastbalanserarens pool om du använder TCP-hälsoavsökningar till port 80 eller HTTP/HTTPS-avsökningar.

Intern lastbalanserare

Med en intern lastbalanserare distribueras lastbalanseraren med en privat IP-adress för klientdelen.

Det finns inget asymmetriskt routningsproblem med det här scenariot. Inkommande paket kommer till brandväggens offentliga IP-adress, översätts till lastbalanserarens privata IP-adress och återgår sedan till brandväggens privata IP-adress med samma retursökväg.

Så du kan distribuera det här scenariot som liknar scenariot med den offentliga lastbalanseraren, men utan behov av brandväggens offentliga IP-adressvärdväg.

De virtuella datorerna i serverdelspoolen kan ha utgående Internetanslutning via Azure Firewall. Konfigurera en användardefinierad väg i den virtuella datorns undernät med brandväggen som nästa hopp.

Ytterligare säkerhet

För att ytterligare förbättra säkerheten i ditt belastningsutjämningsscenario kan du använda nätverkssäkerhetsgrupper (NSG:er).

Du kan till exempel skapa en NSG i serverdelsundernätet där de belastningsutjämningsbaserade virtuella datorerna finns. Tillåt inkommande trafik från brandväggens IP-adress/port.

Mer information om NSG:er finns i Säkerhetsgrupper.

Nästa steg

- Lär dig hur du distribuerar och konfigurerar en Azure Firewall.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för