Distribuera Microsoft Rights Management-anslutningsappen

Använd den här informationen för att lära dig mer om Microsoft Rights Management-anslutningsappen och sedan hur du distribuerar den för din organisation. Den här anslutningsappen ger dataskydd för befintliga lokala distributioner som använder Microsoft Exchange Server, SharePoint Server eller filservrar som kör Windows Server och FCI (File Classification Infrastructure ).

Med RMS-anslutningstjänsten (Microsoft Rights Management) kan du snabbt aktivera befintliga lokala servrar för att använda deras IRM-funktioner (Information Rights Management) med den molnbaserade Microsoft Rights Management-tjänsten (Azure RMS). Med den här funktionen kan IT och användare enkelt skydda dokument och bilder både i din organisation och utanför, utan att behöva installera ytterligare infrastruktur eller upprätta förtroenderelationer med andra organisationer.

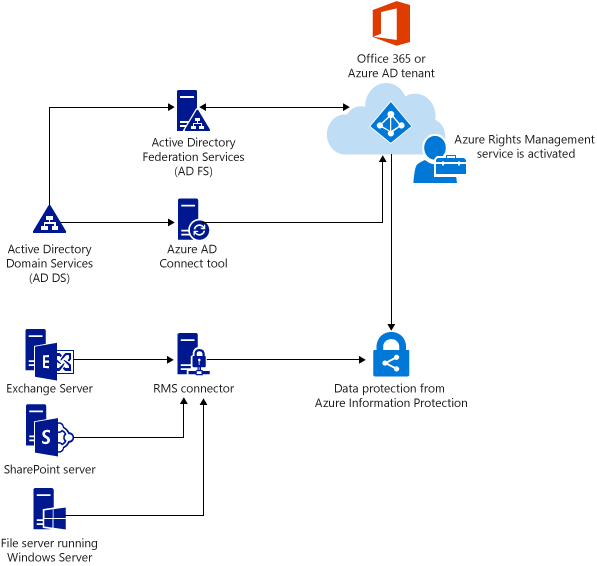

RMS-anslutningstjänsten är en tjänst med liten fotavtryck som du installerar lokalt på servrar som kör Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. Förutom att köra anslutningsappen på fysiska datorer kan du även köra den på virtuella datorer, inklusive virtuella Azure IaaS-datorer. När du har distribuerat anslutningsappen fungerar den som ett kommunikationsgränssnitt (ett relä) mellan de lokala servrarna och molntjänsten, enligt följande bild. Pilarna anger i vilken riktning nätverksanslutningar initieras.

RMS-anslutningstjänsten stöder följande lokala servrar: Exchange Server, SharePoint Server och filservrar som kör Windows Server och använder infrastrukturen för filklassificering för att klassificera och tillämpa principer på Office-dokument i en mapp.

Anteckning

Om du vill skydda flera filtyper (inte bara Office-dokument) med hjälp av infrastruktur för filklassificering ska du inte använda RMS-anslutningstjänsten, utan i stället använda cmdletarna AzureInformationProtection.

De versioner av dessa lokala servrar som stöds av RMS-anslutningstjänsten finns i Lokala servrar som stöder Azure RMS.

Du kan använda RMS-anslutningstjänsten även om vissa av dina användare ansluter till onlinetjänster i ett hybridscenario. Till exempel använder vissa användares postlådor Exchange Online och vissa användares postlådor använder Exchange Server. När du har installerat RMS-anslutningstjänsten kan alla användare skydda och använda e-postmeddelanden och bifogade filer med hjälp av Azure RMS, och informationsskydd fungerar sömlöst mellan de två distributionskonfigurationerna.

Om du hanterar din egen klientnyckel för Azure RMS (scenariot Bring Your Own Key eller BYOK) har RMS-anslutningstjänsten och de lokala servrar som använder den inte åtkomst till den maskinvarusäkerhetsmodul (HSM) som innehåller din klientnyckel. Det beror på att alla kryptografiska åtgärder som använder klientnyckeln utförs i Azure RMS och inte lokalt.

Om du vill veta mer om det här scenariot där du hanterar din klientnyckel kan du läsa Planera och implementera din Azure Information Protection-klientnyckel.

Innan du installerar RMS-anslutningstjänsten kontrollerar du att följande krav är uppfyllda.

| Krav | Mer information |

|---|---|

| Skyddstjänsten är aktiverad | Aktivera skyddstjänsten från Azure Information Protection |

| Katalogsynkronisering mellan dina lokal Active Directory skogar och Microsoft Entra-ID | När RMS har aktiverats måste Microsoft Entra-ID konfigureras för att fungera med användare och grupper i din Active Directory-databas. Viktigt: Du måste utföra det här katalogsynkroniseringssteget för att RMS-anslutningstjänsten ska fungera, även för ett testnätverk. Även om du kan använda Microsoft 365- och Microsoft Entra-ID med hjälp av konton som du skapar manuellt i Microsoft Entra-ID kräver den här anslutningsappen att kontona i Microsoft Entra-ID synkroniseras med Active Directory-domän Services. Manuell lösenordssynkronisering räcker inte. Mer information finns i följande resurser: - Integrera lokal Active Directory domäner med Microsoft Entra-ID - Jämförelse av katalogintegreringsverktyg för hybrididentitet |

| Minst två medlemsdatorer som RMS-anslutningstjänsten ska installeras på: – En 64-bitars fysisk eller virtuell dator som kör något av följande operativsystem: Windows Server 2019, Windows Server 2016, Windows Server 2012 R2, Windows Server 2012. - Minst 1 GB RAM-minne. – Minst 64 GB diskutrymme. – Minst ett nätverksgränssnitt. – Åtkomst till Internet via en brandvägg (eller webbproxy) som inte kräver autentisering. – Måste finnas i en skog eller domän som litar på andra skogar i organisationen som innehåller installationer av Exchange- eller SharePoint-servrar som du vill använda med RMS-anslutningstjänsten. – .NET 4.7.2 installerat. Beroende på ditt system kan du behöva ladda ned och installera detta separat. |

För feltolerans och hög tillgänglighet måste du installera RMS-anslutningstjänsten på minst två datorer. Tips: Om du använder Outlook Web Access eller mobila enheter som använder Exchange ActiveSync IRM och det är viktigt att du behåller åtkomsten till e-postmeddelanden och bifogade filer som skyddas av Azure RMS rekommenderar vi att du distribuerar en belastningsutjämnad grupp anslutningsservrar för att säkerställa hög tillgänglighet. Du behöver inte dedikerade servrar för att köra anslutningsappen, men du måste installera den på en separat dator från de servrar som ska använda anslutningsappen. Viktigt: Installera inte anslutningsappen på en dator som kör Exchange Server, SharePoint Server eller en filserver som är konfigurerad för filklassificeringsinfrastruktur om du vill använda funktionerna från dessa tjänster med Azure RMS. Installera inte heller den här anslutningsappen på en domänkontrollant. Om du har serverarbetsbelastningar som du vill använda med RMS-anslutningstjänsten, men deras servrar finns i domäner som inte är betrodda av domänen som du vill köra anslutningsappen från, kan du installera ytterligare RMS-anslutningsservrar i dessa ej betrodda domäner eller andra domäner i skogen. Det finns ingen gräns för antalet anslutningsservrar som du kan köra för din organisation och alla anslutningsservrar som är installerade i en organisation delar samma konfiguration. Men för att konfigurera anslutningsappen för att auktorisera servrar måste du kunna bläddra efter de server- eller tjänstkonton som du vill auktorisera, vilket innebär att du måste köra RMS-administrationsverktyget i en skog där du kan bläddra bland dessa konton. |

| TLS version 1.2 | Mer information finns i Framtvinga TLS 1.2 för Azure RMS-Anslut eller. |

Anslutningsappen kontrollerar inte automatiskt alla förutsättningar som krävs för en lyckad distribution, så se till att de är på plats innan du börjar. Distributionen kräver att du installerar anslutningsappen, konfigurerar anslutningsappen och sedan konfigurerar de servrar som du vill använda anslutningsappen.

Steg 2: Ange autentiseringsuppgifter

Steg 3: Auktorisera servrar att använda RMS-anslutningstjänsten

Steg 4: Konfigurera belastningsutjämning och hög tillgänglighet

Steg 5: Konfigurera servrar för att använda RMS-anslutningstjänsten

Gå till Steg 1: Installera och konfigurera Microsoft Rights Management-anslutningsappen.