Integrera Key Vault med Azure Private Link

Azure Private Link Service kan du komma åt Azure-tjänster (till exempel Azure Key Vault, Azure Storage och Azure Cosmos DB) och Azure-värdbaserade kund-/partnertjänster via en privat slutpunkt i ditt virtuella nätverk.

En privat Azure-slutpunkt är ett nätverksgränssnitt som ansluter dig privat och säkert till en tjänst som drivs av Azure Private Link. Den privata slutpunkten använder en privat IP-adress från ditt virtuella nätverk som effektivt flyttar tjänsten till ditt virtuella nätverk. All trafik till tjänsten kan dirigeras via den privata slutpunkten, så inga gatewayer, NAT-enheter, ExpressRoute- eller VPN-anslutningar, eller offentliga IP-adresser behövs. Trafik mellan ditt virtuella nätverk och tjänsten passerar över Microsofts stamnätverk, vilket eliminerar exponering från det offentliga Internet. Du kan ansluta till en instans av en Azure-resurs, vilket ger dig den högsta detaljnivån i åtkomstkontrollen.

Mer information finns i Vad är Azure Private Link?

Förutsättningar

Om du vill integrera ett nyckelvalv med Azure Private Link behöver du:

- Ett nyckelvalv.

- Ett virtuellt Azure-nätverk.

- Ett undernät i det virtuella nätverket.

- Ägar- eller deltagarbehörigheter för både nyckelvalvet och det virtuella nätverket.

Din privata slutpunkt och ditt virtuella nätverk måste finnas i samma region. När du väljer en region för den privata slutpunkten med hjälp av portalen filtreras endast virtuella nätverk som finns i den regionen automatiskt. Ditt nyckelvalv kan finnas i en annan region.

Din privata slutpunkt använder en privat IP-adress i ditt virtuella nätverk.

Upprätta en privat länkanslutning till Key Vault med hjälp av Azure Portal

Skapa först ett virtuellt nätverk genom att följa stegen i Skapa ett virtuellt nätverk med hjälp av Azure Portal

Sedan kan du antingen skapa ett nytt nyckelvalv eller upprätta en privat länkanslutning till ett befintligt nyckelvalv.

Skapa ett nytt nyckelvalv och upprätta en privat länkanslutning

Du kan skapa ett nytt nyckelvalv med Azure Portal, Azure CLI eller Azure PowerShell.

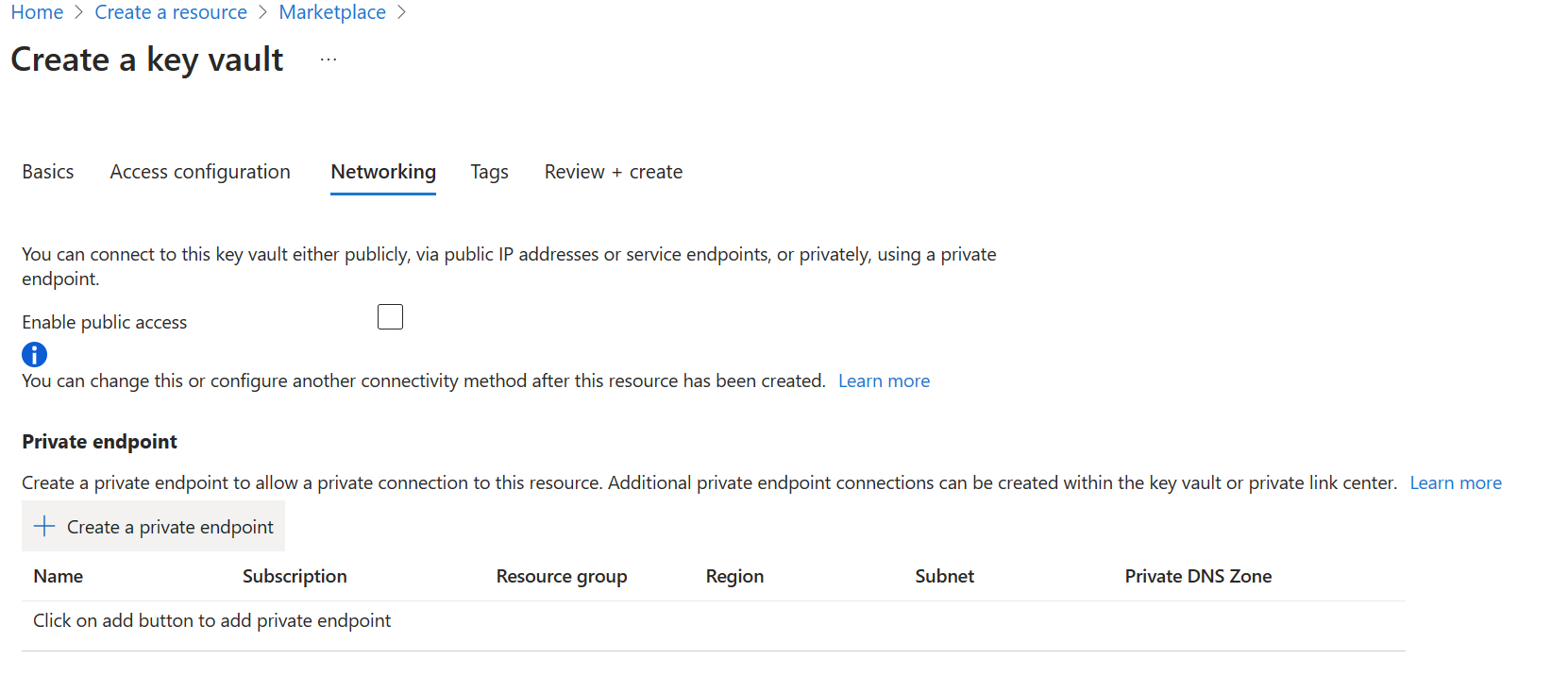

När du har konfigurerat grunderna för nyckelvalvet väljer du fliken Nätverk och följer dessa steg:

Inaktivera offentlig åtkomst genom att växla från radioknappen.

Välj knappen "+ Skapa en privat slutpunkt" för att lägga till en privat slutpunkt.

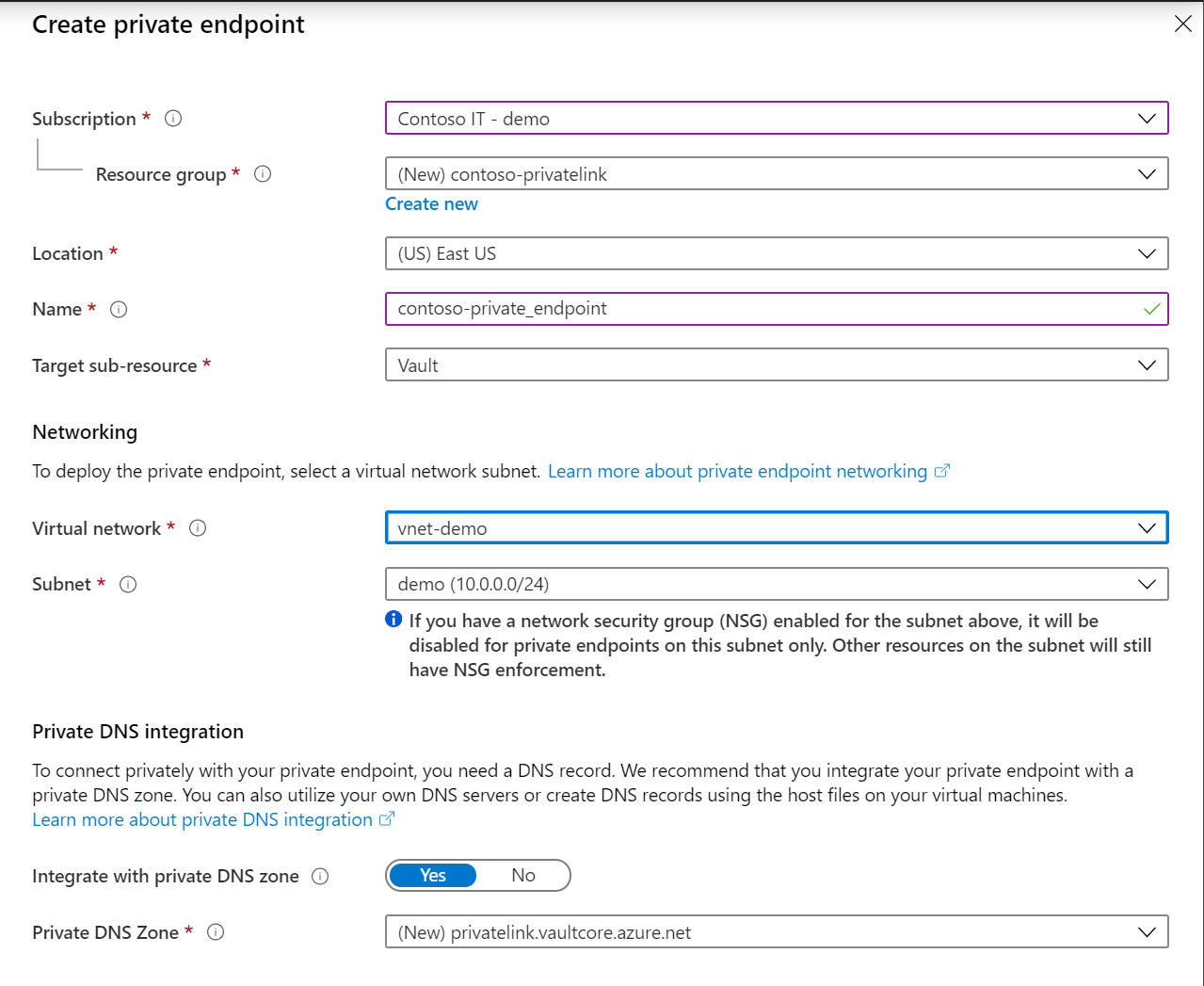

I fältet "Plats" på bladet Skapa privat slutpunkt väljer du den region där det virtuella nätverket finns.

I fältet Namn skapar du ett beskrivande namn som gör att du kan identifiera den här privata slutpunkten.

Välj det virtuella nätverk och undernät som du vill att den privata slutpunkten ska skapas i i listrutan.

Lämna alternativet "integrera med den privata zonen DNS" oförändrat.

Välj "Ok".

Nu kan du se den konfigurerade privata slutpunkten. Nu kan du ta bort och redigera den här privata slutpunkten. Välj knappen Granska + skapa och skapa nyckelvalvet. Det tar 5–10 minuter för distributionen att slutföras.

Upprätta en privat länkanslutning till ett befintligt nyckelvalv

Om du redan har ett nyckelvalv kan du skapa en privat länkanslutning genom att följa dessa steg:

Logga in på Azure-portalen.

I sökfältet skriver du in "key vaults".

Välj nyckelvalvet i listan där du vill lägga till en privat slutpunkt.

Välj fliken Nätverk under Inställningar.

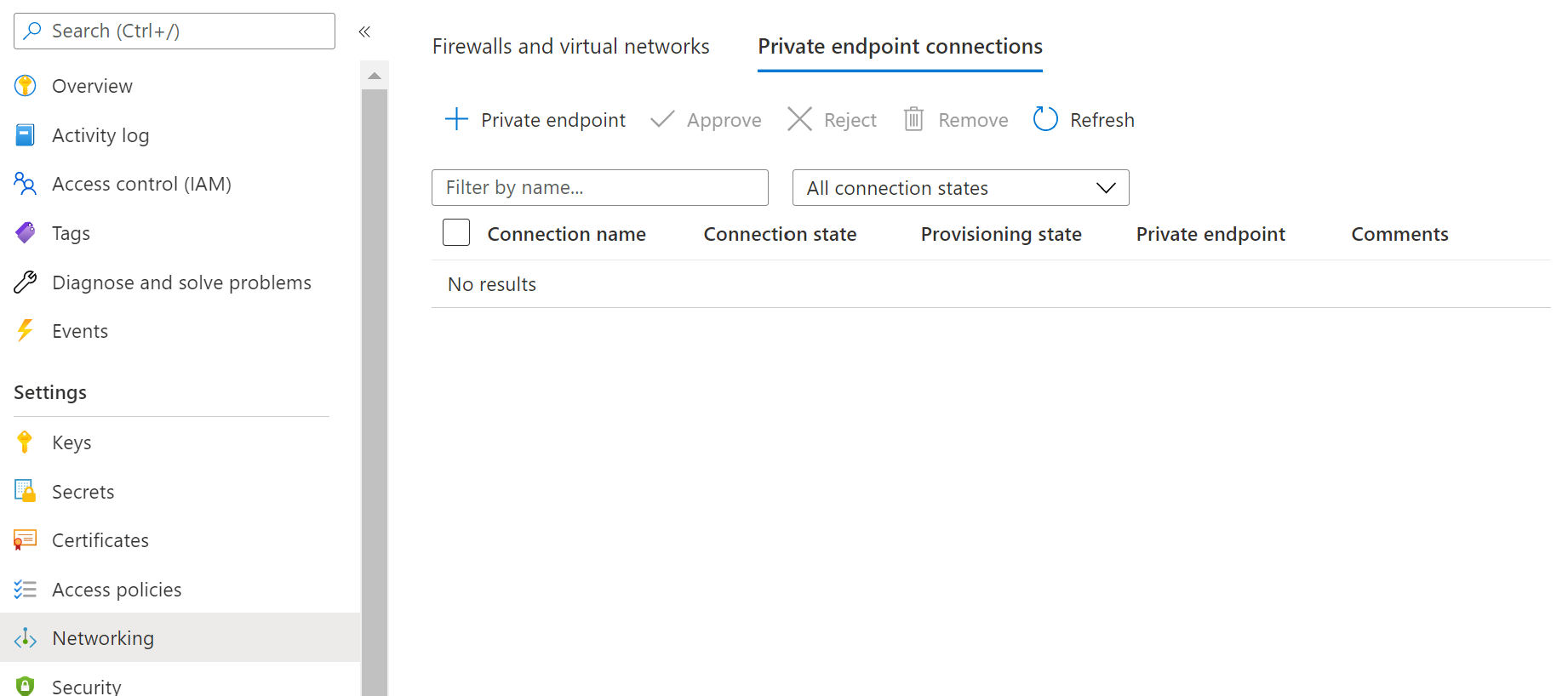

Välj fliken Privata slutpunktsanslutningar överst på sidan.

Välj knappen "+ Skapa" längst upp på sidan.

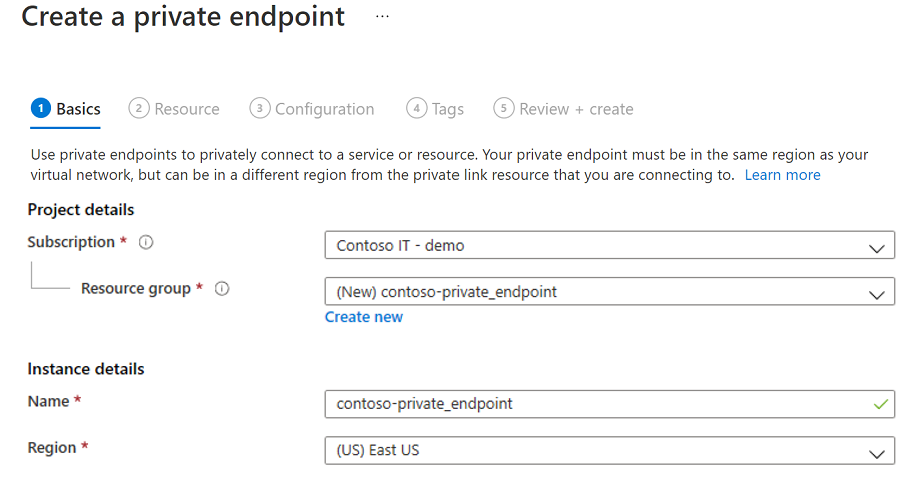

Under Projektinformation väljer du den resursgrupp som innehåller det virtuella nätverk som du skapade som en förutsättning för den här självstudien. Under "Instansinformation" anger du "myPrivateEndpoint" som Namn och väljer samma plats som det virtuella nätverk som du skapade som en förutsättning för den här självstudien.

Du kan välja att skapa en privat slutpunkt för alla Azure-resurser på det här bladet. Du kan antingen använda de nedrullningsbara menyerna för att välja en resurstyp och välja en resurs i katalogen, eller så kan du ansluta till valfri Azure-resurs med hjälp av ett resurs-ID. Lämna alternativet "integrera med den privata zonen DNS" oförändrat.

Gå vidare till bladet "Resurser". För "Resurstyp" väljer du "Microsoft.KeyVault/vaults"; för "Resurs" väljer du nyckelvalvet som du skapade som en förutsättning för den här självstudien. "Underresurs för mål" fylls i automatiskt med "valv".

Gå vidare till "Virtual Network". Välj det virtuella nätverk och undernät som du skapade som en förutsättning för den här självstudien.

Gå igenom bladen "DNS" och "Taggar" och acceptera standardvärdena.

På bladet Granska + skapa väljer du "Skapa".

När du skapar en privat slutpunkt måste anslutningen godkännas. Om resursen som du skapar en privat slutpunkt för finns i din katalog kan du godkänna anslutningsbegäran förutsatt att du har tillräckliga behörigheter. Om du ansluter till en Azure-resurs i en annan katalog måste du vänta tills resursens ägare har godkänt din anslutningsbegäran.

Det finns fyra etableringstillstånd:

| Tjänståtgärd | Tjänstkonsumentens privata slutpunktstillstånd | Beskrivning |

|---|---|---|

| Ingen | Väntar | Anslutningen skapas manuellt och väntar på godkännande från Private Link resursägare. |

| Godkänn | Godkända | Anslutningen godkändes automatiskt eller manuellt och är redo att användas. |

| Avvisa | Avslagen | Anslutningen avvisades av resursägaren för den privata länken. |

| Ta bort | Frånkopplad | Anslutningen togs bort av resursägaren för den privata länken, den privata slutpunkten blir informativ och bör tas bort för rensning. |

Hantera en privat slutpunktsanslutning till Key Vault med hjälp av Azure Portal

Logga in på Azure Portal.

I sökfältet skriver du in "nyckelvalv"

Välj det nyckelvalv som du vill hantera.

Välj fliken Nätverk.

Om det finns några anslutningar som väntar visas en anslutning med "Väntar" i etableringstillståndet.

Välj den privata slutpunkt som du vill godkänna

Välj knappen Godkänn.

Om det finns några privata slutpunktsanslutningar som du vill avvisa, oavsett om det är en väntande begäran eller befintlig anslutning, väljer du anslutningen och väljer knappen Avvisa.

Kontrollera att den privata länkanslutningen fungerar

Du bör kontrollera att resurserna i samma undernät för den privata slutpunktsresursen ansluter till nyckelvalvet via en privat IP-adress och att de har rätt privat DNS-zonintegrering.

Skapa först en virtuell dator genom att följa stegen i Skapa en virtuell Windows-dator i Azure Portal

På fliken Nätverk:

- Ange Virtuellt nätverk och undernät. Du kan skapa ett nytt virtuellt nätverk eller välja ett befintligt nätverk. Om du väljer en befintlig kontrollerar du att regionen matchar.

- Ange en offentlig IP-resurs.

- I nätverkssäkerhetsgruppen "NIC" väljer du "Ingen".

- I "Belastningsutjämning" väljer du "Nej".

Öppna kommandoraden och kör följande kommando:

nslookup <your-key-vault-name>.vault.azure.net

Om du kör ns-uppslagskommandot för att matcha IP-adressen för ett nyckelvalv över en offentlig slutpunkt visas ett resultat som ser ut så här:

c:\ >nslookup <your-key-vault-name>.vault.azure.net

Non-authoritative answer:

Name:

Address: (public IP address)

Aliases: <your-key-vault-name>.vault.azure.net

Om du kör kommandot ns lookup för att matcha IP-adressen för ett nyckelvalv över en privat slutpunkt visas ett resultat som ser ut så här:

c:\ >nslookup your_vault_name.vault.azure.net

Non-authoritative answer:

Name:

Address: 10.1.0.5 (private IP address)

Aliases: <your-key-vault-name>.vault.azure.net

<your-key-vault-name>.privatelink.vaultcore.azure.net

Felsökningsguide

Kontrollera att den privata slutpunkten är i godkänt tillstånd.

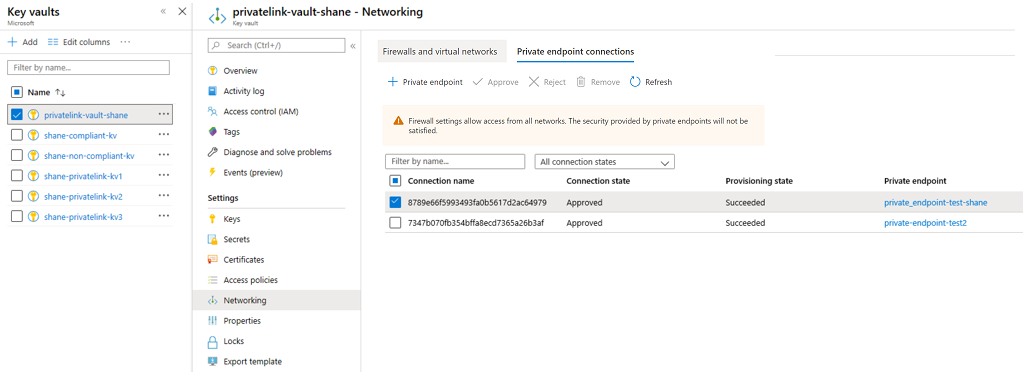

- Du kan kontrollera och åtgärda detta i Azure Portal. Öppna resursen Key Vault och välj alternativet Nätverk.

- Välj sedan fliken Privata slutpunktsanslutningar.

- Kontrollera att anslutningsstatus är Godkänd och att etableringsstatus är Slutförd.

- Du kan också navigera till den privata slutpunktsresursen och granska samma egenskaper där, och dubbelkolla att det virtuella nätverket matchar det du använder.

Kontrollera att du har en Privat DNS Zone-resurs.

- Du måste ha en Privat DNS Zone-resurs med det exakta namnet: privatelink.vaultcore.azure.net.

- Information om hur du konfigurerar detta finns i följande länk. Privat DNS zoner

Kontrollera att Privat DNS Zone är länkad till Virtual Network. Det här kan vara problemet om du fortfarande får den offentliga IP-adressen returnerad.

- Om DNS för den privata zonen inte är länkad till det virtuella nätverket returnerar DNS-frågan från det virtuella nätverket nyckelvalvets offentliga IP-adress.

- Gå till resursen Privat DNS Zone i Azure Portal och välj alternativet för länkar till virtuella nätverk.

- Det virtuella nätverk som ska utföra anrop till nyckelvalvet måste finnas i listan.

- Om det inte finns där måste du lägga till det.

- Detaljerade steg finns i följande dokument Länka Virtual Network till Privat DNS Zone

Kontrollera att Privat DNS Zone inte saknar en A-post för nyckelvalvet.

- Gå till sidan Privat DNS Zon.

- Välj Översikt och kontrollera om det finns en A-post med det enkla namnet på ditt nyckelvalv (t.ex. fabrikam). Ange inget suffix.

- Kontrollera stavningen och skapa eller åtgärda A-posten. Du kan använda en TTL på 600 (10 minuter).

- Se till att du anger rätt privat IP-adress.

Kontrollera att A-posten har rätt IP-adress.

- Du kan bekräfta IP-adressen genom att öppna den privata slutpunktsresursen i Azure Portal.

- Gå till resursen Microsoft.Network/privateEndpoints i Azure Portal (inte Key Vault-resursen)

- På översiktssidan letar du efter Nätverksgränssnitt och väljer den länken.

- Länken visar översikten för nätverkskortresursen, som innehåller egenskapen Privat IP-adress.

- Kontrollera att det är rätt IP-adress som anges i A-posten.

Om du ansluter från en lokal resurs till en Key Vault kontrollerar du att alla nödvändiga villkorliga vidarebefordrare i den lokala miljön är aktiverade.

- Granska DNS-konfigurationen för privata Slutpunkter i Azure för de zoner som behövs och se till att du har villkorsstyrda vidarebefordrare för både

vault.azure.netochvaultcore.azure.netför din lokala DNS. - Se till att du har villkorsstyrda vidarebefordrare för de zoner som dirigeras till en Azure Privat DNS Resolver eller någon annan DNS-plattform med åtkomst till Azure-lösning.

- Granska DNS-konfigurationen för privata Slutpunkter i Azure för de zoner som behövs och se till att du har villkorsstyrda vidarebefordrare för både

Begränsningar och designöverväganden

Gränser: Se Azure Private Link gränser

Priser: Se Azure Private Link prissättning.

Begränsningar: Se Azure Private Link-tjänsten: Begränsningar

Nästa steg

- Läs mer om Azure Private Link

- Läs mer om Azure Key Vault

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för