Hantera NSG-flödesloggar med Azure Policy

Viktigt!

Den 30 september 2027 dras nätverkssäkerhetsgruppens flödesloggar tillbaka. Som en del av den här tillbakadragningen kommer du inte längre att kunna skapa nya NSG-flödesloggar från och med den 30 juni 2025. Vi rekommenderar att du migrerar till flödesloggar för virtuella nätverk, vilket övervinner begränsningarna i NSG-flödesloggar. Efter slutdatumet stöds inte längre trafikanalys som är aktiverad med NSG-flödesloggar, och befintliga NSG-flödesloggresurser i dina prenumerationer tas bort. NSG-flödesloggposter tas dock inte bort och fortsätter att följa deras respektive kvarhållningsprinciper. Mer information finns i det officiella meddelandet.

Azure Policy hjälper dig att framtvinga organisationsstandarder och utvärdera efterlevnad i stor skala. Några vanliga användningsområden för Azure Policy är att implementera styrning för resurskonsekvens, regelefterlevnad, säkerhet, kostnad och hantering. Mer information om Azure Policy finns i Vad är Azure Policy? och Snabbstart: Skapa en principtilldelning för att identifiera icke-kompatibla resurser.

I den här artikeln får du lära dig hur du använder två inbyggda principer för att hantera konfigurationen av NSG-flödesloggar (network security group). Den första principen flaggar alla nätverkssäkerhetsgrupper som inte har flödesloggar aktiverade. Den andra principen distribuerar automatiskt NSG-flödesloggar som inte har flödesloggar aktiverade.

Granska nätverkssäkerhetsgrupper med hjälp av en inbyggd princip

Flödesloggarna ska konfigureras för varje grupprincip för nätverkssäkerhet granskar alla befintliga nätverkssäkerhetsgrupper i ett omfång genom att kontrollera alla Azure Resource Manager-objekt av typen Microsoft.Network/networkSecurityGroups. Den här principen söker sedan efter länkade flödesloggar via flödesloggegenskapen för nätverkssäkerhetsgruppen och flaggar alla nätverkssäkerhetsgrupper som inte har flödesloggar aktiverade.

Följ dessa steg för att granska flödesloggarna med hjälp av den inbyggda principen:

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du princip. Välj Princip i sökresultaten.

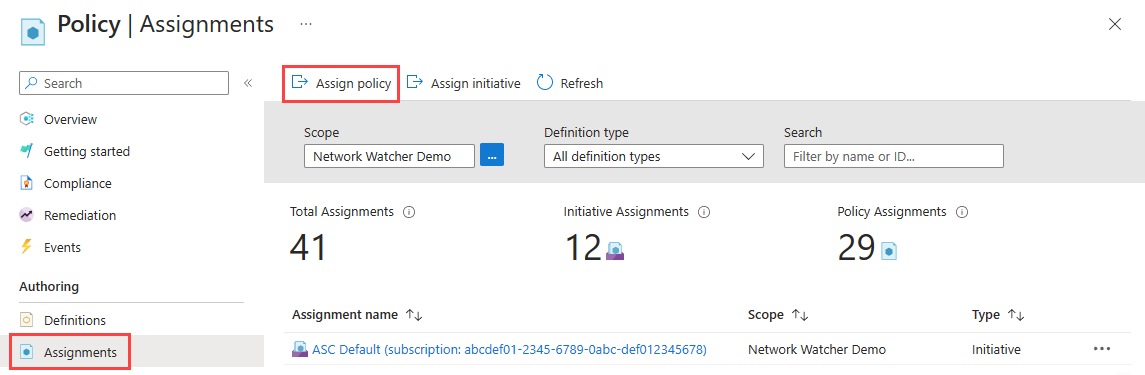

Välj Tilldelningar och välj sedan Tilldela princip.

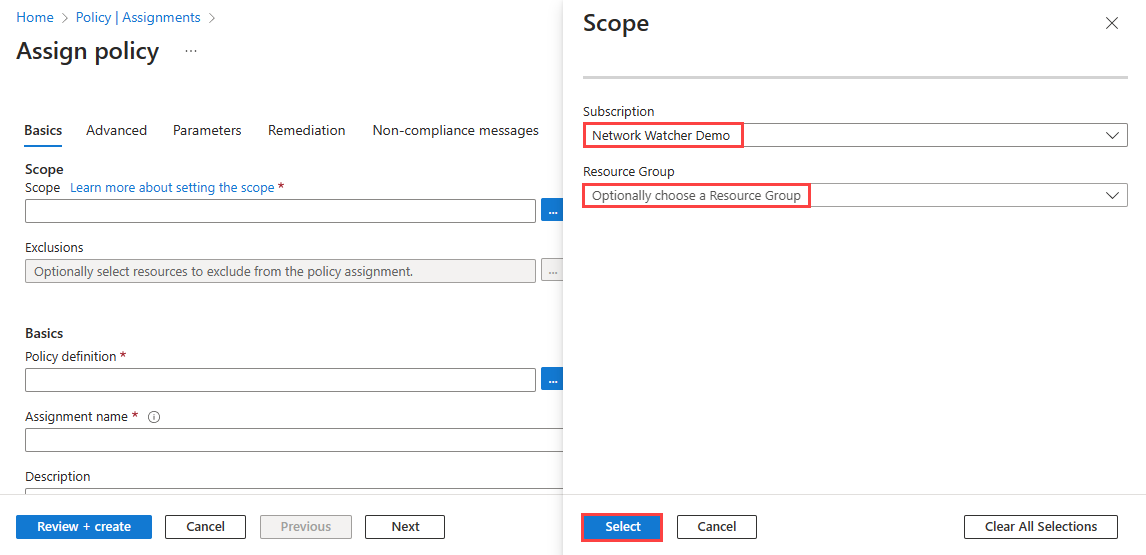

Välj ellipsen (...) bredvid Omfång för att välja din Azure-prenumeration som har de nätverkssäkerhetsgrupper som du vill att principen ska granska. Du kan också välja den resursgrupp som har nätverkssäkerhetsgrupperna. När du har valt väljer du knappen Välj .

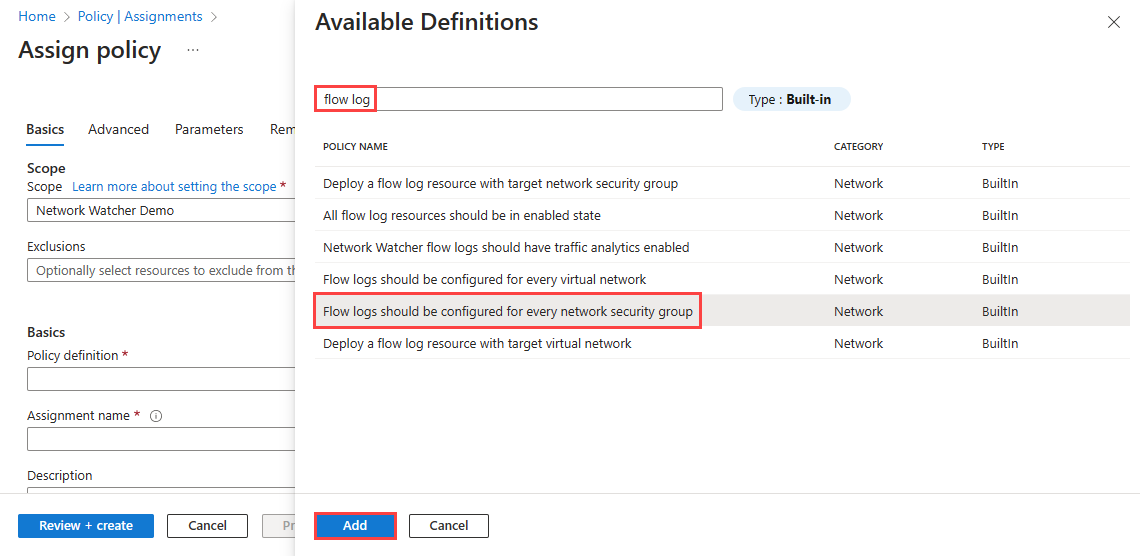

Välj ellipsen (...) bredvid Principdefinition för att välja den inbyggda princip som du vill tilldela. Ange flödesloggen i sökrutan och välj sedan det inbyggda filtret. I sökresultaten väljer du Flödesloggar ska konfigureras för varje nätverkssäkerhetsgrupp och väljer sedan Lägg till.

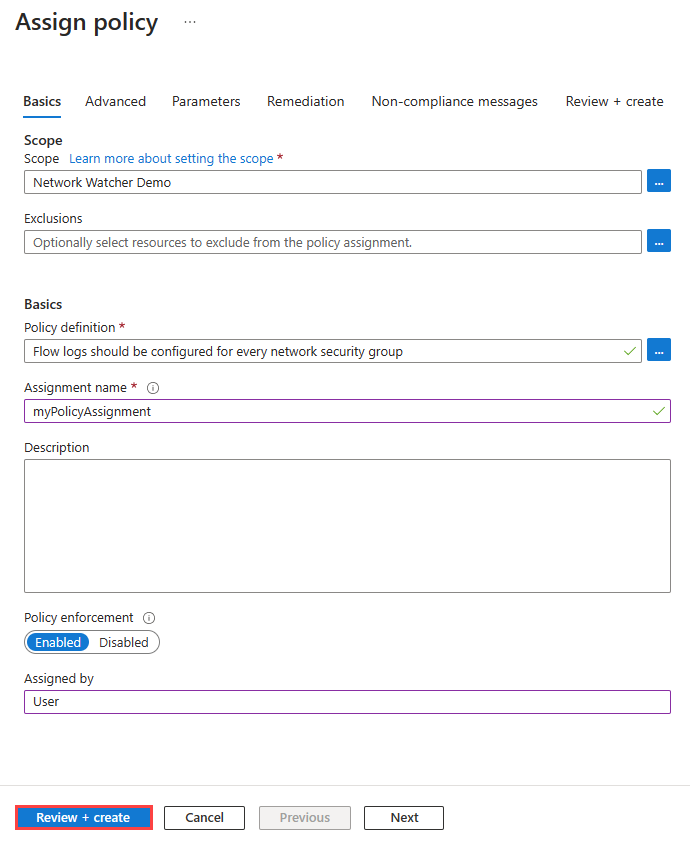

Ange ett namn i Tilldelningsnamn och ange ditt namn i Tilldelad av.

Den här principen kräver inga parametrar. Den innehåller inte heller några rolldefinitioner, så du behöver inte skapa rolltilldelningar för den hanterade identiteten på fliken Reparation .

Välj Granska + skapa och välj sedan Skapa.

Välj Efterlevnad. Sök efter namnet på tilldelningen och välj det.

Välj Resursefterlevnad för att hämta en lista över alla icke-kompatibla nätverkssäkerhetsgrupper.

Distribuera och konfigurera NSG-flödesloggar med hjälp av en inbyggd princip

Grupprincipen Distribuera en flödeslogg med målnätverkssäkerhet kontrollerar alla befintliga nätverkssäkerhetsgrupper i ett omfång genom att kontrollera alla Azure Resource Manager-objekt av typen Microsoft.Network/networkSecurityGroups. Den söker sedan efter länkade flödesloggar via flödesloggegenskapen för nätverkssäkerhetsgruppen. Om egenskapen inte finns distribuerar principen en flödeslogg.

Så här tilldelar du principen deployIfNotExists :

Logga in på Azure-portalen.

I sökrutan överst i portalen anger du princip. Välj Princip i sökresultaten.

Välj Tilldelningar och välj sedan Tilldela princip.

Välj ellipsen (...) bredvid Omfång för att välja din Azure-prenumeration som har de nätverkssäkerhetsgrupper som du vill att principen ska granska. Du kan också välja den resursgrupp som har nätverkssäkerhetsgrupperna. När du har valt väljer du knappen Välj .

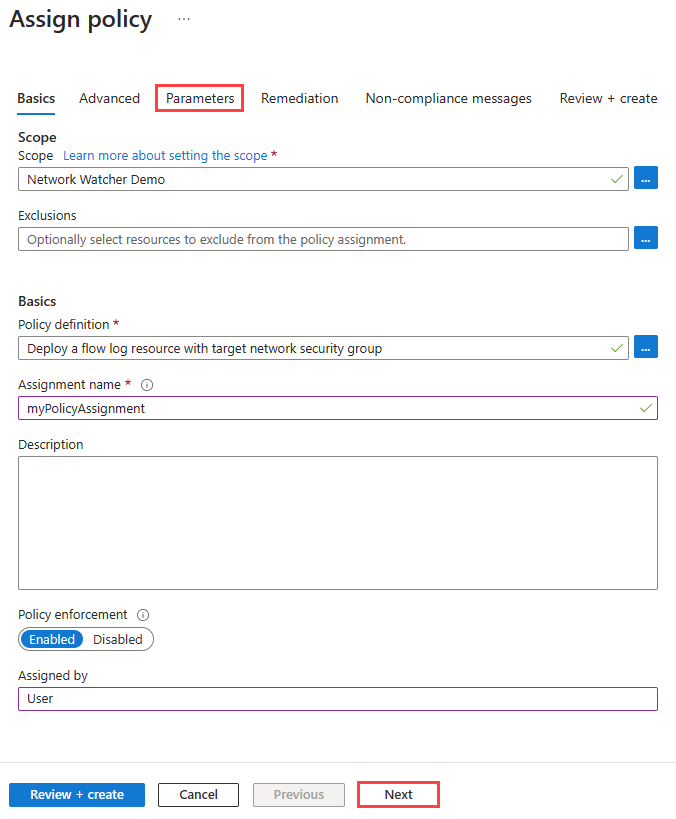

Välj ellipsen (...) bredvid Principdefinition för att välja den inbyggda princip som du vill tilldela. Ange flödesloggen i sökrutan och välj sedan det inbyggda filtret. I sökresultaten väljer du Distribuera en flödesloggresurs med målnätverkssäkerhetsgruppen och väljer sedan Lägg till.

Ange ett namn i Tilldelningsnamn och ange ditt namn i Tilldelad av.

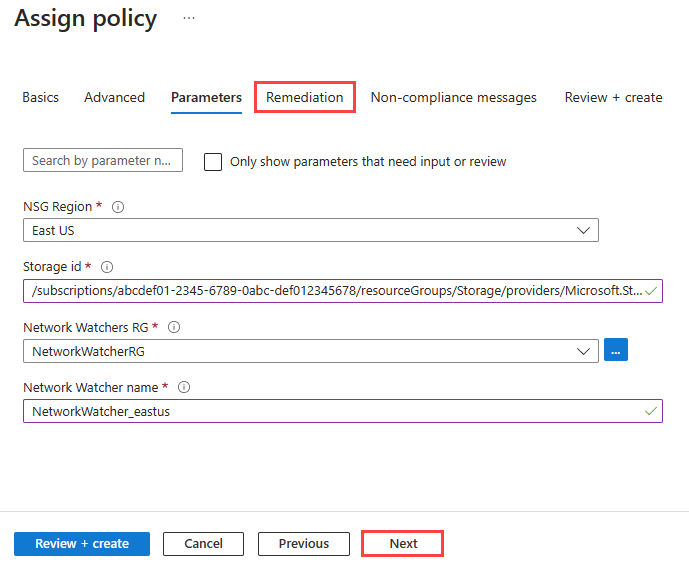

Välj Knappen Nästa två gånger eller välj fliken Parametrar . Ange eller välj sedan följande värden:

Inställning Värde NSG-region Välj den region i nätverkssäkerhetsgruppen som du riktar in dig på med principen. Lagrings-ID Ange det fullständiga resurs-ID:t för lagringskontot. Lagringskontot måste finnas i samma region som nätverkssäkerhetsgruppen. Formatet för lagringsresurs-ID är /subscriptions/<SubscriptionID>/resourceGroups/<ResouceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Network Watchers RG Välj resursgruppen för din Azure Network Watcher-instans. Network Watcher-namn Ange namnet på din Network Watcher-instans. Välj Nästa eller fliken Reparation . Ange eller välj följande värden:

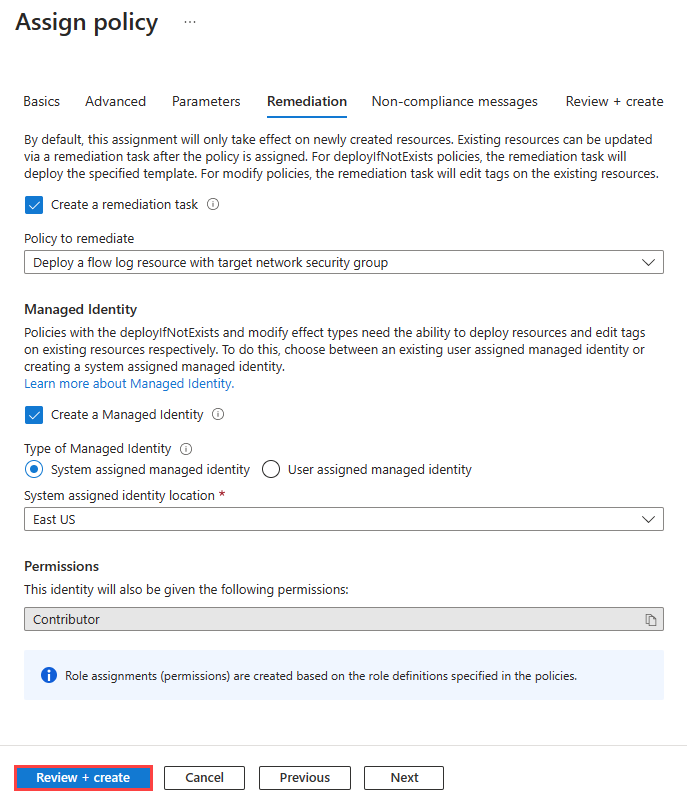

Inställning Värde Skapa en reparationsaktivitet Markera kryssrutan om du vill att principen ska påverka befintliga resurser. Skapa en hanterad identitet Markera kryssrutan. Typ av hanterad identitet Välj den typ av hanterad identitet som du vill använda. Systemtilldelad identitetsplats Välj regionen för den systemtilldelade identiteten. Definitionsområde Välj omfånget för din användartilldelade identitet. Befintliga användartilldelade identiteter Välj din användartilldelade identitet. Kommentar

Du behöver behörigheten Deltagare eller Ägare för att kunna använda den här principen.

Välj Granska + skapa och välj sedan Skapa.

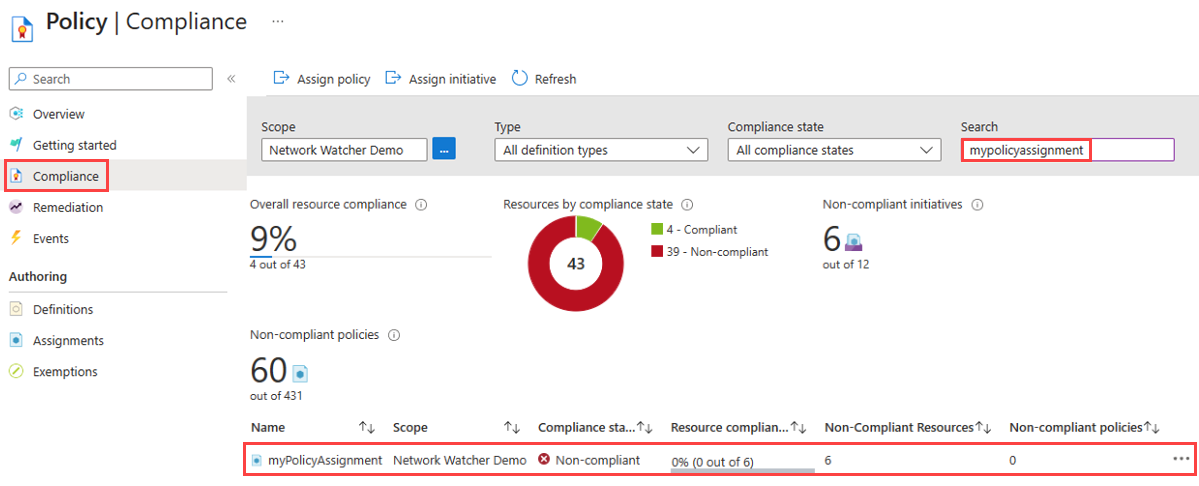

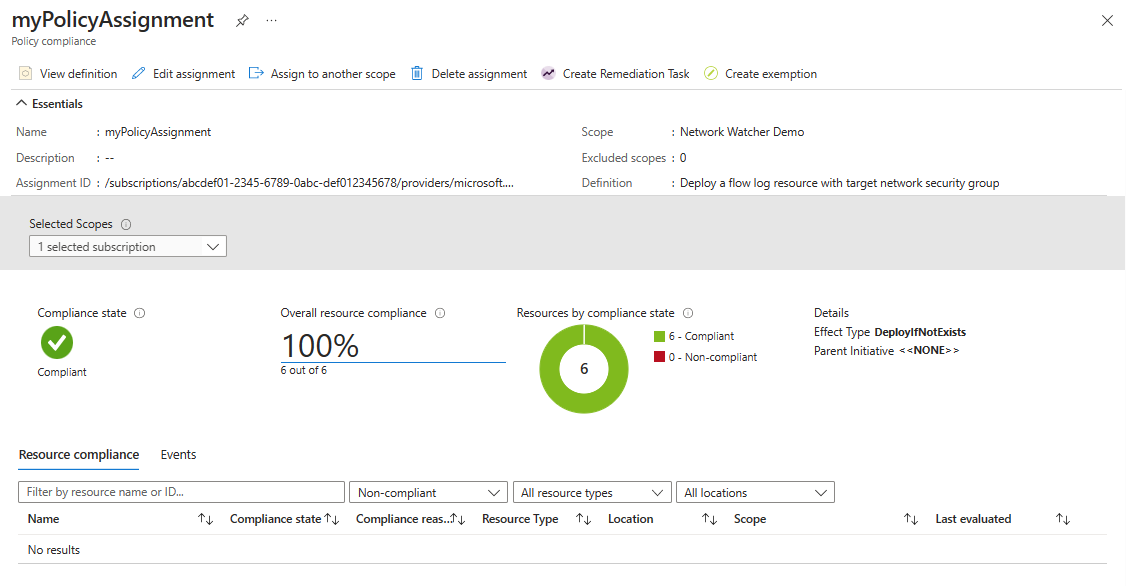

Välj Efterlevnad. Sök efter namnet på tilldelningen och välj det.

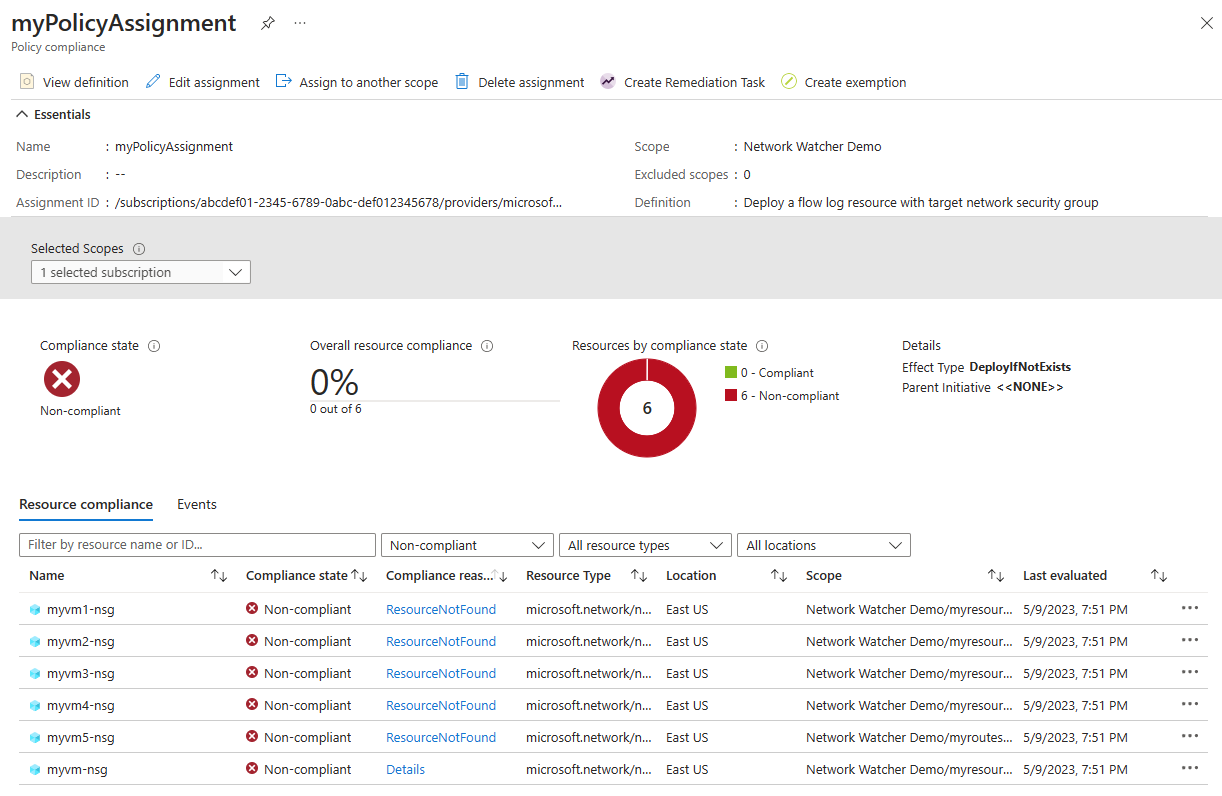

Välj Resursefterlevnad för att hämta en lista över alla icke-kompatibla nätverkssäkerhetsgrupper.

Låt principkörningarna utvärdera och distribuera flödesloggar för alla icke-kompatibla nätverkssäkerhetsgrupper. Välj sedan Resursefterlevnad igen för att kontrollera statusen för nätverkssäkerhetsgrupper (du ser inte icke-kompatibla nätverkssäkerhetsgrupper om principen har slutfört sin reparation).

Relaterat innehåll

- Mer information om NSG-flödesloggar finns i Flödesloggar för nätverkssäkerhetsgrupper.

- Mer information om hur du använder inbyggda principer med trafikanalys finns i Hantera trafikanalys med Azure Policy.

- Information om hur du använder en ARM-mall (Azure Resource Manager) för att distribuera flödesloggar och trafikanalyser finns i Konfigurera NSG-flödesloggar med hjälp av en Azure Resource Manager-mall.