Konfigurera Microsoft Entra-autentisering för ett Azure Red Hat OpenShift 4-kluster (portalen)

Om du väljer att installera och använda CLI lokalt kräver den här självstudien att du kör Azure CLI version 2.6.0 eller senare. Kör az --version för att hitta versionen. Om du behöver installera eller uppgradera kan du läsa Installera Azure CLI.

Innan du börjar

Skapa klustrets URL för OAuth-återanrop och anteckna det. Ersätt aro-rg med resursgruppens namn och aro-kluster med klustrets namn.

Kommentar

Avsnittet AAD i URL:en för återanrop till OAuth ska matcha namnet på OAuth-identitetsprovidern som du konfigurerar senare.

domain=$(az aro show -g aro-rg -n aro-cluster --query clusterProfile.domain -o tsv)

location=$(az aro show -g aro-rg -n aro-cluster --query location -o tsv)

echo "OAuth callback URL: https://oauth-openshift.apps.$domain.$location.aroapp.io/oauth2callback/AAD"

Skapa ett Microsoft Entra-program för autentisering

Logga in på Azure-portalen och gå till bladet Appregistreringar och klicka sedan på Ny registrering för att skapa ett nytt program.

Ange ett namn för programmet, till exempel aro-azuread-auth, och fyll i omdirigerings-URI :n med hjälp av värdet för den URL för återanrop av OAuth som du hämtade tidigare.

Gå till Certifikat och hemligheter och klicka på Ny klienthemlighet och fyll i informationen. Anteckna nyckelvärdet eftersom du använder det i ett senare skede. Du kommer inte att kunna hämta den igen.

Gå till Översikt och anteckna program-ID:t (klient-ID:t och katalog-ID:t). Du behöver dem i ett senare skede.

Konfigurera valfria anspråk

Programutvecklare kan använda valfria anspråk i sina Microsoft Entra-program för att ange vilka anspråk de vill ha i token som skickas till deras program.

Du kan använda valfria anspråk för att:

- Välja ytterligare anspråk som ska inkluderas i ditt programs token.

- Ändra beteendet för vissa anspråk som Microsoft Entra-ID returnerar i token.

- Lägga till och få åtkomst till anpassade anspråk för ditt program.

Vi konfigurerar OpenShift att använda anspråket email och återgår till upn för att ange det föredragna användarnamnet upn genom att lägga till som en del av den ID-token som returneras av Microsoft Entra ID.

Gå till Tokenkonfiguration och klicka på Lägg till valfritt anspråk. Välj ID och kontrollera sedan e-postmeddelandet och upn-anspråken .

Tilldela användare och grupper till klustret (valfritt)

Program som registrerats i en Microsoft Entra-klientorganisation är som standard tillgängliga för alla användare av klientorganisationen som har autentiserats. Med Microsoft Entra-ID kan klientadministratörer och utvecklare begränsa en app till en specifik uppsättning användare eller säkerhetsgrupper i klientorganisationen.

Följ anvisningarna i Microsoft Entra-dokumentationen för att tilldela användare och grupper till appen.

Konfigurera OpenShift OpenID-autentisering

Hämta autentiseringsuppgifterna kubeadmin . Kör följande kommando för att hitta lösenordet för kubeadmin användaren.

az aro list-credentials \

--name aro-cluster \

--resource-group aro-rg

I följande exempelutdata visas lösenordet i kubeadminPassword.

{

"kubeadminPassword": "<generated password>",

"kubeadminUsername": "kubeadmin"

}

Du hittar klusterkonsolens URL genom att köra följande kommando, som ser ut så här https://console-openshift-console.apps.<random>.<region>.aroapp.io/

az aro show \

--name aro-cluster \

--resource-group aro-rg \

--query "consoleProfile.url" -o tsv

Starta konsolens URL i en webbläsare och logga in med autentiseringsuppgifterna kubeadmin .

Gå till Administration, klicka på Kluster Inställningar och välj sedan fliken Konfiguration. Rulla om du vill välja OAuth.

Rulla nedåt för att välja Lägg till under Identitetsprovidrar och välj OpenID Anslut.

Fyll i namnet som Microsoft Entra-ID, klient-ID som program-ID och klienthemlighet. Utfärdarens URL är formaterad så här: https://login.microsoftonline.com/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/v2.0. Ersätt platshållaren med det klient-ID som du hämtade tidigare.

Rulla ned till avsnittet Anspråk och uppdatera det föredragna användarnamnet för att använda värdet från det överordnade anspråket.

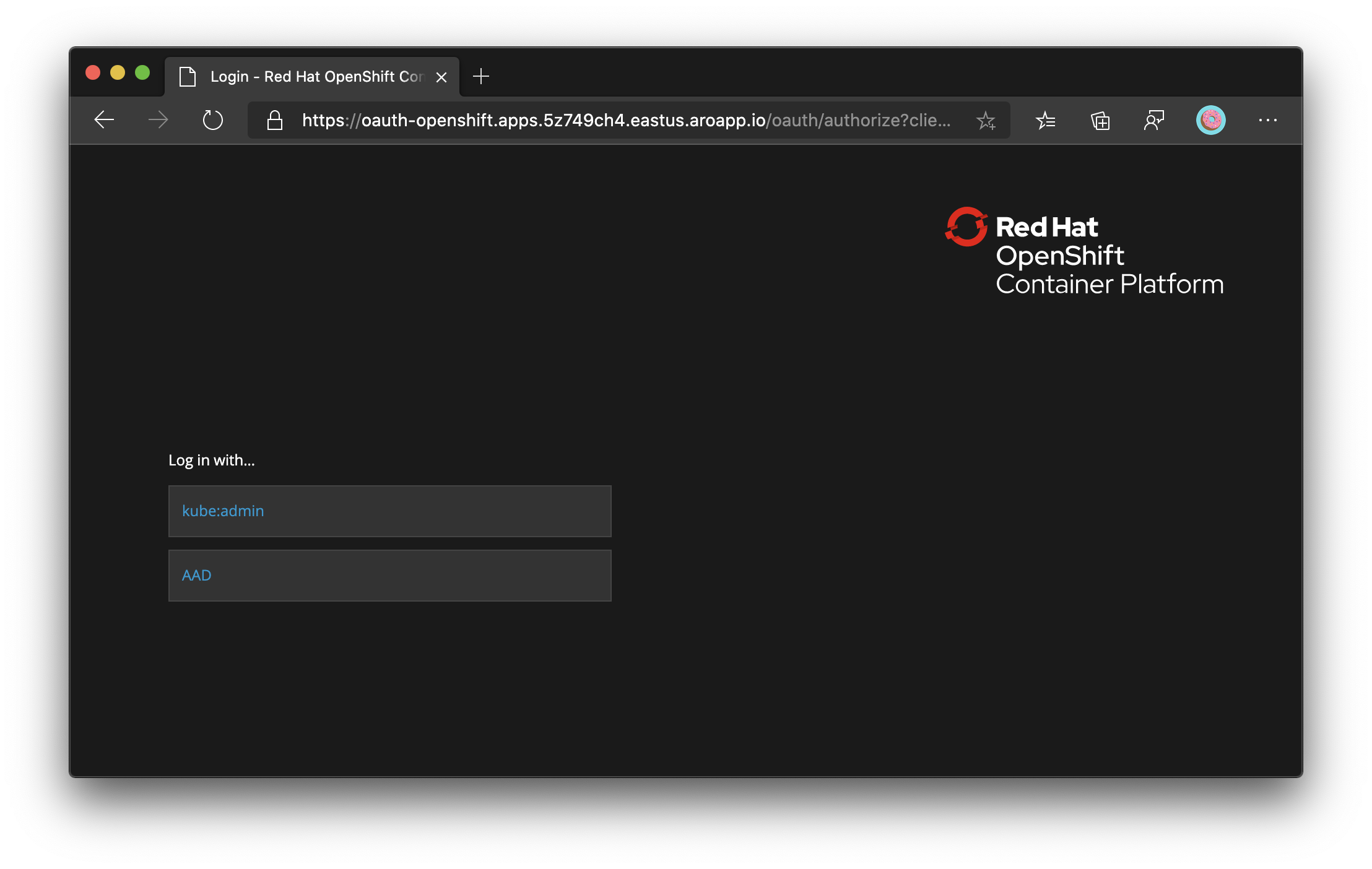

Verifiera inloggning via Microsoft Entra-ID

Om du nu loggar ut från OpenShift-webbkonsolen och försöker logga in igen visas ett nytt alternativ för att logga in med Microsoft Entra-ID. Du kan behöva vänta några minuter.

Kommentar

Om du stöter på felet "AADSTS50011: Omdirigerings-URI https://oauth-openshift.apps.xxxxxxxxxx.xxxxxxx.aroapp.io/oauth2callback/xxxx :n som anges i begäran matchar inte de konfigurerade omdirigerings-URI:erna" kan du följa felsökningsguiden för azure AD-inloggning (OIDC) som misslyckades när omdirigerings-URI:n inte har angetts korrekt för att lösa problemet.