Ändra konfigurationen för lokal åtkomst på en plats

Du kan använda Microsoft Entra-ID eller ett lokalt användarnamn och lösenord för att autentisera åtkomsten till instrumentpanelerna för distribuerad spårning och paketkärnor. Dessutom kan du använda ett självsignerat certifikat eller ange ett eget för att intyga åtkomst till dina lokala diagnostikverktyg.

För att förbättra säkerheten i distributionen rekommenderar vi att du konfigurerar Microsoft Entra-autentisering över lokala användarnamn och lösenord, samt tillhandahåller ett certifikat som signerats av en globalt känd och betrodd certifikatutfärdare (CA).

I den här instruktionsguiden får du lära dig hur du använder Azure Portal för att ändra autentiseringsmetoden och certifikatet som används för att skydda åtkomsten till en webbplats lokala övervakningsverktyg.

Dricks

Om du i stället vill ändra den användartilldelade identiteten som konfigurerats för HTTPS-certifikat skapar du en ny eller redigerar en befintlig användartilldelad identitet med hjälp av informationen som samlas in i Samla in lokala övervakningsvärden.

Förutsättningar

- Se Välj autentiseringsmetod för lokala övervakningsverktyg och Samla in lokala övervakningsvärden för att samla in de värden som krävs och se till att de har rätt format.

- Om du vill lägga till eller uppdatera ett anpassat HTTPS-certifikat för åtkomst till dina lokala övervakningsverktyg behöver du ett certifikat signerat av en globalt känd och betrodd certifikatutfärdare och lagras i ett Azure Key Vault. Certifikatet måste använda en privat nyckel av typen RSA eller EC för att säkerställa att det kan exporteras (se Exporterabar eller icke-exporterbar nyckel för mer information).

- Om du vill uppdatera din lokala övervakningsautentiseringsmetod kontrollerar du att den lokala datorn har grundläggande kubectl-åtkomst till Det Azure Arc-aktiverade Kubernetes-klustret. Detta kräver en kubeconfig-kärnfil som du kan hämta genom att följa core-namnområdesåtkomsten.

- Se till att du kan logga in på Azure Portal med ett konto med åtkomst till den aktiva prenumeration som du använde för att skapa ditt privata mobilnätverk. Det här kontot måste ha den inbyggda rollen Deltagare eller Ägare i prenumerationsomfånget.

Visa konfigurationen för lokal åtkomst

I det här steget navigerar du till resursen Packet Core Control Plane som representerar din paketkärninstans.

Logga in på Azure-portalen.

Sök efter och välj den mobilnätverksresurs som representerar det privata mobilnätverket.

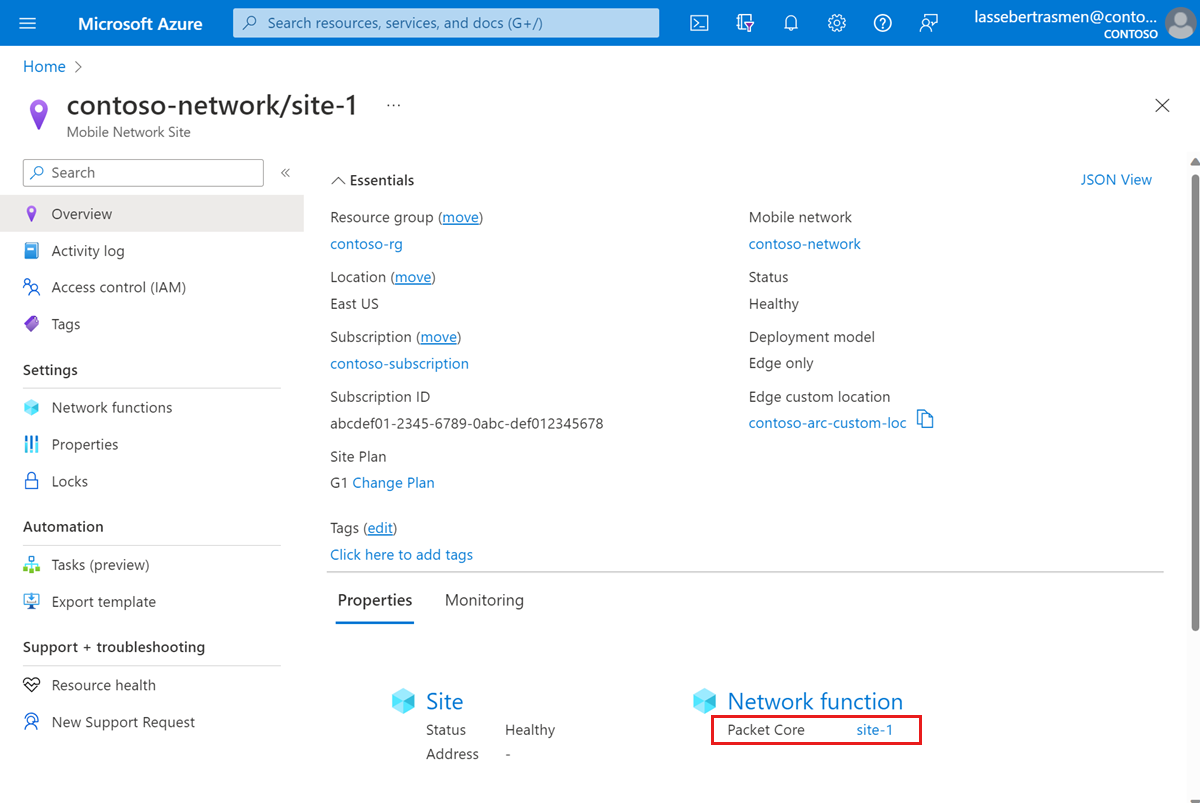

I resursmenyn väljer du Webbplatser.

Välj den plats som innehåller paketkärninstansen som du vill ändra.

Under rubriken Nätverksfunktion väljer du namnet på den Packet Core Control Plane-resurs som visas bredvid Packet Core.

Kontrollera fälten under rubriken Lokal åtkomst för att visa den aktuella konfigurationen och statusen för lokal åtkomst.

Ändra konfigurationen för lokal åtkomst

Välj Ändra lokal åtkomst.

Under Autentiseringstyp väljer du den autentiseringsmetod som du vill använda.

Under HTTPS-certifikat väljer du om du vill ange ett anpassat HTTPS-certifikat för åtkomst till dina lokala övervakningsverktyg.

Om du har valt Ja för Ange anpassat HTTPS-certifikat?, använder du den information som du samlade in i Samla in lokala övervakningsvärden för att välja ett certifikat.

Välj Nästa.

Azure verifierar nu de konfigurationsvärden som du angav. Du bör se ett meddelande som anger att dina värden har godkänts.

Välj Skapa.

Azure distribuerar nu om paketkärninstansen med den nya konfigurationen. Azure Portal visar en bekräftelseskärm när distributionen är klar.

Välj Gå till resurs. Kontrollera att fälten under Lokal åtkomst innehåller uppdaterad autentiserings- och certifikatinformation.

Om du har lagt till eller uppdaterat ett anpassat HTTPS-certifikat följer du Åtkomst till webbgränssnittet för distribuerad spårning och Kommer åt instrumentpanelerna för paketkärnorna för att kontrollera om webbläsaren litar på anslutningen till dina lokala övervakningsverktyg. Tänk på följande:

- Det kan ta upp till fyra timmar innan ändringarna i Key Vault synkroniseras med gränsplatsen.

- Du kan behöva rensa webbläsarens cacheminne för att observera ändringarna.

Konfigurera åtkomstautentisering för lokal övervakning

Följ det här steget om du har ändrat autentiseringstypen för lokal övervakningsåtkomst.

Om du har bytt från lokala användarnamn och lösenord till Microsoft Entra-ID följer du stegen i Aktivera Microsoft Entra-ID för lokala övervakningsverktyg.

Om du bytte från Microsoft Entra-ID till lokala användarnamn och lösenord:

Logga in på Azure Cloud Shell och välj PowerShell. Om det här är första gången du kommer åt klustret via Azure Cloud Shell följer du Åtkomst till klustret för att konfigurera kubectl-åtkomst.

Ta bort Kubernetes-hemliga objekt:

kubectl delete secrets sas-auth-secrets grafana-auth-secrets --kubeconfig=<core kubeconfig> -n coreStarta om poddar för distribuerad spårning och paketkärnor.

Hämta namnet på instrumentpanelspodden för paketkärnorna:

kubectl get pods -n core --kubeconfig=<core kubeconfig> | grep "grafana"Kopiera utdata från föregående steg och ersätt det med följande kommando för att starta om poddarna.

kubectl delete pod sas-core-search-0 <packet core dashboards pod> -n core --kubeconfig=<core kubeconfig>

Följ Åtkomst till webbgränssnittet för distribuerad spårning och Få åtkomst till instrumentpanelerna för paketkärnorna för att kontrollera om du kan komma åt dina lokala övervakningsverktyg med hjälp av lokala användarnamn och lösenord.