Självstudie: Skapa en privat DNS-infrastruktur för slutpunkter med Azure Private Resolver för en lokal arbetsbelastning

När en privat Azure-slutpunkt skapas använder den Azure Privat DNS-zoner för namnmatchning som standard. För att lokala arbetsbelastningar ska få åtkomst till slutpunkten krävdes en vidarebefordrare till en virtuell dator i Azure som är värd för DNS- eller lokala DNS-poster för den privata slutpunkten. Azure Private Resolver minskar behovet av att distribuera en virtuell dator i Azure för DNS eller hantera dns-posterna för privata slutpunkter på en lokal DNS-server.

I den här självstudien lär du dig att:

- Skapa ett virtuellt Azure-nätverk för molnnätverket och ett simulerat lokalt nätverk med peering för virtuella nätverk.

- Skapa en Azure-webbapp för att simulera en molnresurs.

- Skapa en privat Azure-slutpunkt för webbappen i Azure Virtual Network.

- Skapa en privat Azure Resolver i molnnätverket.

- Skapa en virtuell Azure-dator i det simulerade lokala nätverket för att testa DNS-matchningen till webbappen.

Kommentar

Ett virtuellt Azure-nätverk med peering används för att simulera ett lokalt nätverk i den här självstudien. I ett produktionsscenario krävs en Express Route eller plats-till-plats-VPN för att ansluta till det virtuella Azure-nätverket för att få åtkomst till den privata slutpunkten.

Det simulerade nätverket konfigureras med Azure Private Resolver som det virtuella nätverkets DNS-server. I ett produktionsscenario använder de lokala resurserna en lokal DNS-server för namnmatchning. En villkorlig vidarebefordrare till Azure Private Resolver används på den lokala DNS-servern för att matcha DNS-posterna för privata slutpunkter. Mer information om konfigurationen av villkorsstyrda vidarebefordrare för DNS-servern finns i leverantörens dokumentation.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration. Skapa ett konto utan kostnad.

Logga in på Azure

Logga in på Azure Portal med ditt Azure-konto.

Översikt

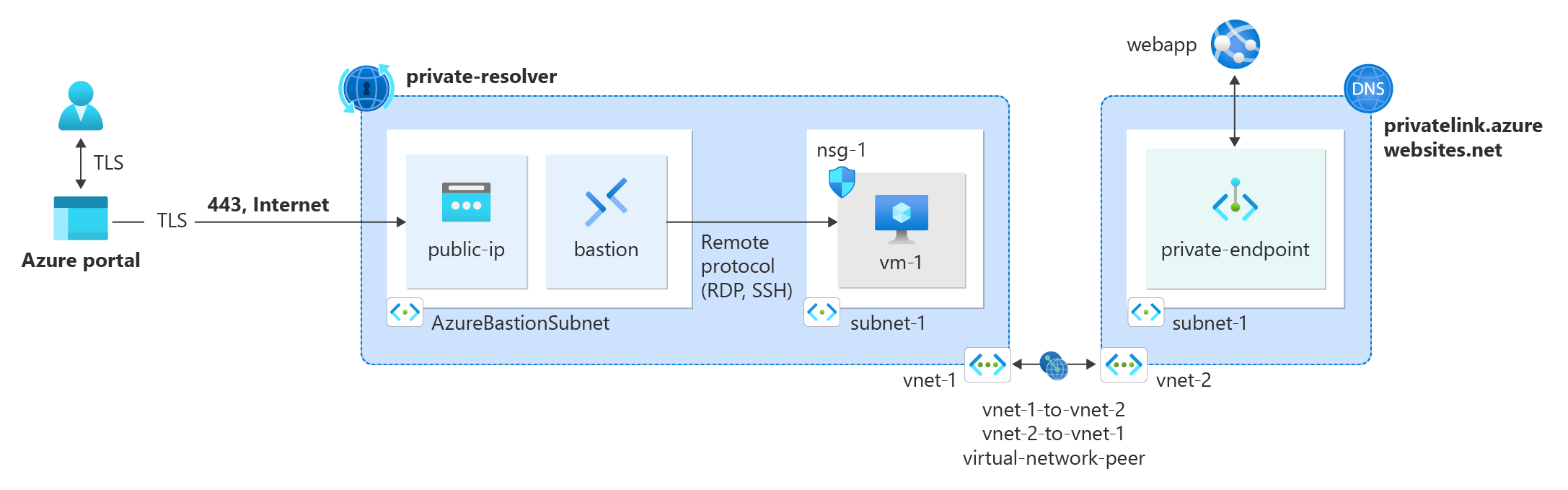

Ett virtuellt nätverk för Azure-webbappen och det simulerade lokala nätverket används för resurserna i självstudien. Du skapar två virtuella nätverk och peerkopplar dem för att simulera en Express Route- eller VPN-anslutning mellan lokalt och Azure. En Azure Bastion-värd distribueras i det simulerade lokala nätverket för att ansluta till den virtuella testdatorn. Den virtuella testdatorn används för att testa den privata slutpunktsanslutningen till webbappen och DNS-matchningen.

Följande resurser används i den här självstudien för att simulera en lokal och molnbaserad nätverksinfrastruktur:

| Resurs | Name | beskrivning |

|---|---|---|

| Simulerat lokalt virtuellt nätverk | vnet-1 | Det virtuella nätverk som simulerar ett lokalt nätverk. |

| Virtuellt molnnätverk | vnet-2 | Det virtuella nätverk där Azure-webbappen distribueras. |

| Bastion-värd | bastion | Bastion-värd som används för att ansluta till den virtuella datorn i det simulerade lokala nätverket. |

| Testa virtuell dator | vm-1 | Virtuell dator som används för att testa den privata slutpunktsanslutningen till webbappen och DNS-matchning. |

| Peer för virtuellt nätverk | vnet-1-to-vnet-2 | Virtuell nätverkspe peer mellan det simulerade lokala nätverket och det virtuella molnnätverket. |

| Peer för virtuellt nätverk | vnet-2-to-vnet-1 | Virtuell nätverks peer mellan det virtuella molnnätverket och det simulerade lokala nätverket. |

Skapa ett virtuellt nätverk och en Azure Bastion-värd

Följande procedur skapar ett virtuellt nätverk med ett resursundernät, ett Azure Bastion-undernät och en Bastion-värd:

I portalen söker du efter och väljer Virtuella nätverk.

På sidan Virtuella nätverk väljer du + Skapa.

På fliken Grundläggande i Skapa virtuellt nätverk anger du eller väljer följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj Skapa ny.

Ange test-rg som namn.

Välj OK.Instansinformation Name Ange vnet-1. Region Välj USA, östra 2.

Välj Nästa för att fortsätta till fliken Säkerhet .

I avsnittet Azure Bastion väljer du Aktivera Azure Bastion.

Bastion använder webbläsaren för att ansluta till virtuella datorer i ditt virtuella nätverk via Secure Shell (SSH) eller Remote Desktop Protocol (RDP) med hjälp av sina privata IP-adresser. De virtuella datorerna behöver inte offentliga IP-adresser, klientprogramvara eller särskild konfiguration. Mer information finns i Vad är Azure Bastion?.

I Azure Bastion anger eller väljer du följande information:

Inställning Värde Azure Bastion-värdnamn Ange bastion. Offentlig IP-adress för Azure Bastion Välj Skapa en offentlig IP-adress.

Ange public-ip-bastion i Namn.

Välj OK.

Välj Nästa för att fortsätta till fliken IP-adresser .

I rutan adressutrymme i Undernät väljer du standardundernätet .

I Redigera undernät anger eller väljer du följande information:

Inställning Värde Undernätssyfte Låt standardvärdet Standard vara kvar. Name Ange undernät-1. IPv4 IPv4-adressintervall Låt standardvärdet vara 10.0.0.0/16. Startadress Låt standardvärdet vara 10.0.0.0. Storlek Lämna standardvärdet /24 (256 adresser). Välj Spara.

Välj Granska + skapa längst ned i fönstret. När valideringen har godkänts väljer du Skapa.

Det tar några minuter för Bastion-värddistributionen att slutföras. Bastion-värden används senare i självstudien för att ansluta till den "lokala" virtuella datorn för att testa den privata slutpunkten. Du kan gå vidare till nästa steg när det virtuella nätverket skapas.

Skapa ett virtuellt molnnätverk

Upprepa föregående steg för att skapa ett virtuellt molnnätverk för den privata Slutpunkten för Azure Web App. Ersätt värdena med följande värden för det virtuella molnnätverket:

Kommentar

Distributionsavsnittet för Azure Bastion kan hoppas över för det virtuella molnnätverket. Bastion-värden krävs endast för det simulerade lokala nätverket.

| Inställning | Värde |

|---|---|

| Name | vnet-2 |

| Plats | USA, östra 2 |

| Adressutrymme | 10.1.0.0/16 |

| Namn på undernät | subnet-1 |

| Adressintervall för undernätet | 10.1.0.0/24 |

Skapa peer för virtuellt nätverk

Använd följande steg för att skapa en dubbelriktad nätverks peer mellan vnet1 och vnet2.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj vnet-1.

I Inställningar väljer du Peerings.

Markera + Lägg till.

Ange eller välj följande information i Lägg till peering:

Inställning Värde Sammanfattning av fjärrvirt virtuellt nätverk Namn på peeringlänk Ange vnet-2-to-vnet-1. Distributionsmodell för virtuellt nätverk Låt resource manager-standardvärdet vara kvar. Prenumeration Välj din prenumeration. Virtuellt nätverk Välj vnet-2. Peeringinställningar för fjärrvirt virtuellt nätverk Tillåt att "vnet-2" får åtkomst till "vnet-1" Låt standardvärdet vara markerat. Tillåt att "vnet-2" tar emot vidarebefordrad trafik från "vnet-1" Markera kryssrutan. Tillåt att gateway- eller routningsservern i "vnet-2" vidarebefordrar trafik till "vnet-1" Låt standardvärdet vara avmarkerat. Aktivera "vnet-2" för att använda fjärrgatewayen "vnet-1" eller routningsservern Låt standardvärdet vara avmarkerat. Sammanfattning av peering för lokalt virtuellt nätverk Namn på peeringlänk Ange vnet-1-to-vnet-2. Peeringinställningar för lokalt virtuellt nätverk Tillåt att "vnet-1" får åtkomst till "vnet-2" Låt standardvärdet vara markerat. Tillåt att "vnet-1" tar emot vidarebefordrad trafik från "vnet-2" Markera kryssrutan. Tillåt att gateway- eller routningsservern i "vnet-1" vidarebefordrar trafik till "vnet-2" Låt standardvärdet vara avmarkerat. Aktivera "vnet-1" för att använda fjärrgatewayen "vnet-2" eller routningsservern Låt standardvärdet vara avmarkerat.

Markera Lägga till.

Skapa webbapp

I sökrutan överst i portalen anger du App Service. Välj App Services i sökresultatet.

Välj + Skapa.

Ange eller välj följande information på fliken Grundläggande i Skapa webbapp.

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Name Ange ett unikt namn för webbappen. Namnet webapp8675 används för exemplen i den här självstudien. Publicera Välj Kod. CLR-stack Välj .NET 6 (LTS). Operativsystem Välj Windows. Region Välj USA, östra 2. Prisavtal Windows-plan (USA, västra 2) Lämna standardnamnet. Prisplan Välj Ändra storlek. I Specifikationsväljaren väljer du Produktion för arbetsbelastningen.

I Rekommenderade prisnivåer väljer du P1V2.

Välj Använd.

Välj Nästa: Distribution.

Välj Nästa: Nätverk.

Ändra "Aktivera offentlig åtkomst" till false.

Välj Granska + skapa.

Välj Skapa.

Skapa en privat slutpunkt

En privat Azure-slutpunkt skapar ett nätverksgränssnitt för en Azure-tjänst som stöds i ditt virtuella nätverk. Den privata slutpunkten gör att Azure-tjänsten kan nås från en privat anslutning i ditt virtuella Azure-nätverk eller lokala nätverk.

Du skapar en privat slutpunkt för webbappen som du skapade tidigare.

I sökrutan överst i portalen anger du Privat slutpunkt. Välj Privata slutpunkter i sökresultaten.

Välj + Skapa.

Ange eller välj följande information på fliken Grundläggande i Skapa en privat slutpunkt:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration Resursgrupp Välj test-rg. Instansinformation Name Ange privat slutpunkt. Namn på nätverksgränssnitt Lämna standardnamnet. Region Välj USA, östra 2. Välj Nästa: Resurs.

Ange eller välj följande information på fliken Resurs :

Inställning Värde Anslutningsmetod Välj Anslut till en Azure-resurs i min katalog. Prenumeration Välj din prenumeration. Resurstyp Välj Microsoft.Web/sites. Resurs Välj din webbapp. Namnet webapp8675 används för exemplen i den här självstudien. Underresurs för mål Välj webbplatser. Välj Nästa: Virtuellt nätverk.

Ange eller välj följande information på fliken Virtuellt nätverk :

Inställning Värde Nätverk Virtuellt nätverk Välj vnet-2 (test-rg). Undernät Välj undernät-1. Nätverksprincip för privata slutpunkter Lämna standardvärdet Inaktiverad. Privat IP-konfiguration Välj Statisk allokera IP-adress. Namn Ange ipconfig-1. Privat IP-adress Ange 10.1.0.10. Välj Nästa: DNS.

Lämna standardinställningarna på fliken DNS .

Välj Nästa: Taggar och sedan Nästa: Granska + skapa.

Välj Skapa.

Skapa en privat lösning

Du skapar en privat matchare i det virtuella nätverket där den privata slutpunkten finns. Matcharen tar emot DNS-begäranden från den simulerade lokala arbetsbelastningen. Dessa begäranden vidarebefordras till azure-angiven DNS. Azure-tillhandahållna DNS löser Azure Privat DNS-zonen för den privata slutpunkten och returnerar IP-adressen till den lokala arbetsbelastningen.

I sökrutan överst i portalen anger du privat DNS-matchare. Välj PRIVATA DNS-matchare i sökresultaten.

Välj + Skapa.

Ange eller välj följande information på fliken Grundläggande i Skapa en privat DNS-matchare:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg Instansinformation Name Ange private-resolver. Region Välj (USA) USA, östra 2. Virtual Network Virtual Network Välj vnet-2. Välj Nästa: Inkommande slutpunkter.

I Inkommande slutpunkter väljer du + Lägg till en slutpunkt.

Ange eller välj följande information i Lägg till en inkommande slutpunkt:

Inställning Värde Slutpunktnamn Ange inkommande slutpunkt. Undernät Välj Skapa ny.

Ange undernätsmatchare i Namn.

Lämna standardadressintervallet för undernätet.

Välj Skapa.Välj Spara.

Välj Granska + skapa.

Välj Skapa.

När distributionen av den privata matcharen är klar fortsätter du till nästa steg.

Konfigurera DNS för simulerat nätverk

Följande steg anger den privata matcharen som den primära DNS-servern för det simulerade lokala nätverket vnet-1.

I en produktionsmiljö behövs inte de här stegen och är bara för att simulera DNS-matchningen för den privata slutpunkten. Din lokala DNS-server har en villkorlig vidarebefordrare till den här IP-adressen för att matcha dns-posterna för privata slutpunkter från det lokala nätverket.

I sökrutan överst i portalen anger du privat DNS-matchare. Välj PRIVATA DNS-matchare i sökresultaten.

Välj private-resolver.

Välj Inkommande slutpunkter i Inställningar.

Anteckna IP-adressen för slutpunkten med namnet inbound-endpoint. I exemplet för den här självstudien är IP-adressen 10.1.1.4.

I sökrutan överst i portalen anger du Virtuellt nätverk. Välj Virtuella nätverk i sökresultaten.

Välj vnet-1.

Välj DNS-servrar i Inställningar.

Välj Anpassad i DNS-servrar.

Ange den IP-adress som du antecknade tidigare. I exemplet för den här självstudien är IP-adressen 10.1.1.4.

Välj Spara.

Skapa en virtuell testdator

Följande procedur skapar en virtuell testdator (VM) med namnet vm-1 i det virtuella nätverket.

I portalen söker du efter och väljer Virtuella datorer.

I Virtuella datorer väljer du + Skapa och sedan Virtuell Azure-dator.

På fliken Grundläggande i Skapa en virtuell dator anger eller väljer du följande information:

Inställning Värde Projektinformation Prenumeration Välj din prenumeration. Resursgrupp Välj test-rg. Instansinformation Virtual machine name Ange vm-1. Region Välj USA, östra 2. Tillgängliga alternativ Välj Ingen infrastrukturredundans krävs. Säkerhetstyp Låt standardvärdet Standard vara kvar. Bild Välj Windows Server 2022 Datacenter – x64 Gen2. VM-arkitektur Låt standardvärdet x64 vara kvar. Storlek Välj en storlek. Administratörskonto Authentication type Välj Lösenord. Username Ange azureuser. Lösenord Ange ett lösenord. Bekräfta lösenord Ange lösenordet igen. Regler för inkommande portar Offentliga inkommande portar Välj Ingen. Välj fliken Nätverk överst på sidan.

Ange eller välj följande information på fliken Nätverk :

Inställning Värde Nätverksgränssnitt Virtuellt nätverk Välj vnet-1. Undernät Välj undernät-1 (10.0.0.0/24). Offentlig IP-adress Välj Ingen. Nätverkssäkerhetsgrupp för nätverkskort Visa avancerad. Konfigurera nätverkssäkerhetsgrupp Välj Skapa ny.

Ange nsg-1 som namn.

Låt resten vara som standard och välj OK.Låt resten av inställningarna vara som standard och välj Granska + skapa.

Granska inställningarna och välj Skapa.

Kommentar

Virtuella datorer i ett virtuellt nätverk med en skyddsvärd behöver inte offentliga IP-adresser. Bastion tillhandahåller den offentliga IP-adressen och de virtuella datorerna använder privata IP-adresser för att kommunicera i nätverket. Du kan ta bort de offentliga IP-adresserna från alla virtuella datorer i bastionens värdbaserade virtuella nätverk. Mer information finns i Koppla bort en offentlig IP-adress från en virtuell Azure-dator.

Kommentar

Azure tillhandahåller en standard-IP för utgående åtkomst för virtuella datorer som antingen inte har tilldelats någon offentlig IP-adress eller som finns i serverdelspoolen för en intern grundläggande Azure-lastbalanserare. Ip-mekanismen för utgående åtkomst har en utgående IP-adress som inte kan konfigureras.

Standard-IP för utgående åtkomst inaktiveras när någon av följande händelser inträffar:

- En offentlig IP-adress tilldelas till den virtuella datorn.

- Den virtuella datorn placeras i serverdelspoolen för en standardlastbalanserare, med eller utan regler för utgående trafik.

- En Azure NAT Gateway-resurs tilldelas till den virtuella datorns undernät.

Virtuella datorer som du skapar med hjälp av vm-skalningsuppsättningar i flexibelt orkestreringsläge har inte standardåtkomst till utgående trafik.

Mer information om utgående anslutningar i Azure finns i Standardutgående åtkomst i Azure och Använda SNAT (Source Network Address Translation) för utgående anslutningar.

Testa anslutningen till en privat slutpunkt

I det här avsnittet använder du den virtuella dator som du skapade i föregående steg för att ansluta till webbappen över den privata slutpunkten.

I sökrutan överst i portalen anger du Virtuell dator. Välj Virtuella datorer i sökresultaten.

Välj vm-1.

På översiktssidan för vm-1 väljer du Anslut och sedan Bastion.

Ange det användarnamn och lösenord som du angav när den virtuella datorn skapades.

Välj knappen Anslut .

Öppna Windows PowerShell på servern när du har anslutit.

Ange

nslookup <webapp-name>.azurewebsites.net. Ersätt <webapp-name> med namnet på den webbapp som du skapade i föregående steg. Du får ett meddelande som liknar följande utdata:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp.privatelink.azurewebsites.net Address: 10.1.0.10 Aliases: webapp.azurewebsites.netEn privat IP-adress på 10.1.0.10 returneras för webbappens namn. Den här adressen finns i undernätet-1 i det virtuella vnet-2-nätverket som du skapade tidigare.

Öppna Microsoft Edge och ange URL:en för din webbapp,

https://<webapp-name>.azurewebsites.net.Kontrollera att du får standardsidan för webbappen.

Stäng anslutningen till vm-1.

Öppna en webbläsare på den lokala datorn och ange URL:en för webbappen.

https://<webapp-name>.azurewebsites.netKontrollera att du får en 403-sida . Den här sidan anger att webbappen inte är tillgänglig externt.

När du är klar med de resurser som du skapade kan du ta bort resursgruppen och alla dess resurser.

I Azure Portal söker du efter och väljer Resursgrupper.

På sidan Resursgrupper väljer du resursgruppen test-rg .

På sidan test-rg väljer du Ta bort resursgrupp.

Ange test-rg i Ange resursgruppsnamn för att bekräfta borttagningen och välj sedan Ta bort.

Nästa steg

I den här självstudien har du lärt dig hur du distribuerar en privat lösning och en privat slutpunkt. Du har testat anslutningen till den privata slutpunkten från ett simulerat lokalt nätverk.

Gå vidare till nästa artikel för att lära dig hur du...