Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

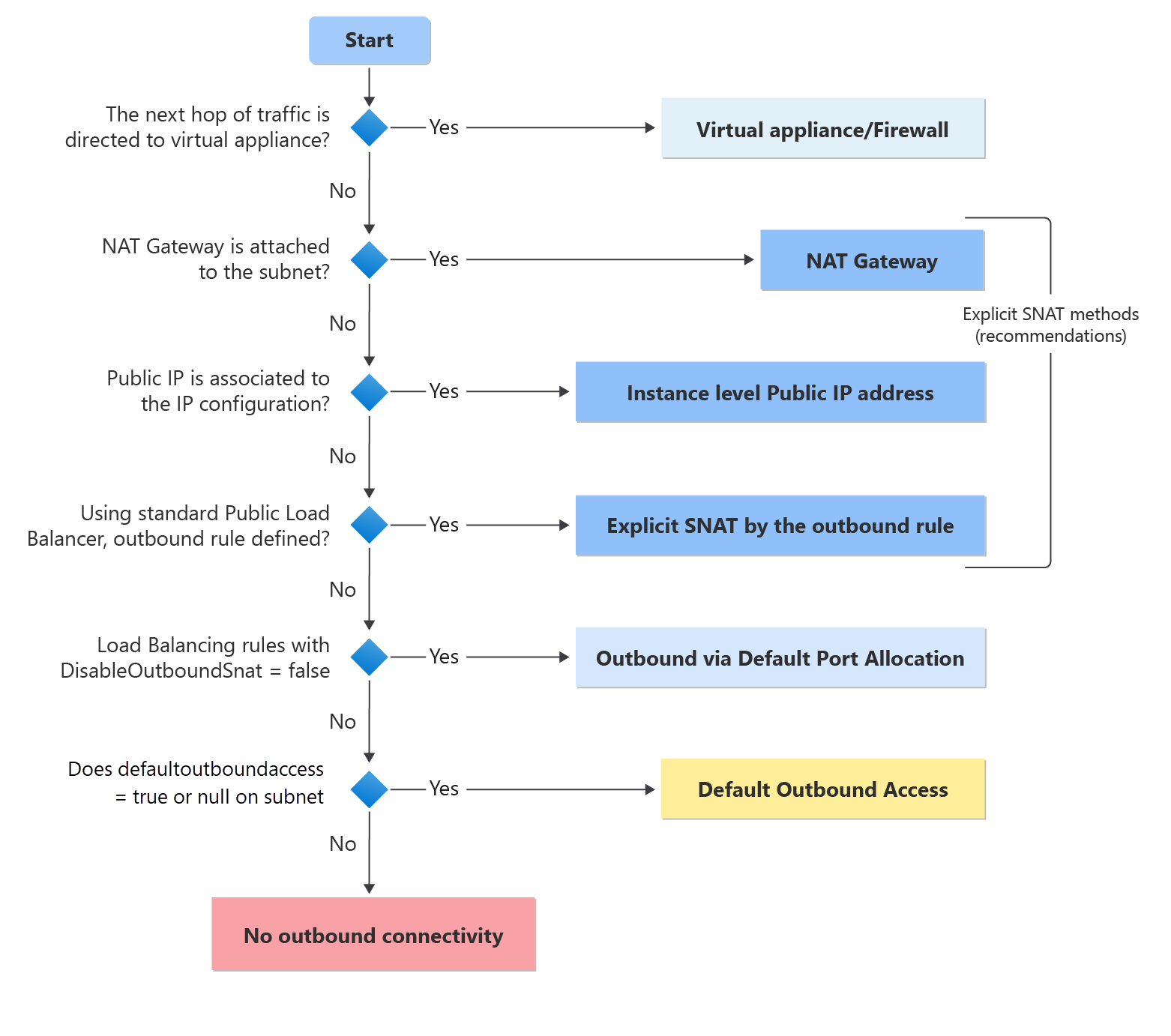

När du distribuerar en virtuell dator i ett virtuellt nätverk utan en explicit definierad utgående anslutningsmetod i Azure tilldelar Azure automatiskt en utgående offentlig IP-adress. Den här IP-adressen möjliggör utgående anslutning från resurserna till Internet och till andra offentliga slutpunkter inom Microsoft. Den här åtkomsten kallas för standardåtkomst för utgående trafik.

Exempel på explicit utgående anslutning för virtuella datorer är:

- Distribueras i ett undernät som är associerat med en NAT-gateway.

- Distribuerad i serverdelspoolen för en standardlastbalanserare med definierade regler för utgående trafik.

- Distribuerad i serverdelspoolen för en grundläggande offentlig lastbalanserare.

- Virtuella datorer med offentliga IP-adresser som uttryckligen är associerade med dem.

Hur och när standardåtkomst för utgående trafik tillhandahålls

Om en virtuell dator (VM) distribueras utan en explicit utgående anslutningsmetod tilldelar Azure den en offentlig IP-standardadress för utgående trafik. Den här IP-adressen, som kallas standard-IP för utgående åtkomst, ägs av Microsoft och kan ändras utan förvarning. Det rekommenderas inte för produktionsarbetsbelastningar.

Anteckning

I vissa fall tilldelas fortfarande en utgående standard-IP-adress till virtuella datorer i ett icke-privat undernät, även när en explicit utgående metod, till exempel en NAT Gateway eller en UDR som dirigerar trafik till en NVA/brandvägg, har konfigurerats. Detta innebär inte att standardutgående IP-adresser används för utgående trafik om inte dessa explicita metoder tas bort. Om du vill ta bort standardutgående IP-adresser måste undernätet göras privat och de virtuella datorerna måste stoppas och frigöras.

Viktigt!

Efter den 31 mars 2026 använder nya virtuella nätverk som standard privata undernät, vilket innebär att en explicit utgående metod måste aktiveras för att nå offentliga slutpunkter på Internet och i Microsoft. Mer information finns i det officiella meddelandet. Vi rekommenderar att du använder någon av de explicita anslutningsformer som beskrivs i följande avsnitt. Andra frågor finns i avsnittet Vanliga frågor och svar: Standardbeteendeändring till privata undernät.

Varför rekommenderas det att inaktivera standardåtkomst för utgående trafik?

Säkerhet: Standardåtkomst till Internet strider mot Noll förtroende-principer.

Klarhet: Explicit anslutning föredras framför implicit åtkomst.

Stabilitet: Standardutgående IP-adress är inte kundägd och kan ändras, vilket leder till potentiella störningar.

Några exempel på konfigurationer som inte fungerar när du använder utgående standardåtkomst:

- Flera nätverkskort på en virtuell dator kan ge inkonsekventa utgående IP-adresser

- Skalning av Skalningsuppsättningar för virtuella Azure-datorer kan leda till att utgående IP-adresser ändras

- Utgående IP-adresser är inte konsekventa eller sammanhängande i instanser av Virtuella Maskinens Skalningsuppsättning

Dessutom,

- Standard-IP-adresser för utgående åtkomst stöder inte fragmenterade paket

- Standard-IP-adresser för utgående åtkomst stöder inte ICMP-pingar

Hur kan jag övergå till en explicit metod för offentlig anslutning (och inaktivera standardåtkomst för utgående trafik)?

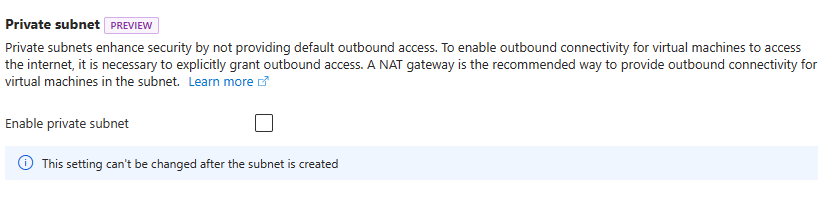

Översikt över privata undernät

- Om du skapar ett undernät som ska vara privat förhindrar du att virtuella datorer i undernätet använder standardutgående åtkomst för att ansluta till offentliga slutpunkter.

- Virtuella datorer i ett privat undernät kan fortfarande komma åt Internet (eller offentliga slutpunkter inom Microsoft) med explicit utgående anslutning.

Anteckning

Vissa tjänster fungerar inte på en virtuell dator i ett privat undernät utan en explicit utgående metod (exempel är Windows-aktivering och Windows-uppdateringar).

Så här konfigurerar du privata undernät

- I Azure-portalen väljer du undernätet och markerar kryssrutan för att aktivera privat undernät enligt följande:

- Med PowerShell tar följande skript namnen på resursgruppen och det virtuella nätverket och loopar genom varje undernät för att aktivera privat undernät.

$resourceGroupName = ""

$vnetName = ""

$vnet = Get-AzVirtualNetwork -ResourceGroupName $resourceGroupName -Name $vnetName

foreach ($subnet in $vnet.Subnets) {

if ($subnet.DefaultOutboundAccess -eq $null) {

$subnet.DefaultOutboundAccess = $false

Write-Output "Set 'defaultoutboundaccess' to \$false for subnet: $($subnet.Name)"

}

elseif ($subnet.DefaultOutboundAccess -eq $false) {

# Output message if the value is already $false

Write-Output "already private for subnet: $($subnet.Name)"

}

}

Set-AzVirtualNetwork -VirtualNetwork $vnet

- Med CLI uppdaterar du undernätet med az network vnet subnet update och ställ in

--default-outboundtill "false"

az network vnet subnet update --resource-group rgname --name subnetname --vnet-name vnetname --default-outbound false

- Med hjälp av

defaultOutboundAccessen Azure Resource Manager-mall anger du värdet för parametern till "false"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"vnetName": {

"type": "string",

"defaultValue": "testvm-vnet"

},

"subnetName": {

"type": "string",

"defaultValue": "default"

},

"subnetPrefix": {

"type": "string",

"defaultValue": "10.1.0.0/24"

},

"vnetAddressPrefix": {

"type": "string",

"defaultValue": "10.1.0.0/16"

}

},

"resources": [

{

"type": "Microsoft.Network/virtualNetworks",

"apiVersion": "2023-11-01",

"name": "[parameters('vnetName')]",

"location": "westus2",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[parameters('vnetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[parameters('subnetName')]",

"properties": {

"addressPrefix": "[parameters('subnetPrefix')]",

"defaultoutboundaccess": false

}

}

]

}

}

]

}

Begränsningar för privata undernät

För att aktivera eller uppdatera operativsystem för virtuella datorer, till exempel Windows, krävs en explicit utgående anslutningsmetod.

I konfigurationer med användardefinierade vägar (UDR) slutar alla konfigurerade vägar med nästa hopptyp

Internetatt fungera i ett privat undernät.Ett vanligt exempel är användningen av en UDR för att styra trafik till en överordnad virtuell nätverksinstallation/brandvägg, med undantag för vissa Azure Service-taggar för att kringgå inspektion. Detta görs genom att konfigurera rutter till dessa tjänsttaggar med nästa hopptyp

Internet. I det här scenariot konfigurerar du följande:En standardväg för målet 0.0.0.0/0 med nästa hopptyp av virtuell installation gäller i det allmänna fallet.

En eller flera vägar konfigureras till Service Tag-mål med nästa hopptyp

Internetför att kringgå NVA/brandväggen. Om inte en explicit utgående anslutningsmetod också har konfigurerats för källan för anslutningen till dessa mål misslyckas försöken att ansluta till dessa mål, eftersom standardutgående åtkomst inte är tillgänglig som standard i ett privat undernät.

Den här begränsningen gäller inte för användning av tjänstslutpunkter, som använder en annan nästa hopptyp

VirtualNetworkServiceEndpoint. Se Tjänstslutpunkter för virtuellt nätverk.

Virtuella datorer kan fortfarande komma åt Azure Storage-konton i samma region i ett privat undernät utan en explicit metod för utgående trafik. NSG:er rekommenderas för att kontrollera utgående anslutning.

Privata undernät gäller inte för delegerade eller hanterade undernät som används som värd för PaaS-tjänster. I dessa scenarier hanteras utgående anslutning av den enskilda tjänsten.

Viktigt!

När en lastbalanserares backend-pool konfigureras med hjälp av IP-adress, använder den förinställd åtkomst för utgående trafik på grund av ett pågående känt problem. För säkerhet som standard i konfiguration och applikationer med höga krav på utgående trafik, associera en NAT-gateway till de virtuella datorerna i lastbalanserarens bakomliggande pool för att skydda trafiken. Läs mer om befintliga kända problem.

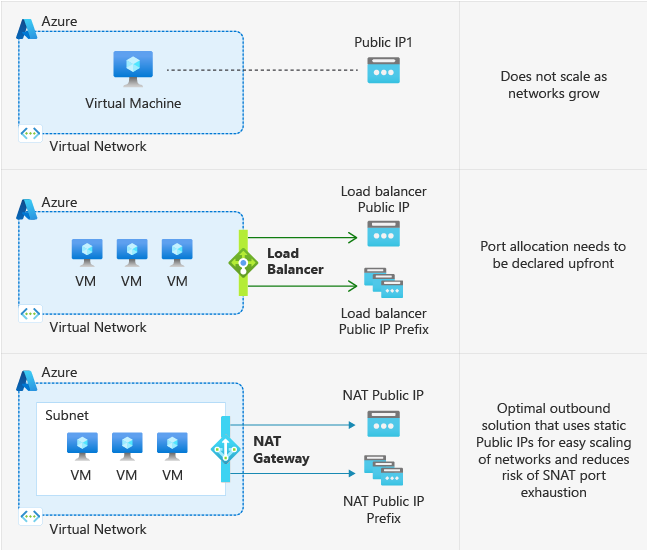

Lägga till en explicit utgående metod

- Associera en NAT-gateway till den virtuella datorns undernät. Observera att detta är den rekommenderade metoden för de flesta scenarier.

- Associera en standardlastbalanserare som konfigurerats med utgående regler.

- Associera en offentlig STANDARD-IP-adress till något av den virtuella datorns nätverksgränssnitt.

- Lägg till en brandvägg eller virtuell nätverksinstallation (NVA) i ditt virtuella nätverk och peka trafik till den med hjälp av en användardefinierad väg (UDR).

Använd flexibel orkestrering för virtuella maskinskalningsuppsättningar

- Flexibla skalningsuppsättningar är säkra som standard. Alla instanser som skapas via flexibla skalningsuppsättningar saknar standard-IP för utgående åtkomst kopplad till dem, så en explicit utgående metod krävs. Mer information finns i Flexibelt orkestreringsläge för virtuella maskinskalningsuppsättningar

Vanliga frågor och svar: Rensa standardavisering för utgående IP-adress

Varför visas en avisering som visar att jag har en utgående standard-IP på min virtuella dator?

Det finns en NIC-nivåparameter (defaultOutboundConnectivityEnabled) som spårar om standardutgående IP allokeras till en VM/VM Scale Set-instans. Detta används för att generera en banderoll i Azure-portalen för VM/VM-skalningsuppsättning som flaggar det här tillståndet. Det finns också specifika Azure Advisor-rekommendationer med den här informationen för dina prenumerationer. Om du vill visa vilka av dina virtuella datorer eller VM-skalningsuppsättningar som har en utgående IP-standard tilldelad till dem följer du dessa steg:

- Skriv "Advisor" i sökfältet i Azure-portalen och välj sedan det här alternativet när det kommer upp.

- Välj "Operational Excellence" (Driftskvalitet)

- Leta efter rekommendationerna "Lägg till explicit utgående metod för att inaktivera standardutgående" och/eller "Lägg till explicit utgående metod för att inaktivera standardutgående för vm-skalningsuppsättningar" (observera att det här är två olika objekt)

- Om någon av dessa är tillgänglig väljer du respektive rekommendationsnamn så visas nätverksgränssnittskorten (NIC) för alla virtuella maskiner/Virtual Machine Scale Set-instans som har standardutgående trafik aktiverad.

Hur rensar jag den här aviseringen?

- En uttrycklig metod för utgående måste användas för den flaggade virtuella maskinen/virtuella maskinskalningsuppsättningen. Se avsnittet ovan för olika alternativ.

- Undernätet bör göras privat för att förhindra att nya utgående IP-adresser som är standard skapas.

- Alla tillämpliga virtuella datorer i undernätet med flaggan måste stoppas och frigöras för att ändringarna ska återspeglas i parametern på NIC-nivå och flaggan som ska rensas. (Observera att detta också är sant i det omvända. För att en dator ska få en standardutgående IP-adress efter att parametern på undernätsnivå har angetts till false krävs ett stopp/frigörande av den virtuella datorn.)

Jag använder redan en explicit metod för utgående trafik, så varför ser jag fortfarande den här aviseringen?

I vissa fall tilldelas fortfarande en utgående standard-IP-adress till virtuella datorer i ett icke-privat undernät, även när en explicit utgående metod, till exempel en NAT Gateway eller en UDR som dirigerar trafik till en NVA/brandvägg, har konfigurerats. Detta innebär inte att standardutgående IP-adresser används för utgående trafik om inte dessa explicita metoder tas bort. Om du vill ta bort standardutgående IP-adresser (och ta bort aviseringen) måste undernätet göras privat och de virtuella datorerna måste stoppas och frigöras.

Vanliga frågor och svar: Standardbeteendeändring till privata undernät

Vad innebär standardinställningen för privata undernät och hur kommer det att implementeras?

Med API-versionen som släpptes efter den 31 mars 2026 anges egenskapen defaultOutboundAccess för undernät i nya virtuella nätverk till "false" som standard. Den här ändringen gör undernät privata som standard och förhindrar generering av standardutgående IP-adresser för virtuella datorer i dessa undernät. Det här beteendet gäller för alla konfigurationsmetoder – ARM-mallar, Azure-portalen, PowerShell och CLI. Tidigare versioner av ARM-mallar (eller verktyg som Terraform som kan ange äldre versioner) fortsätter att ange defaultOutboundAccess som null, vilket implicit tillåter utgående åtkomst.

Vad händer med mina befintliga virtuella nätverk och virtuella datorer? Hur är det med nya virtuella datorer som skapats i befintliga virtuella nätverk?

Inga ändringar görs i befintliga virtuella nätverk. Det innebär att både befintliga virtuella datorer och nyligen skapade virtuella datorer i dessa virtuella nätverk fortsätter att generera standardutgående IP-adresser om inte undernäten ändras manuellt för att bli privata.

Hur är det med nya distributioner av virtuella nätverk? Min infrastruktur är beroende av utgående IP-adresser som är standard och är inte redo att flytta till privata undernät just nu.

Du kan fortfarande konfigurera undernät som icke-privata med valfri metod som stöds (ARM-mallar, portalen, CLI, PowerShell). Detta säkerställer kompatibilitet för infrastrukturer som förlitar sig på standardutgående IP-adresser och som ännu inte är redo att övergå till privata undernät.

Nästa steg

Mer information om utgående anslutningar i Azure finns i: