Konfigurera autentisering

Azure Remote Rendering använder samma autentiseringsmekanism som Azure Spatial Anchors (ASA). För att få åtkomst till ett visst Azure Remote Rendering-konto måste klienter hämta en åtkomsttoken från Azure Mixed Reality Security Token Service (STS). Token som hämtas från STS har en livslängd på 24 timmar. Klienter måste ange något av följande för att anropa REST-API:erna:

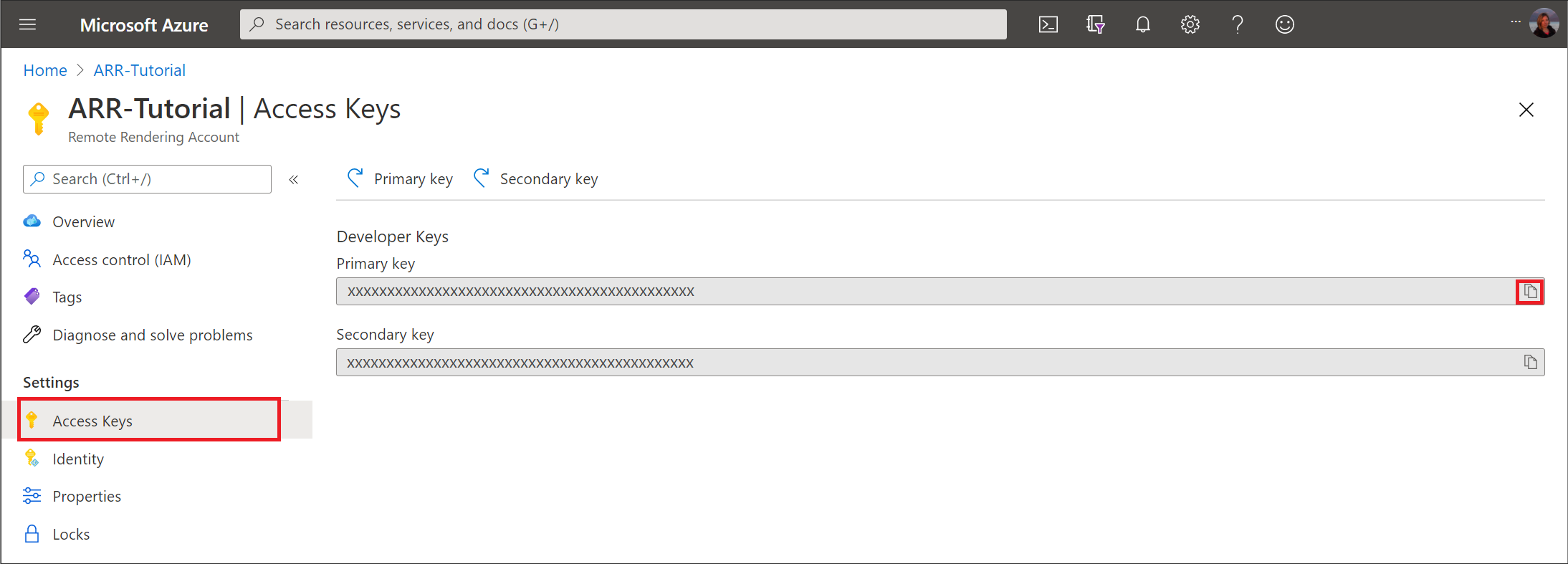

AccountKey: kan hämtas på fliken Nycklar för fjärrrenderingskontot på Azure-portalen. Kontonycklar rekommenderas endast för utveckling/prototyper.

AccountDomain: kan hämtas på fliken Översikt för fjärrrenderingskontot på Azure-portalen.

AuthenticationToken: är en Microsoft Entra-token som kan hämtas med hjälp av MSAL-biblioteket. Det finns flera olika flöden för att acceptera användarautentiseringsuppgifter och använda dessa autentiseringsuppgifter för att hämta en åtkomsttoken.

MRAccessToken: är en MR-token som kan hämtas från Azure Mixed Reality Security Token Service (STS). Hämtas från

https://sts.<accountDomain>slutpunkten med hjälp av ett REST-anrop som liknar nedanstående:GET https://sts.southcentralus.mixedreality.azure.com/Accounts/35d830cb-f062-4062-9792-d6316039df56/token HTTP/1.1 Authorization: Bearer eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1Ni<truncated>FL8Hq5aaOqZQnJr1koaQ Host: sts.southcentralus.mixedreality.azure.com Connection: Keep-Alive HTTP/1.1 200 OK Date: Tue, 24 Mar 2020 09:09:00 GMT Content-Type: application/json; charset=utf-8 Content-Length: 1153 Accept: application/json MS-CV: 05JLqWeKFkWpbdY944yl7A.0 {"AccessToken":"eyJhbGciOiJSUzI1<truncated>uLkO2FvA"}Där auktoriseringshuvudet formateras på följande sätt:

Bearer <Azure_AD_token>ellerBearer <accoundId>:<accountKey>. Den förra är att föredra för säkerhet. Token som returneras från det här REST-anropet är MR-åtkomsttoken.

Autentisering för distribuerade program

Kontonycklar rekommenderas för snabb prototyper, endast under utveckling. Vi rekommenderar att du inte skickar programmet till produktion med hjälp av en inbäddad kontonyckel i den. Den rekommenderade metoden är att använda en användarbaserad eller tjänstbaserad Microsoft Entra-autentiseringsmetod.

Microsoft Entra-användarautentisering

Microsoft Entra-autentisering beskrivs i Dokumentationen om Azure Spatial Anchors.

Följ stegen för att konfigurera Microsoft Entra-användarautentisering i Azure-portalen.

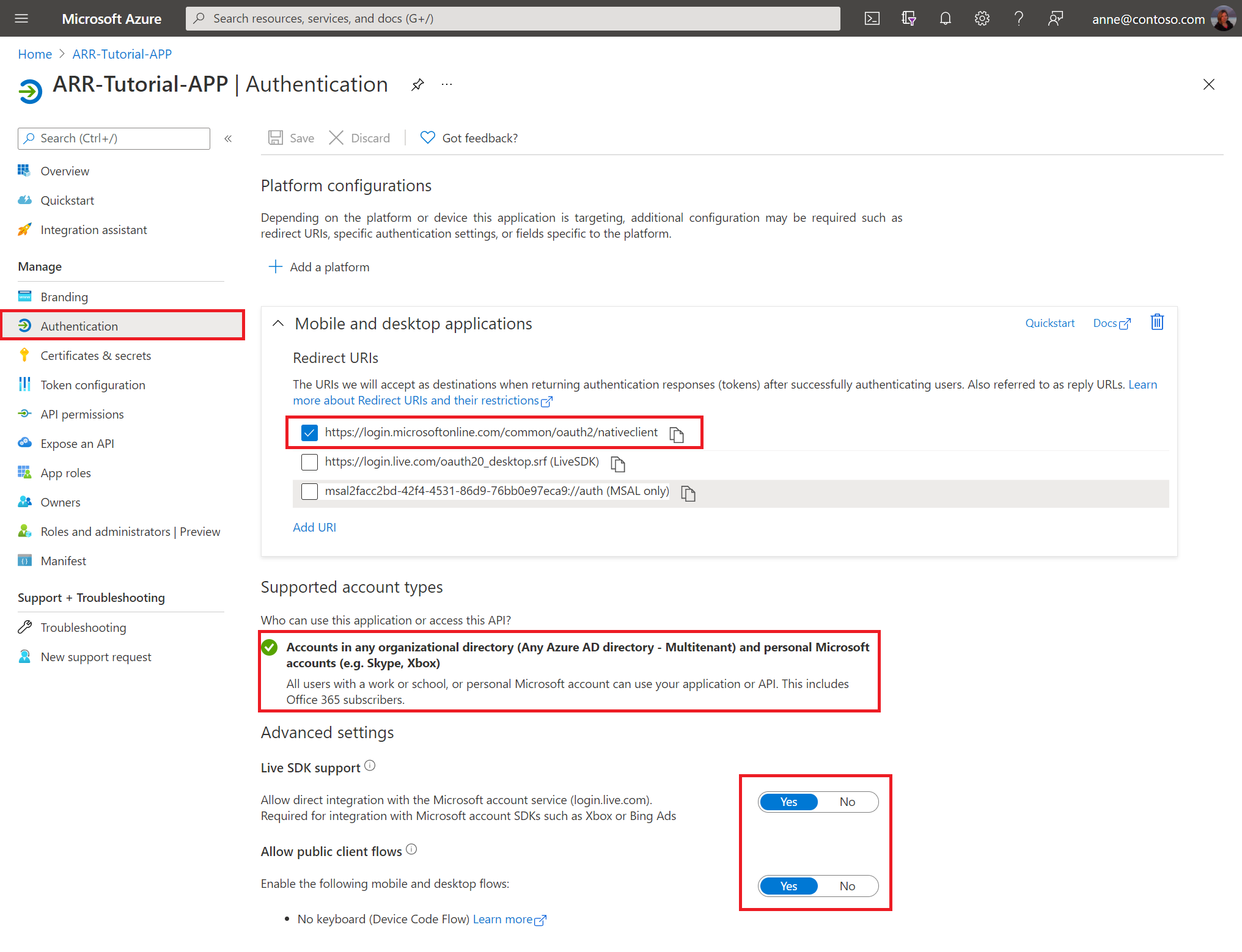

Registrera ditt program i Microsoft Entra-ID. Som en del av registreringen måste du avgöra om programmet ska vara multitenant. Du måste också ange de omdirigerings-URL:er som tillåts för ditt program på bladet Autentisering.

På fliken API-behörigheter begär du Delegerade behörigheter för mixedreality.signin-omfång under mixedreality.

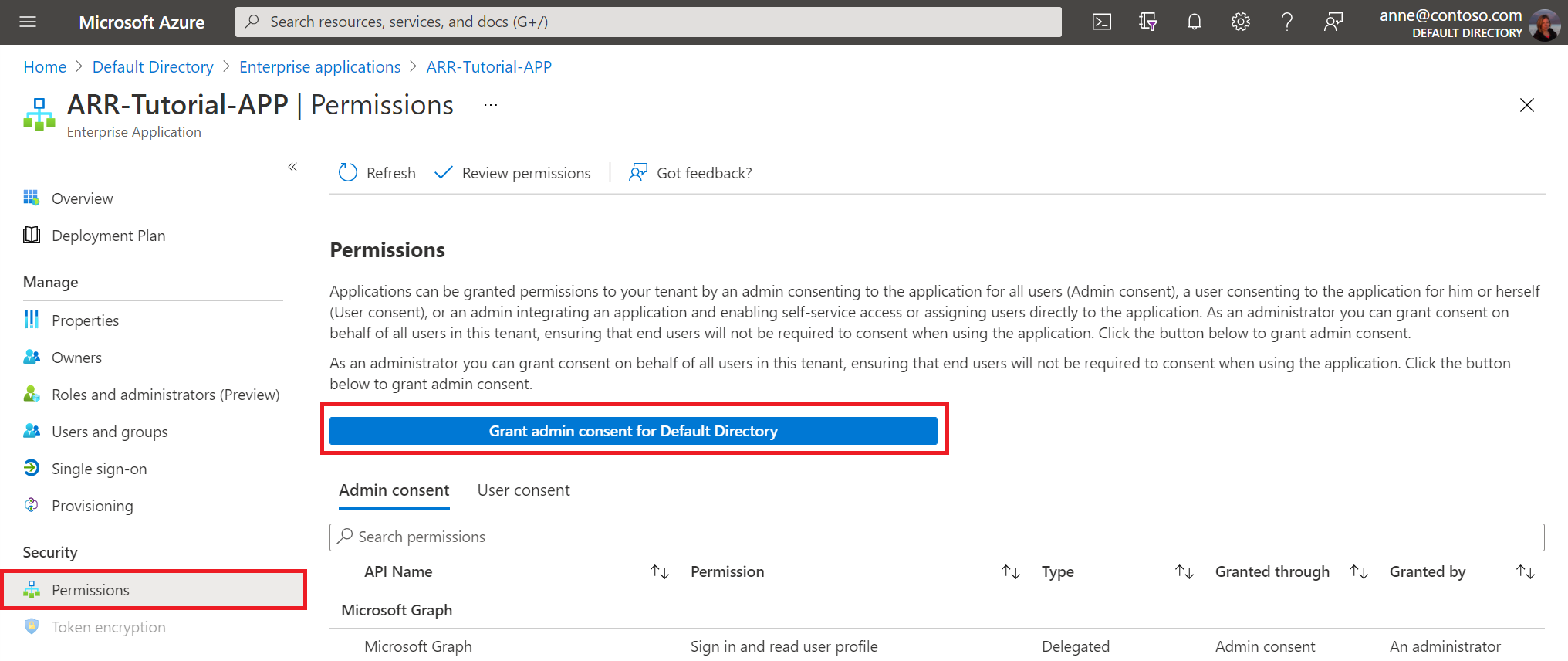

Bevilja administratörsmedgivande på fliken Säkerhet –> behörigheter.

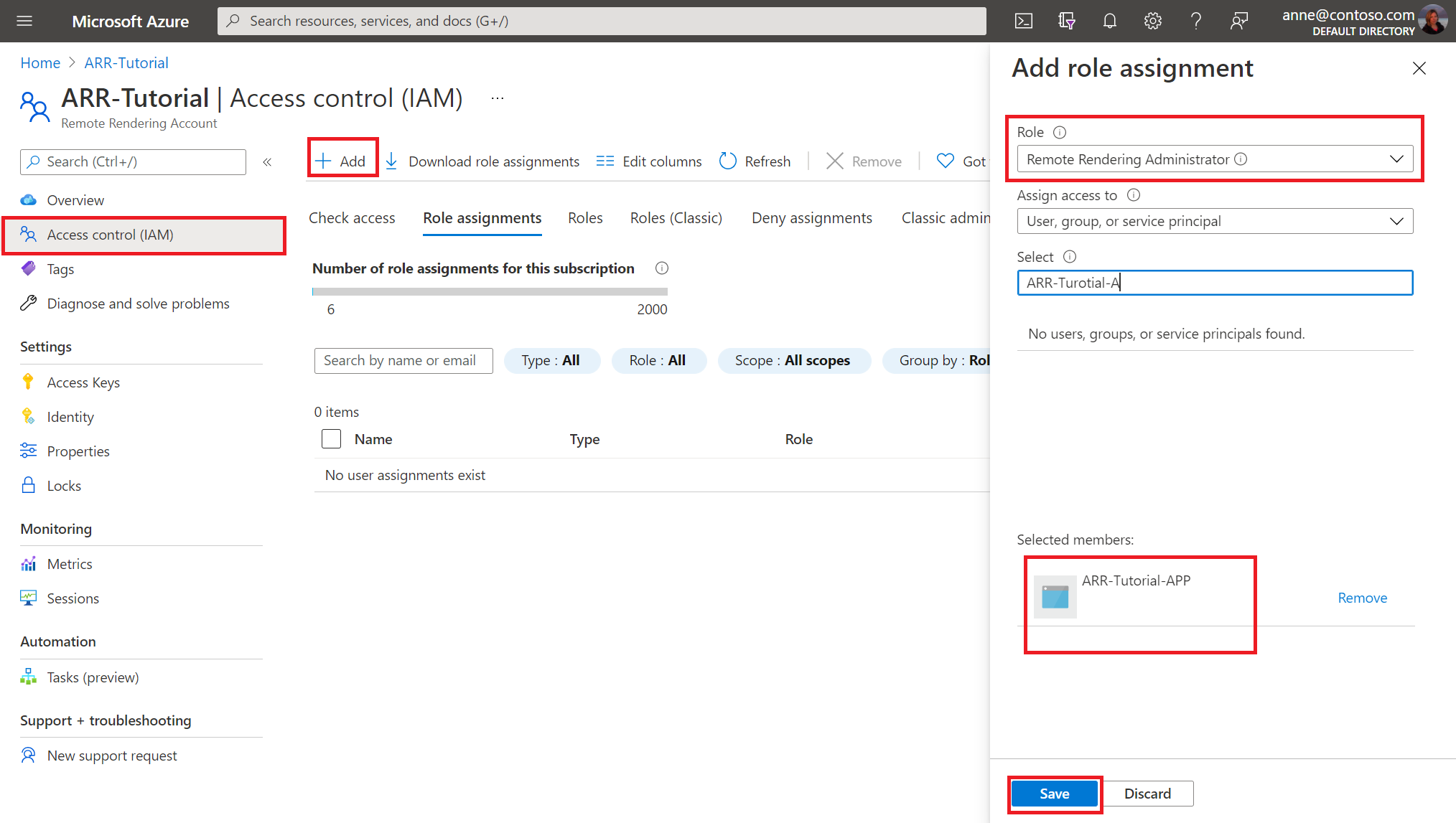

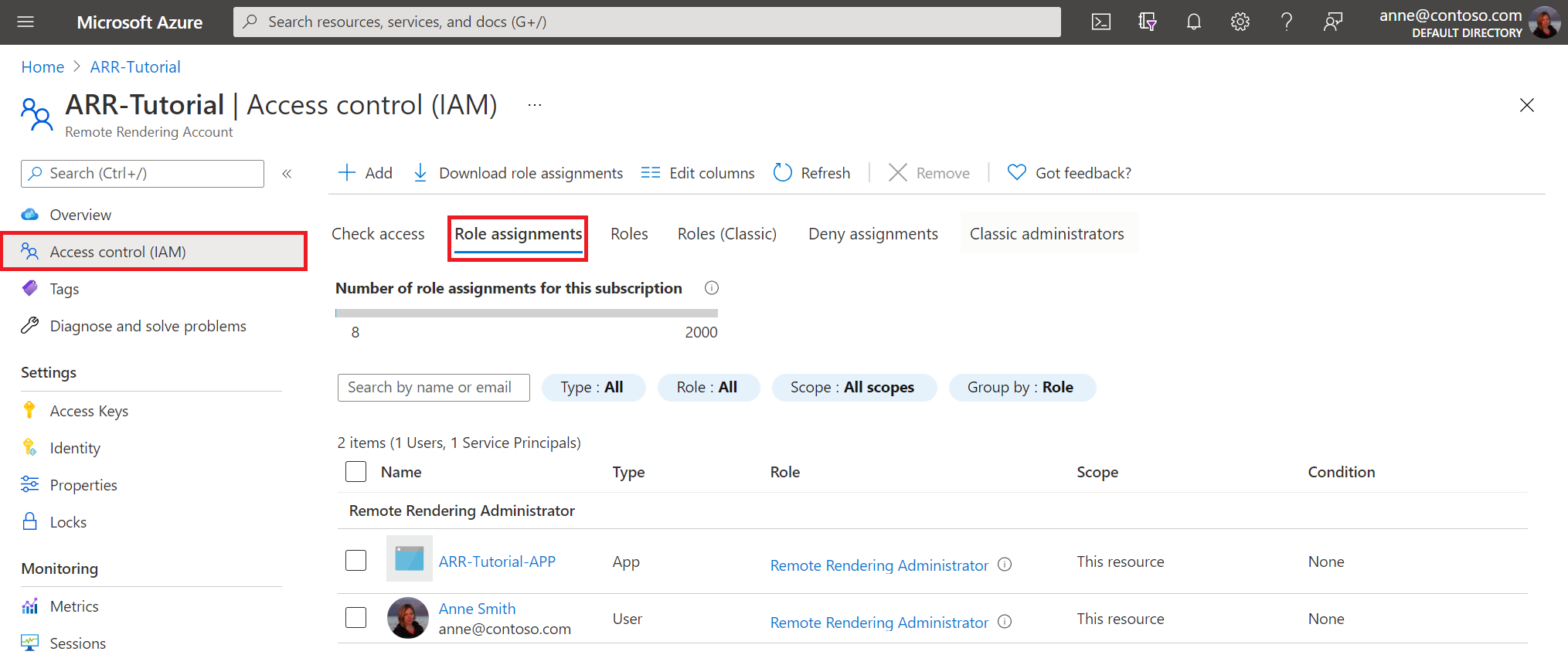

Navigera sedan till din Azure Remote Rendering-resurs. På panelen Åtkomstkontroll beviljar du önskade roller för dina program och användare, för vilka du vill använda delegerade åtkomstbehörigheter till din Azure Remote Rendering-resurs.

Information om hur du använder Microsoft Entra-användarautentisering i programkoden finns i Självstudie: Skydda Azure Remote Rendering och modelllagring – Microsoft Entra-autentisering

Azure rollbaserad åtkomstkontroll

Använd följande roller när du beviljar rollbaserad åtkomst för att styra åtkomstnivån som beviljats din tjänst:

- Fjärrrenderingsadministratör: Ger användaren funktioner för konvertering, hantering av sessioner, rendering och diagnostik för Azure Remote Rendering.

- Fjärrrenderingsklient: Ger användaren funktioner för hantering av sessioner, rendering och diagnostik för Azure Remote Rendering.