Steg för att tilldela en Azure-roll

Rollbaserad åtkomstkontroll i Azure (Azure RBAC) är det auktoriseringssystem som du använder för att hantera åtkomst till Azure-resurser. Om du vill bevilja åtkomst tilldelar du roller till användare, grupper, tjänsthuvudnamn eller hanterade identiteter i ett visst omfång. Den här artikeln beskriver de övergripande stegen för att tilldela Azure-roller med hjälp av Azure-portalen, Azure PowerShell, Azure CLI eller REST-API:et.

Steg 1: Fastställa vem som behöver åtkomst

Du måste först avgöra vem som behöver åtkomst. Du kan tilldela en roll till en användare, grupp, tjänstens huvudnamn eller hanterad identitet. Detta kallas även för ett säkerhetsobjekt.

- Användare – en person som har en profil i Microsoft Entra-ID. Du kan även tilldela roller till användare i andra klientorganisationer. Information om användare i andra organisationer finns i Microsoft Entra B2B.

- Grupp – En uppsättning användare som skapats i Microsoft Entra-ID. När du tilldelar en roll till en grupp får alla användare i gruppen den rollen.

- Tjänstens huvudnamn – en säkerhetsidentitet som används av program eller tjänster för att få åtkomst till specifika Azure-resurser. Du kan se det som en användaridentitet (användarnamn och lösenord eller certifikat) för ett program.

- Hanterad identitet – en identitet i Microsoft Entra-ID som hanteras automatiskt av Azure. Normalt använder du hanterade identiteter när du utvecklar molnbaserade program för att hantera uppgifterna för autentisering i Azure-tjänster.

Steg 2: Välj lämplig roll

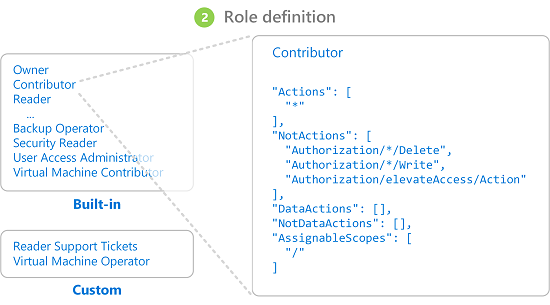

Behörigheter grupperas tillsammans i en rolldefinition. Det kallas vanligtvis bara för en roll. Du kan välja från en lista över flera inbyggda roller. Om de inbyggda rollerna inte uppfyller organisationens specifika krav, kan du skapa egna anpassade roller.

Roller är ordnade i jobbfunktionsroller och privilegierade administratörsroller.

Jobbfunktionsroller

Jobbfunktionsroller tillåter hantering av specifika Azure-resurser. Till exempel tillåter rollen Virtuell datordeltagare att en användare skapar och hanterar virtuella datorer. Använd följande steg för att välja lämplig jobbfunktionsroll:

Börja med den omfattande artikeln, inbyggda Roller i Azure. Tabellen överst i artikeln är ett index i informationen senare i artikeln.

I den artikeln går du till tjänstkategorin (till exempel beräkning, lagring och databaser) för den resurs som du vill bevilja behörigheter till. Det enklaste sättet att hitta det du letar efter är vanligtvis att söka på sidan efter ett relevant nyckelord, till exempel "blob", "virtuell dator" och så vidare.

Granska rollerna som anges för tjänstkategorin och identifiera de specifika åtgärder du behöver. Börja alltid med den mest restriktiva rollen.

Om ett säkerhetsobjekt till exempel behöver läsa blobar i ett Azure Storage-konto, men inte behöver skrivåtkomst, väljer du Storage Blob Data Reader i stället för Storage Blob Data Contributor (och definitivt inte rollen Storage Blob Data Owner på administratörsnivå). Du kan alltid uppdatera rolltilldelningarna senare efter behov.

Om du inte hittar någon lämplig roll kan du skapa en anpassad roll.

Privilegierade administratörsroller

Privilegierade administratörsroller är roller som ger privilegierad administratör åtkomst, till exempel möjligheten att hantera Azure-resurser eller tilldela roller till andra användare. Följande roller anses vara privilegierade och tillämpas på alla resurstyper.

| Azure-roll | Behörigheter |

|---|---|

| Ägare |

|

| Deltagare |

|

| Administratör för rollbaserad åtkomstkontroll |

|

| Administratör för användaråtkomst |

|

Metodtips när du använder privilegierade administratörsrolltilldelningar finns i Metodtips för Azure RBAC. Mer information finns i Privilegierad administratörsrolldefinition.

Steg 3: Identifiera det nödvändiga omfånget

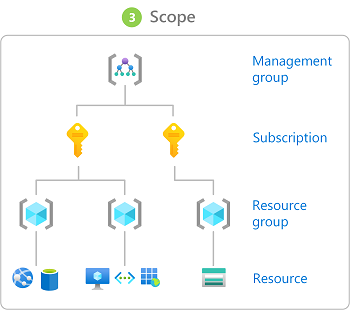

Omfång är den uppsättning resurser som åtkomsten som gäller för. I Azure kan du ange ett omfång på fyra nivåer: hanteringsgrupp, prenumeration, resursgrupp och resurs. Omfång är strukturerade i en överordnad/underordnad relation. Varje hierarkinivå gör omfånget mer specifikt. Du kan tilldela roller på någon av dessa omfångsnivåer. Den nivå du väljer avgör hur mycket rollen tillämpas. Lägre nivåer ärver rollbehörigheter från högre nivåer.

När du tilldelar en roll i ett överordnat omfång ärvs dessa behörigheter till de underordnade omfången. Till exempel:

- Om du tilldelar rollen Läsare till en användare i hanteringsgruppens omfång kan användaren läsa allt i alla prenumerationer i hanteringsgruppen.

- Om du tilldelar rollen Faktureringsläsare till en grupp i prenumerationsomfånget kan medlemmarna i den gruppen läsa faktureringsdata för varje resursgrupp och resurs i prenumerationen.

- Om du tilldelar rollen Deltagare till ett program i resursgruppomfånget kan den hantera resurser av alla typer i den resursgruppen, men inte i andra resursgrupper i prenumerationen.

Det är en bra idé att ge säkerhetsobjekt den lägsta behörighet de behöver för att utföra sitt jobb. Undvik att tilldela bredare roller i bredare omfång även om det till en början verkar mer praktiskt. Genom att begränsa roller och omfång begränsar du vilka resurser som är i riskzonen om säkerhetsobjektet någonsin komprometteras. Mer information finns i Förstå omfång.

Steg 4: Kontrollera dina förutsättningar

Om du vill tilldela roller måste du vara inloggad med en användare som har tilldelats en roll som har skrivbehörighet för rolltilldelningar, till exempel administratör för rollbaserad åtkomstkontroll i det omfång som du försöker tilldela rollen. Om du vill ta bort en rolltilldelning måste du också ha behörigheten ta bort rolltilldelningarna.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Om ditt användarkonto inte har behörighet att tilldela en roll i din prenumeration visas ett felmeddelande om att ditt konto "inte har behörighet att utföra åtgärden "Microsoft.Authorization/roleAssignments/write". I det här fallet kontaktar du administratörerna för din prenumeration eftersom de kan tilldela behörigheterna åt dig.

Om du använder ett huvudnamn för tjänsten för att tilldela roller kan du få felet "Otillräcklig behörighet för att slutföra åtgärden". Det här felet beror troligen på att Azure försöker söka efter den tilldelade identiteten i Microsoft Entra-ID och tjänstens huvudnamn inte kan läsa Microsoft Entra-ID som standard. I det här fallet måste du bevilja tjänstens huvudnamn behörighet att läsa data i katalogen. Om du använder Azure CLI kan du också skapa rolltilldelningen med hjälp av objekt-ID:t för tilldelningen för att hoppa över Microsoft Entra-sökningen. Mer information finns i Felsöka Azure RBAC.

Steg 5: Tilldela roll

När du känner till säkerhetsobjektet, rollen och omfånget kan du tilldela rollen. Du kan tilldela roller med hjälp av Azure-portalen, Azure PowerShell, Azure CLI, Azure SDK:er eller REST-API:er.

Du kan ha upp till 4 000 rolltilldelningar i varje prenumeration. Den här gränsen omfattar rolltilldelningar för prenumerations-, resursgrupps- och resursomfången. Berättigade rolltilldelningar och rolltilldelningar som schemalagts i framtiden räknas inte mot den här gränsen. Du kan ha upp till 500 rolltilldelningar i varje hanteringsgrupp. Mer information finns i Felsöka Azure RBAC-gränser.

I följande artiklar finns detaljerade steg för hur du tilldelar roller.

- Tilldela Azure-roller med hjälp av Azure-portalen

- Tilldela Azure-roller med hjälp av Azure PowerShell

- Tilldela Azure-roller med Hjälp av Azure CLI

- Tilldela Azure-roller med hjälp av REST-API:et

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för