Felsöka Azure RBAC

I den här artikeln beskrivs några vanliga lösningar på problem som rör rollbaserad åtkomstkontroll i Azure (Azure RBAC).

Azure-rolltilldelningar

Symptom – Alternativet Lägg till rolltilldelning är inaktiverat

Du kan inte tilldela en roll i Azure-portalen på åtkomstkontroll (IAM) eftersom alternativet Lägg till lägg till>rolltilldelning är inaktiverat

Orsak

Du är för närvarande inloggad med en användare som inte har behörighet att tilldela roller i det valda omfånget.

Lösning

Kontrollera att du för närvarande är inloggad med en användare som har tilldelats en roll som har behörighet, Microsoft.Authorization/roleAssignments/write till exempel Administratör för rollbaserad åtkomstkontroll i det omfång som du försöker tilldela rollen.

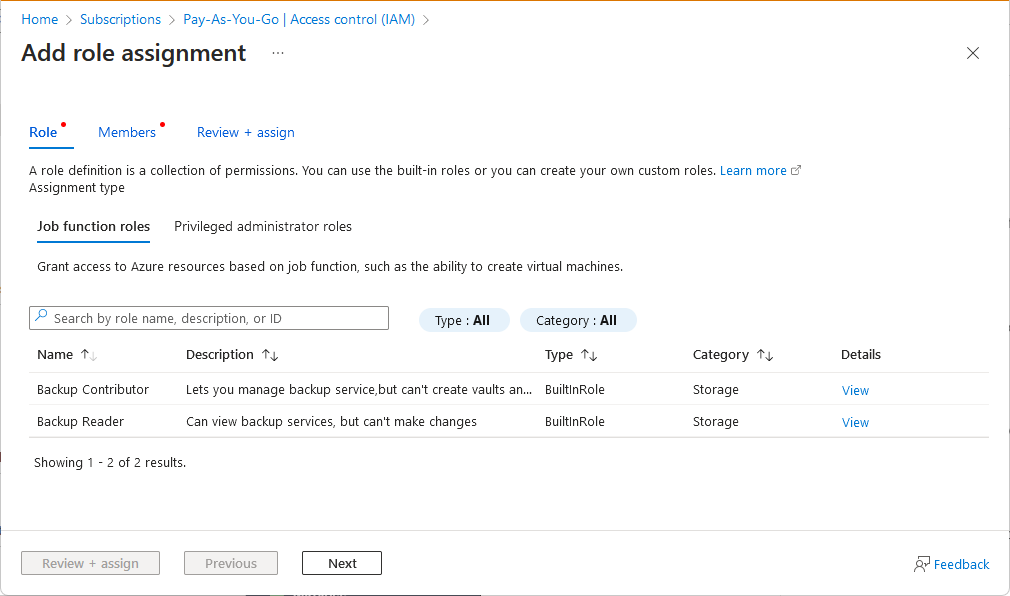

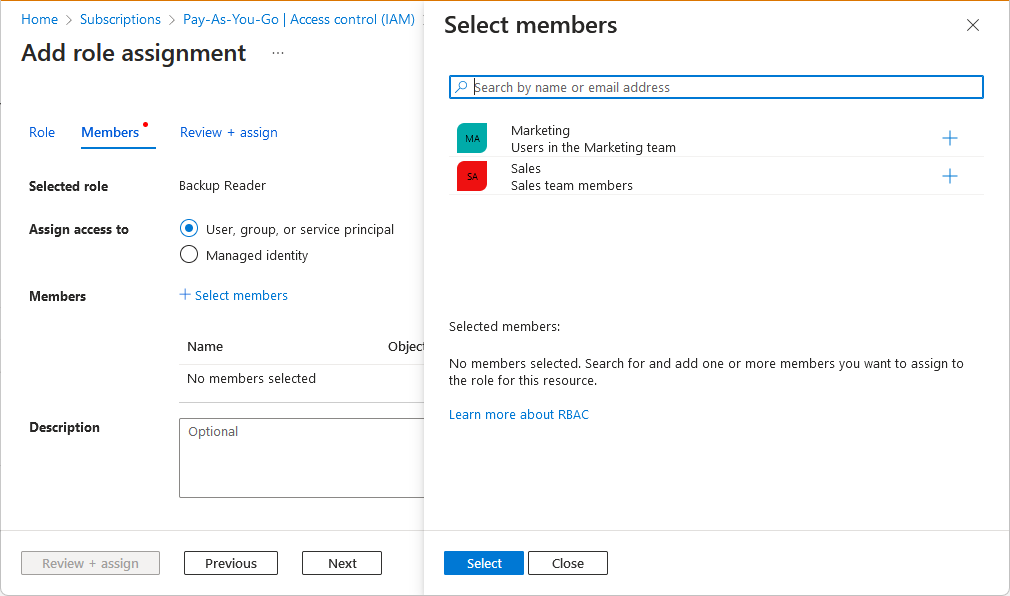

Symptom – Roller eller huvudnamn visas inte

När du försöker tilldela en roll i Azure-portalen visas inte vissa roller eller huvudnamn. På fliken Roll ser du till exempel en reducerad uppsättning roller.

Eller i fönstret Välj medlemmar ser du en reducerad uppsättning huvudkonton.

Orsak

Det finns begränsningar för de rolltilldelningar som du kan lägga till. Du är till exempel begränsad i de roller som du kan tilldela eller begränsa i de huvudnamn som du kan tilldela roller till.

Lösning

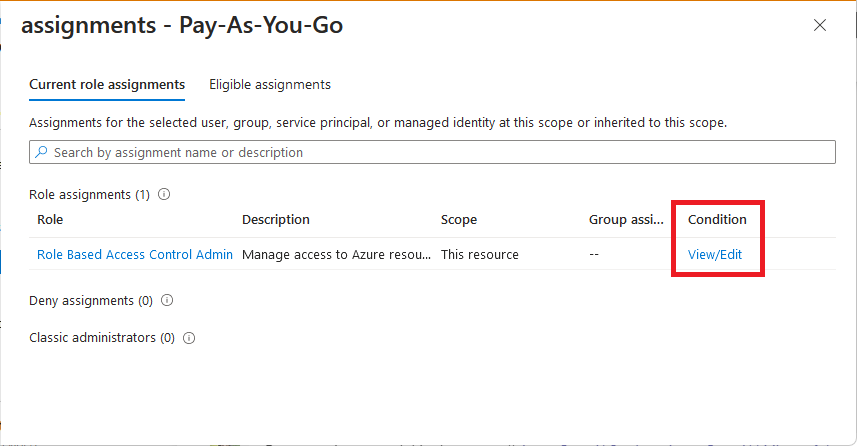

Visa de roller som tilldelats dig. Kontrollera om det finns ett villkor som begränsar de rolltilldelningar som du kan lägga till. Mer information finns i Delegera Azure-åtkomsthantering till andra.

Symptom – Det går inte att tilldela en roll

Du kan inte tilldela en roll och du får ett fel som liknar följande:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Orsak 1

Du är för närvarande inloggad med en användare som inte har behörighet att tilldela roller i det valda omfånget.

Lösning 1

Kontrollera att du för närvarande är inloggad med en användare som har tilldelats en roll som har behörigheten Microsoft.Authorization/roleAssignments/write , till exempel Administratör för rollbaserad åtkomstkontroll i det omfång som du försöker tilldela rollen.

Orsak 2

Det finns begränsningar för de rolltilldelningar som du kan lägga till. Du är till exempel begränsad i de roller som du kan tilldela eller begränsa i de huvudnamn som du kan tilldela roller till.

Lösning 2

Visa de roller som tilldelats dig. Kontrollera om det finns ett villkor som begränsar de rolltilldelningar som du kan lägga till. Mer information finns i Delegera Azure-åtkomsthantering till andra.

Symptom – Det går inte att tilldela en roll med hjälp av tjänstens huvudnamn med Azure CLI

Du använder ett huvudnamn för tjänsten för att tilldela roller med Azure CLI och du får följande fel:

Insufficient privileges to complete the operation

Anta till exempel att du har ett huvudtjänstnamn som har tilldelats rollen Ägare och du försöker skapa följande rolltilldelning som huvudtjänstnamn med hjälp av Azure CLI:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Orsak

Det är troligt att Azure CLI försöker leta upp den tilldelade identiteten i Microsoft Entra-ID:t och tjänstens huvudnamn kan inte läsa Microsoft Entra-ID som standard.

Lösning

Det finns två sätt att lösa det här felet på. Det första sättet är att tilldela rollen Katalogläsare till tjänstens huvudnamn så att den kan läsa data i katalogen.

Det andra sättet att lösa det här felet är att skapa rolltilldelningen med hjälp av parametern --assignee-object-id i stället för --assignee. Med hjälp av --assignee-object-idhoppar Azure CLI över Microsoft Entra-sökningen. Du måste hämta objekt-ID:t för den användare, grupp eller det program som du vill tilldela rollen till. Mer information finns i Tilldela Azure-roller med Azure CLI.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Symptom – Det går ibland inte att tilldela en roll till ett nytt huvudnamn

Du skapar en ny användare, grupp eller tjänstens huvudnamn och försöker omedelbart tilldela en roll till det huvudkontot och rolltilldelningen misslyckas ibland. Du får ett meddelande som liknar följande fel:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Orsak

Orsaken är sannolikt en replikeringsfördröjning. Huvudkontot skapas i en region. Rolltilldelningen kan dock ske i en annan region som ännu inte har replikerat huvudnamnet.

Lösning 1

Om du skapar en ny användare eller tjänstens huvudnamn med hjälp av REST-API:et eller ARM-mallen principalType anger du egenskapen när du skapar rolltilldelningen med hjälp av rolltilldelningarna – Skapa API.

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview eller senare |

ServicePrincipal |

2018-09-01-preview eller senare |

Läs mer i Tilldela Azure-roller till ett nytt tjänsthuvudnamn med hjälp av REST-API:et eller Tilldela Azure-roller till ett nytt tjänsthuvudnamn med hjälp Azure Resource Manager-mallar.

Lösning 2

Om du skapar en ny användare eller tjänsthuvudnamn med Azure PowerShell anger du parametern till eller när du skapar rolltilldelningen med New-AzRoleAssignment.ServicePrincipalUserObjectType Samma underliggande API-versionsbegränsningar för Lösning 1 gäller fortfarande. Mer information finns i Tilldela Azure-roller med Azure PowerShell.

Lösning 3

Om du skapar en ny grupp väntar du några minuter innan du skapar rolltilldelningen.

Symptom – ROLLtilldelning för ARM-mall returnerar BadRequest-status

När du försöker distribuera en Bicep-fil eller ARM-mall som tilldelar en roll till tjänstens huvudnamn får du felet:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Om du till exempel skapar en rolltilldelning för en hanterad identitet tar du bort den hanterade identiteten och återskapar den, den nya hanterade identiteten har ett annat huvudnamns-ID. Om du försöker distribuera rolltilldelningen igen och använder samma rolltilldelningsnamn misslyckas distributionen.

Orsak

Rolltilldelningen name är inte unik och den visas som en uppdatering.

Rolltilldelningar identifieras unikt med deras namn, vilket är en globalt unik identifierare (GUID). Du kan inte skapa två rolltilldelningar med samma namn, inte ens i olika Azure-prenumerationer. Du kan inte heller ändra egenskaperna för en befintlig rolltilldelning.

Lösning

Ange ett idempotent unikt värde för rolltilldelningen name. Det är en bra idé att skapa ett GUID som använder omfång, huvudnamns-ID och roll-ID tillsammans. Det är en bra idé att använda guid() funktionen för att hjälpa dig att skapa ett deterministiskt GUID för dina rolltilldelningsnamn, som i det här exemplet:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Mer information finns i Skapa Azure RBAC-resurser med hjälp av Bicep.

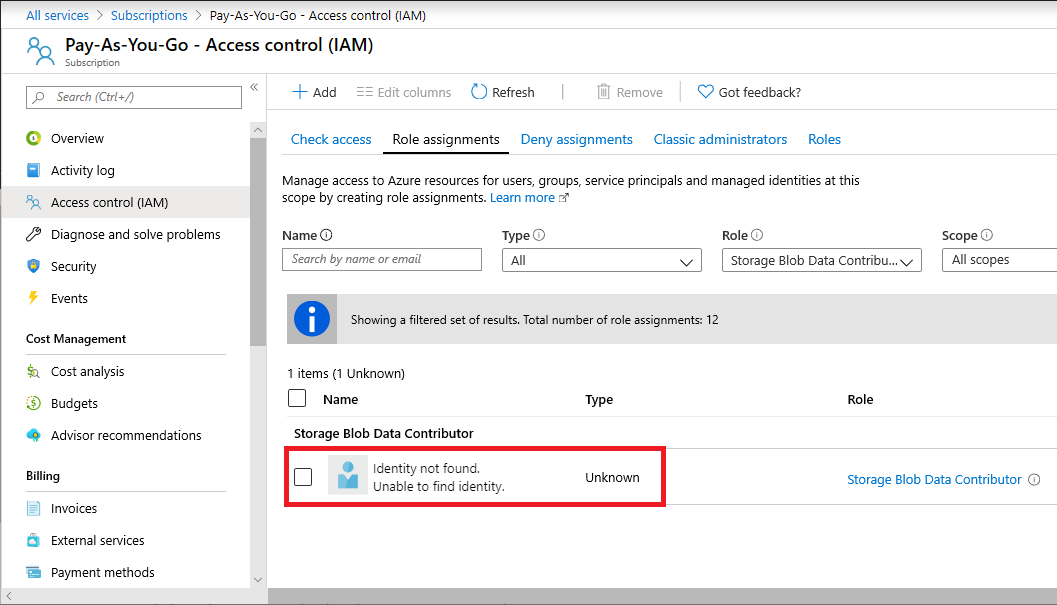

Symptom – Rolltilldelningar med identitet hittades inte

I listan över rolltilldelningar för Azure-portalen ser du att säkerhetsobjektet (användare, grupp, tjänstens huvudnamn eller hanterade identitet) visas som Identitet som inte hittades med en okänd typ.

Om du listar den här rolltilldelningen med Hjälp av UnknownAzure PowerShell kan du se ett tomt DisplayName och SignInName, eller ett värde för för ObjectType . Get-AzRoleAssignment returnerar till exempel en rolltilldelning som liknar följande utdata:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Och om du visar den här rolltilldelningen med Azure CLI kan du se ett tomt principalName. az role assignment list returnerar till exempel en rolltilldelning som liknar följande utdata:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Orsak 1

Du har nyligen bjudit in en användare när du skapar en rolltilldelning och det här säkerhetsobjektet är fortfarande i replikeringsprocessen mellan regioner.

Lösning 1

Vänta en stund och uppdatera listan över rolltilldelningar.

Orsak 2

Du har tagit bort ett säkerhetsobjekt som hade en rolltilldelning. Om du tilldelar en roll till ett säkerhetsobjekt och sedan tar bort säkerhetsobjektet utan att först ta bort rolltilldelningen står det att det inte gick att hitta identiteten och att typen är okänd för säkerhetsobjektet.

Lösning 2

Det är inget problem att lämna dessa rolltilldelningar där säkerhetsobjektet har tagits bort. Om du vill kan du ta bort dessa rolltilldelningar med hjälp av steg som liknar andra rolltilldelningar. Information om hur du tar bort rolltilldelningar finns i Ta bort Azure-rolltilldelningar.

Om du i PowerShell försöker ta bort rolltilldelningarna med hjälp av objekt-ID:t och rolldefinitionsnamnet, och fler än en rolltilldelning matchar dina parametrar, får du felmeddelandet: The provided information does not map to a role assignment. Följande utdata visar ett exempel på felmeddelandet:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Om du får det här felmeddelandet kontrollerar du att du även anger parametrarna -Scope eller -ResourceGroupName .

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" - Scope /subscriptions/11111111-1111-1111-1111-111111111111

Symptom – Det går inte att ta bort den senaste ägarrolltilldelningen

Du försöker ta bort den senaste ägarrolltilldelningen för en prenumeration och du ser följande fel:

Cannot delete the last RBAC admin assignment

Orsak

Det går inte att ta bort den senaste ägarrolltilldelningen för en prenumeration för att undvika överblivna prenumerationer.

Lösning

Läs Avbryta din Azure-prenumeration om du vill avbryta din prenumeration.

Du kan ta bort den senaste rolltilldelningen ägare (eller administratör för användaråtkomst) i prenumerationsomfånget, om du är global administratör för klientorganisationen eller en klassisk administratör (tjänstadministratör eller medadministratör) för prenumerationen. I det här fallet finns det ingen begränsning för borttagning. Men om anropet kommer från något annat huvudnamn kan du inte ta bort den senaste ägarrolltilldelningen i prenumerationsomfånget.

Symptom – Rolltilldelningen flyttas inte efter att en resurs har flyttats

Orsak

Om du flyttar en resurs som har en Azure-roll tilldelad direkt till resursen (eller en underordnad resurs) flyttas inte rolltilldelningen, vilket innebär att du får en överbliven rolltilldelning.

Lösning

När du har flyttat en resurs måste du återskapa rolltilldelningen. Slutligen tas den överblivna rolltilldelningen bort automatiskt, men det är en bra idé att ta bort rolltilldelningen innan du flyttar resursen. Information om hur du flyttar resurser finns i Flytta resurser till en ny resursgrupp eller prenumeration.

Symptom – Ändringar av rolltilldelning identifieras inte

Du har nyligen lagt till eller uppdaterat en rolltilldelning, men ändringarna identifieras inte. Du kan se meddelandet Status: 401 (Unauthorized).

Orsak 1

Azure Resource Manager cachelagrar ibland konfigurationer och data för att förbättra prestanda.

Lösning 1

När du tilldelar roller eller tar bort rolltilldelningar kan det ta upp till 10 minuter innan ändringarna börjar gälla. Om du använder Azure-portalen, Azure PowerShell eller Azure CLI kan du framtvinga en uppdatering av dina rolltilldelningsändringar genom att logga ut och logga in. Om du gör ändringar i rolltilldelningen med REST API-anrop kan du framtvinga en uppdatering genom att uppdatera din åtkomsttoken.

Orsak 2

Du har lagt till hanterade identiteter i en grupp och tilldelat en roll till den gruppen. Serverdelstjänsterna för hanterade identiteter underhåller en cache per resurs-URI i cirka 24 timmar.

Lösning 2

Det kan ta flera timmar innan ändringar i en hanterad identitets grupp eller rollmedlemskap börjar gälla. Mer information finns i Begränsning av att använda hanterade identiteter för auktorisering.

Symptom – Rolltilldelningsändringar i hanteringsgruppens omfång identifieras inte

Du har nyligen lagt till eller uppdaterat en rolltilldelning i hanteringsgruppens omfång, men ändringarna identifieras inte.

Orsak

Azure Resource Manager cachelagrar ibland konfigurationer och data för att förbättra prestanda.

Lösning

När du tilldelar roller eller tar bort rolltilldelningar kan det ta upp till 10 minuter innan ändringarna börjar gälla. Om du lägger till eller tar bort en inbyggd rolltilldelning i hanteringsgruppens omfång och den inbyggda rollen har DataActions, kanske åtkomsten på dataplanet inte uppdateras på flera timmar. Detta gäller endast för hanteringsgruppsomfånget och dataplanet. Anpassade roller med DataActions kan inte tilldelas för omfång på hanteringsgruppsnivå.

Symptom – Rolltilldelningar för ändringar i hanteringsgrupper identifieras inte

Du har skapat en ny underordnad hanteringsgrupp och rolltilldelningen för den överordnade hanteringsgruppen identifieras inte för den underordnade hanteringsgruppen.

Orsak

Azure Resource Manager cachelagrar ibland konfigurationer och data för att förbättra prestanda.

Lösning

Det kan ta upp till 10 minuter innan rolltilldelningen för den underordnade hanteringsgruppen börjar gälla. Om du använder Azure-portalen, Azure PowerShell eller Azure CLI kan du tvinga fram en uppdatering av dina rolltilldelningsändringar genom att logga ut och logga in. Om du gör ändringar i rolltilldelningen med REST API-anrop kan du tvinga fram en uppdatering genom att uppdatera din åtkomsttoken.

Symptom – Det tar flera minuter att ta bort rolltilldelningar med PowerShell

Du använder kommandot Remove-AzRoleAssignment för att ta bort en rolltilldelning. Sedan använder du kommandot Get-AzRoleAssignment för att kontrollera att rolltilldelningen har tagits bort för ett säkerhetsobjekt. Till exempel:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Kommandot Get-AzRoleAssignment anger att rolltilldelningen inte togs bort. Men om du väntar 5–10 minuter och kör Get-AzRoleAssignment igen anger utdata att rolltilldelningen har tagits bort.

Orsak

Rolltilldelningen har tagits bort. För att förbättra prestandan använder PowerShell dock en cache när rolltilldelningar listas. Det kan uppstå en fördröjning på cirka 10 minuter för att cacheminnet ska uppdateras.

Lösning

I stället för att lista rolltilldelningarna för ett säkerhetsobjekt listar du alla rolltilldelningar i prenumerationsomfånget och filtrerar utdata. Till exempel följande kommando:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Kan ersättas med det här kommandot i stället:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Anpassade roller

Symptom – Det går inte att uppdatera eller ta bort en anpassad roll

Du kan inte uppdatera eller ta bort en befintlig anpassad roll.

Orsak 1

Du är för närvarande inloggad med en användare som inte har behörighet att uppdatera eller ta bort anpassade roller.

Lösning 1

Kontrollera att du för närvarande är inloggad med en användare som har tilldelats en roll som har behörighet som Microsoft.Authorization/roleDefinitions/writeadministratör för användaråtkomst.

Orsak 2

Den anpassade rollen innehåller en prenumeration i tilldelningsbara omfång och den prenumerationen är i inaktiverat tillstånd.

Lösning 2

Återaktivera den inaktiverade prenumerationen och uppdatera den anpassade rollen efter behov. Mer information finns i artikeln Återaktivera en inaktiverad Azure-prenumeration.

Symptom – Det går inte att skapa eller uppdatera en anpassad roll

När du försöker skapa eller uppdatera en anpassad roll får du ett fel som liknar följande:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Orsak

Det här felet anger vanligtvis att du inte har behörighet till ett eller flera av de tilldelningsbara omfången i den anpassade rollen.

Lösning

Prova följande:

- Granska Vem kan skapa, ta bort, uppdatera eller visa en anpassad roll och kontrollera att du har behörighet att skapa eller uppdatera den anpassade rollen för alla tilldelningsbara omfång.

- Om du inte har behörigheter ber du administratören att tilldela dig en roll som har

Microsoft.Authorization/roleDefinitions/writeåtgärden, till exempel administratör för användaråtkomst, i omfånget för det tilldelningsbara omfånget. - Kontrollera att alla tilldelningsbara omfång i den anpassade rollen är giltiga. Om inte tar du bort eventuella ogiltiga tilldelningsbara omfång.

Mer information finns i självstudierna för anpassade roller med hjälp av Azure-portalen, Azure PowerShell eller Azure CLI.

Symptom – Det går inte att ta bort en anpassad roll

Du kan inte ta bort en anpassad roll och få följande felmeddelande:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Orsak

Det finns rolltilldelningar som fortfarande använder den anpassade rollen.

Lösning

Ta bort rolltilldelningarna som använder den anpassade rollen och försök att ta bort den anpassade rollen igen. Mer information finns i Hitta rolltilldelningar för att ta bort en anpassad roll.

Symptom – Det går inte att lägga till fler än en hanteringsgrupp som tilldelningsbart omfång

När du försöker skapa eller uppdatera en anpassad roll kan du inte lägga till fler än en hanteringsgrupp som tilldelningsbart omfång.

Orsak

Du kan bara definiera en hanteringsgrupp i AssignableScopes för en anpassad roll.

Lösning

Definiera en hanteringsgrupp i AssignableScopes din anpassade roll. Mer information om anpassade roller och hanteringsgrupper finns i Organisera resurser med hanteringsgrupper i Azure.

Symptom – Det går inte att lägga till dataåtgärder i en anpassad roll

När du försöker skapa eller uppdatera en anpassad roll kan du inte lägga till dataåtgärder eller så visas följande meddelande:

You cannot add data action permissions when you have a management group as an assignable scope

Orsak

Du försöker skapa en anpassad roll med dataåtgärder och en hanteringsgrupp som tilldelningsbart omfång. Anpassade roller med DataActions kan inte tilldelas för omfång på hanteringsgruppsnivå.

Lösning

Skapa den anpassade rollen med en eller flera prenumerationer som det tilldelningsbara omfånget. Mer information om anpassade roller och hanteringsgrupper finns i Organisera resurser med hanteringsgrupper i Azure.

Åtkomst nekad eller behörighetsfel

Symptom – Auktoriseringen misslyckades

När du försöker skapa en resurs får du följande felmeddelande:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Orsak 1

Du är för närvarande inloggad med en användare som inte har skrivbehörighet till resursen i det valda omfånget.

Lösning 1

Kontrollera att du för närvarande är inloggad med en användare som har tilldelats en roll som har skrivbehörighet till resursen i det valda omfånget. Om du vill hantera virtuella datorer i en resursgrupp ska du till exempel ha rollen Virtuell datordeltagare på den resursgruppen (eller ett överordnat område). En lista med behörigheter för alla inbyggda roller finns i Inbyggda roller i Azure.

Orsak 2

Den inloggade användaren har en rolltilldelning med följande villkor:

- Rollen innehåller en Microsoft.Storage-dataåtgärd

- Rolltilldelning innehåller ett ABAC-villkor som använder en GUID-jämförelseoperator

Lösning 2

För närvarande kan du inte ha en rolltilldelning med en Microsoft.Storage-dataåtgärd och ett ABAC-villkor som använder en GUID-jämförelseoperator. Här följer några alternativ för att lösa det här felet:

- Om rollen är en anpassad roll tar du bort alla Microsoft.Storage-dataåtgärder

- Ändra rolltilldelningsvillkoret så att det inte använder GUID-jämförelseoperatorer

Symptom – Gästanvändaren får auktorisering misslyckades

När en gästanvändare försöker komma åt en resurs får de ett felmeddelande som liknar följande:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Orsak

Gästanvändaren har inte behörighet till resursen i det valda omfånget.

Lösning

Kontrollera att gästanvändaren har tilldelats en roll med minst privilegierade behörigheter till resursen i det valda omfånget. Mer information finns i Tilldela Azure-roller till externa användare med hjälp av Azure-portalen.

Symptom – Det går inte att skapa en supportbegäran

När du försöker skapa eller uppdatera ett supportärende får du följande felmeddelande:

You don't have permission to create a support request

Orsak

Du är för närvarande inloggad med en användare som inte har behörighet att skapa supportbegäranden.

Lösning

Kontrollera att du för närvarande är inloggad med en användare som har tilldelats en roll som har behörigheten Microsoft.Support/supportTickets/write , till exempel Deltagare i supportbegäran.

Azure-funktioner är inaktiverade

Symptom – Vissa webbappfunktioner är inaktiverade

En användare har läsbehörighet till en webbapp och vissa funktioner är inaktiverade.

Orsak

Om du ger en användare läsbehörighet till en webbapp inaktiveras vissa funktioner som du kanske inte förväntar dig. Följande hanteringsfunktioner kräver skrivåtkomst till en webbapp och är inte tillgängliga i något skrivskyddat scenario.

- Kommandon (till exempel start, stopp och så vidare)

- Ändring av inställningar som allmän konfiguration, skalningsinställningar, säkerhetskopieringsinställningar och övervakningsinställningar

- Åtkomst till autentiseringsuppgifter för publicering och andra hemligheter som appinställningar och anslutningssträngar

- Direktuppspelningsloggar

- Konfiguration av resursloggar

- Konsolen (kommandotolken)

- Aktiva och nyligen gjorda distributioner (för kontinuerlig lokal git-distribution)

- Beräknade utgifter

- Webbtester

- Virtuellt nätverk (endast synligt för läsare om ett virtuellt nätverk tidigare har konfigurerats av en användare med skrivbehörighet).

Lösning

Tilldela deltagaren eller en annan inbyggd Azure-roll med skrivbehörighet för webbappen.

Symptom – Vissa webbappresurser är inaktiverade

En användare har skrivåtkomst till en webbapp och vissa funktioner är inaktiverade.

Orsak

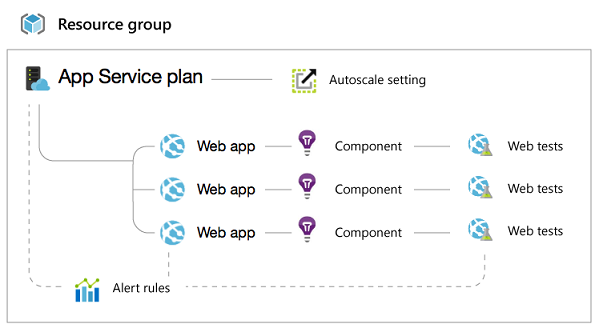

Webbappar är komplicerade på grund av att det finns några olika resurser som samverkar. Här är en typisk resursgrupp med ett par webbplatser:

Om du ger någon åtkomst till endast webbappen är därför flera av funktionerna på webbplatsbladet i Azure-portalen inaktiverade.

Dessa objekt kräver skrivåtkomst till App Service-planen som motsvarar din webbplats:

- Visa webbappens prisnivå (kostnadsfri eller Standard)

- Skalningskonfiguration (antal instanser, storlek på virtuell dator, inställningar för autoskalning)

- Kvoter (lagring, bandbredd, CPU)

Dessa objekt kräver skrivåtkomst till hela resursgruppen som innehåller din webbplats:

- TLS/SSL-certifikat och bindningar (TLS/SSL-certifikat kan delas mellan platser i samma resursgrupp och geoplats)

- Aviseringsregler

- Autoskalningsinställningar

- Application Insights-komponenter

- Webbtester

Lösning

Tilldela en inbyggd Azure-roll med skrivbehörigheter för App Service-planen eller resursgruppen.

Symptom – Vissa funktioner för virtuella datorer är inaktiverade

En användare har åtkomst till en virtuell dator och vissa funktioner är inaktiverade.

Orsak

Precis som med webbappar kräver vissa funktioner på bladet för den virtuella datorn skrivbehörighet till den virtuella datorn eller till andra resurser i resursgruppen.

Virtuella datorer är relaterade till domännamn, virtuella nätverk, lagringskonton och aviseringsregler.

De här objekten måste ha skrivbehörighet till den virtuella datorn:

- Slutpunkter

- IP-adresser

- Diskar

- Tillägg

Dessa kräver skrivåtkomst till både den virtuella datorn och resursgruppen (tillsammans med domännamnet) som den finns i:

- Tillgänglighetsuppsättning

- Belastningsutjämnad uppsättning

- Aviseringsregler

Om du inte kan komma åt någon av dessa paneler ber du administratören om deltagaråtkomst till resursgruppen.

Lösning

Tilldela en inbyggd Azure-roll med skrivbehörigheter för den virtuella datorn eller resursgruppen.

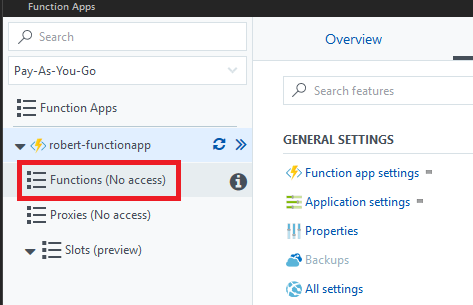

Symptom – Vissa funktionsappfunktioner är inaktiverade

En användare har åtkomst till en funktionsapp och vissa funktioner är inaktiverade. De kan till exempel klicka på fliken Plattformsfunktioner och sedan klicka på Alla inställningar för att visa vissa inställningar relaterade till en funktionsapp (liknar en webbapp), men de kan inte ändra någon av dessa inställningar.

Orsak

Vissa funktioner i Azure Functions kräver skrivbehörighet. Om en användare till exempel tilldelas rollen Läsare kan de inte visa funktionerna i en funktionsapp. Portalen visar (Ingen åtkomst).

Lösning

Tilldela en inbyggd Azure-roll med skrivbehörigheter för funktionsappen eller resursgruppen.

Överföra en prenumeration till en annan katalog

Symptom – Alla rolltilldelningar tas bort efter överföring av en prenumeration

Orsak

När du överför en Azure-prenumeration till en annan Microsoft Entra-katalog tas alla rolltilldelningar bort permanent från Microsoft Entra-källkatalogen och migreras inte till Microsoft Entra-målkatalogen.

Lösning

Du måste återskapa rolltilldelningarna i målkatalogen. Du måste också återskapa hanterade identiteter manuellt för Azure-resurser. Mer information finns i Överföra en Azure-prenumeration till en annan Microsoft Entra-katalog och vanliga frågor och svar och kända problem med hanterade identiteter.

Symptom – Det går inte att komma åt prenumerationen efter överföring av en prenumeration

Lösning

Om du är global administratör för Microsoft Entra och inte har åtkomst till en prenumeration efter att den har överförts mellan kataloger kan du använda växlingsknappen Åtkomsthantering för Azure-resurser för att tillfälligt höja din åtkomst för att få åtkomst till prenumerationen.

Klassiska prenumerationsadministratörer

Viktigt!

Klassiska resurser och klassiska administratörer dras tillbaka den 31 augusti 2024. Från och med den 3 april 2024 kan du inte lägga till nya medadministratörer. Det här datumet har nyligen förlängts. Ta bort onödiga medadministratörer och använd Azure RBAC för detaljerad åtkomstkontroll.

Mer information finns i Klassiska Azure-prenumerationsadministratörer.

Nästa steg

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för