Planera distributionen av SAP Automation-ramverket

Det finns flera saker att tänka på när du planerar SAP-distributioner med hjälp av SAP Deployment Automation Framework. Dessa inkluderar prenumerationsplanering, design av autentiseringsuppgifter för hantering av virtuella nätverk.

Allmänna designöverväganden för SAP i Azure finns i Introduktion till ett SAP-implementeringsscenario.

Kommentar

Terraform-distributionen använder Terraform-mallar som tillhandahålls av Microsoft från SAP Deployment Automation Framework-lagringsplatsen. Mallarna använder parameterfiler med din systemspecifika information för att utföra distributionen.

Prenumerationsplanering

Du bör distribuera kontrollplanet och arbetsbelastningszonerna i olika prenumerationer. Kontrollplanet ska finnas i en hubbprenumeration som används som värd för hanteringskomponenterna i SAP Automation-ramverket.

SAP-systemen ska finnas i ekerprenumerationer som är dedikerade till SAP-systemen. Ett exempel på partitionering av systemen skulle vara att vara värd för utvecklingssystemen i en separat prenumeration med ett dedikerat virtuellt nätverk och produktionssystemen skulle finnas i sin egen prenumeration med ett dedikerat virtuellt nätverk.

Den här metoden ger både en säkerhetsgräns och möjliggör tydlig uppdelning av uppgifter och ansvarsområden. SAP Basis-teamet kan till exempel distribuera system till arbetsbelastningszonerna och infrastrukturteamet kan hantera kontrollplanet.

Planering av kontrollplan

Du kan utföra distributions- och konfigurationsaktiviteterna från antingen Azure Pipelines eller med hjälp av de angivna gränssnittsskripten direkt från virtuella Linux-datorer med Azure-värd. Den här miljön kallas för kontrollplanet. Information om hur du konfigurerar Azure DevOps för distributionsramverket finns i Konfigurera Azure DevOps för SAP Deployment Automation Framework. Information om hur du konfigurerar virtuella Linux-datorer som distribuerare finns i Konfigurera virtuella Linux-datorer för SAP Deployment Automation Framework.

Innan du utformar kontrollplanet bör du tänka på följande frågor:

- I vilka regioner behöver du distribuera SAP-system?

- Finns det en dedikerad prenumeration för kontrollplanet?

- Finns det en dedikerad distributionsautentiseringsuppgift (tjänstens huvudnamn) för kontrollplanet?

- Finns det ett befintligt virtuellt nätverk eller behövs ett nytt virtuellt nätverk?

- Hur tillhandahålls utgående Internet för de virtuella datorerna?

- Ska du distribuera Azure Firewall för utgående Internetanslutning?

- Krävs privata slutpunkter för lagringskonton och nyckelvalvet?

- Ska du använda en befintlig privat DNS-zon för de virtuella datorerna eller använda kontrollplanet för att vara värd för Privat DNS?

- Ska du använda Azure Bastion för säker fjärråtkomst till de virtuella datorerna?

- Ska du använda konfigurationswebbprogrammet för SAP Deployment Automation Framework för att utföra konfigurations- och distributionsaktiviteter?

Kontrollplan

Kontrollplanet tillhandahåller följande tjänster:

- Distribuera virtuella datorer, som utför Terraform-distributioner och Ansible-konfiguration. Fungerar som lokalt installerade Azure DevOps-agenter.

- Ett nyckelvalv som innehåller autentiseringsuppgifterna för distributionen (tjänstens huvudnamn) som används av Terraform när distributionerna utförs.

- Azure Firewall för att tillhandahålla utgående Internetanslutning.

- Azure Bastion för att tillhandahålla säker fjärråtkomst till de distribuerade virtuella datorerna.

- Ett AZURE-webbprogram för SAP Deployment Automation Framework-konfiguration för att utföra konfigurations- och distributionsaktiviteter.

Kontrollplanet definieras med hjälp av två konfigurationsfiler, en för distribueraren och en för SAP-biblioteket.

Distributionskonfigurationsfilen definierar region, miljönamn och information om virtuella nätverk. Till exempel:

# Deployer Configuration File

environment = "MGMT"

location = "westeurope"

management_network_logical_name = "DEP01"

management_network_address_space = "10.170.20.0/24"

management_subnet_address_prefix = "10.170.20.64/28"

firewall_deployment = true

management_firewall_subnet_address_prefix = "10.170.20.0/26"

bastion_deployment = true

management_bastion_subnet_address_prefix = "10.170.20.128/26"

use_webapp = true

webapp_subnet_address_prefix = "10.170.20.192/27"

deployer_assign_subscription_permissions = true

deployer_count = 2

use_service_endpoint = false

use_private_endpoint = false

public_network_access_enabled = true

DNS-överväganden

När du planerar DNS-konfigurationen för automationsramverket bör du tänka på följande frågor:

- Finns det en befintlig privat DNS som lösningarna kan integrera med eller behöver du använda en anpassad privat DNS-zon för distributionsmiljön?

- Ska du använda fördefinierade IP-adresser för de virtuella datorerna eller låta Azure tilldela dem dynamiskt?

Du kan integrera med en befintlig privat DNS-zon genom att ange följande värden i dina tfvars filer:

management_dns_subscription_id = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx"

#management_dns_resourcegroup_name = "RESOURCEGROUPNAME"

use_custom_dns_a_registration = false

Utan dessa värden skapas en privat DNS-zon i SAP-biblioteksresursgruppen.

Mer information finns i den ingående förklaringen av hur du konfigurerar distribueraren.

Konfiguration av SAP-bibliotek

SAP-biblioteksresursgruppen tillhandahåller lagring för SAP-installationsmedia, materialfakturafiler, Terraform-tillståndsfiler och, om du vill, de privata DNS-zonerna. Konfigurationsfilen definierar region- och miljönamnet för SAP-biblioteket. Parameterinformation och exempel finns i Konfigurera SAP-biblioteket för automatisering.

Planering av arbetsbelastningszon

De flesta SAP-programlandskap partitioneras på olika nivåer. I SAP Deployment Automation Framework kallas dessa nivåer för arbetsbelastningszoner. Du kan till exempel ha olika arbetsbelastningszoner för utveckling, kvalitetssäkring och produktionssystem. Mer information finns i Arbetsbelastningszoner.

Arbetsbelastningszonen tillhandahåller följande delade tjänster för SAP-programmen:

- Azure Virtual Network, för virtuella nätverk, undernät och nätverkssäkerhetsgrupper.

- Azure Key Vault för lagring av autentiseringsuppgifterna för den virtuella datorn och SAP-systemet.

- Azure Storage-konton för startdiagnostik och molnvittne.

- Delad lagring för SAP-systemen, antingen Azure Files eller Azure NetApp Files.

Innan du utformar layouten för arbetsbelastningszonen bör du tänka på följande frågor:

- I vilka regioner behöver du distribuera arbetsbelastningar?

- Hur många arbetsbelastningszoner kräver ditt scenario (utveckling, kvalitetssäkring och produktion)?

- Distribuerar du till nya virtuella nätverk eller använder du befintliga virtuella nätverk?

- Vilken lagringstyp behöver du för det delade lagringsutrymmet (Azure Files NFS eller Azure NetApp Files)?

Standardnamngivningskonventionen för arbetsbelastningszoner är [ENVIRONMENT]-[REGIONCODE]-[NETWORK]-INFRASTRUCTURE. Är till exempel DEV-WEEU-SAP01-INFRASTRUCTURE för en utvecklingsmiljö som finns i regionen Europa, västra med hjälp av det virtuella SAP01-nätverket. PRD-WEEU-SAP02-INFRASTRUCTURE är för en produktionsmiljö som finns i regionen Europa, västra med hjälp av det virtuella SAP02-nätverket.

Beteckningarna SAP01 och SAP02 definierar de logiska namnen för de virtuella Azure-nätverken. De kan användas för att ytterligare partitionering av miljöer. Anta att du behöver två virtuella Azure-nätverk för samma arbetsbelastningszon. Du kan till exempel ha ett scenario med flera prenumerationer där du är värd för utvecklingsmiljöer i två prenumerationer. Du kan använda de olika logiska namnen för varje virtuellt nätverk. Du kan till exempel använda DEV-WEEU-SAP01-INFRASTRUCTURE och DEV-WEEU-SAP02-INFRASTRUCTURE.

Mer information finns i Konfigurera en distribution av arbetsbelastningszoner för automatisering.

Windows-baserade distributioner

När du utför Windows-baserade distributioner måste de virtuella datorerna i arbetsbelastningszonens virtuella nätverk kunna kommunicera med Active Directory för att ansluta de virtuella SAP-datorerna till Active Directory-domänen. Det angivna DNS-namnet måste kunna matchas av Active Directory.

SAP Deployment Automation Framework skapar inte konton i Active Directory, så kontona måste skapas i förväg och lagras i nyckelvalvet i arbetsbelastningszonen.

| Merit | Name | Exempel |

|---|---|---|

| Konto som kan utföra domänanslutningsaktiviteter | [IDENTIFIER]-ad-svc-account | DEV-WEEU-SAP01-ad-svc-account |

| Lösenord för det konto som utför domänanslutningen | [IDENTIFIER]-ad-svc-account-password | DEV-WEEU-SAP01-ad-svc-account-password |

sidadm kontolösenord |

[IDENTIFIER]-[SID]-win-sidadm_password_id | DEV-WEEU-SAP01-W01-winsidadm_password_id |

| Lösenord för SID-tjänstkonto | [IDENTIFIER]-[SID]-svc-sidadm-password | DEV-WEEU-SAP01-W01-svc-sidadm-password |

| SQL Server Service-konto | [IDENTIFIER]-[SID]-sql-svc-account | DEV-WEEU-SAP01-W01-sql-svc-account |

| Lösenord för SQL Server-tjänstkonto | [IDENTIFIER]-[SID]-sql-svc-password | DEV-WEEU-SAP01-W01-sql-svc-password |

| SQL Server Agent Service-konto | [IDENTIFIER]-[SID]-sql-agent-account | DEV-WEEU-SAP01-W01-sql-agent-account |

| Lösenord för SQL Server Agent Service-konto | [IDENTIFIER]-[SID]-sql-agent-password | DEV-WEEU-SAP01-W01-sql-agent-password |

DNS-inställningar

För scenarier med hög tillgänglighet krävs en DNS-post i Active Directory för SAP:s centrala tjänstkluster. DNS-posten måste skapas i Active Directory DNS-zonen. DNS-postnamnet definieras som [sid]>scs[scs instance number]cl1. Används till exempel w01scs00cl1 för klustret, med W01 för SID och 00 för instansnumret.

Hantering av autentiseringsuppgifter

Automation-ramverket använder tjänstens huvudnamn för infrastrukturdistribution. Vi rekommenderar att du använder olika autentiseringsuppgifter för distribution (tjänstens huvudnamn) för varje arbetsbelastningszon. Ramverket lagrar dessa autentiseringsuppgifter i distribuerarens nyckelvalv. Sedan hämtar ramverket dessa autentiseringsuppgifter dynamiskt under distributionsprocessen.

Hantering av SAP- och autentiseringsuppgifter för virtuella datorer

Automation-ramverket använder arbetsbelastningszonens nyckelvalv för att lagra både autentiseringsuppgifterna för automationsanvändare och SAP-systemets autentiseringsuppgifter. I följande tabell visas namnen på autentiseringsuppgifterna för den virtuella datorn.

| Merit | Name | Exempel |

|---|---|---|

| Privat nyckel | [IDENTIFIER]-sshkey | DEV-WEEU-SAP01-sid-sshkey |

| Offentlig nyckel | [IDENTIFIER]-sshkey-pub | DEV-WEEU-SAP01-sid-sshkey-pub |

| Username | [IDENTIFIER]-username | DEV-WEEU-SAP01-sid-username |

| Lösenord | [IDENTIFIER]-password | DEV-WEEU-SAP01-sid-password |

sidadm Lösenord |

[IDENTIFIER]-[SID]-sap-password | DEV-WEEU-SAP01-X00-sap-password |

sidadm kontolösenord |

[IDENTIFIER]-[SID]-winsidadm_password_id | DEV-WEEU-SAP01-W01-winsidadm_password_id |

| Lösenord för SID-tjänstkonto | [IDENTIFIER]-[SID]-svc-sidadm-password | DEV-WEEU-SAP01-W01-svc-sidadm-password |

Skapande av tjänstens huvudnamn

Så här skapar du tjänstens huvudnamn:

Logga in på Azure CLI med ett konto som har behörighet att skapa ett huvudnamn för tjänsten

Skapa ett nytt huvudnamn för tjänsten genom att köra kommandot

az ad sp create-for-rbac. Se till att använda ett beskrivningsnamn för--name. Till exempel:az ad sp create-for-rbac --role="Contributor" --scopes="/subscriptions/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" --name="DEV-Deployment-Account"Observera utdata. Du behöver programidentifieraren (

appId), lösenordet (password) och klientidentifieraren (tenant) för nästa steg. Till exempel:{ "appId": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx", "displayName": "DEV-Deployment-Account", "name": "http://DEV-Deployment-Account", "password": "xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx", "tenant": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" }Tilldela rollen Administratör för användaråtkomst till tjänstens huvudnamn. Till exempel:

az role assignment create --assignee <your-application-ID> --role "User Access Administrator" --scope /subscriptions/<your-subscription-ID>/resourceGroups/<your-resource-group-name>

Mer information finns i Azure CLI-dokumentationen för att skapa ett huvudnamn för tjänsten.

Viktigt!

Om du inte tilldelar rollen Administratör för användaråtkomst till tjänstens huvudnamn kan du inte tilldela behörigheter med hjälp av automatiseringen.

Behörighetshantering

I en låst miljö kan du behöva tilldela tjänstens huvudnamn en annan behörighet. Du kan till exempel behöva tilldela rollen Administratör för användaråtkomst till tjänstens huvudnamn.

Behörigheter som krävs

I följande tabell visas de behörigheter som krävs för tjänstens huvudnamn.

| Merit | Ytdiagram | Behörigheter som krävs | Varaktighet |

|---|---|---|---|

| SPN för kontrollplan | Kontrollplansprenumeration | Deltagare | |

| SPN för kontrollplan | Resursgrupp för distribuerare | Deltagare | |

| SPN för kontrollplan | Resursgrupp för distribuerare | Administratör för användaråtkomst | Under installationen |

| SPN för kontrollplan | Resursgrupp för SAP-bibliotek | Deltagare | |

| SPN för kontrollplan | Resursgrupp för SAP-bibliotek | Administratör för användaråtkomst | |

| SPN för arbetsbelastningszon | Målprenumeration | Deltagare | |

| SPN för arbetsbelastningszon | Resursgrupp för arbetsbelastningszon | Deltagare, administratör för användaråtkomst | |

| SPN för arbetsbelastningszon | Kontrollplansprenumeration | Läsare | |

| SPN för arbetsbelastningszon | Kontrollplanets virtuella nätverk | Nätverksdeltagare | |

| SPN för arbetsbelastningszon | SAP-bibliotekslagringskonto tfstate |

Lagringskontodeltagare | |

| SPN för arbetsbelastningszon | SAP-bibliotekslagringskonto sapbits |

Läsare | |

| SPN för arbetsbelastningszon | Privat DNS-zon | Privat DNS zondeltagare | |

| Webbprogramidentitet | Målprenumeration | Läsare | |

| Klusteridentitet för virtuell dator | Resursgrupp | Fäktningsroll |

Konfigurering av brandvägg

| Komponent | Adresser | Varaktighet | Kommentar |

|---|---|---|---|

| SDAF | github.com/Azure/sap-automation, , github.com/Azure/sap-automation-samplesgithubusercontent.com |

Installation av distribuerare | |

| Terraform | releases.hashicorp.com, , registry.terraform.iocheckpoint-api.hashicorp.com |

Installation av distribuerare | Se Installera Terraform. |

| Azure CLI | Installera Azure CLI | Installation av distribuerare och under distributioner | Brandväggskraven för Azure CLI-installationen definieras i Installera Azure CLI. |

| PIP | bootstrap.pypa.io |

Installation av distribuerare | Se Installera Ansible. |

| Ansible | pypi.org, pythonhosted.org, files.pythonhosted.org, galaxy.ansible.com, 'https://ansible-galaxy-ng.s3.dualstack.us-east-1.amazonaws.com' |

Installation av distribuerare | |

| PowerShell-galleriet | onegetcdn.azureedge.net, , psg-prod-centralus.azureedge.netpsg-prod-eastus.azureedge.net |

Installation av Windows-baserade system | Se PowerShell-galleriet. |

| Windows-komponenter | download.visualstudio.microsoft.com, , download.visualstudio.microsoft.comdownload.visualstudio.com |

Installation av Windows-baserade system | Se Visual Studio-komponenter. |

| SAP-nedladdningar | softwaredownloads.sap.com |

Nedladdning av SAP-programvara | Se SAP-nedladdningar. |

| Azure DevOps-agent | https://vstsagentpackage.azureedge.net |

Installation av Azure DevOps |

Du kan testa anslutningen till URL:er från en virtuell Linux-dator i Azure med hjälp av ett PowerShell-skript som använder funktionen "run-command" i Azure för att testa anslutningen till URL:erna.

I följande exempel visas hur du testar anslutningen till URL:erna med hjälp av ett interaktivt PowerShell-skript.

$sdaf_path = Get-Location

if ( $PSVersionTable.Platform -eq "Unix") {

if ( -Not (Test-Path "SDAF") ) {

$sdaf_path = New-Item -Path "SDAF" -Type Directory

}

}

else {

$sdaf_path = Join-Path -Path $Env:HOMEDRIVE -ChildPath "SDAF"

if ( -not (Test-Path $sdaf_path)) {

New-Item -Path $sdaf_path -Type Directory

}

}

Set-Location -Path $sdaf_path

git clone https://github.com/Azure/sap-automation.git

cd sap-automation

cd deploy

cd scripts

if ( $PSVersionTable.Platform -eq "Unix") {

./Test-SDAFURLs.ps1

}

else {

.\Test-SDAFURLs.ps1

}

DevOps-struktur

Distributionsramverket använder tre separata lagringsplatser för distributionsartefakterna. För dina egna parameterfiler är det bästa praxis att behålla filerna på en lagringsplats för källkontroll som du hanterar.

Huvudlagringsplats

Den här lagringsplatsen innehåller Terraform-parameterfilerna och de filer som behövs för Ansible-spelböckerna för alla arbetsbelastningszoner och systemdistributioner.

Du kan skapa den här lagringsplatsen genom att klona SAP Deployment Automation Framework bootstrap-lagringsplatsen till källkontrolllagringsplatsen.

Viktigt!

Den här lagringsplatsen måste vara standardlagringsplatsen för ditt Azure DevOps-projekt.

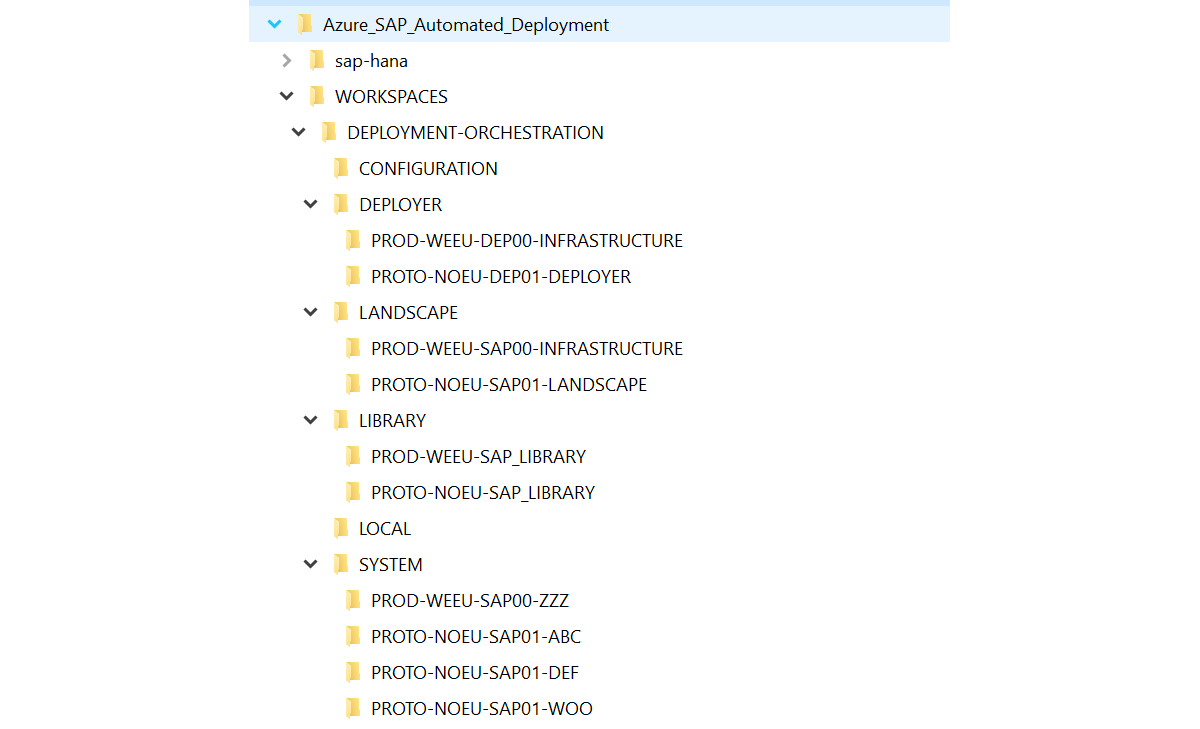

Mappstrukturen

Följande exempelmapphierarki visar hur du strukturerar dina konfigurationsfiler tillsammans med Automation Framework-filerna.

| Mappnamn | Innehåll | beskrivning |

|---|---|---|

| STRUKTURLISTOR | BoM-filer | Används för manuell BoM-nedladdning |

| DEPLOYER | Konfigurationsfiler för distribueraren | En mapp med distributionskonfigurationsfiler för alla distributioner som miljön hanterar. Namnge varje undermapp enligt namngivningskonventionen för Miljö – Region – Virtuellt nätverk. Till exempel PROD-WEEU-DEP00-INFRASTRUCTURE. |

| BIBLIOTEK | Konfigurationsfiler för SAP-bibliotek | En mapp med SAP-bibliotekskonfigurationsfiler för alla distributioner som miljön hanterar. Namnge varje undermapp enligt namngivningskonventionen för Miljö – Region – Virtuellt nätverk. Till exempel PROD-WEEU-SAP-LIBRARY. |

| LANDSKAP | Konfigurationsfiler för arbetsbelastningszon | En mapp med konfigurationsfiler för alla arbetsbelastningszoner som miljön hanterar. Namnge varje undermapp efter namngivningskonventionen Miljö – Region – Virtuellt nätverk. Till exempel PROD-WEEU-SAP00-INFRASTRUCTURE. |

| SYSTEM | Konfigurationsfiler för SAP-systemen | En mapp med konfigurationsfiler för alla SAP System Identification-distributioner (SID) som miljön hanterar. Namnge varje undermapp efter namngivningskonventionen Miljö – Region – Virtuellt nätverk – SID. Till exempel PROD-WEEU-SAPO00-ABC. |

Parameterfilens namn blir namnet på Terraform-tillståndsfilen. Se till att använda ett unikt parameterfilnamn av den anledningen.

Kodlagringsplats

Den här lagringsplatsen innehåller Terraform Automation-mallarna, Ansible-spelböckerna och distributionspipelines och skript. För de flesta användningsfall bör du betrakta den här lagringsplatsen som skrivskyddad och ändra den inte.

Om du vill skapa den här lagringsplatsen klonar du SAP Deployment Automation Framework-lagringsplatsen till källkontrolllagringsplatsen.

Ge den här lagringsplatsen sap-automationnamnet .

Exempellagringsplats

Den här lagringsplatsen innehåller exempelfilerna för materialräkningen och Terraform-exempelkonfigurationsfilerna.

Om du vill skapa den här lagringsplatsen klonar du lagringsplatsen för SAP Deployment Automation Framework-exempel till källkontrolllagringsplatsen.

Ge den här lagringsplatsen samplesnamnet .

Distributionsscenarier som stöds

Automation-ramverket stöder distribution till både nya och befintliga scenarier.

Azure-regioner

Innan du distribuerar en lösning är det viktigt att tänka på vilka Azure-regioner som ska användas. Olika Azure-regioner kan finnas i omfånget beroende på ditt specifika scenario.

Automation-ramverket stöder distributioner till flera Azure-regioner. Varje region är värd för:

- Distributionsinfrastrukturen.

- SAP-biblioteket med tillståndsfiler och installationsmedia.

- 1 N arbetsbelastningszoner.

- 1-N SAP-system i arbetsbelastningszonerna.

Distributionsmiljöer

Om du stöder flera arbetsbelastningszoner i en region använder du en unik identifierare för distributionsmiljön och SAP-biblioteket. Använd inte identifieraren för arbetsbelastningszonen. Använd till exempel MGMT i hanteringssyfte.

Automation-ramverket har också stöd för att ha distributionsmiljön och SAP-biblioteket i separata prenumerationer än arbetsbelastningszonerna.

Distributionsmiljön tillhandahåller följande tjänster:

- En eller flera virtuella distributionsdatorer som utför infrastrukturdistributionerna med hjälp av Terraform och utför systemkonfigurationen och SAP-installationen med hjälp av Ansible-spelböcker.

- Ett nyckelvalv som innehåller information om tjänstens huvudnamnsidentitet för användning av Terraform-distributioner.

- En Azure Firewall-komponent som tillhandahåller utgående Internetanslutning.

Distributionskonfigurationsfilen definierar region, miljönamn och information om virtuella nätverk. Till exempel:

# The environment value is a mandatory field, it is used for partitioning the environments, for example (PROD and NP)

environment = "MGMT"

# The location/region value is a mandatory field, it is used to control where the resources are deployed

location = "westeurope"

# management_network_address_space is the address space for management virtual network

management_network_address_space = "10.10.20.0/25"

# management_subnet_address_prefix is the address prefix for the management subnet

management_subnet_address_prefix = "10.10.20.64/28"

# management_firewall_subnet_address_prefix is the address prefix for the firewall subnet

management_firewall_subnet_address_prefix = "10.10.20.0/26"

# management_bastion_subnet_address_prefix is a mandatory parameter if bastion is deployed and if the subnets are not defined in the workload or if existing subnets are not used

management_bastion_subnet_address_prefix = "10.10.20.128/26"

deployer_enable_public_ip = false

firewall_deployment = true

bastion_deployment = true

Mer information finns i den ingående förklaringen av hur du konfigurerar distribueraren.

Struktur för arbetsbelastningszon

De flesta SAP-konfigurationer har flera arbetsbelastningszoner för olika programnivåer. Du kan till exempel ha olika arbetsbelastningszoner för utveckling, kvalitetssäkring och produktion.

Du skapar eller beviljar åtkomst till följande tjänster i varje arbetsbelastningszon:

- Virtuella Azure-nätverk för virtuella nätverk, undernät och nätverkssäkerhetsgrupper.

- Azure Key Vault, för systemautentiseringsuppgifter och distributionstjänstens huvudnamn.

- Azure Storage-konton för startdiagnostik och molnvittne.

- Delad lagring för SAP-systemen, antingen Azure Files eller Azure NetApp Files.

Innan du utformar layouten för arbetsbelastningszonen bör du tänka på följande frågor:

- Hur många arbetsbelastningszoner kräver ditt scenario?

- I vilka regioner behöver du distribuera arbetsbelastningar?

- Vad är ditt distributionsscenario?

Mer information finns i Konfigurera en distribution av arbetsbelastningszoner för automatisering.

SAP-systemkonfiguration

SAP-systemet innehåller alla Azure-komponenter som krävs för att vara värd för SAP-programmet.

Innan du konfigurerar SAP-systemet bör du tänka på följande frågor:

- Vilken databasserverdel vill du använda?

- Hur många databasservrar behöver du?

- Kräver ditt scenario hög tillgänglighet?

- Hur många programservrar behöver du?

- Hur många webbutskick behöver du, om det finns några?

- Hur många instanser av centrala tjänster behöver du?

- Vilken storlek behöver du för virtuell dator?

- Vilken avbildning av den virtuella datorn vill du använda? Är avbildningen på Azure Marketplace eller anpassad?

- Distribuerar du till ett nytt eller befintligt distributionsscenario?

- Vad är din IP-allokeringsstrategi? Vill du att Azure ska ange IP-adresser eller använda anpassade inställningar?

Mer information finns i Konfigurera SAP-systemet för automatisering.

Distributionsflöde

När du planerar en distribution är det viktigt att tänka på det övergripande flödet. Det finns tre huvudsakliga steg i en SAP-distribution i Azure med automationsramverket.

Distribuera kontrollplanet. Det här steget distribuerar komponenter för att stödja SAP-automatiseringsramverket i en angiven Azure-region.

- Skapa distributionsmiljön.

- Skapa delad lagring för Terraform-tillståndsfiler.

- Skapa delad lagring för SAP-installationsmedia.

Distribuera arbetsbelastningszonen. Det här steget distribuerar komponenterna i arbetsbelastningszonen, till exempel det virtuella nätverket och nyckelvalv.

Distribuera systemet. Det här steget omfattar infrastrukturen för SAP-systemdistributionen och SAP-konfigurationen och SAP-installationen.

Namngivningskonventioner

Automation-ramverket använder en standardnamngivningskonvention. Om du vill använda en anpassad namngivningskonvention planerar du och definierar dina anpassade namn före distributionen. Mer information finns i Konfigurera namngivningskonventionen.

Diskstorlek

Om du vill konfigurera anpassade diskstorlekar måste du planera din anpassade installation före distributionen.

Gå vidare

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för