Skapa indexerareanslutningar till Azure Storage som en betrodd tjänst

I Azure AI Search kan indexerare som har åtkomst till Azure-blobbar använda undantaget för betrodda tjänster för säker åtkomst till blobar. Den här mekanismen erbjuder kunder som inte kan ge indexeraren åtkomst med hjälp av IP-brandväggsregler ett enkelt, säkert och kostnadsfritt alternativ för åtkomst till data i lagringskonton.

Kommentar

Om Azure Storage finns bakom en brandvägg och i samma region som Azure AI Search kan du inte skapa en inkommande regel som tar emot begäranden från din söktjänst. Lösningen för det här scenariot är att söka för att ansluta som en betrodd tjänst, enligt beskrivningen i den här artikeln.

Förutsättningar

En söktjänst med en systemtilldelad hanterad identitet (se kontrollera tjänstidentitet).

Ett lagringskonto med alternativet Tillåt betrodda Microsoft usluge att komma åt det här lagringskontots nätverk (se kontrollera nätverksinställningarna).

En Azure-rolltilldelning i Azure Storage som ger behörighet till den systemtilldelade hanterade identiteten för söktjänsten (se kontrollera behörigheter).

Kommentar

I Azure AI Search är en betrodd tjänstanslutning begränsad till blobar och ADLS Gen2 i Azure Storage. Det stöds inte för indexerareanslutningar till Azure Table Storage och Azure Files.

En betrodd tjänstanslutning måste använda en systemhanterad identitet. En användartilldelad hanterad identitet stöds för närvarande inte för det här scenariot.

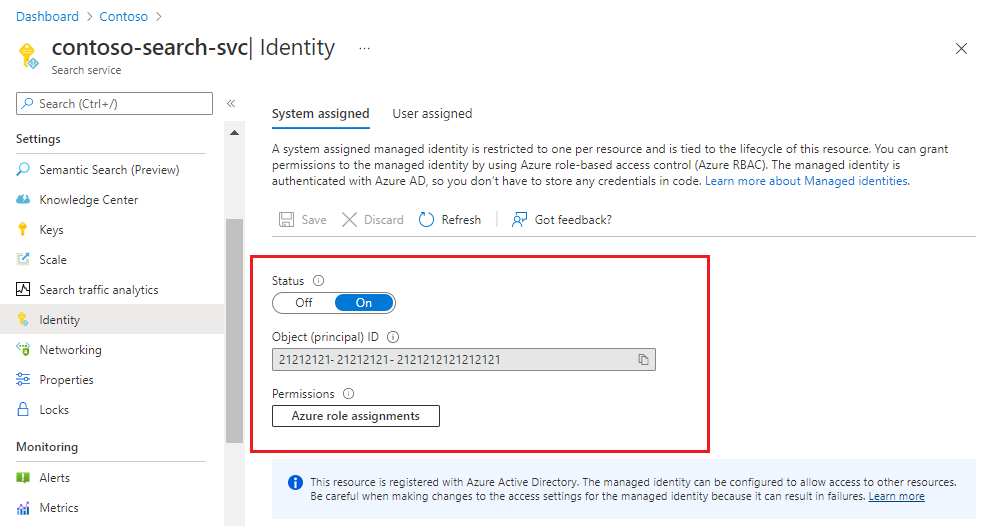

Kontrollera tjänstidentitet

Logga in på Azure-portalen och leta reda på söktjänsten.

På sidan Identitet kontrollerar du att en systemtilldelad identitet är aktiverad. Kom ihåg att användartilldelade hanterade identiteter, som för närvarande är i förhandsversion, inte fungerar för en betrodd tjänstanslutning.

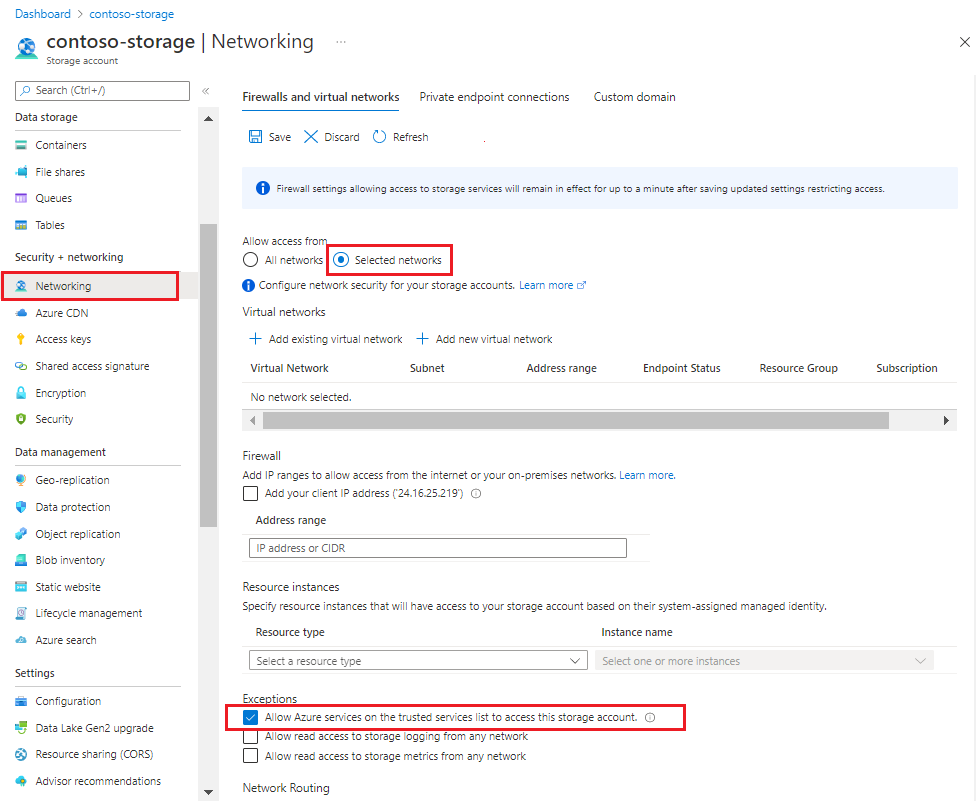

Kontrollera nätverksinställningarna

Logga in på Azure-portalen och leta reda på ditt lagringskonto.

I det vänstra navigeringsfönstret under Säkerhet + nätverk väljer du Nätverk.

På fliken Brandväggar och virtuella nätverk tillåter du åtkomst från valda nätverk.

Rulla ned till avsnittet Undantag .

Kontrollera att kryssrutan är markerad för Tillåt att Azure-tjänster i listan över betrodda tjänster får åtkomst till det här lagringskontot.

Förutsatt att söktjänsten har rollbaserad åtkomst till lagringskontot kan den komma åt data även när anslutningar till Azure Storage skyddas av IP-brandväggsregler.

Kontrollera behörigheter

En systemhanterad identitet är microsoft entra-tjänstens huvudnamn. Tilldelningen behöver Storage Blob Data Reader som minst.

I det vänstra navigeringsfönstret under Åtkomstkontroll visar du alla rolltilldelningar och kontrollerar att Storage Blob Data Reader har tilldelats till söktjänstens systemidentitet.

Lägg till Storage Blob Data Contributor om skrivåtkomst krävs.

Funktioner som kräver skrivåtkomst omfattar cachelagring av berikning, felsökningssessioner och kunskapslager.

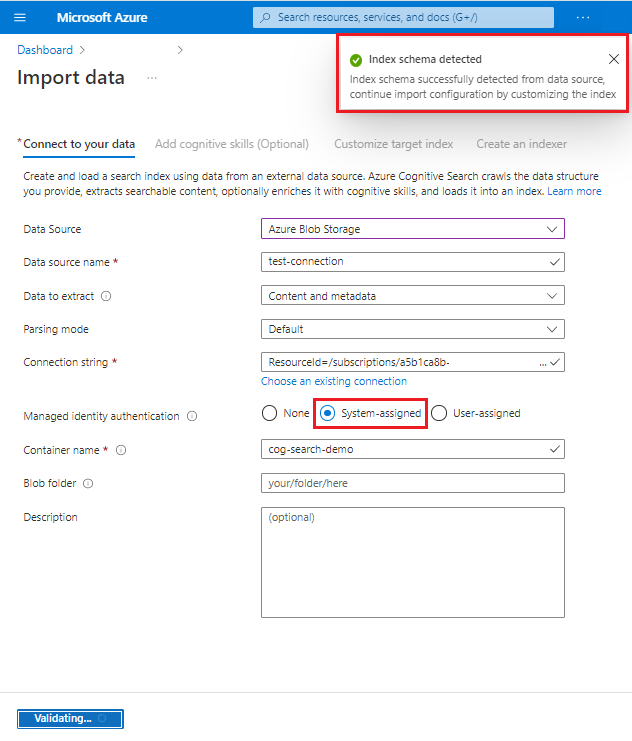

Konfigurera och testa anslutningen

Det enklaste sättet att testa anslutningen är genom att köra guiden Importera data.

Starta guiden Importera data och välj Azure Blob Storage eller Azure Data Lake Storage Gen2.

Välj en anslutning till ditt lagringskonto och välj sedan Systemtilldelad. Välj Nästa för att anropa en anslutning. Om indexschemat identifieras lyckades anslutningen.