SQL-informationsskyddsprincip i Microsoft Defender för molnet

SQL Information Protections mekanism för dataidentifiering och -klassificering ger avancerade funktioner för att identifiera, klassificera, märka och rapportera känsliga data i dina databaser. Den är inbyggd i Azure SQL Database, Azure SQL Managed Instance och Azure Synapse Analytics.

Klassificeringsmekanismen baseras på följande två element:

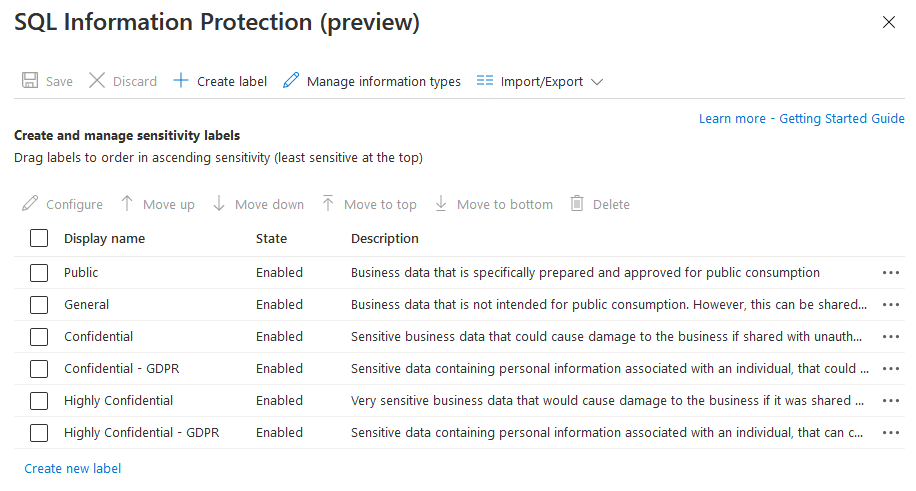

- Etiketter – De viktigaste klassificeringsattributen som används för att definiera känslighetsnivån för de data som lagras i kolumnen.

- Informationstyper – ger ytterligare kornighet i den typ av data som lagras i kolumnen.

Alternativen för informationsskyddsprinciper i Defender för molnet tillhandahålla en fördefinierad uppsättning etiketter och informationstyper som fungerar som standardvärden för klassificeringsmotorn. Du kan anpassa principen enligt organisationens behov enligt beskrivningen nedan.

Hur gör jag för att komma åt SQL Information Protection-principen?

Det finns tre sätt att komma åt informationsskyddsprincipen:

- (Rekommenderas)Från sidan Miljöinställningar i Defender för molnet

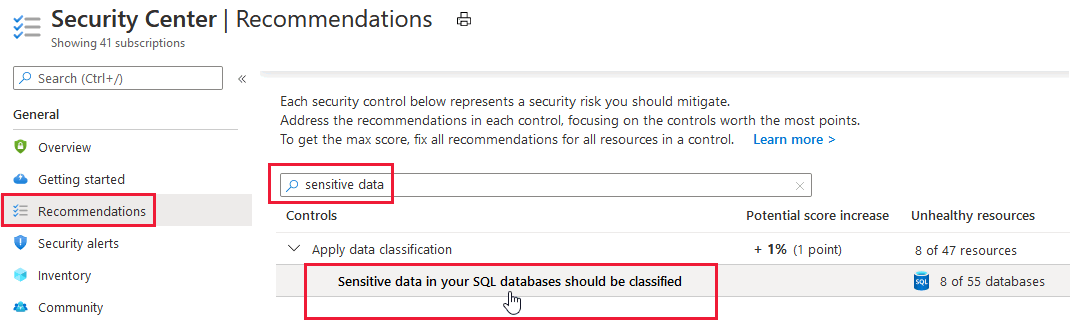

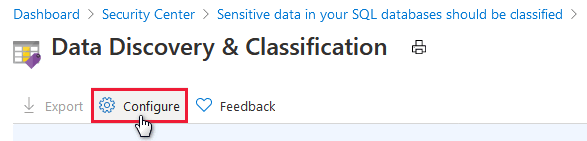

- Från säkerhetsrekommendationsen ska känsliga data i dina SQL-databaser klassificeras

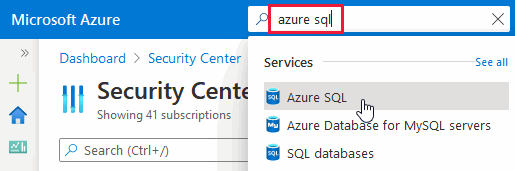

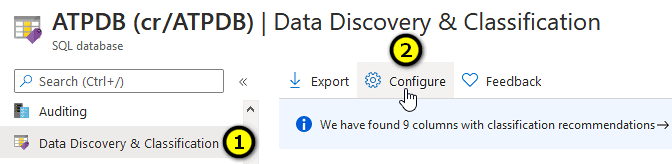

- Från sidan för azure SQL DB-dataidentifiering

Var och en av dessa visas på relevant flik nedan.

Få åtkomst till principen från Defender för molnet miljöinställningssida

Välj SQL Information Protection på sidan Miljöinställningar i Defender för molnet.

Kommentar

Det här alternativet visas endast för användare med behörigheter på klientorganisationsnivå. Bevilja hela klientorganisationen behörigheter till dig själv.

Anpassa dina informationstyper

Så här hanterar och anpassar du informationstyper:

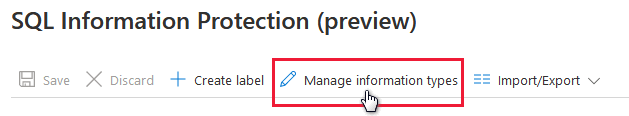

Välj Hantera informationstyper.

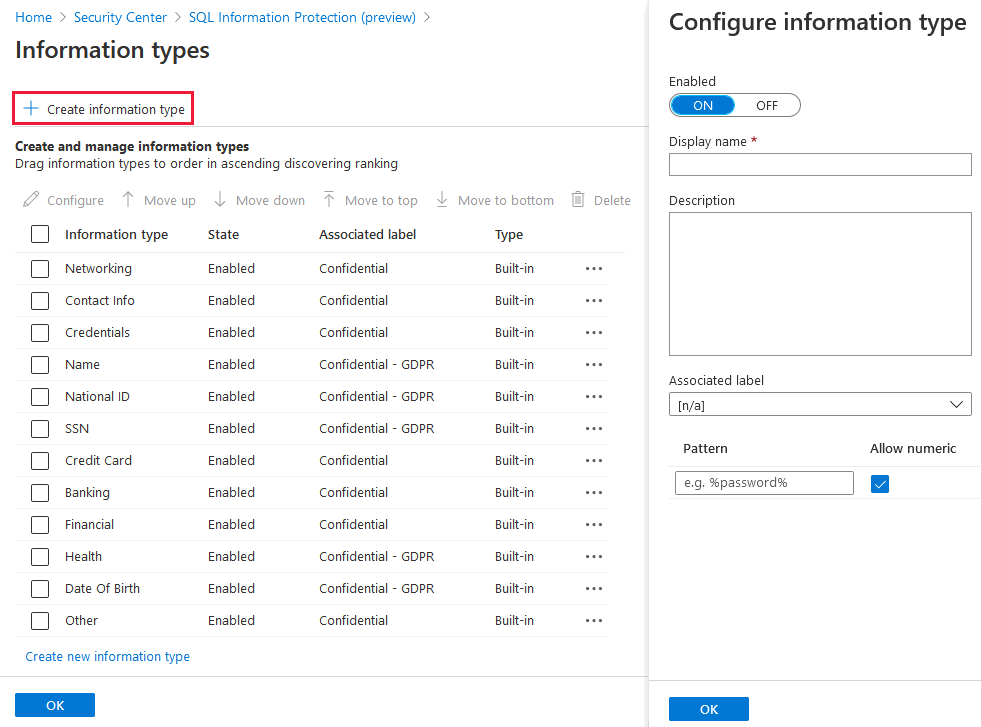

Om du vill lägga till en ny typ väljer du Skapa informationstyp. Du kan konfigurera ett namn, en beskrivning och sökmönstersträngar för informationstypen. Sökmönstersträngar kan också använda nyckelord med jokertecken (med tecknet %), som den automatiserade identifieringsmotorn använder för att identifiera känsliga data i dina databaser, baserat på kolumnernas metadata.

Du kan också ändra de inbyggda typerna genom att lägga till ytterligare sökmönstersträngar, inaktivera några av de befintliga strängarna eller genom att ändra beskrivningen.

Dricks

Du kan inte ta bort inbyggda typer eller ändra deras namn.

Informationstyper visas i ordning efter stigande identifieringsrankning, vilket innebär att typerna högre i listan försöker matcha först. Om du vill ändra rangordningen mellan informationstyper drar du typerna till rätt plats i tabellen eller använder knapparna Flytta upp och Flytta ned för att ändra ordningen.

Välj OK när du är klar.

När du har hanterat dina informationstyper måste du associera relevanta typer med relevanta etiketter genom att välja Konfigurera för en viss etikett och lägga till eller ta bort informationstyper efter behov.

Om du vill tillämpa ändringarna väljer du Spara på huvudsidan Etiketter .

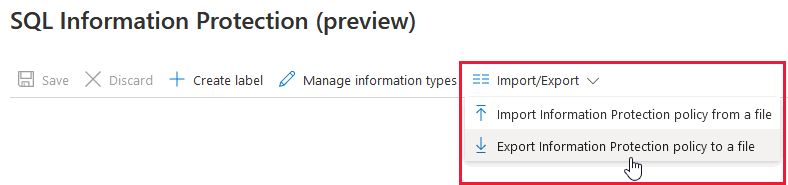

Exportera och importera en princip

Du kan ladda ned en JSON-fil med dina definierade etiketter och informationstyper, redigera filen i valfri redigerare och sedan importera den uppdaterade filen.

Kommentar

Du behöver behörigheter på klientnivå för att importera en principfil.

Behörigheter

Om du vill anpassa informationsskyddsprincipen för din Azure-klient behöver du följande åtgärder i klientorganisationens rothanteringsgrupp:

- Microsoft.Security/informationProtectionPolicies/read

- Microsoft.Security/informationProtectionPolicies/write

Läs mer i Bevilja och begär synlighet för hela klientorganisationen.

Hantera SQL-informationsskydd med Hjälp av Azure PowerShell

- Get-AzSqlInformationProtectionPolicy: Hämtar den effektiva sql-informationsskyddsprincipen för klientorganisation.

- Set-AzSqlInformationProtectionPolicy: Anger den effektiva sql-informationsskyddsprincipen för klientorganisationen.

Relaterade artiklar

Gå vidare

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för