Utlösare och åtgärder som stöds i Microsoft Sentinel-spelböcker

I den här artikeln beskrivs utlösare och åtgärder som stöds av Logic Apps Microsoft Sentinel-anslutningsappen. Använd de listade utlösarna och åtgärderna i Microsoft Sentinel-spelböcker för att interagera med dina Microsoft Sentinel-data.

Viktigt!

Antecknade funktioner finns för närvarande i FÖRHANDSVERSION. Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Förutsättningar

Innan du börjar kontrollerar du att du har följande Azure-behörigheter som krävs för att använda Microsoft Sentinel-anslutningskomponenter:

| Roll | Använda utlösare | Hämta tillgängliga åtgärder | Uppdateringsincident, lägga till en kommentar |

|---|---|---|---|

| Microsoft Sentinel-läsare | ✓ | ✓ | - |

| Deltagare i Microsoft Sentinel-svar / | ✓ | ✓ | ✓ |

Mer information finns i Roller och behörigheter i Microsoft Sentinel och krav för att arbeta med Microsoft Sentinel-spelböcker.

Microsoft Sentinel-utlösare som stöds

Microsoft Sentinel-anslutningsappen, och därför Microsoft Sentinel-spelböcker, stöder följande utlösare:

Microsoft Sentinel-incident. Rekommenderas för de flesta incidentautomatiseringsscenarier.

Spelboken tar emot incidentobjekt, inklusive både entiteter och aviseringar. Med den här utlösaren kan du koppla en spelbok till en automatiseringsregel som kan utlösas när en incident skapas eller uppdateras i Microsoft Sentinel, vilket tillämpar alla fördelar med automatiseringsregler på incidenten.

Microsoft Sentinel-avisering (förhandsversion). Rekommenderas för spelböcker som måste köras manuellt på aviseringar eller för schemalagda analysregler som inte genererar incidenter för deras aviseringar.

- Den här utlösaren kan inte användas för att automatisera svar för aviseringar som genereras av Microsofts säkerhetsanalysregler .

- Spelböcker som använder den här utlösaren kan inte anropas av automatiseringsregler.

Microsoft Sentinel-entitet. Rekommenderas för spelböcker som måste köras manuellt på specifika entiteter från en undersöknings- eller hotjaktkontext. Spelböcker som använder den här utlösaren kan inte anropas av automatiseringsregler.

De scheman som används av dessa flöden är inte identiska. Vi rekommenderar att du använder Microsoft Sentinel-incidentutlösarflödet för de flesta scenarier.

Dynamiska incidentfält

Incidentobjektet som togs emot från Microsoft Sentinel-incidenten innehåller följande dynamiska fält:

| Fältnamn | beskrivning |

|---|---|

| Incidentegenskaper | Visas som Incident: <fältnamn> |

| Aviseringar | En matris med följande aviseringsegenskaper, som visas som Avisering: <fältnamn>. Eftersom varje incident kan innehålla flera aviseringar genererar valet av en aviseringsegenskap automatiskt en för varje loop för att täcka alla aviseringar i incidenten. |

| Entiteter | En matris med alla aviseringsentiteter |

| Informationsfält för arbetsyta | Information om Microsoft Sentinel-arbetsytan där incidenten skapades, inklusive: – Prenumerations-ID – Namn på arbetsyta – Arbetsyte-ID – Namn på resursgrupp |

Microsoft Sentinel-åtgärder som stöds

Microsoft Sentinel-anslutningsappen, och därför Microsoft Sentinel-spelböcker, stöder följande åtgärder:

| Åtgärd | När du ska använda detta |

|---|---|

| Avisering – Hämta incident | I spelböcker som börjar med aviseringsutlösare. Användbart för att hämta incidentegenskaperna eller hämta incident-ARM-ID:t som ska användas med uppdateringsincidenten eller lägga till kommentarer till incidentåtgärder. |

| Hämta incident | När du utlöser en spelbok från en extern källa eller med en icke-Sentinel-utlösare. Identifiera med ett ARM-ID för incident. Hämtar incidentegenskaperna och kommentarerna. |

| Uppdatera incident | Om du vill ändra status för en incident (till exempel när incidenten stängs) tilldelar du en ägare, lägger till eller tar bort en tagg eller ändrar dess allvarlighetsgrad, rubrik eller beskrivning. |

| Lägga till kommentarer till incident | För att utöka incidenten med information som samlas in från externa källor; att granska de åtgärder som vidtas av spelboken på entiteterna, för att tillhandahålla ytterligare information som är värdefull för incidentutredning. |

| Entiteter – Hämta <entitetstyp> | I spelböcker som fungerar med en specifik entitetstyp (IP, konto, värd, **URL eller FileHash) som är känd vid skapandetiden för spelboken, och du måste kunna parsa den och arbeta med dess unika fält. |

Dricks

Åtgärderna Uppdatera incident och Lägg till en kommentar till incident kräver INCIDENT ARM-ID.

Använd åtgärden Avisering – Hämta incident i förväg för att hämta incident-ARM-ID :t.

Entitetstyper som stöds

Dynamiskt entitetsfält är en matris med JSON-objekt som var och en representerar en entitet. Varje entitetstyp har ett eget schema, beroende på dess unika egenskaper.

Med åtgärden "Entiteter – Hämta <entitetstyp>" kan du:

- Filtrera matrisen med entiteter efter den begärda typen.

- Parsa de specifika fälten av den här typen, så att de kan användas som dynamiska fält i ytterligare åtgärder.

Indata är det dynamiska fältet Entiteter .

Svaret är en matris med entiteter, där specialegenskaperna parsas och kan användas direkt i en För varje loop.

För närvarande stöds entitetstyper:

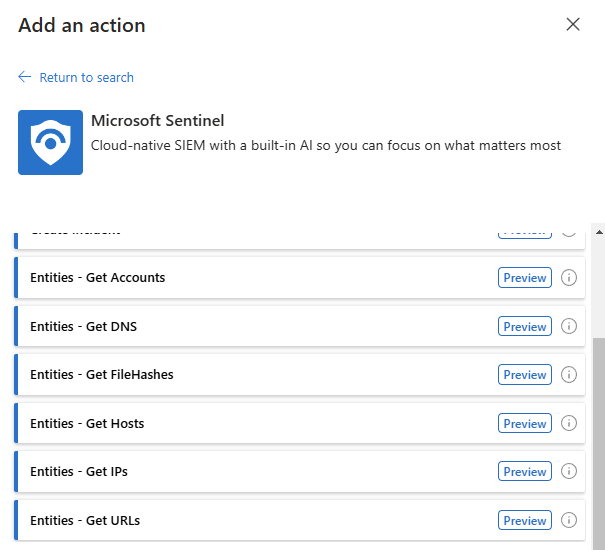

Följande bild visar ett exempel på tillgängliga åtgärder för entiteter:

För andra entitetstyper kan liknande funktioner uppnås med hjälp av Logic Apps inbyggda åtgärder:

Filtrera matrisen med entiteter efter den begärda typen med filtermatris.

Parsa de specifika fälten av den här typen, så att de kan användas som dynamiska fält i ytterligare åtgärder med parsa JSON.

Relaterat innehåll

Mer information finns i:

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för