Not

Åtkomst till denna sida kräver auktorisation. Du kan prova att logga in eller byta katalog.

Åtkomst till denna sida kräver auktorisation. Du kan prova att byta katalog.

AWS-tjänstlogganslutningsappen (Amazon Web Services) är tillgänglig i två versioner: den äldre anslutningsappen för CloudTrail-hantering och dataloggar och den nya versionen som kan mata in loggar från följande AWS-tjänster genom att hämta dem från en S3-bucket (länkarna är till AWS-dokumentationen):

- Amazon Virtual Private Cloud (VPC) - VPC-flödesloggar

- Amazon GuardDuty - Fynd

- AWS CloudTrail - Hanterings- och datahändelser

- AWS CloudWatch - CloudWatch-loggar

På den här fliken beskrivs hur du konfigurerar AWS S3-anslutningsappen med någon av två metoder:

- Automatisk installation (rekommenderas)

- Manuell inställning

Förutsättningar

Du måste ha skrivbehörighet på Microsoft Sentinel-arbetsytan.

Installera Amazon Web Services-lösningen från Innehållshubben i Microsoft Sentinel. Mer information finns i Identifiera och hantera innehåll i Microsoft Sentinel out-of-the-box.

Installera PowerShell och AWS CLI på datorn (endast för automatisk installation):

- Installationsanvisningar för PowerShell

- Installationsanvisningar för AWS CLI (från AWS-dokumentationen)

Kontrollera att loggarna från den valda AWS-tjänsten använder det format som godkänts av Microsoft Sentinel:

- Amazon VPC: .csv fil i GZIP-format med huvuden; avgränsare: mellanslag.

- Amazon GuardDuty: json-line- och GZIP-format.

- AWS CloudTrail: .json fil i GZIP-format.

- CloudWatch: .csv fil i GZIP-format utan rubrik. Om du behöver konvertera loggarna till det här formatet kan du använda den här CloudWatch lambda-funktionen.

Automatisk installation

För att förenkla registreringsprocessen har Microsoft Sentinel tillhandahållit ett PowerShell-skript för att automatisera installationen av AWS-sidan av anslutningsappen – nödvändiga AWS-resurser, autentiseringsuppgifter och behörigheter.

Skriptet:

Skapar en OIDC-webbidentitetsprovider för att autentisera Microsoft Entra-ID-användare till AWS. Om det redan finns en webbidentitetsprovider lägger skriptet till Microsoft Sentinel som målgrupp till den befintliga providern.

Skapar en IAM-antad roll med de minsta nödvändiga behörigheterna för att ge OIDC-autentiserade användare åtkomst till dina loggar i en viss S3-bucket och SQS-kö.

Aktiverar de angivna AWS-tjänsterna att skicka loggar till den angivna S3-bucketen och skicka meddelanden till den angivna SQS-kön.

Om det behövs skapar man den S3-bucketen och SQS-kön för det här ändamålet.

Konfigurerar alla nödvändiga IAM-behörighetsprinciper och tillämpar dem på den IAM-roll som skapades ovan.

För Azure Government-moln skapar ett specialiserat skript en annan OIDC-webbidentitetsleverantör, till vilken det tilldelar den IAM-antagna rollen.

Instruktion

Använd följande steg för att köra skriptet för att konfigurera anslutningsappen:

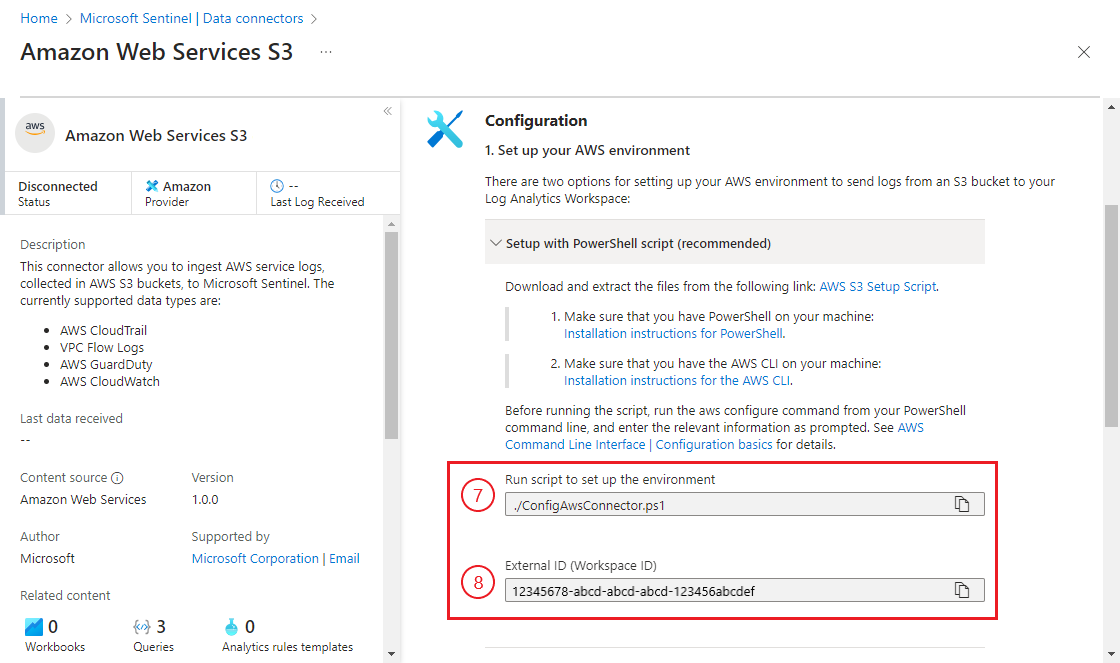

På Microsoft Sentinel-navigeringsmenyn väljer du Dataanslutningsprogram.

Välj Amazon Web Services S3 från galleriet för dataanslutningar.

Om du inte ser anslutningsappen installerar du Amazon Web Services-lösningen från Innehållshubben i Microsoft Sentinel.

I informationsfönstret för anslutningen väljer du Öppna anslutningssidan.

I avsnittet Konfiguration, under 1. Konfigurera din AWS-miljö, expandera Installation med PowerShell-skript (rekommenderas).

Följ anvisningarna på skärmen för att ladda ned och extrahera installationsskriptet för AWS S3 (länken laddar ned en zip-fil som innehåller huvudinstallationsskriptet och hjälpskripten) från anslutningssidan.

Anmärkning

För att mata in AWS-loggar i ett Azure Government-moln laddar du ned och extraherar det här specialiserade installationsskriptet för AWS S3 Gov i stället.

Innan du kör skriptet

aws configurekör du kommandot från powershell-kommandoraden och anger relevant information enligt uppmaningen. Se AWS-kommandoradsgränssnittet | Grundläggande konfiguration ( från AWS-dokumentationen) för mer information.Kör nu skriptet. Kopiera kommandot från anslutningssidan (under "Kör skript för att konfigurera miljön") och klistra in det på kommandoraden.

Skriptet uppmanar dig att ange ditt arbetsyte-ID. Det här ID:t visas på anslutningssidan. Kopiera den och klistra in den i kommandotolken för skriptet.

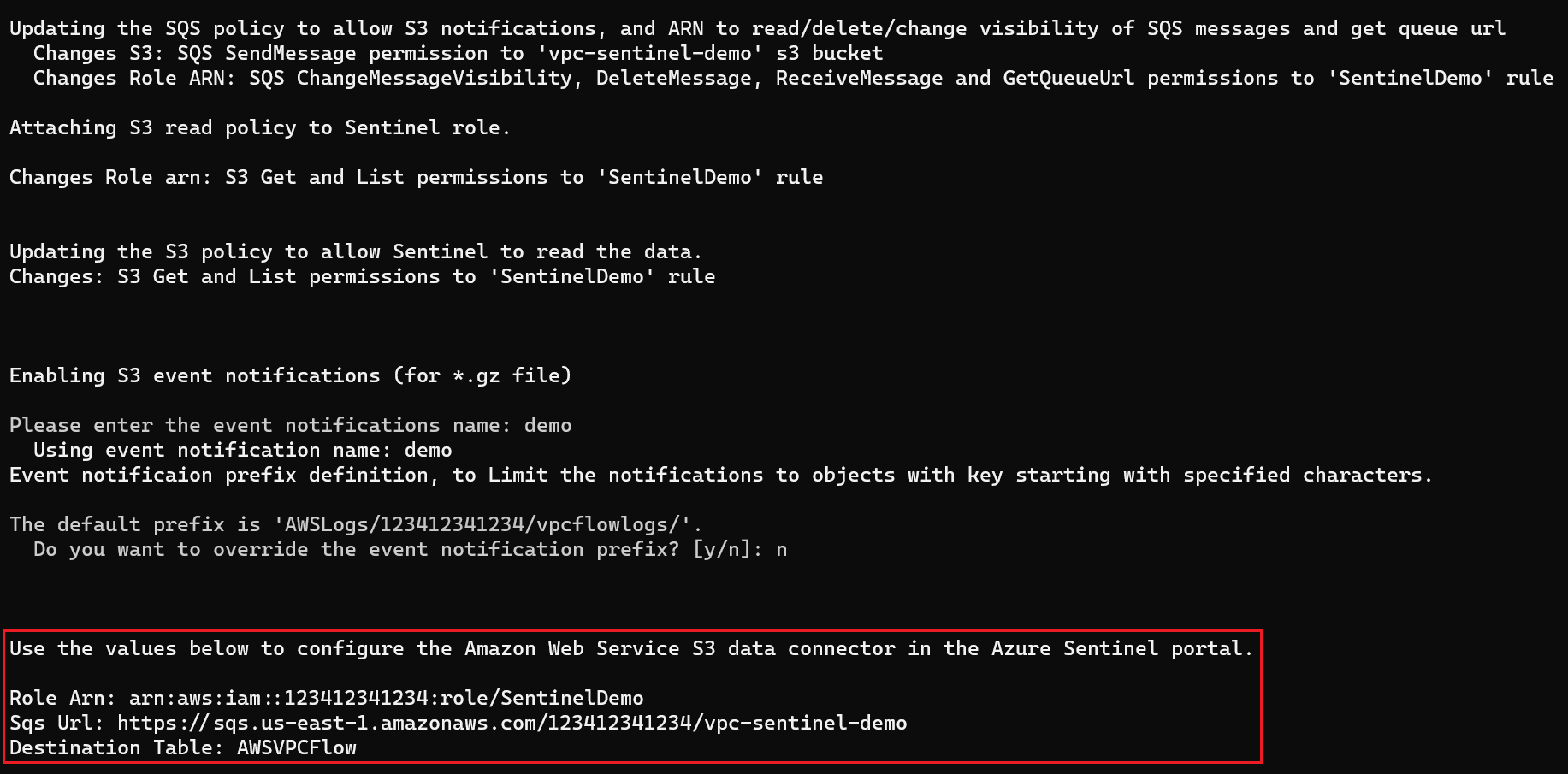

När skriptet är klart kopierar du roll-ARN och SQS-URL:en från skriptets utdata (se exemplet i den första skärmbilden nedan) och klistrar in dem i respektive fält på anslutningssidan under 2. Lägg till anslutning (se den andra skärmbilden nedan).

Välj en datatyp i listrutan Måltabell . Detta talar om för anslutningsprogrammet vilka AWS-tjänstens loggar som anslutningen upprättas för att samla in och i vilken Log Analytics-tabell den lagrar inmatade data. Välj sedan Lägg till anslutning.

Anmärkning

Skriptet kan ta upp till 30 minuter att köra klart.

Manuell konfiguration

Vi rekommenderar att du använder det automatiska installationsskriptet för att distribuera den här anslutningen. Om du av någon anledning inte vill dra nytta av den här bekvämligheten följer du stegen nedan för att konfigurera anslutningsappen manuellt.

Konfigurera din AWS-miljö enligt beskrivningen i Konfigurera Amazon Web Services-miljön för att samla in AWS-loggar till Microsoft Sentinel.

På AWS-konsolen:

Ange IAM-tjänsten (IDENTITY and Access Management) och gå till listan över roller. Välj den roll som du skapade ovan.

Kopiera ARN till urklipp.

Ange Simple Queue Service, välj den SQS-kö som du skapade och kopiera URL:en för kön till urklipp.

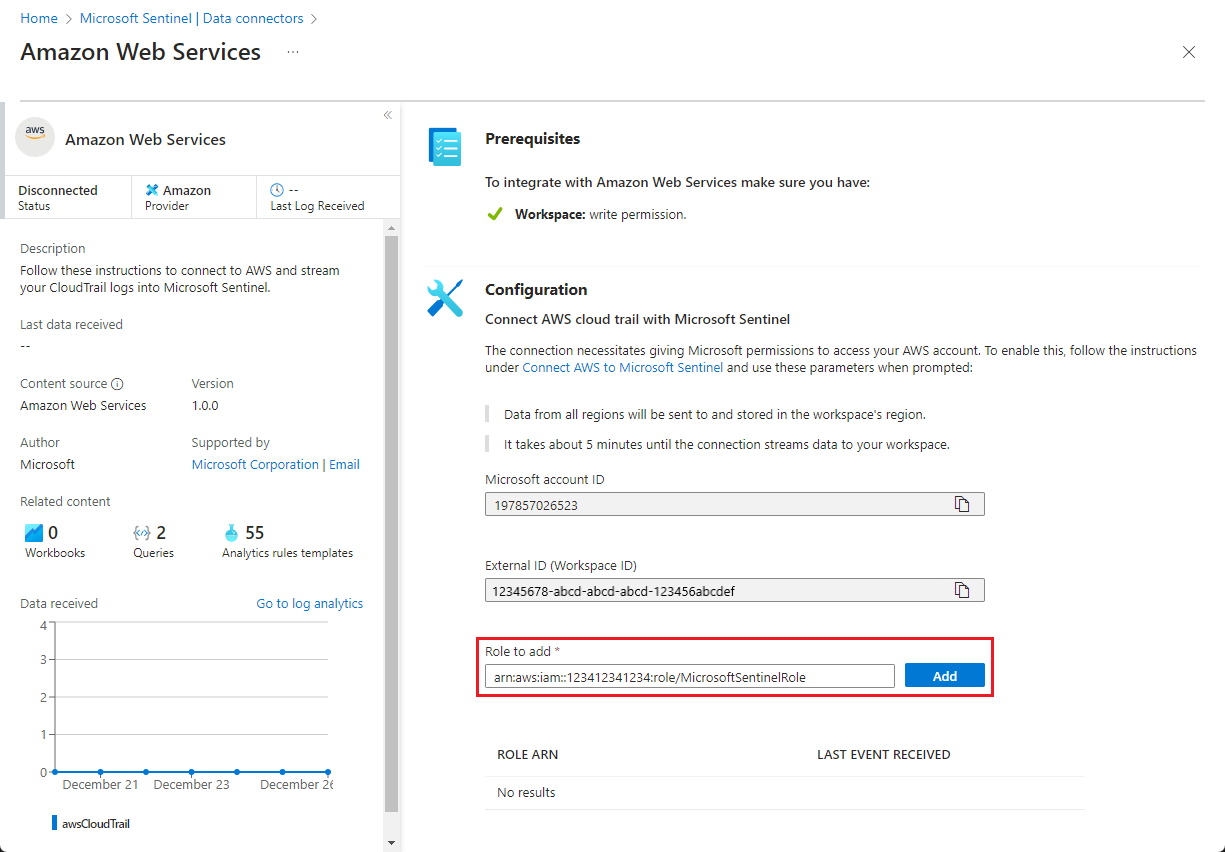

I Microsoft Sentinel väljer du Dataanslutningsprogram i navigeringsmenyn.

Välj Amazon Web Services S3 från galleriet för dataanslutningar.

Om du inte ser anslutningsappen installerar du Amazon Web Services-lösningen från Innehållshubben i Microsoft Sentinel. Mer information finns i Identifiera och hantera innehåll i Microsoft Sentinel out-of-the-box.

I informationsfönstret för anslutningen väljer du Öppna anslutningssidan.

Under 2. Lägg till anslutning:

- Klistra in IAM-rollen ARN som du kopierade för två steg sedan i fältet Roll för att lägga till .

- Klistra in URL:en för den SQS-kö som du kopierade i det sista steget i fältet SQS URL .

- Välj en datatyp i listrutan Måltabell . Detta talar om för anslutningsprogrammet vilka AWS-tjänstens loggar som anslutningen upprättas för att samla in och i vilken Log Analytics-tabell den lagrar inmatade data.

- Välj Lägg till anslutning.

Kända problem och felsökning

Kända problemområden

Olika typer av loggar kan lagras i samma S3-bucket, men bör inte lagras i samma sökväg.

Varje SQS-kö ska peka på en typ av meddelande. Om du vill mata in GuardDuty-resultat och VPC-flödesloggar konfigurerar du separata köer för varje typ.

En enskild SQS-kö kan endast hantera en sökväg inom en S3-bucket. Om du lagrar loggar i flera sökvägar kräver varje sökväg en egen dedikerad SQS-kö.

Felsökning

Lär dig hur du felsöker problem med Amazon Web Services S3-anslutningsprogram.

Skicka formaterade CloudWatch-händelser till S3 med hjälp av en lambda-funktion (valfritt)

Om dina CloudWatch-loggar inte är i det format som godkänts av Microsoft Sentinel – .csv fil i ett GZIP-format utan rubrik – använder du en lambda-funktion som visar källkoden i AWS för att skicka CloudWatch-händelser till en S3-bucket i godkänt format.

Lambda-funktionen använder Python 3.12-körning och x86_64 arkitektur.

Så här distribuerar du lambda-funktionen:

I AWS-hanteringskonsolen väljer du lambda-tjänsten.

Välj Skapa funktion.

Ange ett namn för funktionen och välj Python 3.12 som körning och x86_64 som arkitektur.

Välj Skapa funktion.

Under Välj ett lager väljer du ett lager och väljer Lägg till.

Välj Behörigheter och under Körningsroll väljer du Rollnamn.

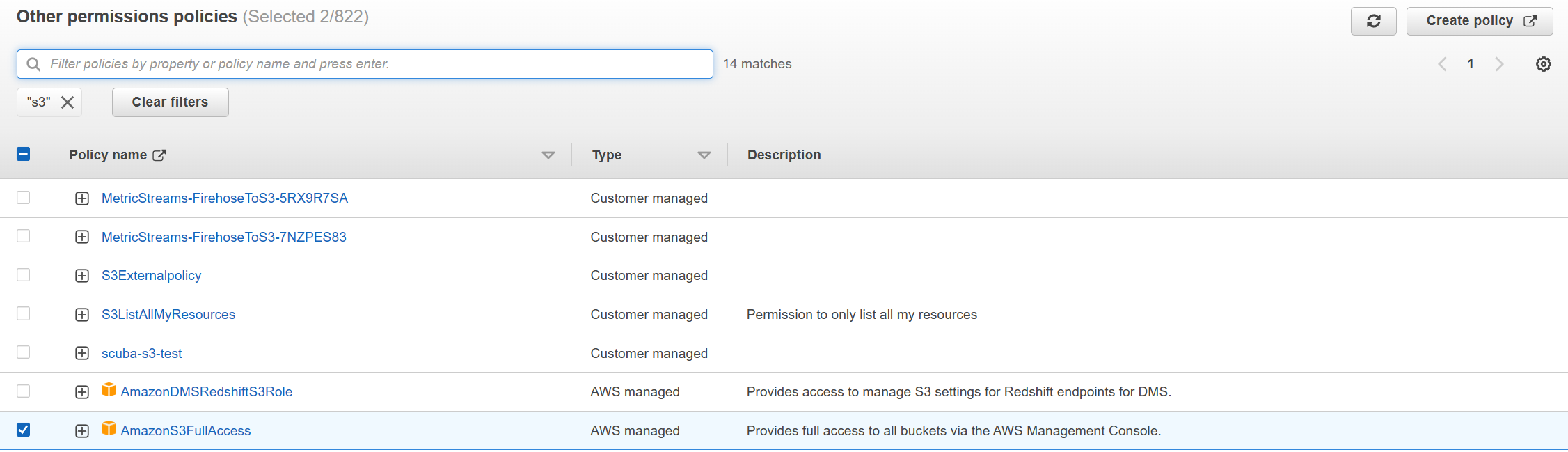

Under Behörighetsprinciper väljer du Lägg till behörigheter>Bifoga principer.

Sök efter principerna AmazonS3FullAccess och CloudWatchLogsReadOnlyAccess och bifoga dem.

Gå tillbaka till funktionen, välj Kod och klistra in kodlänken under Kodkälla.

Standardvärdena för parametrarna anges med hjälp av miljövariabler. Om det behövs kan du justera dessa värden manuellt direkt i koden.

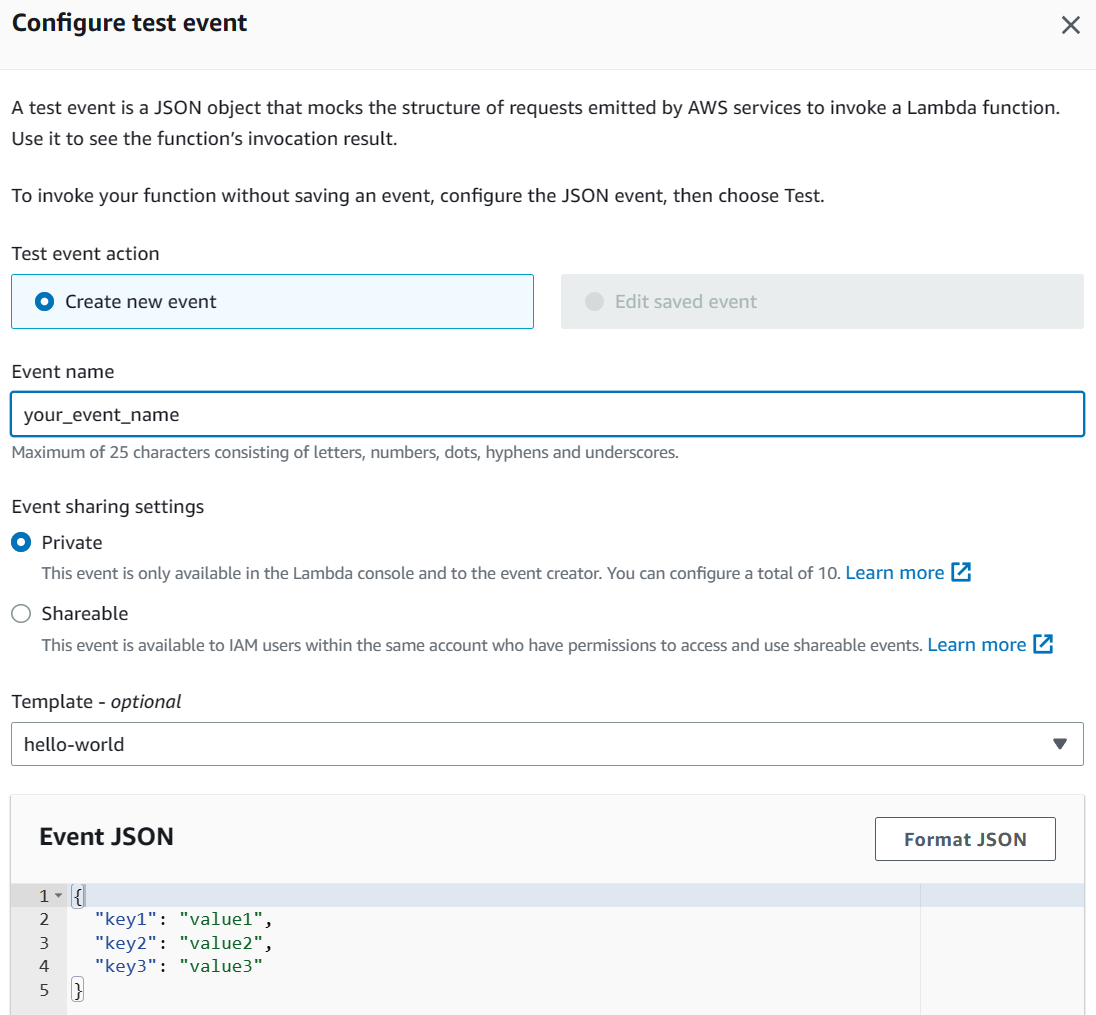

Välj Distribuera och välj sedan Testa.

Skapa en händelse genom att fylla i de obligatoriska fälten.

Välj Test för att se hur händelsen visas i S3-bucketen.

Nästa steg

I det här dokumentet har du lärt dig hur du ansluter till AWS-resurser för att mata in loggarna i Microsoft Sentinel. Mer information om Microsoft Sentinel finns i följande artiklar:

- Lär dig hur du får insyn i dina data och potentiella hot.

- Kom igång identifiera hot med Microsoft Sentinel.

- Använd arbetsböcker för att övervaka dina data.