Avancerad hotidentifiering med UEBA (User and Entity Behavior Analytics) i Microsoft Sentinel

Kommentar

Information om funktionstillgänglighet i amerikanska myndighetsmoln finns i Microsoft Sentinel-tabellerna i Molnfunktionstillgänglighet för amerikanska myndighetskunder.

Att identifiera hot i din organisation och deras potentiella inverkan – oavsett om det är en komprometterad entitet eller en skadlig insider – har alltid varit en tidskrävande och arbetsintensiv process. Att sålla igenom aviseringar, ansluta punkterna och aktiv jakt ger enorma mängder tid och ansträngning med minimal avkastning, och möjligheten till sofistikerade hot som helt enkelt undviker upptäckt. Särskilt svårfångade hot som nolldagar, riktade och avancerade ihållande hot kan vara de farligaste för din organisation, vilket gör deras identifiering ännu mer kritisk.

UEBA-funktionen i Microsoft Sentinel eliminerar drudgery från dina analytikers arbetsbelastningar och osäkerheten från deras ansträngningar och ger hög återgivning, användbar intelligens, så att de kan fokusera på undersökning och reparation.

Viktigt!

Microsoft Sentinel är nu allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Alla fördelar med UEBA är tillgängliga på den enhetliga säkerhetsdriftsplattformen i Microsoft Defender-portalen.

Vad är användar- och entitetsbeteendeanalys (UEBA)?

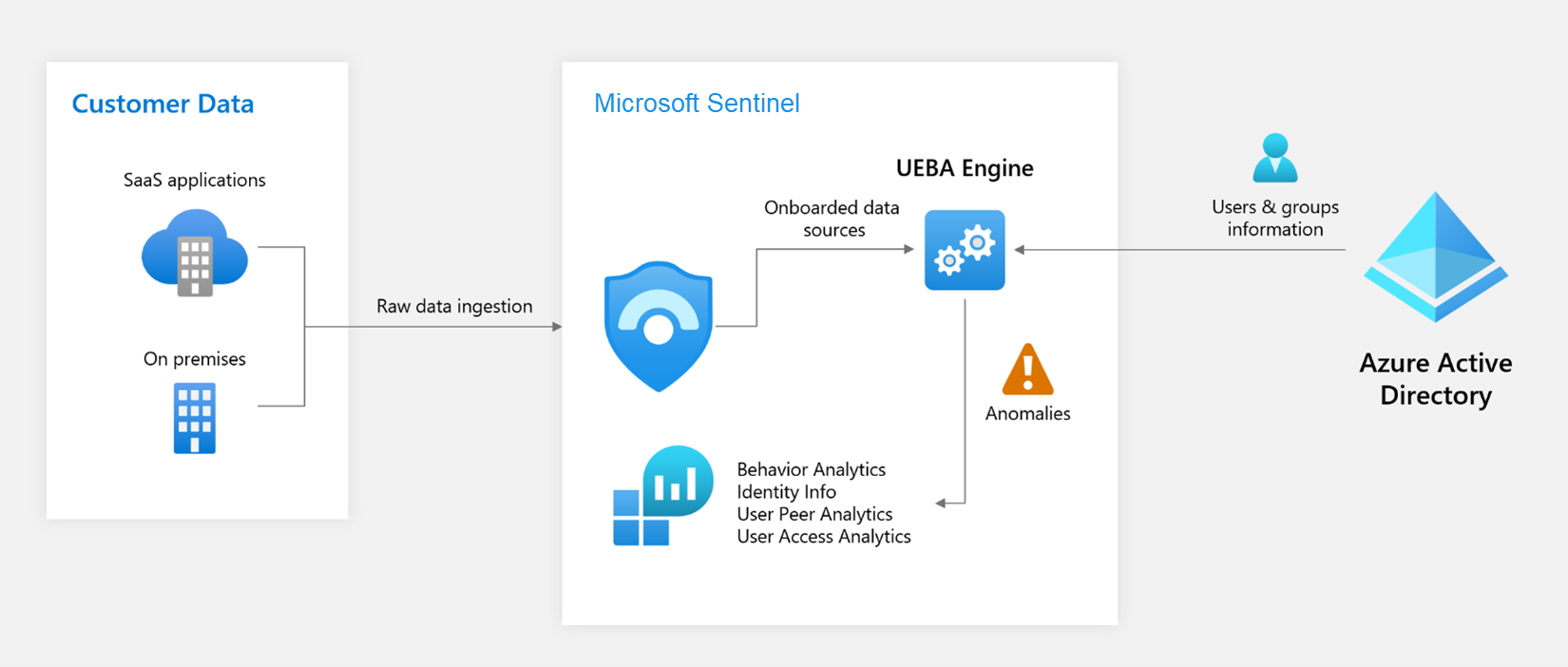

När Microsoft Sentinel samlar in loggar och aviseringar från alla sina anslutna datakällor analyserar den dem och skapar baslinjebeteendeprofiler för organisationens entiteter (till exempel användare, värdar, IP-adresser och program) över tids- och peergruppshorisonten. Med hjälp av en mängd olika tekniker och maskininlärningsfunktioner kan Microsoft Sentinel identifiera avvikande aktivitet och hjälpa dig att avgöra om en tillgång har komprometterats. Inte bara det, utan det kan också ta reda på den relativa känsligheten för vissa tillgångar, identifiera peer-grupper av tillgångar och utvärdera den potentiella effekten av en viss komprometterad tillgång (dess "sprängradie"). Beväpnad med den här informationen kan du effektivt prioritera din utrednings- och incidenthantering.

UEBA-analysarkitektur

Säkerhetsdriven analys

Inspirerad av Gartners paradigm för UEBA-lösningar tillhandahåller Microsoft Sentinel en "outside-in"-metod, baserad på tre referensramar:

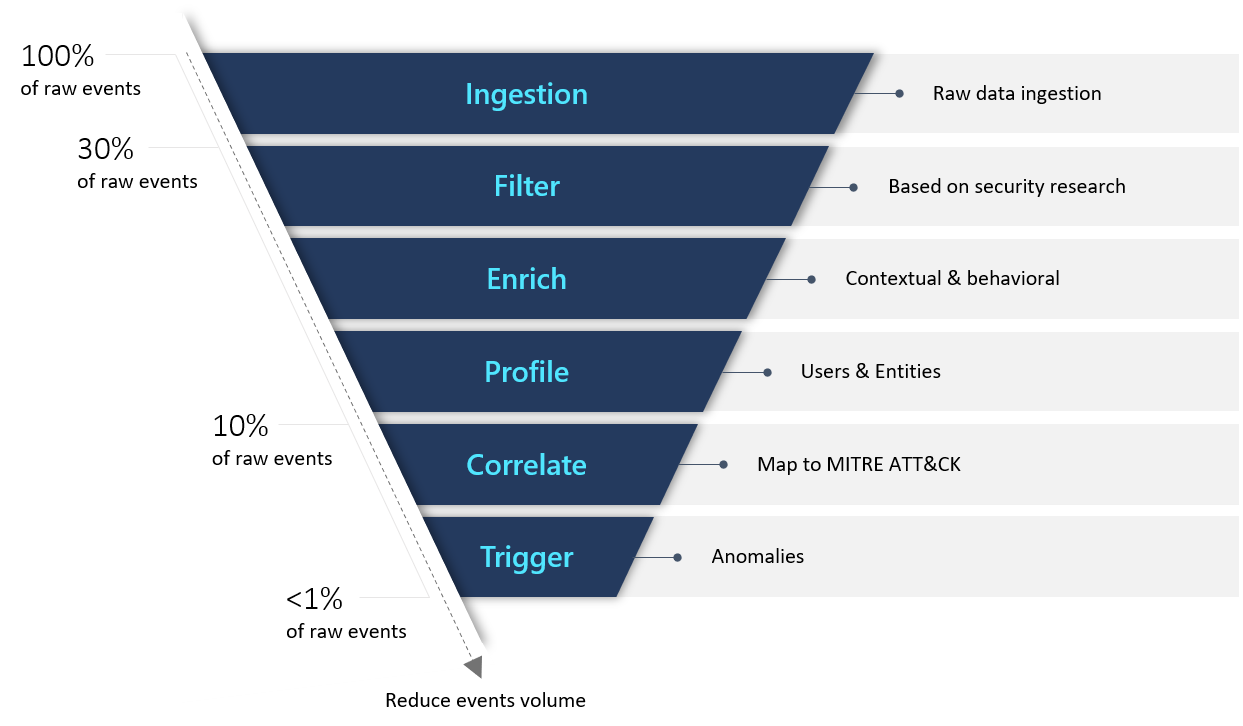

Användningsfall: Genom att prioritera relevanta attackvektorer och scenarier baserade på säkerhetsforskning i linje med MITRE ATT&CK-ramverket för taktik, tekniker och undertekniker som placerar olika entiteter som offer, förövare eller pivotpunkter i dödskedjan; Microsoft Sentinel fokuserar specifikt på de mest värdefulla loggar som varje datakälla kan tillhandahålla.

Datakällor: Microsoft Sentinel har först och främst stöd för Azure-datakällor, men väljer eftertänksamt datakällor från tredje part för att tillhandahålla data som matchar våra hotscenarier.

Analys: Med hjälp av olika algoritmer för maskininlärning (ML) identifierar Microsoft Sentinel avvikande aktiviteter och presenterar bevis tydligt och koncist i form av kontextbaserade berikanden, varav några exempel visas nedan.

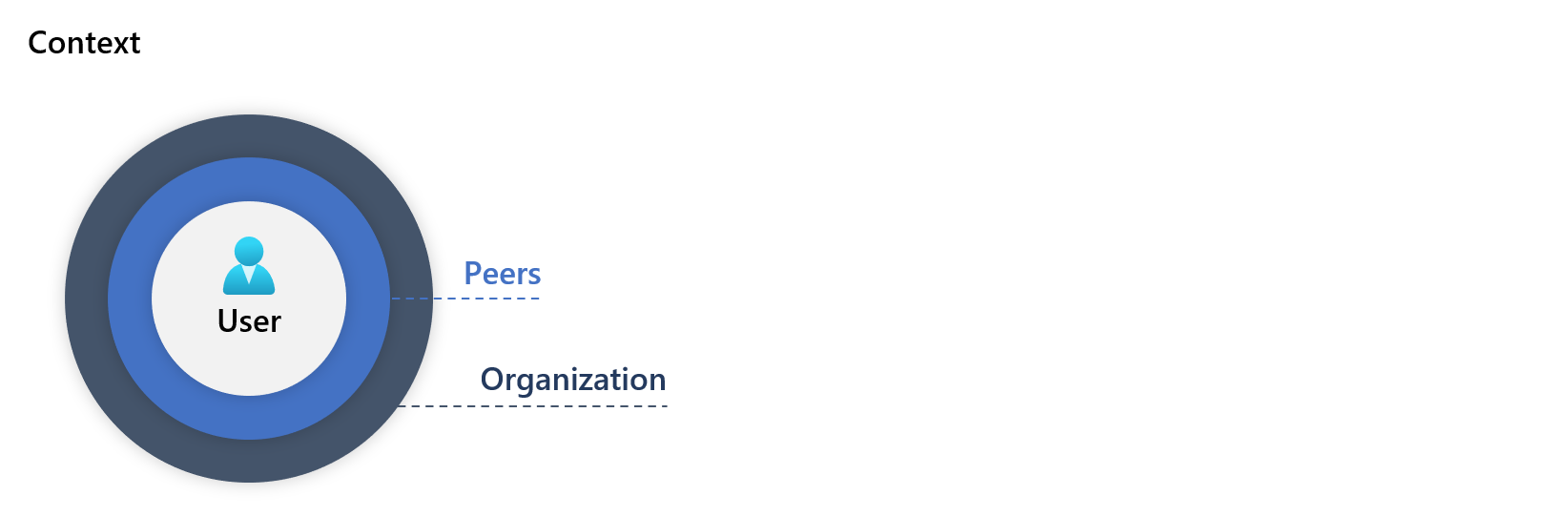

Microsoft Sentinel presenterar artefakter som hjälper dina säkerhetsanalytiker att få en tydlig förståelse för avvikande aktiviteter i kontexten och i jämförelse med användarens baslinjeprofil. Åtgärder som utförs av en användare (eller en värd eller en adress) utvärderas kontextuellt, där ett "sant" resultat indikerar en identifierad avvikelse:

- geografiska platser, enheter och miljöer.

- tids- och frekvenshorisonter (jämfört med användarens egen historik).

- jämfört med peer-datorers beteende.

- jämfört med organisationens beteende.

Den användarentitetsinformation som Microsoft Sentinel använder för att skapa sina användarprofiler kommer från ditt Microsoft Entra-ID (och/eller din lokalni Active Directory, nu i förhandsversion). När du aktiverar UEBA synkroniserar det ditt Microsoft Entra-ID med Microsoft Sentinel och lagrar informationen i en intern databas som visas via tabellen IdentityInfo .

- I Microsoft Sentinel i Azure-portalen frågar du tabellen IdentityInfo i Log Analytics på sidan Loggar .

- I den enhetliga säkerhetsdriftsplattformen i Microsoft Defender frågar du den här tabellen i Avancerad jakt.

Nu kan du även synkronisera din lokalni Active Directory användarentitetsinformation med hjälp av Microsoft Defender za identitet.

Se Aktivera användar- och entitetsbeteendeanalys (UEBA) i Microsoft Sentinel för att lära dig hur du aktiverar UEBA och synkroniserar användaridentiteter.

Resultat

Varje aktivitet poängsätts med "Prioritetspoäng för undersökning" – som avgör sannolikheten för att en specifik användare utför en specifik aktivitet, baserat på beteendeinlärning av användaren och deras kamrater. Aktiviteter som identifieras som de mest onormala får de högsta poängen (på en skala från 0 till 10).

Se hur beteendeanalys används i Microsoft Defender för Molnappar för ett exempel på hur detta fungerar.

Läs mer om entiteter i Microsoft Sentinel och se den fullständiga listan över entiteter och identifierare som stöds.

Entitetssidor

Information om entitetssidor finns nu på entitetssidor i Microsoft Sentinel.

Köra frågor mot beteendeanalysdata

Med hjälp av KQL kan vi köra frågor mot tabellen BehaviorAnalytics .

Om vi till exempel vill hitta alla fall av en användare som inte kunde logga in på en Azure-resurs, där det var användarens första försök att ansluta från ett visst land/en viss region, och anslutningar från det landet/regionen är ovanliga även för användarens peer-datorer, kan vi använda följande fråga:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- I Microsoft Sentinel i Azure-portalen frågar du tabellen BehaviorAnalytics i Log Analytics på sidan Loggar .

- I den enhetliga säkerhetsdriftsplattformen i Microsoft Defender frågar du den här tabellen i Avancerad jakt.

Metadata för användare – tabell och notebook-fil

Metadata för användarkamrater ger viktig kontext i hotidentifieringar, vid undersökning av en incident och i jakten på ett potentiellt hot. Säkerhetsanalytiker kan observera normala aktiviteter hos en användares kollegor för att avgöra om användarens aktiviteter är ovanliga jämfört med hans eller hennes kollegors aktiviteter.

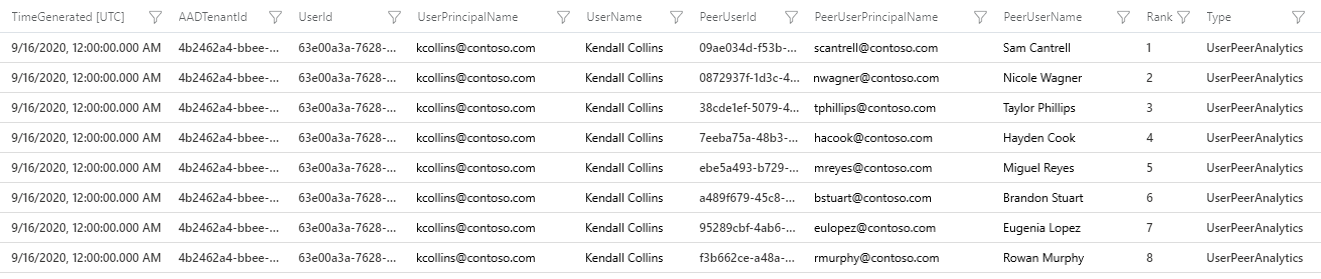

Microsoft Sentinel beräknar och rangordnar en användares peer-datorer baserat på användarens Microsoft Entra-medlemskap för säkerhetsgrupper, e-postlista, et cetera och lagrar peer-datorerna rankade 1–20 i tabellen UserPeerAnalytics . Skärmbilden nedan visar schemat för tabellen UserPeerAnalytics och visar de åtta främsta peer-datorerna för användaren Kendall Collins. Microsoft Sentinel använder tf-IDF-algoritmen (frequency-inverse document frequency ) för att normalisera vägningen för att beräkna rangordningen: ju mindre grupp, desto högre vikt.

Du kan använda Jupyter-notebook-filen som finns på Microsoft Sentinel GitHub-lagringsplatsen för att visualisera metadata för användarkollegor. Detaljerade anvisningar om hur du använder notebook-filen finns i notebook-filen Guidad analys – användarsäkerhetsmetadata .

Kommentar

Tabellen UserAccessAnalytics har föråldrats.

Jaktfrågor och utforskningsfrågor

Microsoft Sentinel tillhandahåller en uppsättning jaktfrågor, utforskningsfrågor och arbetsboken Användar- och entitetsbeteendeanalys som baseras på tabellen BehaviorAnalytics . Dessa verktyg presenterar berikade data, fokuserade på specifika användningsfall, som indikerar avvikande beteende.

Mer information finns i:

När äldre försvarsverktyg blir föråldrade kan organisationer ha en så stor och porös digital egendom att det blir ohanterligt att få en omfattande bild av den risk och hållning som deras miljö kan möta. Genom att förlita sig mycket på reaktiva insatser, till exempel analys och regler, kan dåliga aktörer lära sig att undvika dessa ansträngningar. Det är här UEBA kommer till spel genom att tillhandahålla metoder och algoritmer för riskbedömning för att ta reda på vad som verkligen händer.

Nästa steg

I det här dokumentet har du lärt dig om funktionerna för analys av entitetsbeteende i Microsoft Sentinel. Praktisk vägledning om implementering och användning av de insikter du har fått finns i följande artiklar:

- Aktivera analys av entitetsbeteende i Microsoft Sentinel.

- Se listan över avvikelser som identifierats av UEBA-motorn.

- Undersöka incidenter med UEBA-data.

- Jaga efter säkerhetshot.

Mer information finns också i Microsoft Sentinel UEBA-referensen.